Un avenant/contrat DORA et un registre des contrats ? Bienvenue dans le monde (merveilleux) de DORA avec sa charge juridique.

"CAPTURER LA BICHE DE CERYNIE" :

10/12 ---> EVALUEZ VOS RISQUES DE DEPENDANCE ET DE CONCENTRATION

REDIGEZ VOTRE AVENANT/CONTRAT ET

TENEZ VOTRE "REGISTRE DES ACCORDS CONTRACTUELS"

Le Règlement « DORA » n°2022/2554 du 14 décembre 2022 entre en application effective le 17 janvier 2025.

De nombreuses entités régulées comme la plupart de leurs prestataires IT se demandent encore comment aborder ce chantier franchement herculéen.

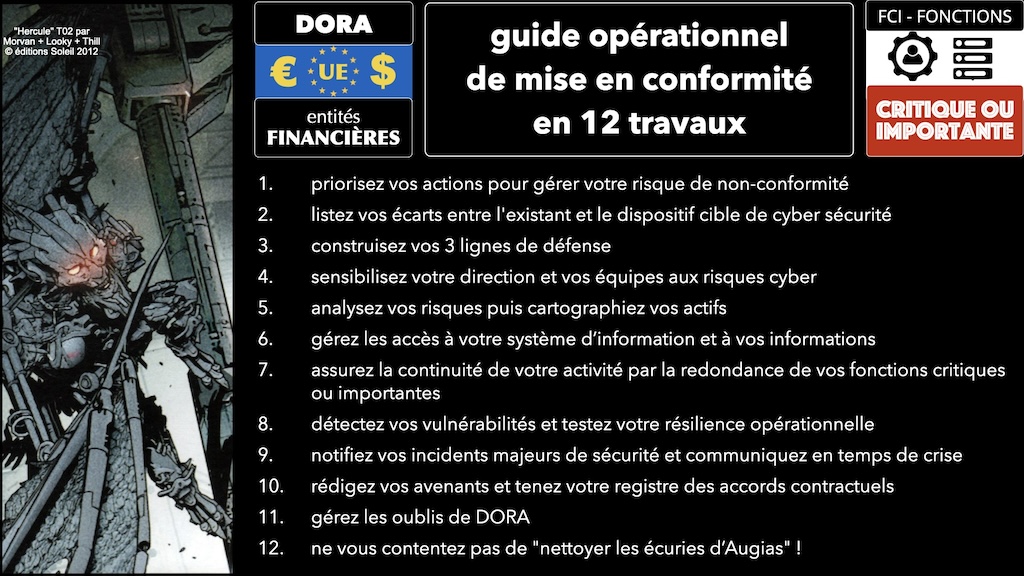

Nous proposons aux professionnel(le)s des « entités financières » et de leurs prestataires IT un guide pratique de mise en conformité DORA en 12 travaux.

avenant/contrat DORA : Gérez le risque contractuel avec vos prestataires sous-traitants

[mis à jour le 22/05/2024] La terreur officielle de l’UE, ce sont les cyber-attaques indirectes, dites « supply-chain attacks » [1] qui commencent par la compromission d’un prestataire pour aboutir à celle d’un ou plusieurs de ses clients, cibles finales effectivement visées.

L’affaire SolarWinds en décembre 2020 aux USA en est un exemple emblématique.

Pour remédier à ce véritable fléau, DORA intègre les « prestataires tiers de service TIC » [DORA article 2.1.u)] dans la liste des entités régulées et en tire deux conséquences.

– La première conséquence est d’imposer aux prestataires TIC des obligations de sécurisation technique à l’identique de celles imposées à leur clients entités financières.

Ainsi, une entité financière qui sous-traite une prestation supportant une fonction critique ou importante devrait imposer à son prestataire des mesures techniques de redondance identiques à celles que DORA lui impose (voir chapitre 7 « assurez la continuité de votre activité par la redondance » ).

– La seconde conséquence, qui répond à l’impératif de documenter toute action de mise en conformité, est d’imposer un très lourd encadrement des relations contractuelles entre les entités financières et leurs prestataires TIC, et tout particulièrement ceux fournissant un service soutenant une fonction critique ou importante.

Il faut d’ailleurs noter le glissement sémantique imposé par DORA qui élargit notoirement son champs d’application, dans la mesure où les orientations EBA de 2019 n’encadrait « que » les prestations d’externalisation, là où DORA régule désormais tous les « prestataires tiers de service de TIC » dont la liste est extrêmement large [2] (éditeur de logiciel « on premises », services IaaS, PaaS, SaaS, etc.).

Nous ne traiterons pas ici des dispositions de DORA encadrant certains prestataires « critiques » pour l’UE [3], qui seront désignés et régulés directement par la Commission européenne.

[1] ou attaque de la chaine d’approvisionnement IT en français

[2] Voir annexe III Final report du 10 janvier 2024 « On Draft Implementing Technical Standards on the standard templates for the purposes of the register of information in relation to all contractual arrangements on the use of ICT services provided by ICT third-party service providers under Article 28(9) of Regulation (EU) 2022/2554«

[3] DORA articles 31, 41, 42 et 43 : « prestataires tiers critiques de services TIC«

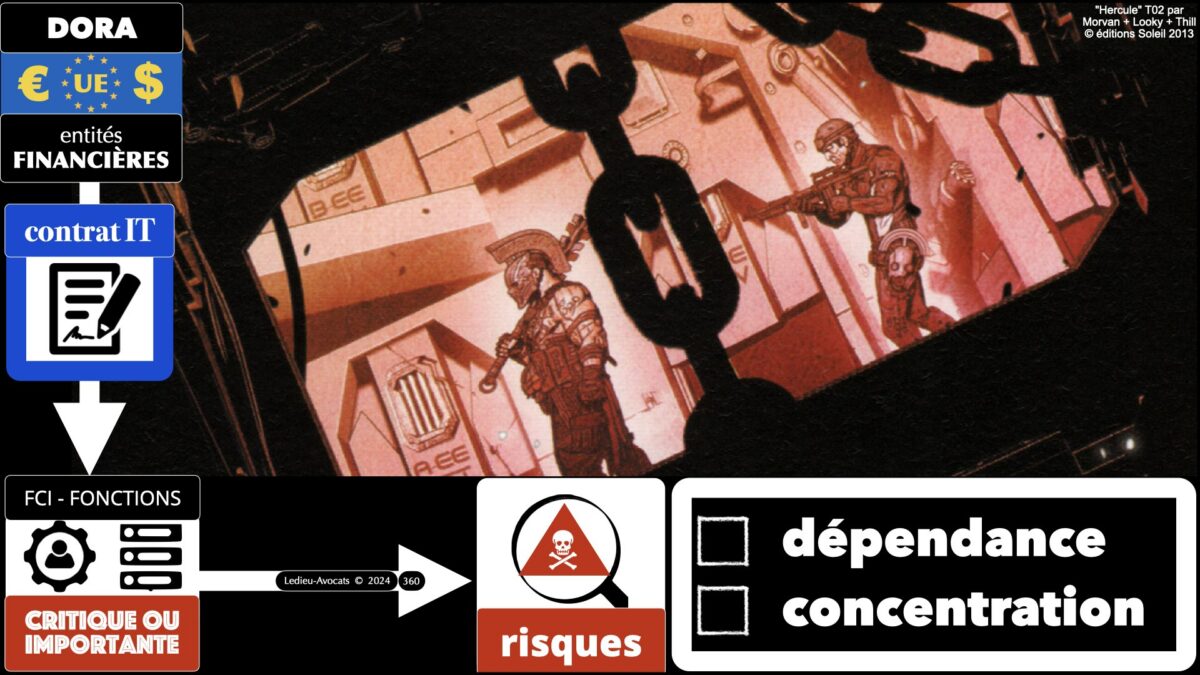

avenant/contrat DORA : Évaluez votre risque de dépendance et votre risque de concentration

DORA impose aux entités financières de lister parmi leurs contrats de prestation ceux qui portent sur l’externalisation de tout ou partie d’une fonction critique ou importante [DORA article 28].

Nous ne traiterons ici que des « accords contractuels » dont la mise en conformité nous semble prioritaire (voir chapitre 1 « Priorisez vos actions de mise en conformité sur les fonctions critiques ou importantes » ).

Le premier risque à analyser selon DORA est celui de la dépendance de l’entité à l’égard de son prestataire, qui doit prendre en compte « [sa] nature, [son] ampleur, [sa] complexité et [son] importance » [DORA article 28.1.b) (i)].

Le second impératif d’analyse selon DORA est celui du « risque de concentration informatique » [DORA articles 28.4.c) et 29] par un prestataire gérant une fonction critique ou importante.

DORA précise [article 3.29)] que le risque de concentration s’apprécie au regard de « l’exposition à des prestataires tiers critiques de services TIC individuels ou multiples et liés, créant un degré de dépendance à l’égard de ces prestataires, de sorte que l’indisponibilité, la défaillance ou tout autre type d’insuffisance de ces derniers peut potentiellement mettre en péril la capacité d’une entité financière à assurer des fonctions critiques ou importantes, ou l’exposer à subir d’autres types d’effets préjudiciables, y compris des pertes importantes, ou mettre en péril la stabilité financière de l’UE dans son ensemble » .

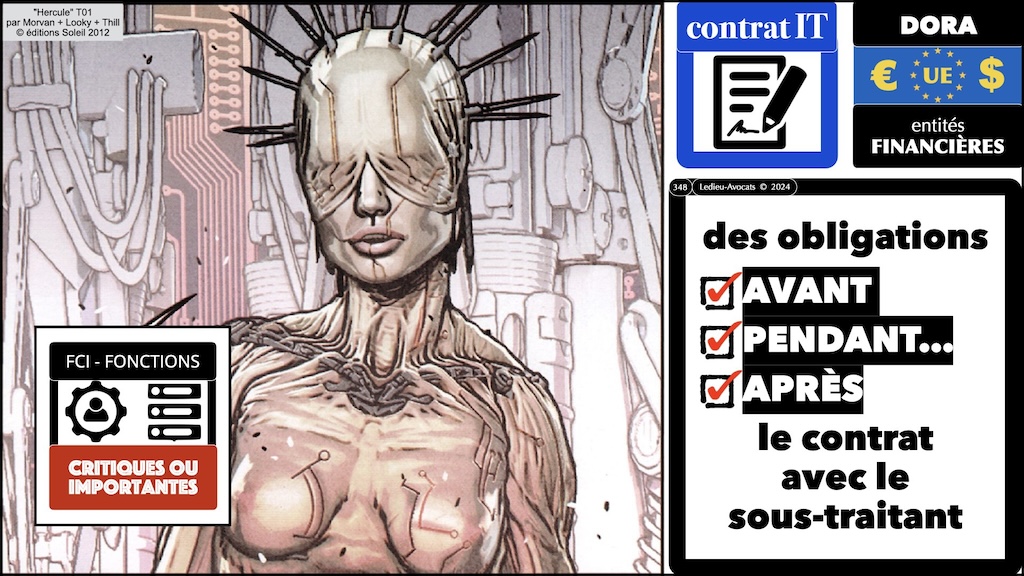

avenant/contrat DORA : les vérifications formelles AVANT de contracter avec un prestataire

DORA impose aussi aux entités financières des opérations formelles de vérification, avant de contracter avec un prestataire [DORA article 28.4] :

– évaluer « si les conditions de surveillance en matière de conclusion de contrats sont remplies » ;

– « identifier et d’évaluer tous les risques pertinents » relatif au contrat envisagé;

– s’assurer, « tout au long des processus de sélection et d’évaluation, que les prestataires présentent les qualités requises » ;

– identifier et d’évaluer tout risque « de conflit d’intérêt » susceptible de naitre du fait du contrat à conclure.

Bien évidemment, il appartiendra à l’entité financière de prouver, de manière documentée, avoir procédé à ces vérifications en cas de contrôle d’une AES…

Ceci rappelé, voyons les clauses que les contrats conclus, ou à conclure (« par écrit » précise DORA [article 30.1]), devront obligatoirement contenir.

avenant/contrat DORA : les clauses contractuelles obligatoires

La liste résumée des impératifs d’analyse de risque « avant de conclure un accord contractuel » portant sur une fonction critique ou importante [DORA article 30] donne le vertige :

– préciser le lieu géographique de traitement et de stockage des données ;

– décrire les « niveaux de service » ;

– définir le coût de « l’assistance en cas d’incident » ;

– détailler et tester les « plans d’urgence » et les « mesures de sécurité » ;

– détailler les clauses relatives à « [l’] accès, [la] récupération et [la] restitution des données » .

Sans rentrer dans la liste des détails imposés aux contrats portant sur les fonctions critiques ou importantes, voyez déjà dans la slide ci-dessous les éléments contractuels obligatoires pour tous les contrats conclus ou à conclure avec tous les prestataires TIC.

Insistez sur les droits d’accès, d’inspection et d’audit de vos prestataires

DORA insiste sur la nécessité pour les entités financières d’assurer « un suivi permanent des performances » de chaque prestataire [DORA article 30.3.e)].

Ce suivi passe notamment par l’obligation de prévoir contractuellement des droits « d’accès, d’inspection et d’audit » dont « l’exercice effectif n’est pas entravé ou limité par d’autres accords contractuels » .

Les clauses d’audit – obligatoires donc – doivent contenir « des précisions sur la portée, les procédures à suivre et la fréquence de ces inspections et audits » .

avenant/contrat DORA : détaillez les conditions de résiliation de vos contrats de service

Insistons sur les obligations contractuelles spécifiques prévues dans DORA [DORA article 30.3.f)] qui encadrent la résiliation d’un contrat de service portant sur une fonction critique ou importante.

Le contrat doit préciser :

(i) les droits et les délais de préavis de résiliation, et

(ii) l’existence d’une période de transition qui doit permettre à l’entité soit de « migrer » la prestation chez un autre prestataire, soit de ré-internaliser la prestation concernée.

Sur cette option de ré-internalisation, nous voyons se préparer aujourd’hui des contrats SaaS et des licences « on prem » avec « option d’achat » [de cession des droits de propriété intellectuelle pour les puristes]. De l’intérêt de se pencher sur les cessions non exclusives des DPI via la notion de licence de développement…

Enfin, DORA prévoit quatre cas de résiliation obligatoire [DORA article 28.7] d’un contrat de service TIC, par exemple dans l’hypothèse où « le suivi des risques liés aux prestataires… a révélé l’existence de circonstances susceptibles d’altérer l’exécution des fonctions prévues par l’accord contractuel » . Voici résumé en 1 slide les 4 cas de résiliation obligatoire :

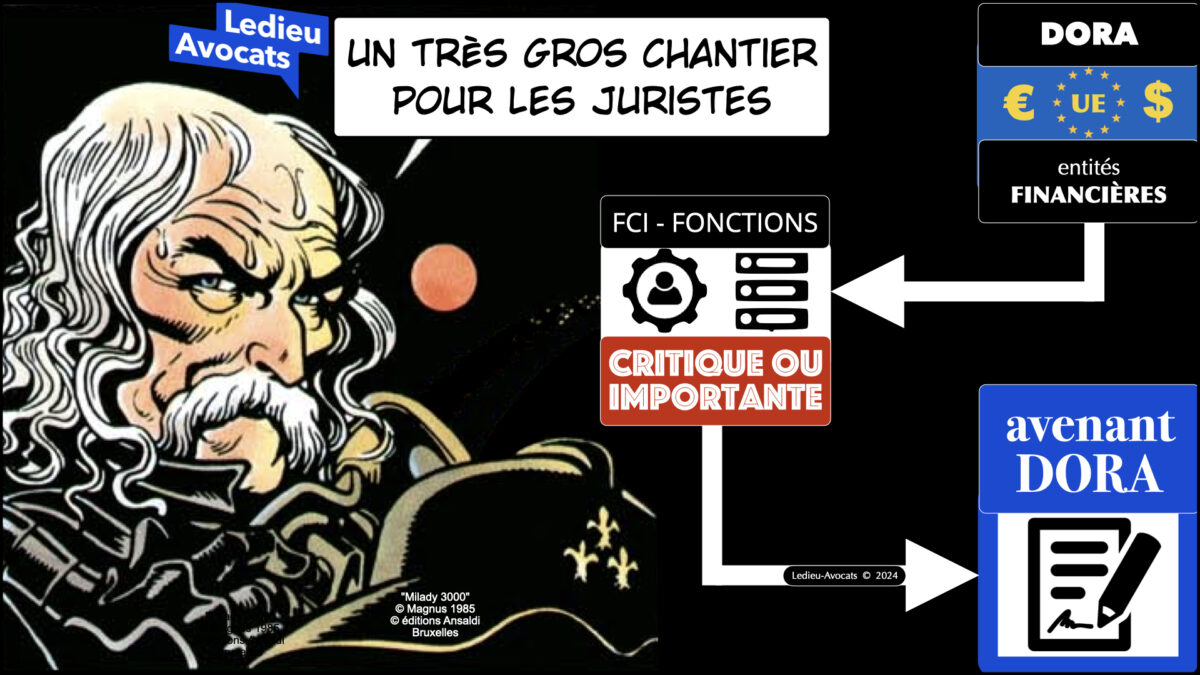

Rédigez des avenants de mise en conformité DORA !

Deux méthodes sont possibles pour les entités financières qui souhaiteraient pouvoir prouver leur conformité à DORA dès le 17 janvier 2025 :

– mettre à jour tous leurs contrats avec tous leurs prestataires (c’est-à-dire re-signer chaque contrat après sa mise à jour) ou

– opter pour la rédaction d’avenants.

Le choix de l’avenant de mise en conformité DORA nous semble offrir deux avantages majeurs :

(i) mettre à jour les contrats existants à moindre frais et dans des conditions de délais (presque) compatibles avec le calendrier d’entrée en application de DORA;

(ii) et surtout rendre ces contrats facilement auditables, par les équipes internes de l’entités, par ses auditeurs externes, comme par les AES, selon une grille de lecture spéciale DORA.

Ici encore, privilégier la rédaction d’avenants DORA pour les contrats portant sur les fonctions critiques ou importantes nous semble la politique contractuelle la plus pertinente et la plus conforme à l’esprit, si ce n’est à la lettre, de DORA.

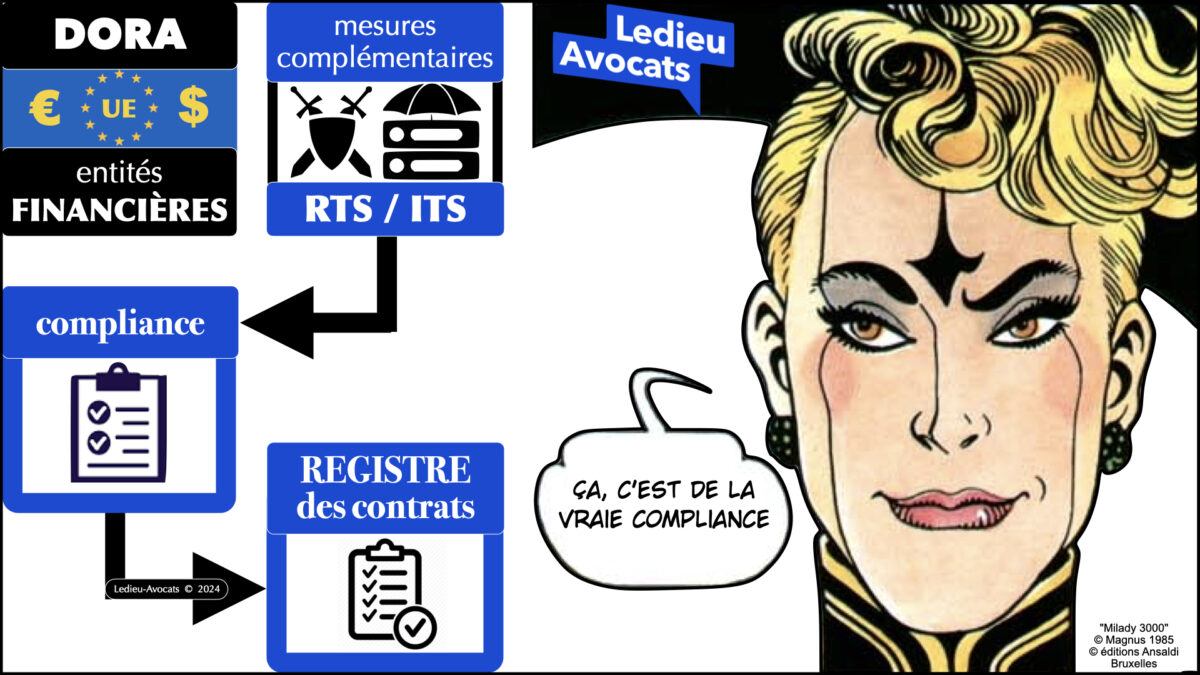

Tenez à jour votre registre d'information des "accords contractuels"

Outre des obligations de rédaction, DORA impose la tenue d’un « registre d’information des accords contractuels » [DORA article 28.3] conclus avec tous les prestataires TIC.

Si cette obligation n’est pas nouvelle, son champs est singulièrement élargi dans la mesure où les orientations EBA de 2019 imposaient 20 points obligatoires [1], là où DORA en impose désormais 93 pour les fonctions critiques ou importantes [2].

L’écart de mise en conformité à conduire est donc substantiel.

Évidemment, ce registre devra d’abord et avant tout identifier ceux des contrats qui portent sur des fonctions critiques ou importantes et les autres, « au niveau de l’entité et aux niveaux sous-consolidé et consolidé« [DORA articles 28.2 et 28.3].

A l’identique du registre des traitements imposé par le RGPD, DORA prévoit que le registre des contrats doit être tenu à disposition des AES.

[1] EBA orientations relatives à l’externalisation 25 février 2019 points 54 et 55

[2] Voir le « final report » de l’ITS détaillant la structure obligatoire du registre et les mentions qu’il doit contenir publié sur le site web des AES le 17 janvier 2024

Informez les AES lorsque c'est obligatoire

DORA exige également que les entités financières « communiquent au moins une fois par an le nombre de nouveaux accords relatifs à l’utilisation de services TIC, les catégories de prestataires [TIC], le type d’accords contractuels et les services et fonctions de TIC qui sont fournis » [DORA article 28.3.al.3].

DORA impose également aux entités financières d’informer « en temps utile l’autorité compétente de tout projet d’accord contractuel portant sur l’utilisation de services TIC qui soutiennent des fonctions critiques ou importantes ainsi que lorsqu’une fonction est devenue critique ou importante » [DORA article 28.3.al.5].

Vous souhaitez poursuivre votre exploration des 12 travaux de notre guide opérationnel de mise en conformité DORA ?

Les 12 travaux de mise en conformité vous sont proposés dans un ordre qui nous a semblé logique mais vous pouvez consulter nos présentations DORA en fonctions de vos préoccupations professionnelles :

Chapitre préambule : pourquoi DORA ? Pourquoi un guide pratique de déploiement ?

Chapitre 1/12 « Dompter le taureau de Minos » : priorisez vos actions pour gérer votre risque de non-conformité

Chapitre 2/12 « Tuer l’hydre de Lerne » : lister vos écarts entre l’existant et votre dispositif cible de cyber-sécurité

Chapitre 3/12 « Obtenir la ceinture de la reine de Amazones » : construisez vos 3 lignes de défense

Chapitre 4/12 « Cueillir les pommes d’or du jardin des Hespérides » : sensibilisez votre direction et vos équipes aux risques cyber

Chapitre 5/12 « Capturer le sanglier d’Erymanthe » : analysez vos risques et cartographie vos actifs

Chapitre 6/12 « Tuer le lion de Némée » : gérez les accès à votre système d’information et à vos informations

Chapitre 7/12 « Vaincre le géant Géryon » : assurez la continuité de votre activité par la redondance de vos fonctions critiques ou importantes

Chapitre 8/12 « Descendre aux Enfers » : détectez vos vulnérabilités et testez votre résilience opérationnelle

Chapitre 9/12 « Capturer les juments de Diomède » : notifiez vos incidents majeurs de sécurité et communiquez en temps de crise

Chapitre 10/12 « Capturer la biche de Cérynie » : rédigez vos avenants et tenez votre registre des accords contractuels

Chapitre 11/12 « Tuer les oiseaux du lac Stymphale » : gérez les (nombreux) oublis de DORA

Chapitre 12/12 CONCLUSION : ne vous contentez pas de « Nettoyer les écuries d’Augias » et planifiez le cycle de revue (obligatoire) de votre dispositif DORA !

Vous voulez en savoir plus sur les bandes dessinées utilisées pour illustrer cette présentation ? Cliquez sur le lien qui vous intéresse !!!

« Hercule » série complète (et proprement remarquable) en 3 tomes par Jean-David Morvan + Vivien « Looky » Chauvet + Olivier Thill © éditions Soleil 2012-2017

« Milady 3000 » one shot © [le Grand] Magnus 1985 © éditions Ansaldi Bruxelles