Nos services DORA :

Vous assister dans votre mise en conformité

Découvrez nos offres de service pour votre conformité DORA

Des documents juridiques DORA tous validés par des pro de la cyber-sécurité

La mise en conformité juridique DORA de votre entreprise passe par la rédaction de contrats, de plans et de politiques que nous avons validés au préalable avec des professionnels de la technique, gage d’efficacité juridique et d’effectivité technique de votre process de mise en conformité.

Gap Analysis DORA technique et/ou juridique

Démarrez votre mise en conformité DORA par un audit – technique et/ou juridique – qui vous permette de faire le point sur l’ampleur du projet à conduire.

Le gap analysis permettra à votre entreprise de planifier sereinement son projet de mise en conformité DORA et d’en maitriser les coûts.

Cliquez sur ce lien pour vous documenter sur les audits de type Gap Analysis.

Analyse des risques et PSSI DORA

Faites une véritable analyse des risques que votre entreprise encourt. Cette analyse vous permettra de rédiger votre PSSI (Politique de Sécurité des Systèmes d’Information).

Ces deux documents sont obligatoires en application de DORA.

Cliquez sur ce lien pour vous documenter sur les analyses des risques et les PSSI.

Des avenants contractuels DORA pour Fonctions Critiques ou Importantes

La rédaction d’un avenant pour chaque contrat (déjà conclu ou à conclure) avec un « prestataire TIC » portant sur une Fonction Critique ou Importante est une des conditions de mise en conformité imposée par DORA.

Cliquez sur ce lien pour vous documenter sur les règles impératives qui doivent figurer dans les contrats avec les prestataires.

Plan de Continuité d'activité (PCA) et Plan de Rétablissement d'Activité (PRA) conformes à DORA

La rédaction d’un PCA et d’un PRA est une obligation de DORA pour garantir la résilience opérationnelle numérique des entités financières et de leurs prestataires intervenant sur une Fonction Critique ou Importante.

Cliquez sur ce lien pour vous documenter sur la notion de « résilience opérationnelle numérique » .

Charte "éthique" pour Utilisateur et Administrateur conforme à DORA

Si des règles techniques de cyber sécurité doivent obligatoirement être déployées conformément à DORA, il est impératif de rendre ces règles techniques obligatoires pour les collaborateurs de l’entreprise.

Cet impératif passe par la rédaction et l’acceptation pour chaque collaborateur d’une « charte éthique » .

Cliquez sur ce lien pour vous documenter sur les chartes Utilisateur et administrateur.

Conditions Générales de réalisation de pentest conforme à DORA

DORA impose des conditions spécifiques de réalisation de « tests d’intrusion » (ou « pentest » ). Nous vous accompagnons dans la rédaction de ces contrats techniques très particuliers.

Cliquez sur ce lien pour vous documenter sur les obligations que DORA fait peser sur les professionnel(le)s des audits techniques de sécurité.

Plan d'Assurance Sécurité (P.A.S.) spécial DORA

Le Plan d’Assurance Sécurité est une annexe contractuelle – aujourd’hui incontournable dans la vie des affaires – décrivant le niveau de cyber sécurité auquel un prestataire s’engage à l’égard de son client « entité financière » soumis à DORA.

Cliquez sur ce lien pour vous documenter sur les mesures techniques de cyber sécurité DORA à déployer de manière obligatoire pour protéger les Fonctions Critiques ou Importantes d’une entité financière.

Le registre DORA des "accords contractuels"

Les règles de l’EBA de 2019 imposaient déjà aux banques la tenue d’un registre des contrats portant sur 20 points. DORA impose maintenant ce registre dont les mentions obligatoires sont élargies à 93 points, pour toutes les entités financières, et pour tous leurs contrats avec les prestataires TIC.

Cliquez sur ce lien pour vous documenter sur le registre DORA des accords contractuels.

DORA : l'obligation légale de sensibilisation et de formation continue, à tous les niveaux de l'entité financière

Si la « menace cyber » est en constante évolution, les entités financières doivent régulièrement en être informées pour être en mesure de s’y adapter ainsi que l’impose DORA.

Cliquez sur ce lien pour en savoir plus sur cette nouvelle obligation légale et découvrir nos sensibilisations cyber spéciales COMEX et nos formations métiers spéciales DORA.

DORA : une grille légale d'appréciation des risques de concentration et de dépendance

C’est une des nouveautés de DORA : l’obligation pour les entités financières de déployer une grille légale d’appréciation des risques de concentration et de dépendance à l’égard de leurs « prestataires TIC ».

Cette obligation s’impose aux contrats déjà conclus comme pour tout nouveau contrat à conclure portant sur une Fonction Critique ou Importante.

Cliquez sur ce lien pour en savoir plus.

Assistance à mise en conformité DORA

Votre entité a besoin de conseil pour déployer son dispositif de mise en conformité DORA ? Contactez-nous, nous ne facturons jamais le premier RDV téléphonique, quelle que soit sa durée !

Découvrez nos partenaires de mise en conformité DORA

Notre partenaire technique de cyber sécurité DORA : Cyberzen

Pour un déploiement de vos mesures techniques de cyber-sécurité, faites appel à un professionnel expérimenté qui connait les impératifs de DORA :

Notre partenaire prestataire de pentest DORA et de réponse à incident : BZHunt

Bénéficiez de l’expertise d’un prestataire spécialiste du pentest (audit de sécurisé) conforme aux exigences de DORA :

Notre partenaire prestataire de détection de vulnérabilité DORA : Patrowl

Bénéficiez de l’expertise d’un prestataire spécialisé dans la détection de vulnérabilités de services exposés sur Internet conforme aux exigences de DORA :

Notre partenaire prestataire de scan de sécurité DORA : Onyphe

Bénéficiez de l’expertise d’un prestataire spécialiste du scan de ports et de la détection de vulnérabilités :

Notre partenaire formateur DORA agréé Qualiopi : Kedros cybersécurité

Bénéficiez de l’expertise d’un spécialiste de la formation pour professionnel(le)s, ISO 27001, NISv2 ou DORA :

Notre partenaire certification de cyber sécurité DORA : Trax Solutions

Bénéficiez de l’expertise d’un prestataire spécialisé dans le déploiement de normes de cyber sécurité (HDS v2, ISO 27001:2022, etc.)

Notre partenaire stratégie numérique DORA : RS Strategy

Profitez de l’expertise d’une professionnelle spécialiste des questions européennes et de cyber sécurité qui connait très bien DORA :

Notre partenaire Avocat spécialiste du droit des assurances : HMN Partners

Bénéficiez de l’expertise d’un cabinet d’avocats spécialisé en droit des assurances :

Maître Sarah XERRI-HANOTE

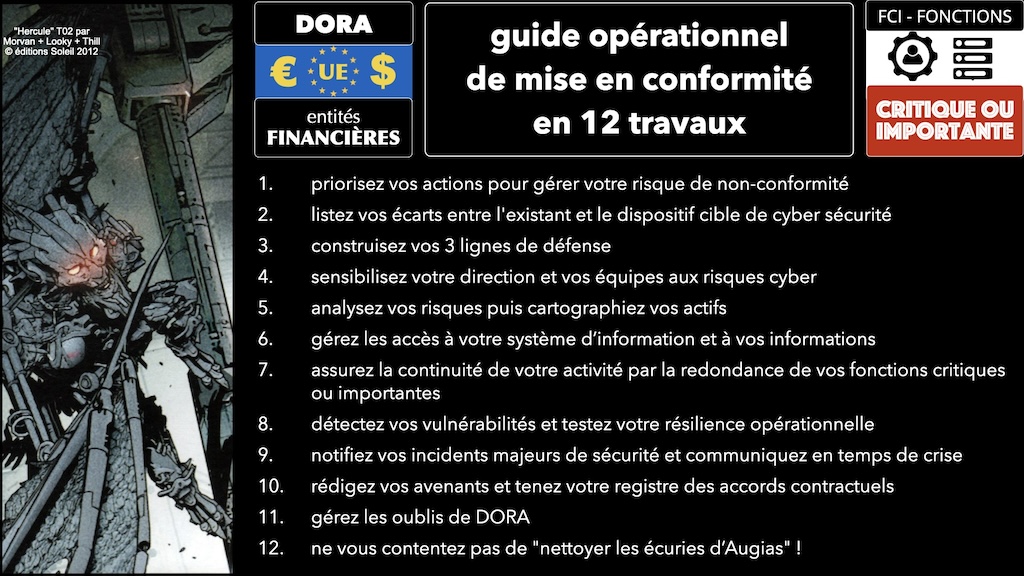

un guide pratique pour une mise en conformité DORA opérationnelle et réaliste ?

Pour vous accompagner dans votre process de mise en conformité avec les impératifs #organisationnels, #techniques et #juridiques de DORA, nous vous proposons un parcours en 12 travaux, que vous pouvez consulter dans l’ordre de vos priorités professionnelles :

Chapitre préambule : pourquoi DORA ? Pourquoi un guide pratique de déploiement ? Pourquoi prioriser ?

Chapitre 1/12 « Dompter le taureau de Minos » : priorisez vos actions pour gérer votre risque de non-conformité à DORA

Chapitre 2/12 « Tuer l’hydre de Lerne » : lister vos écarts entre l’existant et le dispositif cible DORA de cyber-sécurité

Chapitre 3/12 « Obtenir la ceinture de la reine de Amazones » : construisez vos 3 lignes de défense

Chapitre 4/12 « Cueillir les pommes d’or du jardin des Hespérides » : sensibilisez votre direction et vos équipes aux risques cyber

Chapitre 5/12 « Capturer le sanglier d’Erymanthe » : analysez vos risques puis cartographie vos actifs

Chapitre 6/12 « Tuer le lion de Némée » : gérez les accès à votre système d’information et à vos informations

Chapitre 7/12 « Vaincre le géant Géryon » : assurez la continuité de votre activité par la redondance de vos fonctions critiques ou importantes

Chapitre 8/12 « Descendre aux Enfers » : détectez vos vulnérabilités et testez votre résilience opérationnelle

Chapitre 9/12 « Capturer les juments de Diomède » : notifiez vos incidents majeurs de sécurité et communiquez en temps de crise

Chapitre 10/12 « Capturer la biche de Cérynie » : rédigez vos avenants et tenez votre registre des accords contractuels

Chapitre 11/12 « Tuer les oiseaux du lac Stymphale » : gérez les oublis de DORA

Chapitre 12/12 CONCLUSION : ne vous contentez pas de « Nettoyer les écuries d’Augias » !

![#574 DORA RTS ITS sensibilisation mise à jour pour les pro de CYBERZEN [24 juillet 2024] © Ledieu-Avocats 2024](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/07/574-DORA-RTS-ITS-sensibilisation-CYBERZEN-24-juillet-2024-©-Ledieu-Avocats-2024.001.jpeg)