"CAPTURER LES JUMENTS DE DIOMEDE" :

9/12 ---> NOTIFIEZ VOS INCIDENTS MAJEURS DE SECURITE

ET COMMUNIQUEZ EN TEMPS DE CRISE

Le Règlement « DORA » n°2022/2554 du 14 décembre 2022 entre en application effective le 17 janvier 2025.

De nombreuses entités régulées comme la plupart de leurs prestataires IT se demandent encore comment aborder ce chantier franchement herculéen.

Nous proposons aux professionnel(le)s des « entités financières » (et de leurs prestataires IT) un guide pratique de mise en conformité DORA.

Catégorisez et classez tous les incidents de sécurité

La cyber-sécurité repose sur le partage d’informations relatives aux attaquants et à leurs modes opératoires [« TTPs » pour « Technique, Tactique et Procédure » ].

Avant même l’obligation de notifier aux AES les incidents majeurs de sécurité, DORA impose aux entités financières de « identifier, suivre, consigner, catégoriser et classer les incidents » de sécurité.

DORA permet aussi tout un process de partage volontaire des informations techniques dont disposeraient les entités financières « pour veiller à ce que les causes originelles [ayant permis la réussite d’une cyber-attaque] soient identifiées et documentées et qu’il y soit remédié pour éviter que de tels incidents ne se produisent« [DORA article 17.2].

Ce mouvement de « remontée » puis de « redescente » des informations techniques nécessaires à la cyber-protection des entités financières passent d’abord par la connaissance des « incidents liés aux TIC« .

Les « incidents liés aux TIC » sont définis par DORA comme tout « événement… que l’entité financière n’a pas prévu qui compromet la sécurité des réseaux et des systèmes d’information, et a une incidence négative sur la disponibilité, l’authenticité, l’intégrité ou la confidentialité des données ou sur les services fournis« [DORA article 3.8)].

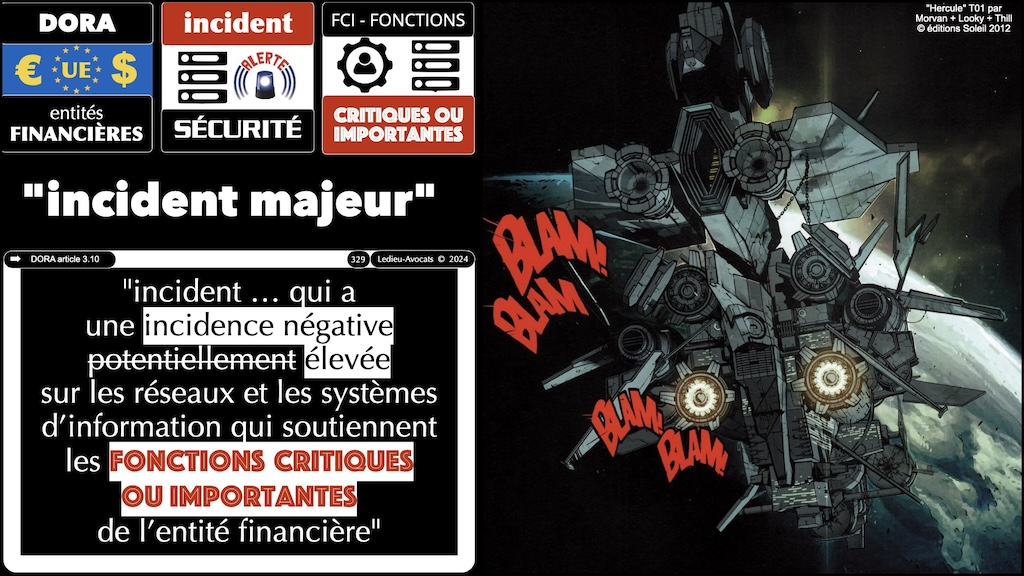

Retenez la définition des "incidents majeurs" qui seuls font l'objet d'une obligation de notification

Il faut insister ici sur la notion « d’incidents majeurs » de cyber-sécurité : l’obligation de notification aux AES ne concernera que les incidents ayant « une incidence négative élevée sur les réseaux et les systèmes d’information qui soutiennent les fonctions critiques ou importantes de l’entité« [DORA article 3.10)].

Le régulateur européen a manifestement tiré profit de l’expérience du RGPD qui impose la notification des violations de données à caractère personnel, quelle qu’en soit l’importance.

Gérez vos incidents et leur notification

Si le nombre d’incidents à remonter obligatoirement aux AES sera limité, le process de notification est, lui, sévèrement alourdi : l’article 17 de DORA impose tout un « processus de gestion des incidents liés aux TIC » et l’article 18 traite longuement de la « classification des incidents » .

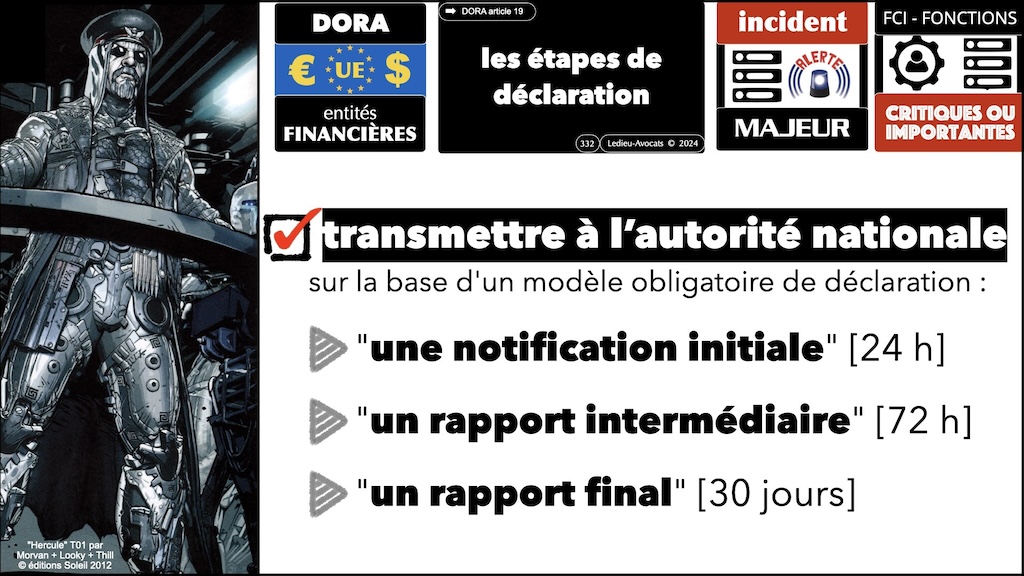

Nous insisterons seulement sur quelques points clé de l’article 19 « déclaration des incidents majeurs » .

DORA impose une « notification initiale » des incidents majeurs aux AES (probablement dans les 4 heures après classification et/ou dans les 24 heures après détection d’après le projet de RTS [1] du 8 décembre 2023),

puis un « rapport intermédiaire« (probablement dans les 72 heures),

puis enfin un « rapport final, lorsque l’analyse des causes originelles [de l’incident] est terminée, que des mesures d’atténuation aient déjà été mises en œuvre ou non » [DORA article 19.4] (probablement dans les 30 jours).

A noter que ce process est identique à celui mis en place par la Directive NISv2 [2] : « alerte précoce » dans les 24 heures, puis « notification d’incident » dans les 72 heures, puis « rapport final« dans les 30 jours.

[1] « Regulatory Technical Standard » (RTS) désigne les documents détaillant les obligations de DORA et dont le rapport officiel par les AES est prévue soit pour le 17 janvier 2024, soit pour le 17 juillet 2024 (par exemple pour le détail de la notification des incidents de sécurité)

[2] Directive NISv2 n°2022/2555 article 23.4

Les nouvelles obligations de communication aux clients

La nouveauté de DORA est d’imposer aux entités financières de communiquer « sans retard… dès leur connaissance » à l’égard de leurs clients sur l’existence de l’incident majeur et les « mesures prises pour [en] atténuer les effets préjudiciables » .

Les entités financières devront également les informer « en cas de cyber-menace importante » des « mesure de protection appropriée que ces derniers pourraient envisager de prendre« [DORA article 19.3].

En termes juridiques, c’est ici l’apparition d’une nouvelle obligation d’information et de conseil qui va s’imposer aux entités financières, donc une nouvelle source de risque de mise en cause de leur responsabilité en cas de non-respect de cette obligation spécifique.

Anticipez votre communication de crise cyber

Une décennie de communication de crise par des entités victimes de cyber-attaque démontre à elle seule que l’improvisation en la matière n’est guère productive.

Pour prendre le contrepied de ce constat, DORA impose rationalisation et transparence dans la gestion des crises cyber, en obligeant d’abord les entités financières à disposer d’une « fonction de gestion de crise » [DORA article 10.7] en cas d’activation des plans de continuité ou de réponse à incident.

DORA impose en plus une organisation permettant la gestion coordonnée de la communication de crise pour l’entité financière impactée à l’égard de ses salariés, de ses clients et « contreparties« , de ses prestataires ainsi que du public et des médias [DORA article 17.3.d)].

A ce titre, l’entité doit préparer et tester [DORA article 11.6.b)] son « plan de communication en situation de crise » et désigner « au moins une personne » chargée de la stratégie de communication à l’égard « du public et des médias » [DORA article 14.3].

L’entité doit ensuite anticiper sa communication à l’égard de ses salariés et de ses partenaires contractuels, clients ou prestataires.

DORA impose d’ailleurs de prévoir une communication interne spécifique à l’égard des salariés de l’entité en charge de la réponse et de la remédiation à incident de sécurité.

Enfin, la communication à l’égard des clients « et des contreparties » de l’entité doit porter « au minimum » sur les « incidents majeurs » ainsi que sur les « vulnérabilités majeures« [DORA article 14.1], dont la communication / divulgation aux AES ne fait pourtant pas parties des obligations imposées aux entités financières.

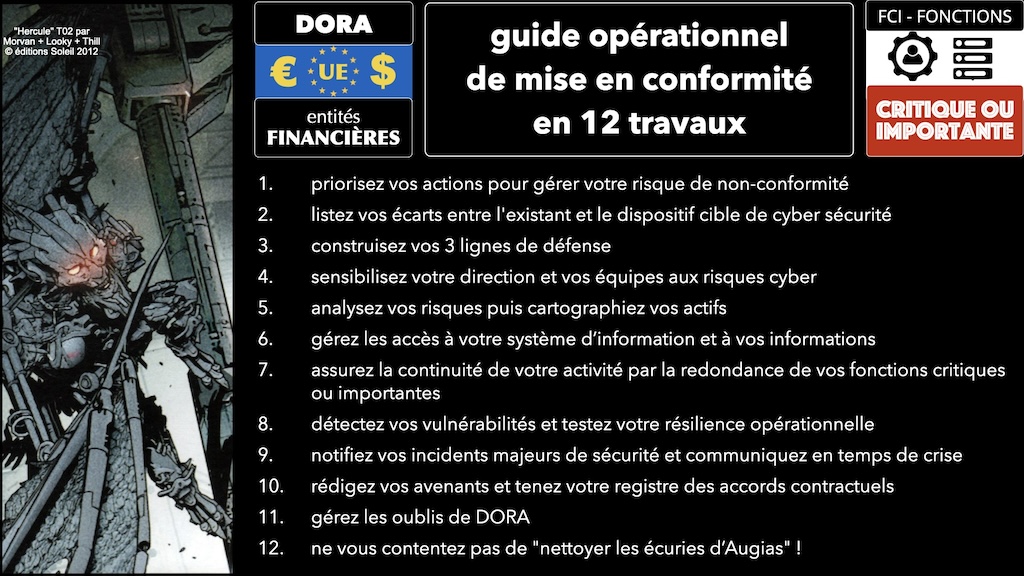

Vous souhaitez poursuivre votre exploration des 12 travaux de notre guide opérationnel de mise en conformité DORA ?

Les 12 travaux de mise en conformité vous sont proposés dans un ordre qui nous a semblé logique mais vous pouvez consulter nos présentations DORA en fonctions de vos préoccupations professionnelles :

Chapitre préambule : pourquoi DORA ? Pourquoi un guide pratique de déploiement ?

Chapitre 1/12 « Dompter le taureau de Minos » : priorisez vos actions pour gérer votre risque de non-conformité

Chapitre 2/12 « Tuer l’hydre de Lerne » : lister vos écarts entre l’existant et votre dispositif cible de cyber-sécurité

Chapitre 3/12 « Obtenir la ceinture de la reine de Amazones » : construisez vos 3 lignes de défense

Chapitre 4/12 « Cueillir les pommes d’or du jardin des Hespérides » : sensibilisez votre direction et vos équipes aux risques cyber

Chapitre 5/12 « Capturer le sanglier d’Erymanthe » : analysez vos risques et cartographie vos actifs

Chapitre 6/12 « Tuer le lion de Némée » : gérez les accès à votre système d’information et à vos informations

Chapitre 7/12 « Vaincre le géant Géryon » : assurez la continuité de votre activité par la redondance de vos fonctions critiques ou importantes

Chapitre 8/12 « Descendre aux Enfers » : détectez vos vulnérabilités et testez votre résilience opérationnelle

Chapitre 9/12 « Capturer les juments de Diomède » : notifiez vos incidents majeurs de sécurité et communiquez en temps de crise

Chapitre 10/12 « Capturer la biche de Cérynie » : rédigez vos avenants et tenez votre registre des accords contractuels

Chapitre 11/12 « Tuer les oiseaux du lac Stymphale » : gérez les oublis de DORA

Chapitre 12/12 CONCLUSION : ne vous contentez pas de « Nettoyer les écuries d’Augias » !

Vous voulez en savoir plus sur les bandes dessinées utilisées pour illustrer cette présentation ? Cliquez sur le lien qui vous intéresse !!!

« Hercule » série complète (et proprement remarquable) en 3 tomes par Jean-David Morvan + Vivien « Looky » Chauvet + Olivier Thill © éditions Soleil 2012-2017

« Milady 3000 » one shot © [le Grand] Magnus 1985 © éditions Ansaldi Bruxelles