Le Règlement « DORA » n°2022/2554 du 14 décembre 2022 entre en application effective le 17 janvier 2025, soit dans moins de 9 mois.

De nombreuses entités régulées comme la plupart de leurs prestataires IT ne savent toujours pas comment aborder ce chantier (franchement herculéen).

Devant l’absence totale de communication officielle des autorité de contrôle qui seront chargées d’en vérifier l’application, il nous est apparu utile de proposer aux professionnel(le)s des « entités financières » (et de leurs prestataires IT) un guide pratique de mise en conformité et de démystifier certains aspects de cette législation difficile à lire.

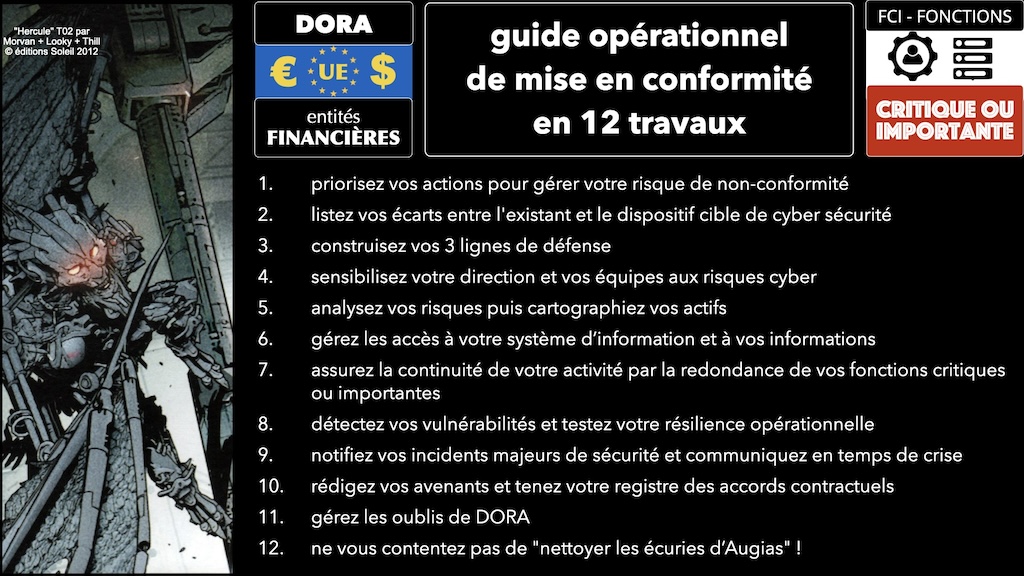

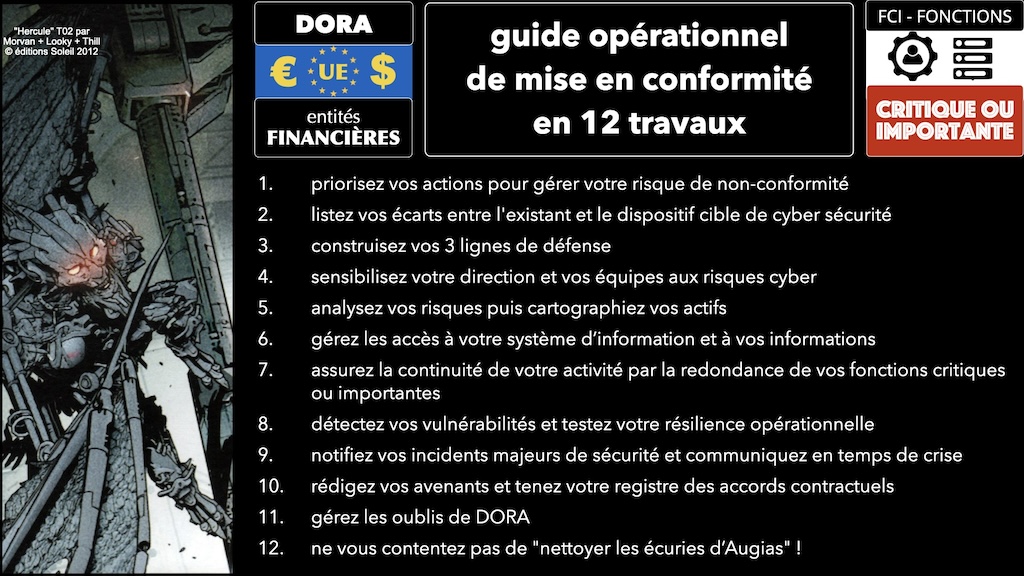

Vous pourrez accéder à partir des 12 liens ci-dessous aux 12 travaux d’Hercule que DORA va imposer aux entités financières, afin de les « inciter » (euphémisme) à mettre en oeuvre une véritable politique de cyber sécurité.

Les 12 travaux de mise en conformité vous sont proposés dans un ordre qui nous a semblé logique mais vous pouvez consulter nos présentations DORA en fonctions de vos préoccupations professionnelles :

Chapitre préambule : pourquoi DORA ? Pourquoi un guide pratique de déploiement ?

Chapitre 1/12 « Dompter le taureau de Minos » : priorisez vos actions pour gérer votre risque de non-conformité au 17 janvier 2025

Chapitre 2/12 « Tuer l’hydre de Lerne » : lister vos écarts entre l’existant et votre dispositif cible de cyber-sécurité

Chapitre 3/12 « Obtenir la ceinture de la reine de Amazones » : construisez vos 3 lignes de défense

Chapitre 4/12 « Cueillir les pommes d’or du jardin des Hespérides » : sensibilisez votre direction et vos équipes aux risques cyber

Chapitre 5/12 « Capturer le sanglier d’Erymanthe » : analysez vos risques et cartographie vos actifs matériels et logiciels

Chapitre 6/12 « Tuer le lion de Némée » : gérez les accès à votre système d’information et à vos informations

Chapitre 7/12 « Vaincre le géant Géryon » : assurez la continuité de votre activité par la redondance de vos fonctions critiques ou importantes

Chapitre 8/12 « Descendre aux Enfers » : détectez vos vulnérabilités et testez votre résilience opérationnelle

Chapitre 9/12 « Capturer les juments de Diomède » : notifiez vos incidents majeurs de sécurité et communiquez en temps de crise

Chapitre 10/12 « Capturer la biche de Cérynie » : rédigez vos avenants et tenez votre registre des accords contractuels

Chapitre 11/12 « Tuer les oiseaux du lac Stymphale » : gérez les (nombreux) oublis de DORA

Chapitre 12/12 CONCLUSION : ne vous contentez pas de « Nettoyer les écuries d’Augias » et planifiez le cycle de revue (obligatoire) de votre dispositif DORA !

Préambule : pourquoi DORA ? Une réponse technique et juridique à la crise de 2008

Digital Operational Resilience ou résilience opérationnelle numérique : c’est la raison d’être du règlement DORA [1].

Ce règlement s’inscrit dans la volonté de l’Union Européenne de rendre le système financier européen « plus résilient, notamment d’un point de vue opérationnel, afin de garantir … son bon fonctionnement, ainsi que son rétablissement rapide après des atteintes à la sécurité des TIC [2] et des incidents liés aux TIC » [3].

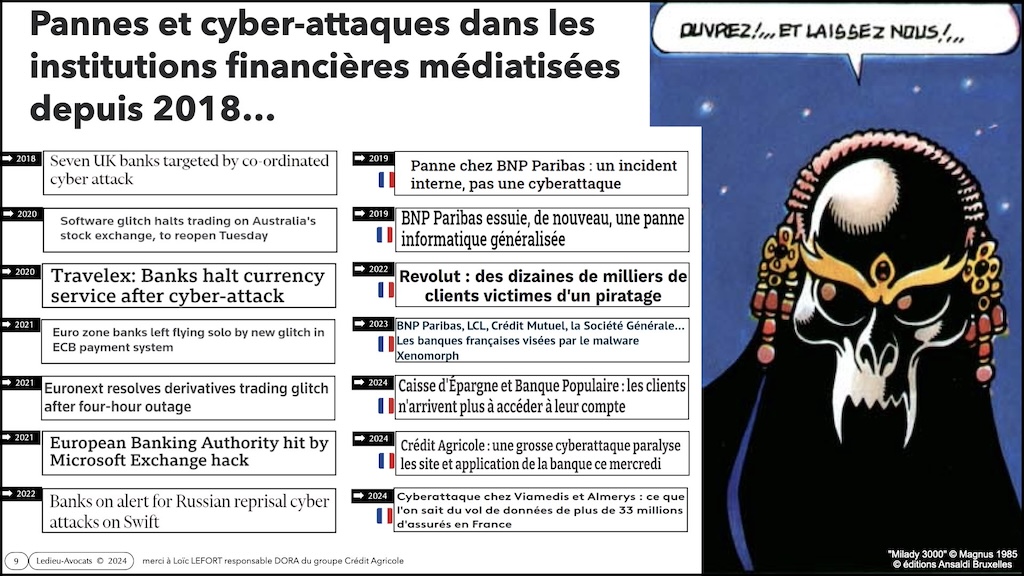

En d’autres termes, les entités régulées par le règlement DORA doivent s’organiser pour être en mesure de poursuivre leurs activités si elles subissent des cyber-attaques ou des pannes provoquant une interruption de fonctionnement de leurs systèmes d’information.

Les ravages des virus WannaCry puis NotPetya en 2017 ont démontré la « vulnérabilité systémique » du secteur financier en matérialisant les craintes de l’UE envers les « cyber-incidents [qui] pourraient rapidement se propager de l’une des quelques 22.000 entités financières de l’UE à l’ensemble du système financier » [4].

C’est contre ces menaces mondiales que l’Union Européenne souhaite protéger son système financier.

La menace indirecte pesant sur les entités financières se comprend par le phénomène des attaques de la supply-chain IT (voir « Gérez le risque contractuel avec vos prestataires sous-traitants »), longuement traité dans DORA par un sévère alourdissement de l’encadrement des relations techniques et contractuelles des entités financières avec leurs « 15.000 » [5] prestataires TIC.

A ce titre, les « prestataires TIC » sont soumis à DORA comme les entités financières auxquelles ils fournissent leurs services, surtout lorsque le service sous-traité concerne une fonction critique ou importante de l’entité financière régulée (voir « Priorisez vos actions de mise en conformité sur les fonctions critiques ou importantes »).

[1] Règlement UE « Digital Operational Resilience Act » n°2022/2554 du 14 décembre 2022. Nous utiliserons l’acronyme anglais DORA dont l’usage est largement répandu dans le monde professionnel

[2] TIC pour « Technologie de l’Information et de la Communication«

[3] DORA Considérant n°6

[4] DORA Considérant n°3

[5] chiffre publié par les AES (EBA + EIOPA + ESMA) le 27 septembre 2023

Le changement de stratégie cyber-sécurité de l'Union Européenne

Le nombre dérisoire de condamnations judiciaires de « hackers » démontre à lui seul que la réponse judiciaire des États de l’UE est manifestement inopérante pour endiguer le phénomène des cyber-attaques. Partant de ce constat, l’UE a opéré un changement de paradigme complet dans sa politique de régulation.

Puisqu’il n’est pas possible de réprimer de façon effective les cyber-attaquants, la pression est mise sur les opérateurs économiques auxquels sont imposées des règles de cyber-sécurité techniques, juridiques et organisationnelles.

Et si une entité financière n’est pas à l’état de l’art en termes de sécurité de ses réseaux et de ses systèmes d’information, elle pourra faire l’objet de sanctions administratives et de mesures correctives.

L’UE l’a bien compris : imposer des règles de résilience opérationnelle dont les effets seraient fiables à 100 % relève de l’utopie.

Le règlement DORA comme la directive NISv2 [1] reposent donc chacun sur le principe de gestion continue et proactive du risque cyber, par cycles le plus souvent annuels, en lieu et place de la traditionnelle sécurité informatique défensive et passive. C’est le premier changement de paradigme opéré par DORA.

[1] Directive UE « sécurité des réseaux et des système d’information » (Network and Information system security ou « NIS » pour l’acronyme anglais) dite « NISv2 » n°2022/2555 du 14 décembre 2022. La Directive « NISv2 » constitue la règlementation générale qui impose des règles de sécurité aux réseaux et systèmes d’information des « entités régulées », dont DORA constitue une exception sectorielle pour les entités financières dont la liste est détaillée à l’article 2.1 de DORA.

Le concept de "résilience opérationnelle"

L’UE franchit une seconde étape avec le concept de « résilience opérationnelle » : en cas de « dysfonctionnement des TIC » [1] (« erreur humaine » [2], panne ou attaque cyber), priorité doit être donnée « à la continuité des fonctions critiques ou importantes » de l’entité financière et « à la reprise des activités » [3].

Plutôt que de décrire de manière traditionnelle (organisation / fonctionnel / technique et juridique) l’ensemble du dispositif de résilience opérationnelle imposé par DORA, nous proposons aux entités financières et à leurs prestataires TIC un mode d’emploi pragmatique de mise en conformité.

C’est l’objet de cette série de présentations, voulue comme un guide de déploiement opérationnel des obligations légales qui entreront en application le 17 janvier 2025.

Conservant à l’esprit que DORA est un cadre règlementaire sectoriel spécifique pour le monde de la finance, nous nous référerons ponctuellement à la Directive NISv2 lorsque ses dispositions permettent d’éclairer le sens de celles prévues dans le règlement DORA.

[1] DORA article 6.8.b)

[2] DORA article 9.3.d)

[3] DORA article 11.2

DORA : une réglementation prudentielle

DORA est la pièce centrale de la réglementation prudentielle dont l’objectif est d’uniformiser la prise en compte et la gestion du risque cyber dans l’ensemble des pays de l’UE et pour l’ensemble des acteurs économiques du « secteur financier » .

En plus de ce règlement, l’UE a publié le même jour la Directive n°2022/2556 [1] qui amende huit précédentes directives [2] relatives à la solvabilité des institutions financières (Solvabilité II, CDR4 etc.).

[1] Directive UE n°2022/2556 du 14 décembre 2022 en ce qui concerne la résilience opérationnelle numérique du secteur financier

[2] directives 2009/65/CE, 2009/138/CE, 2011/61/UE, 2013/36/UE, 2014/59/UE, 2014/65/UE, (UE) 2015/2366 et (UE) 2016/2341 que je vous laisse chercher si vous êtes un(e) spécialiste de la règlementation banque / assurance…

Vous voulez en savoir plus sur les bandes dessinées utilisées pour illustrer cette présentation ? Cliquez sur le lien qui vous intéresse !!!

« Hercule » série complète (et proprement remarquable) en 3 tomes par Jean-David Morvan + Vivien « Looky » Chauvet + Olivier Thill © éditions Soleil 2012-2017

« Milady 3000 » one shot © [le Grand] Magnus 1985 © éditions Ansaldi Bruxelles