DORA projet 7/12: des exigences applicables aux pentesteurs ?

L'indispensable révision des précédents épisodes consacrés au projet DORA

Des « exigences » ? des obligations applicables aux testeurs ? aux professionnel(le)s qui conduisent les tests de résilience opérationnelle ?

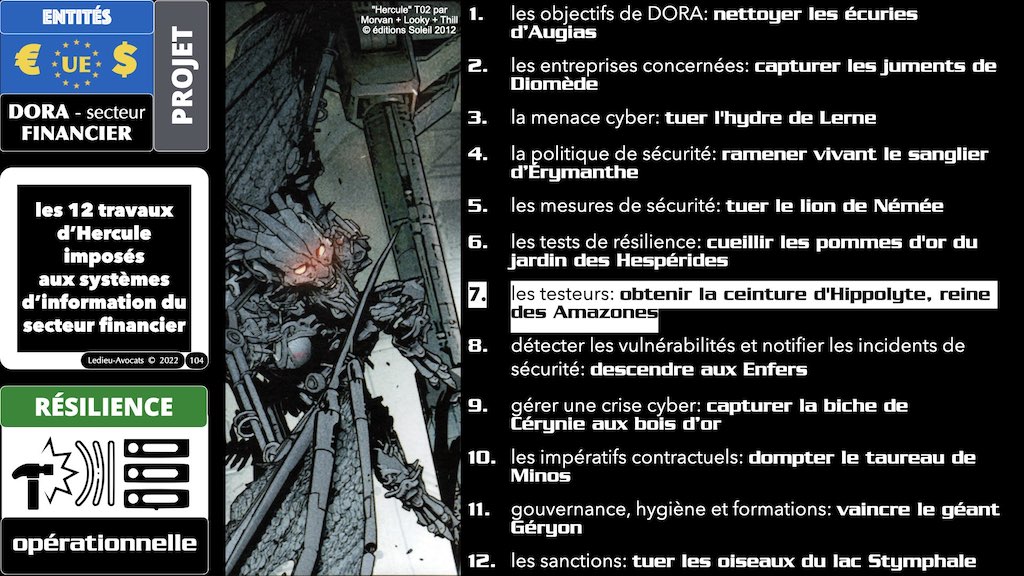

Les 12 travaux d’Hercule qui vont être imposés aux « 22.000 entités financières » de l’UE et à tous leurs prestataires IT vous sont présentés dans un ordre somme toute assez logique.

Si vous voulez comprendre comment les « testeurs » vont être règlementés, ou avoir une vue d’ensemble du projet de Règlement UE DORA (version initiale de septembre 2020 et v2 du 23 juin 2022) ou vous y retrouver dans tout ce fatras…, voici un rappel de ce que nous avons déjà vu :

(épisode 01) pourquoi DORA;

(épisode 02) qui est concerné;

(épisode 03) identification de la menace et ses définitions légales;

(épisode 04) analyses de risque et les politiques de sécurité à mettre en œuvre par les entités financières;

(épisode 05) les mesures techniques obligatoires de sécurité;

(épisode 06) les tests de résilience opérationnelle.

Faut-il que l’UE n’accorde qu’une confiance toute relative aux professionnel(le)s du secteur de la cyber-sécurité pour prévoir aussi des exigences relatives à la qualification des auditeurs / pen-testeurs qui pourront seuls – DORA le précise – procéder aux tests de résilience opérationnelle ?

Toujours est-il que le projet de Règlement UE DORA (v1 le 24 septembre 2020 et V2 le 23 juin 2022) y consacre un article entier aux exigences qui vont peser sur les prestataires de tests de résilience opérationnelle.

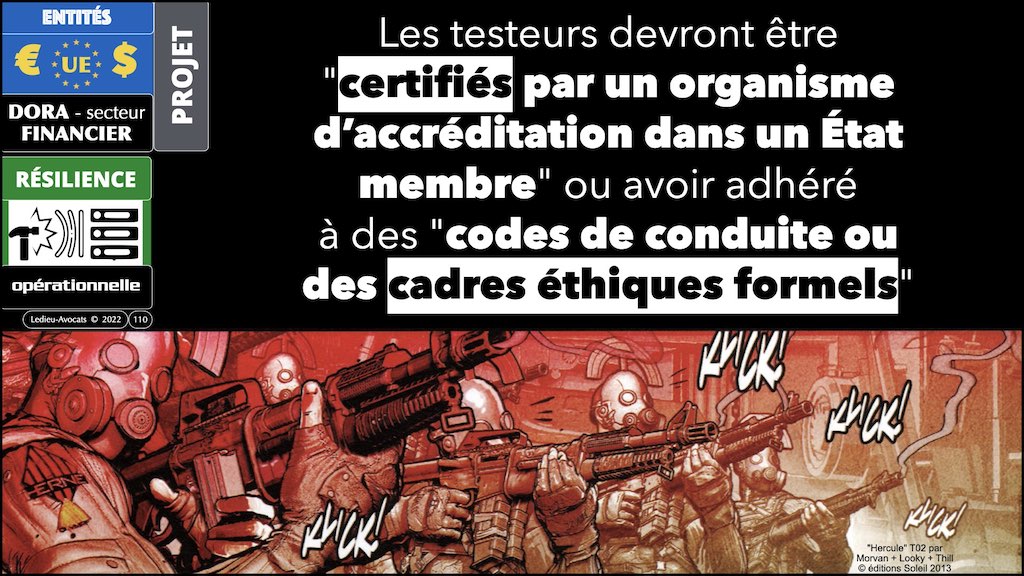

P.S. d’un avocat : cher(s), très cher(s) prestataire(s) d’audit de sécurité, l’UE va officiellement enterrer vos arguments du type « je suis hacker éthique, faites-moi confiance » … Comme dirait ma chérie, « il n’y a pas d’amour, il n’y a que des preuves d’amour » … Il va falloir arrêter de prétendre et passer à l’étape « on écrit ce que l’on fait » . Vous allez regretter le bon vieux temps des tests d’intrusion à l’arrache. Il va falloir la mériter, votre ceinture d’Hippolyte !

DORA projet 7/12 "Obtenir la ceinture d'Hippolyte, reine des Amazones" : les testeurs doivent être professionnels (et agir comme tels - incroyable, non ?)

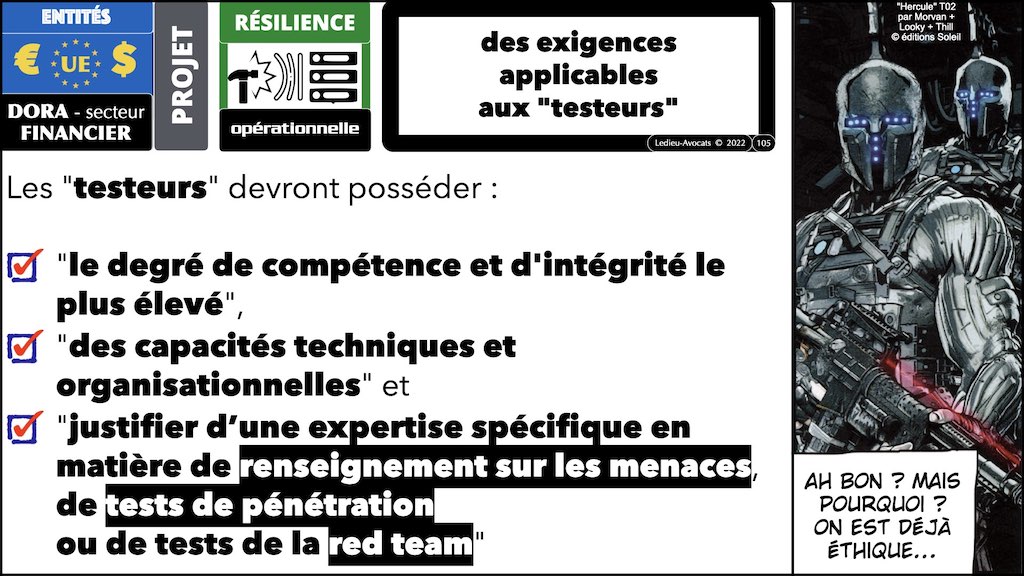

Vous lirez (avec surprise ?) dans DORA que les « testeurs » devront posséder « le degré de compétence et d’intégrité le plus élevé » , « des capacités techniques et organisationnelles [sic] » et « justifier d’une expertise spécifique en matière de renseignement sur les menaces, de tests de pénétration ou de tests de la red team [sic] » .

Demander à des professionnel(le)s d’être professionnel(le) ?

Quelle audace… (ça valait le coup de lire les 120 pages de DORA pour découvrir ça…).

… avec quelques explications et suggestions de documentation pour les juristes et les opérationnel(le)s du secteur financier, pas forcément au fait du jargon du monde de la cyber-sécurité (opérationnelle et résiliente, etc.).

Et merci encore à Sylvain LECONTE, DG et co-fondateur de COGICEO, pour sa participation franchement active (et pas très ponctuelle – hum) à cet exercice difficile de « traduction » de ce projet de Règlement UE dont la rédaction n’est pas toujours heureuse…

DORA projet 7/12: des exigences applicables aux pentesteurs : "Red team" ?

La « red team » est parfois l’équipe interne d’une entreprise, le plus souvent d’un prestataire externe, mandaté – par écrit – à cet effet, chargée de simuler une attaque sur le système d’information.

Utiliser les services d’un prestataire spécialiste dans les exercices Red Team permet notamment de démarrer « l’audit de sécurité » (équivalent de l’expression « test opérationnel de résilience ») sans aucune connaissance de l’entreprise cible comme le ferait un groupe de pirates, donc dans des conditions véritablement réalistes.

Il est évident qu’une telle simulation d’attaque n’aura pas les mêmes résultats si « l’auditeur attaquant » respecte scrupuleusement les conditions d’interventions détaillées que tentent d’imposer la plupart des hébergeurs des systèmes d’information de leurs clients… (vous suivez mon regard amusé ?).

Pareil exercice aura de plus un réel impact auprès du COMEX de la société cible quand « l’auditeur attaquant » lui expliquera avoir démarré sa simulation d’attaque avec seulement le nom de [la société cible] et être rentré jusqu’au fond du système d’information audité (traduction en jargon cyber : « on les a poutré jusqu’à l’os » ).

Pour aller plus loin sur ce qu’est une opération de Red Team, allez écouter le podcast NoLimitSecu de 2021 qui vous permettra de déchiffrer de quoi l’on parle.

DORA projet 7/12: des exigences applicables aux pentesteurs : tests de pénétration ? (pas de commentaire grivois, merci...)

Ce sont les fameux « pentests » (« penetration testing » en anglais) menés par des prestataires « auditeurs » spécialisés, soit à l’arrache (no comment), soit selon une méthodologie très précise.

Le « pen-testeur » pro ne manquera pas d’établir au préalable une liste de points de contrôle adaptés à la nature de la cible : application web, application mobile, système d’exploitation, base de données, borne wi-fi, smartphone, etc. Il est évident que l’auditeur ne fera pas les mêmes « tests » selon la nature de la cible et selon ce qu’il veut « pirater » (le mot est lâché…).

Cependant, les outils et les méthodes d’attaques (les fameuses TTP pour « Techniques Tactiques Procédures » ) évoluant sans cesse, les auditeurs devront donc sans cesse mettre à jour leurs outils et leur « savoir-faire » pour tenter de refléter la réalité des attaques d’aujourd’hui.

Élément clé de l’efficacité d’un pen-test réaliste : la « créativité » de l’auditeur ! En effet le pen-testeur digne de ce nom « thinks outside the box » . Si c’était facile de conduire un « pen-test » , voilà longtemps que les auditeurs auraient été remplacés par des logiciels et des process automatisés.

Allez écouter les explications de Vladimir Kolla en 2021 dans l’épisode 42 du podcast « Amazon Web Services » , vous saurez l’essentiel.

DORA projet 7/12: des exigences applicables aux pentesteurs : le "renseignement sur les menaces" ? (la "CTI" en jargon cyber)

Le « renseignement sur les menaces » , ça s’appelle la (cyber) threat Intelligence dans le jargon des professionnel(le)s de la cyber-sécurité.

Sur ce point précis, les rédacteurs de DORA confondent en réalité les analyses que peuvent faire les États sur la réalité de la menace cyber organisée (les « APT » pour Advanced Persistent Threat) avec l’analyse des TTPs (« Techniques Tactiques Procédures« ) utilisées par les vrais attaquants, qu’ils soient criminels ou d’État.

[commentaire en voix off : ce serait pas mal que les rédacteurs de DORA demandent à des professionnel(le)s de la cyber sécurité ce qu’il faudrait écrire, non ?]

Pour en savoir plus sur cette matière particulière et les TTPs, vous pouvez écouter le très intéressant podcast NoLimitSecu de 2020 sur la « Cyber Threat Intelligence ».

DORA projet 7/12: des exigences applicables aux pentesteurs : la certification (ou un CONTRAT) obligatoire !

Les testeurs devront surtout être « certifiés par un organisme d’accréditation dans un État membre » ou avoir adhéré à des « codes de conduite ou des cadres éthiques formels » .

Les prestataires qualifiés « PASSI » [« Prestataire d’Audit de la Sécurité des Systèmes d’Information » ] par l’ANSSI peuvent se réjouir de l’arrivée de ce texte et préparer – eux aussi – leurs contrats de service avec grille de compliance DORA.

La qualification PASSI devrait à terme faire l’objet d’une reconnaissance au niveau de l’UE, dans le cadre de la reconnaissance mutuelle des certifications cyber que permet le Règlement UE Cyber Security Act du 17 avril 2019.

Pour l’instant, cette qualification purement française permet aux prestataires d’intervenir au profit des seuls OIV (Opérateurs d’Importance Vitale) et parfois des OSE (Opérateurs de Service Essentiel).

Pour les pen-testeurs non officiellement qualifiés et fiers d’affirmer qu’ils sont « éthiques » , il faudra au moins écrire dans leurs contrats de service ce qu’ils entendent par-là, plutôt que de prendre l’air outré quand on leur pose la question de savoir ce que ça veut dire…

Il faut espérer que les obligations imposées par DORA finiront par rayonner sur l’ensemble des prestataires d’audit, dont le niveau de compétence réel est – comment dire – extrêmement variable… et certaines pratiques parfois franchement douteuses…

Plusieurs approches sont possibles sur ce sujet : faire une vérification du professionnalisme de chaque testeur auprès des précédents employeurs, demander un extrait du casier judiciaire « B3 » , demander un contrôle primaire auprès de la DRSD, faire signer au préalable de véritables CGU (et non pas une charte éthique foireuse…) posant de strictes conditions d’intervention, etc.

Le sujet n’est pas nouveau et figure depuis l’origine dans la certification ISO 19011 « Lignes directrices pour l’audit des systèmes de management » section 4 « Principes de l’audit » alinéa (a) « Déontologie : le fondement du professionnalisme« . Rappelons que la norme ISO 19011 est la base de la qualification PASSI.

Rappelons que DORA impose que les « technologies et processus informatiques de pointe [sic] » à mettre en œuvre pour poursuivre l’objectif de résilience opérationnelle devront reposer sur des « normes techniques (par exemple, ISO) » ou de « bonnes pratiques » du secteur « reconnues à l’échelle européenne et internationale » .

Pour ce qui est des « codes de conduite » en matière de cyber-sécurité, rien encore à l’horizon.

Vu l’extrême rapidité de l’évolution des outils comme des TTPs des attaquants (donc des tests conduits par les pen-testeurs), il n’est d’ailleurs pas forcément souhaitable que les professionnels se fassent enfermer dans des cadres juridiques trop rigides (voir nos explications ci-dessus sur le « Think out of the box » ).

Alors, si pas de code de conduite ?

Il reste les « cadres éthiques formels » .

ça s’appelle des obligations contractuelles.

Et cela s’écrit très bien.

Dans un contrat de service, donc (hum) (pour les sourd(e)s).

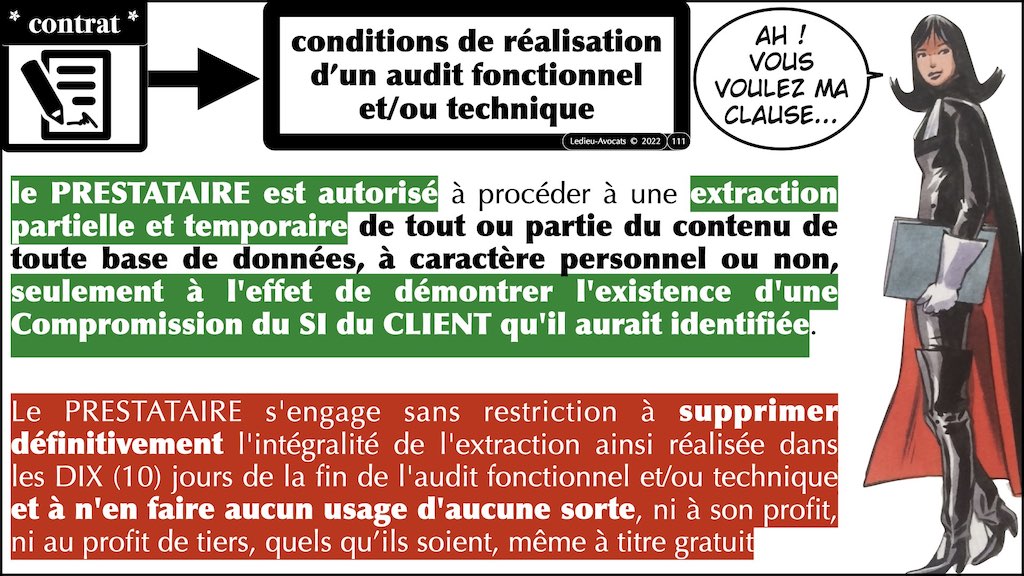

Un exemple de clause ?

… et une obligation d'assurance pour les "testeurs externes"

Enfin, les « testeurs externes » devront être « dûment et entièrement couverts [sic] » par les assurances de responsabilité civile professionnelle intégrant notamment « les risques de mauvaise conduite [sic] et de négligence » .

Il existe en France un courtier professionnel bien connu des « auditeurs » de sécurité cyber, qui peuvent souscrire une assurance couvrant leur RCP (responsabilité civile professionnelle) et qui englobe expressément la garantie « Sécurité des systèmes d’information dont tests d’intrusion » .

Si votre auditeur ne dispose pas de cette assurance spécifique, soyez prudent(e)…

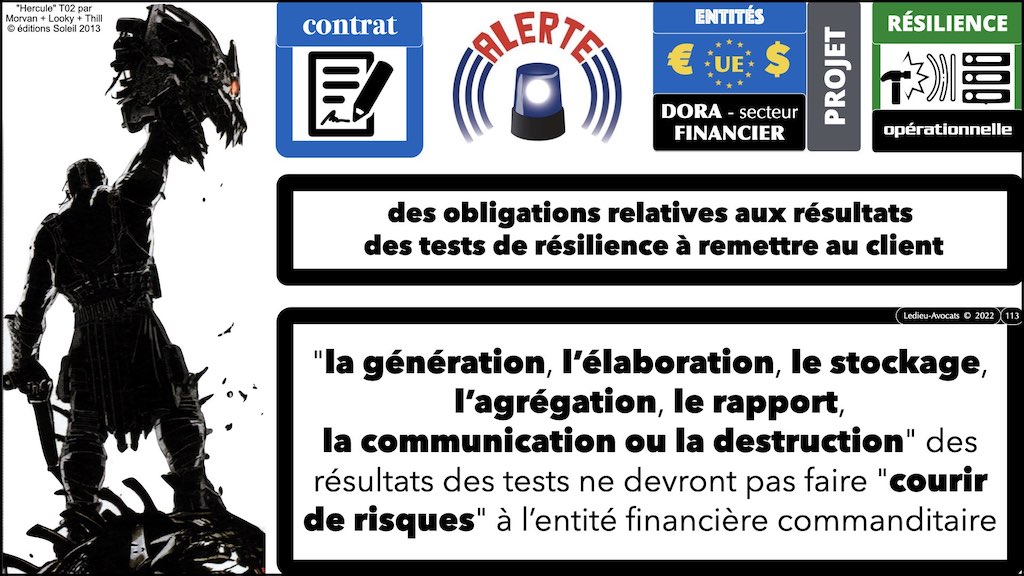

DORA projet 7/12: des exigences applicables aux pentesteurs : les obligations relatives aux résultats des tests de résilience à remettre au client

DORA précise que « la génération, l’élaboration, le stockage, l’agrégation, le rapport, la communication ou la destruction » des résultats des tests ne devront pas faire « courir de risques » à leurs commanditaires.

Évidemment, toutes les données manipulées par le pen-testeur devront être stockées après chiffrement. Les auditeurs intervenants devront être soumis, à titre individuel à un strict engagement de confidentialité et s’en tenir également strictement dans leurs actions au principe du « besoin d’en connaitre » (le fameux « BEC » dans le jargon cyber)…Que les prestataires de services de maintien en condition opérationnelle de sécurité préparent soigneusement leurs contrats, même si, d’expérience, les entreprises du secteur financier ne manqueront pas de tenter systématiquement d’imposer les leurs, si moyennement rédigés soient-ils…

Pour ce qui est de la légalité entre « actions défensives » et « actions offensives » que peuvent conduire les auditeurs de sécurité, nous vous renvoyons vers les slides de notre présentation sur « la violence numérique » à paraitre sur ce blog le 4 novembre 2022.

DORA ? un épisode à suivre ? (encore !)

Une analyse technique et juridique de DORA ?

Le sujet est suffisamment technique pour que les commentaires d’un juriste ne soient pas suffisants.

Qui mieux que Sylvain LECONTE, DG et co-fondateur de COGICEO, pouvait vous parler concrètement des tests à faire subir à un système d’information ?

Cet article lui doit beaucoup, ainsi que son expérience d’auditeur de sécurité qualifié PASSI par l’ANSSI.

DORA illustré en BD avec un Hercule très futuriste

Qui d’autre que le mythique Hercule pouvait vous accompagner dans des explications sur ces 12 travaux de sécurisation des systèmes d’information imposés aux entreprises du secteur financier ?

Les illustrations sont toutes issues de l’incroyable (et magnifique) série « Hercule » en 3 tomes par Jean-David Morvan au scénario, Vivien « Looky » Chauvet et Olivier Thill au dessin et à la couleur.

Franchement ? Cette BD est d’enfer !

Plus que 5 travaux herculéens… (allez... on s'accroche...)

Le générique des BD ayant servi d'illustration à cette présentation (merci aux éditions Delcourt / Soleil !)

Vous voulez en savoir plus sur les bandes dessinées utilisées pour illustrer cette présentation ? Cliquez sur le lien qui vous intéresse !!!

« Les 5 Terres » première série complète en 6 tomes par « Lewelyn » (David Chauvel, Andoryss et Patrick Wong) et Jérome Lereculey © éditions Delcourt 2019-2022

« Arctica » 12 tomes par Daniel Pecqueur et Boyan Kovačević © éditions Delcourt 2007-2022

« Au-delà des merveilles » série complète en 3 tomes par Yohann « Wyllow » Puaud © éditions Clair de Lune 2004-2022

« Badlands » série complète en 3 tomes par Eric Corbeyran et Piotr Kowalski © éditions Soleil 2014-2018

« Carmen mc Callum » 18 tomes (tome 1 par Fred Duval + Olivier Vatine + Fred Blanchard + Stéphane « Gess » et tomes 2 et 3 par Fred Duval et Stéphane « Gess ») © éditions Delcourt 1995-2020

« Le Crépuscule des Dieux » série complète en 9 tomes par Nicolas Jarry et Jean-François « Djief » © éditions Soleil 2007-2016

« lE dERNIER tROYEN » série complète en 6 tomes + 1 intégrale par Valérie Mangin et Thierry Démarez © éditions Soleil 2004-2012

« Excalibur-Chroniques » (époustouflante) série complète en 5 tomes + 1 intégrale par Jean-Luc Istin et Alain Brion © éditions Soleil 2012-2019

« Hercule » série complète en 3 tomes par Jean-David Morvan + Vivien « Looky » Chauvet + Olivier Thill © éditions Soleil 2012-2017

« Horologiom » série complète en 7 tomes + intégrale en 2 tomes par Stéphane Lebeault © éditions Delcourt 1994-2021

« Neandertal » série complète en 3 tomes par Emmanuel Roudier © éditions Delcourt 2007-2011

« La nef des Fous » 11 tomes + intégrale en 2 tomes + hors série par Bernard « Turf » © éditions Delcourt 1993-2021

« Odin » série complète en 2 tomes par Nicolas Jarry et Erwan Seure-Le Bihan © éditions Soleil 2010-2012

« L’Oeil de la Nuit » série complète en 3 tomes par Serge Lehman et Stéphane « Gess » © éditions Delcourt 2015-2016

« Olympus Mons » première série complète en 7 tomes par Christophe Bec et Stefano Raffaele © éditions Soleil 2017-2022

« Les portes de Shamballah » série complète en 4 tomes par Mazuer + Romano + Taranzano © éditions Clair de Lune 2007-2016

« Souvenirs de la Grande Armée » série complète en 4 tomes + 1 intégrale par Michel Dufranne et Vladimir « Alexander » © éditions Delcourt 2007-2018

« Sur les terres d’Horus » série complète en 8 tomes par Isabelle Dethan © éditions Delcourt 2001-2015

« Universal War One » série complète en 6 tomes (absolument remarquables) par Denis Bajram © éditions Soleil 1998-2006

« Yiu Premières missions » série complète en 7 tomes + intégrale en 2 tomes par Thierry « Téhy » + Jeanne « JM Vee » + Vincent « Vax » © éditions Soleil 2003-2010

![Intelligence Economique et droit de l'OSINT [webinaire AAIE-IHEDN 23 octobre 2024] © Ledieu-Avocats](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/10/587-Intelligence-Economique-et-droit-de-lOSINT-webinaire-AAIE-IHEDN-23-octobre-2024-©-Ledieu-Avocats-2024.001.jpeg)

![Secteur Hautement Critique NIS2 [Gaz et Territoires 16 octobre 2024] © Ledieu-Avocats](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/10/585-Secteur-Hautement-Critique-NIS2-Gaz-et-Territoires-16-octobre-2024-©-Ledieu-Avocats-15-10-2024.001.jpeg)