DORA projet 4/12 : analyse des risques et Politique de Sécurité de l’Information (PSI)

vous avez raté les épisodes précédents ?

Pourquoi DORA ? C’était le premier épisode de notre saga consacrée à la résilience opérationnelle numérique du secteur financier.

deuxième épisode : « qui est concerné » par DORA ?

Troisième épisode DORA : « quelle menace et quelles définitions légales » ?

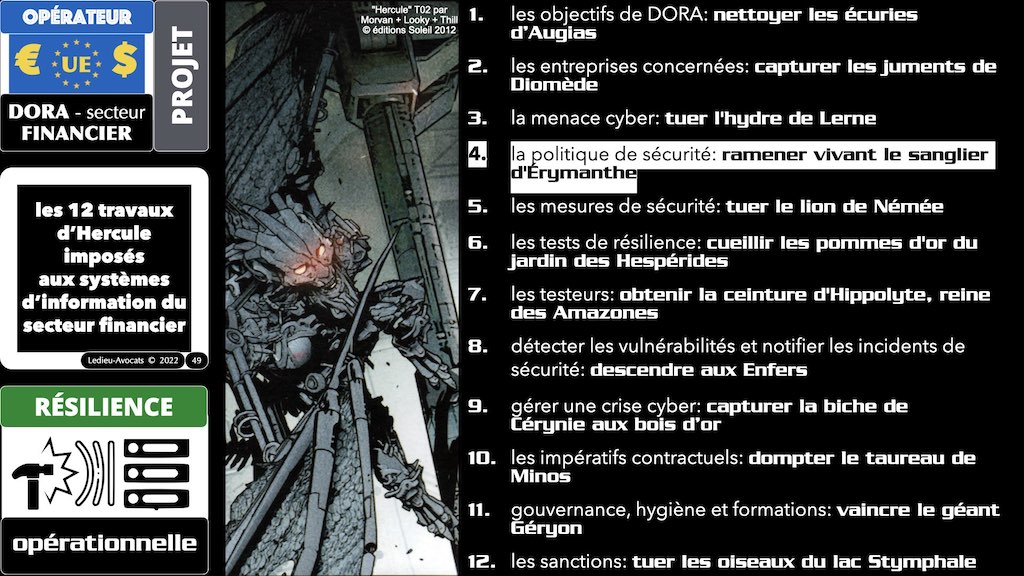

Aujourd’hui, quatrième travail d’Hercule de notre saga consacrée au projet de Règlement UE DORA version 24 septembre 2020 rectifié 23 juin 2022 : « Ramener (vivant) le sanglier d’Érymanthe » (pensez à le réviser, celui-là, c’est pas le plus connu des 12 travaux).

Il s’agira pour les entités du secteur financier d’adopter une véritable politique de sécurité de l’information. Et ça commencera nécessairement par une analyse des risques. Ça tombe bien, c’est une des spécialités de CYBERZEN.

DORA projet 4/12 : dans l'ordre, il faut commencer par identifier les risques…

Les risques à identifier par chaque entité financière devront porter sur 4 axes :

Cette étape d’identification des risques passera nécessairement par une cartographie détaillée des systèmes d’information et des flux de données (y compris vers les SI des prestataires cloud, hébergeurs en tête).

Préparez vos grilles de compliance…

DORA précise que l’analyse et l’évaluation des risques devra être repensée « à chaque modification importante de l’infrastructure du réseau et du système d’information, des processus ou des procédures [des entités financières], qui affecte leurs fonctions, leurs processus de soutien ou leurs actifs d’information » .

Ainsi devra-t-il en être de leurs prestataires IT ? Nous vous laissons deviner (c’est pas un trop gros challenge…).

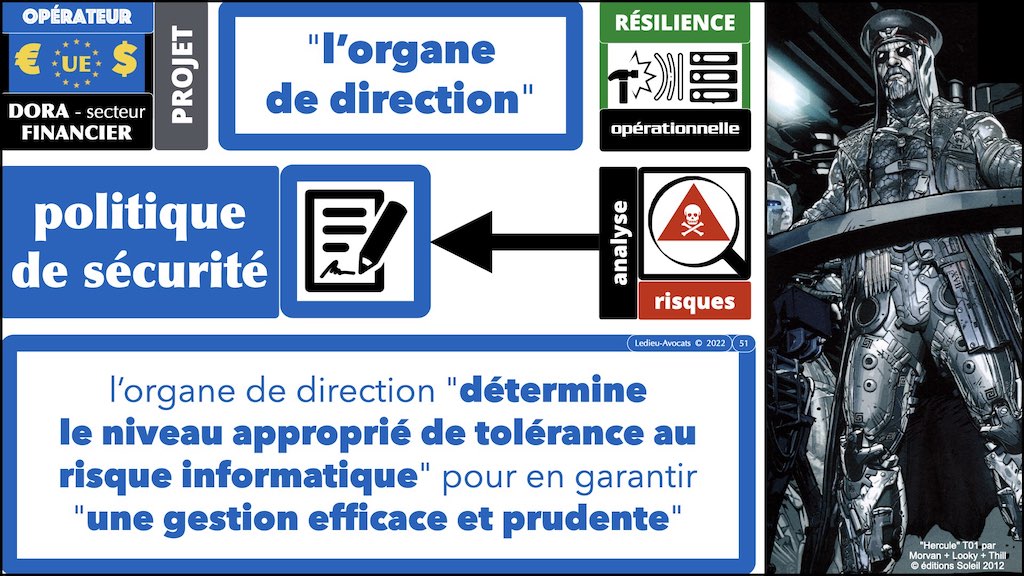

DORA projet 4/12 RAPPEL (en passant): le rôle essentiel de "l'organe de direction"

DORA impose que la liste des risques identifiés et gérés (c’est à dire traités) soit du ressort de « l’organe de direction » … On s’en serait douté…

Nous reviendrons en détail sur le rôle et la responsabilité de « l’organe de direction » dans notre épisode DORA 11/12 « Obligations de gouvernance, d’hygiène et de formation » .

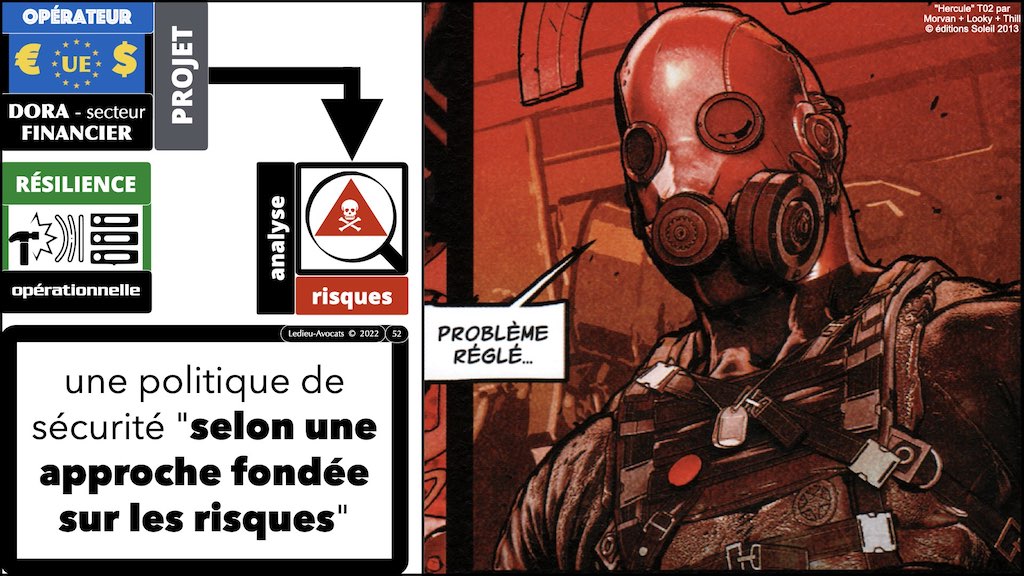

… sur la base d'une approche fondée sur les risques…

Sans surprise, les politiques opérationnelles de sécurité devront être pensées et mises en œuvre « selon une approche fondée sur les risques » .

Ce qui va bien sans le dire va mieux en le disant, c’est une constante de cette règlementation, d’où son grand niveau de détails.

Une approche « fondée sur les risques » ? Ça veut dire en clair qu’il est illusoire de penser que la sécurité du système d’information d’une entité financière pourra être assurée à 100 %.

Le « risque zéro » n’existe pas dans la vraie vie (pas plus dans le monde numérique que In Real Life).

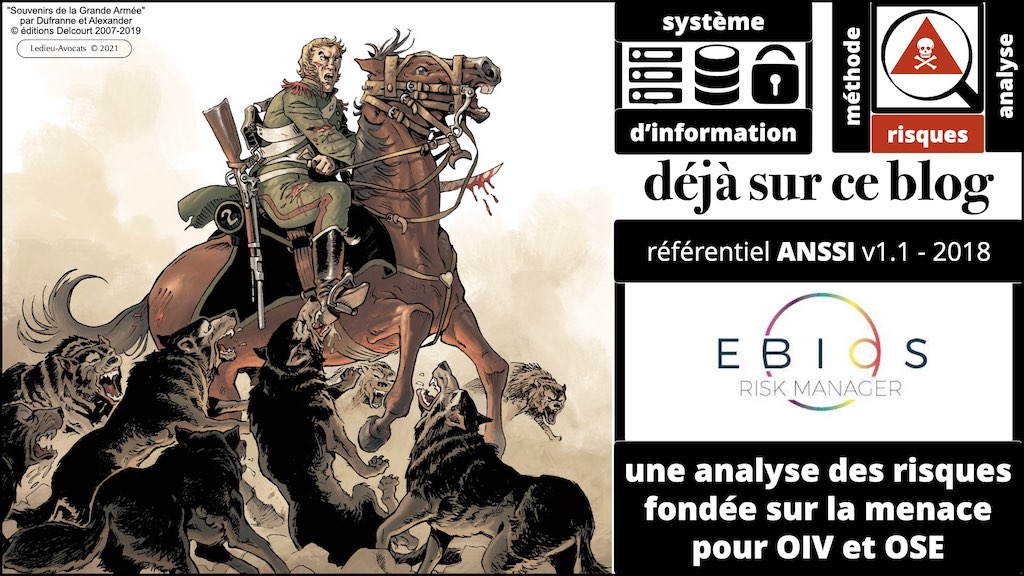

DORA projet 4/12 : la méthode d'analyse des risques EBIOS RM de l'ANSSI

Pour celles des entités financières dont le siège social principal serait en France, nous ne saurions trop leur conseiller de s’inspirer de la méthode EBIOS RM de l’ANSSI pensée pour le système d’information des « Opérateurs d’Importance Vitale » et des « Opérateurs de Service Essentiel » (Directive NIS#1 de 2016).

Cette méthode repose sur une appréciation concrète de la (cyber) menace et des scénarios crédibles d’attaques (cyber) potentielles. Cliquez sur l’image pour accéder à quelques explications (pas trop techniques) sur le sujet.

DORA imposera donc (i) d’identifier les risques, (ii) de les prioriser, puis (iii) de lister ceux faisant l’objet de mesures techniques de protection et enfin (iv) de lister explicitement les risques « acceptés » (et non traités).

La démarche doit donc être pragmatique, ce qui se reflètera mécaniquement dans les budgets consacrés respectivement aux investissements en outils et process de sécurité et à la gouvernance (formation, hygiène numérique de base, etc.) de la résilience opérationnelle (notre épisode DORA 11/12 à venir).

Heureusement, « les entités financières restent libres d’utiliser des modèles de gestion des risques informatiques » de leur choix.

Nous verrons (encore) dans l’épisode 11/12 que le modèle « trois lignes de défense » (avec « séparation adéquate des fonctions de gestion informatique, des fonctions de contrôle et des fonctions d’audit » ) est tout de même franchement suggéré recommandé dans DORA.

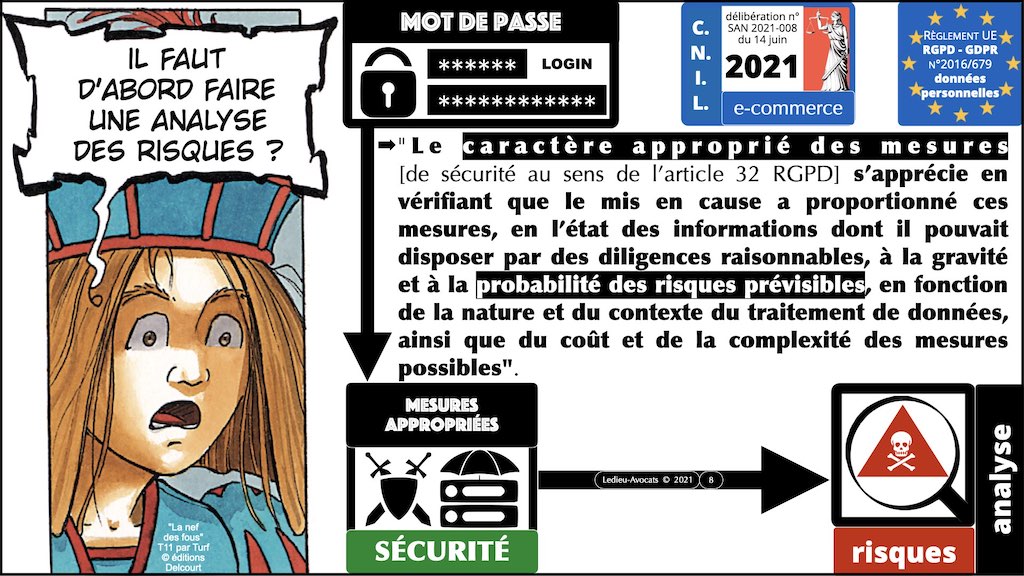

*** REMARQUE à l’attention des juristes et des DPO ***

Ne faites pas semblant de découvrir cette approche de la sécurité « par les risques » .

D’abord, c’est l’esprit et le texte même de l’article 32 RGPD. La CNIL l’a rappelé sans ambiguïté dans sa délibération de condamnation du 14 juin 2021 (voir ma slide ci-dessous).

Et NON, cette analyse de risque ne remplace pas le Privacy Impact Assessment, parfois obligatoire au titre de l’article 35 RGPD.

DORA projet 4/12 … puis adopter une politique complète de "sécurité numérique"

Puisqu’il faut rentrer dans les détails, voici ce qu’imposera DORA aux entités financières (et donc, par ricochet, à l’ensemble de leurs prestataires IT) : l’élaboration systématique d’une « politique de sécurité de l’information » .

On appréciera au passage que les entités financières aient (enfin) l’obligation légale de se soucier de la sécurité des informations de leurs clients BtoB comme BtoC…

Mais bon… certains comptes bancaires, par leurs mouvements ou leur solde, seront plus critiques que d’autres…

DORA projet 4/12 : concrètement, quels documents rédiger pour une solide politique de sécurité ?

On pense ici à l’adoption :

(i) d’une politique structurée de classification de la sensibilité des « actifs d’information »

(ii) d’une Politique de Sécurité des Systèmes d’Information (PSSI) (voir le modèle fortement recommandé car conçu par l’ANSSI : https://www.ssi.gouv.fr/guide/pssi-guide-delaboration-de-politiques-de-securite-des-systemes-dinformation/)

enfin (iii) de chartes administrateurs et utilisateurs…

… chartes dont il est permis d’espérer qu’elles ressemblent à l’avenir à autre chose qu’à des copier-coller de documents tout pourris téléchargés à pas cher sur le web et incompréhensibles tant par les juristes que par les opérationnel(le)s… [fin du message subliminal].

Insistons sur le caractère évolutif de la cyber-menace en rappelant qu’il appartiendra à la direction de chaque entité financière de ré-examiner sa politique de sécurité DORA « au moins une fois par an ainsi qu’en cas de survenance d’incidents majeurs » et « conformément aux instructions des autorités de surveillance ou aux conclusions tirées des tests de résilience… ou des processus d’audit pertinents » .

Que les entreprises du secteur financier se rassurent, cette obligation est déjà, aujourd’hui, une réalité dans un certain nombre de secteur d’activité (l’industrie de la défense, notamment).

Aujourd’hui, il est illusoire de penser sa politique de sécurité comme un investissement « one shot » . Si la « cyber menace » évolue à court terme, la défense numérique des entreprises ne peut rester figée dans une analyse à moyen terme. C’est affaire de bon sens.

Ce constat renvoie vers la notion de « Maintien en Condition de Sécurité » (MCS), que l’on commence à voir régulièrement apparaitre dans les contrats de service SaaS en 2022.

DORA projet 4/12 : (sur un air connu) des audits, des audits, encore des audits...

Évidemment, le cadre de gestion des risques devra faire l’objet d’audits « réguliers » et d’un « processus de suivi formel, comprenant des règles pour la vérification et la correction rapides des constatations d’importance critique [sic] » , en « prenant dûment en considération la nature, l’ampleur et la complexité des services et des activités des entités financières » .

Nous laisserons nos amis auditeurs détailler cet autre point central de DORA.

Précisons seulement ici que les clauses traditionnelles d’audit prévues dans les contrats de service IT devront faire l’objet d’une rédaction attentive puisque DORA va imposer aux entités financières de « déterminer au préalable… la fréquence et les domaines » des audits auxquels elles seront tenues de procéder.

Ce point est à ajouter aux nombreuses contraintes contractuelles que nous analyserons en détail dans l’épisode DORA 10/12 à venir.

Une analyse technique et juridique du projet de Règlement DORA pour le secteur financier ?

Avec Jean-Philippe GAULIER, Directeur général de CYBERZEN, nous avons travaillé à quatre mains pour vous livrer notre analyse et des explications qui devraient éclairer à la fois les opérationnel(le)s et les juristes qui gèrent les problématiques de sécurité des systèmes d’information.

DORA illustré en BD avec un Hercule futuriste (qui reste très énervé... remarquez, vu ce que lui impose Eurysthée, on le serait à moins...)

Qui d’autre que le mythique Hercule pouvait vous accompagner dans les explications sur ces 12 travaux de sécurisation des systèmes d’information imposés aux entreprises du secteur financier ?

Les illustrations sont toutes issues de l’incroyable série « Hercule » en 3 tomes par Jean-David Morvan au scénario, Vivien « Looky » Chauvet au dessin et Olivier Thill à la couleur.

Plus que 8 travaux pour notre Hercule du secteur financier…

Merci aux éditions Delcourt Soleil !

Vous voulez en savoir plus sur les bandes dessinées utilisées pour illustrer cette présentation ? Cliquez sur le lien qui vous intéresse !!!

« Les 5 Terres » première série complète en 6 tomes par « Lewelyn » (David Chauvel, Andoryss et Patrick Wong) et Jérome Lereculey © éditions Delcourt 2019-2022

« Arctica » 12 tomes par Daniel Pecqueur et Boyan Kovačević © éditions Delcourt 2007-2022

« Au-delà des merveilles » série complète en 3 tomes par Yohann « Wyllow » Puaud © éditions Clair de Lune 2004-2022

« Badlands » série complète en 3 tomes par Eric Corbeyran et Piotr Kowalski © éditions Soleil 2014-2018

« Carmen mc Callum » 18 tomes (tome 1 par Fred Duval + Olivier Vatine + Fred Blanchard + Stéphane « Gess » et tomes 2 et 3 par Fred Duval et Stéphane « Gess ») © éditions Delcourt 1995-2020

« Le Crépuscule des Dieux » série complète en 9 tomes par Nicolas Jarry et Jean-François « Djief » © éditions Soleil 2007-2016

« lE dERNIER tROYEN » série complète en 6 tomes + 1 intégrale par Valérie Mangin et Thierry Démarez © éditions Soleil 2004-2012

« Excalibur-Chroniques » (époustouflante) série complète en 5 tomes + 1 intégrale par Jean-Luc Istin et Alain Brion © éditions Soleil 2012-2019

« Hercule » série complète en 3 tomes par Jean-David Morvan + Vivien « Looky » Chauvet + Olivier Thill © éditions Soleil 2012-2017

« Horologiom » série complète en 7 tomes + intégrale en 2 tomes par Stéphane Lebeault © éditions Delcourt 1994-2021

« Neandertal » série complète en 3 tomes par Emmanuel Roudier © éditions Delcourt 2007-2011

« La nef des Fous » 11 tomes + intégrale en 2 tomes + hors série par Bernard « Turf » © éditions Delcourt 1993-2021

« Odin » série complète en 2 tomes par Nicolas Jarry et Erwan Seure-Le Bihan © éditions Soleil 2010-2012

« L’Oeil de la Nuit » série complète en 3 tomes par Serge Lehman et Stéphane « Gess » © éditions Delcourt 2015-2016

« Olympus Mons » première série complète en 7 tomes par Christophe Bec et Stefano Raffaele © éditions Soleil 2017-2022

« Les portes de Shamballah » série complète en 4 tomes par Mazuer + Romano + Taranzano © éditions Clair de Lune 2007-2016

« Souvenirs de la Grande Armée » série complète en 4 tomes + 1 intégrale par Michel Dufranne et Vladimir « Alexander » © éditions Delcourt 2007-2018

« Sur les terres d’Horus » série complète en 8 tomes par Isabelle Dethan © éditions Delcourt 2001-2015

« Universal War One » série complète en 6 tomes (absolument remarquables) par Denis Bajram © éditions Soleil 1998-2006

« Yiu Premières missions » série complète en 7 tomes + intégrale en 2 tomes par Thierry « Téhy » + Jeanne « JM Vee » + Vincent « Vax » © éditions Soleil 2003-2010

![#574 DORA RTS ITS sensibilisation mise à jour pour les pro de CYBERZEN [24 juillet 2024] © Ledieu-Avocats 2024](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/07/574-DORA-RTS-ITS-sensibilisation-CYBERZEN-24-juillet-2024-©-Ledieu-Avocats-2024.001.jpeg)

![#573 La vulnérabilité regreSSHion du logiciel Open Source SSH [podcast NoLimitSecu du 22 juillet 2024]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/07/573-La-vulnerabilite-regreSSHion-du-logiciel-Open-Source-SSH-NoLimitSecu-22-juillet-2024-©-Ledieu-Avocats-22-07-2024.001.jpeg)