Si vous êtes concerné(e) de près ou de loin par la sécurité des systèmes d’information, vous pourriez penser que le sujet « OIV OSE – analyse de risque EBIOS Risk Manager » ne vous concerne pas.

Je suis au regret de devoir vous dire que vous êtes dans l’erreur !

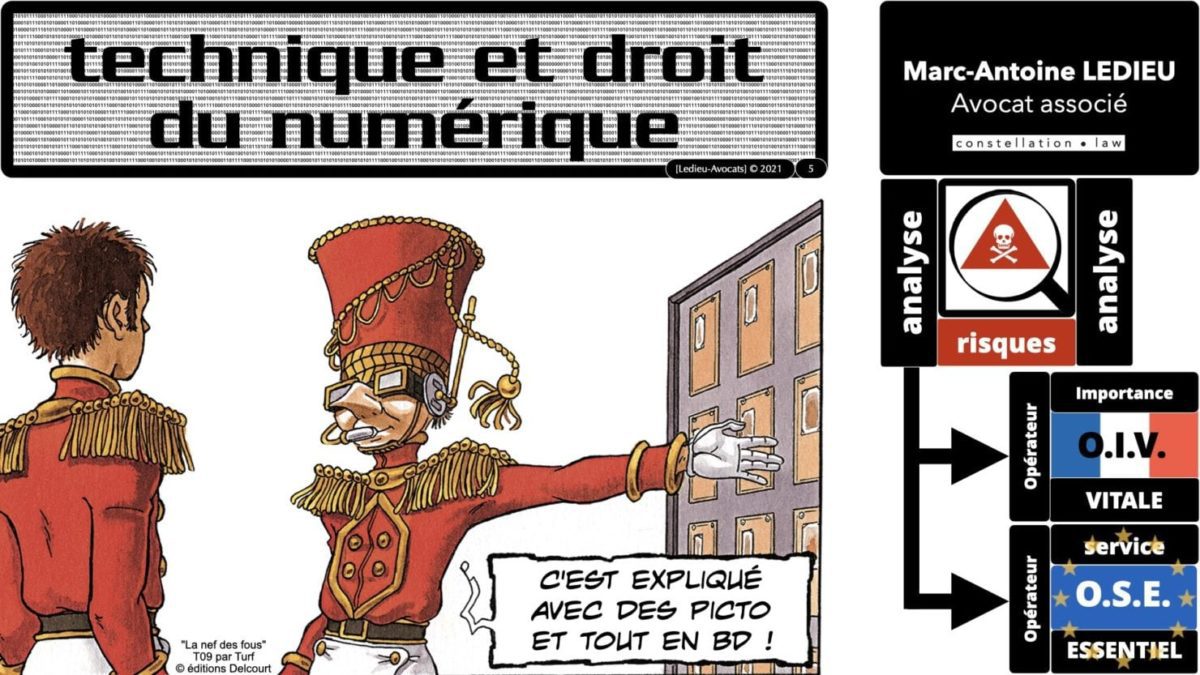

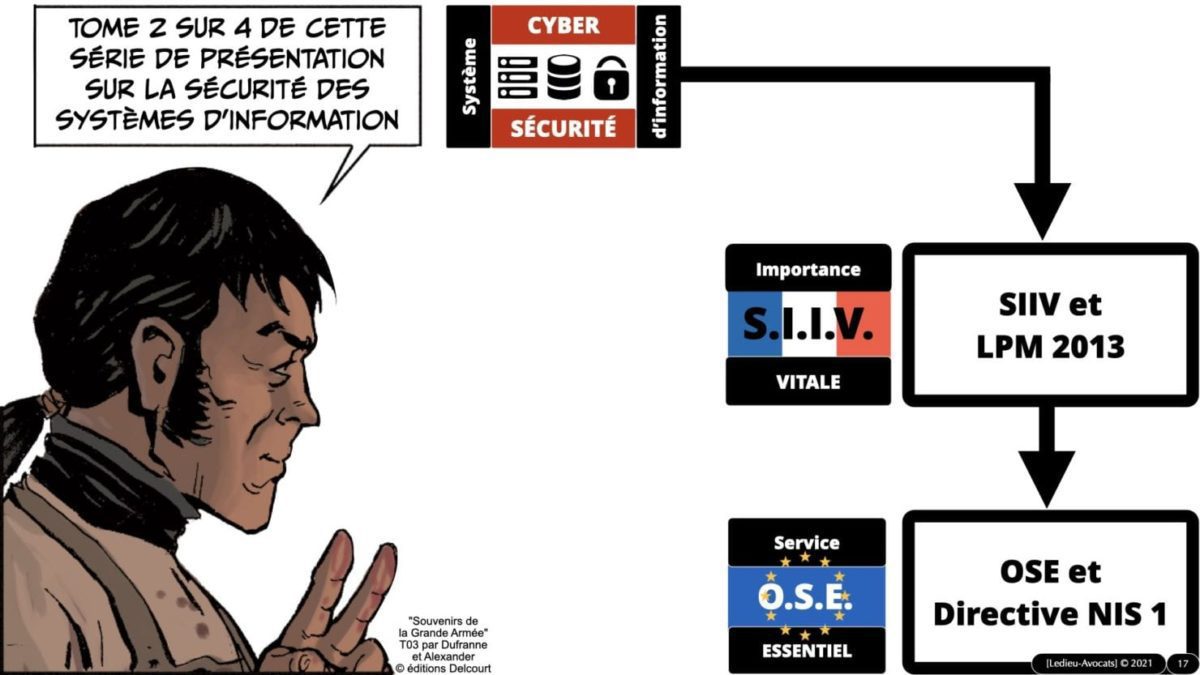

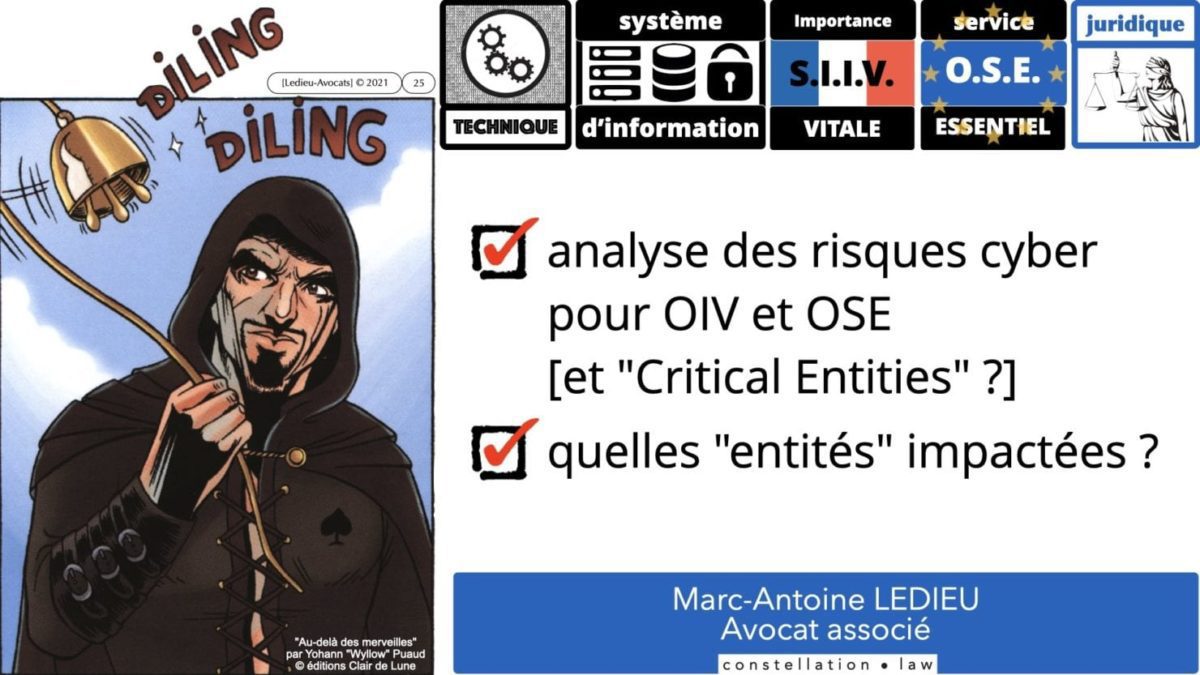

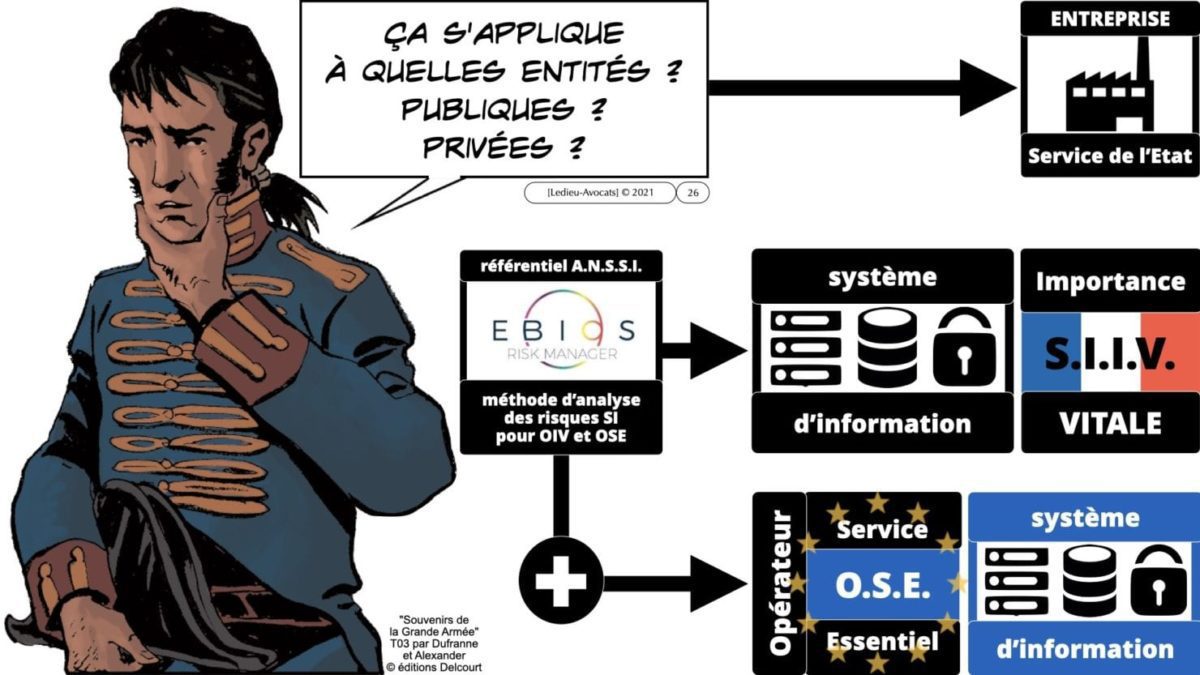

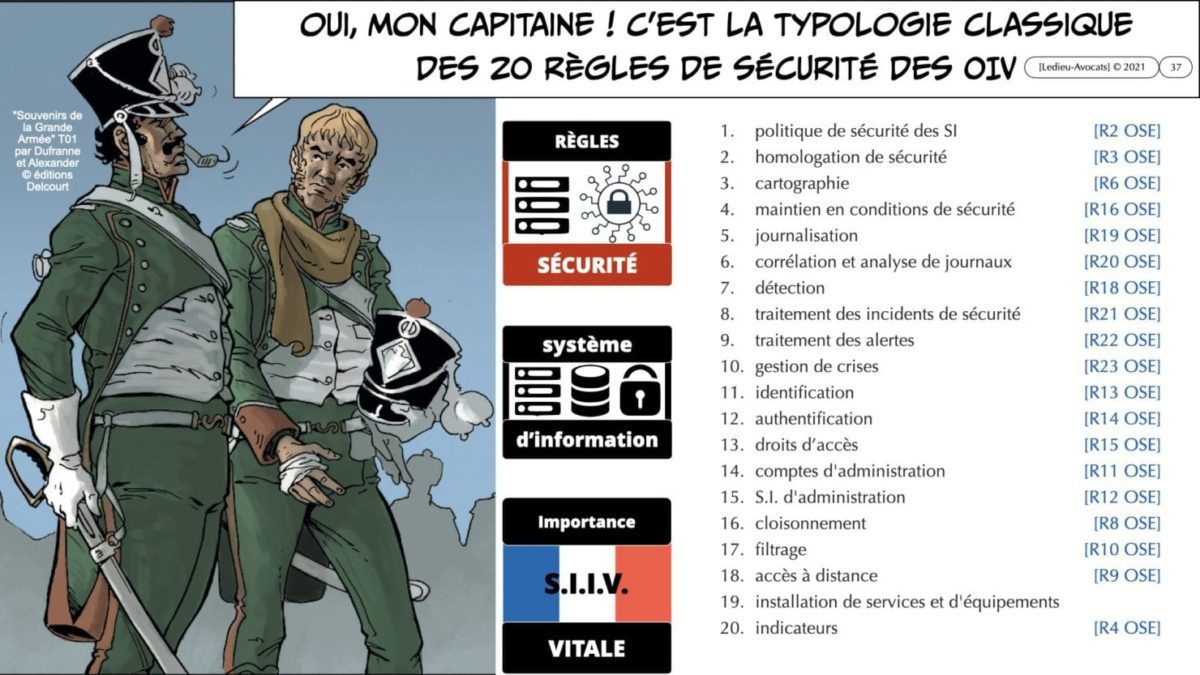

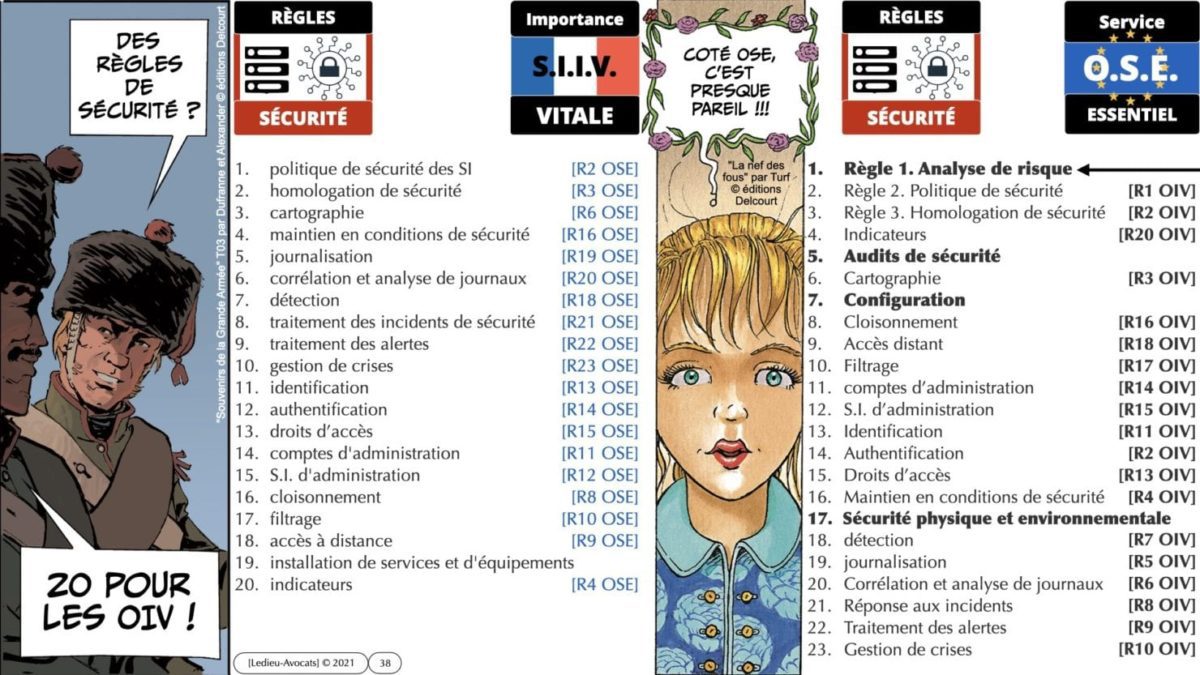

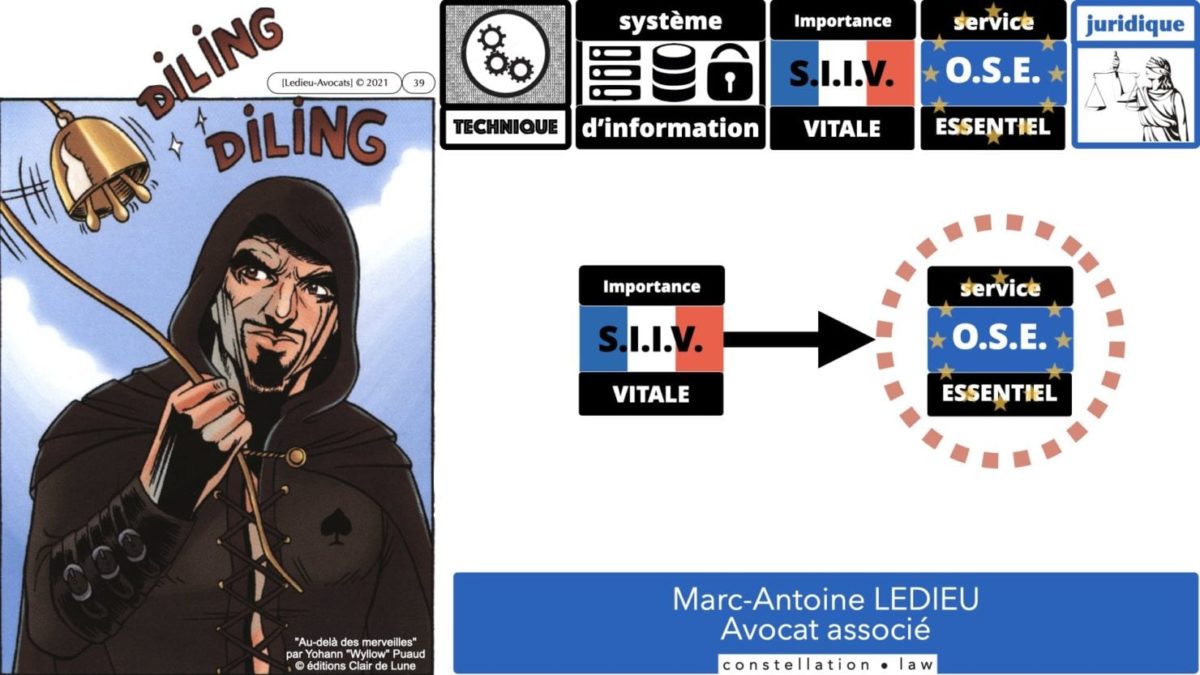

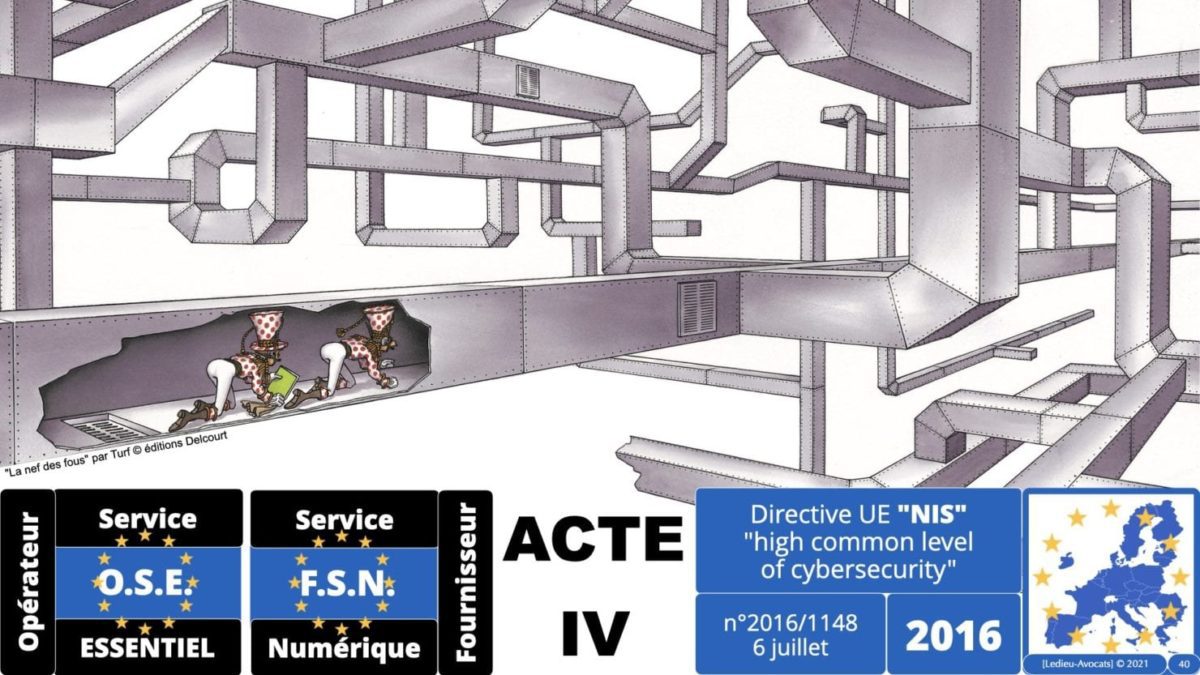

Maintenant que vous maitrisez qui sont les OIV et les OSE, il faut nous intéresser à ce que doivent faire ces opérateurs avant de nous pencher en détail sur leurs obligations [3ème partie de cette série de présentation sur la sécurité des systèmes d’information].

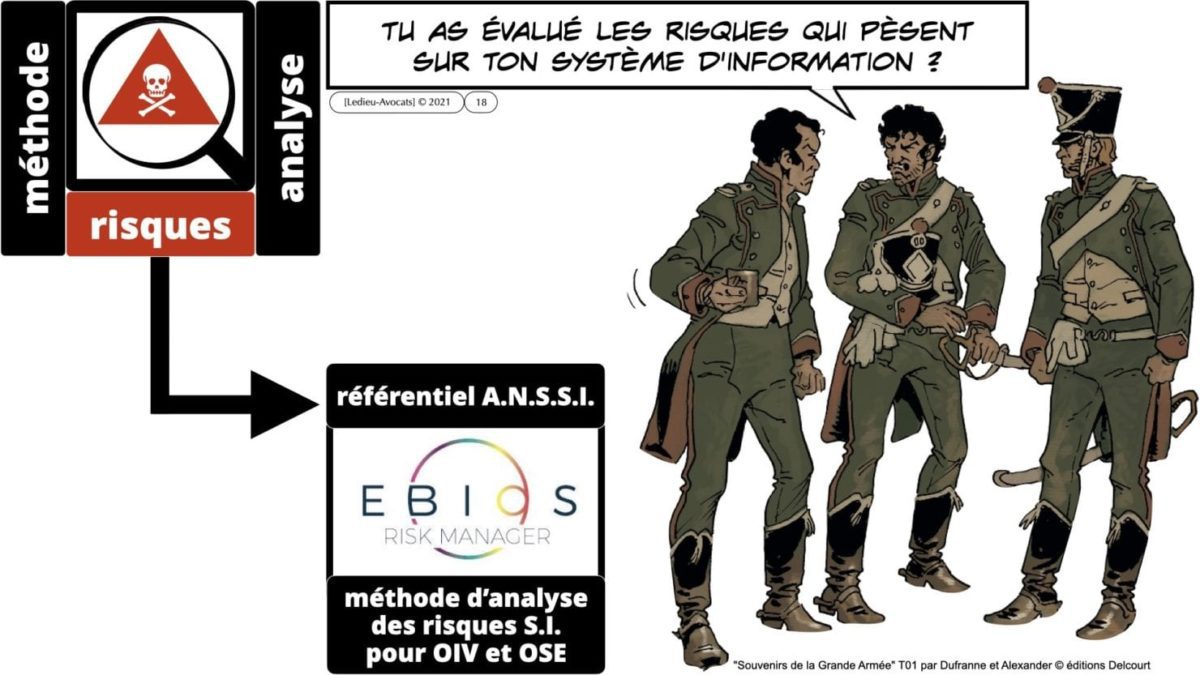

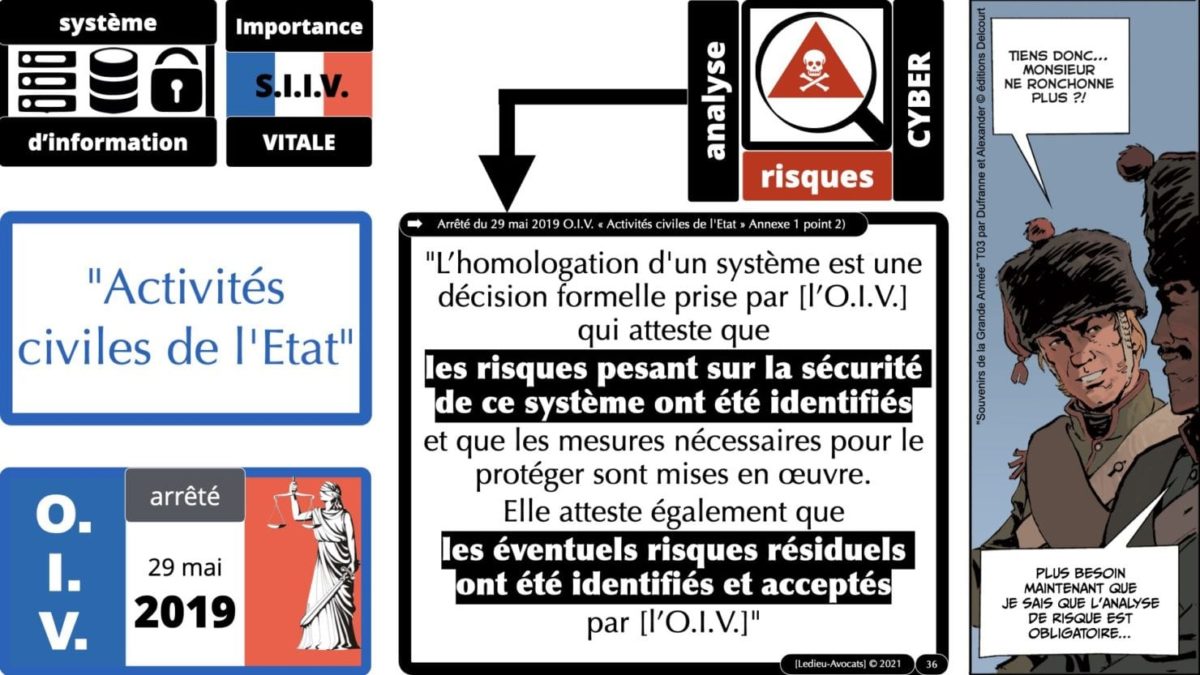

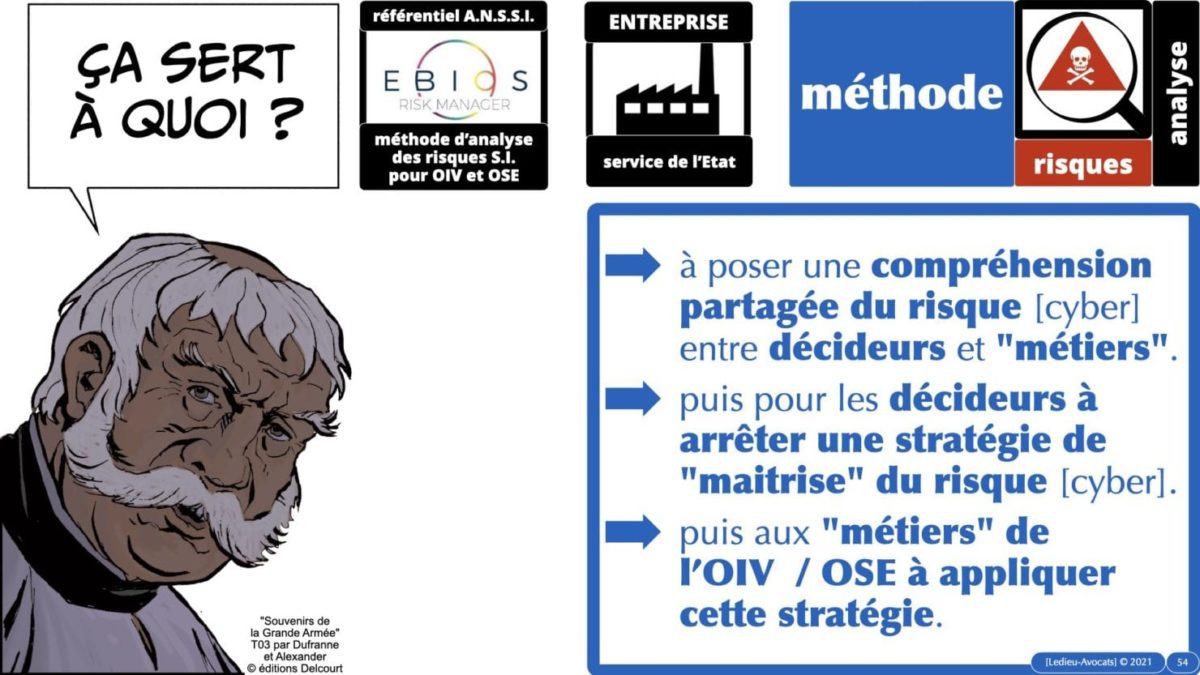

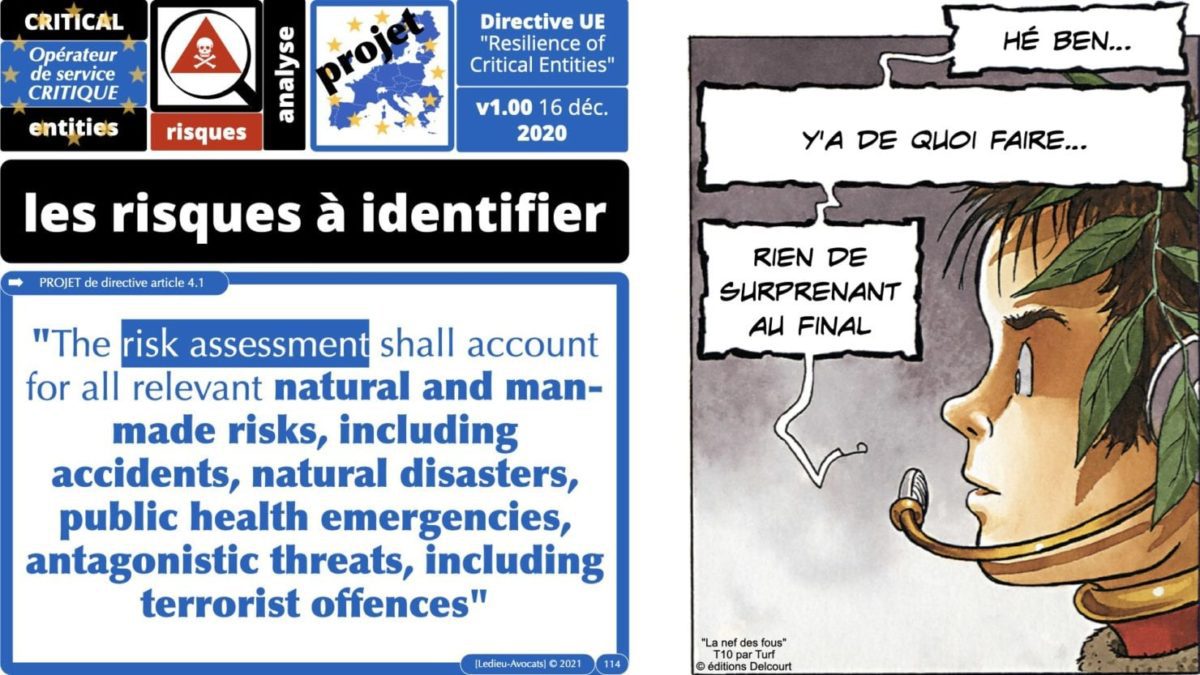

Protéger un système d’information passe d’abord par l’identification des risques encourus.

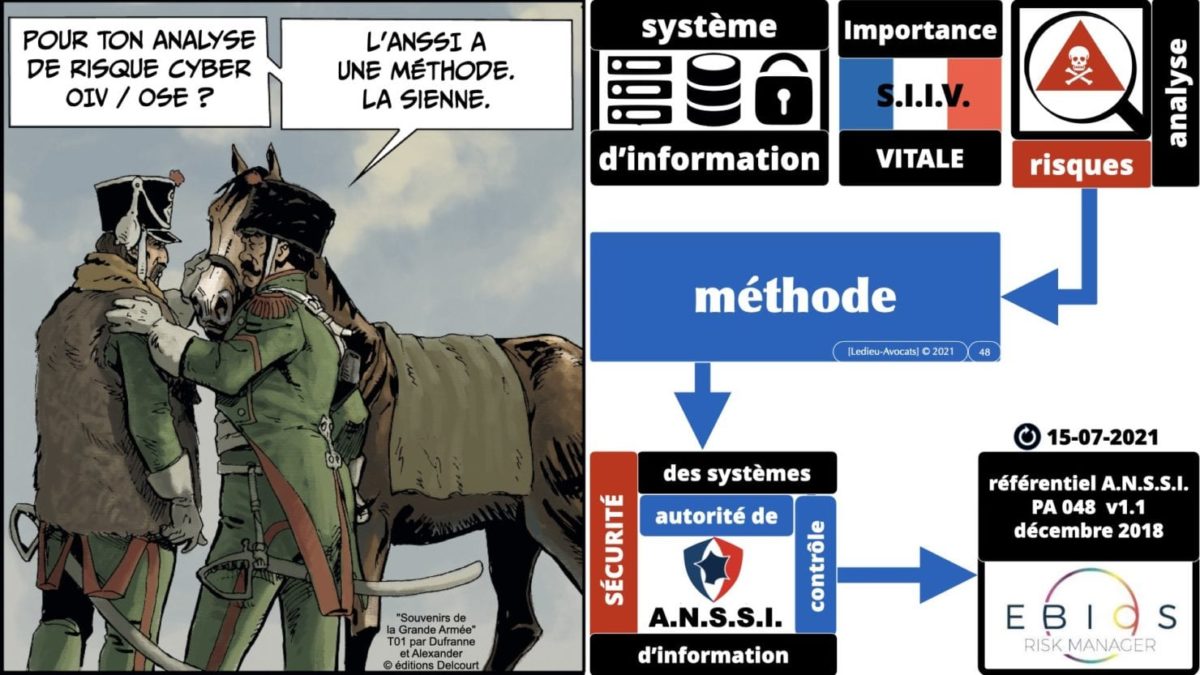

Identifier ces risques réels (pas fantasmés), puis les prioriser demande une méthode. Une méthode d’analyse de risque pour être précis.

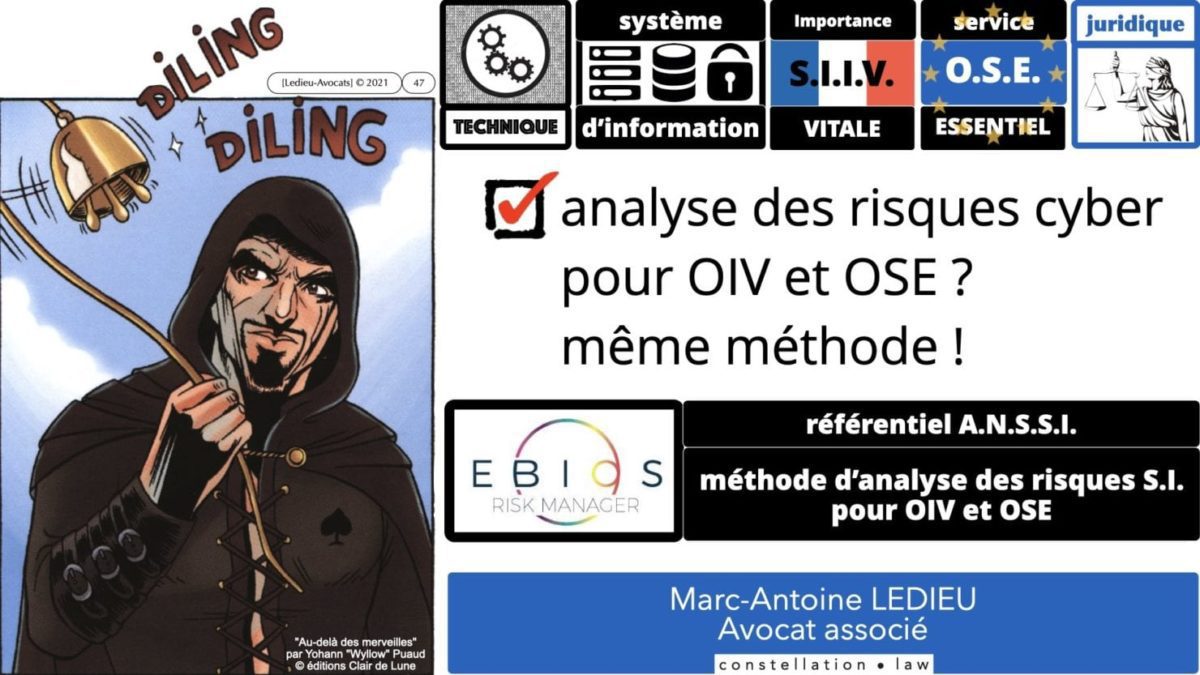

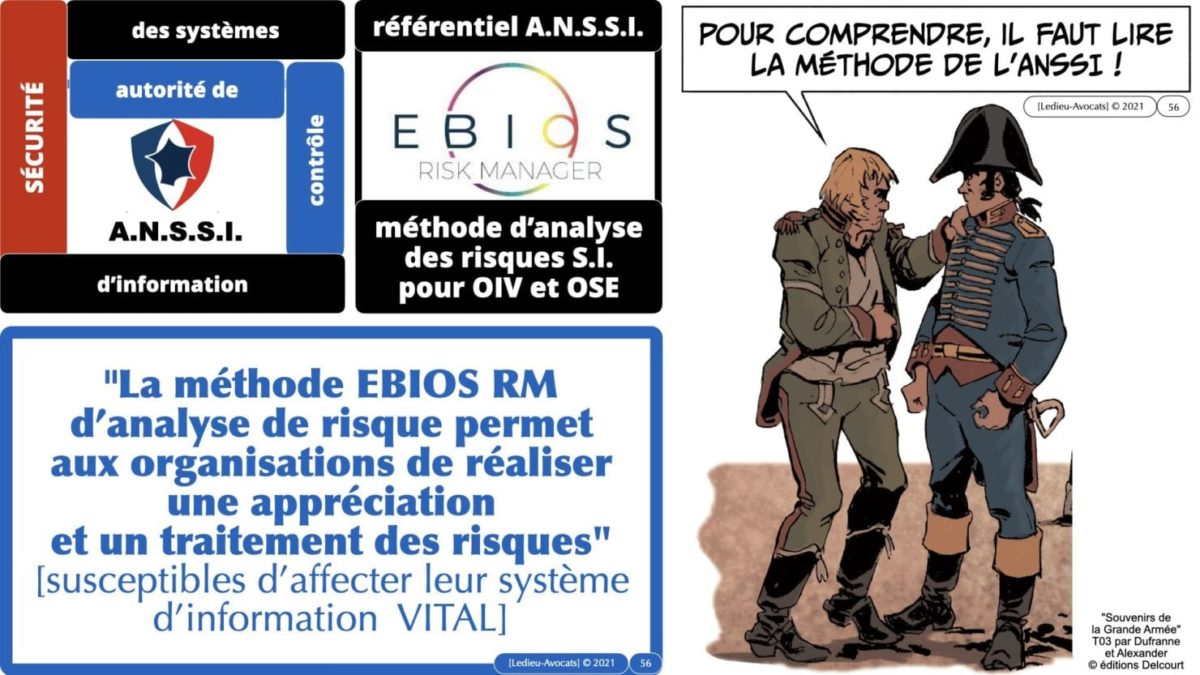

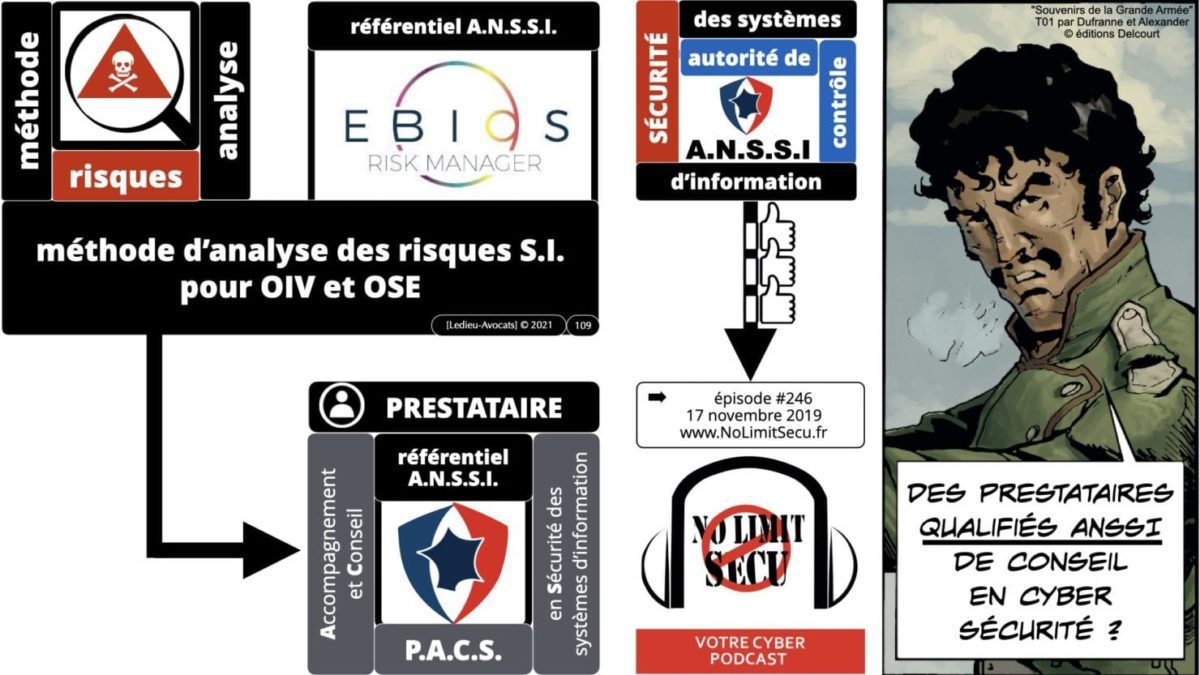

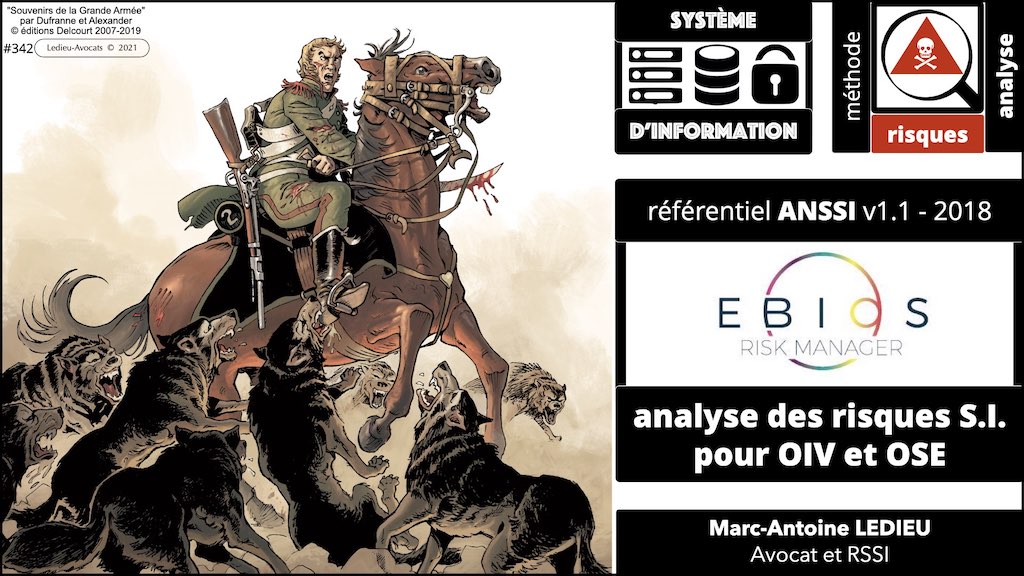

C’est ce que permet de faire, de manière pragmatique, la méthode EBIOS Risk Manager de l’ANSSI dans sa version 1.10 de décembre 2018.

Rien de très secret puisque cette méthode et sa documentation sont accessibles en ligne… mais il faut savoir lire entre les lignes.

Alors, pour être sur de bien comprendre, j’ai écouté le podcast NoLimitSecu sur ce sujet, puis j’ai été rencontrer les concepteurs de la méthode EBIOS RM.

Evidemment, pour aller plus loin sur le sujet, il faudra commencer par lire la documentation de l’ANSSI. Mais si vous n’êtes pas ingénieur(e) et que l’univers des cyber attaques vous rebute, vous allez avoir du mal…

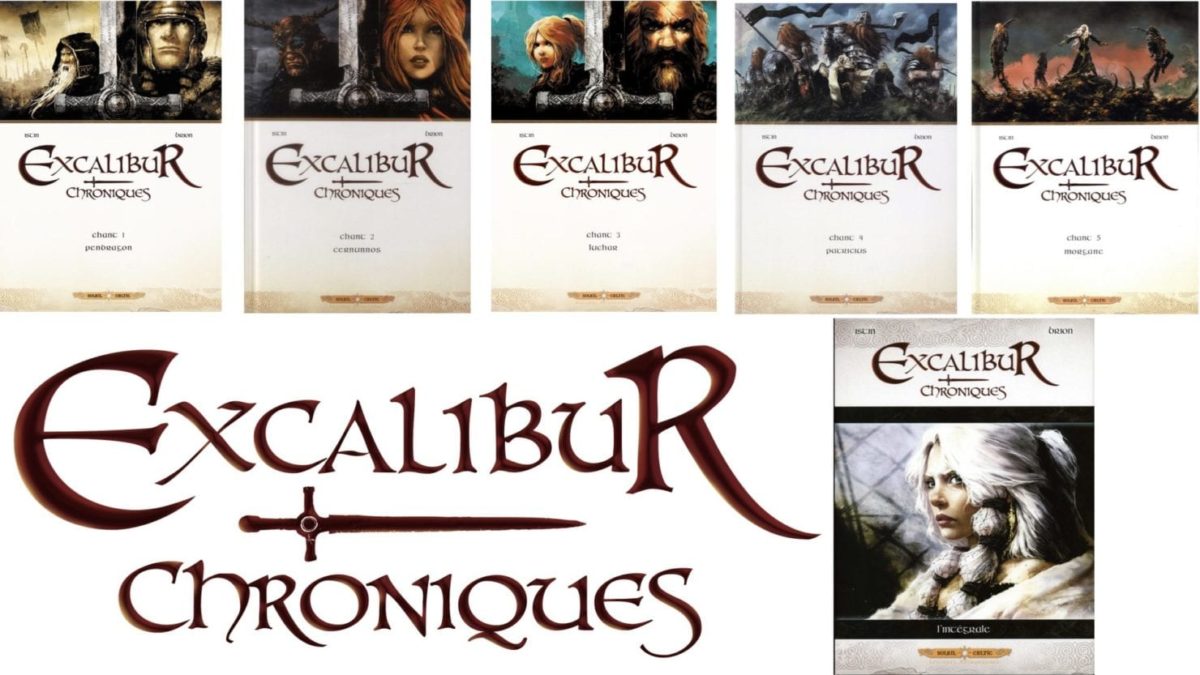

Retenez déjà les grands principes : c’est le but de cette présentation, illustrée une fois encore avec les « Souvenirs de la Grande Armée » parus aux éditions Delcourt/Soleil (et vive le 2° Régiment de chasseurs à cheval !).

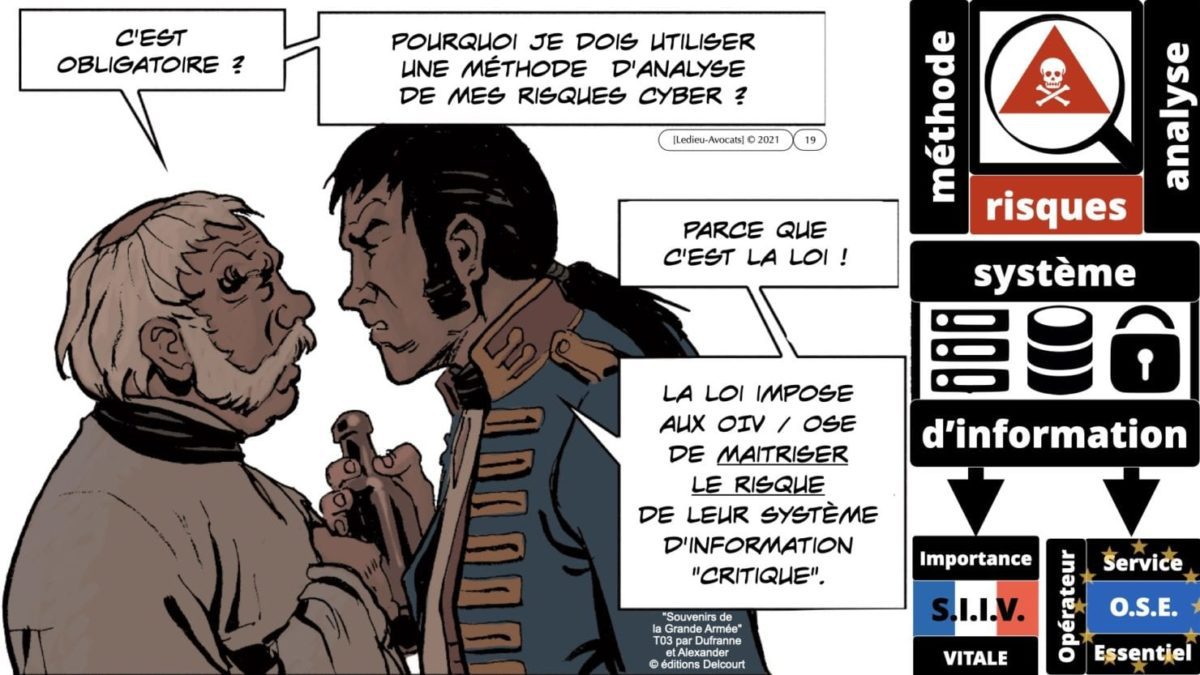

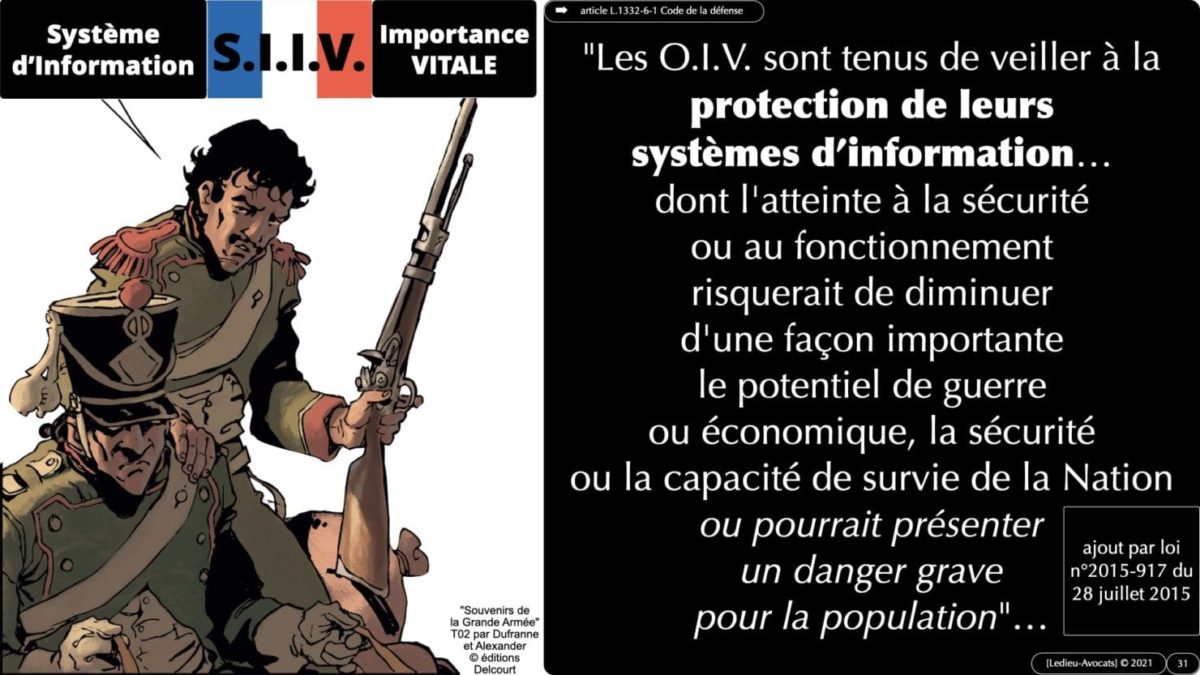

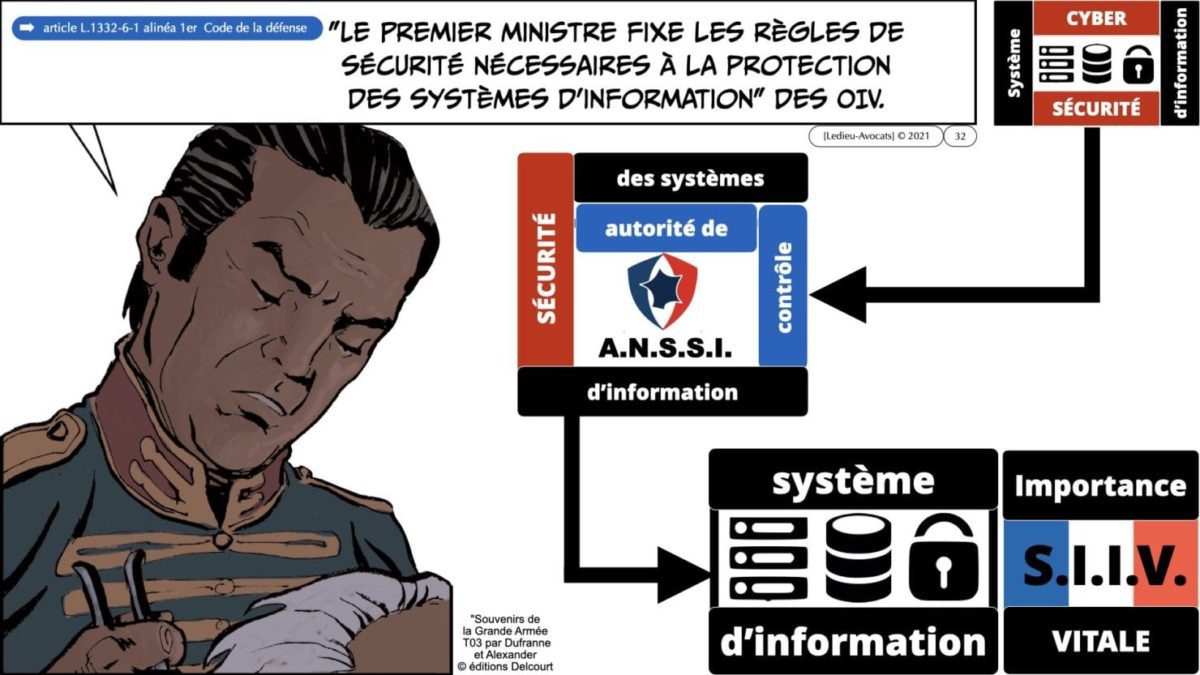

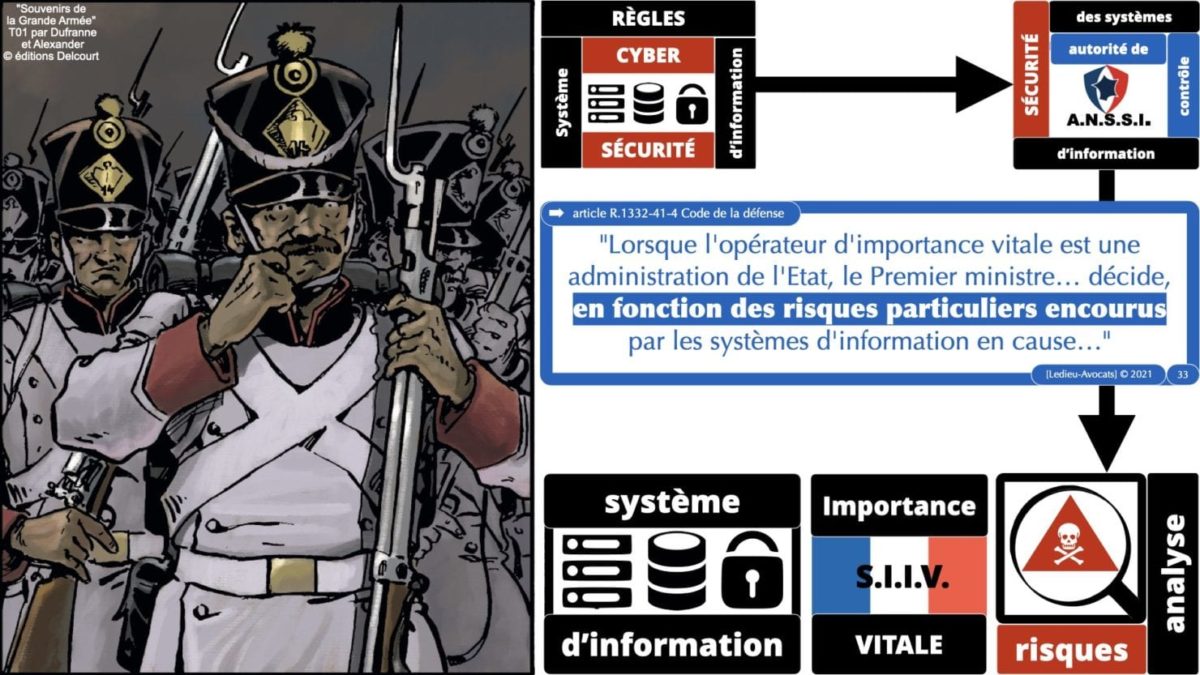

PS : pourquoi une méthode d’analyse de risque des systèmes d’information spécifique à l’ANSSI ? Parce que l’ANSSI est l’autorité de contrôle des OIV et des OSE. Alors, si vous êtes Opérateur d’Importance VITALE ou de Service ESSENTIEL, vous connaissez votre « contrôleur » : vous préférez appliquer sa méthode d’analyse de risque, ou réinventer la roue et risquer (i) la non-homologation de votre SI et/ou (ii) des sanctions pécuniaires ?

[ce post a été mis à jour le 6 novembre 2021]

OIV OSE analyse de risque EBIOS Risk Manager : introduction

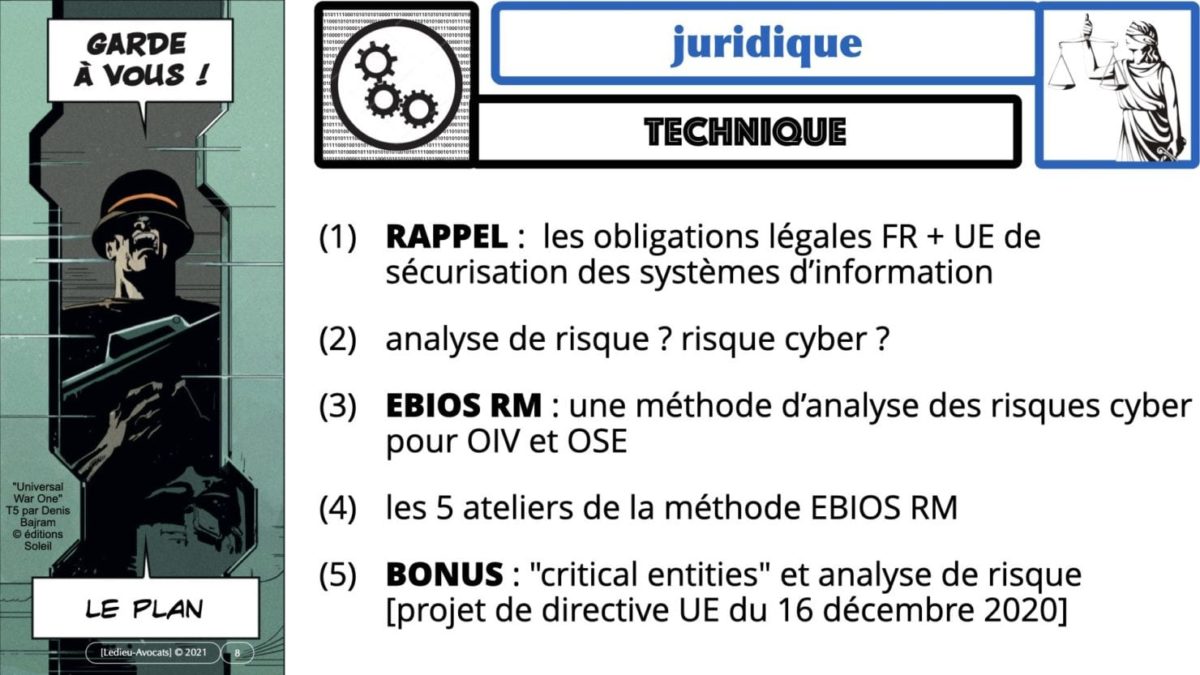

OIV OSE analyse de risque EBIOS Risk Manager : le plan de cette étude

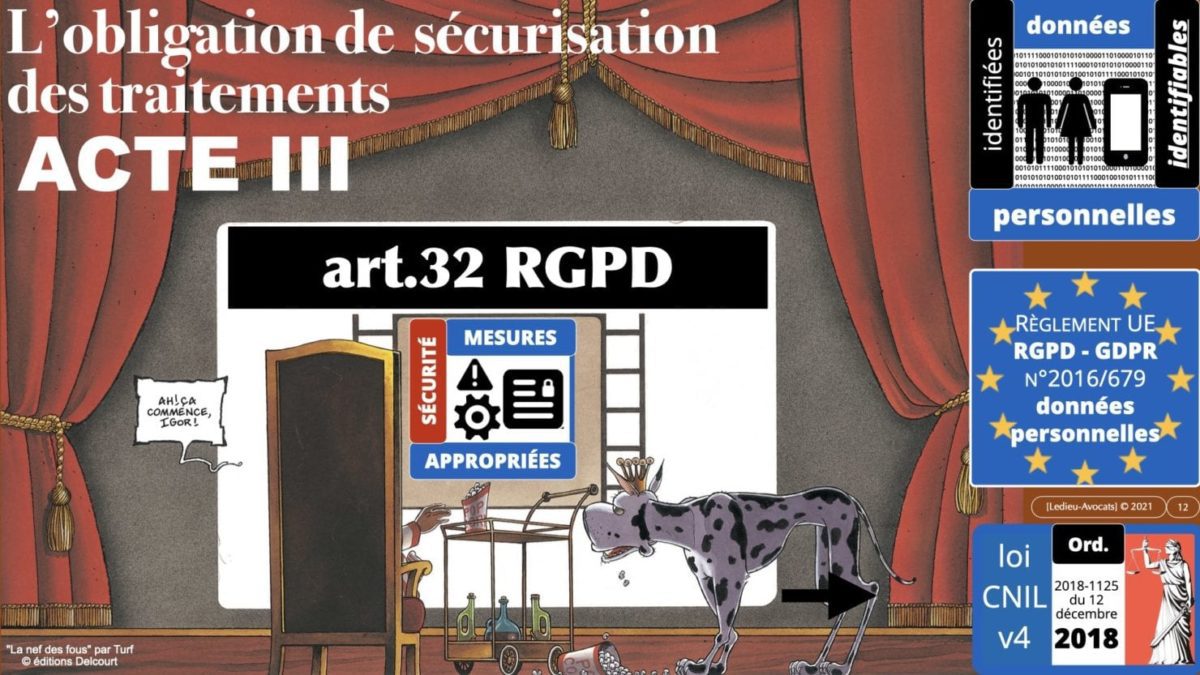

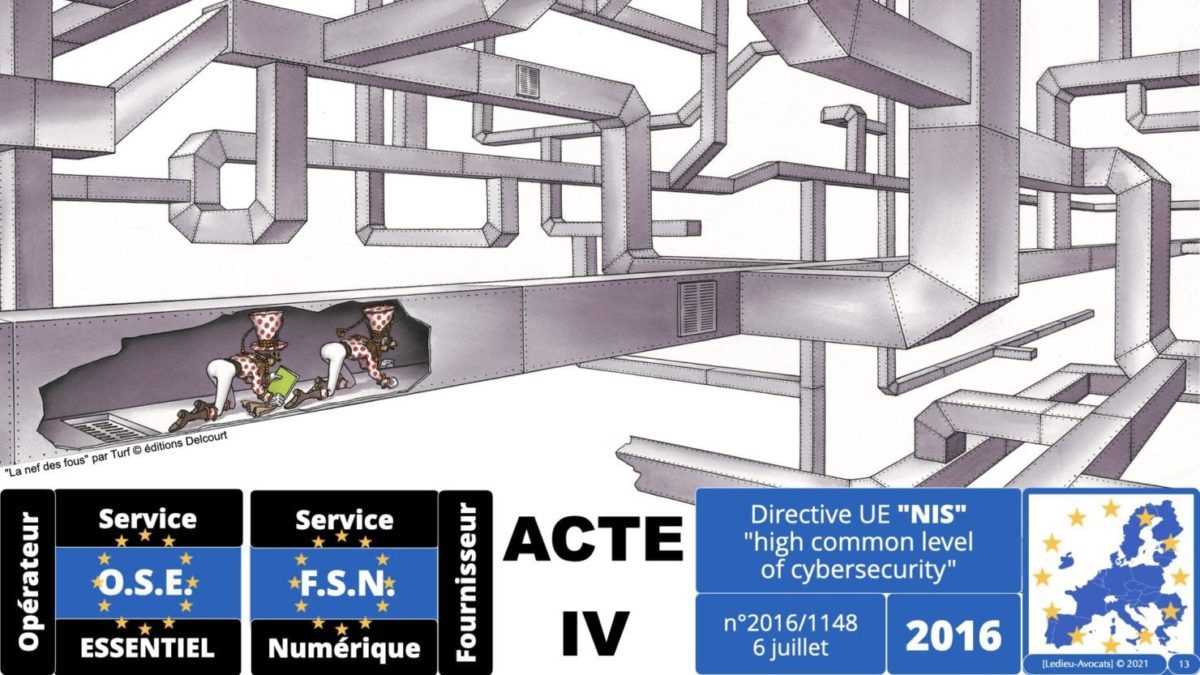

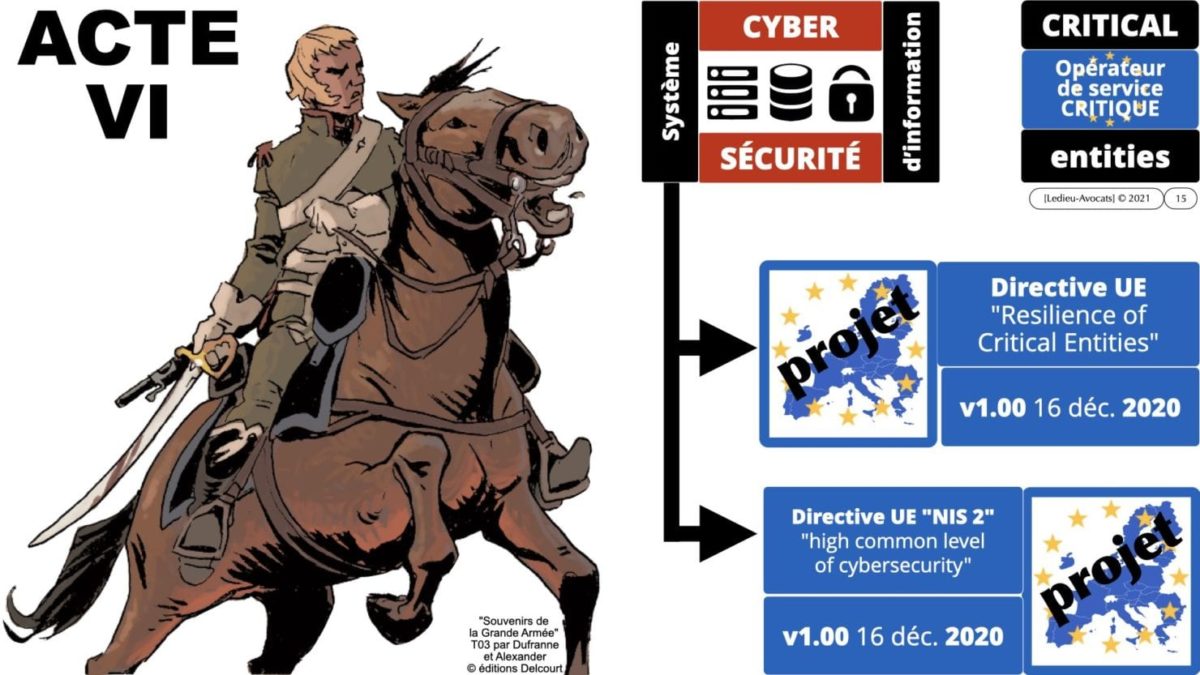

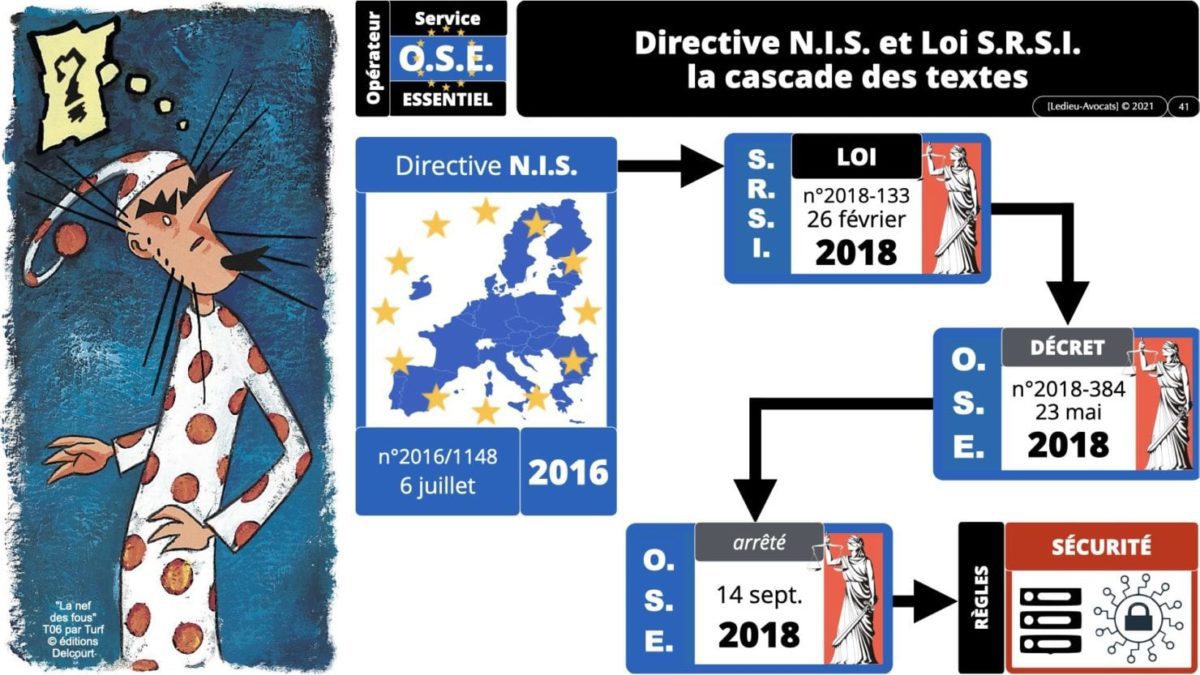

OIV OSE analyse de risque EBIOS Risk Manager : RAPPEL des 6 règlementations successives imposant des obligations de sécurisation des systèmes d'information

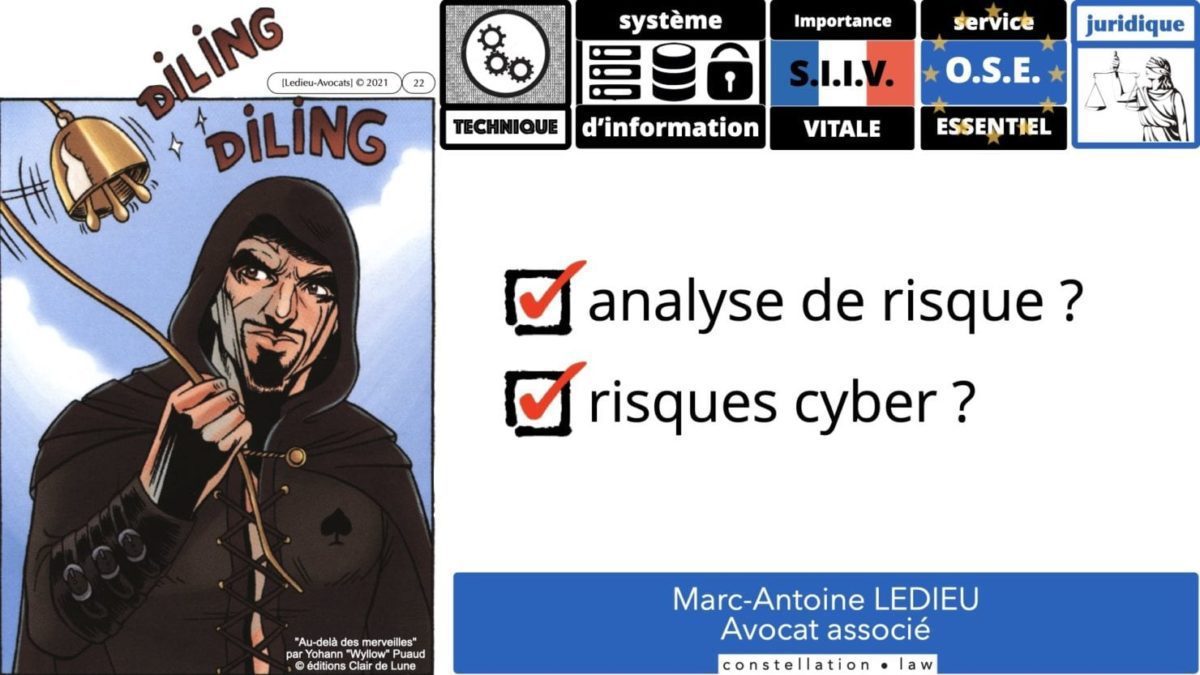

OIV OSE analyse de risque EBIOS Risk Manager : risques cyber ? analyse de risque ? de quoi parle-t-on ?

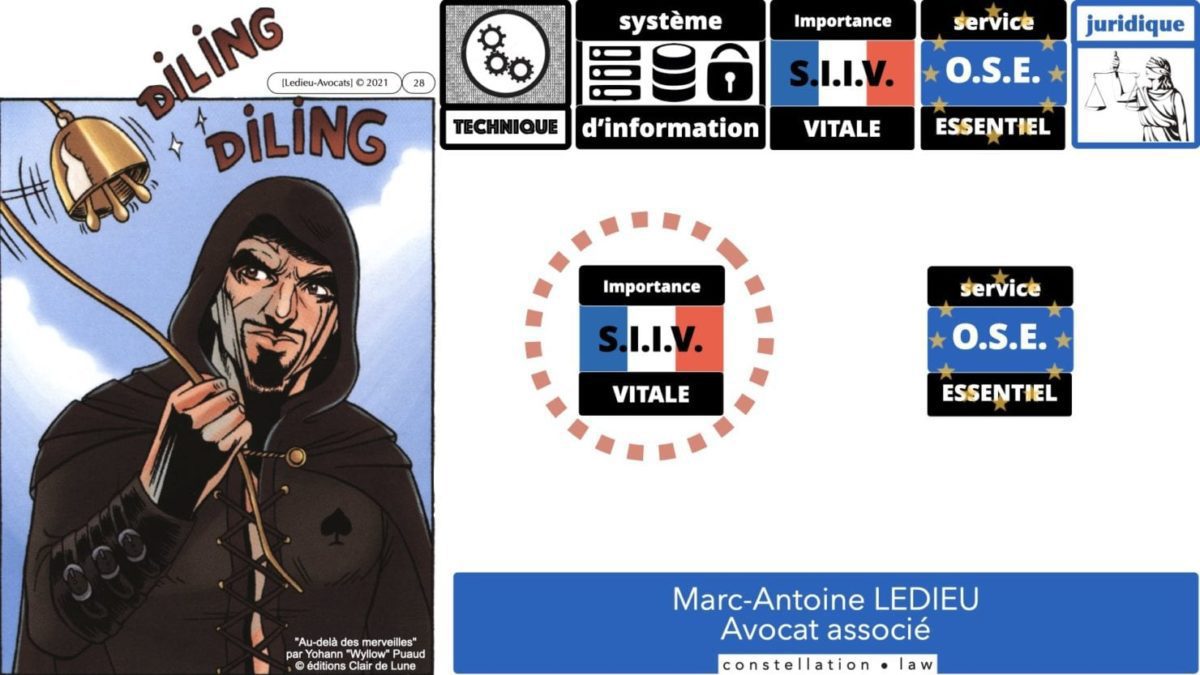

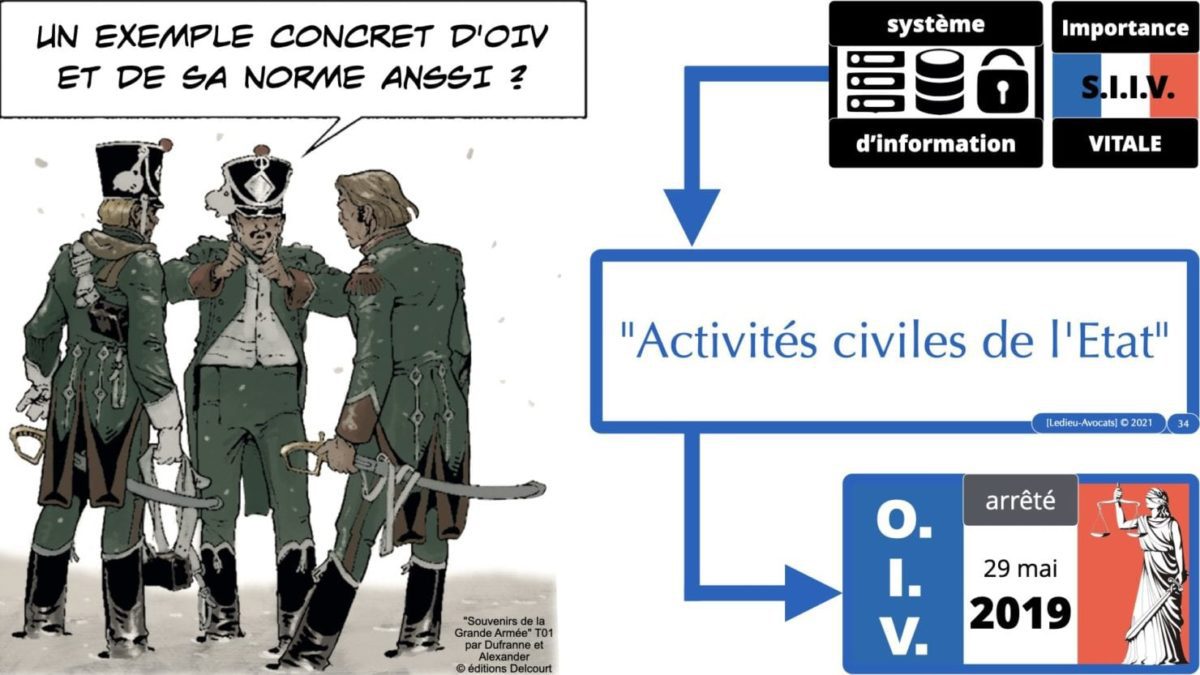

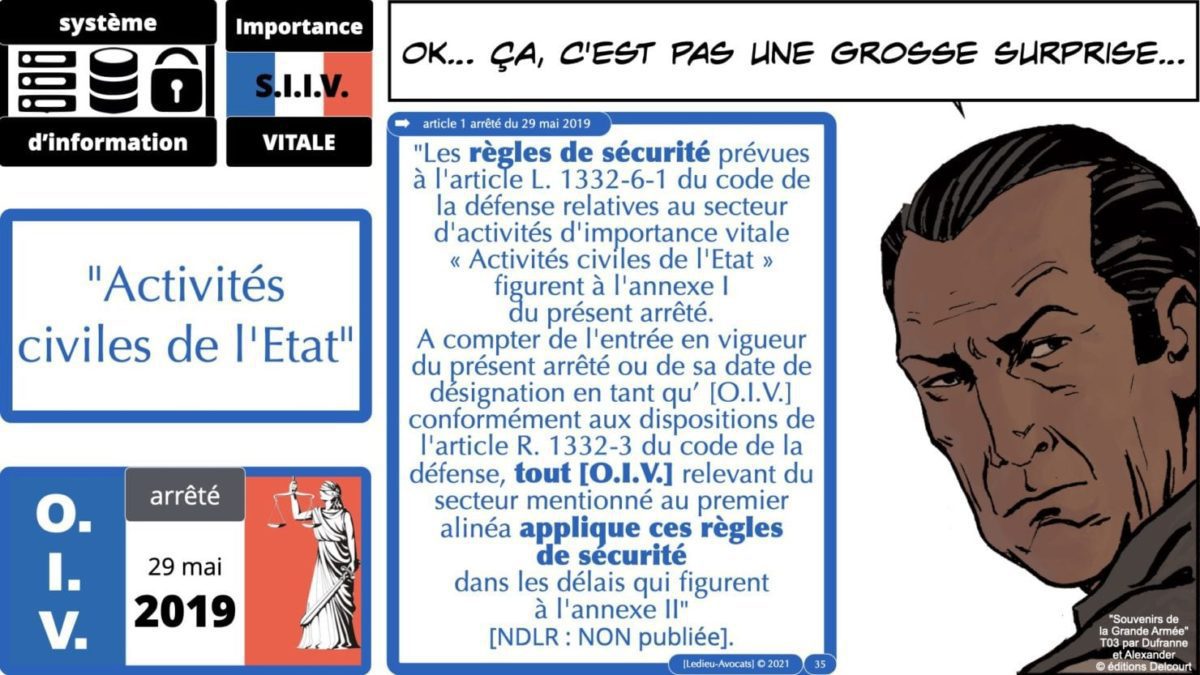

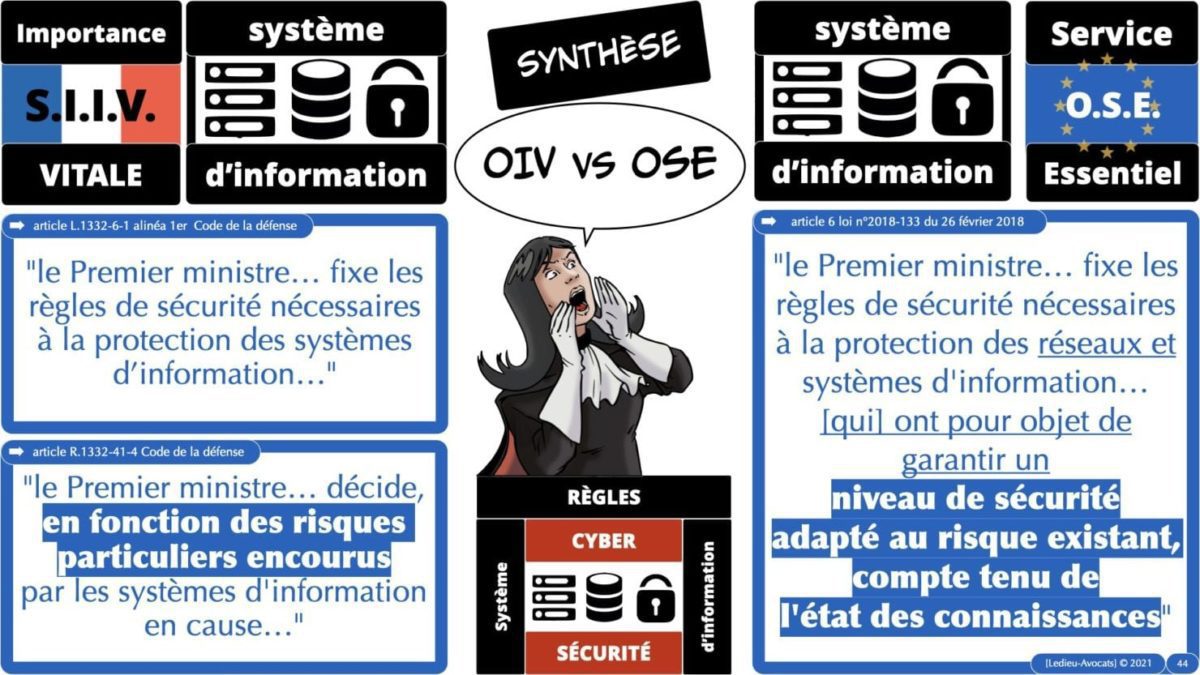

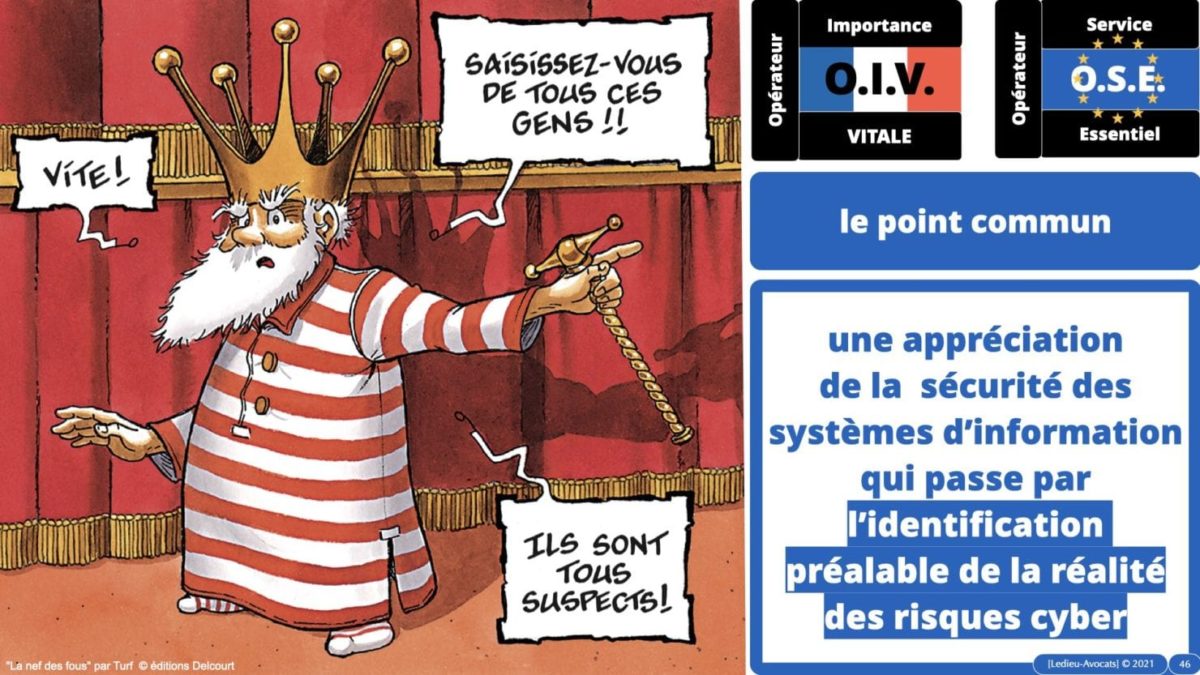

OIV OSE analyse de risque EBIOS Risk Manager : ça concerne d'abord les Opérateurs d'Importance Vitale

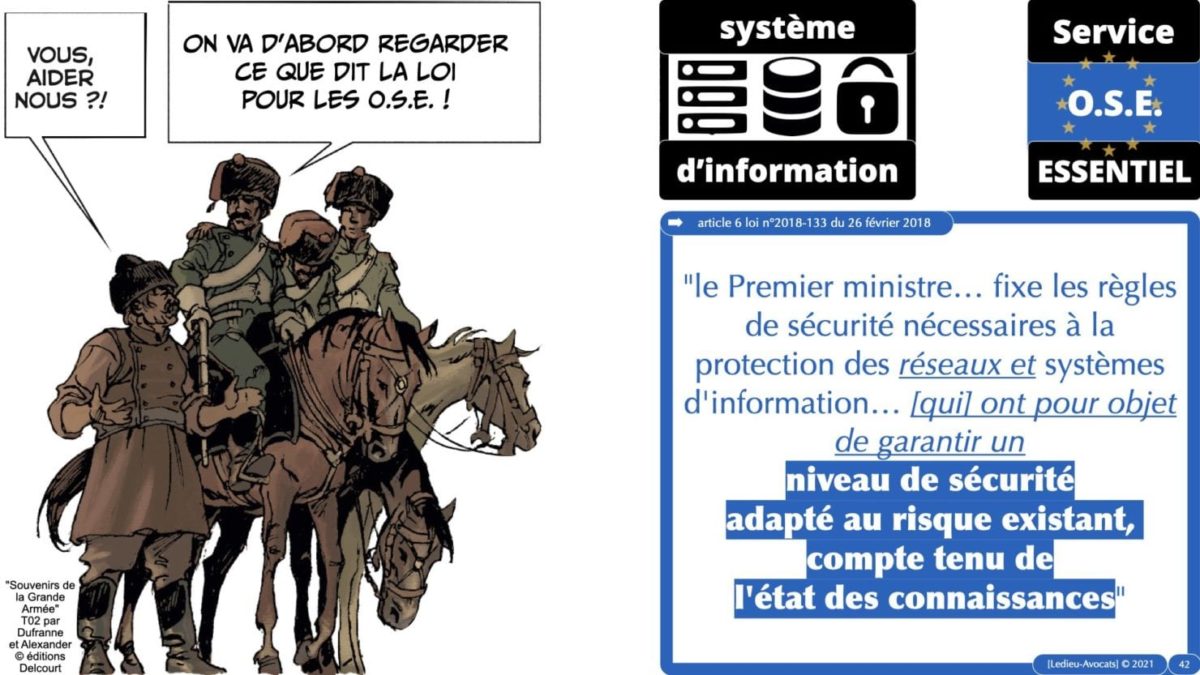

OIV OSE analyse de risque EBIOS Risk Manager : ça concerne à l'identique les Opérateurs de Service Essentiel

RETENEZ que les OIV comme les OSE sont tenus de faire une analyse de risque SI selon la même méthode

OIV OSE analyse de risque EBIOS Risk Manager : et si on parlait (enfin) de cette fameuse méthode ?

[mis à jour le 19 juillet 2021] Il faut juste 2 slides pour saisir la philosophie des concepteurs qui a présidé à sa réalisation.

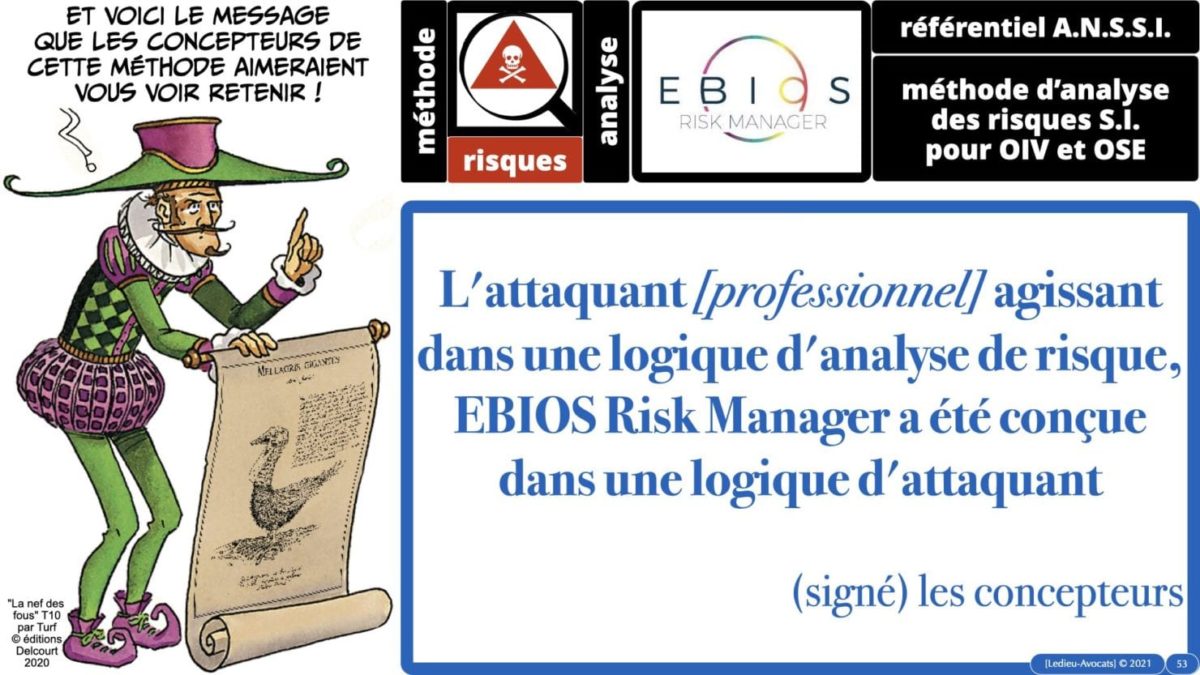

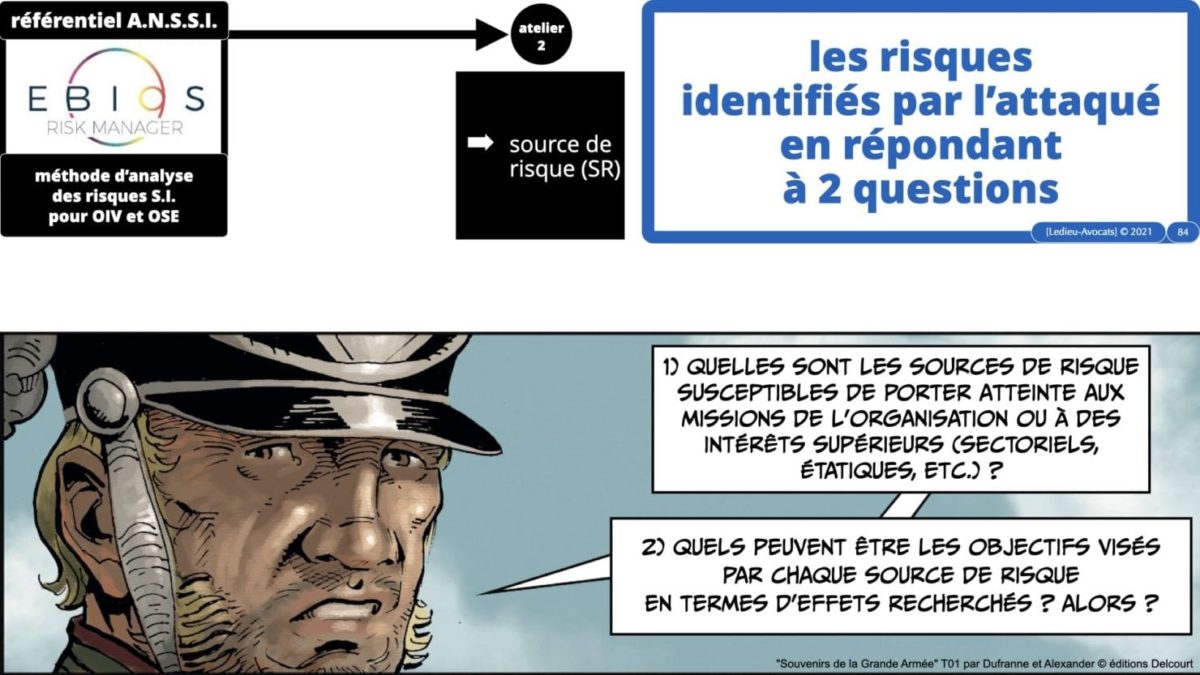

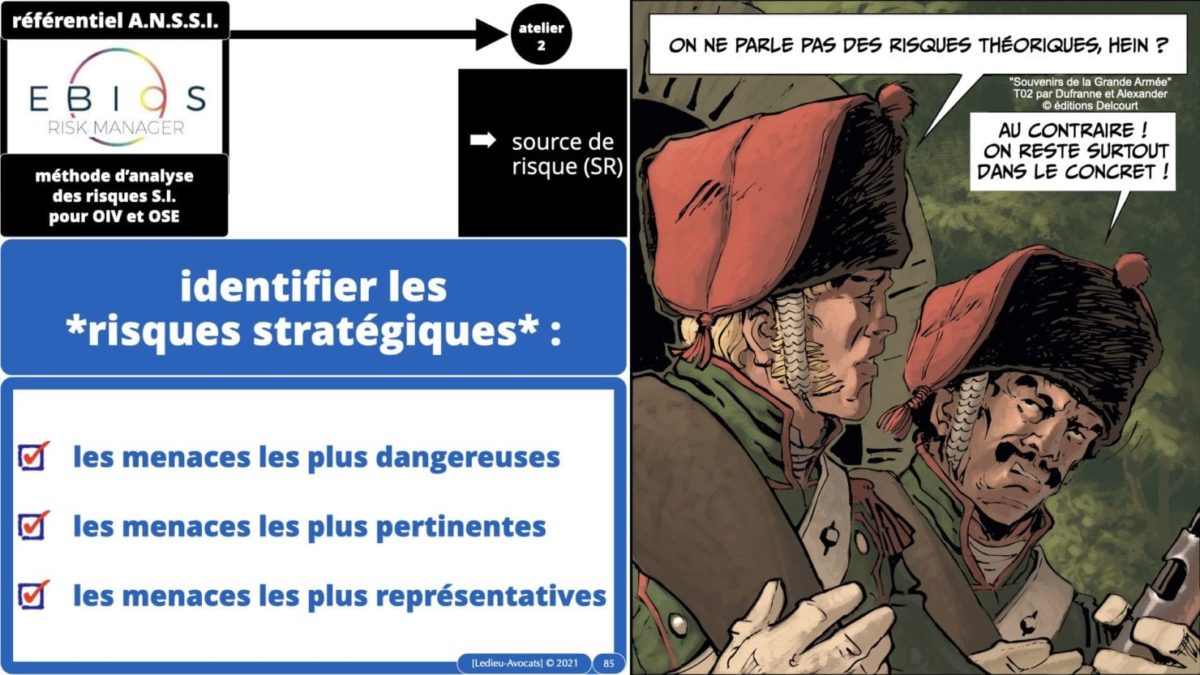

Retenez que EBIOS RM a été conçu dans une perspective d’attaquant, de manière à prendre en compte les risques vraisemblables pour l’attaqué.

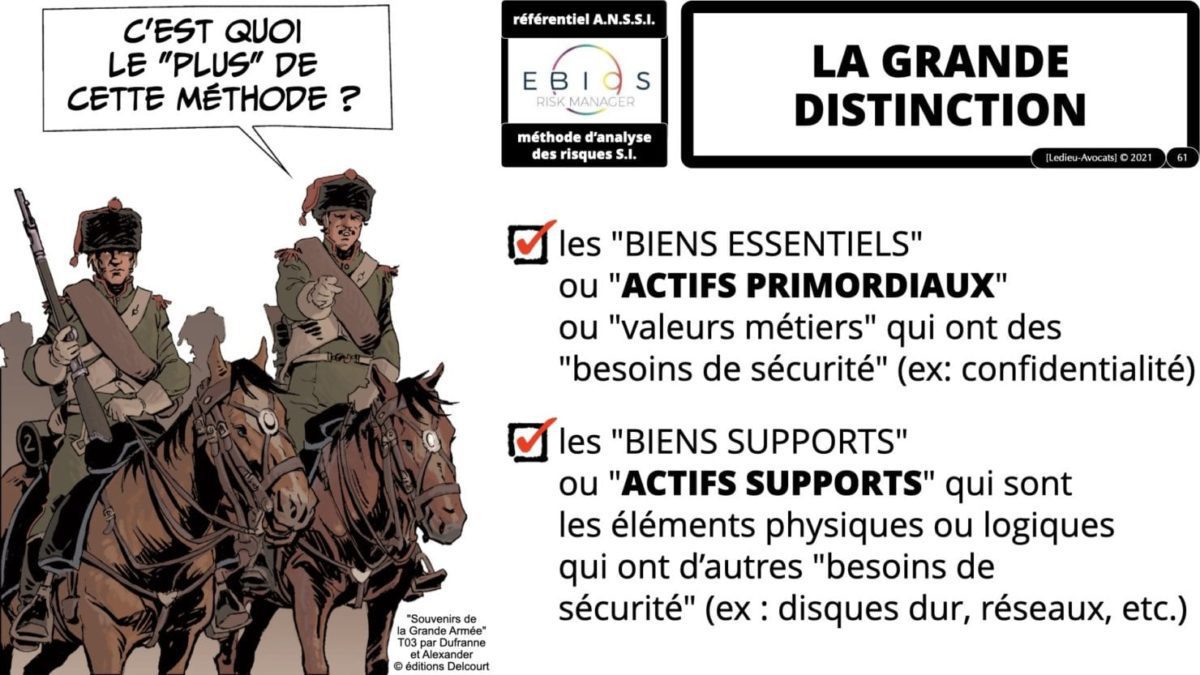

Profitons des slides ci-dessous pour comprendre notamment les apports de cette méthode particulières qui distingue les « biens essentiels » et les « biens supports » de l’entreprise / l’administration concernée…

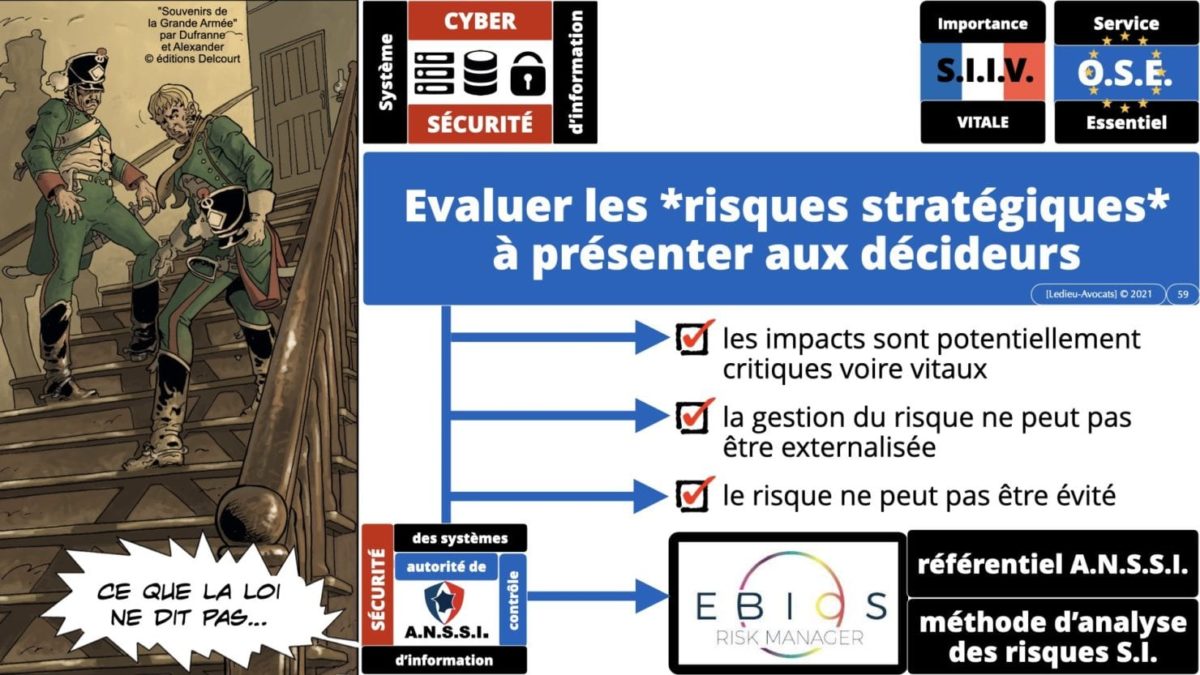

Du coup, l’entreprise / administration peut s’attacher à définir concrètement quels sont ses *risques stratégiques*.

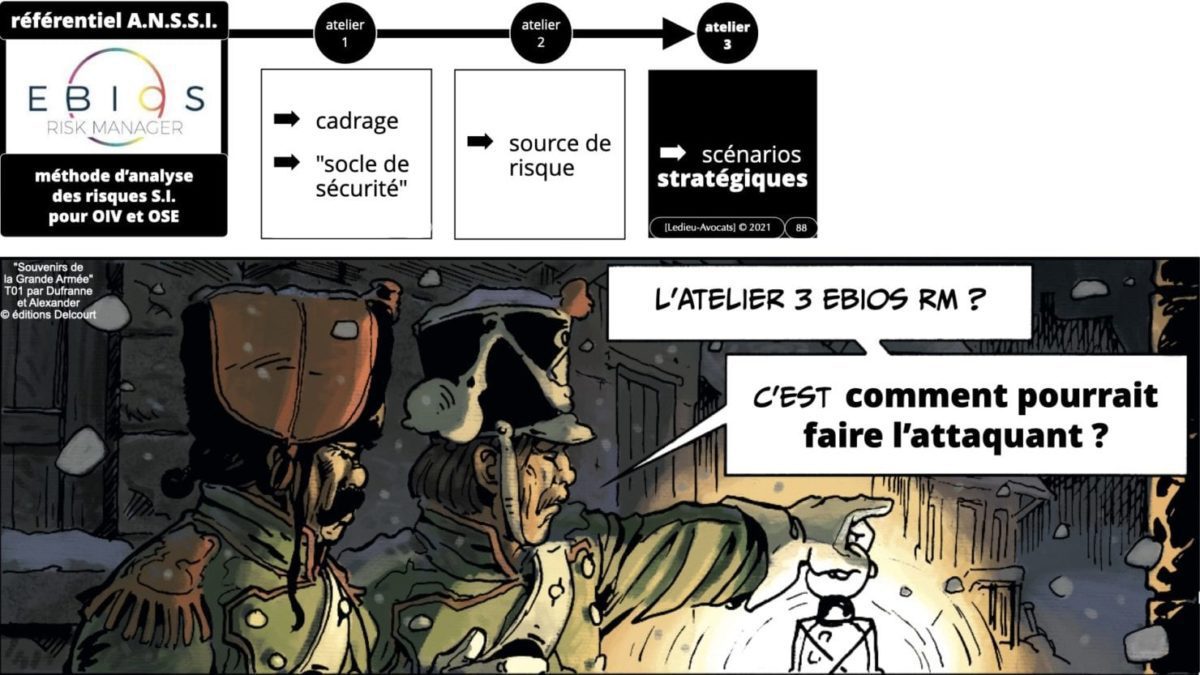

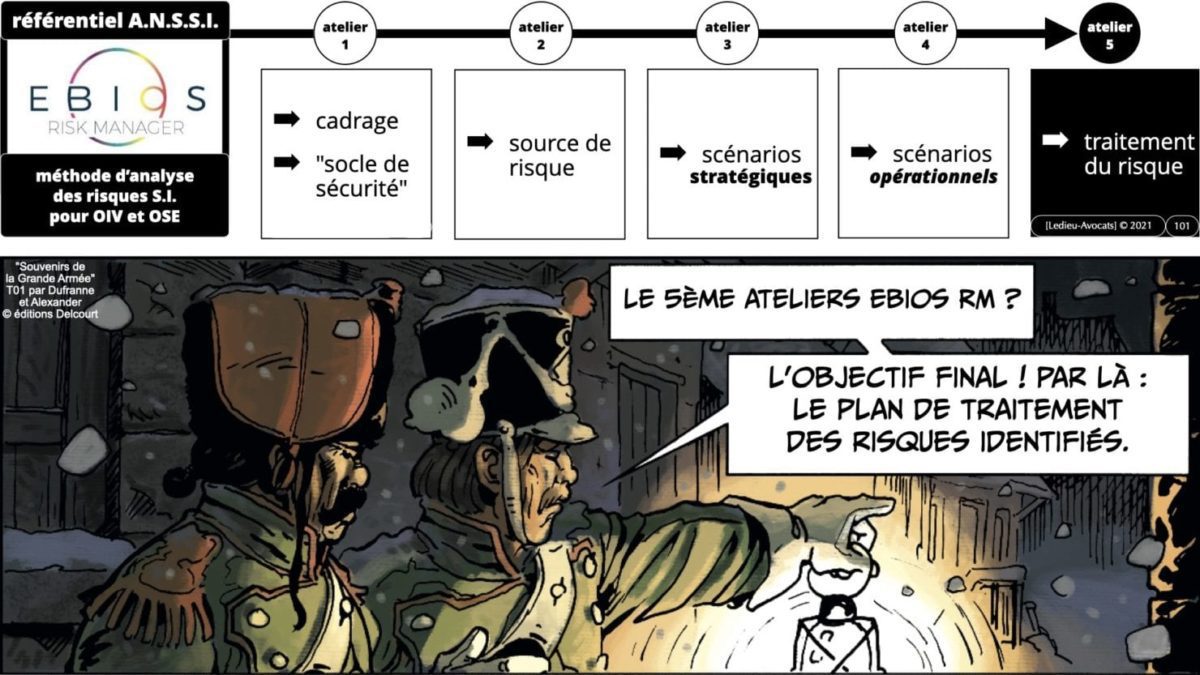

OIV OSE analyse de risque EBIOS Risk Manager : une méthode en 5 ateliers successifs

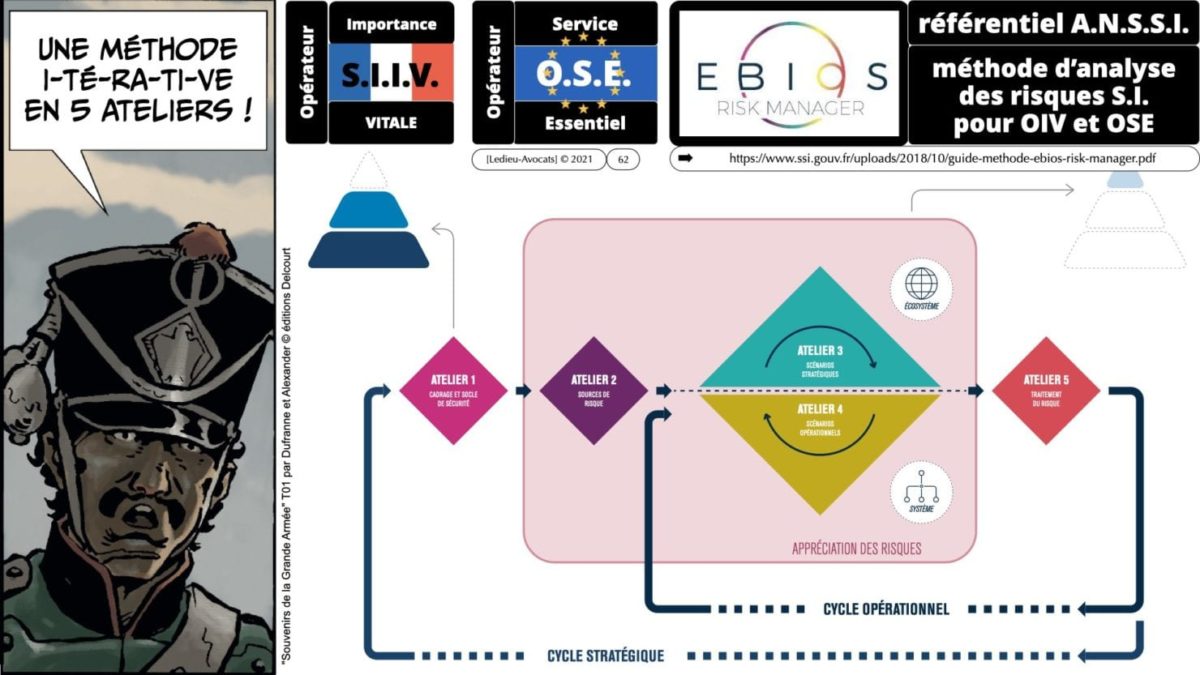

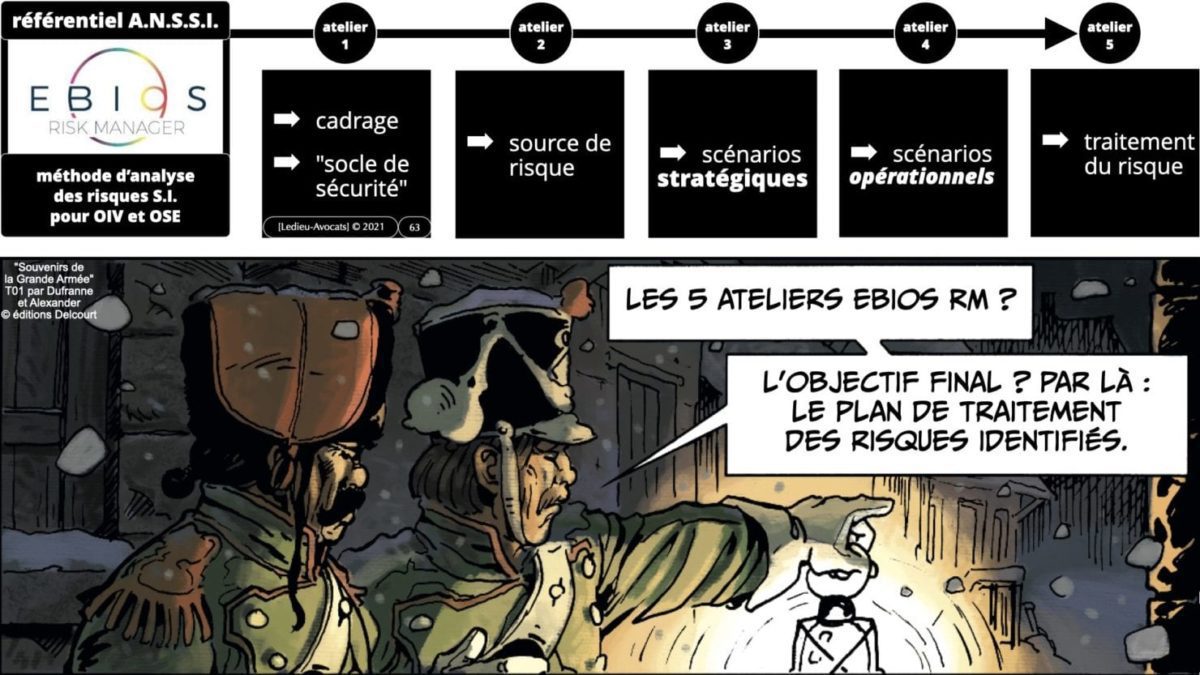

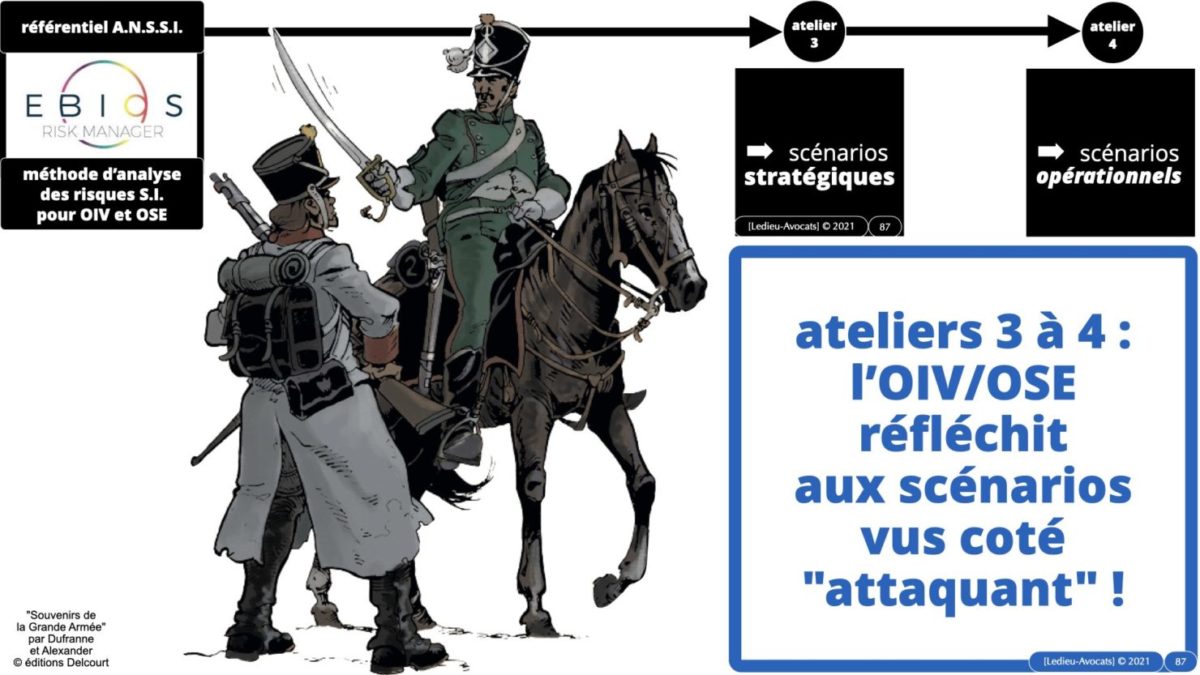

La méthode EBIOS RM est conçue en 5 ateliers successifs.

Vous voulez en retenir la synthèse ?

Commençons par l’Atelier 1.

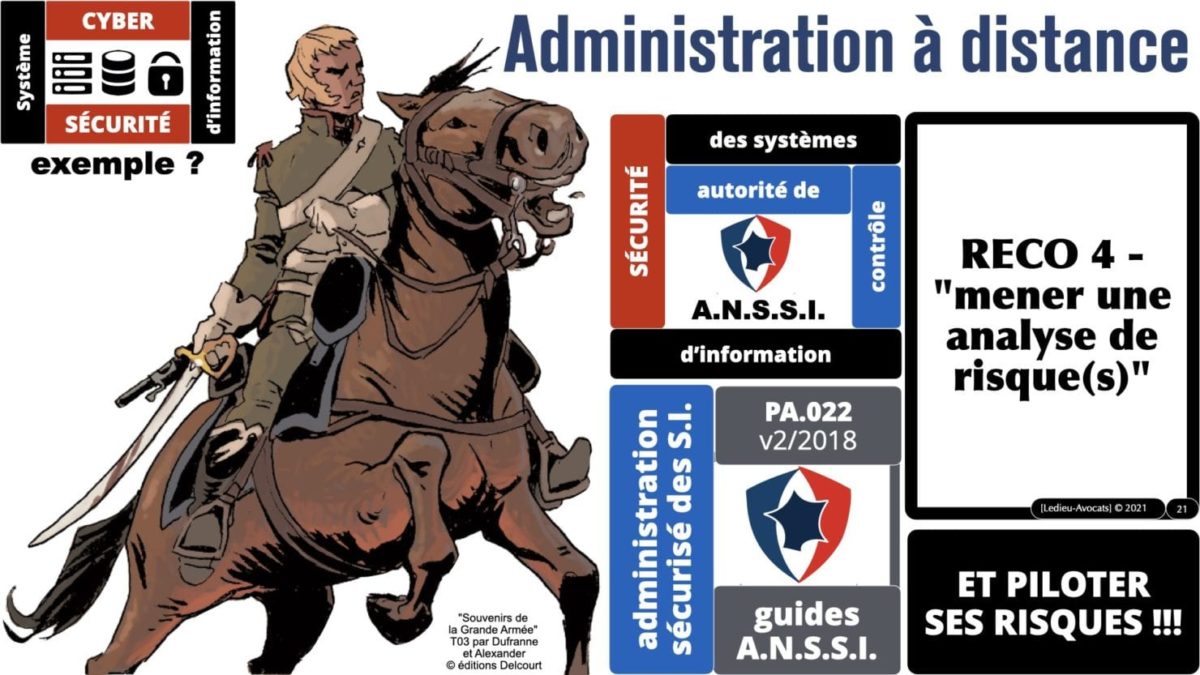

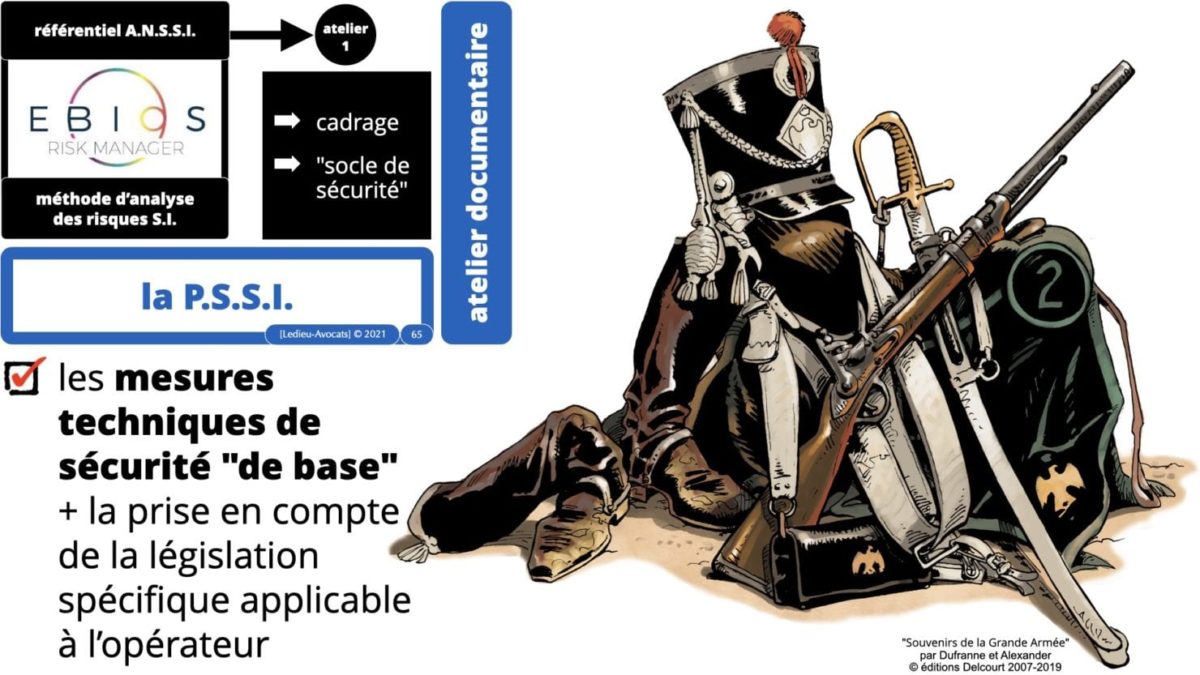

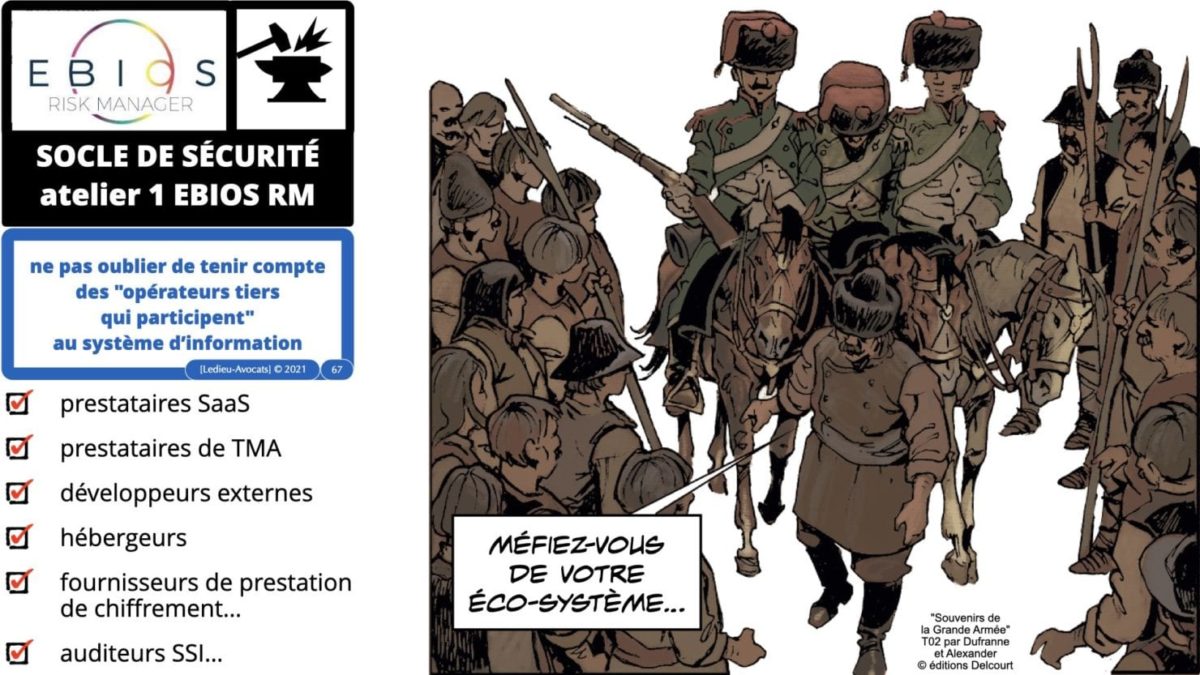

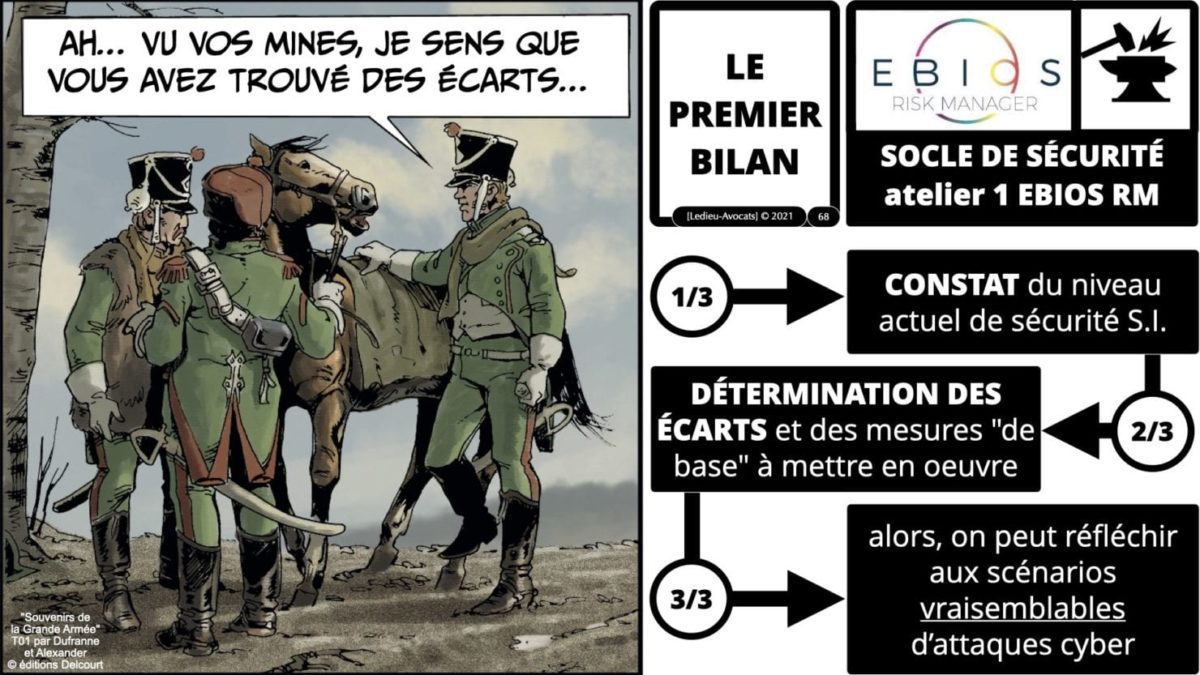

C’est un atelier essentiellement documentaire, permettant de constater les écarts entre (i) la politique actuelle (technique et juridique) de sécurité du SI et (ii) ce qu’il faudrait déjà mettre en place (les 42 mesures d’hygiène de l’ANSSI, le guide de l’administration sécurisé du SI, etc.).

Il s’agit de poser les bases (nécessaires et préalables) du « socle de sécurité » du système d’information analysé.

[mise à jour du 10/09/2021 : pour un résumé en BD des guides d’hygiène cyber de l’ANSSI et de la CNIL version septembre 2021, cliquez sur ce lien]

OIV OSE analyse de risque EBIOS Risk Manager : un exemple très concret de ce qu'il faut faire pour les mots de passe d'authentification ? et les jurisprudence de condamnation qui vont avec ?

[mise à jour du 21/09/2021] Les textes légaux formant le droit français du mot de passe et de l’authentification (avec jurisprudence 2018/2021) sont accessibles en cliquant ici.

OIV OSE analyse de risque EBIOS Risk Manager : passons à l'ATELIER 2/5 (identification du *risque stratégique*)

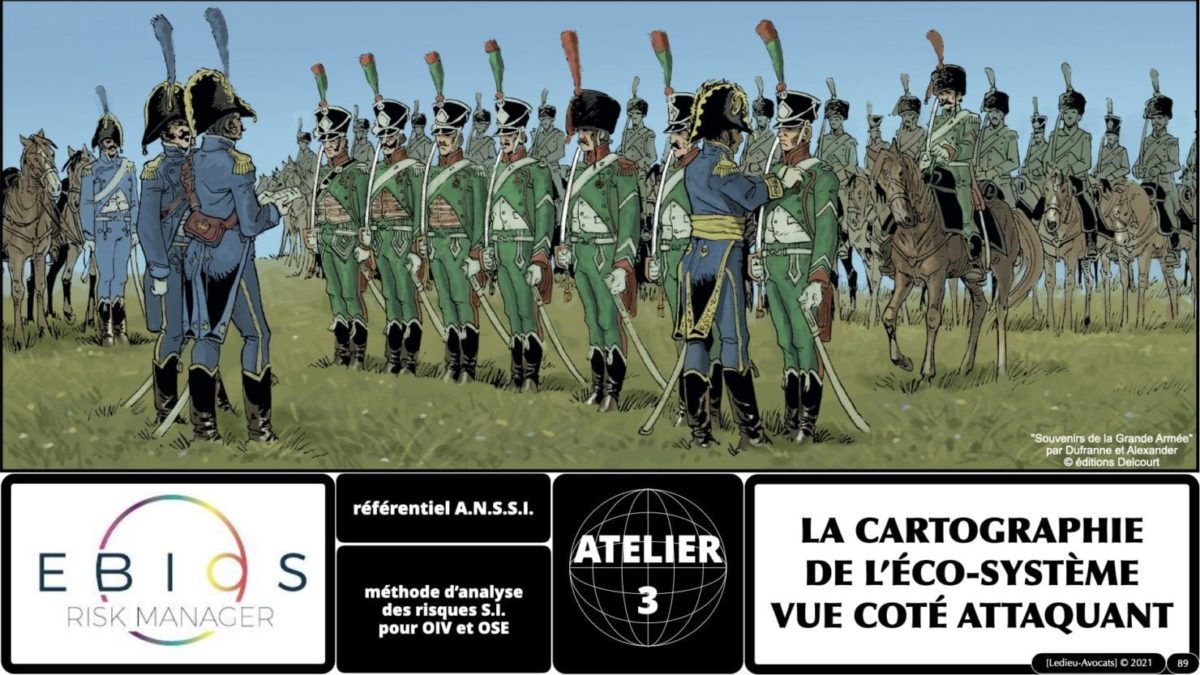

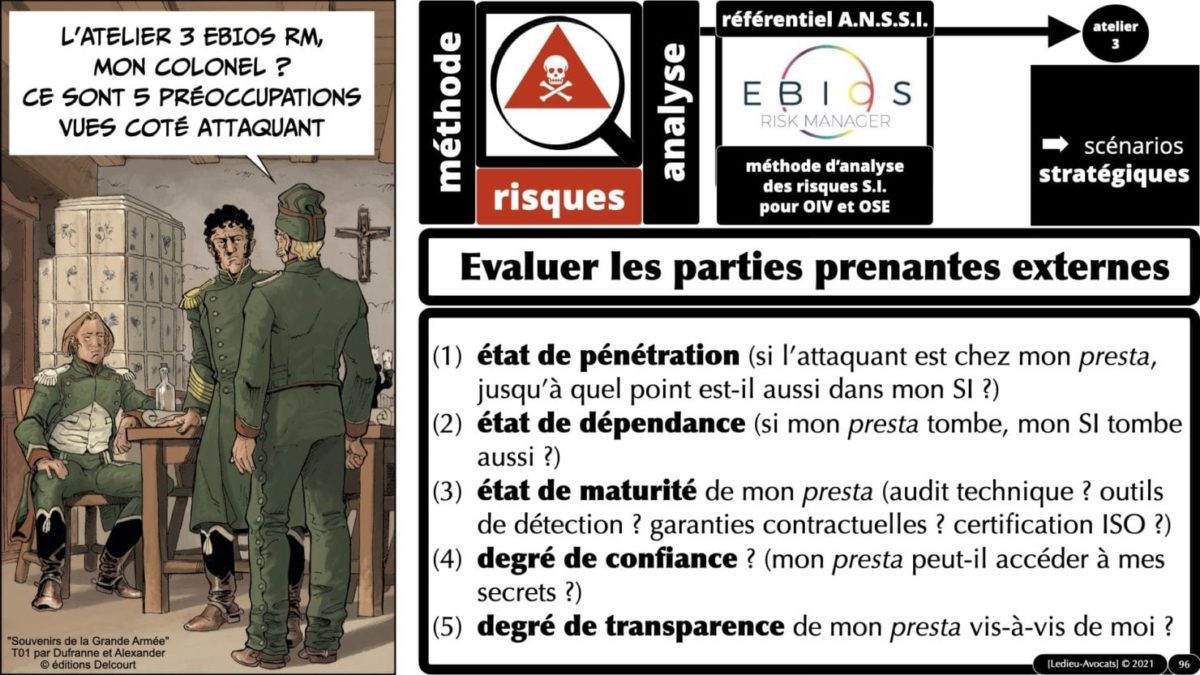

OIV OSE analyse de risque EBIOS Risk Manager : l'ATELIER 3/5 sensibilise le DSI/RSSI à l'éco-système du SI analysé

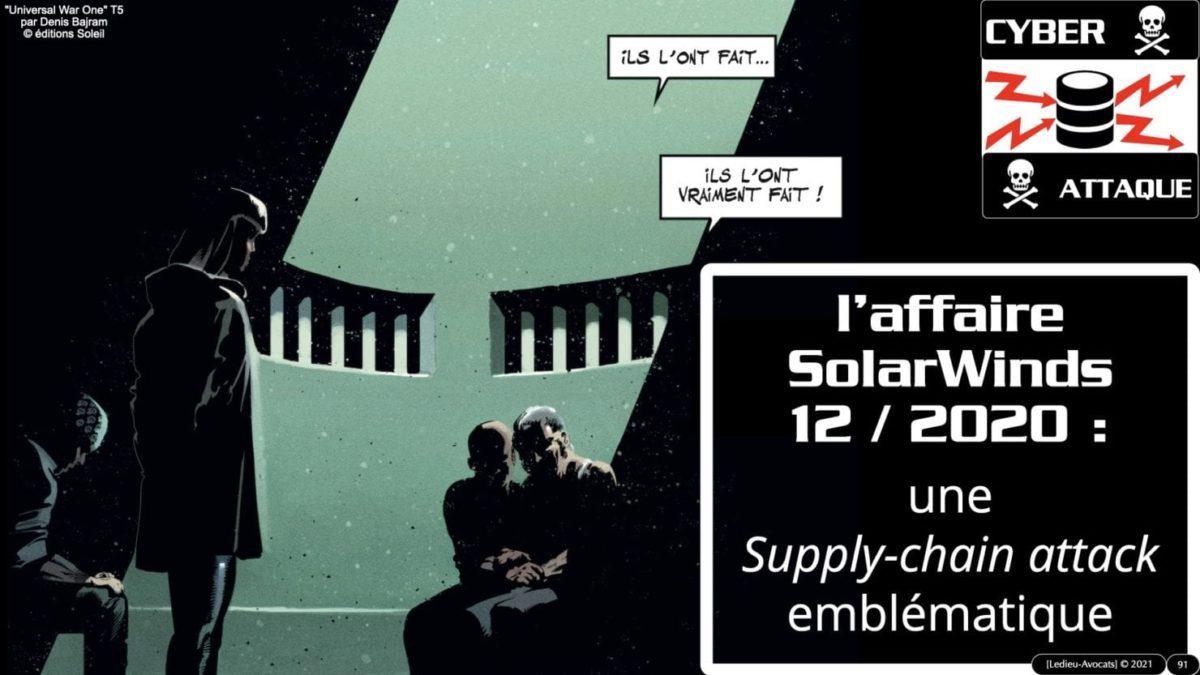

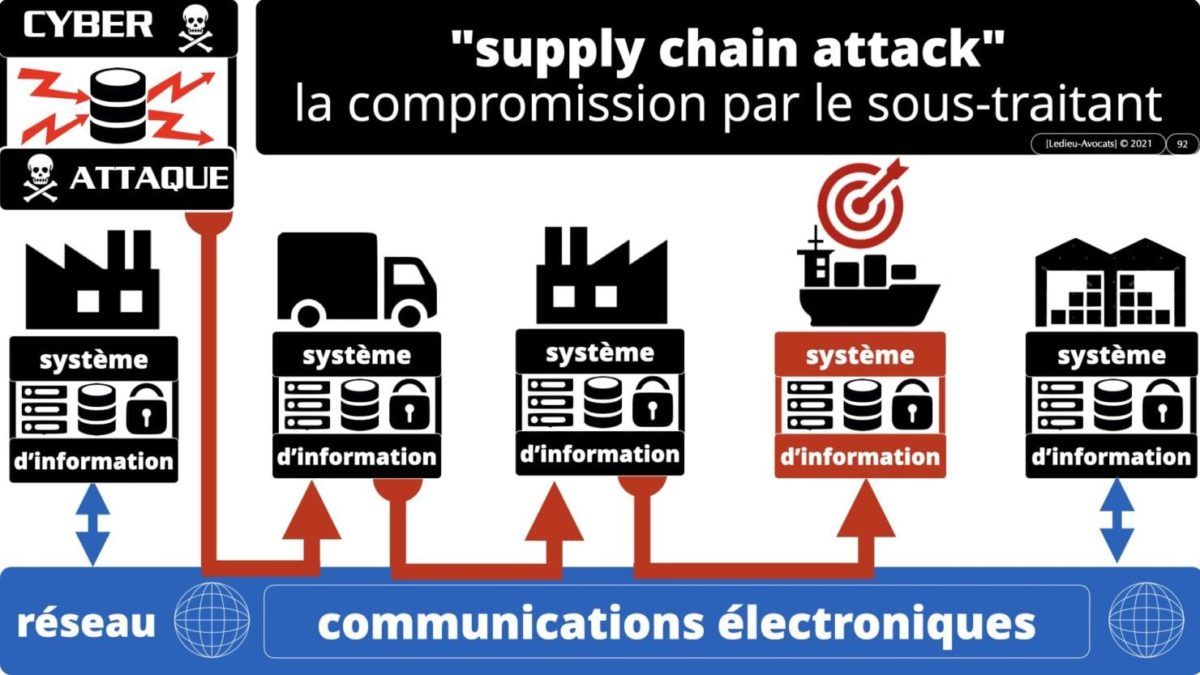

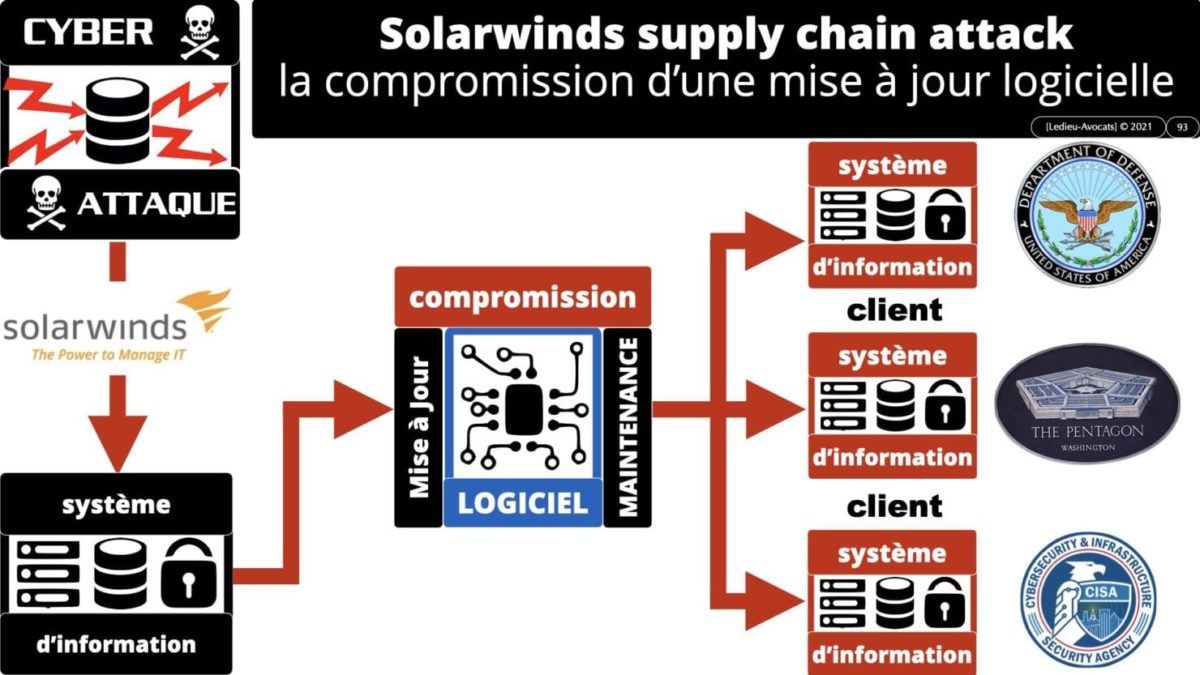

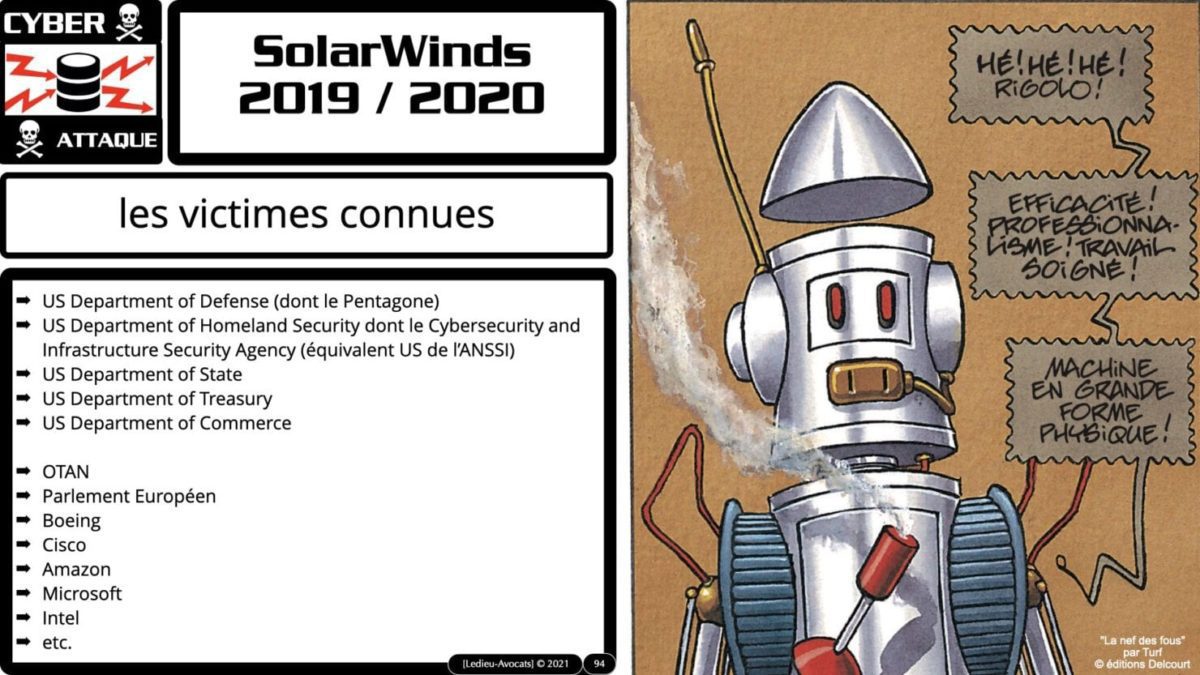

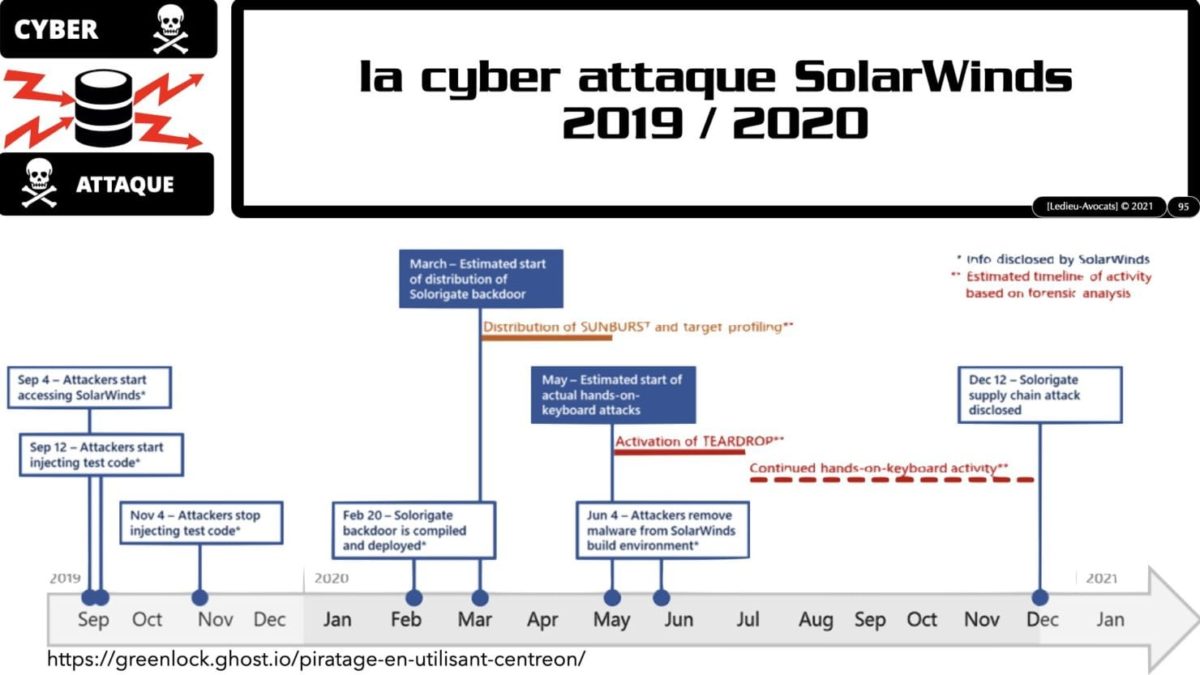

J’ai profité de cet atelier 3 pour faire un rappel sur le risque, aujourd’hui croissant, de « Supply-Chain cyber-attaque« . Tout est dans les slides ci-dessous.

OIV OSE analyse de risque EBIOS Risk Manager : l'ATELIER 4 est essentiellement technique...

… alors je vais (lâchement) botter en touche en 1 slide…

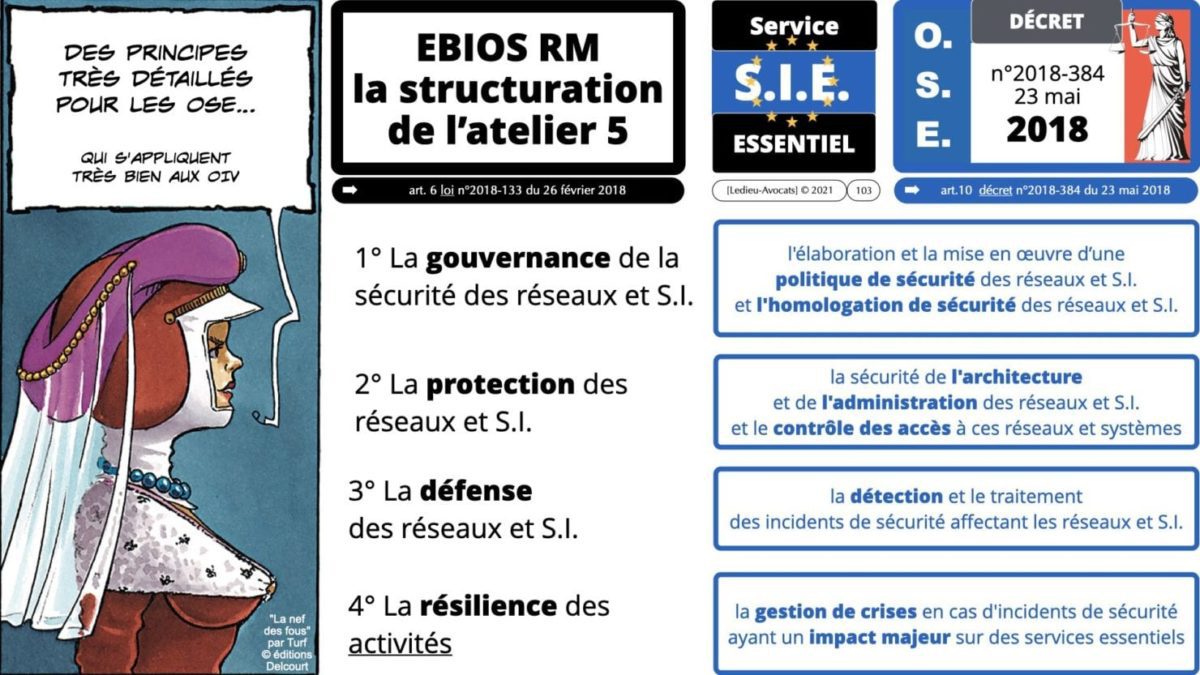

ENFIN... l'atelier 5 EBIOS RM

L’atelier 5 est le résultat du travail des 4 ateliers précédents.

L’entreprise/l’administration doit identifier (i) les risques cyber les plus probables et (ii) comment ils sont « traités ».

Doivent aussi apparaitre les autres risques identifiés et qui ne seront pas « traités ». Car aujourd’hui, il est juste impossible de tout faire (c’est-à-dire, clairement, de se prémunir contre toutes les menaces).

C’est donc affaire de priorisation, d’où le terme « gestion » du risque.

Le fruit de cette méthode n’est pas un pur produit académique. Il appartient au « métier » de la sécurité de convaincre ses décideurs et de faire arbitrer parmis les risques identifiés comme les plus graves ceux qui feront effectivement l’objet d’une prévention effective et spécifique.

Le but est un plan d’action, concret, avec des objectifs et un budget de mise en oeuvre.

Enfin, je vous rappelle que cette démarche n’est pas figée « une fois pour toute ».

Si la menace évolue (et c’est certain, la menace va évoluer), alors il faudra régulièrement revoir les ateliers 3 et 4… et donc repenser son plan d’action en l’adaptant…

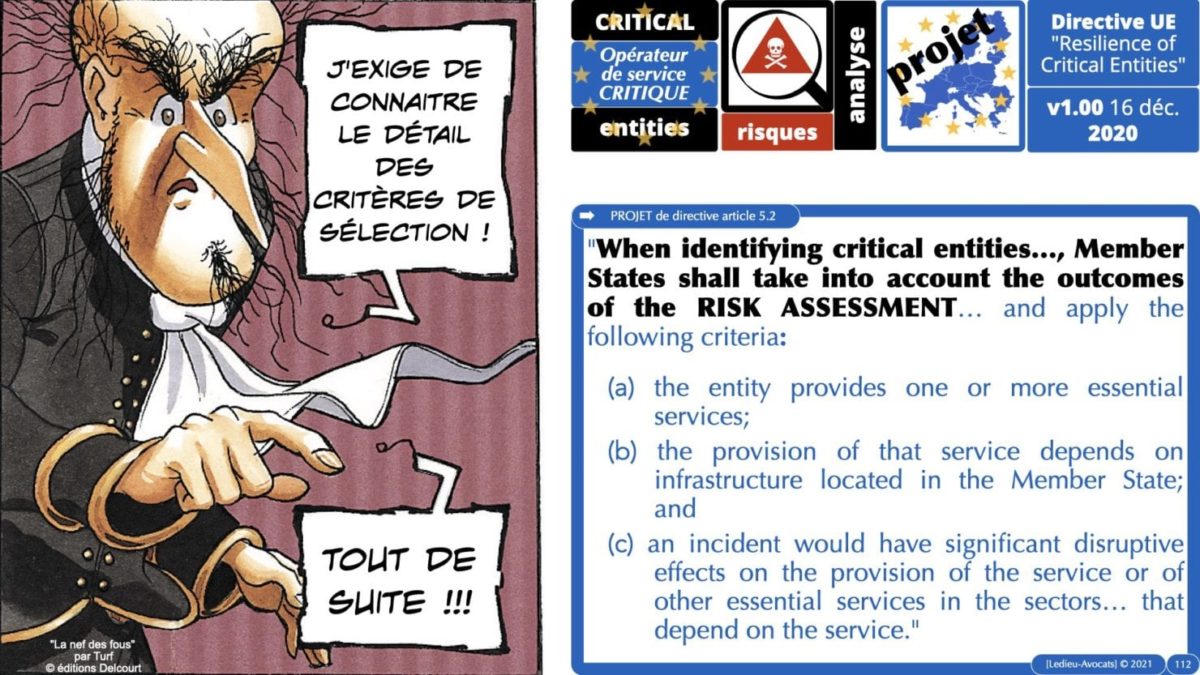

SUPER BONUS : quelle analyse de risque pour les futurs "Opérateurs de Services Critiques" (projet de Directive UE "Critical Entities" du 16 décembre 2020)

Si vous voulez plus de détail sur ce premier projet de Directive UE qui devrait être adopté d’ici fin 2022, allez le lire en cliquant ici.

Merci aux concepteurs de la méthode EBIOS RM pour leurs explications !!!

TEASER sécurité des systèmes d'information : le tome 3 à suivre

Il vous suffit de cliquer sur ce lien pour y accéder.

TEASER (encore) sécurité des systèmes d'information : le tome 4 qui suivra

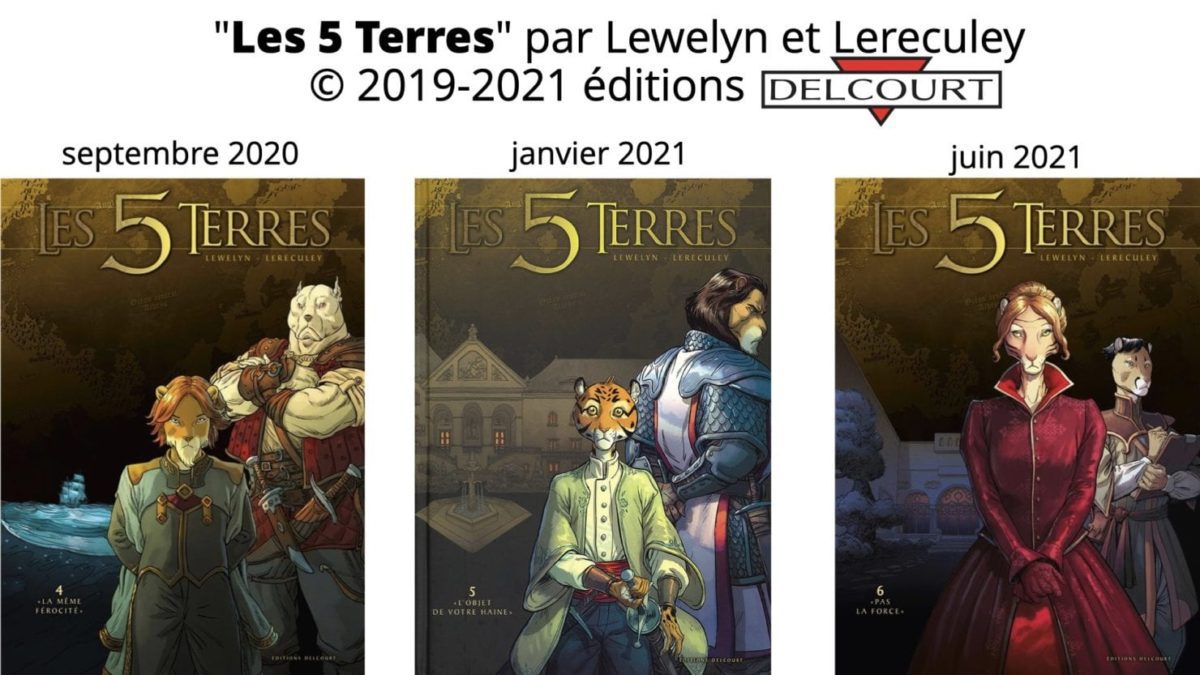

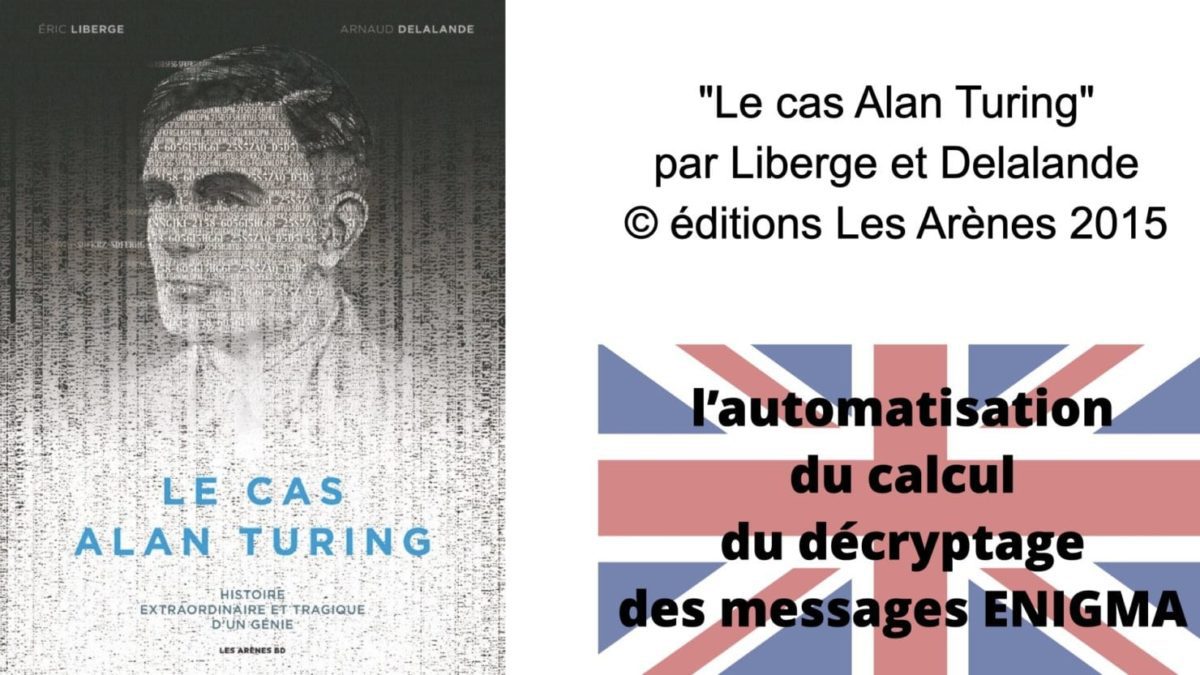

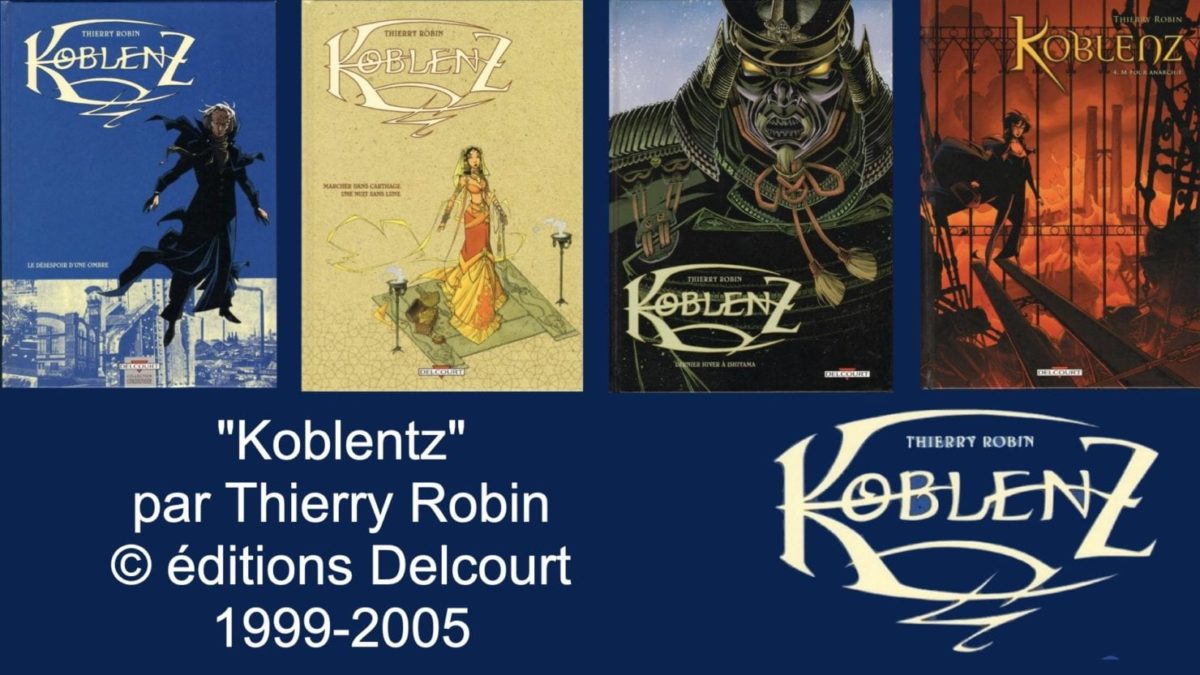

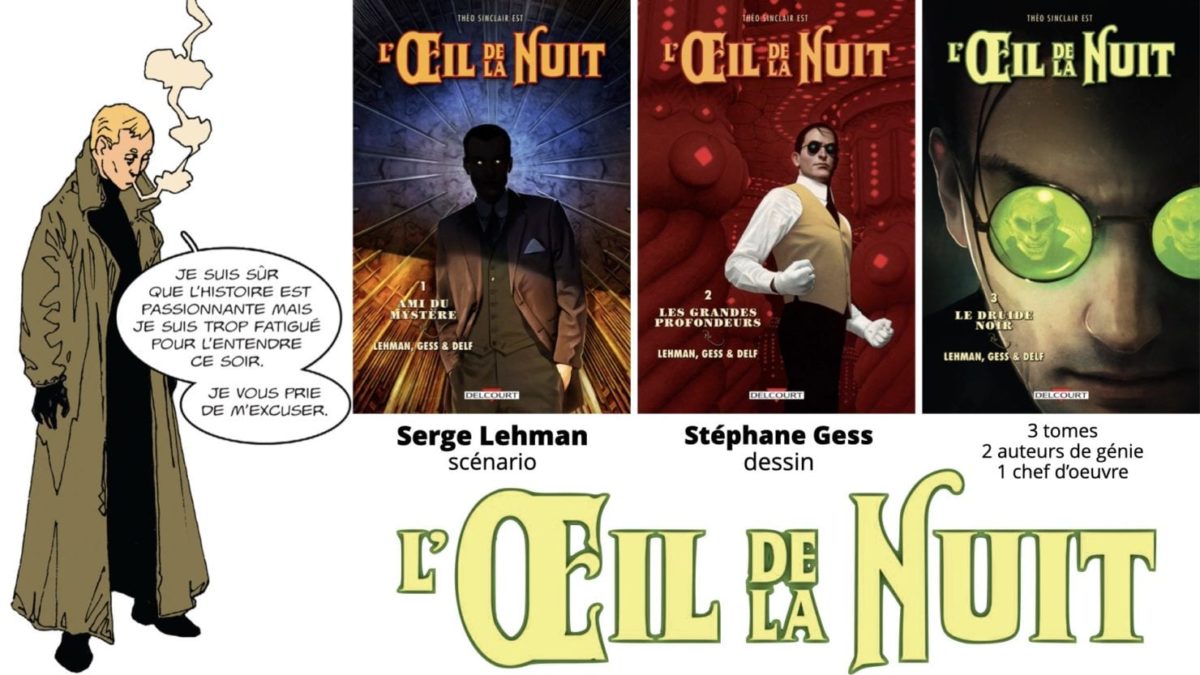

Merci aux Editions Delcourt / Soleil pour les illustrations de BD ! le générique se trouve dans les slides ci-dessous

![Ordre des Avocats de Paris PSSI et analyse des risques ISO 27001 [11 avril 2024]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/04/547-Ordre-des-Avocats-de-Paris-PSSI-et-analyse-des-risques-ISO-27001-11-avril-2024-©-Ledieu-Avocats-2024.001.jpeg)