cyber-attaque SolarWinds: une (vaste) affaire d’espionnage ?

« Les États-Unis empêtrés dans l’une des plus graves cyberattaques jamais vues« . Voilà comment la presse évoquait en France en décembre 2020 la cyberattaque SolarWinds.

Que quoi s’agit-il ? J’en parle au présent puisqu’il semble que les professionnels ne soient, à l’heure où j’écris ces lignes, toujours pas en mesure d’en saisir l’ampleur, ni d’en assurer la fin des effets. C’est dire sa gravité.

Les contributeurs du podcast NoLimitSecu (dont votre serviteur) vous proposent un épisode assez long, au cours duquel nous évoquons principalement les aspects techniques de cette cyberattaque.

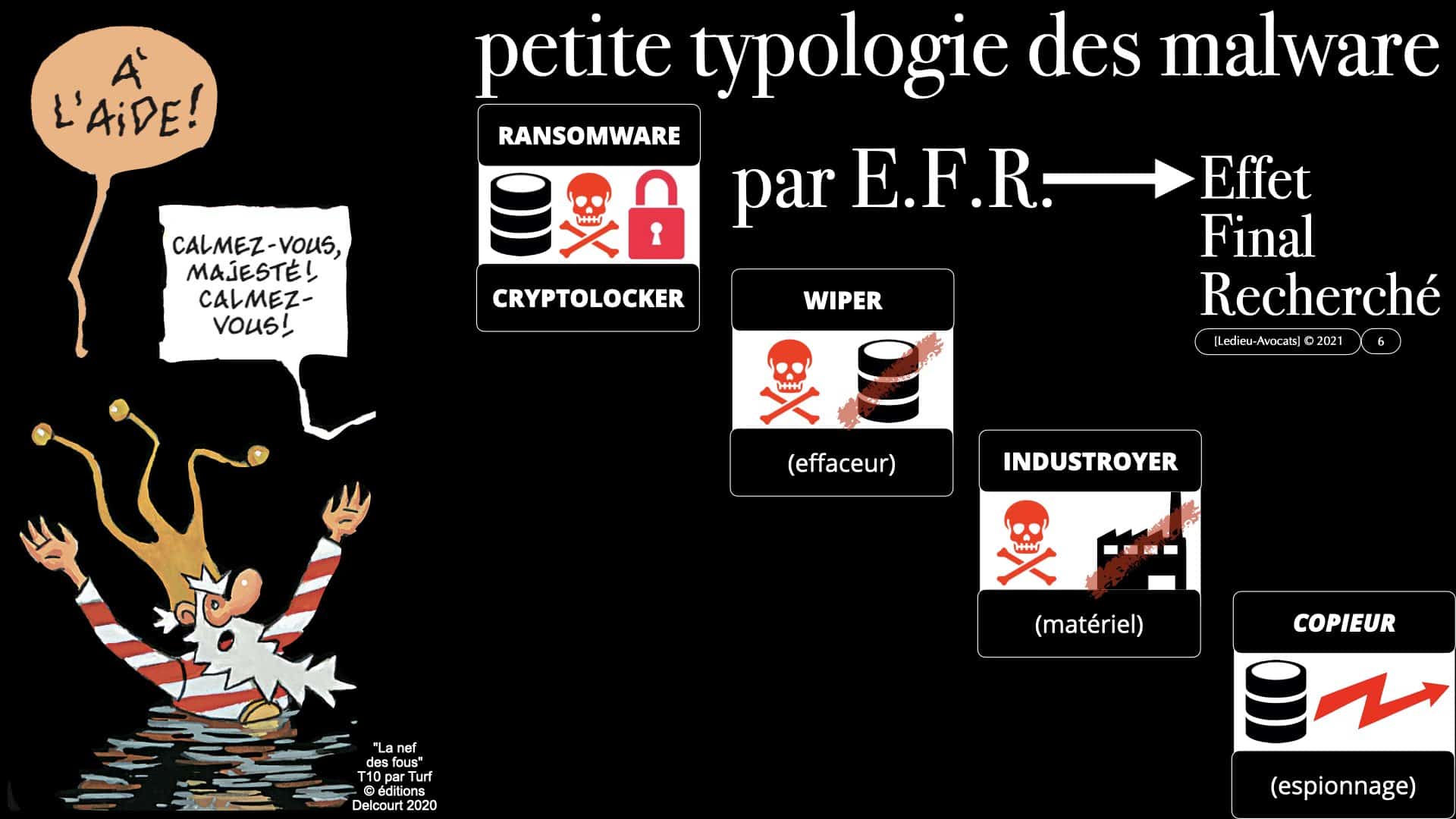

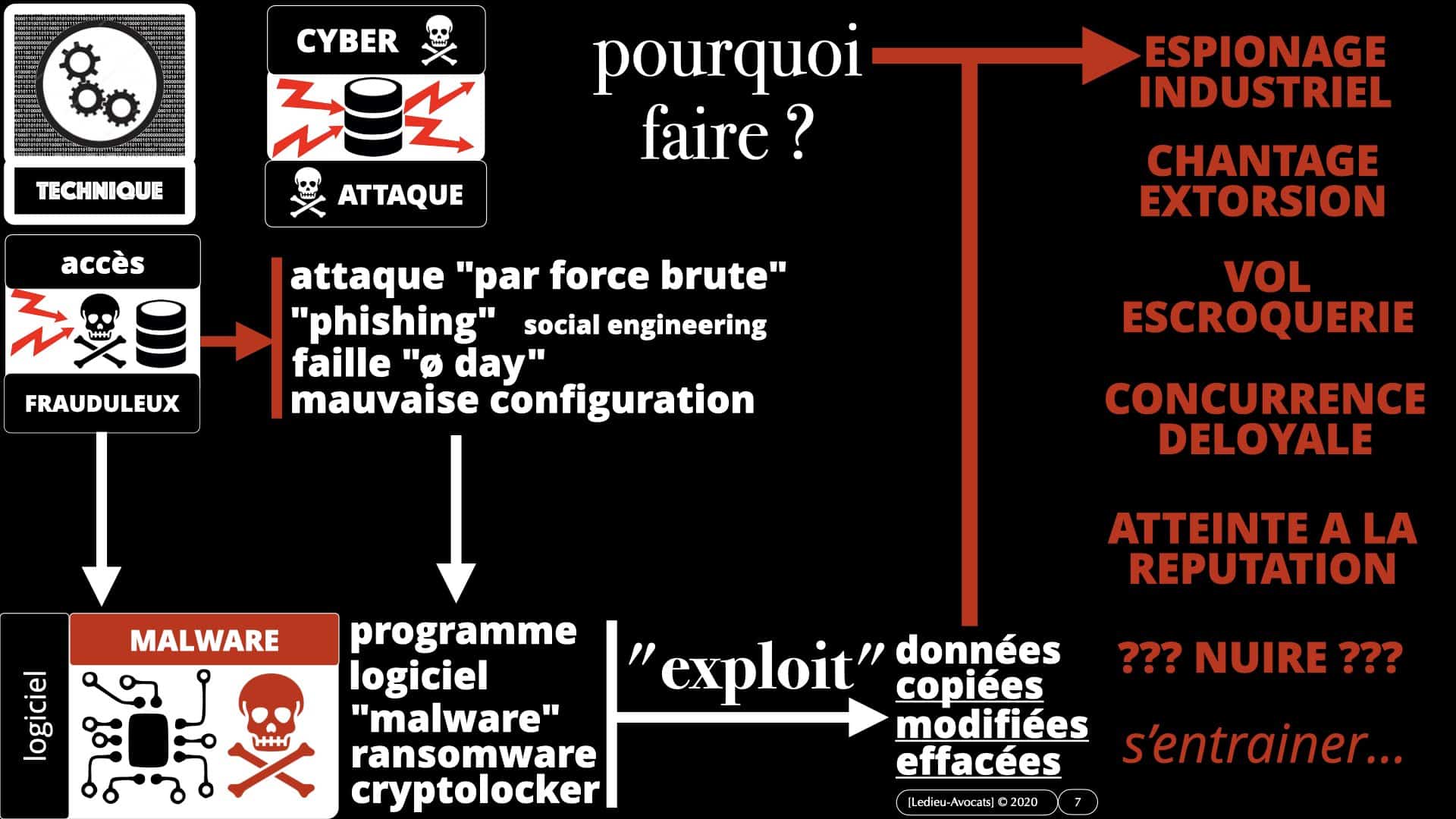

S’il y a attaque (c’est indéniable), il y a donc un (des ?) attaquant(s), des attaqués et un but de guerre (E.F.R. ou « Effet Final Recherché » en jargon cyber.

Je vous propose ici de faire de la CTI (« Cyber Threat Intelligence« ) pour replacer cette cyberattaque SolarWinds dans son contexte historique et géopolitique et en saisir le caractère tout à fait exceptionnel de l’ampleur.

Je précise tout de suite que la présent post n’est pas un commentaire de l’épisode NoLimitSecu mais une mise en perspective de ce qui ressemble manifestement à une vaste opération d’espionnage.

Nous ne ferons pas de rappel historique sur les cyberattaques, vous invitant à ré-écouter les podcasts NoLimitSecu de juillet et aout 2020 qui vous donneront un aperçu de l’histoire récente en la matière.

Vous pouvez aussi aller jeter un coup d’oeil au cours en video+BD sur le sujet que j’ai fait à mes étudiants de Master 2 pro « droit du numérique » en novembre 2020.

la cyberattaque SolarWinds : une histoire d'espionnage ?

Oui, osons le dire, la cyber-attaque SolarWinds est très probablement une vaste affaire d’espionnage stratégique, politique ou industriel (peut-être les 3 à la fois).

L’espionnage ? « le deuxième plus vieux métiers du monde »…

Si l’on veut bien s’intéresser à l’Histoire, dès le VI° siècle avant notre ère, le Général Sun Tzu écrivait dans son « Art de la guerre » : « Une armée sans agents secrets est un homme sans yeux ni oreilles ».

Nous n’allons pas faire ici l’histoire de l’espionnage, voyons juste quelques faits récents d’espionnage numérique autours des Etats-Unis, puisqu’il semble que ce soit l’Oncle Sam qui soit la « cible » principale de la cyberattaque SolarWinds.

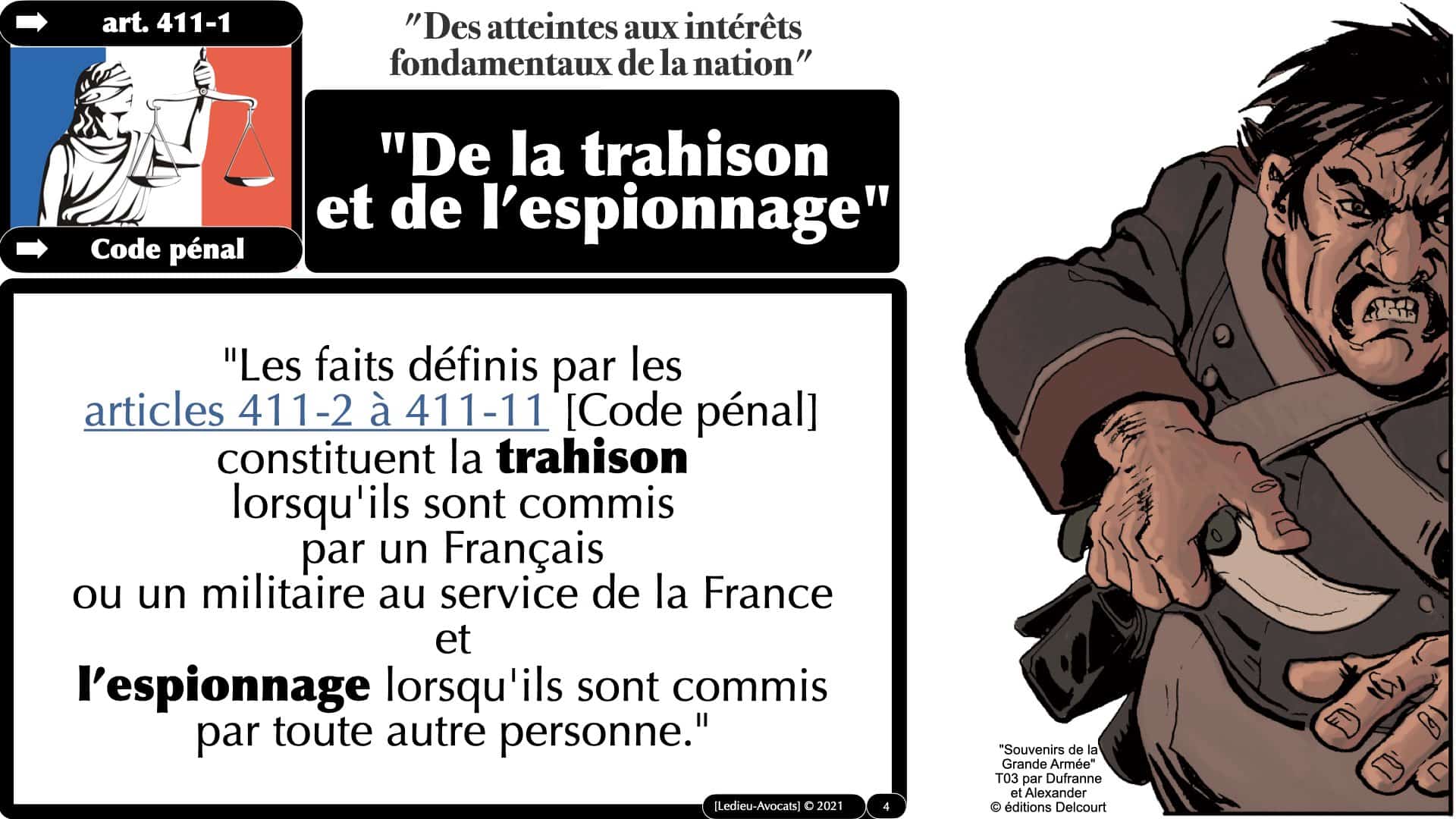

Au fait, il existe une définition légale de « l’espionnage » en droit français ?

Et bien oui ! C’est dans le Code pénal :

Pour creuser cet aspect étonnant de notre arsenal législatif bleu-blanc-rouge, cliquez sur le lien pour accéder à une VIDEO+BD sur le sujet.

cyber-attaque SolarWinds: une (vaste) affaire d'espionnage ? "qui" espionne "qui" depuis 50 ans ?

En 1988, un journaliste écossais dévoile l’existence du programme « Echelon » dans un article intitulé « Somebody’s listening ».

Echelon ? Un programme mondial de surveillance des communications électroniques mené par les « 5 Eyes » (USA, Canada, Grande Bretagne, Australie et Nouvelle-Zélande). L’origine du programme remonterait à… 1947.

De quoi s’agissait-il ? Pour les services de renseignement des 5 Eyes, l’idée consistait à collecter et mettre en commun du renseignement à partir d’interceptions de correspondances : conversations radios et téléphoniques, télex, fax, puis dès 1990, emails, téléphones portables et traffic Internet.

Avec les progrès de la technique logicielle, ce programme permettait de procéder à la détection de menaces à partir de mots-clé.

Pour celles et ceux qui savaient, le jeu à l’époque consistait à introduire dans des conversations écrites ou verbales les mots « terroriste » ou « Kalashnikov » pour noyer le programme sous une masse d’informations inintéressantes à traiter…

De son coté, l’Union Soviétique a utilisé l’espionnage de manière constante depuis 1945 pour mener une véritable guerre froide de l’ombre contre l’Occident, tant pour du renseignement militaire que pour se livrer à un pillage en règle des technologies du « Bloc de l’Ouest ».

Si vous souhaitez creuser cet aspect de notre Histoire contemporaine, allez écouter les remarques podcasts « Rendez-vous avec X » diffusés par France Inter entre 1997 et 2018.

Enfin, n’oublions pas la Chine qui, depuis les années 1990, se livre à un espionnage numérique massif de l’Occident, notamment par la politique dite du « grain de riz ». De quoi s’agit-il (encore aujourd’hui) ? La Chine prend / copie / intercepte / « vole » toutes les informations numériques qu’elle peut, pour ensuite les traiter et en faire des « renseignements » qui lui permettent de mener à bien sa politique d’expansion tout azimut.

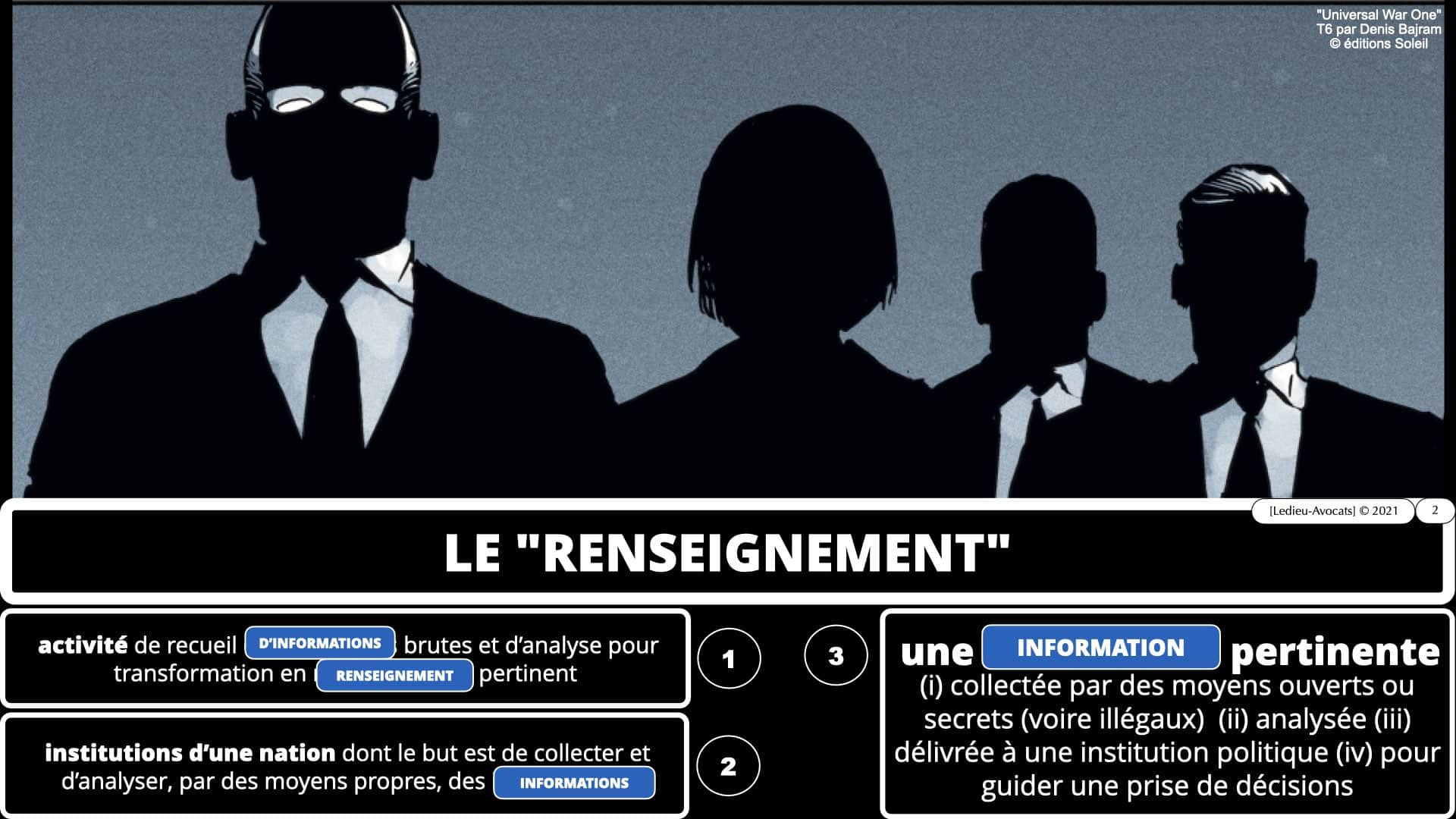

Un « renseignement » ?

Revenons à Echelon.

En 2001, Le Parlement européen « proteste » officiellement contre l’existence du programme Echelon.

Si l’on met en perspective la date d’adoption de la protestation de l’UE (5 septembre 2001) avec celle des attentats d’Al-Qaïda aux Etats-Unis (11 septembre 2001), vous comprendrez pourquoi la tentative de réaction des européens est restée lettre morte.

Il faudra attendre 2013 et les révélations d’Edward Snowden pour que le monde entier découvre l’ampleur des capacités d’espionnage et (surtout) de cyber offensive des USA, auto-justifiées par les menaces d’attentats terroristes.

Pour le dire autrement, le monde a découvert en 2013 que les Etats-Unis avaient organisés le réseau d’espionnage numérique le plus perfectionné au monde.

Et que les Etats-Unis disposaient d’une capacité de cyber attaque offensive qui les situaient en haut du podium mondial de ce type de « savoir-faire ».

Pour une illustration récente de la puissance d’attaque cyber des USA, lire « CIA orchestrated dozens of hacking operations against targets worldwide, including APT34 and FSB hacks » (juillet 2020).

Voilà comment nous arrivons aujourd’hui à nous intéresser à la cyberattaque SolarWinds.

la cyber-attaque SolarWinds : depuis quand ?

[NDLR : j’utiliserai beaucoup le conditionnel dans les lignes qui suivent, tant il serait présomptueux d’affirmer que l’ensemble des sources ouvertes que j’ai pu consulter sont fiables. La CTI pousse à une certaine prudence, voire à l’humilité…]

Apparemment, la société SolarWinds avait déjà fait l’objet d’une compromission vers 2017, certaines de ses données avaient été trouvées à vendre sur certains darknets.

Il semble que les premiers indices d’introduction de backdoor dans des mises à jour du logiciel « Orion » de SolarWinds remontent à octobre 2019 (the HackerNews 16/12/2020)

Vers mars 2020 : premières installations chez des clients d’une mise à jour « vérolée » du logiciel Orion . Le payload (la « charge active », c’est-à-dire le malware) reste dormant pendant « 12 à 14 jours ».

Le « malware » (apparemment Sunburst) commence à contacter son serveur de « Control & Command » vers avril 2020.

La première révélation publique de cette cyberattaque SolarWinds est faite le 8 décembre 2020 par la société FireEye, spécialisée dans la cyber sécurité.

Le 13 décembre 2020 (Reuters) : première « reconnaissance » publique par le porte-parole officiel du U.S. National Security Council d’une cyberattaque massive contre les Etats-Unis.

Le 19 décembre 2020, le président Trump – grand spécialiste de la cyber sécurité – déclare à propos de la cyberattaque SolarWinds: « everything is well under control« …

la cyberattaque SolarWinds : le "comment" ?

Le « quoi » et le « comment » d’une cyber attaque, ça s’appelle l’analyse des « TTPs » (Tactique / Techniques / Procédures).

Pour le résumer pour les « non-tech » (comme moi) : il s’agit d’une cyber attaque dite de « supply-chain attack » avec multiples « vecteurs » d’attaque et propagation de la compromission par rebond.

C’est ici que je vous invite à aller écouter les pro de NoLimitSecu dans l’épisode du jour (qui sont admiratifs devant l’ingéniosité de l’attaque…).

Trois vecteurs d’attaque (au moins) ont été identifiés :

– principalement un « cheval de Troie » dans le code source d’une mise à jour du logiciel Orion de SolarWinds (sensé centraliser la surveillance, l’analyse et la gestion de systèmes d’information)

– une vulnérabilité dans le service « Office 365 » de Microsoft,

– une vulnérabilité VMware...

Dommage pour SolarWinds, c’est son nom qui est le plus souvent utilisé pour nommer cette attaque, et non celui du malware « SunBurst »…

Si vous recherchez ce que peuvent être les fameux « Effets Finaux Recherchés » (E.F.R.), je vous propose 1 slide simple (simpliste ?):

la cyberattaque SolarWinds : "pourquoi faire" ?

Les buts d’une cyberattaque peuvent être multiples. J’ai tenté de les résumer en une slide :

Manifestement dans la cyberattaque SolarWinds, le but des attaquants était une « récolte d’informations stratégiques ou la préparation d’une cyberattaque de plus grande ampleur » (Les Echos du 18/12/2020).

L’exploitation combinée de plusieurs vulnérabilités et de malwares permettait (permet peut-être encore à l’heure où j’écris ces lignes) d’obtenir un accès aux emails des cibles et à des documents numériques stockés dans les systèmes d’information compromis…

A ce « but de guerre » premier, faut-il ajouter qu’il pourrait s’agir de la preuve d’un savoir-faire permettant de « dissuader » un adversaire ?

Y avait-il la volonté de pré-positionner des accès dans des systèmes d’information, de sorte de pouvoir les saboter ultérieurement ?

L’Histoire nous le dira peut-être un jour…

la cyberattaque SolarWinds : "qui" était (est) visé ?

« Les centres de pouvoir américains étaient le cœur de cible » écrit Martin Untersinger dans Le Monde du 27 janvier 2021.

Parmi environ 30.000 utilisateurs du logiciel Orion, 18.000 auraient été « infectés ».

Voici quelques noms emblématiques donnés par la presse :

- US Department of Defense (dont le Pentagone)

- US Department of Homeland Security dont le Cybersecurity and Infrastructure Security Agency (équivalent US de notre ANSSI nationale)

- US Department of State

- US department of Treasure

- US department of Commerce

- l’OTAN

- le Parlement Européen

- Boeing

- Cisco

- Amazon

- Microsoft

- Intel

- etc.

- et des tas d’éditeurs de solutions logicielles de (cyber) sécurité…

la cyberattaque SolarWinds : "qui" serait l'auteur ?

Abordons maintenant avec prudence le problème (insolvable) de « l’attribution » de cette cyberattaque manifestement « hautement sophistiquée« .

Pour creuser le problème technique de l’attribution des cyberattaques, cliquez sur le lien pour accéder à un épisode de NoLimitSecu dédié sur le sujet.

Le 8 décembre 2020 selon FireEye : c’est un coup des « russes ».

Le 29 décembre 2020 : déclaration du Président Trump (pendant qu’il prépare ses valises) : c’est « la Chine ».

Les média « traditionnels » en décembre 2020 accusent en choeur « les russes » et le « FSB » (et/ou le « SRV », service de renseignement extérieur de la Russie).

Le 5 janvier 2021, déclaration officielle des Etats-Unis « CISA, FBI, NSA, and the Office of the Director of National Intelligence, all confirmed that they believe Russia was the most likely culprit« . [NDLR : ne cherchez plus, je l’ai fait pour vous « culprit » = « coupable » en Molière dans le texte].

Attention : ce genre de déclaration officielle relève parfois de la manoeuvre / manipulation politique, surtout lorsque ce sont des officiels US qui accusent « les Soviétiques Russes« …

Cependant, vu le temps pris à organiser techniquement cette opération, les moyens financiers déployés par les attaquants, et le timing de l’ensemble, il est peu probable que cette cyberattaque soit seulement le fait d’un étudiant avec son PC depuis sa chambre de bonne…

Si l’on ajoute le fait que l’exploitation des vulnérabilités et des malwares permettait techniquement d’analyser les cibles compromises d’une part et d’abandonner des cibles « inintéressantes » d’autre part (grâce à un dispositif dit « kill switch‘), le « coupable » devait très probablement être « sponsorisé » par un Etat voulant nuire aux Etats-Unis.

A ma connaissance aujourd’hui, les Etats disposant de cette capacité technique se comptent sur les doigts des deux mains (pas plus).

L'incroyable médiatisation de la cyberattaque SolarWinds

Vous trouverez ci-dessous une liste non exhaustive d’articles de presse traitant du sujet, avec des titres tous plus « accrocheurs » les uns que les autres :

- Le Monde 9 décembre 2020 « FireEye, un des leaders dans la chasse aux hackeurs d’État, dépouillé́ par une attaque informatique «de haut niveau» »

- Le Monde 14 décembre 2020 « États-Unis : des pirates ont réussi à infiltrer les départements du Trésor et du commerce«

- BBC.com 15 décembre 2020 « SolarWinds Orion: More US government agencies hacked«

- Le Monde Informatique 15 décembre 2020 « 6 questions sur le cyber-détournement de SolarWinds Orion«

- Le Monde 17 décembre 2020 « Panique et incertitude aux États-Unis après une sévère opération d’espionnage informatique«

- Les Échos 17 décembre 2020 « Les États-Unis empêtrés dans l’une des plus graves cyberattaques jamais vues«

- Les Échos 18 décembre 2020 « Ce que l’on sait de la cyberattaque massive frappant les États-Unis en quatre questions«

- Le Monde 19 décembre 2020 « Washington accuse la Russie d’être derrière une opération d’espionnage informatique«

- The Gardian 19 décembre 2020 « What we know – and still don’t – about the worst-ever US government cyber-attack«

- Le Monde 6 janvier 2021 « Les États-Unis estiment la Russie « probablement » à l’origine de la cyberattaque dont ils ont été victimes«

- Les Échos 26/27 janvier 2021 « Les États-Unis se mobilisent pour faire face aux cyberattaques »

- Le Monde 27 janvier 2021 « L’affaire SolarWinds, une des opérations de cyberespionnage «les plus sophistiquées de la décennie»« …

Si vous souhaitez vous documenter encore plus sur le sujet, je vous recommande la lecture de l’article de Wikipedia en anglais sur le sujet.

une cyberattaque contre les Etats-Unis : l'arroseur arrosé ?

Entendre aujourd’hui les Etats-Unis dénoncer le caractère dramatique de cette opération d’espionnage peut faire sourire, lorsqu’on veut bien se rappeler que ce sont les Etats-Unis qui espionnent le monde (leurs alliés compris) depuis plus de 70 ans.

Signalons que les « attaquants » ont été indirectement aidés par la désorganisation de la cyber administration Trump :

16 mai 2018 : « The White House eliminated the position of cybersecurity coordinator on the National Security Council » (New York Times)

18 novembre 2020 : « Director of CISA, responsible for coordinating incident response, Chris Krebs, had been fired by Trump » (en.wiki.org).

Alors, effectivement, si on peut être impressionné par le caractère particulièrement sophistiqué de la cyberattaque SolarWinds, si on peut sourire en constatant que l’espion n°1 du monde se fait espionner à son tour, la réaction du nouveau Président des USA n’a pas tardé : 10 milliards de Dollars supplémentaires débloqués pour la protection cyber du gouvernement fédéral.

Si certains complotistes affirment que les USA se seraient attaqués eux-mêmes pour justifier d’une riposte à venir (comme on a pu accuser les USA d’avoir « laissé faire » l’attaque sur Pearl Harbor en 1941 pour faire basculer l’opinion publique en faveur d’une guerre contre le Japon), alors, le résultat est atteint.

J’ai oublié de préciser (Простите) que la Russie a officiellement nié en décembre 2020 être à l’origine de la cyberattaque SolarWinds.

Je conclurai avec une citation de George Orwell (qui devrait plaire aux contributeurs de NoLimitSecu) :

« Le discours politique est destiné à donner aux mensonges l’accent de la vérité, à rendre le meurtre respectable et à donner l’apparence de la solidarité à un simple courant d’air« .

et pour les illustrations en BD, qu'est-ce qu'on dit ?