"VAINCRE LE GEANT GERYON" :

7/12 ---> ASSUREZ LA CONTINUITE DE VOTRE ACTIVITE

PAR LA REDONDANCE

DE VOS FONCTIONS CRITIQUES OU IMPORTANTES

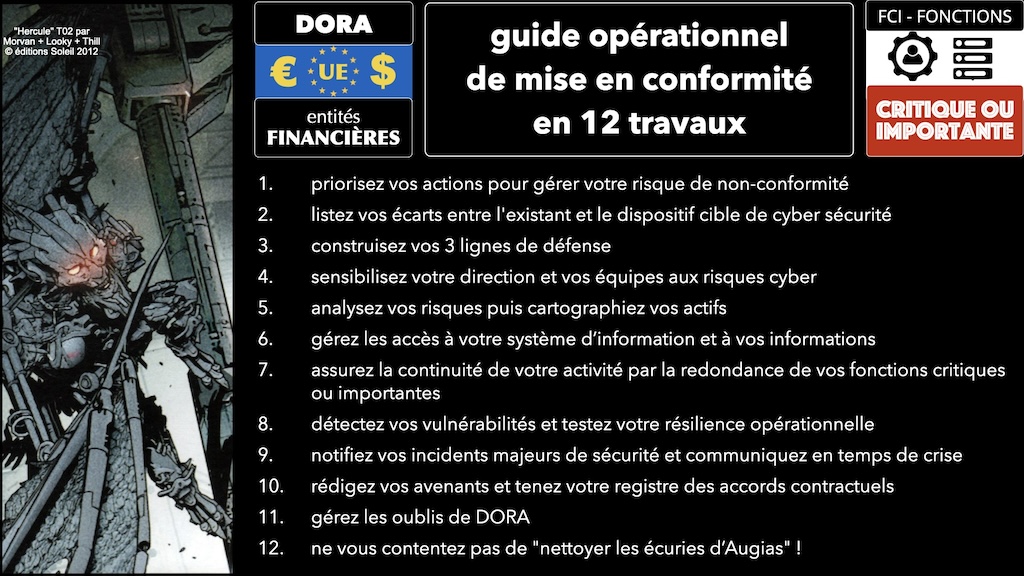

Le Règlement « DORA » n°2022/2554 du 14 décembre 2022 entre en application effective le 17 janvier 2025.

De nombreuses entités régulées comme la plupart de leurs prestataires IT se demandent encore comment aborder ce chantier franchement herculéen.

Nous proposons aux professionnel(le)s des « entités financières » (et de leurs prestataires IT) un guide pratique de mise en conformité DORA.

"Garantir… la redondance de toutes les composantes critiques"…

C’est du jamais vu en matière de cyber sécurité : l’obligation dans DORA de « garantir de manière appropriée la redondance des composantes critiques » du système d’information de chaque métier de l’entité financière.

La redondance des capacités de traitement des actifs de TIC est l’essence même du concept de résilience opérationnelle afin d’assurer « la fourniture en continu des services financiers et leur qualité » [DORA article 3.1] pour garantir la « disponibilité des données » [DORA article 5.2.al.2.b) les « données » étant les actifs informationnels].

L’article 11.5 DORA envisage les « composantes critiques » : il fait peu de doute, pour un juriste comme pour un RSSI, qu’il s’agit ici de la redondance d’un « actifs de TIC supportant des fonctions critiques ou importantes«

En pratique, cette obligation impose aux entités financières de disposer d’une infrastructure IT « principale » et d’une infrastructure « redondante« , au moins pour ses fonctions critiques ou importantes [DORA article 11.6.al.2].

Evidemment, le basculement de l’une vers l’autre doit faire l’objet de tests.

A noter que cet objectif de redondance n’exclut pas le droit pour les entités financières de « permettre une déconnexion instantanée ou segmentée » de leur « infrastructure de connexion au réseau« , pour le cas où il serait nécessaire « d’isoler les actifs informationnels affectés [par une] cyber-attaque » [DORA article 9.4.b) alinéas 1 et 2].

On nous rétorque depuis des mois qu’il suffit à une entité financière de disposer d’une « infra à haute dispo » pour satisfaire à cette obligation de redondance.

A celles et ceux qui veulent appliquer la lettre comme l’esprit de DORA, voici la définition de wikipedia du terme « redondance » :

« (Industrie) Doublement (ou plus) d’un système de contrôle, de pilotage, etc. pour améliorer sa fiabilité. »

« (Sécurité nucléaire) Mise en place de plusieurs moyens techniques indépendants, identiques ou non, qui assurent la même fonction et sont destinés à se substituer les uns aux autres en cas de besoin.«

Donc, pour être très clair, disposer d’une « infra à haute dispo » ne suffit pas pour satisfaire à l’obligation de redondance !

PS pour les acharné(e)s de la norme ISO 27001 et celles et ceux qui m’accusent de forcer l’interprétation de DORA. L’article 17.2 de l’annexe A de ISO 27001 : 2013 est intitulé « redondances » .

Et voici le texte de l’unique mesure préconisée par ISO (Annexe A point 17.2.1) : « Des moyens de traitement de l’information doivent être mis en œuvre avec suffisamment de redondances pour répondre aux exigences de disponibilité« . On parle ici – bien sûr – de l’infrastructure de prod, pas de l’organisation des backups…

… grâce à une politique de sauvegarde testée et à jour

Basculer la production informatique depuis un site principal vers un site de secours nécessite des actifs informationnels disponibles.

Et cette disponibilité ne peut être assurée que via des sauvegardes viables (donc testées).

C’est en ce sens que DORA impose aux entités financières d’adopter des « politiques et procédures de sauvegarde, procédures et méthodes de restauration et de rétablissement » [DORA article 12].

Il est donc nécessaire pour les entités financières de se doter « d’une politique de continuité des activités de TIC complète » [DORA article 11.1].

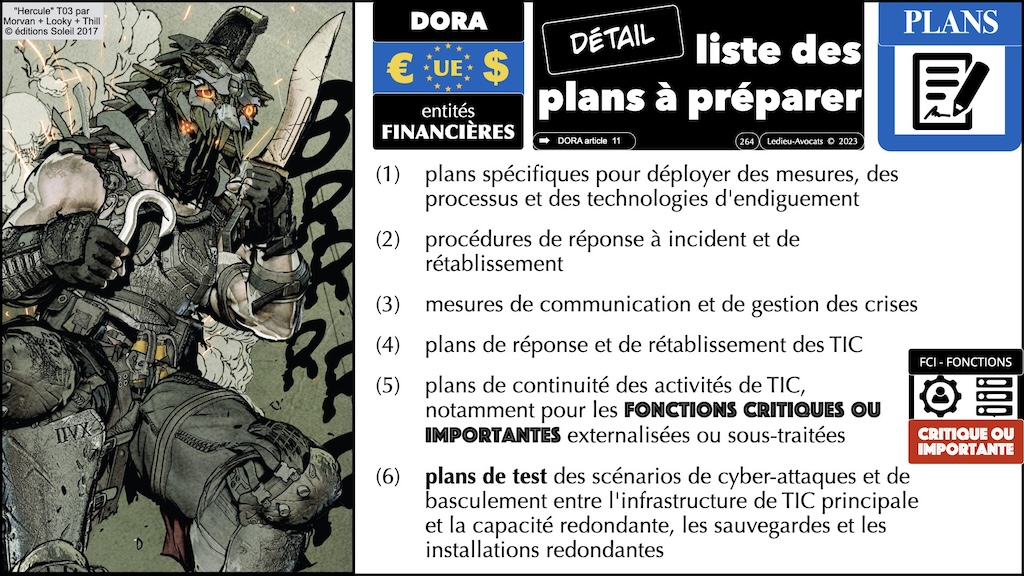

Cette politique de continuité doit viser en priorité les fonctions critiques ou importantes [DORA article 11.2.a)] et passe par la rédaction de « plans de réponse et de rétablissement » (PRA) et d’un « plan de continuité » [DORA article 11.3] (PCA) qui doit faire l’objet de tests [DORA article 11.4] effectifs.

Pour donner un aperçu des détails techniques parfois imposés par DORA, l’article 12.3 al.1er mérite d’être cité verbatim :

« Lorsqu’elles restaurent des données de sauvegarde à l’aide de leurs propres systèmes, les entités financières utilisent des systèmes de TIC qui sont séparés physiquement et logiquement du système de TIC source » .

Vous souhaitez poursuivre votre exploration des 12 travaux de notre guide opérationnel de mise en conformité DORA ?

Les 12 travaux de mise en conformité vous sont proposés dans un ordre qui nous a semblé logique mais vous pouvez consulter nos présentations DORA en fonctions de vos préoccupations professionnelles :

Chapitre préambule : pourquoi DORA ? Pourquoi un guide pratique de déploiement ?

Chapitre 1/12 « Dompter le taureau de Minos » : priorisez vos actions pour gérer votre risque de non-conformité

Chapitre 2/12 « Tuer l’hydre de Lerne » : lister vos écarts entre l’existant et votre dispositif cible de cyber-sécurité

Chapitre 3/12 « Obtenir la ceinture de la reine de Amazones » : construisez vos 3 lignes de défense

Chapitre 4/12 « Cueillir les pommes d’or du jardin des Hespérides » : sensibilisez votre direction et vos équipes aux risques cyber

Chapitre 5/12 « Capturer le sanglier d’Erymanthe » : analysez vos risques et cartographie vos actifs

Chapitre 6/12 « Tuer le lion de Némée » : gérez les accès à votre système d’information et à vos informations

Chapitre 7/12 « Vaincre le géant Géryon » : assurez la continuité de votre activité par la redondance de vos fonctions critiques ou importantes

Chapitre 8/12 « Descendre aux Enfers » : détectez vos vulnérabilités et testez votre résilience opérationnelle

Chapitre 9/12 « Capturer les juments de Diomède » : notifiez vos incidents majeurs de sécurité et communiquez en temps de crise

Chapitre 10/12 « Capturer la biche de Cérynie » : rédigez vos avenants et tenez votre registre des accords contractuels

Chapitre 11/12 « Tuer les oiseaux du lac Stymphale » : gérez les oublis de DORA

Chapitre 12/12 CONCLUSION : ne vous contentez pas de « Nettoyer les écuries d’Augias » et planifiez le cycle de revue obligatoire de votre dispositif DORA ! !

Vous voulez en savoir plus sur les bandes dessinées utilisées pour illustrer cette présentation ? Cliquez sur le lien qui vous intéresse !!!

« Hercule » série complète (et proprement remarquable) en 3 tomes par Jean-David Morvan + Vivien « Looky » Chauvet + Olivier Thill © éditions Soleil 2012-2017

« Milady 3000 » one shot © [le Grand] Magnus 1985 © éditions Ansaldi Bruxelles