"TUER LE LION DE NEMEE" :

6/12 ---> GEREZ LES ACCES A VOTRE SYSTEME D'INFORMATION ET A VOS INFORMATIONS

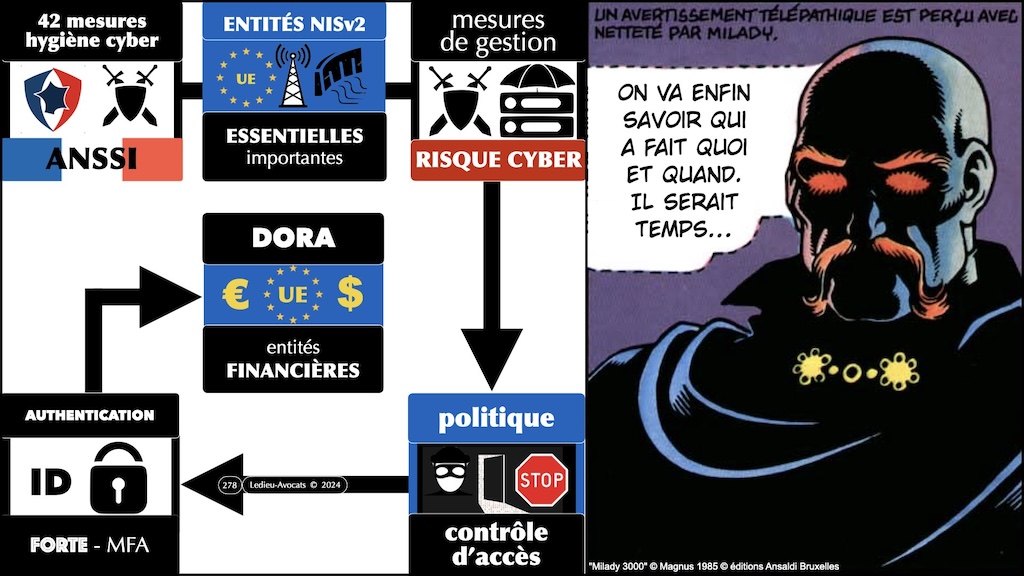

Le Règlement « DORA » n°2022/2554 du 14 décembre 2022 entre en application effective le 17 janvier 2025.

De nombreuses entités régulées comme la plupart de leurs prestataires IT se demandent encore comment aborder ce chantier franchement herculéen.

Nous proposons aux professionnel(le)s des « entités financières » (et de leurs prestataires IT) un guide pratique de mise en conformité DORA.

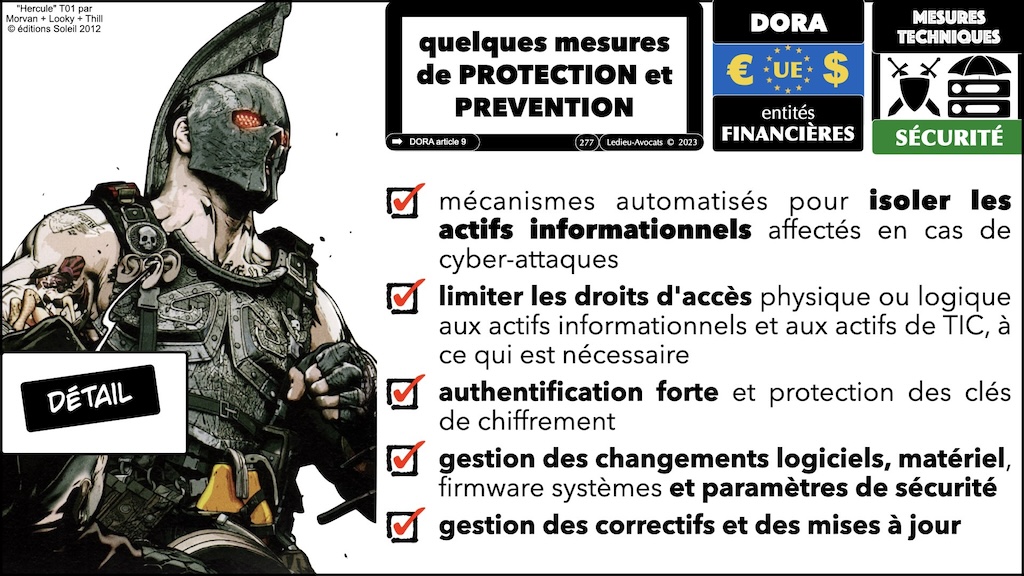

Déployez une politique d'accès au système d'information et aux actifs informationnels

La base de la cyber-sécurité repose sur le contrôle de l’accès par chaque utilisateur aux seules informations pertinentes au regard de son activité professionnelle propre.

De manière classique, et sans que cela soit précisé dans DORA, cette sécurisation repose sur la mise en œuvre, effective et documentée, des principes du « moindre privilège » et du « besoin d’en connaître« [DORA article 9.4.c)].

Imposez l'authentification forte et une véritable gestion de vos secrets cryptographiques

La cyber-sécurité doit être renforcée par l’usage d’un mécanisme « d’authentification forte » [DORA article 9.4.d)] (mise en œuvre d’un deuxième, voire d’un troisième facteur d’authentification d’accès au système d’information), au moins pour les utilisateurs bénéficiant de privilèges d’administration du système d’information de l’entité financière.

Il est pour le moins curieux de constater que DORA envisage dans le même article, presque en catimini, la gestion de la cryptographie alors que la Directive NISv2 et le référentiel ISO 27001 y consacrent chacun un chapitre à part entière.

Les RTS et ITS ne manqueront pas de détailler les impératifs techniques à déployer à ce titre.

« Regulatory Technical Standards » (RTS) et « Implemention Technical Standards » (ITS) désignent les documents détaillant les obligations de DORA et dont le rapport officiel par les AES est prévue soit pour le 17 janvier 2024, soit pour le 17 juillet 2024.

Surveillez l’activité de vos utilisateurs

Curieusement, DORA n’évoque que de manière elliptique [DORA article 10.3] l’obligation de mettre en œuvre des outils logiciels de traçabilité des actions des utilisateurs du système d’information via la collecte et la conservation des fichiers log.

Ces logs sont pourtant essentiels dans la vérification des droits d’accès, comme pour identifier toute éventuelle intrusion d’un cyber-attaquant via l’exploitation d’une vulnérabilité ou après un phishing.

Les RSSI des entités financières ne manqueront pas de systématiser le déploiement de ces outils, qui impliquent par nature un traitement de données à caractère personnel au sens du RGPD, dans le strict respect en France de la délibération CNIL « journalisation » n°2021-122 du 14 octobre 2021.

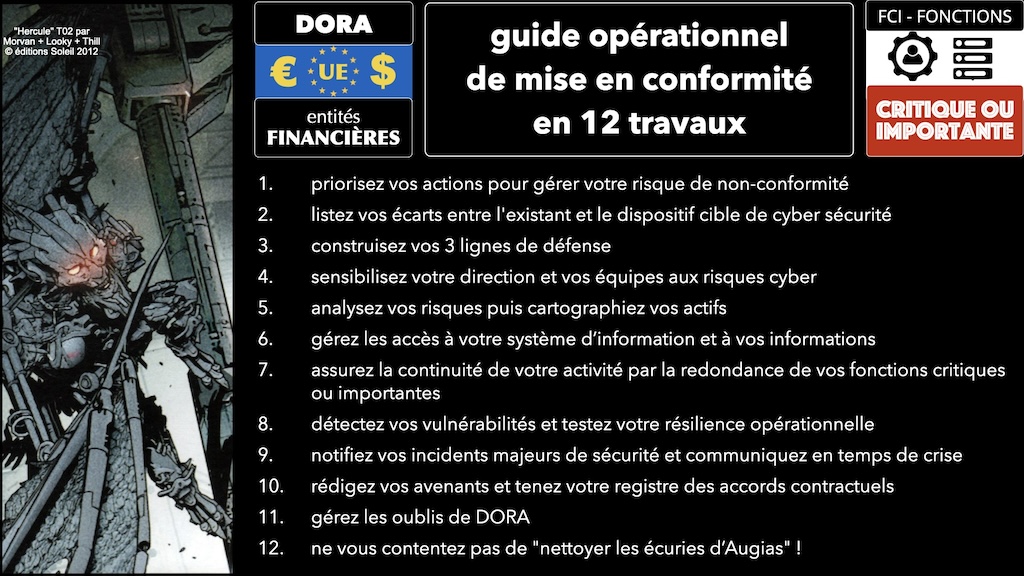

Vous souhaitez poursuivre votre exploration des 12 travaux de mise en conformité DORA ?

Les 12 travaux de mise en conformité vous sont proposés dans un ordre qui nous a semblé logique mais vous pouvez consulter nos présentations DORA en fonctions de vos préoccupations professionnelles :

Chapitre préambule : pourquoi DORA ? Pourquoi un guide pratique de déploiement ?

Chapitre 1/12 « Dompter le taureau de Minos » : priorisez vos actions pour gérer votre risque de non-conformité

Chapitre 2/12 « Tuer l’hydre de Lerne » : lister vos écarts entre l’existant et votre dispositif cible de cyber-sécurité

Chapitre 3/12 « Obtenir la ceinture de la reine de Amazones » : construisez vos 3 lignes de défense

Chapitre 4/12 « Cueillir les pommes d’or du jardin des Hespérides » : sensibilisez votre direction et vos équipes aux risques cyber

Chapitre 5/12 « Capturer le sanglier d’Erymanthe » : analysez vos risques et cartographie vos actifs

Chapitre 6/12 « Tuer le lion de Némée » : gérez les accès à votre système d’information et à vos informations

Chapitre 7/12 « Vaincre le géant Géryon » : assurez la continuité de votre activité par la redondance de vos fonctions critiques ou importantes

Chapitre 8/12 « Descendre aux Enfers » : détectez vos vulnérabilités et testez votre résilience opérationnelle

Chapitre 9/12 « Capturer les juments de Diomède » : notifiez vos incidents majeurs de sécurité et communiquez en temps de crise

Chapitre 10/12 « Capturer la biche de Cérynie » : rédigez vos avenants et tenez votre registre des accords contractuels

Chapitre 11/12 « Tuer les oiseaux du lac Stymphale » : gérez les oublis de DORA

Chapitre 12/12 CONCLUSION : ne vous contentez pas de « Nettoyer les écuries d’Augias » !

Vous voulez en savoir plus sur les bandes dessinées utilisées pour illustrer cette présentation ? Cliquez sur le lien qui vous intéresse !!!

« Hercule » série complète (et proprement remarquable) en 3 tomes par Jean-David Morvan + Vivien « Looky » Chauvet + Olivier Thill © éditions Soleil 2012-2017

« Milady 3000 » one shot © [le Grand] Magnus 1985 © éditions Ansaldi Bruxelles