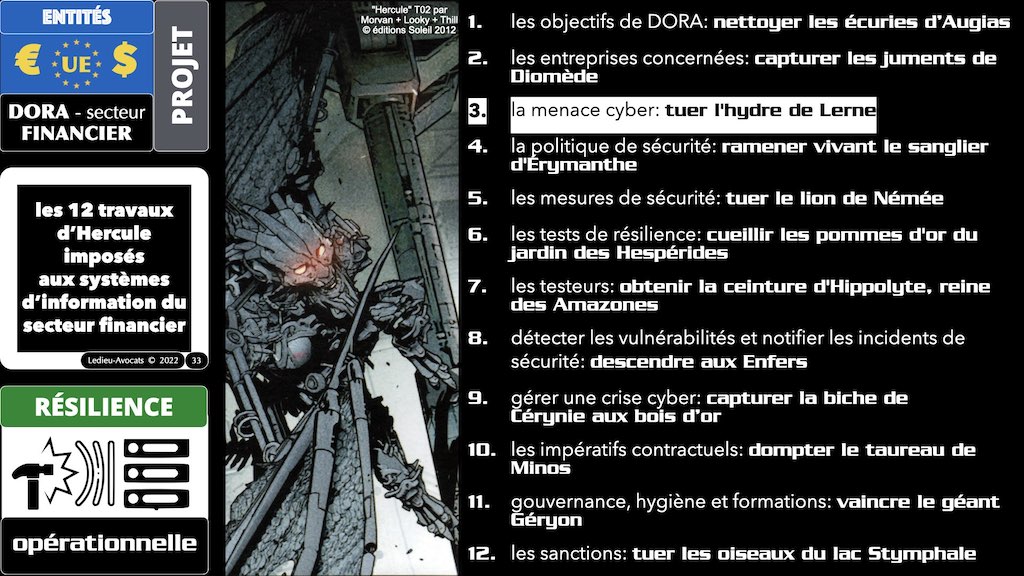

DORA projet 3/12 : la menace officielle et les définitions légales

3ème des 12 travaux d'Hercule imposés aux systèmes d'information du secteur financier

Nous avons vu « pourquoi DORA » dans le premier épisode de notre saga consacrée à ce projet de Règlement UE « Résilience Opérationnelle Numérique » .

Nous avons vu « qui est concerné » par DORA dans le deuxième épisode.

Mais de quelle menace parle-t-on ? C’est l’objet de notre épisode DORA projet 3/12 consacré au projet de Règlement UE DORA dont la V2 a été publiée le 23 juin 2022 et dont l’adoption ne devrait plus trop tarder…

Que vous soyez opérationnel(le) ou juriste du secteur financier (ou d’un prestataire IT de ce même secteur), ce qui suit devrait vous intéresser : il faudrait tuer l’hydre de Lerne, la « menace cyber » …

DORA projet 3/12 : la menace officielle et les définitions légales

"Tuer l'hydre de Lerne" dont les têtes tranchées repoussent sans cesse…

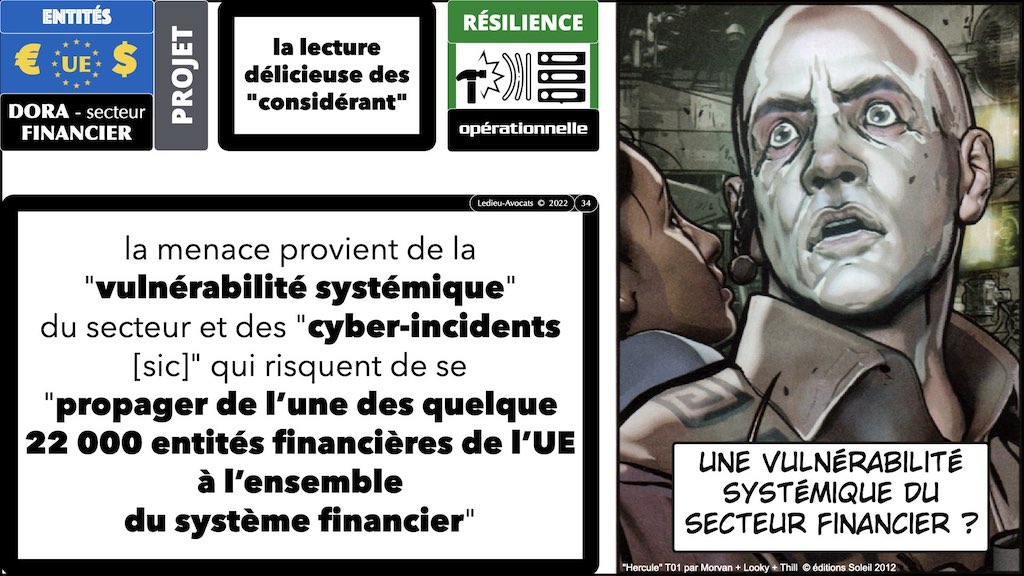

Ici encore, les considérants du projet DORA donnent le ton :

DORA projet 3/12 : la menace officielle et les définitions légales

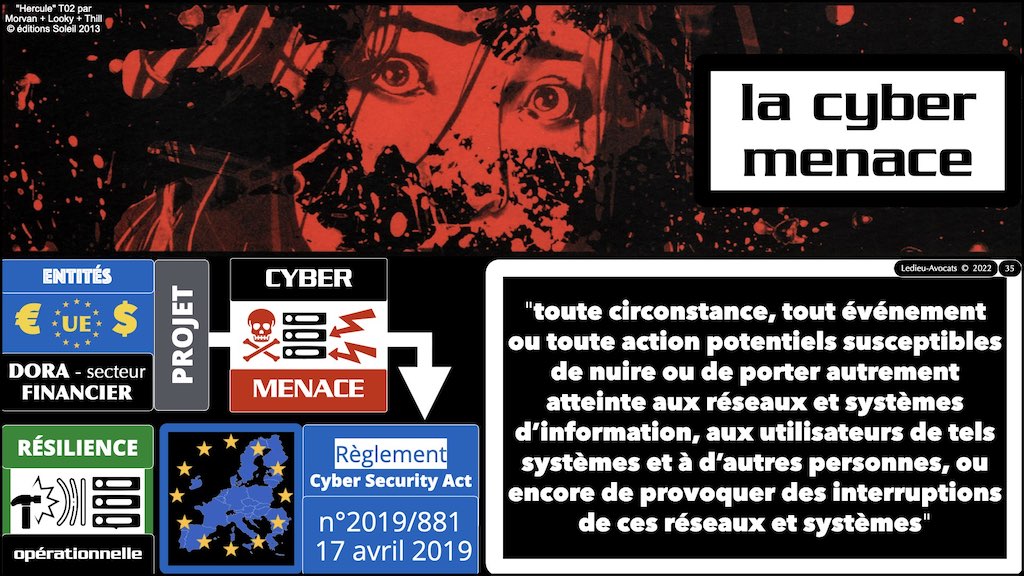

la "cyber-menace"

Il s’agit donc de limiter le « risque informatique » pour contenir la « cyber-menace » et parer autant que possible au fléau des « cyber-attaques » .

Si l’on fait souvent le reproche aux fonctionnaires de Bruxelles de rédiger leurs lois de manière technocratique, c’est que l’union de 27 démocraties ne peut se faire que sur des bases précises, d’où un grand nombre de définitions légales dont la lecture est – hélas – incontournable.

La « cyber-menace » fait donc l’objet d’une définition légale par renvoi au Règlement UE « Cyber Security Act » n°2019/881 du 17 avril 2019 (à ne pas confondre avec le tout nouveau projet de Règlement UE « Cyber Resilience Act » qui va encadrer l’Internet des Objets, les « IoT » …).

Jusqu’ici, tout va bien.

DORA projet 3/12 : la menace officielle et les définitions légales

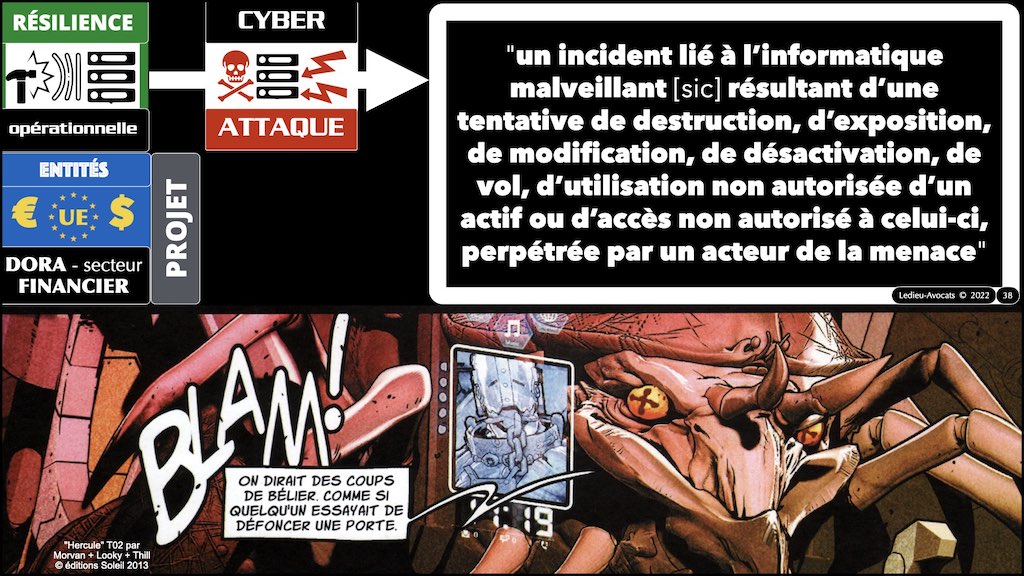

parlons des "cyber-attaques" (c'est juste le cœur du problème)

La menace cyber peut être le fait d’un problème, matériel ou numérique, provenant directement d’un tiers malveillant (un « acteur de la menace » ) ou indirectement d’un prestataire IT légitime, par rebond(s) successif(s) : on parle alors de cyber-attaque dite de supply chain.

Pour approfondir votre compréhension de ce problème tout à fait actuel, vous pouvez visionner notre vidéo+BD sur les supply chain attaques des prestataires SaaS.

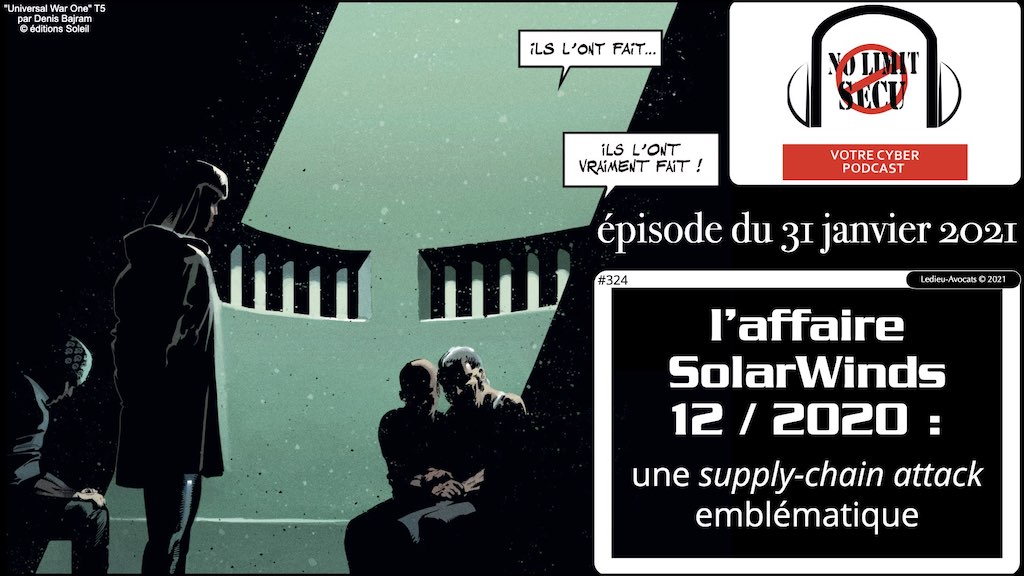

Vous devriez également écouter le podcast NoLimitSecu sur l’emblématique attaque SolarWinds découverte en décembre 2020.

Les contributeurs « tech » de NoLimitSecu sont admiratifs devant l’ingéniosité de cette attaque (ça fait peur !).

Les criminels et les attaquants étatiques (qui pratiquent le renseignement économique en ligne de manière offensive) sont donc placés sur un pied d’égalité.

DORA projet 3/12 : la menace officielle et les définitions légales

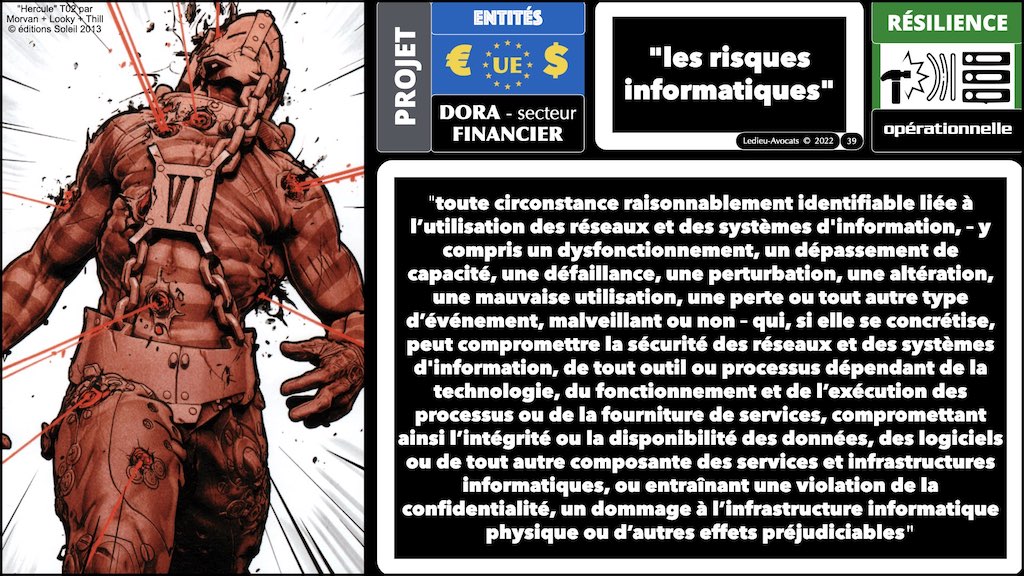

la notion (très, très large…) de "risque informatique"

C’est à partir d’ici que les choses se gâtent. La notion de « risque informatique » fait l’objet d’une définition dans DORA dont le moins que l’on puisse dire est qu’elle est large.

Accrochez-vous à votre fauteuil et prenez votre temps pour la lire :

Si vous trouvez que, vraiment, tout n’est pas déjà prévu dans cette définition, écrivez à la Commission de Bruxelles qui sera ravie d’ajouter votre suggestion à son inventaire (déjà illisible).

Bon, maintenant qu’on a bien ri, on peut quand même se demander qui a osé écrire ça…

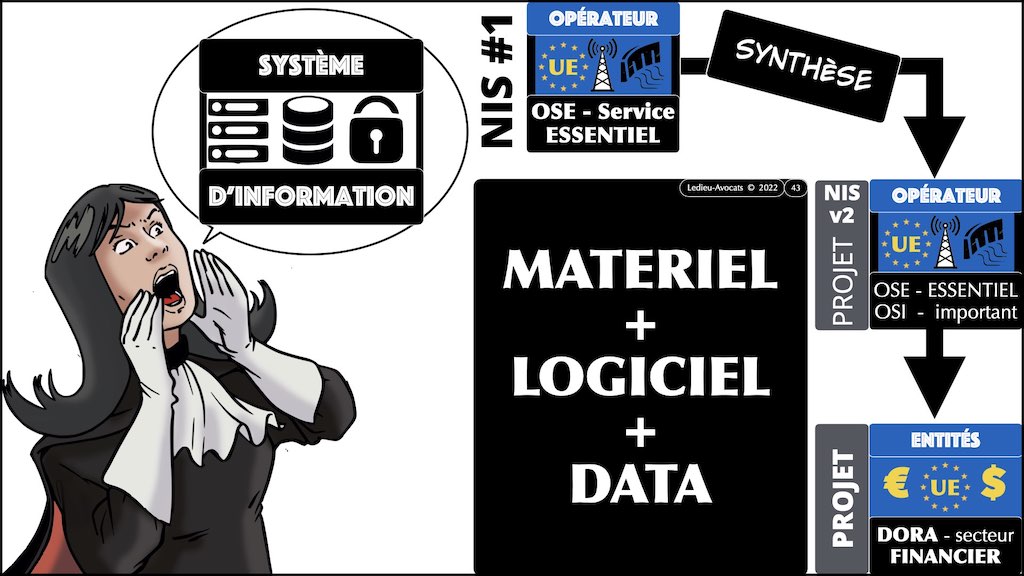

RAPPEL juridico-technique : Sécurité ? Réseau ? Système d'information ?

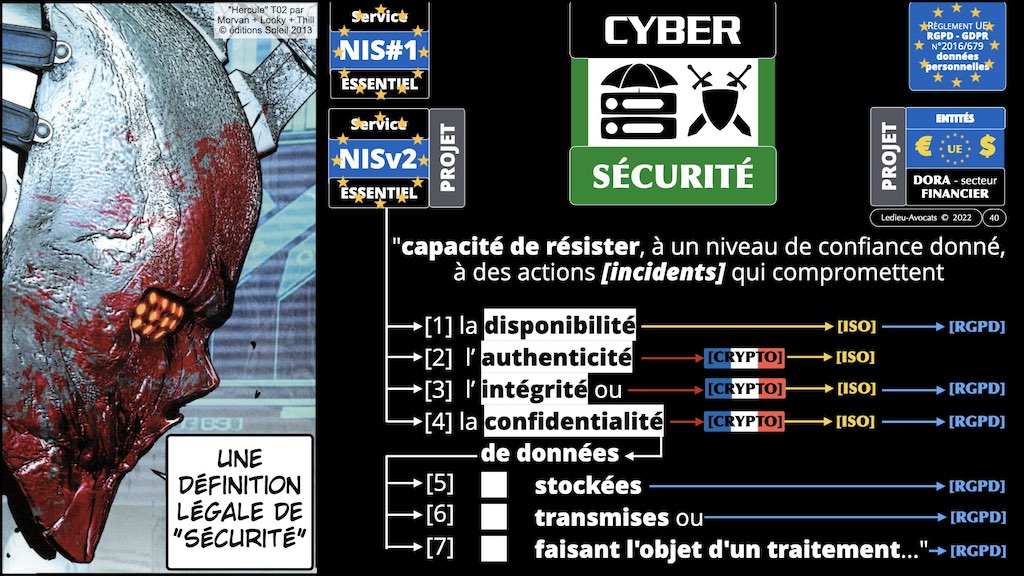

Ne cherchez pas dans DORA une définition de « sécurité » , de « réseau [de communications électroniques] » [2] ou de « système d’information » .

Ces définitions, plutôt pertinentes, figurent dans la Directive NIS#1 de 2016 à laquelle il sera (donc) nécessaire de se référer pour comprendre l’ensemble (en attendant NISv2…).

Vous trouverez ci-dessous un rappel de ces définitions essentielles.

DORA projet 3/12 : la menace officielle et les définitions légales UE : "(cyber) sécurité"

Article 4.2 Directive NIS#1 « capacité des réseaux et des systèmes d’information de résister, à un niveau de confiance donné, à des actions qui compromettent la disponibilité, l’authenticité, l’intégrité ou la confidentialité de données stockées, transmises ou faisant l’objet d’un traitement, et des services connexes que ces réseaux et systèmes d’information offrent ou rendent accessibles » .

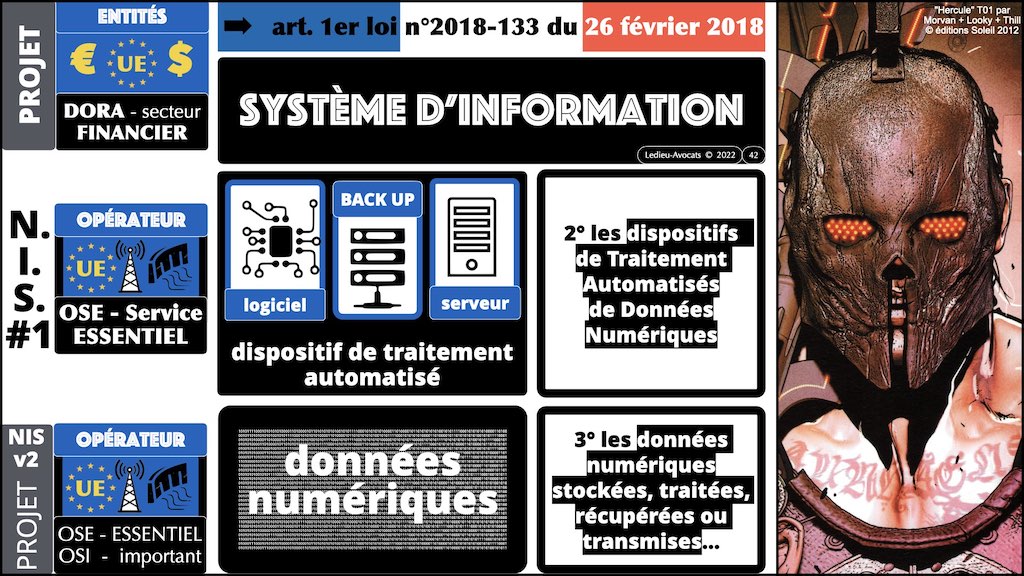

DORA projet 3/12 : la menace officielle et les définitions légales UE : "système d'information"

Article 4.1 Directive NIS#1 (repris à l’identique en France dans la loi de transposition n°2018-133 du 26 février 2018) :

« b) tout dispositif ou tout ensemble de dispositifs interconnectés ou apparentés, dont un ou plusieurs éléments assurent, en exécution d’un programme, un traitement automatisé de données numériques; ou

c) les données numériques stockées, traitées, récupérées ou transmises… en vue de leur fonctionnement, utilisation, protection et maintenance » .

Clair, net et précis. J’adopte. C’est dans tous mes contrats.

Vous noterez l’expression « dispositif de traitement automatisé de données numérique » , à rapprocher de celle de « système de traitement automatisé de données » chère aux article 323-1 à 323-3 du Code pénal.

Traditionnellement, dans nos lois françaises sur la sécurité des systèmes d’information, « dispositif » désigne un ensemble « matériel + logiciel » .

DORA projet 3/12 : la menace officielle et les définitions légales

ENFIN ! une définition légale pertinente de ce qu'est un "SI"

DORA projet 3/12 : la menace officielle et les définitions légales UE "réseau" [de communications électroniques]

Article 4.1 Directive NIS#1 (sans changement depuis la Directive UE n°2018-1972 du 11 décembre 2018 Code des communications électroniques Européen) :

« les systèmes de transmission, qu’ils soient ou non fondés sur une infrastructure permanente ou une capacité d’administration centralisée et, le cas échéant, les équipements de commutation ou de routage et les autres ressources, y compris les éléments de réseau qui ne sont pas actifs, qui permettent l’acheminement de signaux par câble, par la voie hertzienne, par moyen optique ou par d’autres moyens électromagnétiques, comprenant les réseaux satellitaires, les réseaux fixes (avec commutation de circuits ou de paquets, y compris l’internet) et mobiles, les systèmes utilisant le réseau électrique, pour autant qu’ils servent à la transmission de signaux, les réseaux utilisés pour la radiodiffusion sonore et télévisuelle et les réseaux câblés de télévision, quel que soit le type d’information transmise » .

Vous aimez le style ?

Les définitions de « sécurité » , de « réseau » et de « système d’information » sont pour l’instant inchangées entre la Directive NIS#1 et le projet NISv2, ce qui mérite d’être précisé !

DORA projet 3/12 : la menace officielle et les définitions légales

Et les atteintes au SI commises par les salarié(e)s ?

Les atteintes, volontaires ou non, au système d’information qui serait commis par un(e) salarié(e) d’une entreprise du secteur financier ne figurent pas au rang de la « cyber-menace » .

Cela n’est guère problématique, dans la mesure où les règles de responsabilité applicables aux fautes ou aux délits commis par ces dernier(e)s sont en général déjà encadrées par le droit civil et le droit pénal de chaque pays de l’UE.

Rappelons en synthèse qu’en France, l’employeur est responsable des délits pénaux commis par ses salarié(e)s dans l’exercice de leur contrat de travail, ainsi que des conséquences civiles de ces mêmes actes délictueux à l’égard des tiers (par exemple, les clients de l’entreprise employeur).

A suivre DORA projet 4/12 : analyse des risques et politique de sécurité de l'information (on va s'éclater...)

Une analyse technique et juridique de DORA ?

Avec Jean-Philippe GAULIER, Directeur général de CYBERZEN, nous avons travaillé à quatre mains pour vous livrer notre analyse et des explications qui devraient éclairer à la fois les opérationnel(le)s et les juristes qui gèrent les problématiques de sécurité des systèmes d’information.

DORA illustré en BD avec un Hercule très futuriste (et franchement en colère...)

Il fallait au moins faire appel au mythique Hercule pour vous accompagner dans les explications sur ces 12 travaux de sécurisation des systèmes d’information imposés aux entreprises du secteur financier ?

Les illustrations sont toutes issues de l’incroyable série « Hercule » en 3 tomes par Jean-David Morvan au scénario, Vivien « Looky » Chauvet au dessin et Olivier Thill à la couleur.

Le résultat est génial. Pourtant, nous aussi, on connaissait l’histoire…

Plus que 9 travaux herculéens…

Merci qui ? Merci, merci (et merci) aux éditions Delcourt Soleil et tout particulièrement à Sébastien Le Foll

![Récapitulatif CRA nos épisodes en BD [Cyber Resilience Act]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2035/12/GENERIQUE-bandes-dessinees-BLOG-BD-technique-et-droit-du-numerique.fr-©-Ledieu-Avocats-05-01-2022.001.jpeg)

![Récapitulatif CRA nos épisodes en BD [Cyber Resilience Act]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2035/12/GENERIQUE-bandes-dessinees-BLOG-BD-technique-et-droit-du-numerique.fr-©-Ledieu-Avocats-05-01-2022.002.jpeg)

![Récapitulatif CRA nos épisodes en BD [Cyber Resilience Act]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2035/12/GENERIQUE-bandes-dessinees-BLOG-BD-technique-et-droit-du-numerique.fr-©-Ledieu-Avocats-05-01-2022.005.jpeg)

Vous voulez en savoir plus sur les bandes dessinées utilisées pour illustrer cette présentation ? Cliquez sur le lien qui vous intéresse !!!

« Les 5 Terres » première série complète en 6 tomes par « Lewelyn » (David Chauvel, Andoryss et Patrick Wong) et Jérome Lereculey © éditions Delcourt 2019-2022

« Arctica » 12 tomes par Daniel Pecqueur et Boyan Kovačević © éditions Delcourt 2007-2022

« Au-delà des merveilles » série complète en 3 tomes par Yohann « Wyllow » Puaud © éditions Clair de Lune 2004-2022

« Badlands » série complète en 3 tomes par Eric Corbeyran et Piotr Kowalski © éditions Soleil 2014-2018

« Carmen mc Callum » 18 tomes (tome 1 par Fred Duval + Olivier Vatine + Fred Blanchard + Stéphane « Gess » et tomes 2 et 3 par Fred Duval et Stéphane « Gess ») © éditions Delcourt 1995-2020

« Le Crépuscule des Dieux » série complète en 9 tomes par Nicolas Jarry et Jean-François « Djief » © éditions Soleil 2007-2016

« lE dERNIER tROYEN » série complète en 6 tomes + 1 intégrale par Valérie Mangin et Thierry Démarez © éditions Soleil 2004-2012

« Excalibur-Chroniques » (époustouflante) série complète en 5 tomes + 1 intégrale par Jean-Luc Istin et Alain Brion © éditions Soleil 2012-2019

« Hercule » série complète en 3 tomes par Jean-David Morvan + Vivien « Looky » Chauvet + Olivier Thill © éditions Soleil 2012-2017

« Horologiom » série complète en 7 tomes + intégrale en 2 tomes par Stéphane Lebeault © éditions Delcourt 1994-2021

« Neandertal » série complète en 3 tomes par Emmanuel Roudier © éditions Delcourt 2007-2011

« La nef des Fous » 11 tomes + intégrale en 2 tomes + hors série par Bernard « Turf » © éditions Delcourt 1993-2021

« Odin » série complète en 2 tomes par Nicolas Jarry et Erwan Seure-Le Bihan © éditions Soleil 2010-2012

« L’Oeil de la Nuit » série complète en 3 tomes par Serge Lehman et Stéphane « Gess » © éditions Delcourt 2015-2016

« Olympus Mons » première série complète en 7 tomes par Christophe Bec et Stefano Raffaele © éditions Soleil 2017-2022

« Les portes de Shamballah » série complète en 4 tomes par Mazuer + Romano + Taranzano © éditions Clair de Lune 2007-2016

« Souvenirs de la Grande Armée » série complète en 4 tomes + 1 intégrale par Michel Dufranne et Vladimir « Alexander » © éditions Delcourt 2007-2018

« Sur les terres d’Horus » série complète en 8 tomes par Isabelle Dethan © éditions Delcourt 2001-2015

« Universal War One » série complète en 6 tomes (absolument remarquables) par Denis Bajram © éditions Soleil 1998-2006

« Yiu Premières missions » série complète en 7 tomes + intégrale en 2 tomes par Thierry « Téhy » + Jeanne « JM Vee » + Vincent « Vax » © éditions Soleil 2003-2010