DORA projet 11/12 gouvernance hygiène et formation obligatoires © Ledieu-Avocats

DORA : un projet devenu réalité le 10 novembre 2022

DORA a (enfin) été voté au Parlement de l’UE le 10 novembre 2022.

Les explications du présent article sont susceptibles d’évoluer (probablement à la marge) à la date de publication du texte au JO de l’Union Européenne annoncée… pour ce mois de décembre 2022.

L’article 64 de DORA version Parlement UE du 10 novembre 2022 prévoit un délai de (seulement) 24 mois avant entrée effective en application.

En clair ? les entités financières devront être conformes aux obligations de DORA au plus tard en décembre 2024, sauf à vouloir encourir les foudres des autorités de contrôle (à suivre dans notre épisode #DORA 12/12).

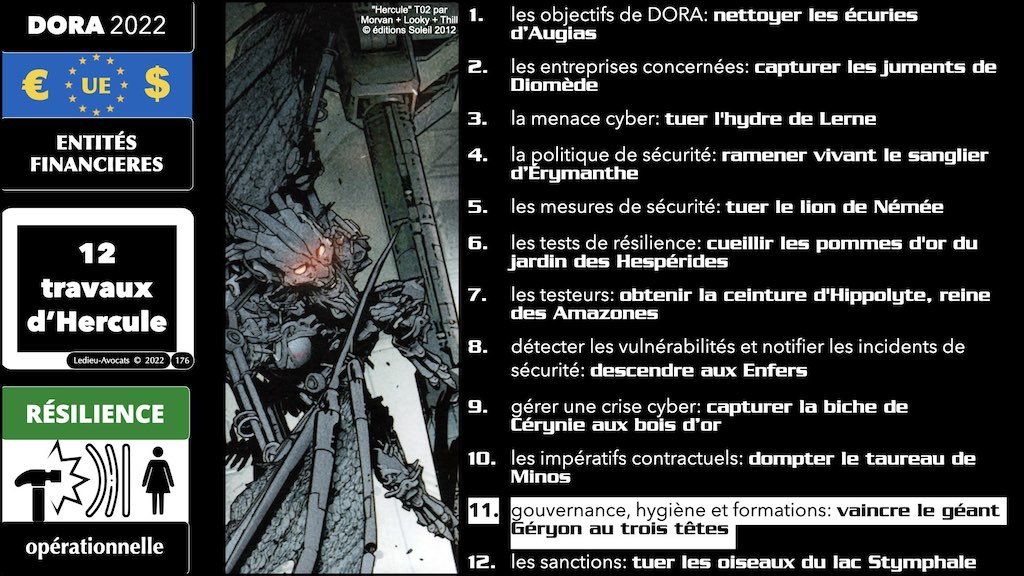

Comme d'habitude, pour ne pas vous perdre dans les 12 travaux d'Hercule imposés par DORA, petit récapitulatif des épisodes précédents...

Les 12 travaux d’Hercule qui vont être imposés aux « 22.000 entités financières » de l’UE et à tous leurs prestataires IT (pardon d’insister sur ce point) vous sont présentés depuis le début dans un ordre logique. Si vous voulez une vue d’ensemble des taches qui vont nous occuper :

(épisode 01) pourquoi DORA ?

(épisode 02) qui est concerné ?

(épisode 03) identification de la menace et ses définitions légales;

(épisode 04) analyses de risque et les politiques de sécurité à mettre en œuvre par les entités financières;

(épisode 05) les mesures techniques obligatoires de sécurité;

(épisode 06) les tests de résilience;

(épisode 07) les exigences légales applicables aux prestataires de tests de résilience;

(épisode 08) les obligations de détection de vulnérabilités et de notification des incidents;

(épisode 09) Les obligations de gestion de crise cyber et de communication;

(épisode 10) l’énorme pavé des obligations contractuelles BtoB.

Voyons maintenant comment « vaincre le géant Géryon aux trois corps » : (i) quelle gouvernance pour la gestion des risques numériques des entités financières de l’Union Européenne ? (ii) quelles mesures d’hygiène numérique à mettre en œuvre ? (iii) quelles formations obligatoires (oui, vous avez bien lu) et au profit de qui ?

Nous avons profité de cet épisode sur la gouvernance DORA pour travailler de concert avec Gérard GARNIER, président de cinetique, qui connait très, très bien les problématiques de gouvernance, l’industrie du numérique et le monde de la cyber.

DORA projet 11/12 gouvernance hygiène et formation obligatoires

Une gouvernance du risque cyber ?

Mettre en place une gouvernance du risque cyber nécessite de définir des objectifs dont cette gouvernance assurera qu’ils sont atteints et maintenus.

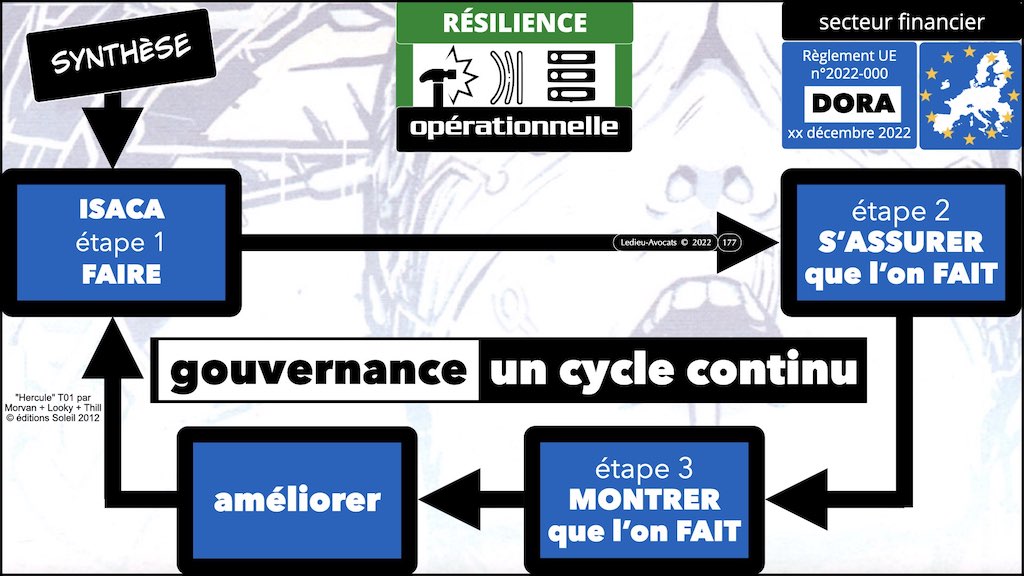

On peut définir trois grands axes d’objectifs pour une (bonne) gouvernance : faire + s’assurer que l’on fait (par le modèle dit des trois lignes de défense ) + montrer ce que l’on fait.

C’est le modèle ISACA que nous allons ici appliquer aux exigences de DORA.

Nous reparlerons un autre jour du « Plan + Do + Check + Act » (PDCA pour les intimes) de la norme ISO 27001, variant conformité et technique du modèle ISACA…

ISACA étape 1) Faire

C’est l’objectif numéro un, qui ne doit pas être obscurci par les objectifs suivants (essentiels, mais de moindre priorité).

Il s’agit pour les entités financières de s’organiser pour que les processus de résilience opérationnelle soient définis et exécutés par des personnes et des organisations formées pour ce faire.

Et, en amont, il s’agira pour ces entités de définir lesdits processus et niveaux de compétences pour répondre aux exigences du régulateur européen.

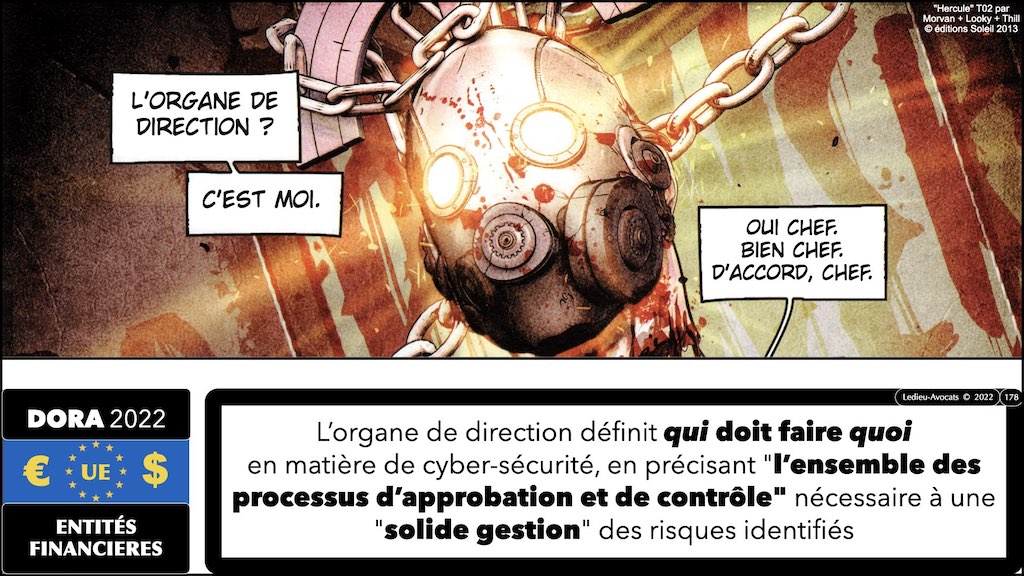

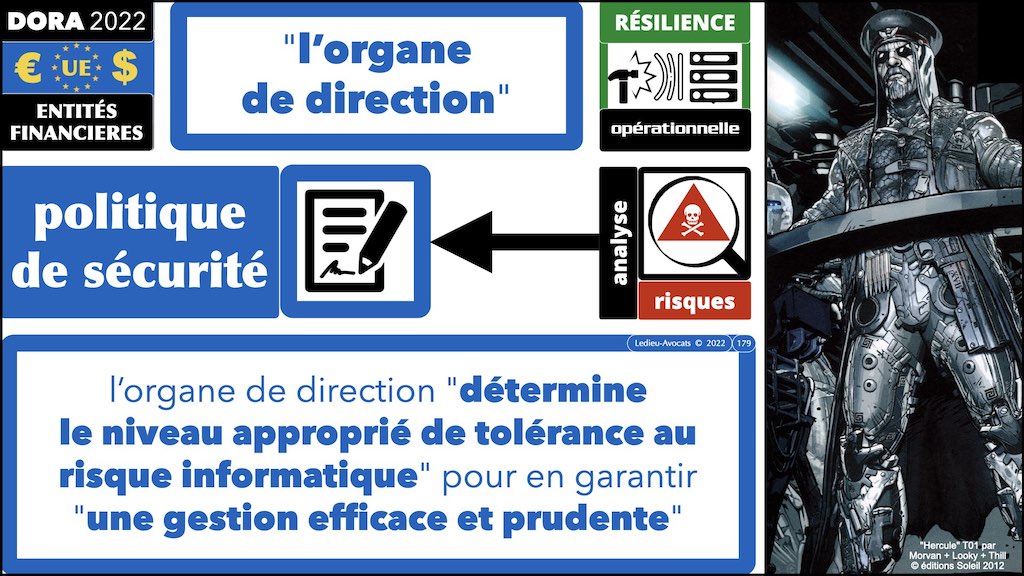

Ainsi, c’est l’organe de direction de chaque entreprise du secteur financier qui « détermine le niveau approprié de tolérance au risque informatique ».

Le « niveau approprié de tolérance au risque » suppose d’avoir au préalable (i) défini quels sont les risques (pannes et cyber-attaques : voir notre épisode DORA 3/12 consacré à la menace), puis (ii) évalué ces risques puis (iii) classés les risques identifiés par ordre de priorité.

Et c’est ici que nous revenons sur l’analyse de risque évoquée dans notre épisode DORA 4/12 « quelle politique de sécurité ».

DORA projet 11/12 gouvernance hygiène et formation obligatoires : Risque ? Danger ?

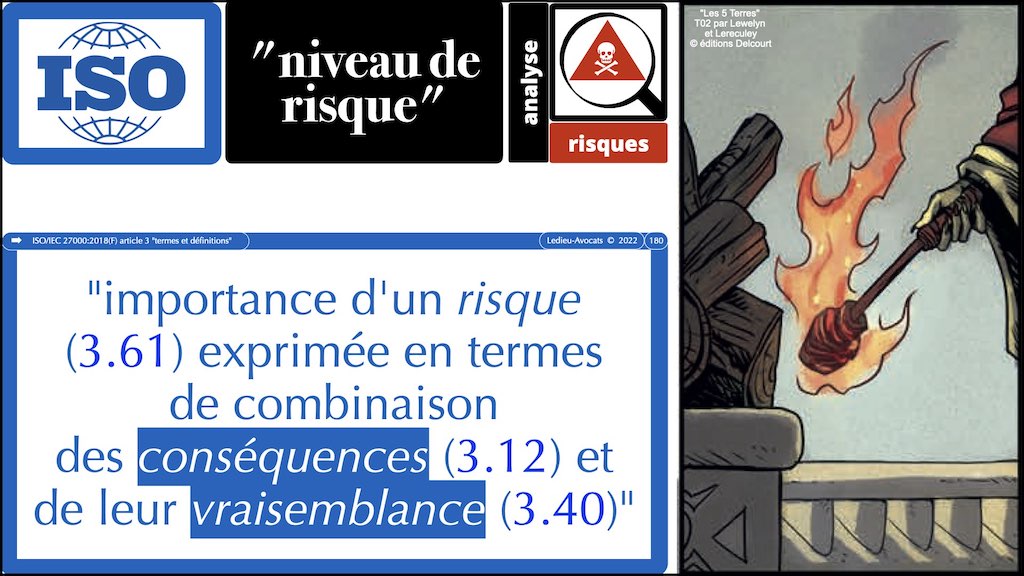

Un « risque » ? C’est l’effet de l’incertitude sur des objectifs. Un risque est souvent caractérisé en référence à des événements et des conséquences potentiels (ou à une combinaison des deux).

En réalité, le risque est l’association de quatre facteurs : un danger, une probabilité d’occurrence, sa gravité et son acceptabilité.

Un danger étant un événement redouté (par lui-même et par ses conséquences), un risque ne se confond donc pas avec un danger, mais résulte de ce que ce danger a une certaine probabilité de se manifester et entraînerait pour une entité financière des conséquences d’une certaine gravité.

C’est en ce même sens que la norme ISO 27000 définit le niveau de risque comme la résultante de la combinaison de l’impact (ou effet ou gravité) et de la probabilité de survenance d’un risque.

Une « bonne » gouvernance des risques cyber nécessite donc dès le départ de pondérer chacun des risques identifiés par le « levier d’action » dont dispose l’entité financière.

En effet, identifier un risque contre lequel rien ne peut être fait n’emporte pas les mêmes conséquences en termes de couverture, en comparaison d’un risque dont on peut se prémunir, ou de l’occurrence duquel on peut s’assurer.

En résumé, « FAIRE » consiste donc à identifier et classifier les risques, et définir la « première ligne de défense » au moyen de processus et de compétences idoines (ça change de « appropriées » …).

ISACA étape 2) S’assurer que l’on fait

Ce sera le rôle des contrôles et audits internes, ainsi que des processus segmentés dont chacun des segments n’est accessible que pour autant que l’on ait franchi avec succès une « gate » à l’issue du segment précédent.

Cette vérification est elle-même scindée en deux niveaux de contrôle, qui sont les deuxième et troisième lignes du modèle classique des « trois lignes de défense » auquel DORA se réfère expressément.

Une stricte séparation fonctionnelle des fonctions

Précision importante dans DORA, la direction devra (ce n’est pas une option) « garantir une séparation adéquate des fonctions de gestion informatique, des fonctions de contrôle et des fonctions d’audit[1] interne, selon le modèle reposant sur trois lignes de défense ou un modèle de gestion des risques et de contrôle internes » .

« trois lignes de défense » ? Pour celles et ceux qui ne seraient pas familier du principe, nous rappellerons que :

– la première ligne de défense représente les fonctions de contrôle qui facilitent la gestion des risques (les tech qui font);

– la deuxième ligne de défense est une fonction indépendante qui contrôle les risques et surveille les contrôles de la première ligne (l’équipe qui contrôle les tech…);

– la troisième ligne de défense est la vérification interne qui fournit une assurance indépendante (les auditeurs des deux précédents).

Oui, ça fait beaucoup de contrôle pour les contrôleurs…

[1] Article 5 DORA : « Le cadre de gestion des risques informatiques … fait l’objet d’audits réguliers réalisés par des auditeurs informatiques qui possèdent des connaissances, des compétences et une expertise suffisantes en matière de risques informatiques »…. « Sur approbation des autorités compétentes, les entités financières peuvent déléguer les tâches de vérification… à des entreprises intra-groupe ou externes » .

ISACA étape 3) Montrer que l’on fait

A cette étape, il est question de rassurer l’actionnaire et plus généralement les autres parties prenantes de l’entité financière (organes de régulation, clients, l’État, etc.). Il s’agira ici de notariser l’ensemble des preuves des contrôles réalisés.

C’est somme toute assez logique : que vaut un contrôle dont on ne peut pas légalement s’en prévaloir ?

Revenons concrètement à ce que DORA impose (j’arrête d’utiliser le futur).

Passons (rapidement) sur le rôle (sans surprise) de « l’organe de direction » qui devra « définir, approuver, superviser et [être] responsable de la mise en œuvre de toutes les dispositions [de DORA] relatives au cadre de gestion des risques informatiques » .

DORA projet 11/12 gouvernance hygiène et formation obligatoires : La fonction SSI accède à la direction !

Retenons surtout que les RSSI voient (enfin) leur mission consacrée au plus haut niveau de la hiérarchie de leur entreprise car DORA prévoit l’obligation soit d’instaurer un comité de « suivi des accords conclus avec des prestataires« , soit de désigner un « membre de la direction générale chargé de superviser l’exposition aux risques » .

DORA projet 11/12 gouvernance hygiène et formation obligatoires : Les budgets investissement et formation

A la direction enfin d’organiser « une répartition appropriée des investissements et des formations dans le domaine informatique » .

L’idée force est que l’organe de direction (quelle poésie…) puisse démontrer à son autorité de contrôle « un engagement continu dans le contrôle du suivi de la gestion des risques informatiques » .

Adopter (et respecter) des règles d'hygiène numérique ???

DORA insiste beaucoup sur le respect d’une « hygiène informatique rigoureuse à tous les niveaux » de l’entreprise.

Vous en trouverez un résumé sur ce que préconise l’ANSSI en France en cliquant sur ce lien.

Juste un mot sur ce point, le plus généralement négligé par les entreprises (tous secteurs d’activité confondus…) : à quoi sert d’analyser vos risques, de mettre en place des outils perfectionnés et onéreux si le travail de base n’est pas fait ?

Ce travail de base, c’est la mise en place, de manière pragmatique, de mesures d’hygiène numériques de base.

Ben oui…

DORA projet 11/12 gouvernance hygiène et formation obligatoires : Il faut organiser des formations obligatoires ?

DORA insiste, plus encore, sur les obligations de « formations spécifiques » des « membres de l’organe de direction » comme de « tous les employés » , afin « d’acquérir et de maintenir à jour » des connaissances et des « compétences suffisantes pour comprendre et évaluer les risques informatiques et leur incidence » sur l’entreprise.

Quelle littérature… C’est aride, hein ?

Vous comprenez pourquoi je tente de vous l’illustrer en BD ?

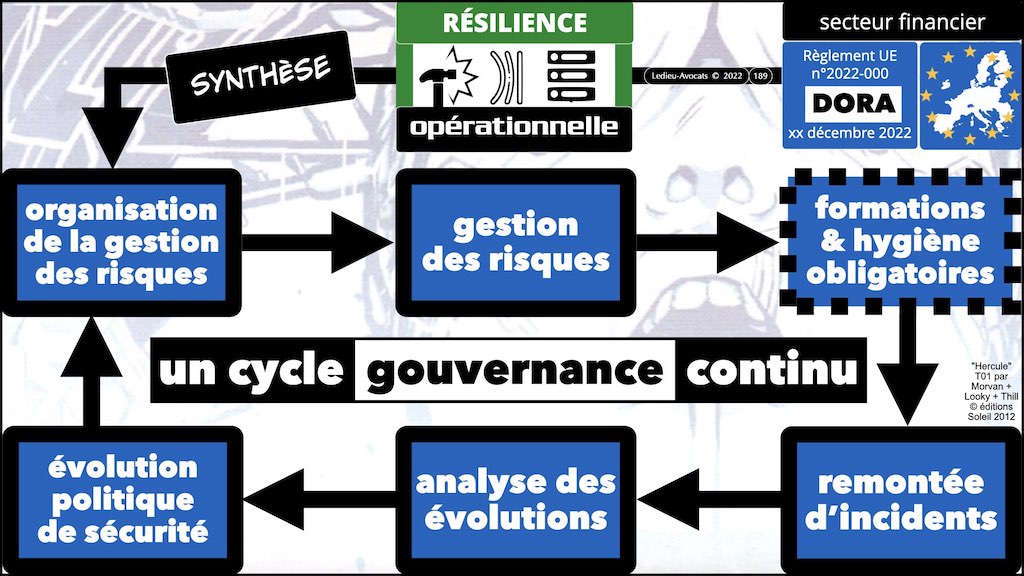

DORA projet 11/12 gouvernance hygiène et formation obligatoires : Synthèse de la "bonne" gouvernance des risques cyber selon DORA

(vous avez le choix entre la slide de synthèse ci-dessus ou le texte – bien dense – qui suit).

Les entités financières vont devoir, de manière structurée, agir simultanément et durablement sur 5 fronts :

1) Risques : identification, évaluation, décision de traitement. Cette mission relève évidemment de la direction générale.

2) Processus : revue de l’ensemble de processus de l’entreprise, pour vérifier qu’ils sont compatibles avec le traitement des risques. Une attention spécifique sera portée à la « gestion des changements » . En effet, bien souvent, les processus initiaux sont prévus pour répondre aux exigences seulement à un instant T. Seulement, au fil du temps, des changements interviennent, (besoins client, réglementation, etc.). On observe souvent une dérive, peu perceptible au départ, dans la réponse des processus aux risques : la dérive engendre des vulnérabilités qui pourront être détectées à l’occasion d’une « gestion des changements » très rigoureuse.

3) Organisation : pour soutenir les processus, l’organisation de l’entité financière devra être adaptée. En plus des missions ordinaires des organisations – leur raison d’être – il conviendra de leur faire porter les activités et responsabilités vues ci-dessus, quitte, par exception, à créer des organisations spécifiques pour ce faire.

4) Formation : les femmes et les hommes composant les organisations et les processus « DORA » devront être formés spécifiquement. Les salariés des sous-traitants, partenaires, bref, de tous les prestataires IT devront être formés – eux aussi – en vue d’exécuter convenablement les processus mis en place par les entités financières, mais aussi de détecter les écarts, par définition imprévus.

Cet ensemble de formations sera une charge très lourde pour les entreprises du secteur financier : en plus de la charge initiale, les formations « d’entretien du savoir » et de mise à niveau devront être prévues. Depuis la simple initiation / l’éveil à ces problématiques, jusqu’à la formation des experts et leur maintien en compétence.

5) Outillage : on ne le répétera jamais assez. La mise en place d’une telle organisation avec autant de responsabilités et d’enjeux, va nécessiter la mise en place d’outils à même d’aider au pilotage de la compliance DORA.

En raison de la largeur du spectre des activités, des budgets à engager et piloter, il est clair que la Direction Générale va devoir s’appuyer sur un(e) collaborateur(trice) dédiée à cette activité définie comme essentielle par le régulateur.

Vous avez 24 mois…

A suivre DORA épisode 12/12 : sanctions et entrée en application

Une analyse technique et juridique de DORA ?

Le sujet est suffisamment spécifique pour que les commentaires d’un juriste ne soient pas suffisant.

Merci (encore) à Gérard GARNIER, président de cinetique, dont l’expérience et la clarté de vue ont permis de vous livrer une analyse et des explications à la fois pour les opérationnel(le)s et les juristes qui gèrent les problématiques de sécurité des systèmes d’information du secteur financier.

DORA illustré en BD avec un Hercule très futuriste

Qui d’autre que le mythique Hercule pouvait vous accompagner dans les explications sur ces 12 travaux de sécurisation des systèmes d’information imposés aux entreprises du secteur financier ?

Les illustrations sont toutes issues de la (n’ayons pas peur des mots) magnifique série « Hercule » en 3 tomes par Jean-David Morvan au scénario, Vivien « Looky » Chauvet au dessin et Olivier Thill à la couleur.

Une toute dernière épreuve ? (que notre Hercule puisse finir ses 12 travaux comme moi ma formation ISO 27001) : publication 15 décembre 2022

Le générique des BD ayant servi d'illustration à cette présentation avec un très grand merci aux éditions Delcourt Soleil !

Vous voulez en savoir plus sur les bandes dessinées utilisées pour illustrer cette présentation ? Cliquez sur le lien qui vous intéresse !!!

« Les 5 Terres » première série complète en 6 tomes par « Lewelyn » (David Chauvel, Andoryss et Patrick Wong) et Jérome Lereculey © éditions Delcourt 2019-2022

« Arctica » 12 tomes par Daniel Pecqueur et Boyan Kovačević © éditions Delcourt 2007-2022

« Au-delà des merveilles » série complète en 3 tomes par Yohann « Wyllow » Puaud © éditions Clair de Lune 2004-2022

« Badlands » série complète en 3 tomes par Eric Corbeyran et Piotr Kowalski © éditions Soleil 2014-2018

« Carmen mc Callum » 18 tomes (tome 1 par Fred Duval + Olivier Vatine + Fred Blanchard + Stéphane « Gess » et tomes 2 et 3 par Fred Duval et Stéphane « Gess ») © éditions Delcourt 1995-2020

« Le Crépuscule des Dieux » série complète en 9 tomes par Nicolas Jarry et Jean-François « Djief » © éditions Soleil 2007-2016

« lE dERNIER tROYEN » série complète en 6 tomes + 1 intégrale par Valérie Mangin et Thierry Démarez © éditions Soleil 2004-2012

« Excalibur-Chroniques » (époustouflante) série complète en 5 tomes + 1 intégrale par Jean-Luc Istin et Alain Brion © éditions Soleil 2012-2019

« Hercule » série complète en 3 tomes par Jean-David Morvan + Vivien « Looky » Chauvet + Olivier Thill © éditions Soleil 2012-2017

« Horologiom » série complète en 7 tomes + intégrale en 2 tomes par Stéphane Lebeault © éditions Delcourt 1994-2021

« Neandertal » série complète en 3 tomes par Emmanuel Roudier © éditions Delcourt 2007-2011

« La nef des Fous » 11 tomes + intégrale en 2 tomes + hors série par Bernard « Turf » © éditions Delcourt 1993-2021

« Odin » série complète en 2 tomes par Nicolas Jarry et Erwan Seure-Le Bihan © éditions Soleil 2010-2012

« L’Oeil de la Nuit » série complète en 3 tomes par Serge Lehman et Stéphane « Gess » © éditions Delcourt 2015-2016

« Olympus Mons » première série complète en 7 tomes par Christophe Bec et Stefano Raffaele © éditions Soleil 2017-2022

« Les portes de Shamballah » série complète en 4 tomes par Mazuer + Romano + Taranzano © éditions Clair de Lune 2007-2016

« Souvenirs de la Grande Armée » série complète en 4 tomes + 1 intégrale par Michel Dufranne et Vladimir « Alexander » © éditions Delcourt 2007-2018

« Sur les terres d’Horus » série complète en 8 tomes par Isabelle Dethan © éditions Delcourt 2001-2015

« Universal War One » série complète en 6 tomes (absolument remarquables) par Denis Bajram © éditions Soleil 1998-2006

« Yiu Premières missions » série complète en 7 tomes + intégrale en 2 tomes par Thierry « Téhy » + Jeanne « JM Vee » + Vincent « Vax » © éditions Soleil 2003-2010