Impossible que le podcast NoLimitSecu ne s’intéresse pas à la nouvelle LPM 2023 !

Le titre exact de ce chef d’oeuvre de la littérature juridique est « loi n° 2023-703 du 1er août 2023 relative à la programmation militaire pour les années 2024 à 2030 et portant diverses dispositions intéressant la défense » .

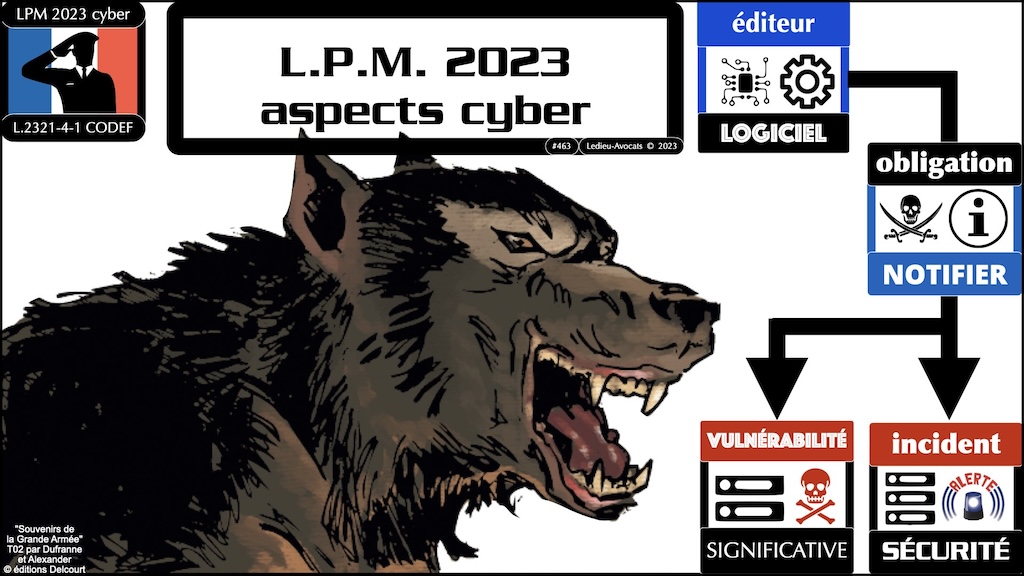

Evidemment, nous nous cantonnerons aux aspects cyber de cette LPM 2023.

Et que rêver de mieux que d’interroger Mathieu FEUILLET, Sous-Directeur Opérations de l’ANSSI pour comprendre ce qui se cacher sous les termes juridiques parfois un peu flous de cette LPM ?

Cliquez sur ce lien pour accéder à la page web de cet épisode #428 du podcast NoLimitSecu.

PS : les acharné(e)s peuvent aller lire ma présentation complète sur le projet initial de cette LPM en cliquant sur ce lien pour accéder au premier des 6 épisodes explicatifs en BD.

Le texte brut LMP aspects cyber seulement – article par article – est accessible en téléchargement depuis ce lien-ci.

Les nouveaux dispositifs légaux peuvent se découper en 3 points successifs. Nous allons donc les voir dans le même ordre que celui utilisé par Mathieu FEUILLET.

1) LPM 2023 : l'évolution de la LPM 2018 vers plus de marqueurs techniques d'attaquants ou de victimes

L’article L.33-14 CPCE est modifié pour que l’ANSSI puisse donner des marqueurs techniques d’infrastructures d’attaquants aux opérateurs de communications électroniques (OCE pour les intimes).

Pour certains OCE, la mise en place de ces marqueurs techniques devient obligatoire et permet à l’Etat de compenser le cout de mise en oeuvre de ces « dispositifs » pour (je cite) les « opérateurs télécom » classés OIV.

De plus, l’article L.2321-2-1 Code de la défense sur la supervision des serveurs d’infrastructure d’attaquants opérés en France est modifié par la LPM 2023 afin de détecter des victimes pour les prévenir. L’ANSSI peut ainsi demander des copies de mémoires machine et faire une analyse de « trafic réseau d’attaquants » pour obtenir des TTPs d’attaques inconnues.

TTPs ? ce sont les « techniques, tactiques et procédures » opérés par les attaquants.

« copies de mémoire » ? (je cite Mathieu FEUILLET) des « copies de disque, copies de mémoire vive, etc. » et des « captures de trafic ». Détails à venir dans le décret en adoption future (6 mois max, promis, juré !).

Enfin, avec la LPM 2023, les « gestionnaires de salle » [NDLR : datacenter] se voient appliquer à leur tour la LPM 2018 sur la collecte des marqueurs techniques.

Tout cela est sévèrement encadré par l’ARCEP (autorité administrative indépendante) et par la CNIL (autre autorité administrative indépendante) pour les aspects données personnelles qui ne sont JAMAIS collectées.

QUE DES DONNEES TECHNIQUES !

Toutes les données non pertinentes (CAD hors identification d’un attaquant ou d’une victime) sont effacées très rapidement Je n’insiste pas sur ce point.

OK… manquent les décrets d’application qui devraient arriver vers « fin février 2024 » (je cite Mathieu FEUILLET)…

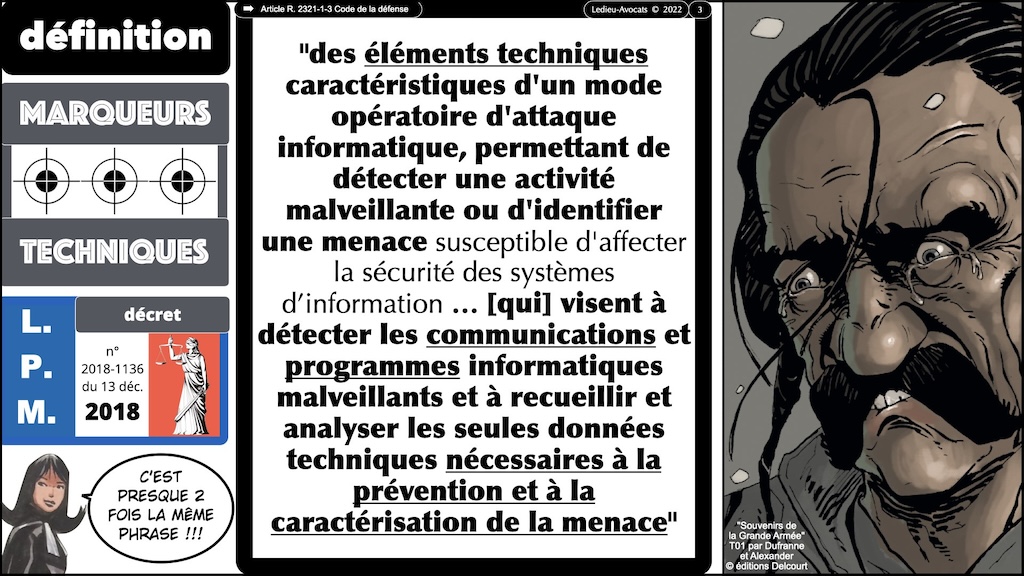

RAPPEL de la définition des "marqueurs techniques" (décret de 2018 en application de la LPM 2018)

2) Les nouvelles obligations des éditeurs de logiciel : une "divulgation coordonnée des vulnérabilités" (une gestion obligatoire des vuln autrement que "par le déni")

L’objectif ?

– Rassurer les parties prenantes (comprendre : les éditeurs frileux) quant au cadre légal de la communication officielle avec l’ANSSI sur ces sujets « difficiles »…

En clair ? Veiller à ce que certains « éditeurs de niche » (santé…éditeurs spécialisés…) mettent « plus d’énergie » « dans la gestion de leurs vulnérabilité » (je cite encore) vis-à-vis de leurs clients. hum…

Sinon, c’est l’ANSSI qui « name and shame » (je cite toujours Mathieu FEUILLET) publiquement.

Le caractère « significatif » sera défini dans le décret à venir (première version en cours de finalisation).

PAS d’obligation de « correction » de la vulnérabilité (problème des « produits non maintenus ») mais obligation « d’information » des clients.

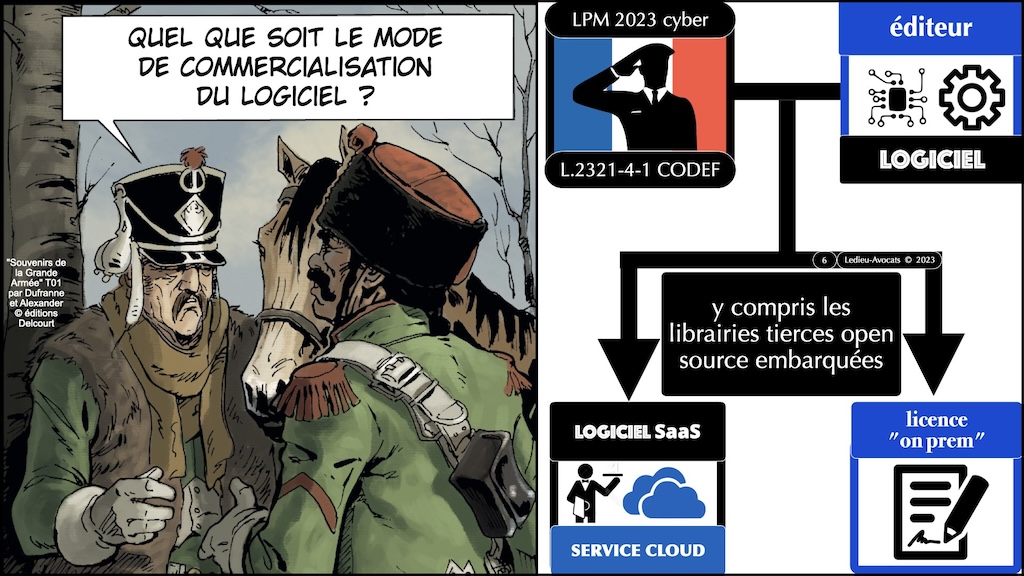

ATTENTION, LISEZ-BIEN : LOGICIELS CONCERNES = (aussi) librairies logiciel tierces (en open source) ? OUI si elles sont intégrées dans un logiciel commercialisé.

3) on termine en beauté avec les nouveaux droits d'intervention de l'ANSSI sur les noms de domaine (copies de cache DNS, filtrage des noms de domaine, tout ça...)

Les pouvoirs de l’ANSSI sont développés dans 2 hypothèses :

- l’utilisateur légitime d’un nom de dopaine s’est fait [censuré] compromettre;

- un nom de domaine a été enregistré à des fins malveillantes.

+ récupération de cache DNS… (que Johan a tenté de zapper !)

Les spécialistes de la matière iront écouter (à n’en pas douter avec délectation) le détail des explications de Mathieu FEUILLET.

Merci à Sébastien Le Foll et aux éditions Delcourt Soleil pour les illustrations en BD ayant servi pour cette présentation !

Vous voulez en savoir plus sur les bandes dessinées utilisées pour illustrer cette présentation ? Cliquez sur le lien qui vous intéresse !!!

« Souvenirs de la Grande Armée » série complète en 4 tomes + 1 intégrale par Michel Dufranne et Vladimir « Alexander » © éditions Delcourt 2007-2018 : en selle avec les Cavaliers du 2ème Régiment de Chasseurs à cheval et vive l’Empereur !