"DESCENDRE AUX ENFERS" :

8/12 ---> DETECTEZ VOS VULNERABILITES

ET TESTEZ VOTRE RESILIENCE OPERATIONNELLE

Le Règlement « DORA » n°2022/2554 du 14 décembre 2022 entre en application effective le 17 janvier 2025.

De nombreuses entités régulées comme la plupart de leurs prestataires IT se demandent encore comment aborder ce chantier franchement herculéen.

Nous proposons aux professionnel(le)s des « entités financières » (et de leurs prestataires IT) un guide pratique de mise en conformité DORA.

Détectez vos vulnérabilités et les activités anormales de votre système d'information…

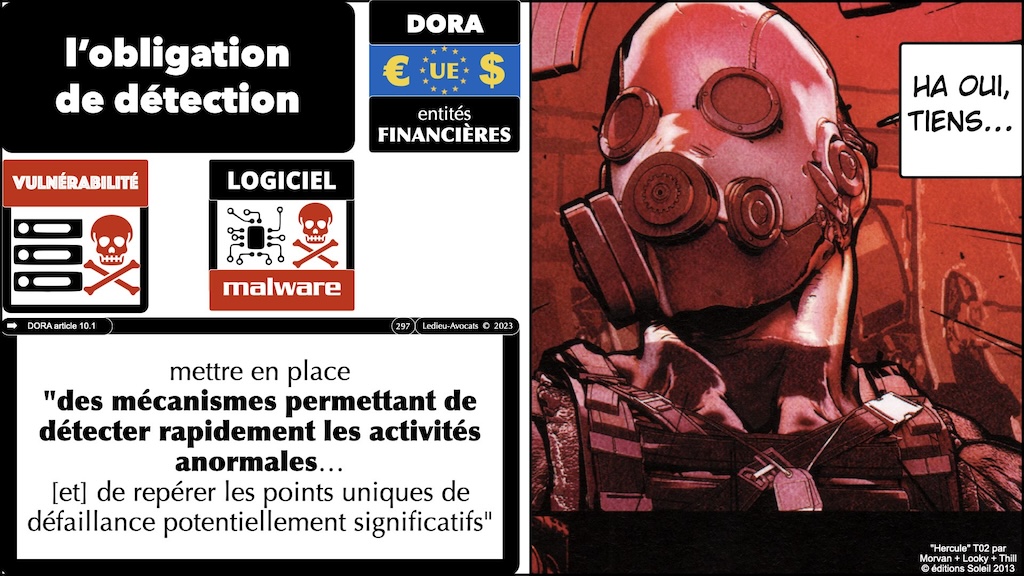

Cet aspect essentiel de la résilience opérationnelle est traité de manière éparpillée dans DORA, ce qui en rend la compréhension difficile. DORA impose d’abord aux entités financières l’identification « continue » [DORA article 8.2] des sources de risques et l’obligation de détection des « activités anormales » [DORA article 10].

Déclinée de manière opérationnelle, la surveillance de « l’apparition d’anomalies et d’incident… en particulier les cyber-attaques« [DORA article 10.3] passe nécessairement par la mise en place d’outils logiciel (i) de détection des « malwares » via, par exemple, des pare-feu/firewall et (ii) de détection des vulnérabilités [1] connues, notamment via des scans de port [2].

C’est aujourd’hui, indéniablement, l’état de l’art auquel il faudrait ajouter la détection et l’analyse des bibliothèques logicielles sous licence open source « embarquées » avec leurs propres vulnérabilités et dont la correction peut s’avérer extrêmement problématique [3].

[1] DORA article 3.16) Vulnérabilité : une faiblesse, une susceptibilité ou un défaut d’un actif, d’un système, d’un processus ou d’un contrôle qui peuvent être exploités » [par un « acteur de la menace« ]

[2] DORA article 25.1 « des solutions logicielles de balayage »

[3] Voir par exemple (parmi tant d’autres) la vulnérabilité « Log4j » en décembre 2021 (podcast NoLimitSecu n°346 du 13 décembre 2021) et la vulnérabilité XZ découverte le 29 mars 2024 (voir podcast NoLimitSecu n°451 du 7 avril 2024)

… et testez les solutions techniques déployées

Simultanément avec l’obligation de détection a priori des vulnérabilités, DORA impose des tests dynamiques des solutions logicielles déployées [DORA article 10.1. al.2].

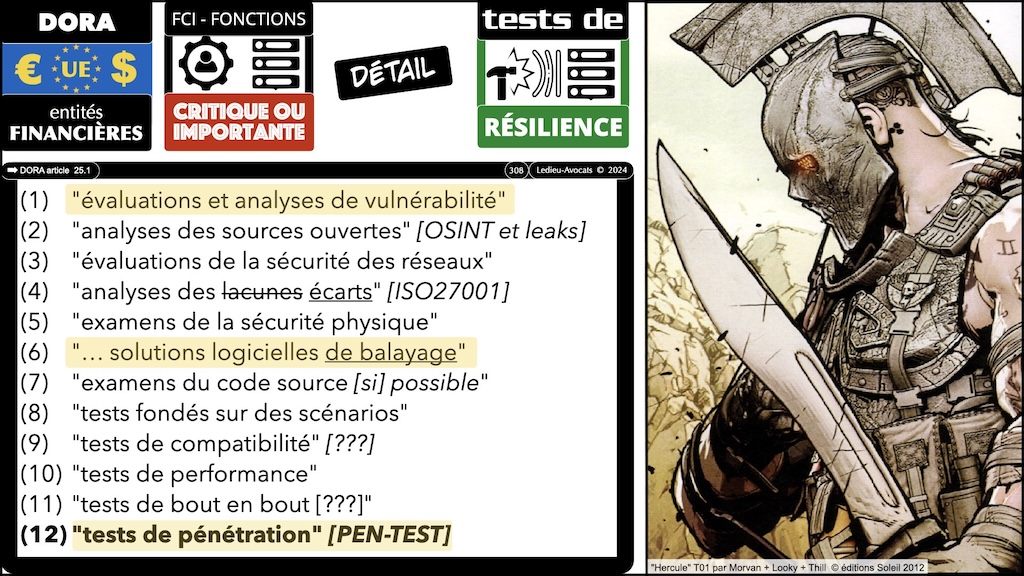

Il est surprenant que les « tests de pénétration » (ou « pentests ») soient cités en dernier dans DORA [article 25.1] alors qu’il s’agit d’une technique éprouvée de détection des vulnérabilités logicielles ou réseaux, qui peut être mise en œuvre lors des opérations de « redteam » aussi bien par les équipes internes d’une entité que par celles d’un prestataire spécialisé.

Quelle que soit la nature des tests, DORA précise que les fonctions critiques ou importantes doivent être testées « au moins une fois par an » [DORA article 24.6], qu’elles soient ou non confiées à un prestataire TIC.

Attention à l’analyse « de sources ouvertes » qui désignent les leaks (données volées puis mises à disposition en plus ou moins libre accès via un darknet) : si techniquement, l’analyse de ces fichiers et de leurs contenus peuvent donner de précieuses indications sur le mode opératoire des pirates, la collecte et le traitement de ces données posent de sérieux problèmes en droit pénal, notamment celui du délit de recel [1] et il convient de n’y recourir qu’avec la plus grande prudence juridique.

[1] Délit de recel réprimé par l’article 321-1 Code pénal : « Le recel est le fait de dissimuler, de détenir ou de transmettre une chose, ou de faire office d’intermédiaire afin de la transmettre, en sachant que cette chose provient d’un crime ou d’un délit. Constitue également un recel le fait, en connaissance de cause, de bénéficier, par tout moyen, du produit d’un crime ou d’un délit. Le recel est puni de cinq ans d’emprisonnement et de 375.000 euros d’amende«

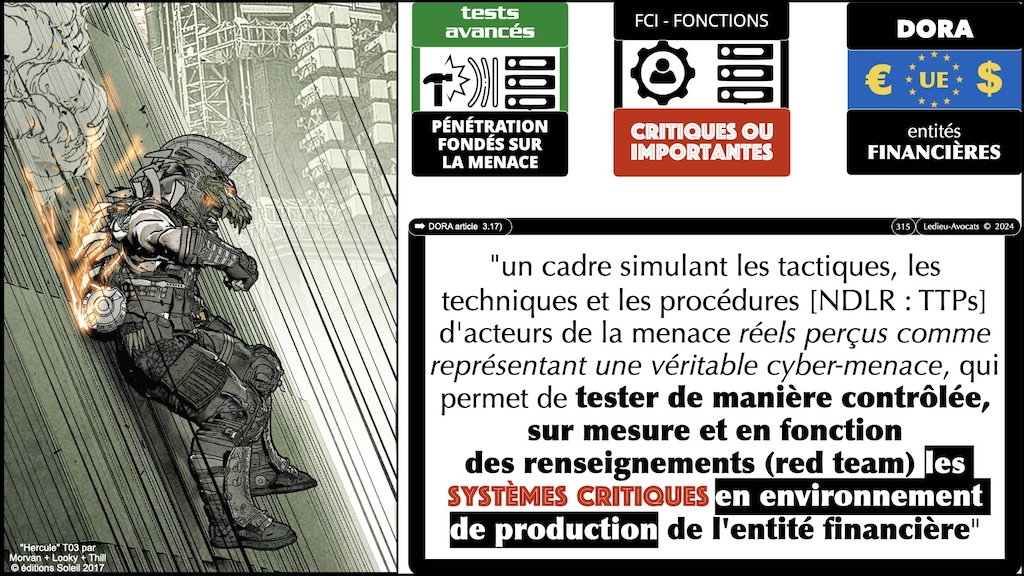

L'exception des "tests avancés de pénétration fondé sur la menace" (TLPT)

Pour terminer, nous ne ferons qu’évoquer les « tests avancés… de pénétration fondé sur la menace » [DORA article 26] qui doivent être effectués « sur des systèmes en environnement de production en direct » et doivent porter sur les fonctions critiques ou importantes, internalisées ou confiées à un prestataire TIC.

En effet, il revient aux AES de désigner les entités financières qui y seront soumises, en principe « au moins tous les trois ans » .

A noter, enfin, que les « testeurs » susceptibles de mener ces tests avancés doivent remplir un certain nombre de conditions [DORA article 27].

Vous souhaitez poursuivre votre exploration des 12 travaux de notre guide opérationnel de mise en conformité DORA ?

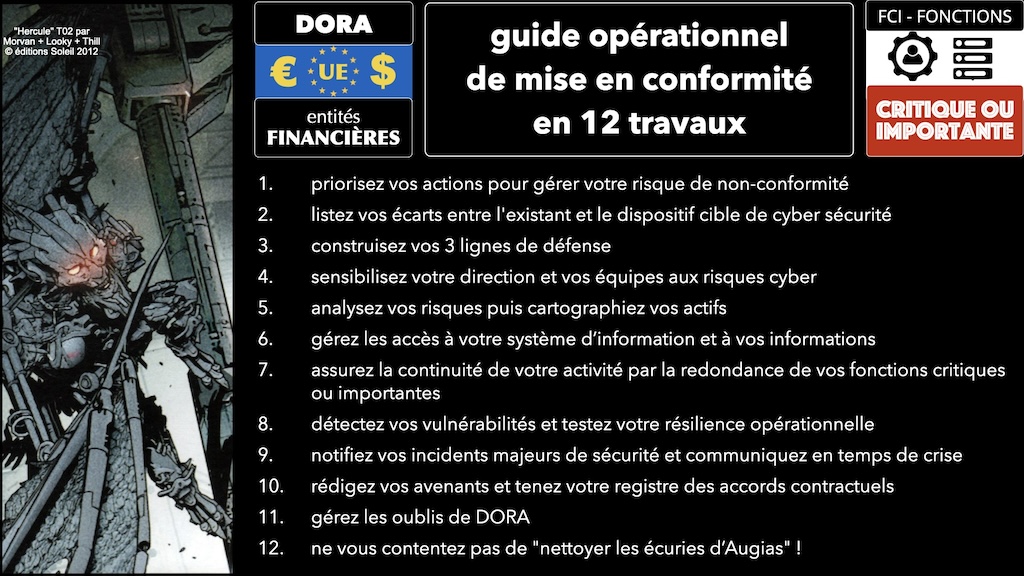

Les 12 travaux de mise en conformité vous sont proposés dans un ordre qui nous a semblé logique mais vous pouvez consulter nos présentations DORA en fonctions de vos préoccupations professionnelles :

Chapitre préambule : pourquoi DORA ? Pourquoi un guide pratique de déploiement ?

Chapitre 1/12 « Dompter le taureau de Minos » : priorisez vos actions pour gérer votre risque de non-conformité

Chapitre 2/12 « Tuer l’hydre de Lerne » : lister vos écarts entre l’existant et votre dispositif cible de cyber-sécurité

Chapitre 3/12 « Obtenir la ceinture de la reine de Amazones » : construisez vos 3 lignes de défense

Chapitre 4/12 « Cueillir les pommes d’or du jardin des Hespérides » : sensibilisez votre direction et vos équipes aux risques cyber

Chapitre 5/12 « Capturer le sanglier d’Erymanthe » : analysez vos risques et cartographie vos actifs

Chapitre 6/12 « Tuer le lion de Némée » : gérez les accès à votre système d’information et à vos informations

Chapitre 7/12 « Vaincre le géant Géryon » : assurez la continuité de votre activité par la redondance de vos fonctions critiques ou importantes

Chapitre 8/12 « Descendre aux Enfers » : détectez vos vulnérabilités et testez votre résilience opérationnelle

Chapitre 9/12 « Capturer les juments de Diomède » : notifiez vos incidents majeurs de sécurité et communiquez en temps de crise

Chapitre 10/12 « Capturer la biche de Cérynie » : rédigez vos avenants et tenez votre registre des accords contractuels

Chapitre 11/12 « Tuer les oiseaux du lac Stymphale » : gérez les oublis de DORA

Chapitre 12/12 CONCLUSION : ne vous contentez pas de « Nettoyer les écuries d’Augias » !

Vous voulez en savoir plus sur les bandes dessinées utilisées pour illustrer cette présentation ? Cliquez sur le lien qui vous intéresse !!!

« Hercule » série complète (et proprement remarquable) en 3 tomes par Jean-David Morvan + Vivien « Looky » Chauvet + Olivier Thill © éditions Soleil 2012-2017

« Milady 3000 » one shot © [le Grand] Magnus 1985 © éditions Ansaldi Bruxelles

![#574 DORA RTS ITS sensibilisation mise à jour pour les pro de CYBERZEN [24 juillet 2024] © Ledieu-Avocats 2024](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/07/574-DORA-RTS-ITS-sensibilisation-CYBERZEN-24-juillet-2024-©-Ledieu-Avocats-2024.001.jpeg)

![#573 La vulnérabilité regreSSHion du logiciel Open Source SSH [podcast NoLimitSecu du 22 juillet 2024]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/07/573-La-vulnerabilite-regreSSHion-du-logiciel-Open-Source-SSH-NoLimitSecu-22-juillet-2024-©-Ledieu-Avocats-22-07-2024.001.jpeg)