"CAPTURER LE SANGLIER D'ÉRYMANTHE" :

5/12 ---> ANALYSEZ VOS RISQUES, CARTOGRAPHIEZ VOS ACTIFS ET REDIGEZ VOTRE PSSI

Le Règlement « DORA » n°2022/2554 du 14 décembre 2022 entre en application effective le 17 janvier 2025.

De nombreuses entités régulées comme la plupart de leurs prestataires IT se demandent encore comment aborder ce chantier franchement herculéen.

Nous proposons aux professionnel(le)s des « entités financières » (et de leurs prestataires IT) un guide pratique de mise en conformité DORA.

Analysez vos risques avérés

La première mission de la direction de l’entité financière est « la détermination du niveau approprié de tolérance au risque lié aux TIC » [DORA article 5.2.al.2.d)] auquel elle estime raisonnable de devoir résister.

Qui dit niveau de tolérance au risque, dit connaissance des risques, qui passe nécessairement par une identification de la menace, qu’elle soit d’origine naturelle (incendie, inondation) ou technique (panne, cyber-attaque).

La méthode d’analyse de risque EBIOS-RM de l’ANSSI permet de se livrer à cet exercice, en se basant sur des scenarii d’attaque probables.

Sur ce point, DORA assure la continuité des obligations prévues dans les recommandations EBA de 2019.

Inventoriez vos actifs matériels et logiciels : priorité pour vos Fonctions Critiques ou Importantes !

DORA impose une identification des « actifs de TIC » et des « actifs informationnels« , ainsi que la cartographie « décrivant l’architecture des TIC« .

Les « actifs de TIC » [DORA article 3.7)] sont les « actifs matériels ou logiciels dans les réseaux et les systèmes d’information utilisés par l’entité financière« .

Les « actifs informationnels » [DORA article 6.8.d)] , quant à eux, désignent « l’ensemble d’informations, matérielles ou immatérielles, justifiant d’une protection« .

De manière pragmatique, DORA impose l’identification des actifs de manière exhaustive, régulière et pour chaque « fonction métier » [DORA article 8.1] de l’entité financière.

DORA opère un second changement de paradigme notable comparé à la Directive NISv2 : ce ne sont pas tant les « réseaux et systèmes d’information » que chaque entité financière doit protéger, mais bien les actifs informationnels, autrement dit les données qui y sont traités. En effet, DORA impose l’obligation de mettre en place une « politique de sécurité de l’information« [DORA article 9.4], là où la Directive NISv2 impose la rédaction d’une « politique de sécurité du système d’information » [NISv2 article 21.2].

Évidemment, les actifs de TIC, « y compris ceux situés sur des sites extérieurs » comme les actifs informationnels devront être classés selon leur criticité.

Un actif de TIC devrait être considéré comme critique lorsqu’il est utilisé pour accomplir une fonction critique ou importante.

Soyons pragmatiques : les données des relevés de compte bancaire, par exemple, sont manifestement plus critiques pour une entité financière que les informations des badges magnétiques du service de restauration de ses collaborateurs.

Protégez vos actifs informationnels et commencez par ceux des Fonctions Critiques ou Importantes

DORA impose l’obligation de protéger les actifs informationnels « au repos, en cours d’utilisation ou en transit » [DORA article 9.2].

Il faut ici comprendre obligation de chiffrement des données en base active (mais est-ce techniquement possible ?), des sauvegardes et des communications électroniques avec priorité pour les données traitées par les « fonctions critiques ou importantes » (données de production) comme celles susceptibles de les remplacer en cas de sinistre (données des back-up).

Cette précision dans DORA est à rapprocher de la définition même de « cyber-sécurité » qui porte sur les « données stockées, transmises ou faisant l’objet d’un traitement » [DORA article 3.4) qui renvoie à la définition de l’article 6.2) de la Directive NISv2].

C’est une constante dans DORA : la stratégie de gestion des risques cyber comme la politique de sécurité de l’information doivent être construites « selon une approche fondée sur les risques » [DORA article 9.4.b)].

Rappelons que les risques prioritaires sont

– ceux pesant sur les « fonctions critiques ou importantes » de l’entité (voir chapitre 1 « Priorisez vos actions de mise en conformité sur les « fonctions critiques ou importantes » ),

– ceux provenant de ses « systèmes de TIC hérités » (voir chapitre 11 « L’épineux problème de la dette technique » ) et

– ceux des services rendus par ses prestataires TIC (voir chapitre 10 « rédigez vos avenants et tenez votre registre des accords contractuels » ).

Vous souhaitez poursuivre votre exploration des 12 travaux de mise en conformité DORA ?

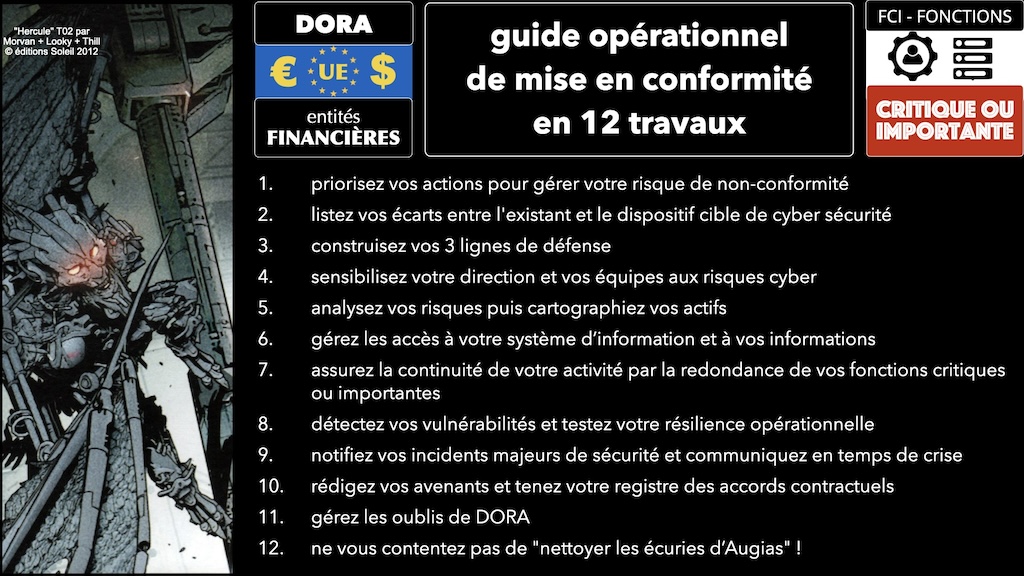

Les 12 travaux de mise en conformité vous sont proposés dans un ordre qui nous a semblé logique mais vous pouvez consulter nos présentations DORA en fonctions de vos préoccupations professionnelles :

Chapitre préambule : pourquoi DORA ? Pourquoi un guide pratique de déploiement ?

Chapitre 1/12 « Dompter le taureau de Minos » : priorisez vos actions pour gérer votre risque de non-conformité

Chapitre 2/12 « Tuer l’hydre de Lerne » : lister vos écarts entre l’existant et votre dispositif cible de cyber-sécurité

Chapitre 3/12 « Obtenir la ceinture de la reine de Amazones » : construisez vos 3 lignes de défense

Chapitre 4/12 « Cueillir les pommes d’or du jardin des Hespérides » : sensibilisez votre direction et vos équipes aux risques cyber

Chapitre 5/12 « Capturer le sanglier d’Erymanthe » : analysez vos risques et cartographie vos actifs

Chapitre 6/12 « Tuer le lion de Némée » : gérez les accès à votre système d’information et à vos informations

Chapitre 7/12 « Vaincre le géant Géryon » : assurez la continuité de votre activité par la redondance de vos fonctions critiques ou importantes

Chapitre 8/12 « Descendre aux Enfers » : détectez vos vulnérabilités et testez votre résilience opérationnelle

Chapitre 9/12 « Capturer les juments de Diomède » : notifiez vos incidents majeurs de sécurité et communiquez en temps de crise

Chapitre 10/12 « Capturer la biche de Cérynie » : rédigez vos avenants et tenez votre registre des accords contractuels

Chapitre 11/12 « Tuer les oiseaux du lac Stymphale » : gérez les oublis de DORA

Chapitre 12/12 CONCLUSION : ne vous contentez pas de « Nettoyer les écuries d’Augias » !

Vous voulez en savoir plus sur les bandes dessinées utilisées pour illustrer cette présentation ? Cliquez sur le lien qui vous intéresse !!!

« Hercule » série complète (et proprement remarquable) en 3 tomes par Jean-David Morvan + Vivien « Looky » Chauvet + Olivier Thill © éditions Soleil 2012-2017

« Milady 3000 » one shot © [le Grand] Magnus 1985 © éditions Ansaldi Bruxelles

![#574 DORA RTS ITS sensibilisation mise à jour pour les pro de CYBERZEN [24 juillet 2024] © Ledieu-Avocats 2024](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/07/574-DORA-RTS-ITS-sensibilisation-CYBERZEN-24-juillet-2024-©-Ledieu-Avocats-2024.001.jpeg)

![#573 La vulnérabilité regreSSHion du logiciel Open Source SSH [podcast NoLimitSecu du 22 juillet 2024]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/07/573-La-vulnerabilite-regreSSHion-du-logiciel-Open-Source-SSH-NoLimitSecu-22-juillet-2024-©-Ledieu-Avocats-22-07-2024.001.jpeg)