DORA Fonctions Critiques ou Importantes ?

Pour qui veut bien lire le Règlement DORA n°2022/2554 du 14 décembre 2022, les « Fonctions Critiques ou Importantes » concentrent l’attention du législateur européen pour les entités du secteur financier.

Chaque entité financière doit identifier ceux de leurs prestataires qui lui fournissent un service supportant une Fonction Critique ou Importante.

Une fois cette identification faite, au cas par cas et sous la responsabilité de l’entité financière, DORA impose de signer une série de clauses contractuelles obligatoires particulièrement détaillées.

Chaque entité financière peut choisir soit de re-signer chaque contrat conclu (bon courage), soit de conclure un avenant spécifique « DORA » dont les stipulations prévalent sur celles du contrat d’origine.

C’est cette seconde option (de bon sens) que nous avons retenue.

DORA Fonctions Critiques ou Importantes : l'avenant indispensable pour justifier de sa conformité

Un avenant DORA ne peut pas se contenter de reprendre les mentions imposées par l’article 30 de DORA.

L’avenant DORA doit permettre à une entité financière d’imposer à ses prestataires sur Fonctions Critiques ou Importantes l’ensemble des obligations qu’elle supporte elle-même, comme par exemple :

– l’auditabilité des mesures techniques effectivement déployées (dont la redondance de la solution);

– la réalisation de pentests (et pitié ! arrêtez de vous focaliser sur les TLPT qui ne concernent qu’un « petit pourcentage » des entités financières régulées);

– la justification de la mise en place, chez le prestataire (lui-aussi) d’une gouvernance conforme au sens de DORA;

– etc.

Parcourez ou téléchargez le sommaire de notre avenant DORA et voyez combien les prestataires vont devoir – eux-aussi – assumer une vraie charge de travail organisationnel, technique et juridique.

DORA Fonctions Critiques ou Importantes : 4 niveaux de service selon vos besoins

Selon le niveau de maturité de votre entreprise, Ledieu-Avocats vous accompagne selon différents niveaux de mise en conformité juridique DORA :

OPTION 1 : rédaction d’un avenant DORA complet et auditable, avec clausier complet (définitions, état de l’art, force majeure, responsabilité, etc.) avec roadmap intégrée dans l’avenant et grille d’audit pour avenant rédigé par un tiers.

OPTION 2 : un avenant DORA spécial mesures techniques de cyber-sécurité intégrant une roadmap de déploiement effectif et documenté.

OPTION 3 : grille d’audit DORA auditable pour avenant prestataire sur Fonctions Critiques ou Importantes avec priorisation des actions à accomplir.

OPTION 4 : négociation au cas par cas ou validation d’avenant avec grille d’analyse des risques juridiques et techniques.

OPTION 5 : sensibilisation COMEX et Directions métiers aux problématiques juridiques et techniques imposées par DORA.

DORA Fonctions Critiques ou Importantes : l'avenant indispensable pour justifier de sa conformité

DORA Fonctions Critiques ou Importantes : vous souhaitez creuser le sujet ?

Cliquez directement sur ce lien ou sur l’image et accédez à nos explications, toutes justifiées par les exigences de DORA !

Découvrez tous nos services DORA

DORA Fonctions Critiques ou Importantes : gap analysis DORA technique et juridique

Démarrez votre mise en conformité DORA par un audit – technique et/ou juridique – qui vous permette de faire le point sur l’ampleur du projet à conduire.

Le gap analysis permettra à votre entreprise de planifier sereinement son projet de mise en conformité DORA et d’en maitriser les coûts.

Cliquez sur le lien pour vous documenter sur les audits de type Gap Analysis.

DORA Fonctions Critiques ou Importantes : analyse des risques et PSSI

Faites une véritable analyse des risques que votre entreprise encourt. Cette analyse vous permettra de rédiger votre PSSI (Politique de Sécurité des Systèmes d’Information).

Ces deux documents sont obligatoires en application de DORA.

Cliquez sur ce lien pour vous documenter sur les analyses des risques et les PSSI.

DORA Fonctions Critiques ou Importantes : Plan de Continuité d'activité (PCA) et Plan de Rétablissement d'Activité (PRA)

La rédaction d’un PCA et d’un PRA est une obligation de DORA pour garantir la résilience opérationnelle numérique des entités financières et de leurs prestataires intervenant sur une Fonction Critique ou Importante.

Cliquez sur ce lien pour vous documenter sur la notion de « résilience opérationnelle numérique » .

DORA Fonctions Critiques ou Importantes : Charte informatique pour Utilisateur et Administrateur DORA

Si des règles techniques de cyber sécurité doivent obligatoirement être déployées conformément à DORA, il est impératif de rendre ces règles techniques obligatoires pour les collaborateurs de l’entreprise.

Cet impératif passe par la rédaction et l’acceptation pour chaque collaborateur d’une charte informatique.

Cliquez sur le lien pour vous documenter sur les chartes Utilisateur et administrateur.

DORA Fonctions Critiques ou Importantes : Contrat de réalisation de pentest

DORA impose des conditions spécifiques de réalisation de « tests d’intrusion » (ou « pentest » ). Nous vous accompagnons dans la rédaction de ces contrats techniques très particuliers.

Cliquez sur ce lien pour vous documenter sur les obligations des professionnel(le)s des audits techniques de sécurité.

Plan d'Assurance Sécurité (P.A.S.) spécial DORA

Le Plan d’Assurance Sécurité est une annexe contractuelle – aujourd’hui incontournable dans la vie des affaires – décrivant le niveau de cyber sécurité auquel un prestataire s’engage à l’égard de son client « entité financière » soumis à DORA.

Cliquez sur ce lien pour vous documenter sur les mesures techniques de cyber sécurité DORA à déployer de manière obligatoire pour protéger les Fonctions Critiques ou Importantes d’une entité financière.

DORA Fonctions Critiques ou Importantes : l'obligation légale de sensibilisation et de formation continue, à tous les niveaux de l'entité financière

Si la « menace cyber » est en constante évolution, les entités financières doivent régulièrement en être informées pour être en mesure de s’y adapter ainsi que l’impose DORA.

Cliquez sur ce lien pour en savoir plus sur cette nouvelle obligation légale de formation et découvrir nos sensibilisations cyber spéciales COMEX et nos formations métiers spéciales DORA.

Assistance à mise en conformité DORA

Votre entité a besoin de conseil pour déployer son dispositif de mise en conformité DORA ? Contactez-nous, nous ne facturons jamais le premier RDV téléphonique, quelle que soit sa durée !

Nos partenaires professionnels pour vous accompagner dans votre déploiement et votre conformité DORA

Notre partenaire technique de cyber sécurité DORA : Cyberzen

Pour un déploiement de vos mesures techniques de cyber-sécurité, faites appel à un professionnel expérimenté qui connait les impératifs de DORA :

Notre partenaire prestataire de pentest DORA et de réponse à incident : BZHunt

Bénéficiez de l’expertise d’un prestataire spécialiste du pentest (audit de sécurisé) conforme aux exigences de DORA :

Notre partenaire prestataire de détection de vulnérabilité DORA : Patrowl

Bénéficiez de l’expertise d’un prestataire spécialisé dans la détection de vulnérabilités de services exposés sur Internet conforme aux exigences de DORA :

Notre partenaire prestataire de scan de sécurité DORA : Onyphe

Bénéficiez de l’expertise d’un prestataire spécialiste du scan de ports et de la détection de vulnérabilités :

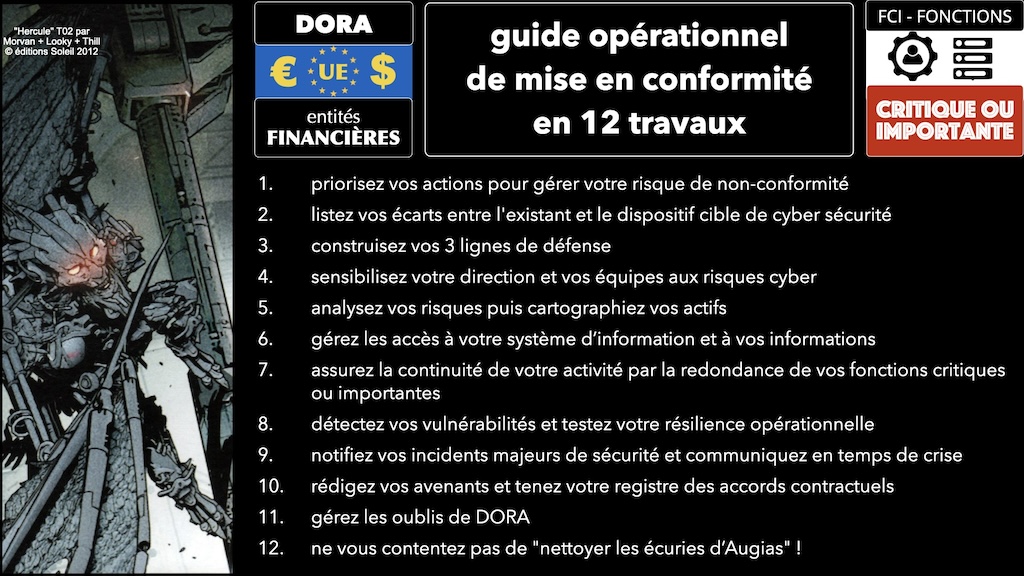

Pour vous accompagner dans votre process de mise en conformité avec les impératifs #organisationnels, #techniques et #juridiques de DORA, nous vous proposons un parcours en 12 travaux, que vous pouvez consulter dans l’ordre de vos priorités professionnelles :

Chapitre préambule : pourquoi DORA ? Pourquoi un guide pratique de déploiement ? Pourquoi prioriser ?

Chapitre 1/12 « Dompter le taureau de Minos » : priorisez vos actions pour gérer votre risque de non-conformité à DORA

Chapitre 2/12 « Tuer l’hydre de Lerne » : lister vos écarts entre l’existant et le dispositif cible DORA de cyber-sécurité

Chapitre 3/12 « Obtenir la ceinture de la reine de Amazones » : construisez vos 3 lignes de défense

Chapitre 4/12 « Cueillir les pommes d’or du jardin des Hespérides » : sensibilisez votre direction et vos équipes aux risques cyber

Chapitre 5/12 « Capturer le sanglier d’Erymanthe » : analysez vos risques puis cartographie vos actifs

Chapitre 6/12 « Tuer le lion de Némée » : gérez les accès à votre système d’information et à vos informations

Chapitre 7/12 « Vaincre le géant Géryon » : assurez la continuité de votre activité par la redondance de vos fonctions critiques ou importantes

Chapitre 8/12 « Descendre aux Enfers » : détectez vos vulnérabilités et testez votre résilience opérationnelle

Chapitre 9/12 « Capturer les juments de Diomède » : notifiez vos incidents majeurs de sécurité et communiquez en temps de crise

Chapitre 10/12 « Capturer la biche de Cérynie » : rédigez vos avenants et tenez votre registre des accords contractuels

Chapitre 11/12 « Tuer les oiseaux du lac Stymphale » : gérez les oublis de DORA

Chapitre 12/12 CONCLUSION : ne vous contentez pas de « Nettoyer les écuries d’Augias » !