"TUER L'HYDRE DE LERNE" :

2/12 ---> LISTEZ VOS ECARTS JURIDIQUES ET TECHNIQUES ENTRE L'EXISTANT ET LE DISPOSITIF CIBLE DORA

Le Règlement « DORA » n°2022/2554 du 14 décembre 2022 entre en application effective le 17 janvier 2025.

De nombreuses entités régulées comme la plupart de leurs prestataires IT se demandent encore comment aborder ce chantier franchement herculéen.

Nous proposons aux professionnel(le)s des « entités financières » (et de leurs prestataires IT) un guide pratique de mise en conformité DORA.

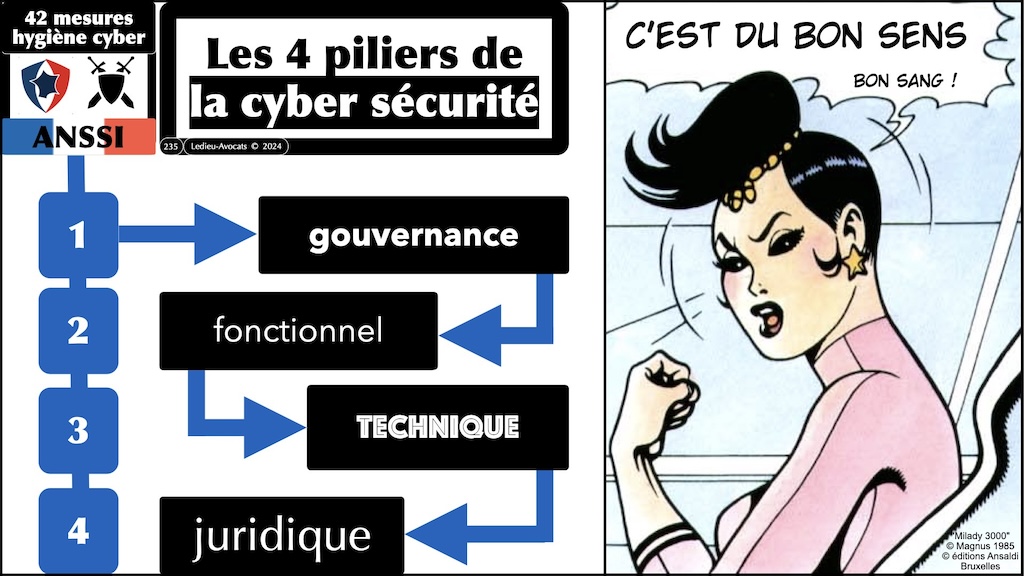

Partez du socle de sécurité : les 42 mesures d'hygiène numérique indispensables

Le « guide d’hygiène informatique » [1] de l’ANSSI en 42 points constitue une base peu contestable pour démarrer un état des lieux des mesures de cyber-sécurité à déployer.

Ce guide constitue le « socle de sécurité » de l’atelier n°1 de la méthode d’analyse de risque EBIOS-RM [2] utilisée en France pour la cyber-sécurité des Opérateurs d’Importance Vitale [3] auxquels s’imposent des contraintes largement similaires à celles aujourd’hui prévues par DORA.

Evidemment, dès qu’il s’agira d’appliquer des règles de cyber sécurité à des Fonctions Critiques ou Importantes, les entités financières seraient bien inspirées d’appliquer les règles « renforcées » recommandées par l’ANSSI.

[1] ANSSI guide d’hygiène informatique v2.0 septembre 2017

[2] ANSSI-PA-048 méthode EBIOS Risk Manager v1.1 décembre 2018

[3] Loi de Programmation Militaire n°2013-1168 du 18 décembre 2013

Retenez la vision opérationnelle du différentiel : de l'entité au groupe

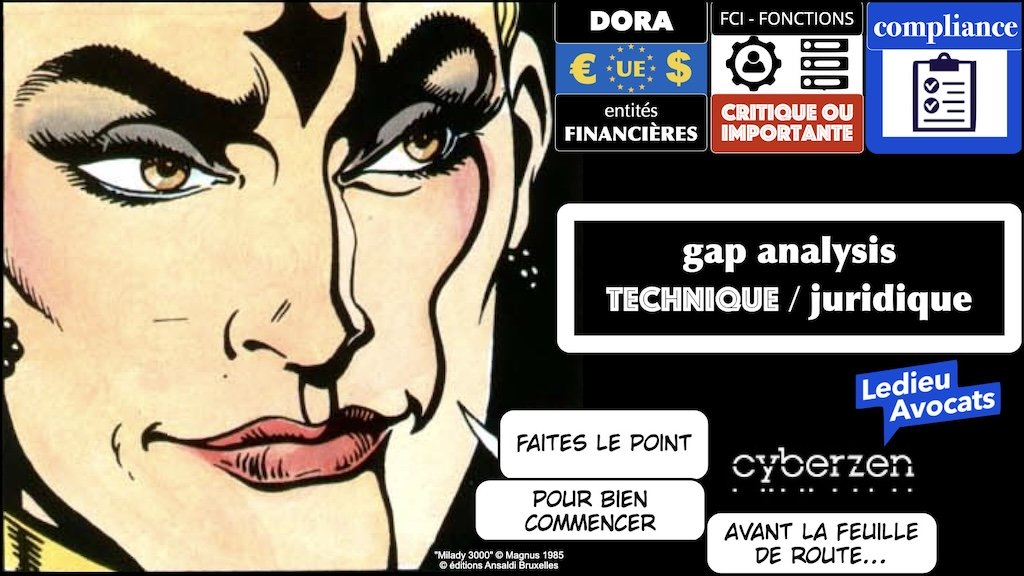

Lors de la réalisation de l’état des lieux (le « gap analysis« ), les entités financières devraient distinguer l’écart entre l’existant et le « à faire »

(i) pour chacun des métiers de l’entité et

(ii) au niveau de chaque entité régulée, parfois au niveau « sous-consolidé » et certainement au niveau « consolidé » [voir par exemple DORA article 6.9].

L’identification des écarts permettra à chaque entité financière de planifier concrètement son projet de mise en conformité juridique et technique de manière documentée comme le veut DORA, via une feuille de route arrêtée par le responsable de la conformité DORA et validée par son « organe de direction ».

Vous souhaitez poursuivre votre exploration des 12 travaux de mise en conformité DORA ?

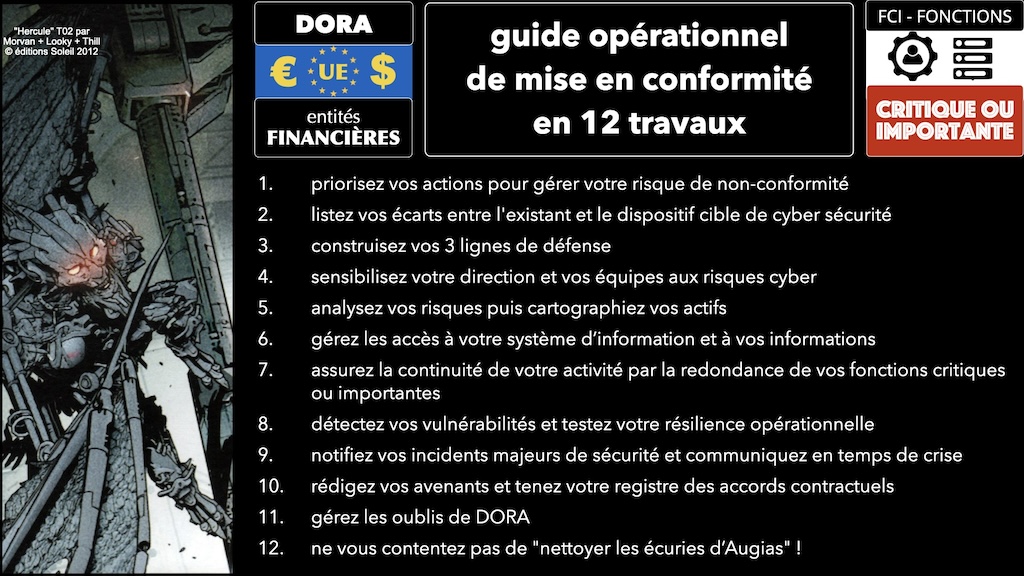

Les 12 travaux de mise en conformité vous sont proposés dans un ordre qui nous a semblé logique mais vous pouvez consulter nos présentations DORA en fonctions de vos préoccupations professionnelles :

Chapitre préambule : pourquoi DORA ? Pourquoi un guide pratique de déploiement ?

Chapitre 1/12 « Dompter le taureau de Minos » : priorisez vos actions pour gérer votre risque de non-conformité

Chapitre 2/12 « Tuer l’hydre de Lerne » : lister vos écarts entre l’existant et votre dispositif cible de cyber-sécurité

Chapitre 3/12 « Obtenir la ceinture de la reine de Amazones » : construisez vos 3 lignes de défense

Chapitre 4/12 « Cueillir les pommes d’or du jardin des Hespérides » : sensibilisez votre direction et vos équipes aux risques cyber

Chapitre 5/12 « Capturer le sanglier d’Erymanthe » : analysez vos risques et cartographie vos actifs

Chapitre 6/12 « Tuer le lion de Némée » : gérez les accès à votre système d’information et à vos informations

Chapitre 7/12 « Vaincre le géant Géryon » : assurez la continuité de votre activité par la redondance de vos fonctions critiques ou importantes

Chapitre 8/12 « Descendre aux Enfers » : détectez vos vulnérabilités et testez votre résilience opérationnelle

Chapitre 9/12 « Capturer les juments de Diomède » : notifiez vos incidents majeurs de sécurité et communiquez en temps de crise

Chapitre 10/12 « Capturer la biche de Cérynie » : rédigez vos avenants et tenez votre registre des accords contractuels

Chapitre 11/12 « Tuer les oiseaux du lac Stymphale » : gérez les oublis de DORA

Chapitre 12/12 CONCLUSION : ne vous contentez pas de « Nettoyer les écuries d’Augias » !

Vous voulez en savoir plus sur les bandes dessinées utilisées pour illustrer cette présentation ? Cliquez sur le lien qui vous intéresse !!!

« Hercule » série complète (et proprement remarquable) en 3 tomes par Jean-David Morvan + Vivien « Looky » Chauvet + Olivier Thill © éditions Soleil 2012-2017

« Milady 3000 » one shot © [le Grand] Magnus 1985 © éditions Ansaldi Bruxelles

![Intelligence Economique et droit de l'OSINT [webinaire AAIE-IHEDN 23 octobre 2024] © Ledieu-Avocats](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/10/587-Intelligence-Economique-et-droit-de-lOSINT-webinaire-AAIE-IHEDN-23-octobre-2024-©-Ledieu-Avocats-2024.001.jpeg)

![Secteur Hautement Critique NIS2 [Gaz et Territoires 16 octobre 2024] © Ledieu-Avocats](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/10/585-Secteur-Hautement-Critique-NIS2-Gaz-et-Territoires-16-octobre-2024-©-Ledieu-Avocats-15-10-2024.001.jpeg)