CONCLUSION :

12/12 ---> NE VOUS CONTENTEZ PAS DE "NETTOYER LES ECURIES D’AUGIAS"

PLANIFIEZ VOTRE CYCLE DE REVUE DORA

Le Règlement « DORA » n°2022/2554 du 14 décembre 2022 entre en application effective le 17 janvier 2025.

De nombreuses entités régulées comme la plupart de leurs prestataires IT se demandent encore comment aborder ce chantier franchement herculéen.

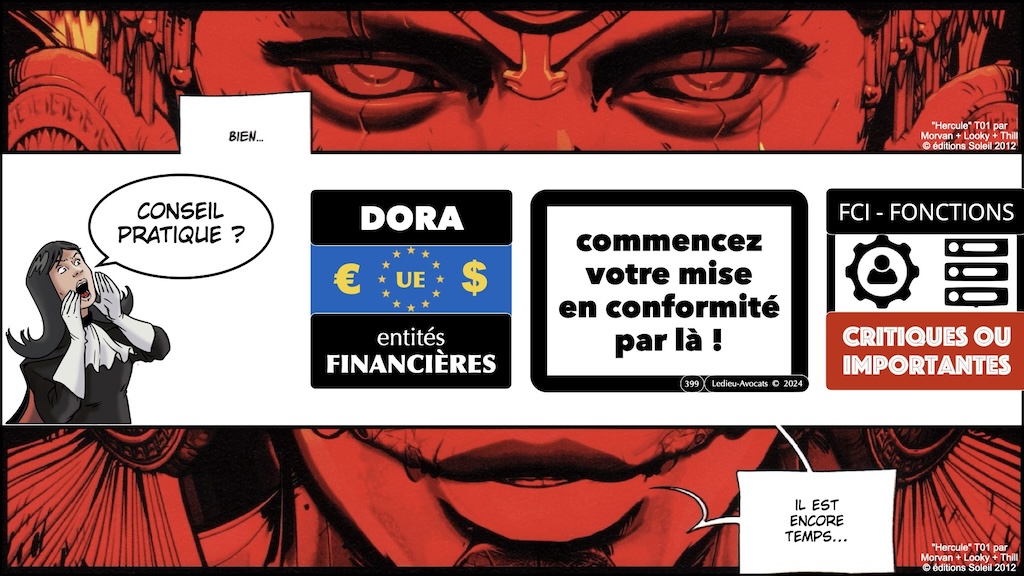

Nous proposons aux professionnel(le)s des « entités financières » (et de leurs prestataires IT) un guide pratique de mise en conformité DORA.

Planifiez votre cycle de revue du cadre de gestion des risques et de votre conformité DORA

Il appartient à la direction de l’entité financière d’examiner « périodiquement la mise en œuvre de la politique de continuité [de ses] activités de TIC… et des plans de réponse et de rétablissement des TIC » [DORA article 5.2.al.2.e)].

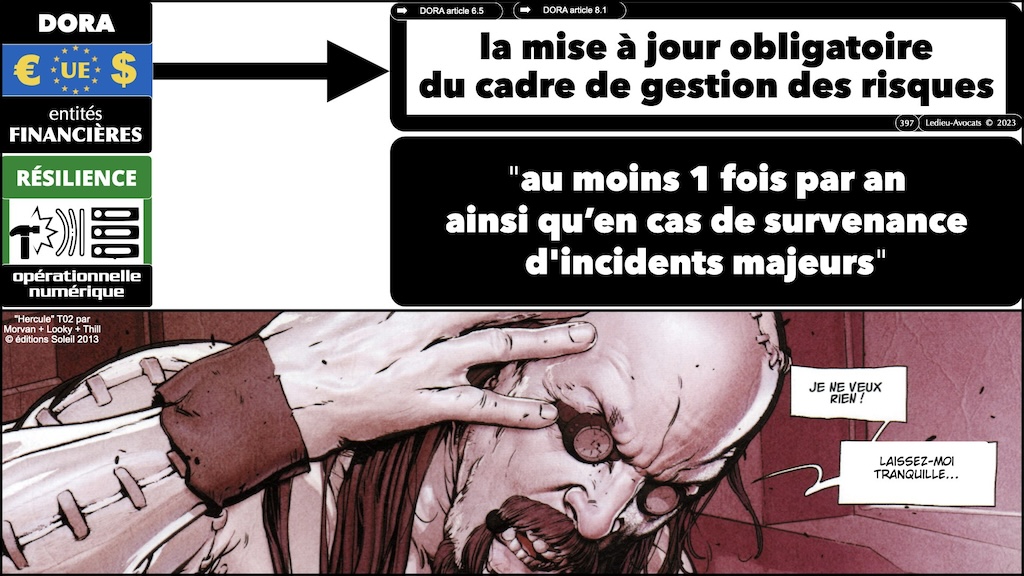

Cette périodicité est au cœur de DORA, qui impose un chantier constant, par cycles au moins annuels, de mise à jour de l’analyse de la cyber-menace, de l’organisation de l’entité financière et des moyens qu’elle met en œuvre pour y répondre.

Le principe de revue annuelle est imposé par DORA [DORA article 6.5] : « Le cadre de gestion du risque [de TIC] est documenté et réexaminé au moins une fois par an… Il est amélioré en permanence sur la base des enseignements tirés de la mise en œuvre et du suivi…« .

DORA impose de plus, et systématiquement, des révisions des plans, politiques et audits en cas de « survenance d’incidents majeurs« [DORA article 6.5] qui méritent de ne pas attendre les revues habituellement planifiées et en cas de « modification importante de l’infrastructure » (numérique) de l’entité financière [DORA article 8.3].

Enfin, certaines obligations de DORA sont prévues de manière continue, comme par exemple l’identification des « sources de risque« [DORA article 8.2].

Pilotez un projet transverse qui implique tous les métiers de votre entité financière

Le nombre des priorités à prendre en compte pour qu’une entité financière puisse estimer son risque de non-conformité révèle déjà la pluralité des chantiers à lancer : des actions métiers et d’organisation permettant d’agir ensuite sur les chantiers techniques et juridiques. C’est une certitude : la DSI et le RSSI ne seront pas seuls à devoir gérer le projet de mise en conformité DORA de leur entité.

S’il faut encore emprunter à la mythologie grecque, le chantier de mise en conformité DORA s’apparente pour les entités financières au tonneau des Danaïdes. Mais là où les cinquante filles du Roi Danaos furent condamnées à travailler sans fin, les entités financières devront documenter leur effort continu vers une résilience opérationnelle effective.

La mise en conformité DORA est une obligation légale, qui sera contrôlée. Cette règlementation est l’occasion pour chaque entité financière de vérifier ce qui est critique et ce qui ne l’est pas, et de faire de leur cyber-sécurité une réalité, aujourd’hui nécessaire.

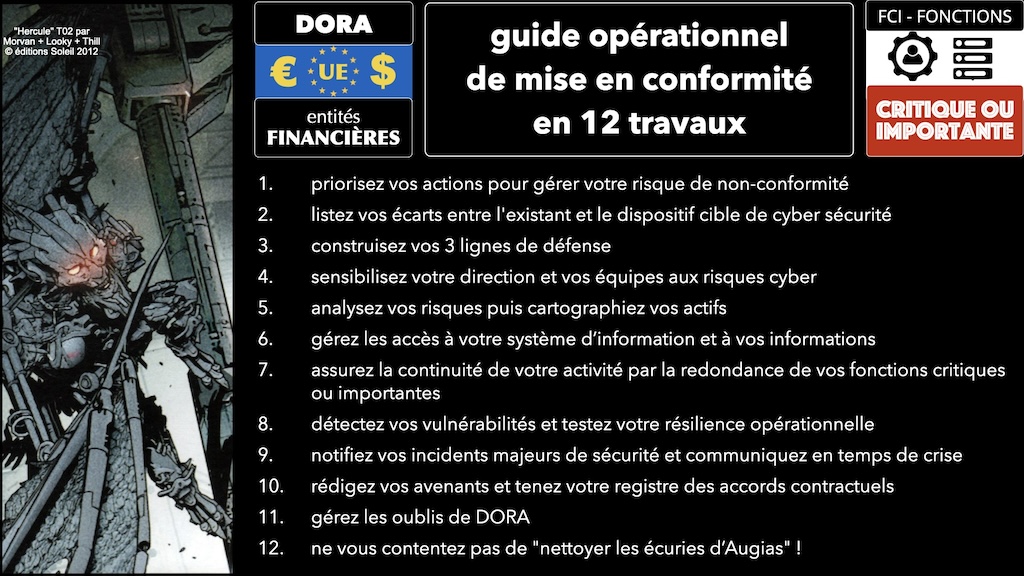

Vous souhaitez poursuivre votre exploration des 12 travaux de notre guide opérationnel de mise en conformité DORA ?

Les 12 travaux de mise en conformité vous sont proposés dans un ordre qui nous a semblé logique mais vous pouvez consulter nos présentations DORA en fonctions de vos préoccupations professionnelles :

Chapitre préambule : pourquoi DORA ? Pourquoi un guide pratique de déploiement ?

Chapitre 1/12 « Dompter le taureau de Minos » : priorisez vos actions pour gérer votre risque de non-conformité

Chapitre 2/12 « Tuer l’hydre de Lerne » : lister vos écarts entre l’existant et votre dispositif cible de cyber-sécurité

Chapitre 3/12 « Obtenir la ceinture de la reine de Amazones » : construisez vos 3 lignes de défense

Chapitre 4/12 « Cueillir les pommes d’or du jardin des Hespérides » : sensibilisez votre direction et vos équipes aux risques cyber

Chapitre 5/12 « Capturer le sanglier d’Erymanthe » : analysez vos risques et cartographie vos actifs

Chapitre 6/12 « Tuer le lion de Némée » : gérez les accès à votre système d’information et à vos informations

Chapitre 7/12 « Vaincre le géant Géryon » : assurez la continuité de votre activité par la redondance de vos fonctions critiques ou importantes

Chapitre 8/12 « Descendre aux Enfers » : détectez vos vulnérabilités et testez votre résilience opérationnelle

Chapitre 9/12 « Capturer les juments de Diomède » : notifiez vos incidents majeurs de sécurité et communiquez en temps de crise

Chapitre 10/12 « Capturer la biche de Cérynie » : rédigez vos avenants et tenez votre registre des accords contractuels

Chapitre 11/12 « Tuer les oiseaux du lac Stymphale » : gérez les oublis de DORA

Chapitre 12/12 CONCLUSION : ne vous contentez pas de « Nettoyer les écuries d’Augias » !

Vous voulez en savoir plus sur les bandes dessinées utilisées pour illustrer cette présentation ? Cliquez sur le lien qui vous intéresse !!!

« Hercule » série complète (et proprement remarquable) en 3 tomes par Jean-David Morvan + Vivien « Looky » Chauvet + Olivier Thill © éditions Soleil 2012-2017

« Milady 3000 » one shot © [le Grand] Magnus 1985 © éditions Ansaldi Bruxelles

![#574 DORA RTS ITS sensibilisation mise à jour pour les pro de CYBERZEN [24 juillet 2024] © Ledieu-Avocats 2024](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/07/574-DORA-RTS-ITS-sensibilisation-CYBERZEN-24-juillet-2024-©-Ledieu-Avocats-2024.001.jpeg)

![#573 La vulnérabilité regreSSHion du logiciel Open Source SSH [podcast NoLimitSecu du 22 juillet 2024]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/07/573-La-vulnerabilite-regreSSHion-du-logiciel-Open-Source-SSH-NoLimitSecu-22-juillet-2024-©-Ledieu-Avocats-22-07-2024.001.jpeg)