"TUER LES OISEAUX DU LAC STYMPHALE" :

11/12 ---> GEREZ LES (nombreux) OUBLIS DE DORA

Le Règlement « DORA » n°2022/2554 du 14 décembre 2022 entre en application effective le 17 janvier 2025.

De nombreuses entités régulées comme la plupart de leurs prestataires IT se demandent encore comment aborder ce chantier franchement herculéen.

Nous proposons aux professionnel(le)s des « entités financières » et de leurs prestataires IT un guide pratique de mise en conformité DORA.

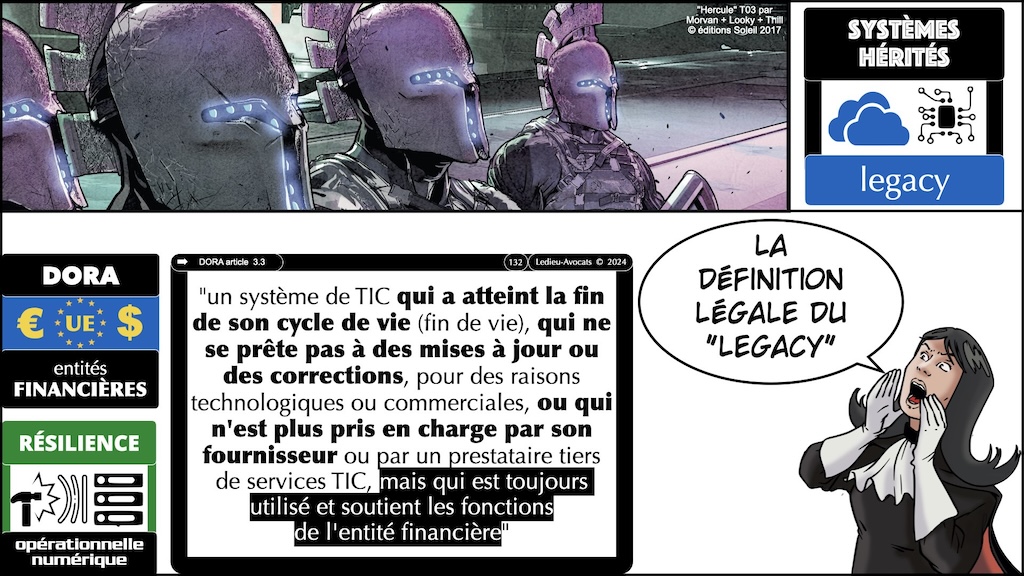

L'épineux problème de la "dette technique"

La brièveté de l’encadrement par DORA des obligations portant sur les « systèmes de TIC hérités » [1] est inversement proportionnelle avec la criticité du problème auquel sont confrontés les DSI des secteurs de la banque ou de l’assurance qui doivent assurer le fonctionnement et la maintenance d’applications écrites par exemple en COBOL et dont certaines sont vieilles de 60 ans.

Pourtant, ce n’est qu’une obligation « d’évaluation spécifique du risque » « au moins une (1) fois par an… et, dans tous les cas, avant et après la connexion de technologies, d’applications ou de systèmes » à laquelle DORA astreint les entités financières.

[1] une définition à l’article 3.3), l’article 8.7 et une unique mention dans le Considérant n°43

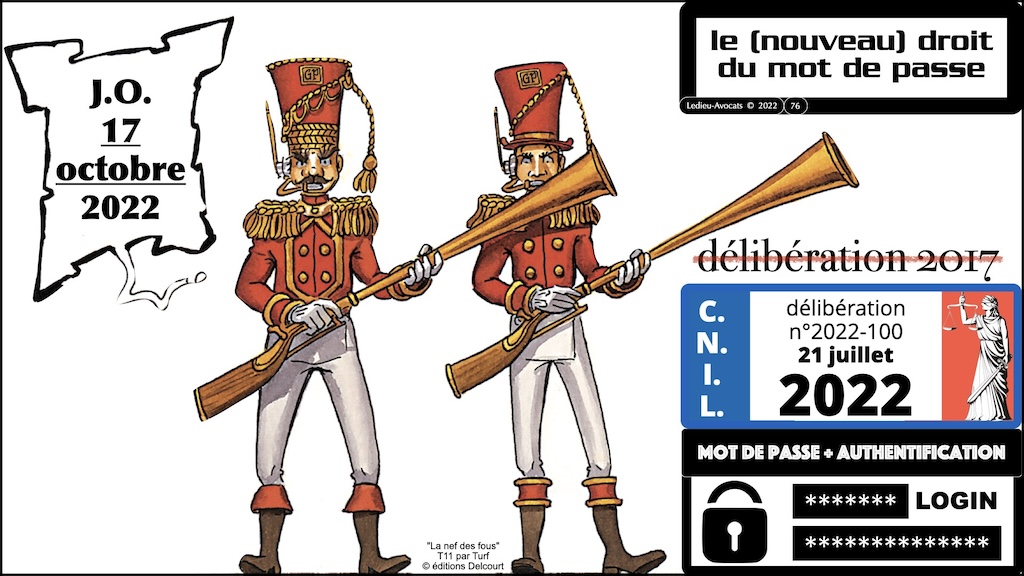

Pensez à votre politique de mots de passe

DORA n’évoque pas l’impératif de mise en place d’une politique de mots de passe solides et obligatoire pour l’ensemble de ses collaborateurs, oubli auquel les DSI et les RSSI remédieront nécessairement, en France dans le respect des impératifs de la délibération CNIL « mots de passe » n°2022-100 du 21 juillet 2022.

Car le fichier de gestion des mots de passe et des habitations d’accès au SI (ainsi que l’Active Directory, bien évidemment) constitue à lui seul et indéniablement un « traitement de données à caractère personnel » au sens du RGPD.

Respectez les impératifs légaux de la journalisation des accès à votre système d'information

Si DORA impose de manière sibylline Car le fichier de gestion des mots de passe et des habitations d’accès au SI (ainsi que l’Active Directory, bien évidemment) constitue à lui seul et indéniablement un « traitement de données à caractère personnel » au sens du RGPD.

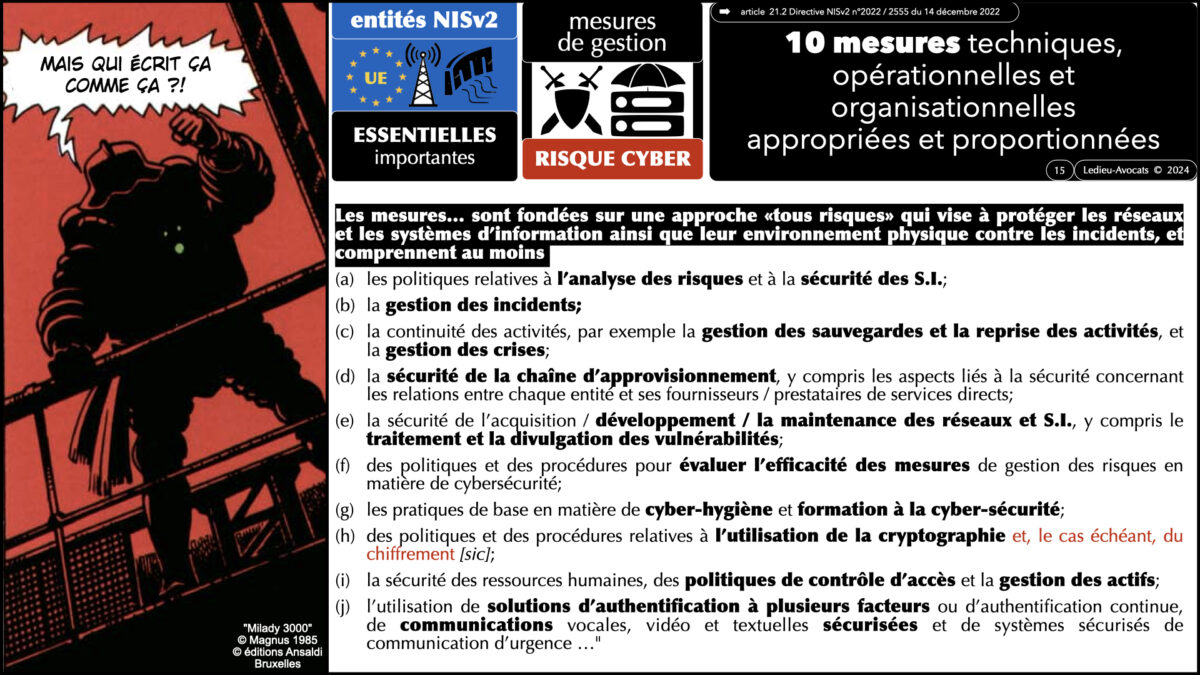

Prévoyez des chartes éthiques pour tous les collaborateurs

Quoique DORA soit muette sur ce point, les entités financières n’oublieront pas d’adopter et d’imposer, au moins pour leurs utilisateurs à profit ADMIN, des « chartes éthiques » décrivant les droits et surtout les obligations qui s’imposent à leurs collaborateurs et dont le non-respect doit pouvoir faire l’objet de sanctions disciplinaires.

Ces chartes sont aujourd’hui obligatoires pour permettre l’obtention de certification de cyber-sécurité, comme par exemple les normes ISO 27001 ou SecNumCloud v3.2.

En outre, ces chartes « éthiques » sont obligatoires pour les entités essentielles en application de la Directive NISv2 (article 21.2).

Rédigez un Plan d'Assurance Sécurité et faites le signer par votre partenaire contractuel !

Mettre en place des mesures techniques de protection du système d’information, c’est bien.

S’en assurer contractuellement, c’est mieux !

Le Plan d’Assurance Sécurité est une description juridique des mesures techniques effectivement mises en oeuvre, par exemple par un prestataire fournissant tout ou partie d’une fonction critique ou importante à une entité financière.

L’intérêt du P.A.S. est de rendre auditable, via une annexe contractuelle, les mesures techniques prises ou à prendre.

DORA prévoir même que (i) la mention contractuelle renvoyant à une certification de type ISO ne suffit pas à justifier du respect des obligations de DORA, et que (ii) les entités financières doivent (ce n’est pas une option) auditer techniquement les mesures qui auraient fait l’objet d’une certification.

L'impératif de la sécurité physique de l'installation du système d'information

Autre chapitre qui surprend par son absence dans DORA [1]: la sécurité physique.

Cet impératif, nécessaire à la sécurité de tout réseau et de tout système d’information, est pourtant présent dans la quasi-totalité des référentiels techniques de cyber-sécurité (guide hygiène ANSSI, norme ISO 27001, référentiel HDS, etc.).

[1] sauf dans la liste des tests de l’article 25.1 DORA

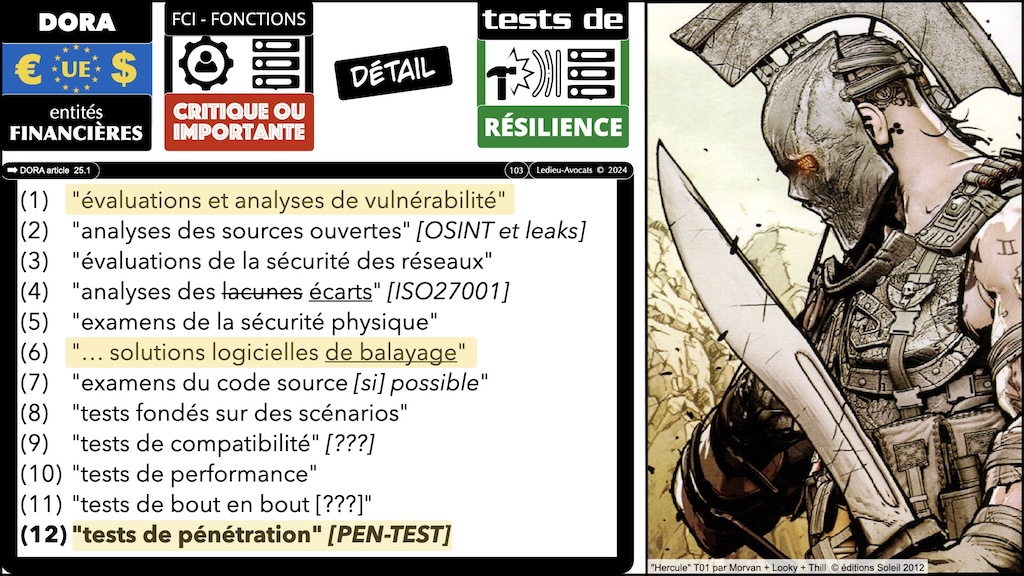

Rappelez l'impératif de la sécurité des développements

Autre grand absent, la sécurité des développements logiciels n’est même pas citée dans DORA, alors qu’on en trouve mention en toutes lettres dans les obligations de sécurité imposées par la directive NISv2 [article 21.2 Directive NISv2 n°2022/2555 dont vous trouverez le texte dans la slide ci-dessous].

Cette absence est d’autant plus surprenante que l’on retrouve plusieurs critères du processus S-SDLC (Secure Software Development Life Cycle) dans la liste des tests de résilience opérationnelle de DORA [article 25.1] : tests de compatibilité, test de performance, etc.

Il semblerait pourtant légitime pour une entité financière souhaitant prouver son respect de l’état de l’art, de demander des preuves de sécurisation de leurs process de développement logiciel à ses prestataires, notamment lorsqu’ils lui fournissent une fonction critique ou importante.

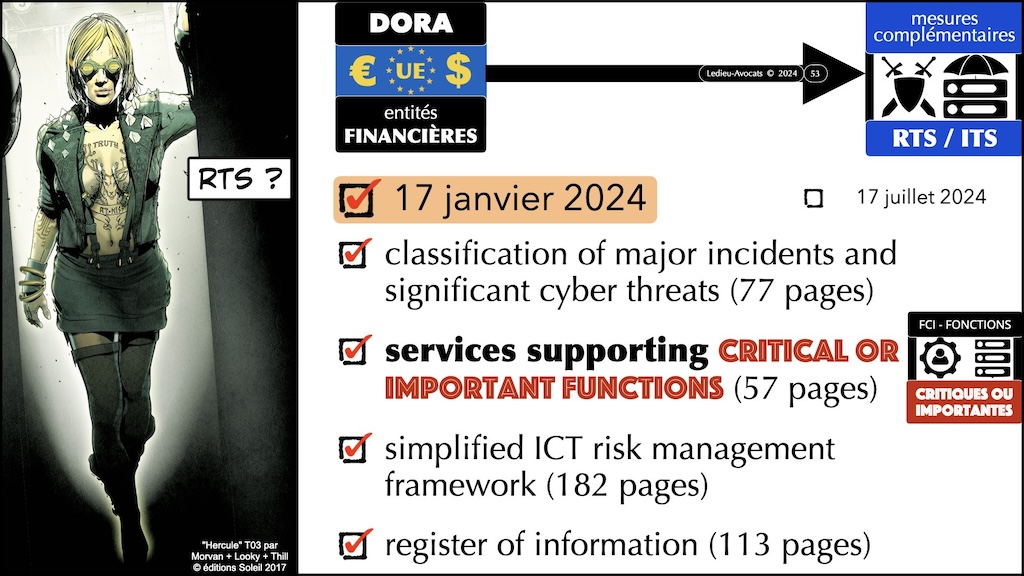

Lisez (aussi) les RTS et les ITS : ils sont d'application obligatoire, comme les obligations contenues dans le Règlement DORA lui-même.

Les oublis relativement nombreux de DORA, ne doivent pas cacher la réalité de cette règlementation : ce qui ne figure pas dans le texte du règlement fera probablement l’objet de correction et de détails dans les documents techniques produits par les AES.

La lecture attentive des RTS et des ITS, déjà publiés pour certains le 17 janvier 2024, et l’implémentation effective de leurs éléments sera un impératif de tout projet raisonné de mise en conformité avec la règlementation DORA.

A noter que 2 RTS sont prévus pour encadrer spécifiquement les « Fonctions Critiques ou Importantes ».

Vous souhaitez poursuivre votre exploration des 12 travaux de notre guide opérationnel de mise en conformité DORA ?

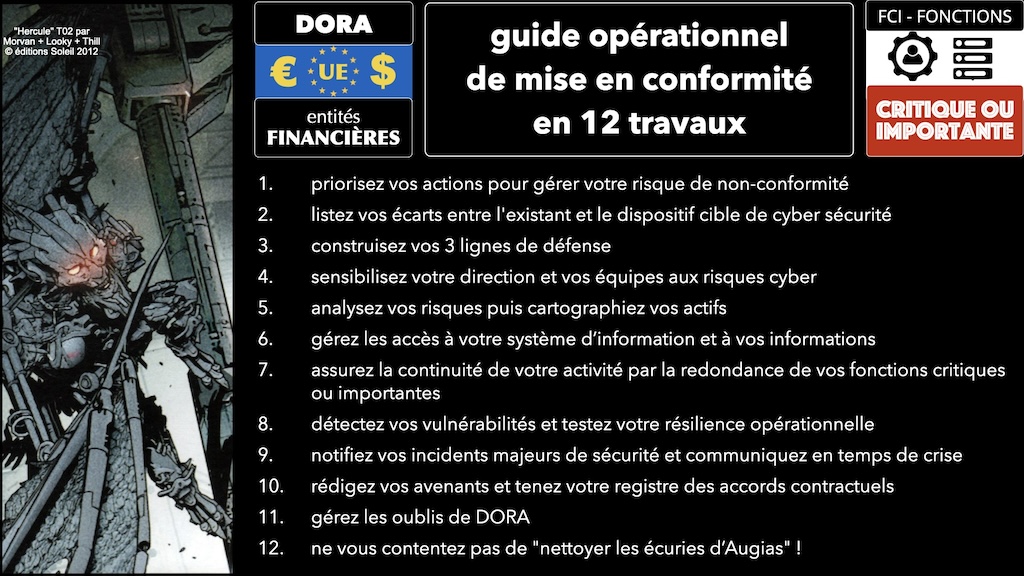

Les 12 travaux de mise en conformité vous sont proposés dans un ordre qui nous a semblé logique mais vous pouvez consulter nos présentations DORA en fonctions de vos préoccupations professionnelles :

Chapitre préambule : pourquoi DORA ? Pourquoi un guide pratique de déploiement ?

Chapitre 1/12 « Dompter le taureau de Minos » : priorisez vos actions pour gérer votre risque de non-conformité

Chapitre 2/12 « Tuer l’hydre de Lerne » : lister vos écarts entre l’existant et votre dispositif cible de cyber-sécurité

Chapitre 3/12 « Obtenir la ceinture de la reine de Amazones » : construisez vos 3 lignes de défense

Chapitre 4/12 « Cueillir les pommes d’or du jardin des Hespérides » : sensibilisez votre direction et vos équipes aux risques cyber

Chapitre 5/12 « Capturer le sanglier d’Erymanthe » : analysez vos risques et cartographie vos actifs

Chapitre 6/12 « Tuer le lion de Némée » : gérez les accès à votre système d’information et à vos informations

Chapitre 7/12 « Vaincre le géant Géryon » : assurez la continuité de votre activité par la redondance de vos fonctions critiques ou importantes

Chapitre 8/12 « Descendre aux Enfers » : détectez vos vulnérabilités et testez votre résilience opérationnelle

Chapitre 9/12 « Capturer les juments de Diomède » : notifiez vos incidents majeurs de sécurité et communiquez en temps de crise

Chapitre 10/12 « Capturer la biche de Cérynie » : rédigez vos avenants et tenez votre registre des accords contractuels

Chapitre 11/12 « Tuer les oiseaux du lac Stymphale » : gérez les oublis de DORA

Chapitre 12/12 CONCLUSION : ne vous contentez pas de « Nettoyer les écuries d’Augias » !

Vous voulez en savoir plus sur les bandes dessinées utilisées pour illustrer cette présentation ? Cliquez sur le lien qui vous intéresse !!!

« Hercule » série complète (et proprement remarquable) en 3 tomes par Jean-David Morvan + Vivien « Looky » Chauvet + Olivier Thill © éditions Soleil 2012-2017

« Milady 3000 » one shot © [le Grand] Magnus 1985 © éditions Ansaldi Bruxelles

![#574 DORA RTS ITS sensibilisation mise à jour pour les pro de CYBERZEN [24 juillet 2024] © Ledieu-Avocats 2024](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/07/574-DORA-RTS-ITS-sensibilisation-CYBERZEN-24-juillet-2024-©-Ledieu-Avocats-2024.001.jpeg)

![#573 La vulnérabilité regreSSHion du logiciel Open Source SSH [podcast NoLimitSecu du 22 juillet 2024]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/07/573-La-vulnerabilite-regreSSHion-du-logiciel-Open-Source-SSH-NoLimitSecu-22-juillet-2024-©-Ledieu-Avocats-22-07-2024.001.jpeg)