"OBTENIR LA CEINTURE DE LA REINE DES AMAZONES" :

3/12 ---> CONSTRUISEZ VOS 3 LIGNES DE DEFENSE

Le Règlement « DORA » n°2022/2554 du 14 décembre 2022 entre en application effective le 17 janvier 2025.

De nombreuses entités régulées comme la plupart de leurs prestataires IT se demandent encore comment aborder ce chantier franchement herculéen.

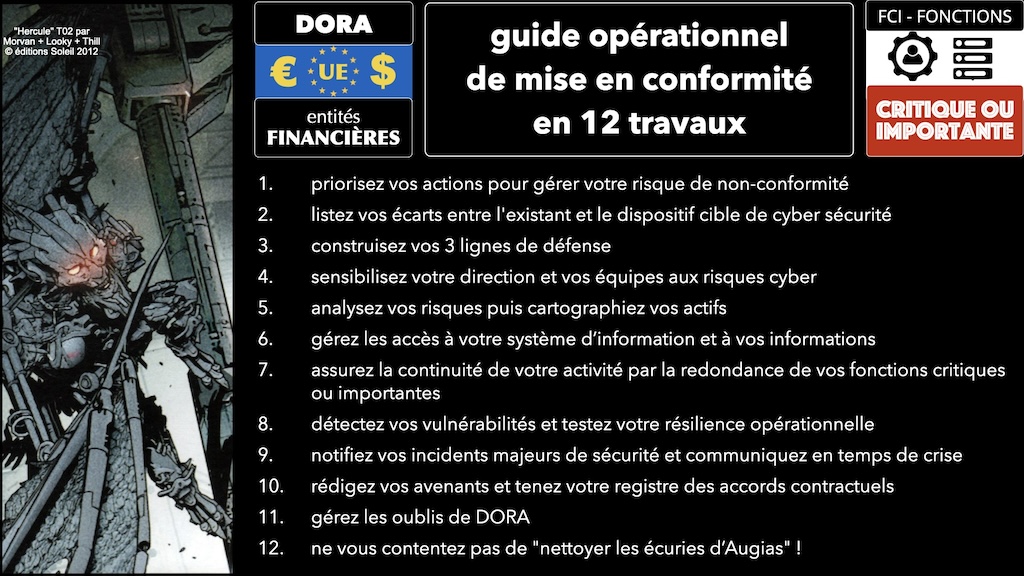

Nous proposons aux professionnel(le)s des « entités financières » (et de leurs prestataires IT) un guide pratique de mise en conformité DORA.

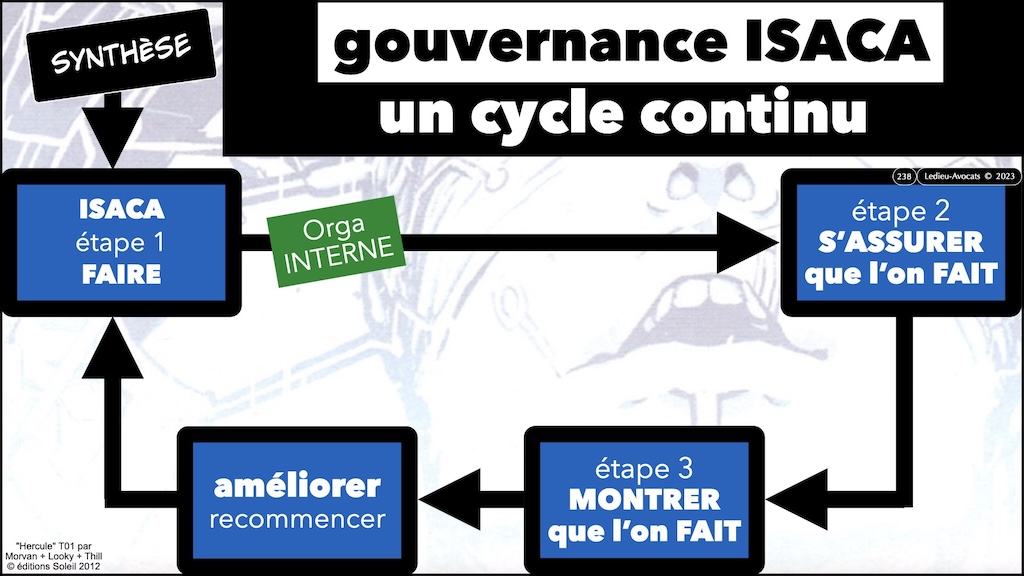

Organisez la gestion de vos risques TIC en trois lignes de défense

DORA consacre un article entier [DORA article 6] à l’organisation du contrôle de la gestion des risques cyber « afin de garantir que tous les actifs informationnels et actifs de TIC sont correctement protégés« [DORA article 3.2].

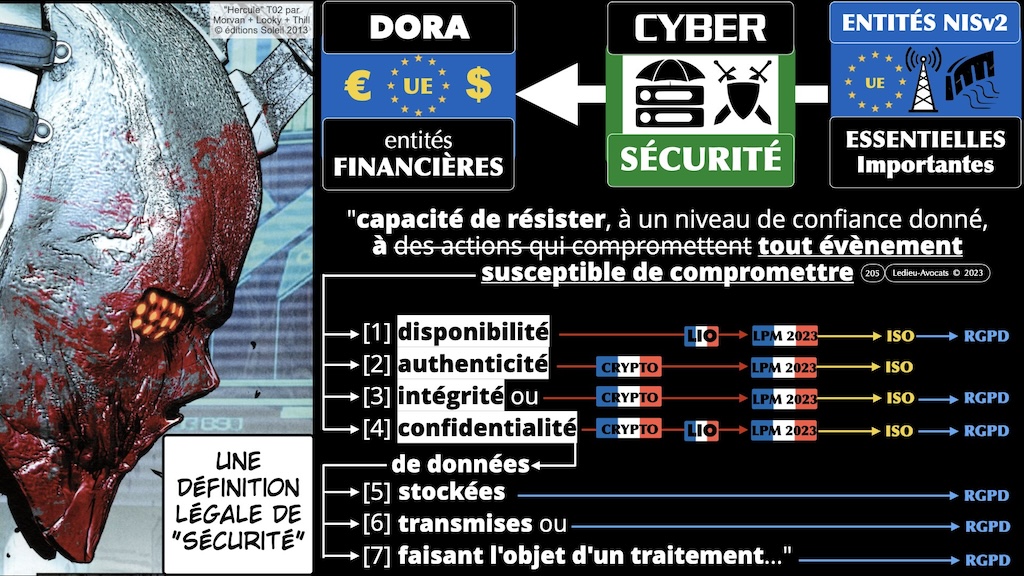

Les quatre objectifs de cette protection sont regroupés dans l’acronyme D.A.I.C. [DORA article 5.2.b), article 9.2, article 12.2, etc.] pour :

Disponibilité,

Authenticité,

Intégrité et

Confidentialité.

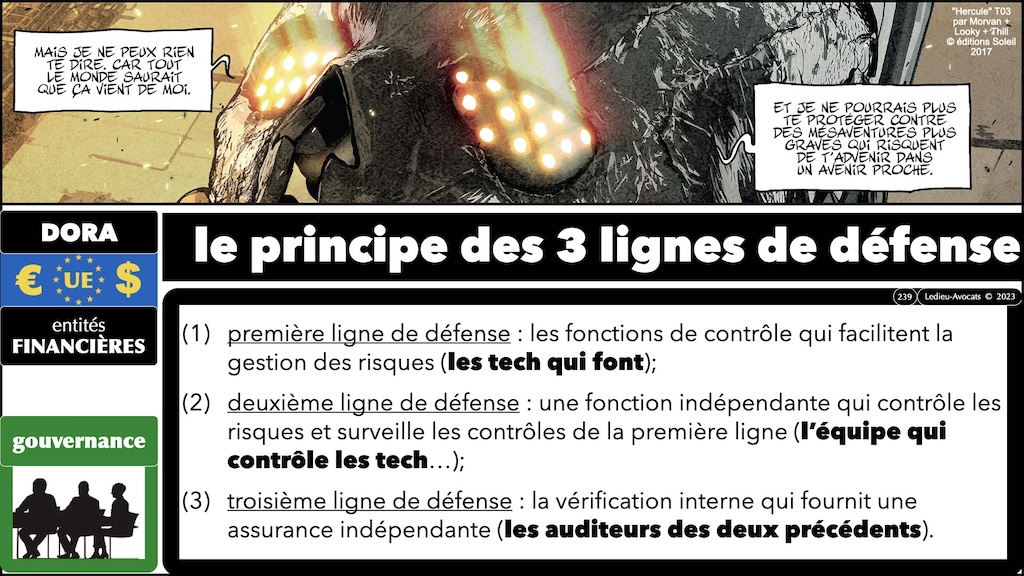

A ce titre, chaque entité financière doit organiser son cadre de gestion du risque TIC selon le modèle des trois lignes de défense, en vue d’assurer l’application effective des politiques et des procédures imposées par DORA.

[mise à jour du 10 juin 2024 : pour un excellent podcast de la série « la cyber expliquée à ma grand-mère » consacré au sujet (difficile pour un avocat) des 3 lignes de défense, cliquez sur ce lien]

La première ligne de défense

La première ligne de défense doit instaurer un cadre formel et « documenté » de la gestion des risques par « des stratégies, des politiques, des procédures, des protocoles et des outils de TIC adéquats » qui sont réexaminés « au moins une fois par an » .

Cet examen annuel fera l’objet de contrôle par les autorités compétentes, qui pourront être, selon le secteur d’activité de l’entité financière concernée :

– la Banque de France,

– l’Autorité des Marchés Financiers ou

– l’Autorité de Contrôle Prudentiel et de Résolution.

La deuxième ligne de défense : structurez vos contrôles internes

La deuxième ligne de défense doit permettre de s’assurer de la bonne exécution du travail de la première ligne de défense.

DORA précise que cette fonction de contrôle interne, pour être effective, doit être indépendante « afin d’éviter les conflits d’intérêt » .

La troisième ligne de défense : prévoyez vos audits internes et le suivi de leurs conclusions

La troisième ligne de défense nécessite l’organisation d’audits internes ou externalisés, dont les conclusions doivent faire l’objet d’un « processus de suivi formel » qui doit prévoir « la vérification et la correction en temps utile des constatations d’importance critique de l’audit » .

A titre d’exemple, les « membres de l’encadrement supérieur » seront tenus, au moins une fois par an, de rendre compte à leur direction des « enseignements tirés des tests et des incidents » et de formuler des « recommandations« permettant d’améliorer la résilience opérationnelle de leur entité [DORA article 13.5]

Vous souhaitez poursuivre votre exploration des 12 travaux de mise en conformité DORA ?

Les 12 travaux de mise en conformité vous sont proposés dans un ordre qui nous a semblé logique mais vous pouvez consulter nos présentations DORA en fonctions de vos préoccupations professionnelles :

Chapitre préambule : pourquoi DORA ? Pourquoi un guide pratique de déploiement ?

Chapitre 1/12 « Dompter le taureau de Minos » : priorisez vos actions pour gérer votre risque de non-conformité

Chapitre 2/12 « Tuer l’hydre de Lerne » : lister vos écarts entre l’existant et votre dispositif cible de cyber-sécurité

Chapitre 3/12 « Obtenir la ceinture de la reine de Amazones » : construisez vos 3 lignes de défense

Chapitre 4/12 « Cueillir les pommes d’or du jardin des Hespérides » : sensibilisez votre direction et vos équipes aux risques cyber

Chapitre 5/12 « Capturer le sanglier d’Erymanthe » : analysez vos risques et cartographie vos actifs

Chapitre 6/12 « Tuer le lion de Némée » : gérez les accès à votre système d’information et à vos informations

Chapitre 7/12 « Vaincre le géant Géryon » : assurez la continuité de votre activité par la redondance de vos fonctions critiques ou importantes

Chapitre 8/12 « Descendre aux Enfers » : détectez vos vulnérabilités et testez votre résilience opérationnelle

Chapitre 9/12 « Capturer les juments de Diomède » : notifiez vos incidents majeurs de sécurité et communiquez en temps de crise

Chapitre 10/12 « Capturer la biche de Cérynie » : rédigez vos avenants et tenez votre registre des accords contractuels

Chapitre 11/12 « Tuer les oiseaux du lac Stymphale » : gérez les oublis de DORA

Chapitre 12/12 CONCLUSION : ne vous contentez pas de « Nettoyer les écuries d’Augias » !

Vous voulez en savoir plus sur les bandes dessinées utilisées pour illustrer cette présentation ? Cliquez sur le lien qui vous intéresse !!!

« Hercule » série complète (et proprement remarquable) en 3 tomes par Jean-David Morvan + Vivien « Looky » Chauvet + Olivier Thill © éditions Soleil 2012-2017

« Milady 3000 » one shot © [le Grand] Magnus 1985 © éditions Ansaldi Bruxelles

![#574 DORA RTS ITS sensibilisation mise à jour pour les pro de CYBERZEN [24 juillet 2024] © Ledieu-Avocats 2024](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/07/574-DORA-RTS-ITS-sensibilisation-CYBERZEN-24-juillet-2024-©-Ledieu-Avocats-2024.001.jpeg)

![#573 La vulnérabilité regreSSHion du logiciel Open Source SSH [podcast NoLimitSecu du 22 juillet 2024]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/07/573-La-vulnerabilite-regreSSHion-du-logiciel-Open-Source-SSH-NoLimitSecu-22-juillet-2024-©-Ledieu-Avocats-22-07-2024.001.jpeg)