"DOMPTER LE TAUREAU DE MINOS" :

1/12 ---> PRIORISEZ VOS ACTIONS POUR GERER VOTRE RISQUE DE NON-CONFORMITE

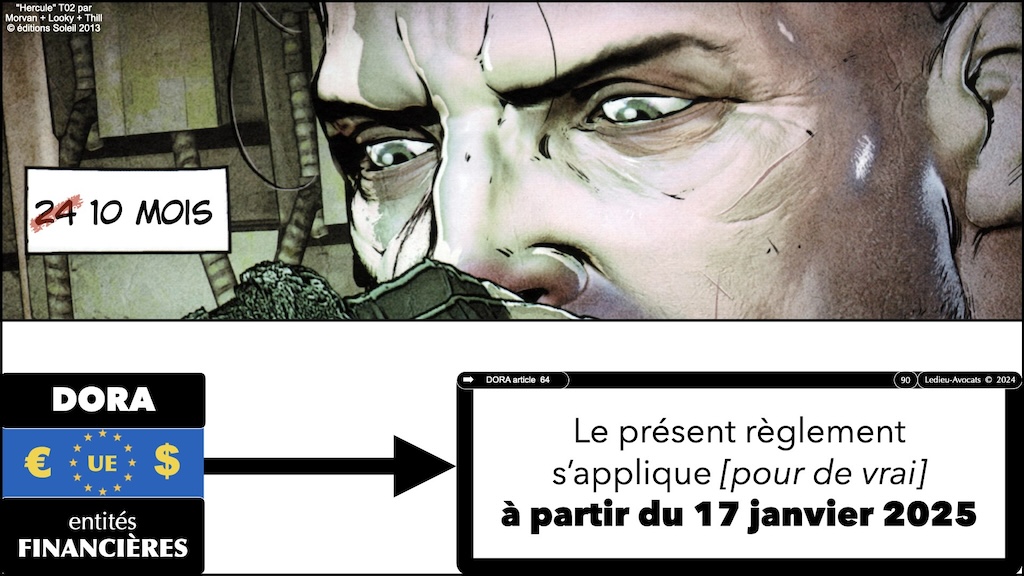

Le Règlement « DORA » n°2022/2554 du 14 décembre 2022 entre en application effective le 17 janvier 2025.

De nombreuses entités régulées comme la plupart de leurs prestataires IT se demandent encore comment aborder ce chantier franchement herculéen.

Nous proposons aux professionnel(le)s des « entités financières » (et à leurs prestataires IT) un guide pratique de mise en conformité DORA.

Le premier écueil : "mon existant est suffisant pour être conforme à DORA" !

Depuis la Directive de 2014 [1] et les règles de l’EBA sur l’externalisation de 2019 [2], les professionnel(le)s des entités financières ont déjà mis en place de nombreux dispositifs organisationnels, techniques et juridiques en matière de résilience [3].

Les « organes de direction » des entités financières sont de ce fait largement convaincus que DORA n’est que la ré-écriture compilée des règlementations qui les impactent depuis plus de 10 ans.

Tel n’est pourtant pas le cas, loin s’en faut !

A l’inverse, il serait vain, voire contre-productif, pour les entités financières de vouloir faire table rase du passé pour démarrer un process raisonnable de mise en conformité DORA.

[1] Directive 2014/59/UE du 15 mai 2014 établissant un cadre pour le redressement et la résolution des établissements de crédit et des entreprises d’investissement

[2] European Banking Association « Orientations relatives à l’externalisation » 25 février 2019

[3] Par exemple en France l’arrêté du 3 novembre 2014 relatif au contrôle interne des entreprises du secteur de la banque, des services de paiement et des services d’investissement soumises au contrôle de l’ACPR

Un calendrier légal tendu…

DORA impose aux entités financières de gérer de manière « efficace et prudente » [DORA article 5.1] le risque de dysfonctionnement de leurs infrastructures et outils numériques.

DORA s’appliquera de manière effective le 17 janvier 2025 [DORA article 64].

Cette date couperet est à tempérer du fait du calendrier de production par les Autorités Européennes de Surveillance (AES) [1] des normes techniques additionnelles prévues dans DORA pour le 17 janvier 2024 [2] et le 17 juillet 2024 [3].

Mais vu l’ampleur et la complexité du dispositif légal à déployer, il est illusoire d’espérer que la totalité des entités financières et de leurs prestataires TIC soient prêts dans les délais prévus par DORA.

Si l’on prend l’exemple du régime spécifique applicable aux prestataires critiques pour l’UE [4], il n’est objectivement pas raisonnable d’attendre de ces derniers qu’ils puissent matériellement mettre en place les mesures techniques et de supervision en moins de six mois après le 17 juillet 2024.

Pour faire un parallèle avec l’application effective en France de la Directive NISv2, le Directeur Général de l’ANSSI a annoncé publiquement le 26 mars 2024 que [l’ANSSI] « n’imagine pas exiger une conformité totale avant 3 ans à compter de la publication de l’ensemble des textes » [5].

[1] European Banking Association (EBA) + European Securities and Market Authority (ESMA) + European Insurance and Occupational Pensions Authority (EIOPA)

[2] DORA articles 15, 16.3, 18.3, 28.9 et 28.10

[3] DORA articles 11.11, 20, 26.11, 30.5, 31, 32.8, 41 et 43

[4] Le régime spécifique encadrant les « prestataires tiers critiques de services TIC » figure aux articles 31 et suivants de DORA

[5] Voir le replay de l’intervention du 26 mars 2024 de M. Vincent Strubel, Directeur Général de l’ANSSI au Forum International de la Cyber-sécurité

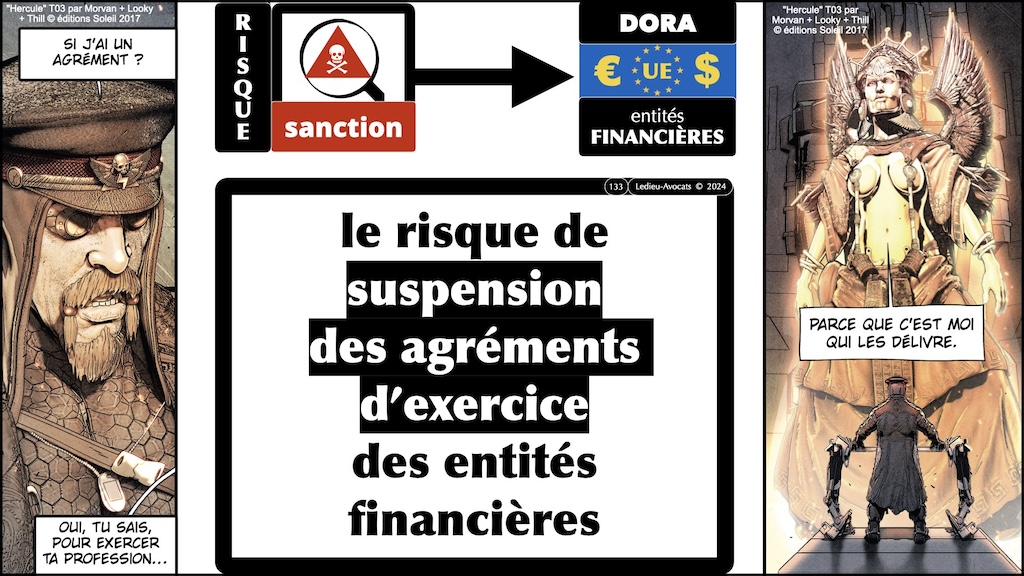

… avec un risque important de sanction

Le calendrier d’application de DORA conduit nécessairement les entités financières à envisager d’abord leur risque de non-conformité dans les délais légaux.

DORA [article 50] prévoit la possibilité pour les AES « d’adopter tout type de mesure, y compris de nature pécuniaire, propre à garantir que les entités financières continueront à respecter leurs obligations légales« .

Cependant, à la différence du RGPD ou de la Directive NISv2, aucun plancher ni aucun plafond de sanction pécuniaire ne sont prévus.

Ce qui pourrait paraître comme une mesure de clémence est à mettre en balance avec le fait que chacun des 20 types d’entités financières régulées [DORA article 3] est soumis à un agrément préalable d’exercice, délivré en France par la Banque de France, l’Autorité des Marchés Financiers (AMF) ou l’Autorité de Contrôle Prudentiel et de Résolution (ACPR).

Et – c’est précisé dans DORA – la législation cyber-sécurité fait maintenant partie intégrante du bloc légal soumis au contrôle des AES.

Ne pas être conforme aux obligations imposées par DORA fait donc courir aux entités régulées le risque de suspension (avec sursis ?) ou de retrait (temporaire ?) de leur agrément d’exercice.

Le risque de non-conformité est donc majeur, notamment en termes d’impact financier et d’image de marque.

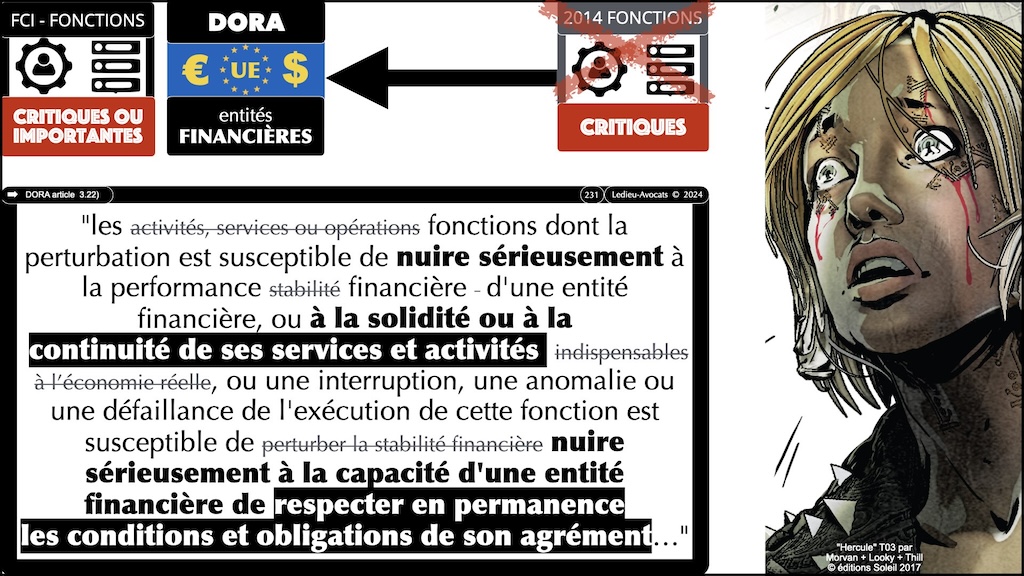

Priorisez vos actions de mise en conformité sur les "fonctions critiques ou importantes"

Afin de réduire au maximum le risque de non-conformité, une entité financière devrait commencer par identifier clairement ses fonctions métiers et ses actifs, en distinguant ceux considérés comme critiques ou importants des autres.

Cette identification préalable permettrait de prioriser sa conduite des actions de mise en conformité.

Les « fonctions critiques ou importantes » sont définies dans DORA comme celles dont « la perturbation [est] susceptible de nuire sérieusement à la performance financière, à la solidité ou à la continuité [des] services [d’une entité financière] » [DORA article 3.22)].

Cette définition légale de DORA est bien plus large que celle des « fonctions critiques » [1] imposée par la Directive de 2014.

Cette priorité d’action passe par l’identification des fonctions [métiers] critiques ou importantes concernés en tenant compte de deux particularités :

(i) les « actifs de TIC » (les matériels et les logiciels) dont l’obsolescence pose aujourd’hui un véritable problème : les « systèmes de TIC hérités » . La dette technique (« legacy » en anglais), encore très lourde dans les banques et les assurances, désigne tout « système de TIC qui a atteint la fin de son cycle de vie…, qui ne se prête pas à des mises à jour ou des corrections, … ou qui n’est plus pris en charge… par un prestataire [TIC] mais qui est toujours utilisé et soutient les fonctions de l’entité financière » [DORA article 3.3];

(ii) les fonctions critiques ou importantes qui seraient externalisées au profit de prestataires TIC.

Cette priorisation est une manière concrète de mettre en œuvre le « principe de proportionnalité » [DORA articles 4 et 9.3] tout à fait classique en droit européen.

[1] article 35 Directive n°2014/59 : « les activités, services ou opérations dont l’interruption est susceptible, dans un ou plusieurs États membres, d’entraîner des perturbations des services indispensables à l’économie réelle ou de perturber la stabilité financière en raison de la taille ou de la part de marché de l’établissement ou du groupe, de son interdépendance interne et externe, de sa complexité ou des activités transfrontières qu’il exerce…«

Désignez un responsable de la conduite du changement DORA

Dès le lancement du projet de mise en conformité, il est nécessaire qu’un membre de la direction de l’entité financière prenne la charge et centralise les actions de mise en conformité DORA.

Le DORA Chief Compliance Officer sera le responsable global de la « stratégie de résilience opérationnelle numérique« [DORA article 5.2.d)] à élaborer puis à implémenter.

Il est intéressant de constater qu’aujourd’hui [mai 2024], plusieurs groupes bancaires de première importance ont fait le choix de faire piloter leur chantier DORA par un(e) RSSI, à charge pour lui/elle de coordonner le travail des équipes des directions Risque, Compliance et Juridique.

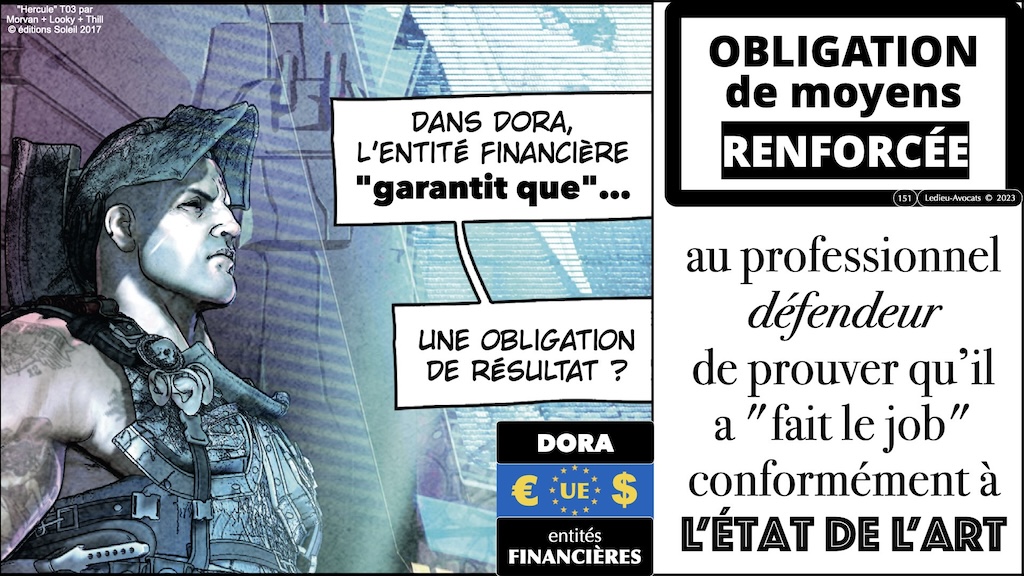

Documentez vos actions vers l'état de l'art DORA

Dès le début du projet de mise en conformité, l’entité financière doit prendre soin de documenter ses actions, pour être en mesure de prouver, de manière documentée (écrite et justifiée), son respect des règles légales et de l’état de l’art technique.

Car lorsque DORA impose à une entité de « garantir la sécurité des réseaux et systèmes d’information… qui sous-tendent la fourniture continue de leurs services… et leur qualité » [DORA article 3.1], il s’agit indéniablement pour les juristes, non d’une obligation de résultat, mais bien d’une obligation de moyens renforcée, dont la charge de la preuve repose sur l’entité, et non sur l’Autorité de Contrôle.

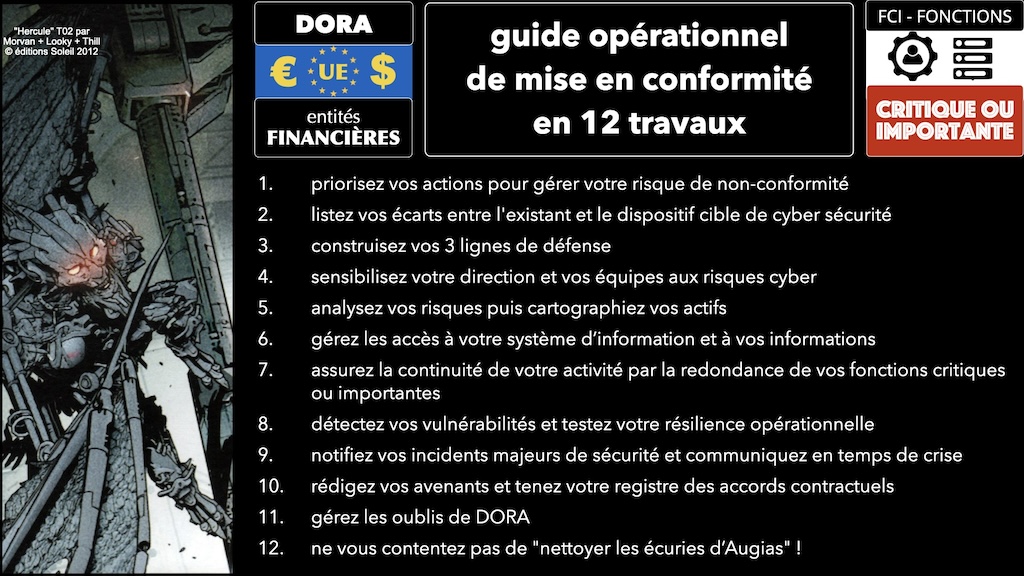

Vous souhaitez poursuivre votre exploration des 12 travaux de mise en conformité DORA ?

Les 12 travaux de mise en conformité vous sont proposés dans un ordre qui nous a semblé logique mais vous pouvez consulter nos présentations DORA en fonctions de vos préoccupations professionnelles :

Chapitre préambule : pourquoi DORA ? Pourquoi un guide pratique de déploiement ?

Chapitre 1/12 « Dompter le taureau de Minos » : priorisez vos actions pour gérer votre risque de non-conformité

Chapitre 2/12 « Tuer l’hydre de Lerne » : lister vos écarts entre l’existant et votre dispositif cible de cyber-sécurité

Chapitre 3/12 « Obtenir la ceinture de la reine de Amazones » : construisez vos 3 lignes de défense

Chapitre 4/12 « Cueillir les pommes d’or du jardin des Hespérides » : sensibilisez votre direction et vos équipes aux risques cyber

Chapitre 5/12 « Capturer le sanglier d’Erymanthe » : analysez vos risques et cartographie vos actifs

Chapitre 6/12 « Tuer le lion de Némée » : gérez les accès à votre système d’information et à vos informations

Chapitre 7/12 « Vaincre le géant Géryon » : assurez la continuité de votre activité par la redondance de vos fonctions critiques ou importantes

Chapitre 8/12 « Descendre aux Enfers » : détectez vos vulnérabilités et testez votre résilience opérationnelle

Chapitre 9/12 « Capturer les juments de Diomède » : notifiez vos incidents majeurs de sécurité et communiquez en temps de crise

Chapitre 10/12 « Capturer la biche de Cérynie » : rédigez vos avenants et tenez votre registre des accords contractuels

Chapitre 11/12 « Tuer les oiseaux du lac Stymphale » : gérez les oublis de DORA

Chapitre 12/12 CONCLUSION : ne vous contentez pas de « Nettoyer les écuries d’Augias » !

Vous voulez en savoir plus sur les bandes dessinées utilisées pour illustrer cette présentation ? Cliquez sur le lien qui vous intéresse !!!

« Hercule » série complète (et proprement remarquable) en 3 tomes par Jean-David Morvan + Vivien « Looky » Chauvet + Olivier Thill © éditions Soleil 2012-2017

« Milady 3000 » one shot © [le Grand] Magnus 1985 © éditions Ansaldi Bruxelles

![#574 DORA RTS ITS sensibilisation mise à jour pour les pro de CYBERZEN [24 juillet 2024] © Ledieu-Avocats 2024](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/07/574-DORA-RTS-ITS-sensibilisation-CYBERZEN-24-juillet-2024-©-Ledieu-Avocats-2024.001.jpeg)

![#573 La vulnérabilité regreSSHion du logiciel Open Source SSH [podcast NoLimitSecu du 22 juillet 2024]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/07/573-La-vulnerabilite-regreSSHion-du-logiciel-Open-Source-SSH-NoLimitSecu-22-juillet-2024-©-Ledieu-Avocats-22-07-2024.001.jpeg)