DORA projet 1/12 Pourquoi DORA ? Objectif : la résilience opérationnelle

"LA SECURITE EST UN ECHEC" *

* mantra de Nicolas Ruff, contributeur du podcast NoLimitSecu

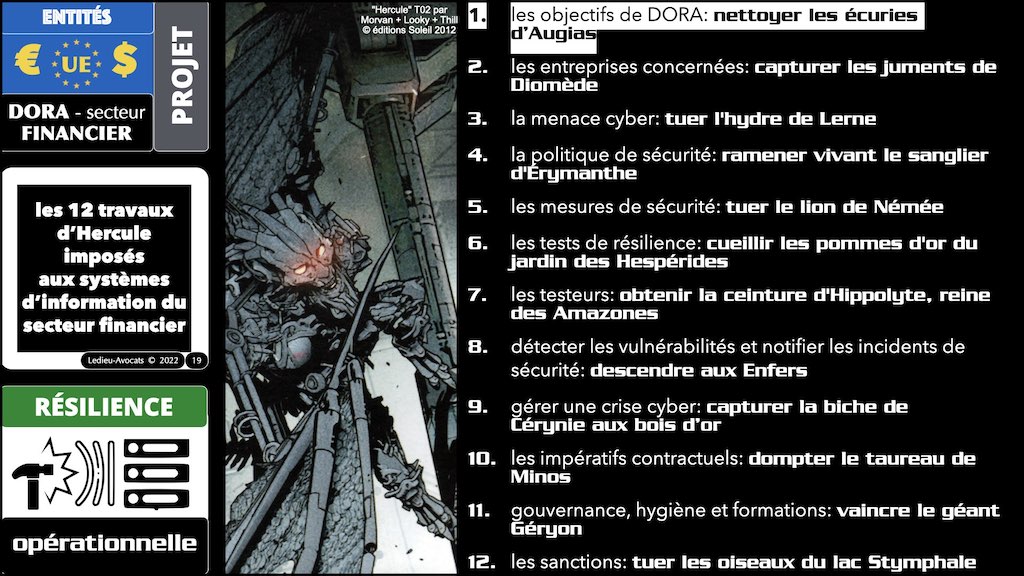

DORA projet 1/12 Pourquoi DORA ? Objectif : la résilience opérationnelle ---> pour "nettoyer les écuries d'Augias"

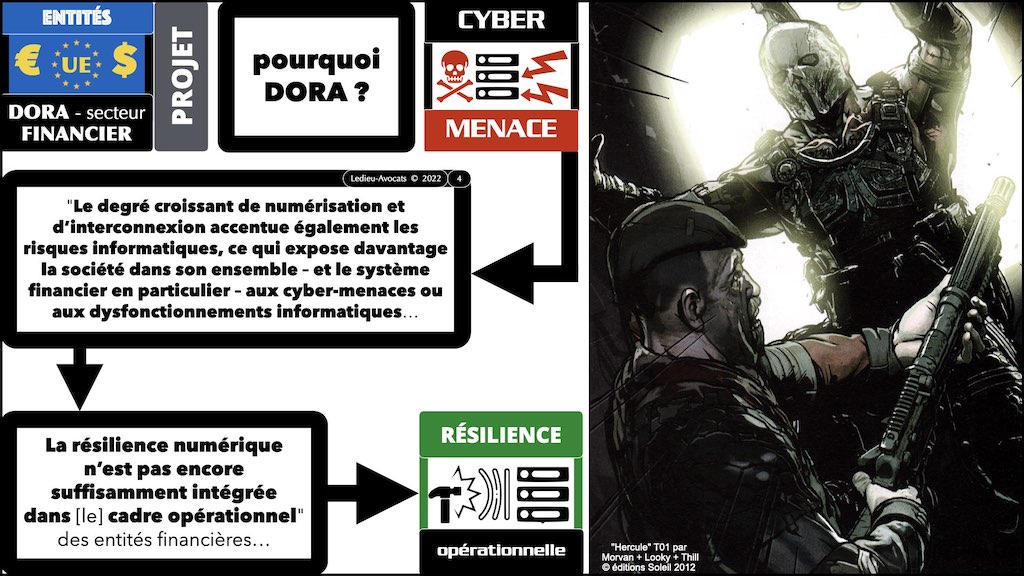

Il suffit de citer ce considérant[1] du projet de Règlement DORA[2] pour en comprendre les raisons.

Les objectifs avoués de cette règlementation sont de « prévenir l’instabilité financière découlant de la matérialisation [des] risques informatiques » , compte tenu de la « forte dépendance » du secteur dans son ensemble aux services informatiques et sa grande vulnérabilité aux « cyber-attaques » .

La crise financière de 2008 avait poussé l’UE à imposer au secteur dans son ensemble des règles strictes en matière de résilience financière.

Un second pas sera franchi dès l’adoption des règles de résilience technique imposées par DORA aux « 22.000 entités financières » de l’UE et à TOUS leurs prestataires de « fourniture » , de « saisie » , de « stockage » , et de « traitement » de données.

En Hercule dans le texte, il paraissait nécessaire à l’UE de rendre obligatoire le nettoyage des écuries d’Augias (les systèmes d’information du secteur financier…).

******************************************************************************************************

Notes :

[1] Les « considérant » d’un texte législatif de l’UE sont toujours écrits au conditionnel et sont des indices d’interprétation des articles de ce même texte, qui servent notamment aux tribunaux. Les 73 « considérant » sont donc à lire après les 56 articles de DORA. Bon courage…

[2] projet de Règlement « DORA » version initiale publiée le 24 septembre 2020.

******************************************************************************************************

DORA projet 1/12 Pourquoi DORA ? Objectif : la résilience opérationnelle

au fait... DORA, ça veut dire quoi ?

« D.O.R.A. » est l’acronyme anglaise de « Digital Operational Resilience Act » for the financial sector. C’est donc un projet de loi européenne sur la « résilience opérationnelle » des systèmes d’information du secteur financier.

Ce Règlement UE sera (bientôt ?) d’application directe dans les 27 pays membres, sans loi nationale de transposition.

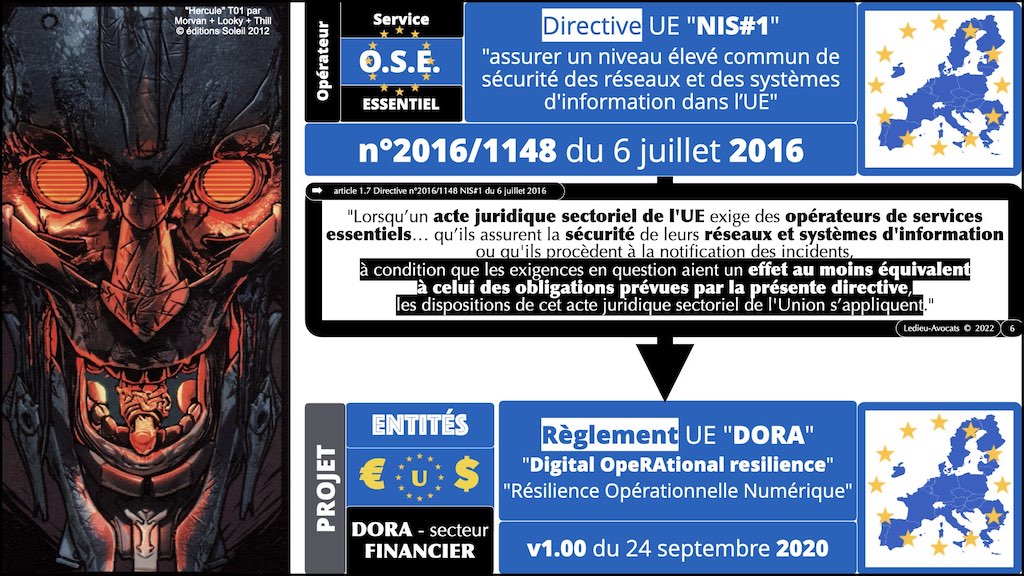

Juridiquement, le projet DORA est une adaptation sectorielle des obligations de sécurisation des réseaux et des systèmes d’information de la Directive NIS (Directive Network Information Security n°2016-1148 du 6 juillet 2016) qui vise spécifiquement les entreprises du « secteur financier » (voir épisode 2/12 à venir).

Petite revue des points principaux de cette législation fleuve (une bonne centaine de pages…) et très technique.

Si vous aimez la littérature juridique dans laquelle se multiplient les termes comme « cyber-attaque« , « compromission« , « vulnérabilité » , « défense en profondeur » , « TTPs » ou « red team » , vous êtes au bon endroit.

Pour vous donner une idée du détail des obligations prévues dans DORA, citons un extrait de l’article 6 qui imposera que tous les « changements apportés aux systèmes informatiques » des entités financières soient « consignés, testés, évalués, approuvés, mis en œuvre et vérifiés de manière contrôlée » . Vous voilà prévenu(e).

DORA projet 1/12 Pourquoi DORA ? Objectif : la résilience opérationnelle

Résistance ? Résilience ? Cyber-résilience ?

La notion de « résilience » n’est simplement pas définie dans DORA.

Faisons simple : être « résilient » , c’est s’organiser pour être en mesure de résister à une panne ou à une attaque et de poursuivre son activité.

Pour quelques explications sur cette notion de résilience, vous trouverez sur ce blog un post spécial « résilience et cyber-résilience » que vous pourrez approfondir en écoutant le podcast NoLimitSecu du 10 juillet 2022.

Retenez que le concept fondamental de la « résilience opérationnelle » consiste, pour un système d’information, à accepter de perdre en efficience pour gagner en résistance.

La « résilience opérationnelle numérique » au sens de DORA ajoute une dimension relative à (i) la disponibilité et (ii) la qualité des services rendus par les entreprises du secteur financier.

Il s’agit de prévenir et de lutter contre les conséquences des « incidents liés à l’informatique » , qu’ils soient d’origine malveillance ou le fait de négligence (technique, organisationnelle, etc.), interne ou externe à l’entreprise.

L’article 1er du projet DORA est d’ailleurs assez clair sur ce point : il s’agit d’assurer la sécurité des réseaux et des systèmes d’information sous-tendant « les processus opérationnels » des entités financières[1], c’est-à-dire la « continuité [de leurs] activités opérationnelles« .

Rien de révolutionnaire dans DORA, surtout si l’on veut bien s’intéresser au projet de Directive NISv2[2] qui imposera aux Opérateurs de Service Essentiel ou Important des « mesures de gestion des risques en matière de cyber sécurité » qui devront comprendre « au minimum

a) l’analyse des risques et les PSSI;

b) la gestion des incidents;

c) la continuité des activités… » .

La bascule des obligations de cyber-sécurité (passives) vers celles (actives) de cyber-résilience est indéniablement en marche.

******************************************************************************************************

Notes :

[1] « capacité d’une entité financière à développer, garantir et réévaluer son intégrité opérationnelle d’un point de vue technologique en assurant directement, ou indirectement par le recours aux services de… prestataires, l’intégralité des capacités liées à l’informatique nécessaires pour garantir la sécurité des réseaux et des systèmes d’information qu’elle utilise, et qui sous-tendent la fourniture continue de services financiers et leur qualité » .

[2] Projet de Directive NISv2 du 16 décembre 2020 destiné à remplacer la Directive NIS de 2016.

******************************************************************************************************

DORA projet 1/12 Pourquoi DORA ? Objectif : la résilience opérationnelle

DORA et la pertinence du vocabulaire technique utilisé…

Vu la pertinence extrêmement variable des termes techniques utilisés dans DORA, et pour ne pas être taxé d’amateurisme (voire pire), nous prendrons soin de beaucoup utiliser les guillemets et les [sic] dans les lignes qui suivent.

Par exemple ? Les « indicateurs de compromis [sic] » dans la version française du projet DORA pour désigner les « IoC » , les systèmes informatiques « patrimoniaux » [« legacy » dans la version anglaise], les « vulnérabilités potentielles des TIC » , le « trading électronique et algorithmique » pour ne citer que quelques morceaux choisis…

Si vous voulez creuser les définitions légales (très nombreuses) posées par DORA, cliquez sur ce lien pour accéder au post de novembre 2021 consacré à ce sujet précis.

DORA projet 1/12 L'objectif de DORA : "Limiter les dégâts" [sic] et redémarrer la production

Afin de résoudre « immédiatement et rapidement [sic] » tout incident de sécurité[1], notamment en cas de cyber-attaque, DORA donnera la priorité « à la reprise des activités et aux mesures de rétablissement » , prenant en cela le contre-pied de la jurisprudence de la CNIL[2] en cas de découverte d’une vulnérabilité.

La protection des données personnelles n’est donc pas prioritaire dans DORA, même si le RGPD[3] y est plusieurs fois pris en compte.

DORA prend néanmoins soin de préciser que le redémarrage de l’activité de l’entité impactée ne devra « en aucun cas compromettre l’intégrité et la sécurité des réseaux et des systèmes d’information ni la confidentialité des données » .

*******************************************************************************************************

Notes :

[1] Les « incidents liés à l’informatique » en DORA dans le texte.

[2] délibération CNIL n°SAN 2019-005 du 28 mai 2019 : la partie informée d’une « vulnérabilité » s’engage à « prendre a minima toutes les mesures nécessaires dès la connaissance de cette vulnérabilité » et à « anticiper » les conséquences de cette connaissance au regard de la réalité de son activité en ligne, de manière à ne pas faire le choix de « privilégier la stabilité de son système d’information [plutôt que] la correction de la vulnérabilité des données personnelles » .

[3] Règlement Général sur la Protection des données à caractère personnel « RGPD » n°2016/679 du 27 avril 2016.

*******************************************************************************************************

DORA projet 1/12 Le cycle continu de la sécurité des systèmes d'information du secteur financier et de ses prestataires IT

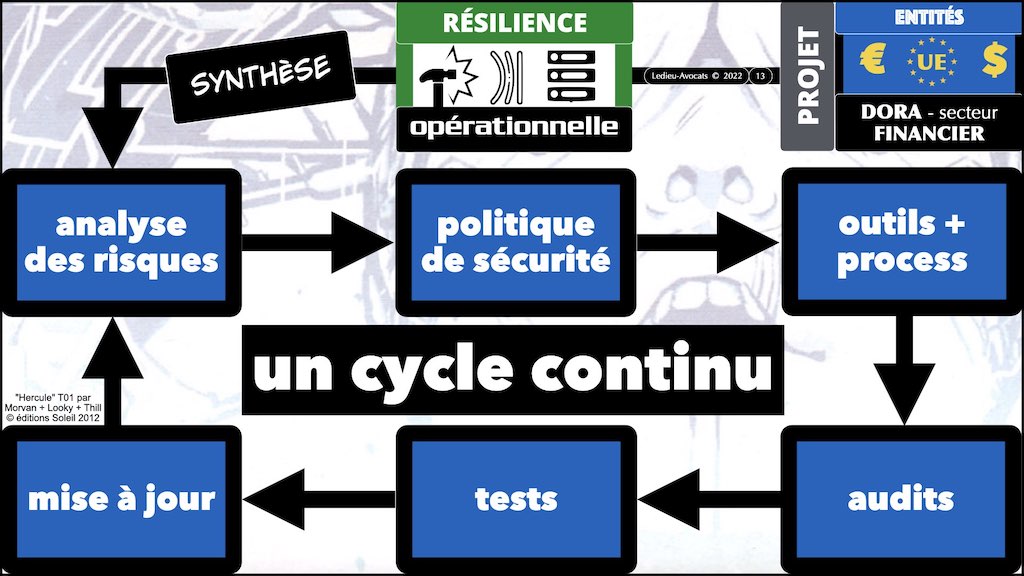

Si la menace cyber (épisode 3/12 à venir) est évolutive (et elle l’est), il faut que la mise en sécurité des systèmes d’information le soit aussi !

Vous comprendrez la législation DORA si vous l’envisagez comme un cycle continu qui part d’une analyse réaliste des risques pesant sur le système d’information des entités financières.

Cette analyse conditionnera l’adoption d’une politique de sécurité adaptée (épisode 4/12 à suivre).

Les outils et les process de sécurité (bientôt dans l’épisode 5/12) sont à leur tour une conséquence des principes retenus dans la politique de sécurité.

Pour que l’ensemble fonctionne, les outils et les process doivent être régulièrement (i) audités et (ii) testés (épisode 6/12 à venir).

Les résultats des audits et des tests devront conduire les entreprises du secteur financier à mettre à jour les principes, les process et les outils permettant d’atteindre l’objectif de résilience opérationnelle (numérique, donc).

Le mouvement sera donc sans fin, comme le fait de remplir le tonneau des Danaïdes, mais c’est là une autre histoire…

DORA comme "les 12 travaux d'Hercule" imposés aux système d'information du secteur financier ?

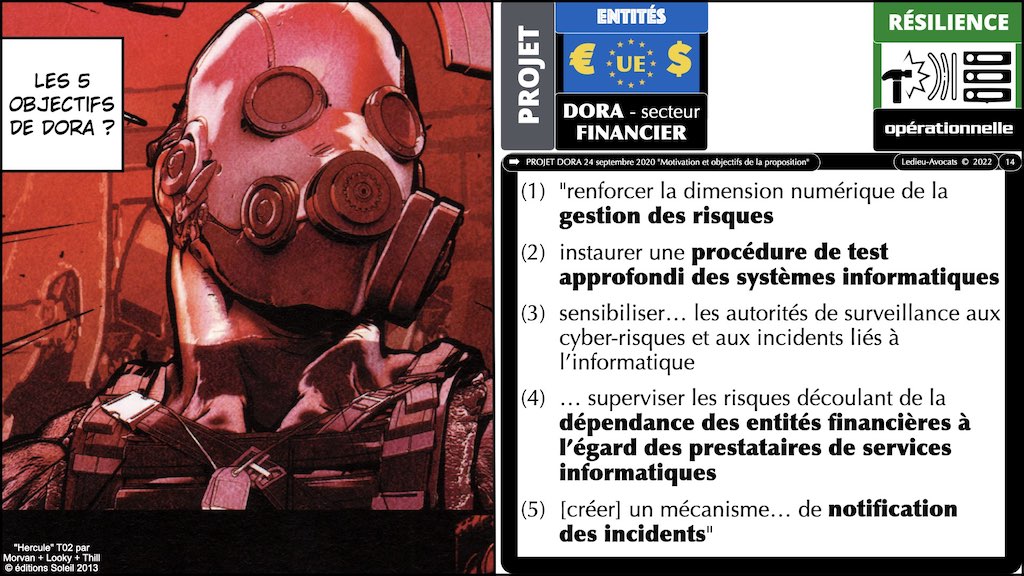

Dans l’exposé des motifs de DORA (mais qui va lire l’exposé des motifs d’un projet de Règlement de l’UE ???), le projet semble se résumer en 5 points :

Mais, comme souvent dans les textes de l’UE, (et comme dirait Friedrich Nietzsche), le Diable se niche dans les détails…

Vu la complexité du texte analysé, nous avons choisi de découper notre analyse (et nos commentaires) de DORA en 12 épisodes, en faisant un parallèle avec les mythiques 12 travaux d’Hercule qui vont s’imposer aux entités financières, comme à leurs prestataires IT (nous allons beaucoup insister sur ce point).

DORA s'applique aussi aux matériels composant le système d'information

Nous ne creuserons pas l’encadrement légal des pannes physiques des réseaux et des systèmes d’information des entreprises du secteur financier, bien que le projet DORA couvre également cet aspect essentiel de la sécurité des systèmes d’information.

DORA : du nouveau depuis le projet du 24 septembre 2020 ?

Ben oui…

Accord technique sur une nouvelle version de ce projet annoncé par l’UE le 11 mai 2022.

La V2 du texte est disponible depuis le 23 juin 2022. Sorry, c’est seulement en anglais en cliquant ici.

DORA illustré en BD avec un Hercule très futuriste

Les illustrations en BD seront toutes tirées de l’incroyable série « Hercule » en 3 tomes par Jean-David Morvan au scénario, Vivien « Looky » Chauvet au dessin et Olivier Thill à la couleur.

Une analyse technique et juridique de DORA ?

Avec Jean-Philippe GAULIER, directeur général de CYBERZEN, nous avons travaillé à quatre mains pour vous livrer notre analyse et des explications qui devraient éclairer à la fois les opérationnel(le)s et les juristes qui gèrent les problématiques de sécurité des systèmes d’information.

12 épisodes sur 12 semaines ? OUI !

L’analyse de DORA et la rédaction de 12 posts successifs nous ont pris assez de (notre) temps (estival) pour que nous soyons en mesure de vous affirmer que… 12 épisodes d’un coup, vous allez caler…

Ce sera donc 1 chapitre par semaine, tous les jeudis.

Ouf, plus que 11 épisodes…

DORA #02/12 à suivre ?

Merci aux éditions Delcourt Soleil !!!

Vous voulez en savoir plus sur les bandes dessinées utilisées pour illustrer cette présentation ? Cliquez sur le lien qui vous intéresse !!!

« Les 5 Terres » première série complète en 6 tomes par « Lewelyn » (David Chauvel, Andoryss et Patrick Wong) et Jérome Lereculey © éditions Delcourt 2019-2022

« Arctica » 12 tomes par Daniel Pecqueur et Boyan Kovačević © éditions Delcourt 2007-2022

« Au-delà des merveilles » série complète en 3 tomes par Yohann « Wyllow » Puaud © éditions Clair de Lune 2004-2022

« Badlands » série complète en 3 tomes par Eric Corbeyran et Piotr Kowalski © éditions Soleil 2014-2018

« Carmen mc Callum » 18 tomes (tome 1 par Fred Duval + Olivier Vatine + Fred Blanchard + Stéphane « Gess » et tomes 2 et 3 par Fred Duval et Stéphane « Gess ») © éditions Delcourt 1995-2020

« Le Crépuscule des Dieux » série complète en 9 tomes par Nicolas Jarry et Jean-François « Djief » © éditions Soleil 2007-2016

« lE dERNIER tROYEN » série complète en 6 tomes + 1 intégrale par Valérie Mangin et Thierry Démarez © éditions Soleil 2004-2012

« Excalibur-Chroniques » (époustouflante) série complète en 5 tomes + 1 intégrale par Jean-Luc Istin et Alain Brion © éditions Soleil 2012-2019

« Hercule » série complète en 3 tomes par Jean-David Morvan + Vivien « Looky » Chauvet + Olivier Thill © éditions Soleil 2012-2017

« Horologiom » série complète en 7 tomes + intégrale en 2 tomes par Stéphane Lebeault © éditions Delcourt 1994-2021

« Neandertal » série complète en 3 tomes par Emmanuel Roudier © éditions Delcourt 2007-2011

« La nef des Fous » 11 tomes + intégrale en 2 tomes + hors série par Bernard « Turf » © éditions Delcourt 1993-2021

« Odin » série complète en 2 tomes par Nicolas Jarry et Erwan Seure-Le Bihan © éditions Soleil 2010-2012

« L’Oeil de la Nuit » série complète en 3 tomes par Serge Lehman et Stéphane « Gess » © éditions Delcourt 2015-2016

« Olympus Mons » première série complète en 7 tomes par Christophe Bec et Stefano Raffaele © éditions Soleil 2017-2022

« Les portes de Shamballah » série complète en 4 tomes par Mazuer + Romano + Taranzano © éditions Clair de Lune 2007-2016

« Souvenirs de la Grande Armée » série complète en 4 tomes + 1 intégrale par Michel Dufranne et Vladimir « Alexander » © éditions Delcourt 2007-2018

« Sur les terres d’Horus » série complète en 8 tomes par Isabelle Dethan © éditions Delcourt 2001-2015

« Universal War One » série complète en 6 tomes (absolument remarquables) par Denis Bajram © éditions Soleil 1998-2006

« Yiu Premières missions » série complète en 7 tomes + intégrale en 2 tomes par Thierry « Téhy » + Jeanne « JM Vee » + Vincent « Vax » © éditions Soleil 2003-2010