cyber pirate ? corsaire ? mercenaire ? [PODCAST NoLimitSecu]

Voici plusieurs raisons pour lesquelles vous devriez écouter ce podcast NoLimitSecu :

– d’abord parce que l’intervenant est Christophe Renard, qui est un puit de science en la matière;

– ensuite, parce que « connaitre la menace » , c’est se préparer à y répondre;

– enfin, parce que le sujet est tout à fait d’actualité et que les données du problème évoluent très vite.

Voici le lien pour accéder à ce podcast NoLimitSecu auquel j’ai eu le plaisir de participer : https://www.nolimitsecu.fr/cyber-pirates-corsaires-et-mercenaires/

J’ai préparé quelques slides en BD qui viennent compléter les explications de Christophe Renard, notamment sur les termes utilisés.

cyber pirate corsaire mercenaire ? [PODCAST NoLimitSecu] petite typologie 2022 des cyber attaquants

Oubliez Jack Sparrow et « Pirate des Caraïbes » .

Historiquement, un pirate tue pour de l’argent.

Le pirate n’a qu’une loi : la sienne. Et aucune morale.

Le pirate est un « criminel » au sens propre du terme.

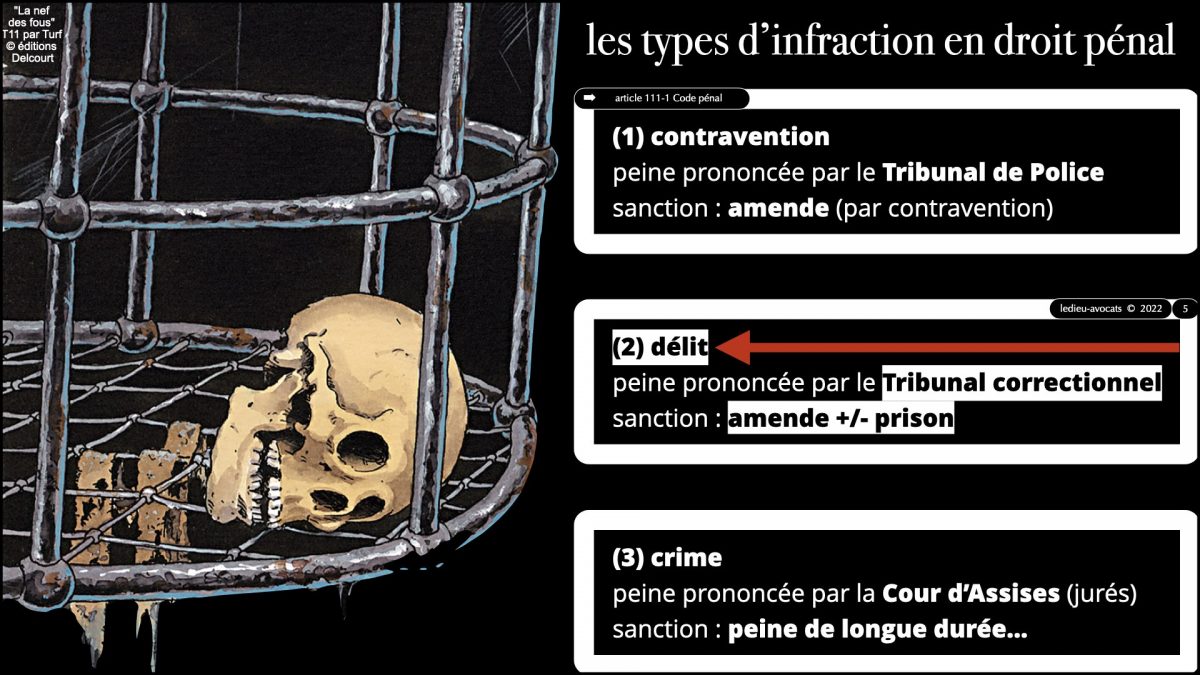

Les « hackers/pirates » ne sont – pour l’instant – pas des « criminels » au sens du droit pénal français.

Ils commettent des délits.

Ce sont des « délinquants » .

Mais bon… Christophe Renard n’a pas tort de qualifier de « criminels » ces hackers qui font profession de leur activité illicite.

cyber pirate ? corsaire ? mercenaire ? [PODCAST NoLimitSecu] petite typologie 2022 des cyber attaquants : un "pirate informatique" ?

petite typologie 2022 des cyber attaquants : un "mercenaire" ?

De la notion de « mercenaire » (au départ un soldat – souvenez vous des « gardes suisses » dans l’histoire), on en arrive facilement à la notion très proche de « prestataire » …

Un prestataire, c’est un sous-traitant qui signe un contrat de service avec… un gouvernement (chose apparemment rare pour des actions cyber offensives) ou une entreprise privée.

Apparemment au XXIème siècle, la seule chose que les états sous-traitent en matière cyber, c’est la fabrication d’outils offensifs.

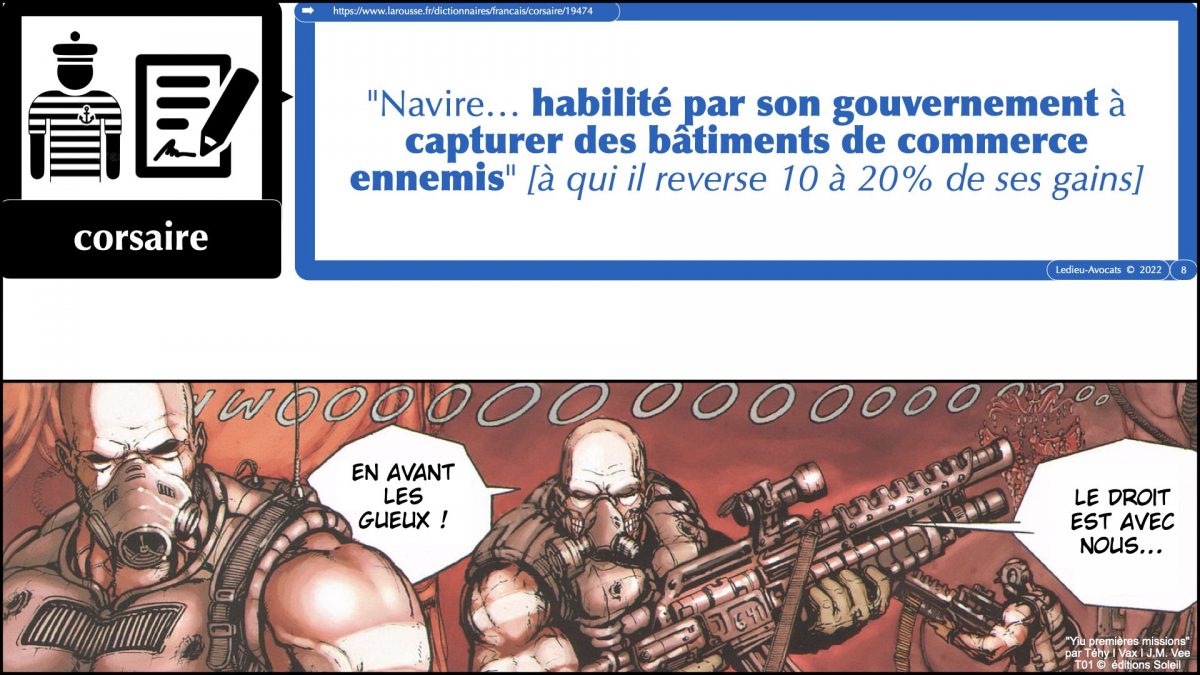

petite typologie 2022 des cyber attaquants : un "corsaire" ?

Les corsaires avaient le droit – selon contrat signé avec leur Etat – d’attaquer la marine marchande d’un pays ennemi.

Les corsaires n’avaient pas le droit de vie ou de mort sur les passagers et les équipages des navires qu’ils attaquaient.

Ecoutez bien Christophe Renard, il n’évoque pas du tout cette catégorie d’attaquants, aujourd’hui disparue.

Rappelons ici que les corsaires capturés bénéficiaient du statut de prisonnier de guerre, ce dont n’ont jamais bénéficié les pirates.

Allez lire l’article de wikipedia sur le sujet, particulièrement bien écrit.

petite typologie 2022 des cyber attaquants : le justicier hacktiviste

Le hacktiviste est motivé par des considérations morales / politiques / religieuses qui lui sont propres.

Juridiquement, un « justicier » est un pirate informatique, un « délinquant » …

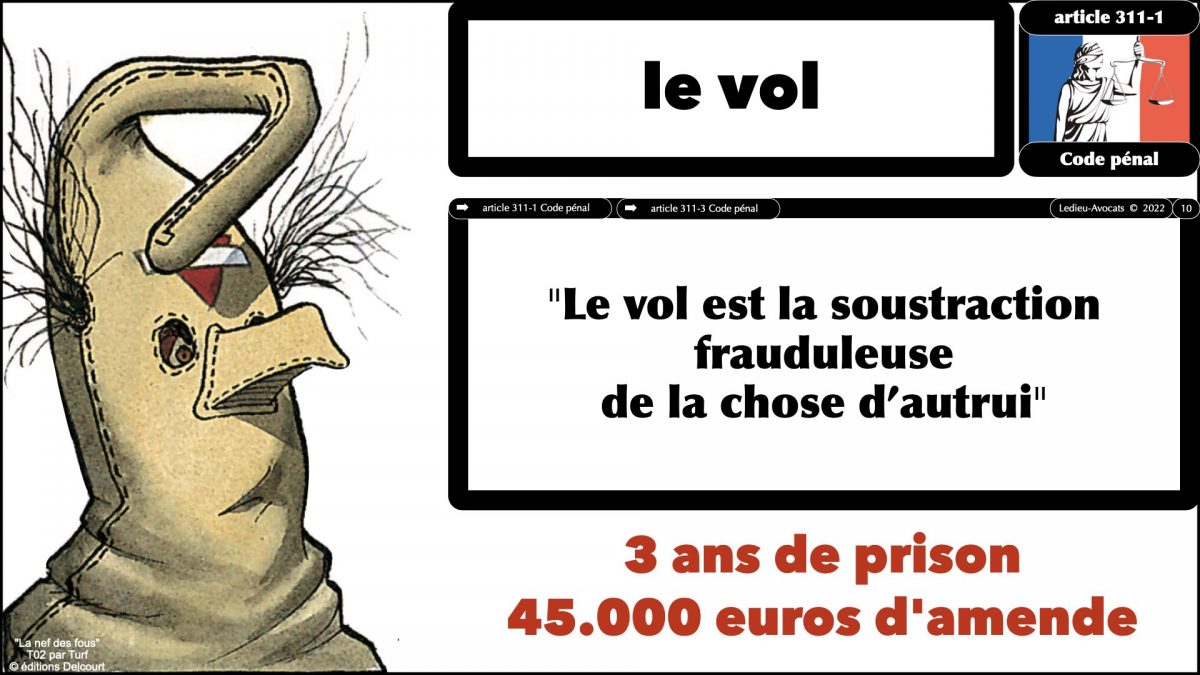

Que dit la jurisprudence française en matière de vol d'information "sans support" ? C'est du vol !

En principe, le « vol » au sens du Code pénal implique la soustraction d’une chose physique.

Je cite le Code pénal (article 311-1):

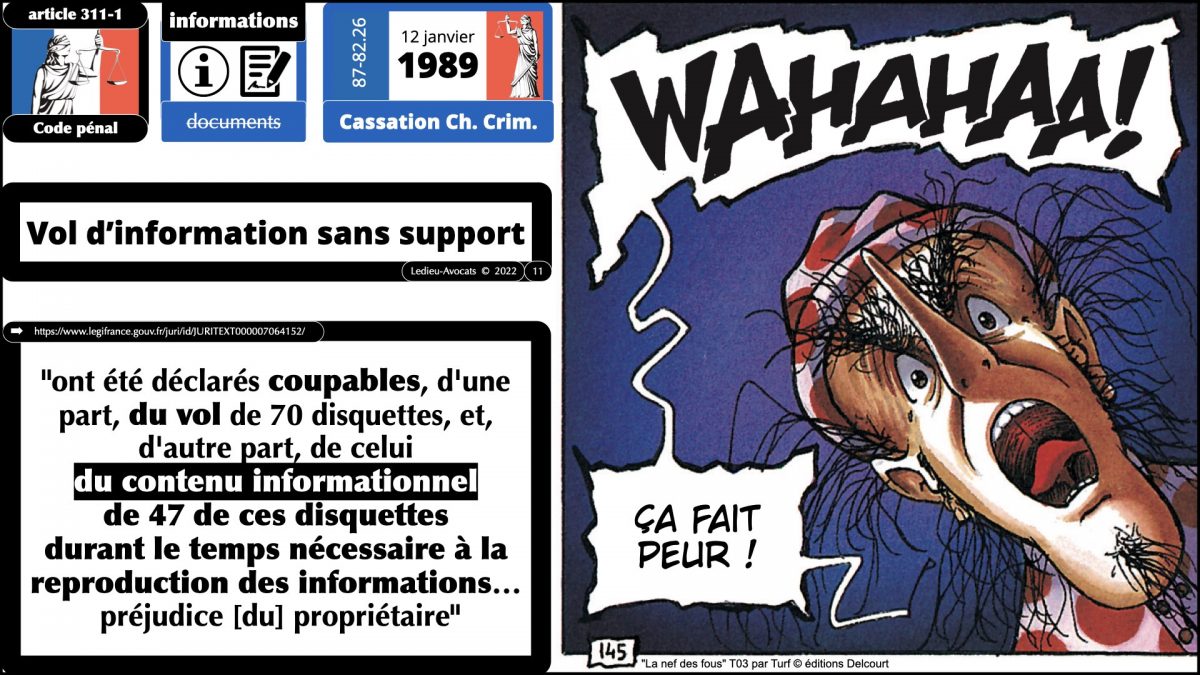

Mais au XXI° siècle, peut-on commettre un vol d’information sans support, en copiant des data sans en avoir le droit ?

Le sujet a été évoqué, alors j’ai été chercher la jurisprudence…

Et bien oui ! Il existe des condamnation en France sur ce fondement !!!

Vous trouvez que 1989, c’est trop ancien ?

Voici une jurisprudence de confirmation de 2015 (confirmation en cassation de la condamnation de « bluetouff » de 2014).

Retenons alors le principe : copier des data sans autorisation de leur détenteur légitime, c’est du vol.

On peut en conclure que « récupérer un leak » rend potentiellement applicable l’incrimination pénale de recel (que tremblent les professionnels – nombreux – qui se livrent à cette activité…).

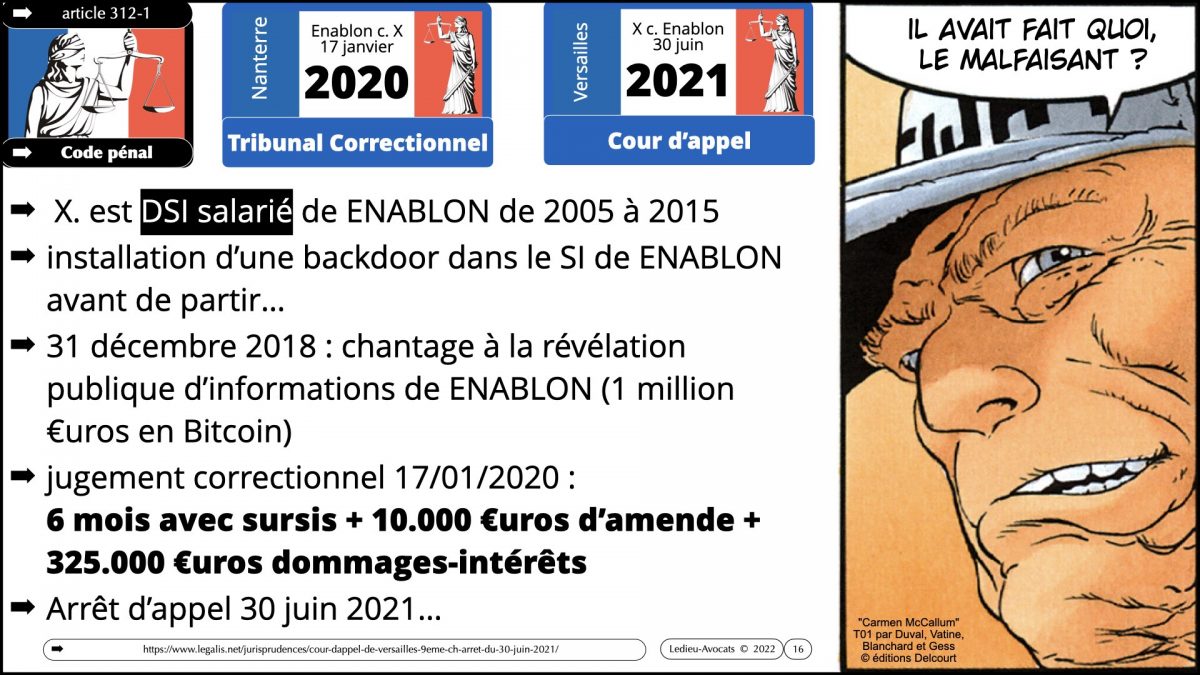

petite typologie 2022 des cyber attaquants : les "insiders" (les rares à se faire condamner...)

3 slides pour vous faire profiter d’une jurisprudence récente de condamnation d’un « insider » (un ex-salarié qui avait installé une backdoor dans le SI de son employeur avant de quitter l’entreprise)…

Vous allez voir, c’est consternant (Cour d’appel de Versailles, 9ème chambre, arrêt du 30 juin 2021).

Le générique des BD ayant servi d'illustration à cette présentation (merci aux éditions Delcourt / Soleil !)

Vous voulez en savoir plus sur les bandes dessinées utilisées pour illustrer cette présentation ? Cliquez sur le lien qui vous intéresse !!!

« Arctica » 11 tomes par Pecqueur et Kovacevic © éditions Delcourt

« La nef des Fous » 11 tomes par Turf © éditions Delcourt

« Odin » 2 tomes par Jarry et Seure-Le Bihan © éditions Soleil

« Le Crépuscule des Dieux » 9 tomes par Jarry et Djief © éditions Soleil

« Les 5 Terres » 7 tomes (au 11 janvier 2022) par Lewelyn et Lereculey © éditions Delcourt

« Carmen mc Callum » premier cycle (tome 1 par Duval Vatine Blanchard et Gess et tomes 2 et 3 par Duval et Gess) © éditions Delcourt

« Olympus Mons » premier cycle en 6 tomes par Bec et Raffaele © éditions Soleil

« Au-delà des merveilles » 2 tomes par Yohann « Wyllow » Puaud © éditions Clair de Lune (2 tomes re-colorisés et ré-édités en 2021)

« Souvenirs de la Grande Armée » 4 tomes par Dufranne et Alexander © éditions Delcourt

« Excalibur-Chroniques » 5 tomes par Istin et Brion © éditions Soleil

« lE dERNIER tROYEN » 6 tomes par Mangin et Démarez © éditions Soleil

« Horologiom » 7 tomes par Stéphane Lebeault © éditions Delcourt

« Badlands » 3 tomes par Corbeyran et Kowalski © éditions Soleil

« L’Oeil de la Nuit » 3 tomes par Lehman et Gess © éditions Delcourt