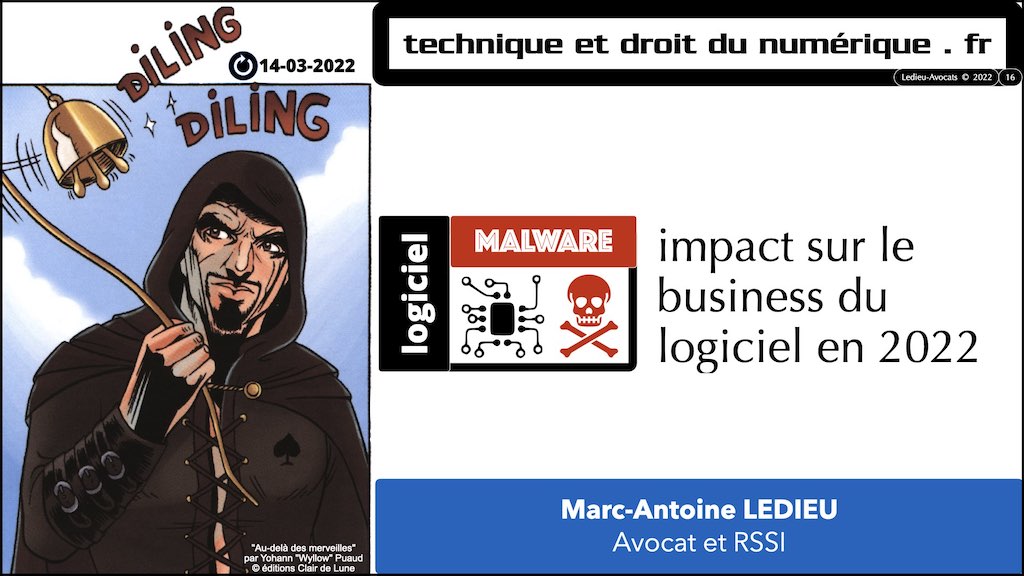

Avant de se lancer dans la compréhension de ce qu’est – techniquement – une méthode d’analyse de malware et d’écouter les deux invités du podcast NoLimitSecu #358 du 14 mars 2022, il est nécessaire de faire un point sur ce qu’est un logiciel malveillant / « malware » .

Ce rappel préliminaire devrait intéresser au premier chef celles et ceux qui n’ont pas de formation technique mais qui s’intéressent au phénomène des cyber attaques.

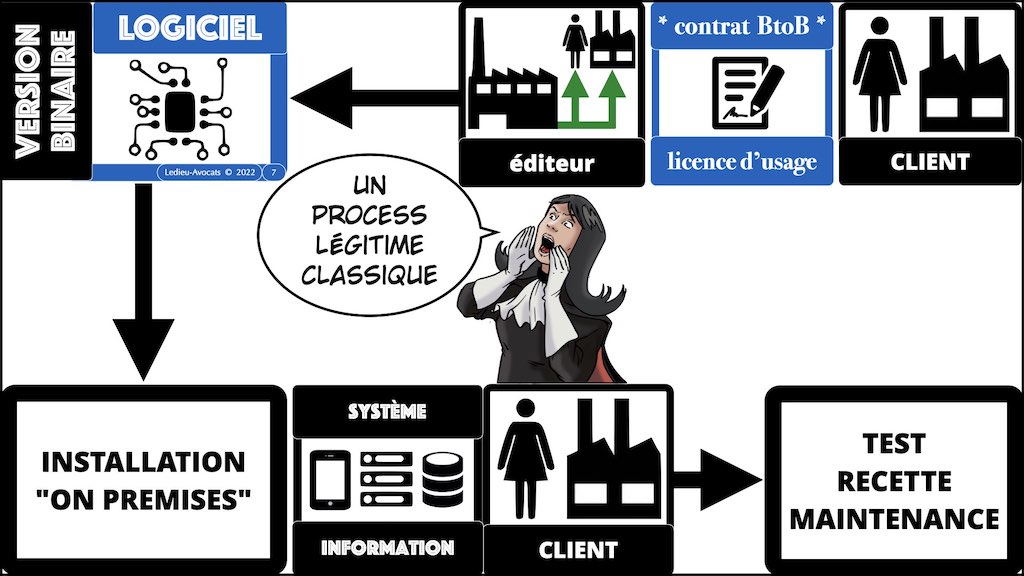

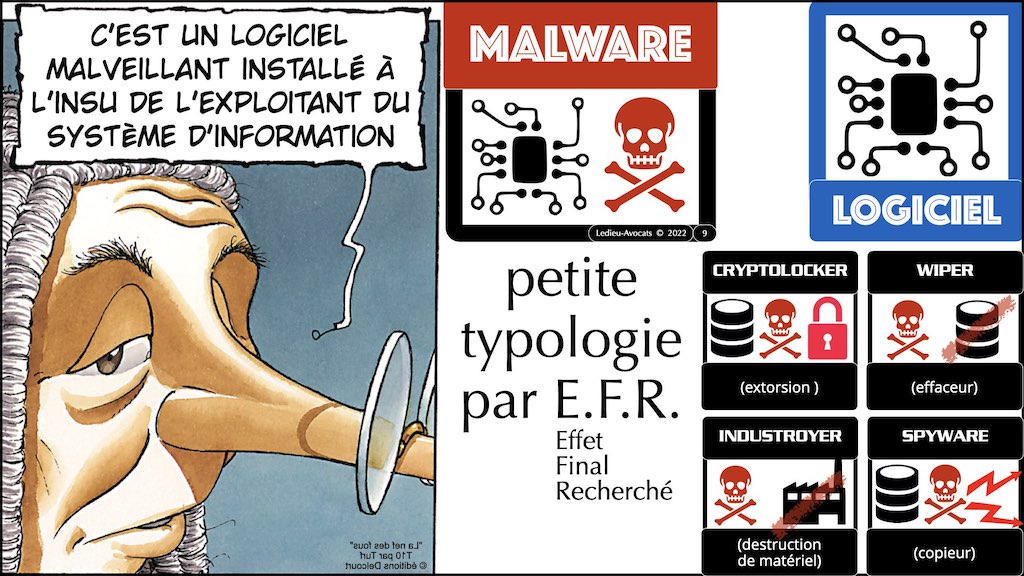

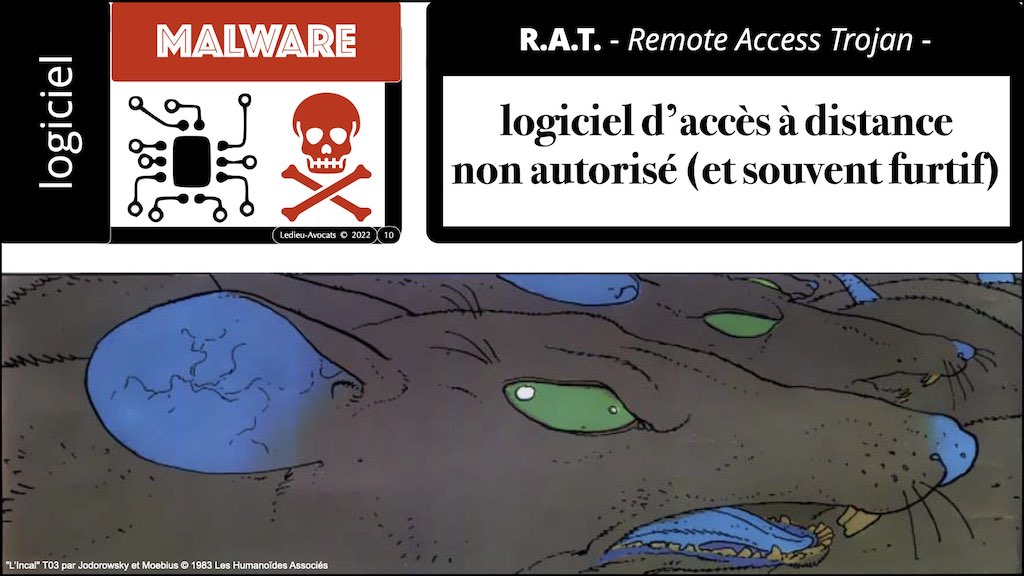

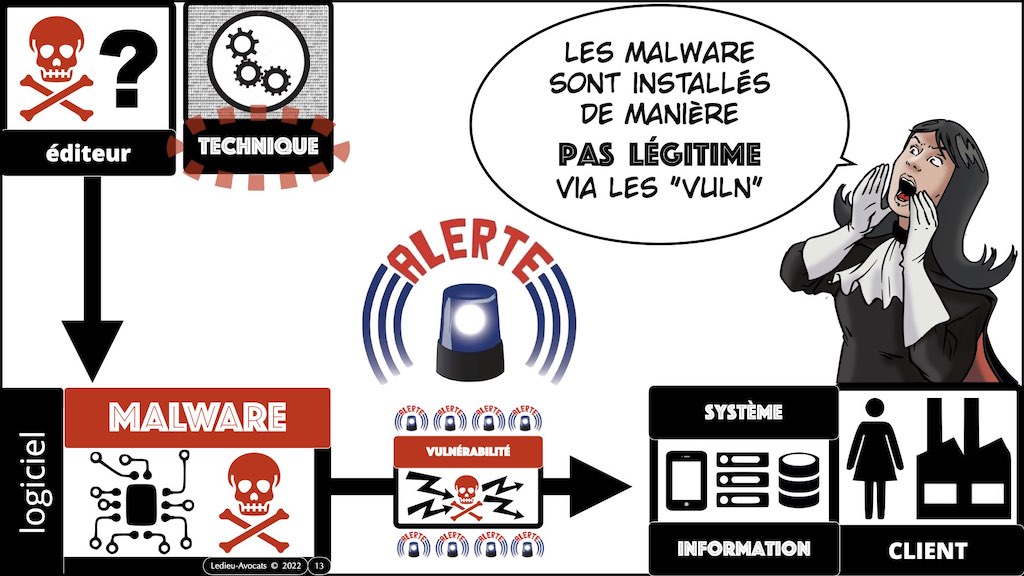

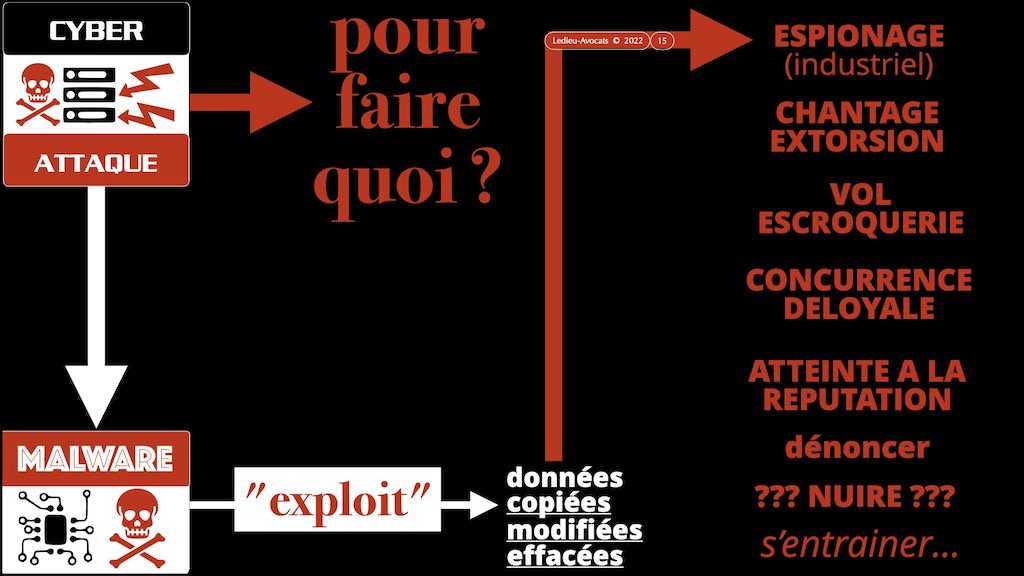

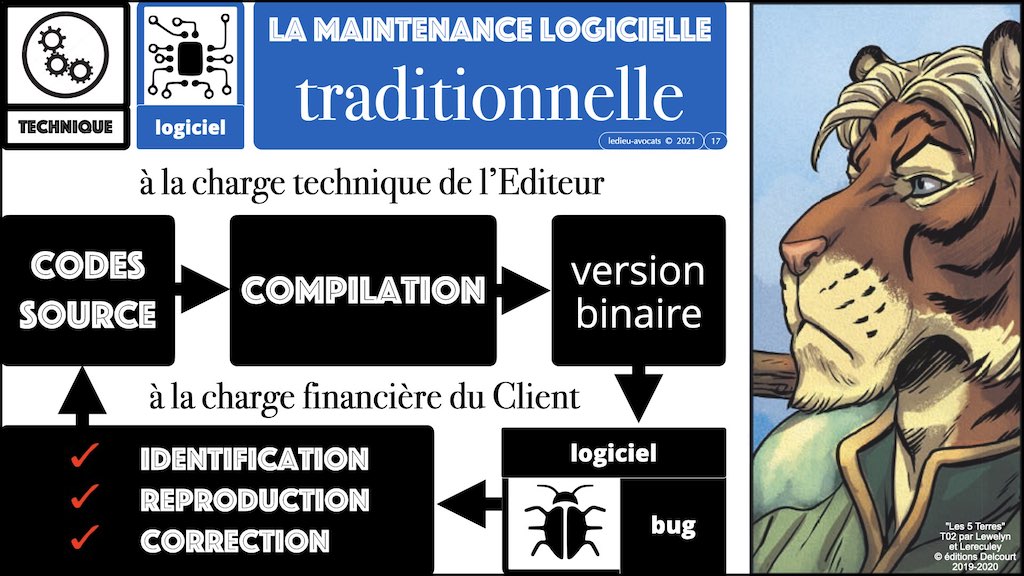

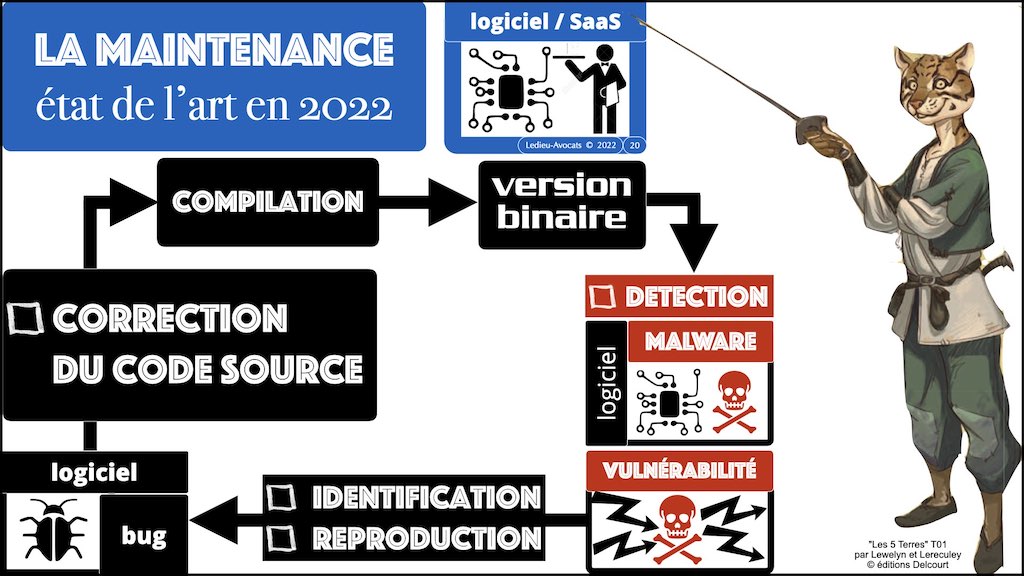

Voyons dans les quelques slides ci-dessous ce qui distingue un logiciel d’un malware, et ce qu’il en est de l’état de l’art en termes de maintenance logicielle en 2022.

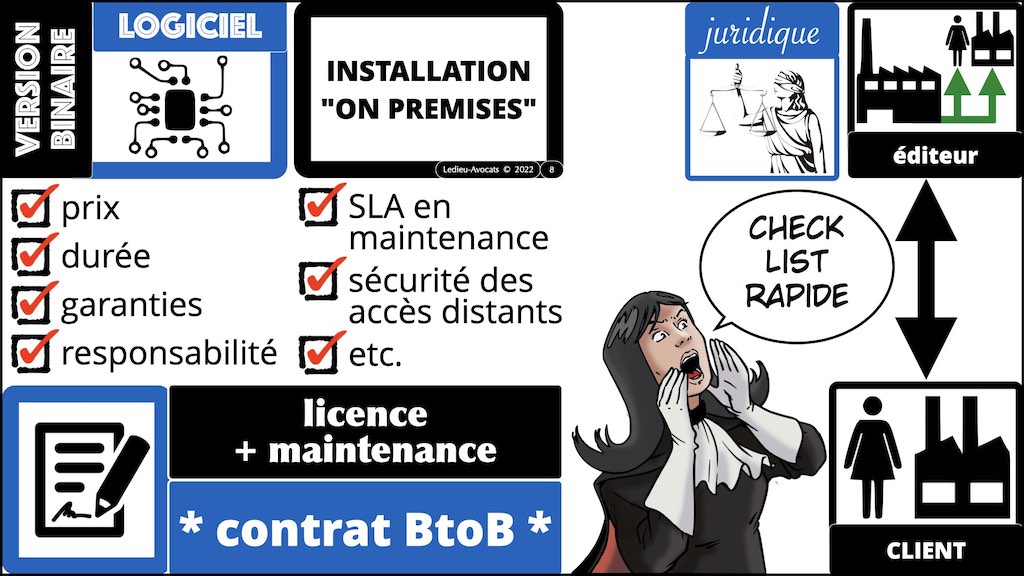

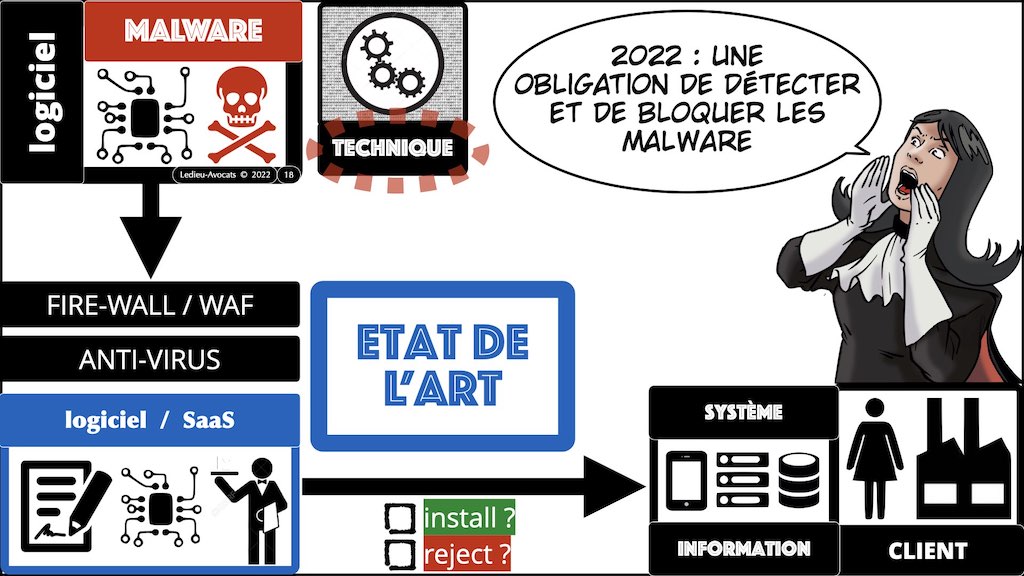

Ne vous y trompez pas : l’entreprise qui édite un logiciel ou propose un service web / SaaS ne peut plus faire l’économie de la mise en place structurelle de mécanismes de détection (donc de blocage) des logiciels malveillants.

Nous n’insisterons pas aujourd’hui sur les outils qui permettent cette détection (firewall, anti-virus, EDR, etc.) mais sur les conséquences contractuelles de cette obligation de détection.

Et le premier constat qui frappe en ce mois de mars 2022, c’est qu’il n’existe aucune définition légale de ce que serait un malware !

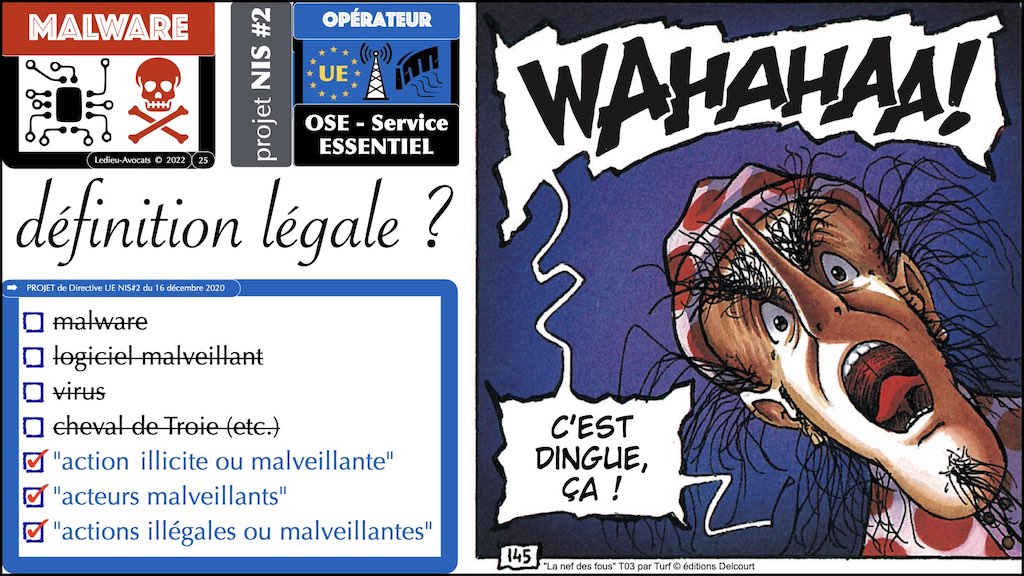

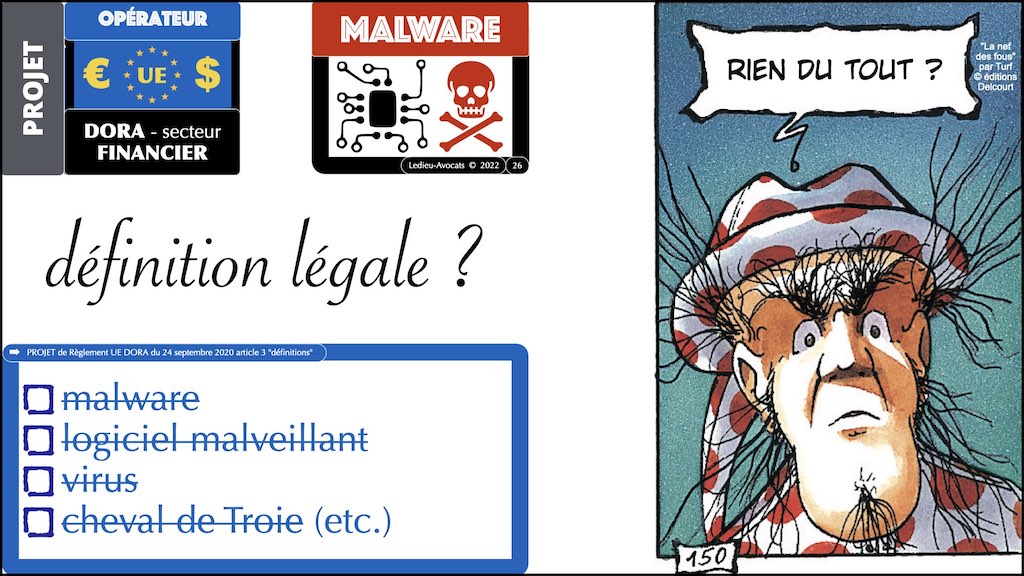

Et – malheureusement encore – il est frappant de constater que les textes législatifs de l’UE dont les projets sont publiquement disponibles (je pense notamment au projet de Directive NIS #2 ou au projet de Règlement DORA) n’utilisent pas une seule fois le terme « malware » .

Il est donc logique que ces textes n’en proposent aucune définition…

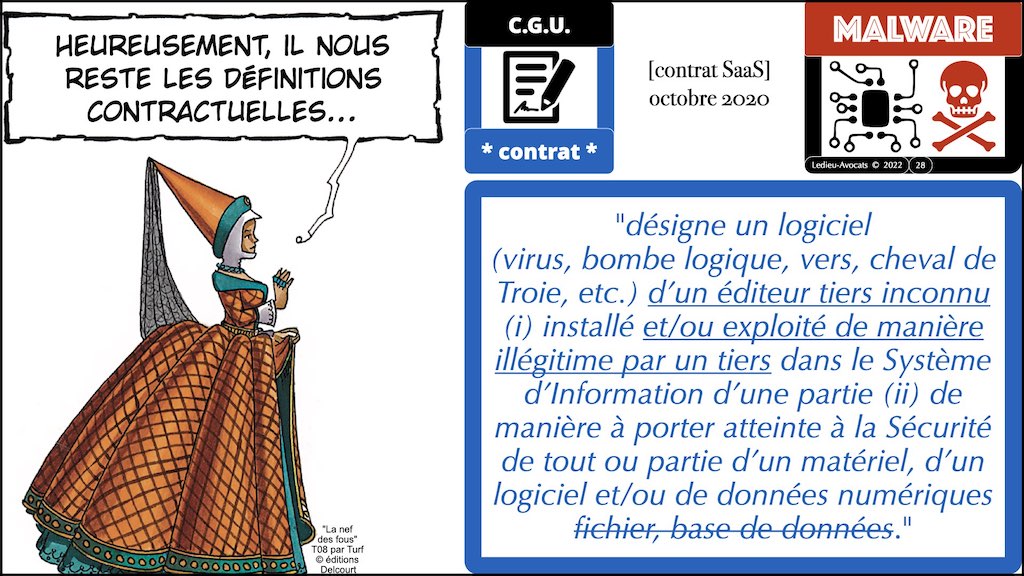

Alors, pour celles et ceux qui rédigent / négocient des contrats dans le domaine du numérique en seront réduit à échafauder des définitions contractuelles, au cas par cas, qui ne manqueront pas de faire l’objet de négociation avant signature…

Vous trouverez dans les slides ci-dessous un récapitulatif – illustré en BD – de ces différentes problématiques.

Vous y trouverez une proposition de définition dont je suis en mesure de vous affirmer qu’elle a fait l’objet d’acceptation dans plusieurs contrats dont j’ai été chargé d’assurer la rédaction/négociation/signature, notamment avec des acteurs du « secteur financier » .

INTRO : logiciel ? binaire ? malware ? quelles définitions ?

ANALYSE DE MALWARE ?

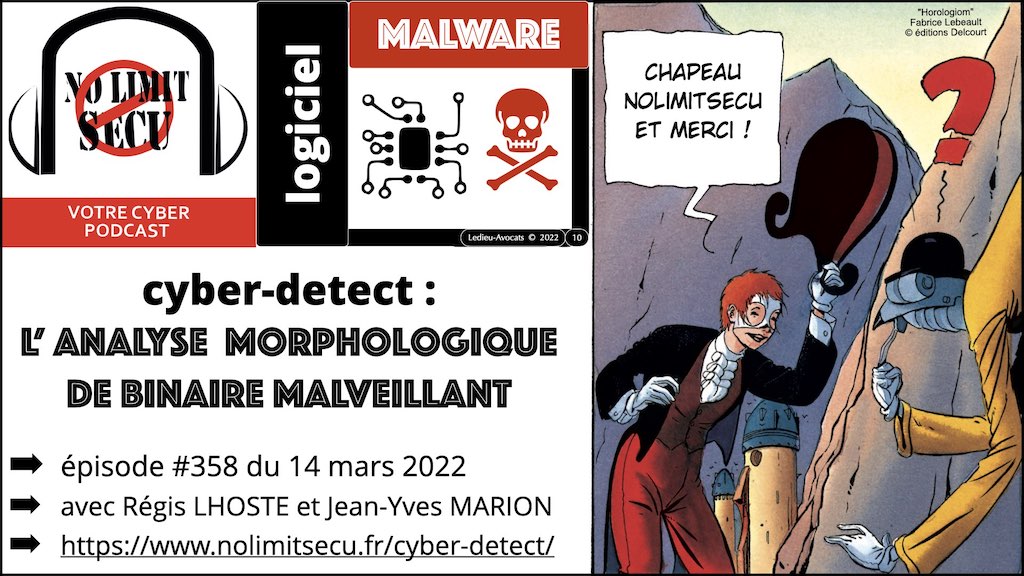

Le sujet de l’analyse de malware est suffisamment technique pour que je vous propose quelques slides explicatives des propos des deux invités du podcast NoLimitSecu du 14 mars 2022.

Plutôt que de paraphraser leurs propos, voici quelques slides qui vous permettront de suivre ce podcast sans être trop perdu(e) si, comme moi, vous n’êtes pas « tech » de formation.

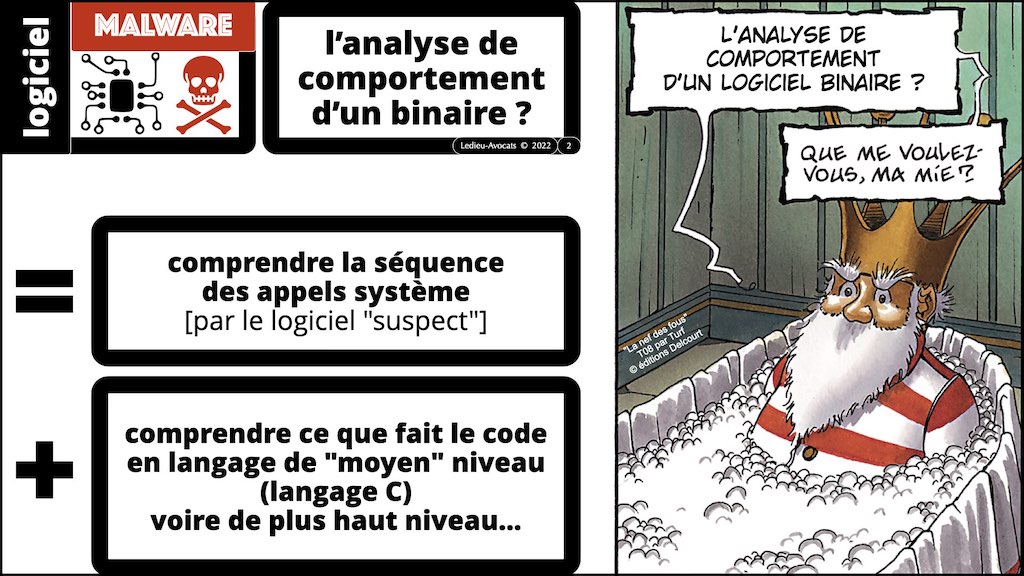

Commençons par voir le but de l’analyse du comportement d’un [logiciel en version] binaire.

ANALYSE DE MALWARE : le graphe de contrôle de flow

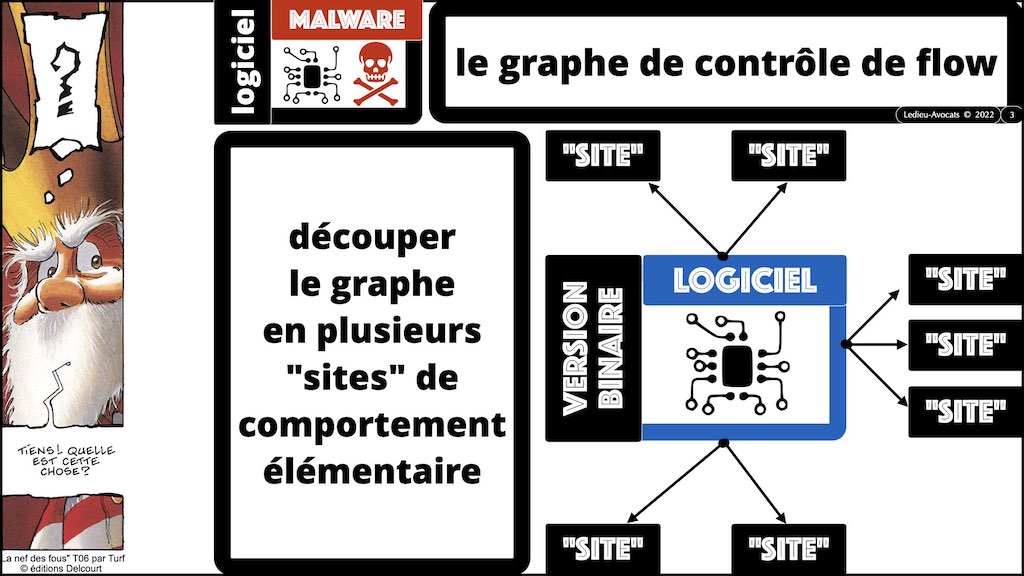

Commençons par comprendre ce qu’est un « graphe de contrôle de flow ».

Voyons ce que nous dit Wikipedia en version francophone à la rubrique « Graphe de flot de contrôle » :

« En informatique, un graphe de flot de contrôle (abrégé en GFC, control flow graph ou CFG en anglais) est une représentation sous forme de graphe de tous les chemins qui peuvent être suivis par un programme durant son exécution » .

Allons plus loin et voyons à quoi peut servir cette représentation graphique des « actions » du logiciel binaire concerné.

Pour les pro de Cyber-Detect invités du podcast, les comportements élémentaires des binaires sont découpés en « sites ».

Voila ce que cela donne dans la slide ci-dessous.

ANALYSE DE MALWARE : le problème des variants

Il est techniquement possible de décortiquer les actions malveillantes d’un malware.

Le problème ? Les innombrables « variants » d’un même logiciel malveillant.

Car avec le développement de l’industrie du « Ransomware as a Service » (j’ai cité le rapport de l’ANSSI sur l’état de la menace), les groupes franchisés utilisent une même base de malware qu’ils personnalisent…

Ce n’est donc pas un mais une multitude de variants que les défenseurs doivent identifier. ET quand j’écris « multitude », comprenez « des centaines de milliers » …

Commençons par retenir ce qu’est un « variant », en une slide.

ANALYSE DE MALWARE : quel taux de détection ?

Soyons pragmatique, comme les invités du podcast : quelle est la limite du taux de détection ?

En clair, quel est aujourd’hui, en 2022, l’état de l’art des capacités de détection ?

Je retiens des propos des invités que le taux de 98 % est réaliste et qu’une détection à 100% n’est juste techniquement (ni mathématiquement) pas envisageable.

J’en tire une conclusion juridique : prévoir comme beaucoup de professionnel(le)s côté client le demandent, une obligation de résultat de détection des malwares n’est juste pas possible.

Alors, chers clients « côté client », arrêtez de demander l’impensable et acceptez que – techniquement – vous deviez prendre des risques, comme le fait votre prestataire / éditeur.

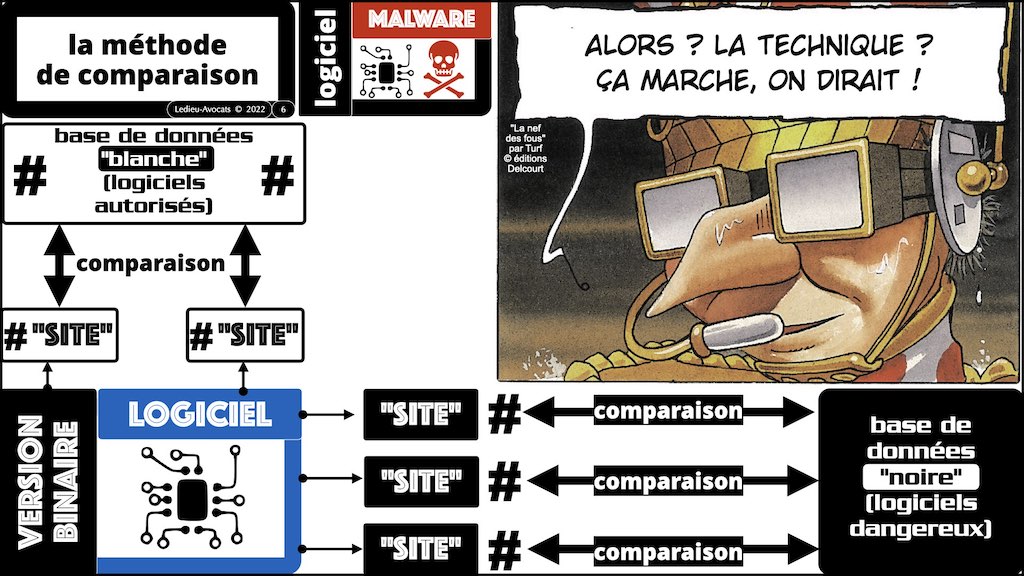

ANALYSE DE MALWARE : quelle méthode de comparaison ?

Pour détecter les binaires légitimes (???) de ceux qui ne le sont pas, il faut comparer ce que l’on analyse avec des éléments connus que l’on regroupe dans des bases de données.

Il faut donc constituer des « bases blanches » (qui regroupent des binaires identifiés comme « pas dangereux », donc « autorisés » ) et des « bases noires » (les binaires « blacklistés » ).

Cela nécessite de gros espaces de stockage et une énorme puissance de calcul pour que l’analyse puisse être opérée en temps réel…

ANALYSE DE MALWARE : le problème des "packers"

Pourquoi évoquer le problème spécifique des « packers » ?

Parce que les attaquants qui développent des malwares tentent de ne pas se faire détecter (pour plus d’efficacité de leur action malveillante).

Vous ne trouverez pas d’explication technique spécifique de Wikipedia sur les « packers » .

En consultant l’article sur les « logiciels anti-virus » , voici ce que vous pourriez lire : « le fichier malicieux est chiffré et compressé et déchiffré et décompressé lors de son exécution, un peu à la manière des fichiers zip auto-extractible. Le fait que le fichier est chiffré empêche une détection par signature et permet de démultiplier les fichiers malicieux à partir d’une base unique en changeant de packers/crypters » .

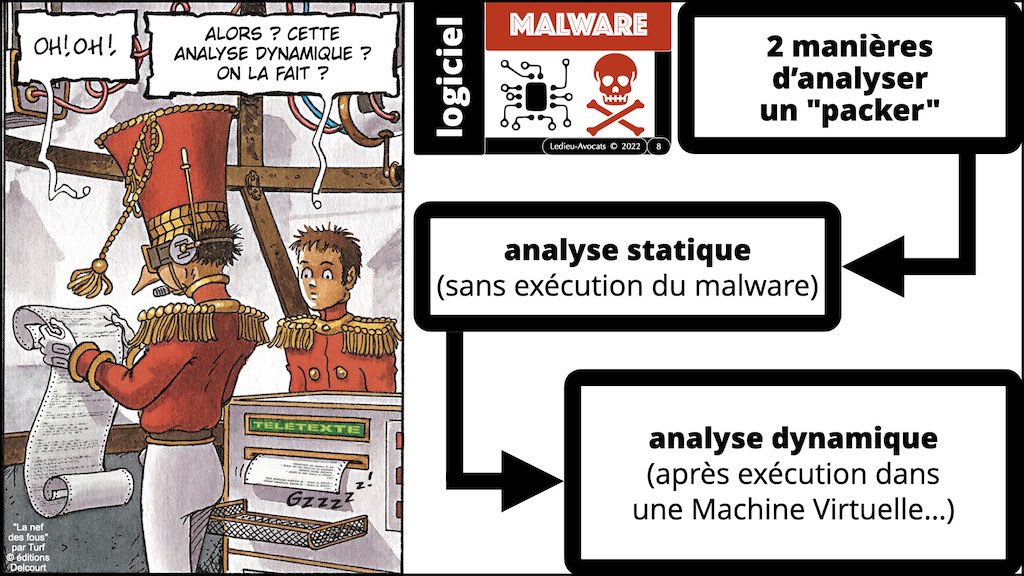

ANALYSE DE MALWARE : comment analyser un "packer" ?

Apparemment, l’analyse statique d’un packer ne fonctionne pas très bien.

Il faut alors passer à une analyse dynamique, ce qui prend beaucoup de temps et semble difficile dans la réalité, vu le nombre de malware…

ANALYSE DE MALWARE : une méthode euristique

Euristique ? Heuristique ?

Juste une slide sur « le mot de la semaine » et sa définition selon wikipedia…

ANALYSE DE MALWARE : merci NoLimitSecu !

Le générique des BD ayant servi d'illustration à cette présentation (merci aux éditions Delcourt / Soleil !)

Vous voulez en savoir plus sur les bandes dessinées utilisées pour illustrer cette présentation ? Cliquez sur le lien qui vous intéresse !!!

« La nef des Fous » 11 tomes par Turf © éditions Delcourt (vivement le tome 12 qui ne devrait plus trop tarder)

« Les 5 Terres » 7 tomes (au 15 mars 2022) par Lewelyn et Lereculey © éditions Delcourt

« Au-delà des merveilles » 2 tomes par Yohann « Wyllow » Puaud © éditions Clair de Lune (2 tomes re-colorisés et ré-édités en 2021)

« Horologiom » 7 tomes par Stéphane Lebeault © éditions Delcourt

« L’Oeil de la Nuit » 3 tomes par Lehman et Gess © éditions Delcourt

![#386 l'analyse de MALWARE [podcast NoLimitSecu 14 mars 2022]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2022/03/BLOG-°°°-6-PREMIERES-DE-COUV-20212022-©-Ledieu-Avocats-01-04-2022.010.jpeg)