J’aime bien les professionnel(le)s de la sécurité des systèmes d’information. Ils/elles sont passionné(e)s par leur métier, c’est incontestable.

Mais – dans leur immense majorité – ils/elles ignorent qu’il existe des règles légales qui s’y appliquent. Curieux, non ?

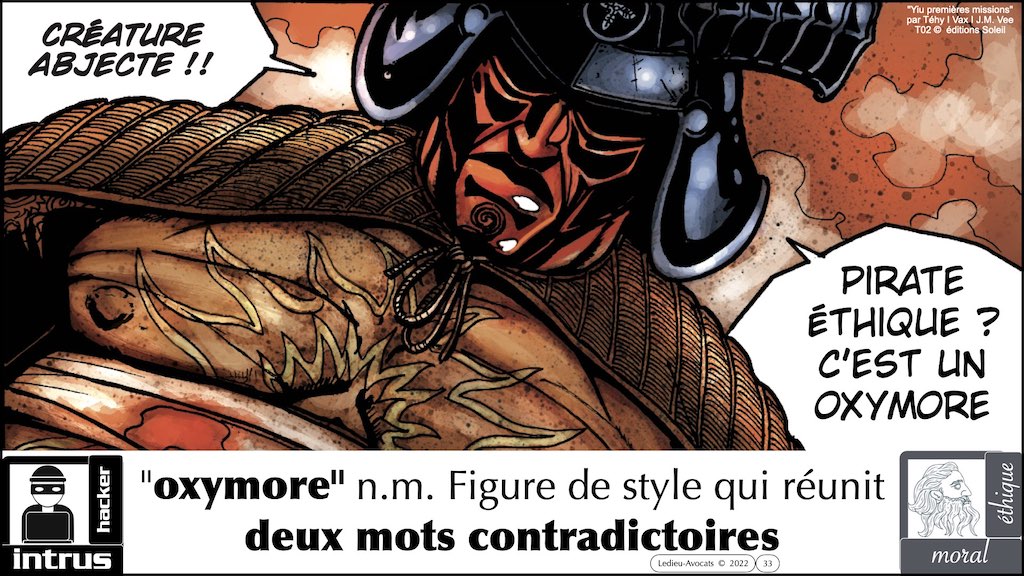

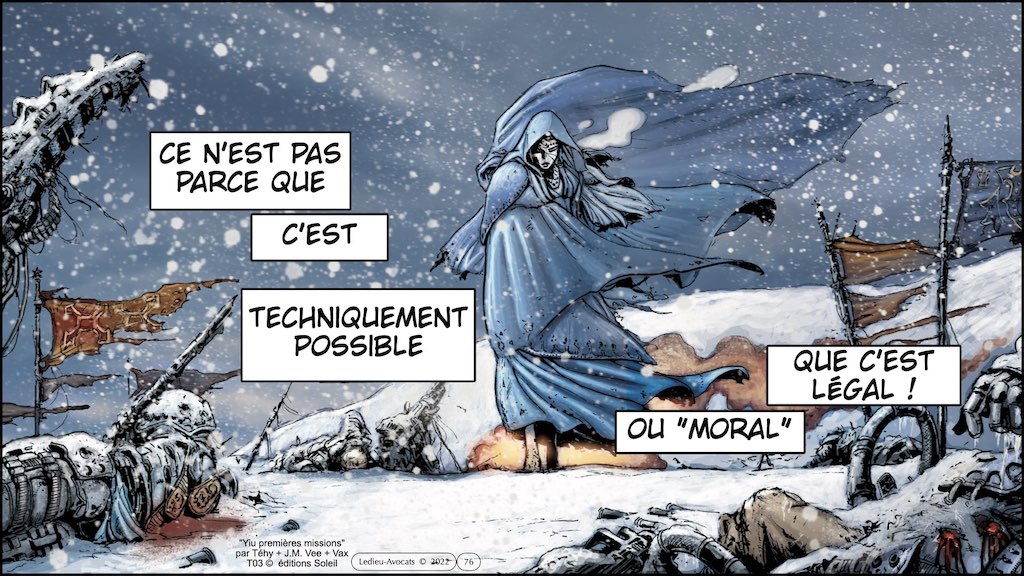

Pour justifier de leur ignorance, ils/elles bottent facilement en touche en se définissant comme « hacker éthique » (traduire par « pirate moral » , ce qui est objectivement un oxymore).

Et si on faisait un peu de droit, histoire d’être désagréable dès le samedi matin ?

Regardons quelles sont les règles légales applicables aux professionnel(le)s lors d’un accès et d’un maintien – sans autorisation préalable – dans un système d’information, ce qu’est la légitime défense numérique, et si les actions numériques offensives sont autorisées (ou non).

Vous trouverez dans ce post la version intégrale des slides présentées lors de la conférence « Unlock Your Brain, Harden Your System » qui s’est tenue (en présentiel ! yeah !) à Brest le 5 novembre 2022.

UNLOCK YOUR BRAIN HARDEN YOUR SYSTEM 2022... l'intro en image

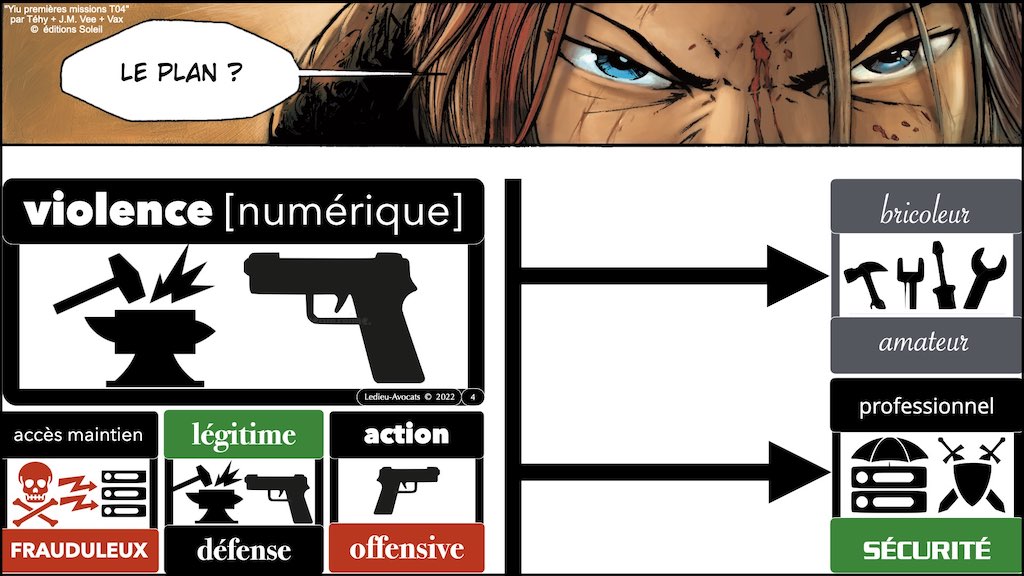

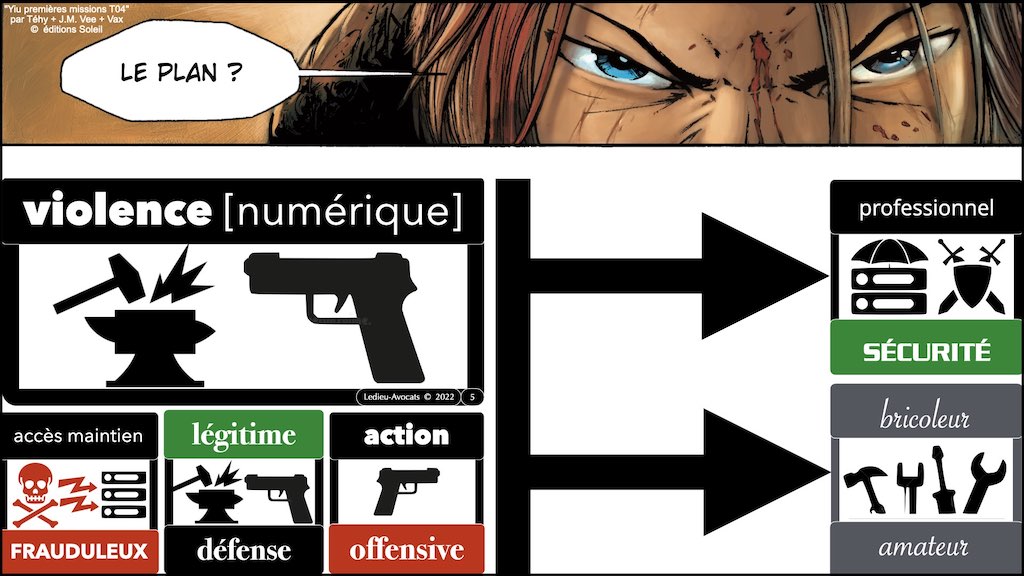

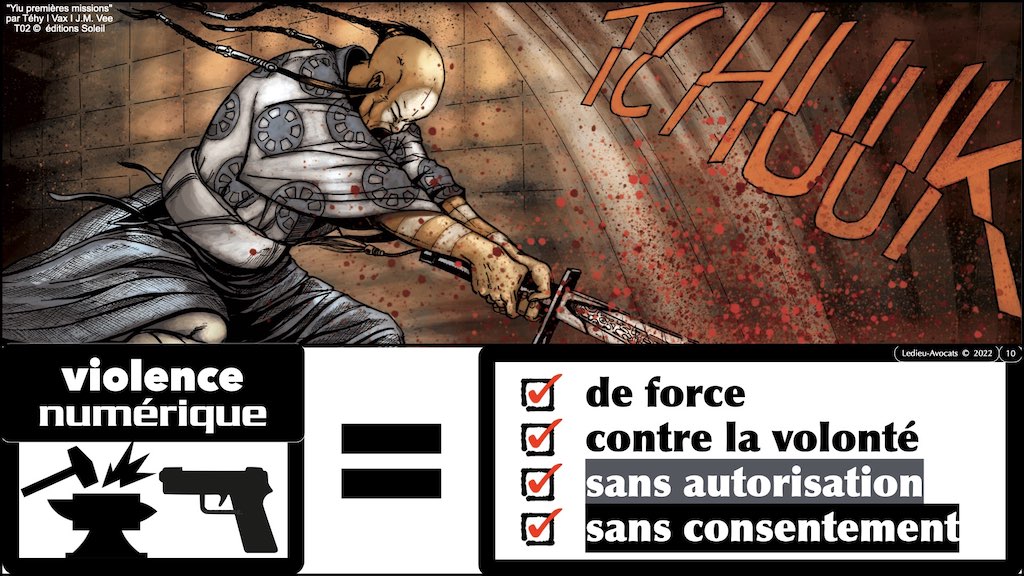

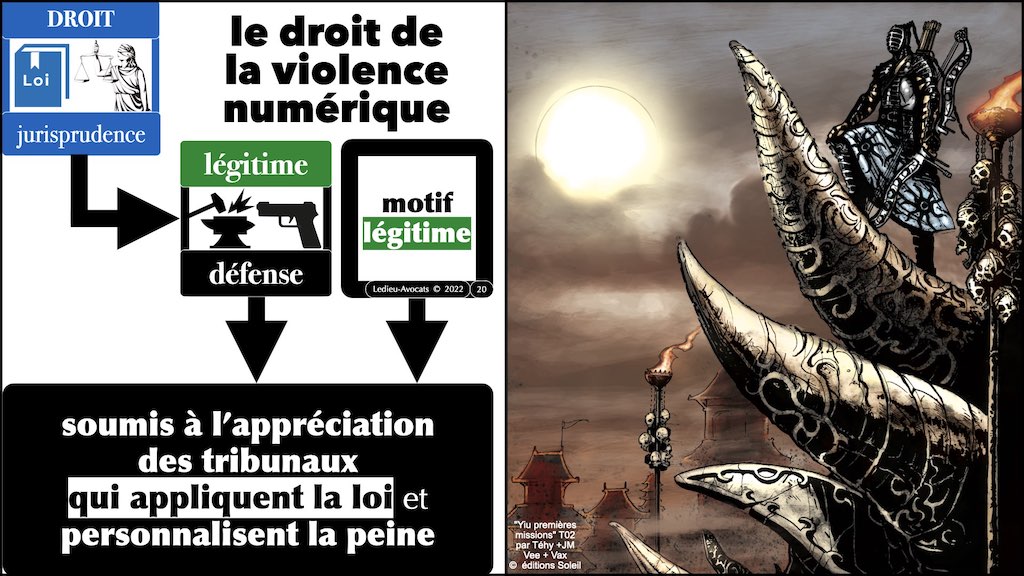

Force ? Violence ? Violence numérique : de quoi parle-t-on au juste ?)

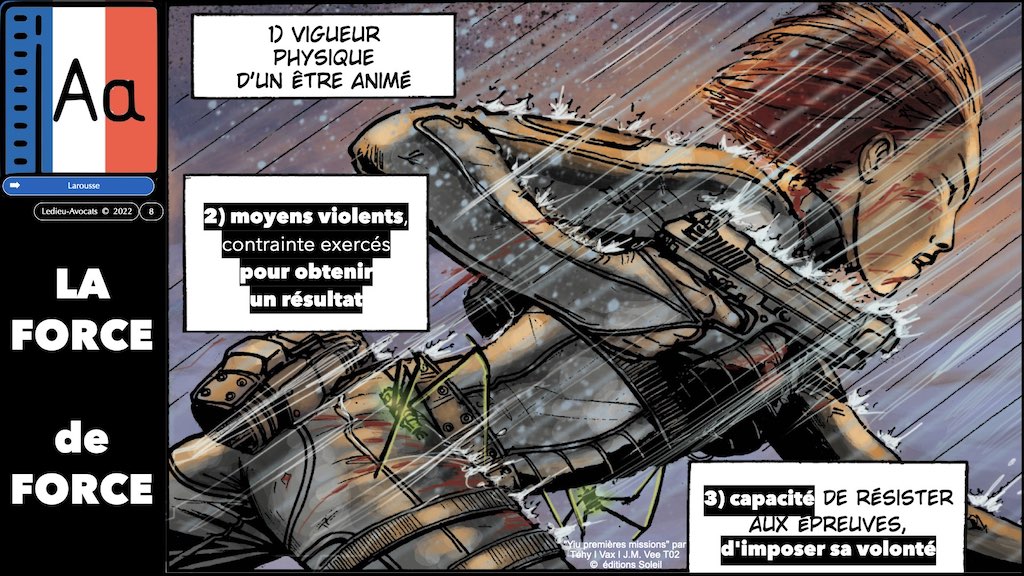

Commençons par regarder ce que disent les dictionnaires de la langue française.

La notion de « force » rejoint celle d’ « abus » , de « violence » .

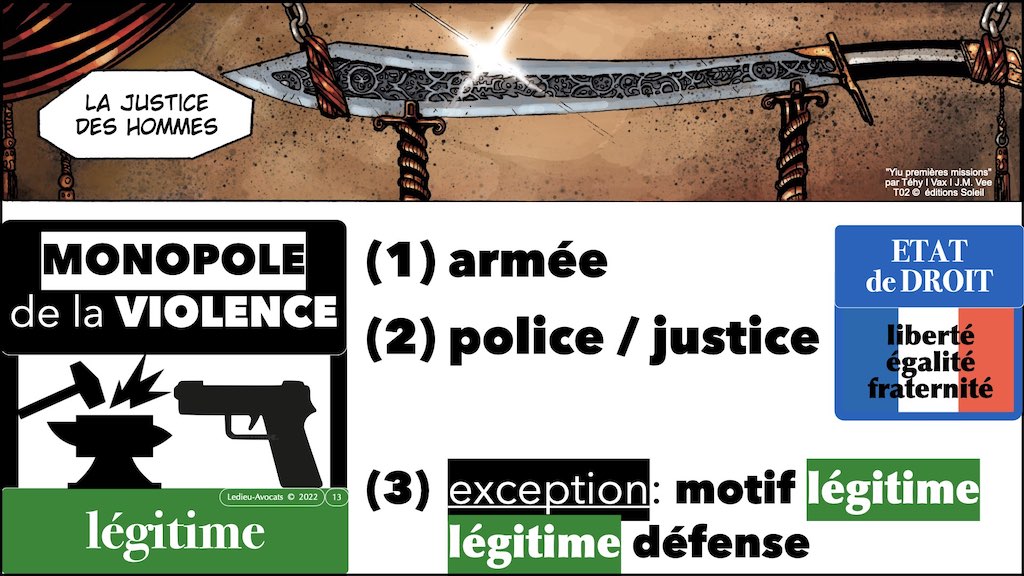

La violence légitime est le monopole de l'Etat (dans un état de droit). Sauf exceptions rares

Il n’y a que dans certains films de science fiction que la violence n’existe plus.

L’usage de la violence est règlementé dans les démocraties qui sont des « états de droit » .

Alors ? Qui a le droit d’utiliser la force de manière légale ?

Pour le dire autrement, quelles sont les règles d’usage de la violence (numérique) légitime en France ?

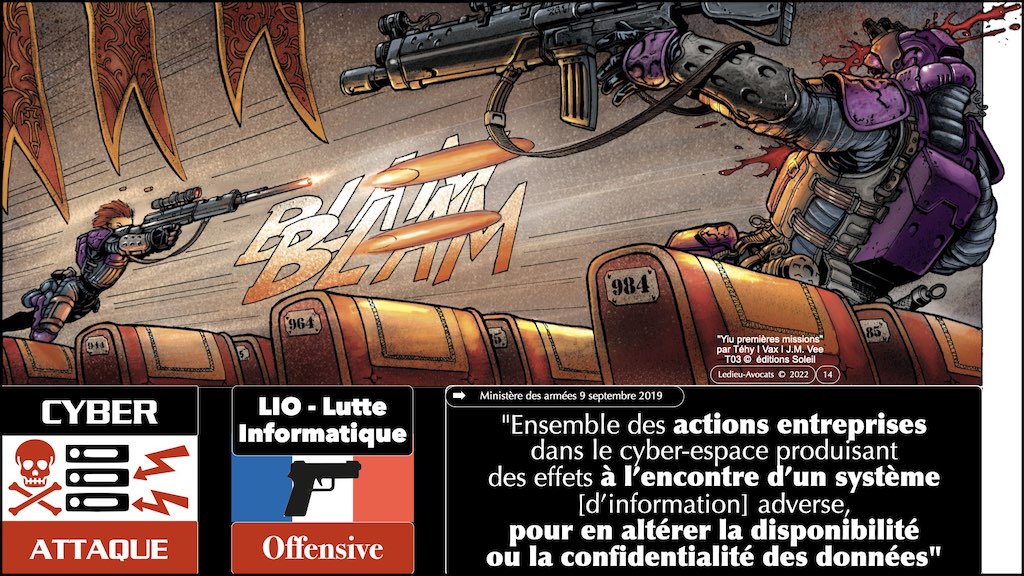

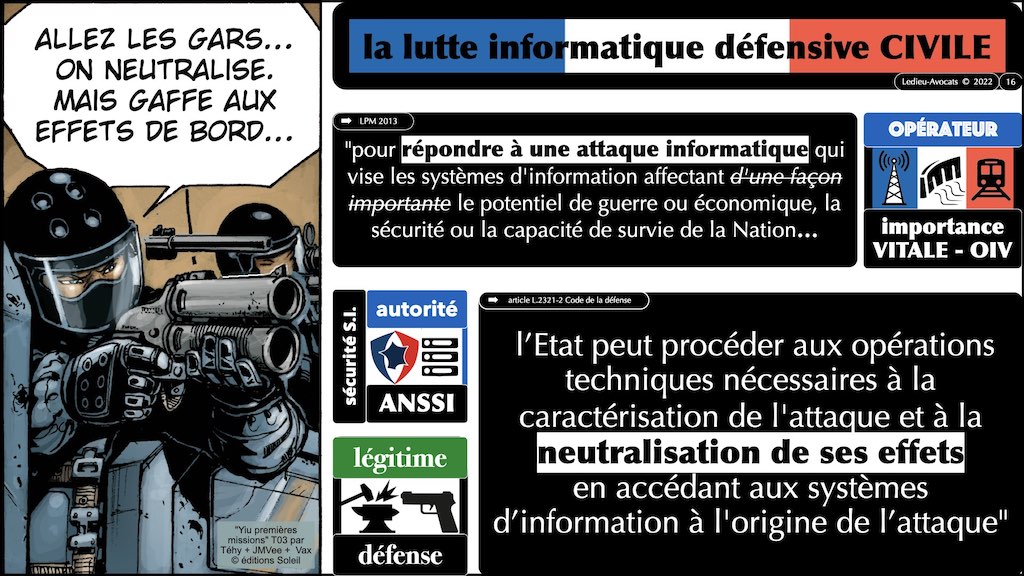

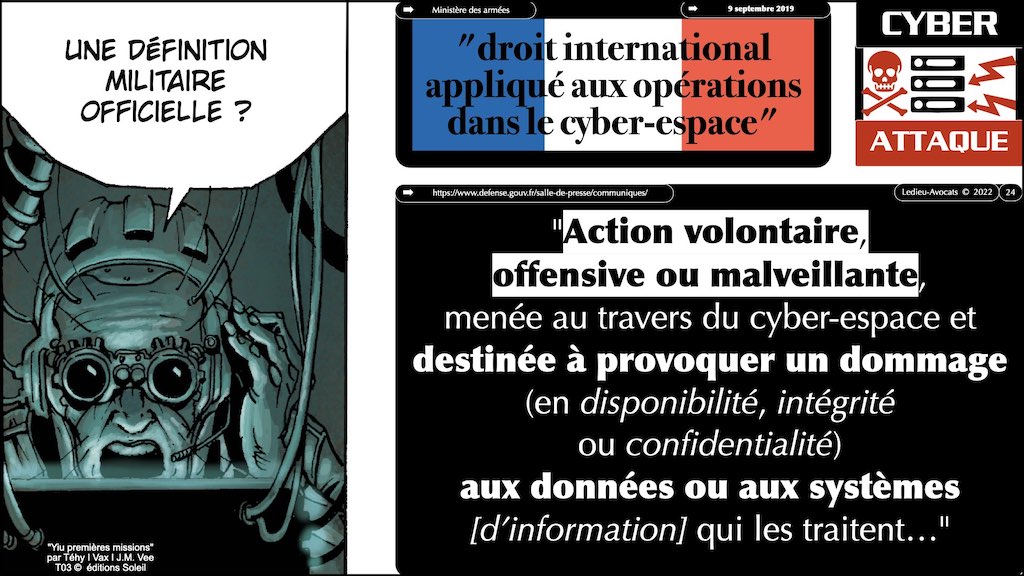

Seuls les militaires en France ont le droit de faire des actions numériques offensives. Dans la doctrine publique du Ministère des armées, cela s’appelle la Lutte Informatique Offensive (L.I.O.).

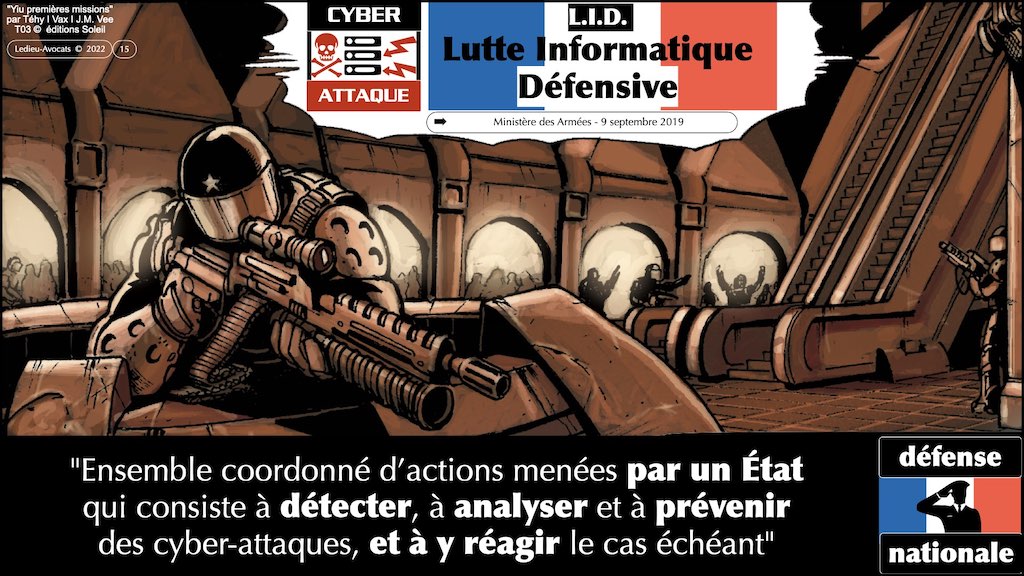

Les militaires peuvent également conduire des actions de Lutte Informatique Défensives (L.I.D.).

La doctrine militaire française de « cyber-défense » est accessible en ligne depuis 2019, cliquez sur ce lien.

Mais seule l’ANSSI peut légalement mener des actions numériques défensives civiles. C’est la LPM 2013 qui le permet, mais seulement au profit des OIV/OSE.

Et pour les entreprises qui ne sont ni OIV (Opérateur d’Importance Vitale) ni OSE (Opérateur de Service Essentiel) ? Et leurs prestataires, par exemple de « réponse à incident » ?

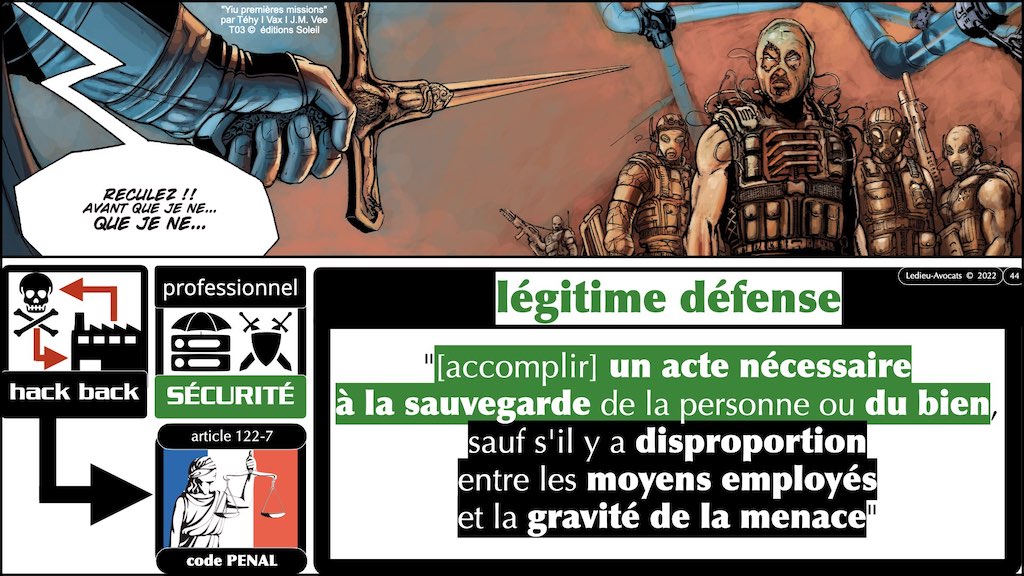

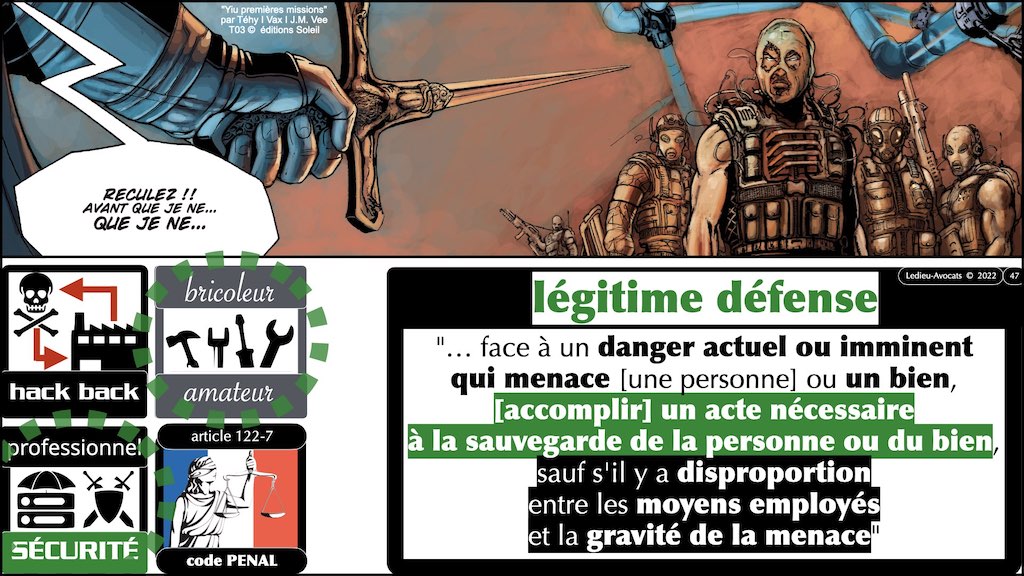

C’est légitime défense, sinon rien !

Alors on relit attentivement le texte de l’article 122-7 du Code pénal.

Je vous rappelle que le concept de « légitime défense préventive » n’existe pas en Europe.

(naviguez dans les slides avec les flèches bleues à droite et à gauche des images en BD).

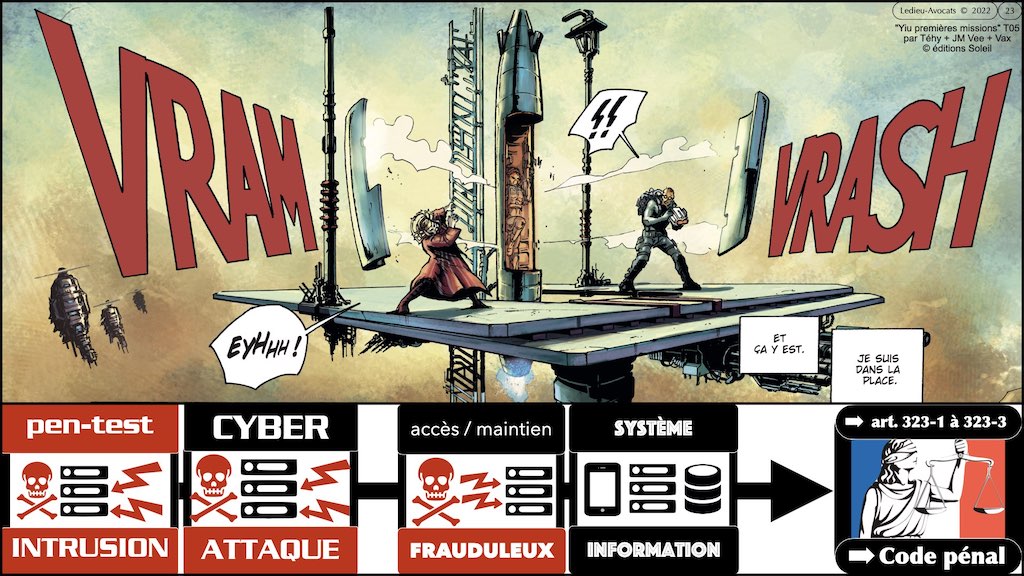

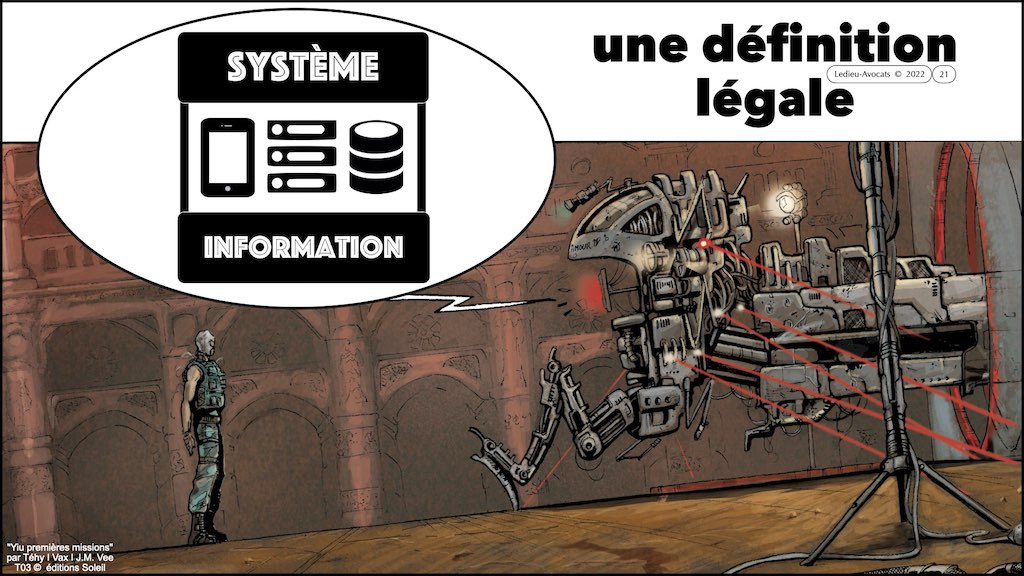

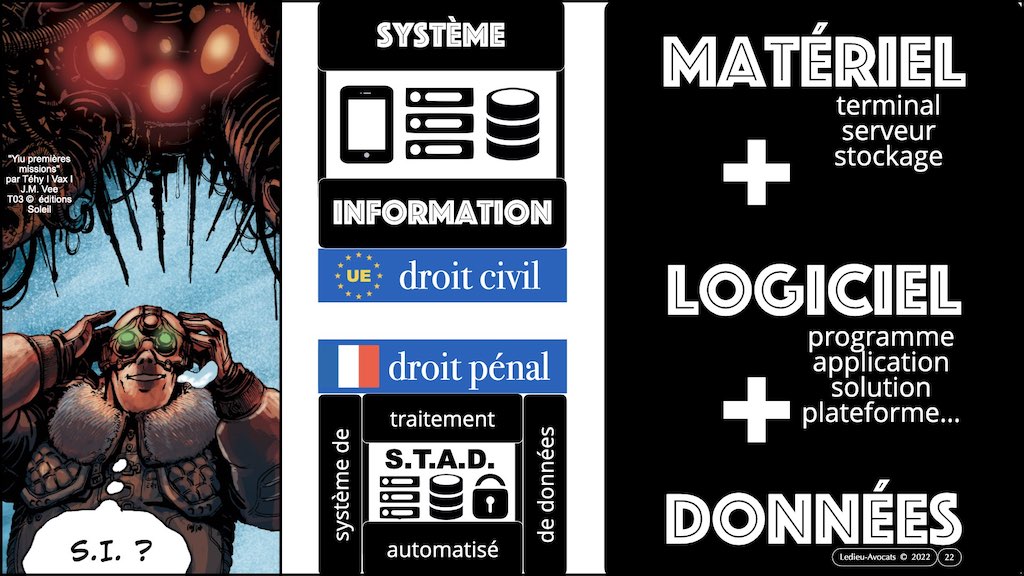

"système d'information" ? accès / maintien frauduleux dans un SI ? articles 323-1 à 323-3 du Code pénal ?

Puisque nous allons parler de violence numérique, voyons comment la loi (européenne) définit ce qu’est un « système d’information » .

Et pour « cyber-attaque » , disposons-nous d’une définition légale ?

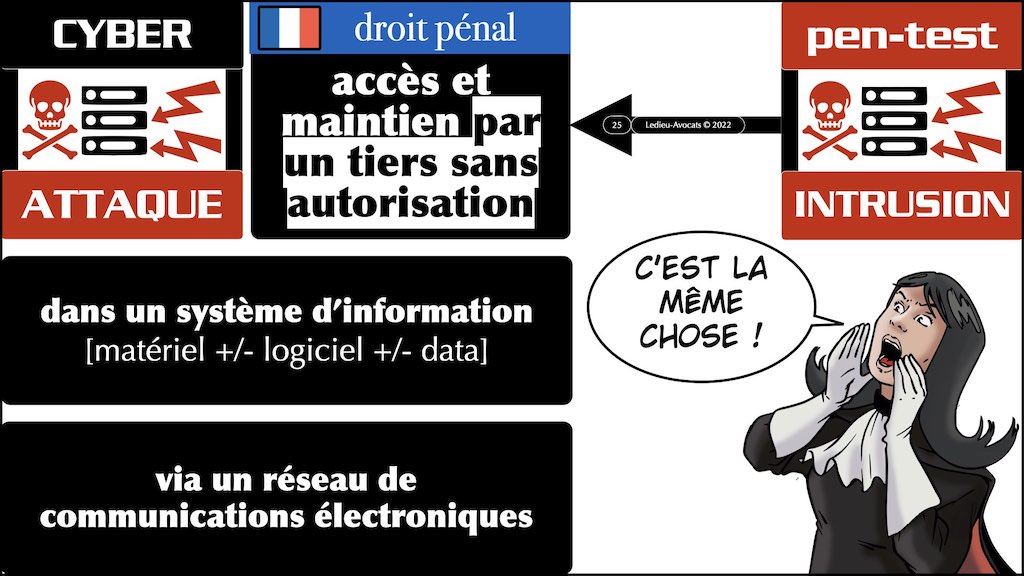

Vous découvrirez que l’INTRUSION dans un SI, sans autorisation préalable, c’est pour les juristes la même chose qu’une CYBER-ATTAQUE.

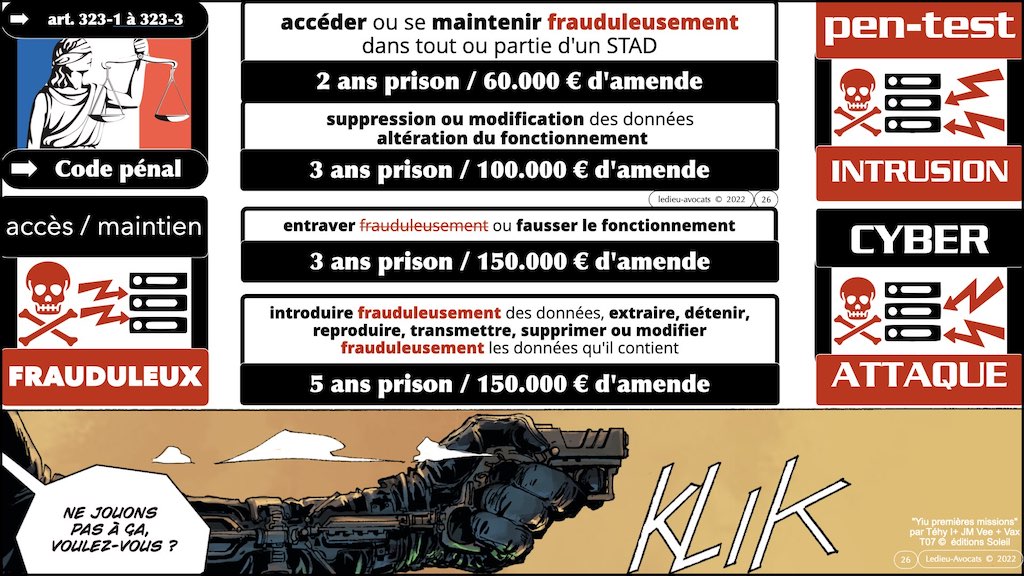

Allez, juste un point sur le délit d’accès et de maintien frauduleux dans un système d’information.

Toutes mes réponses sont dans le slider ci-dessous…

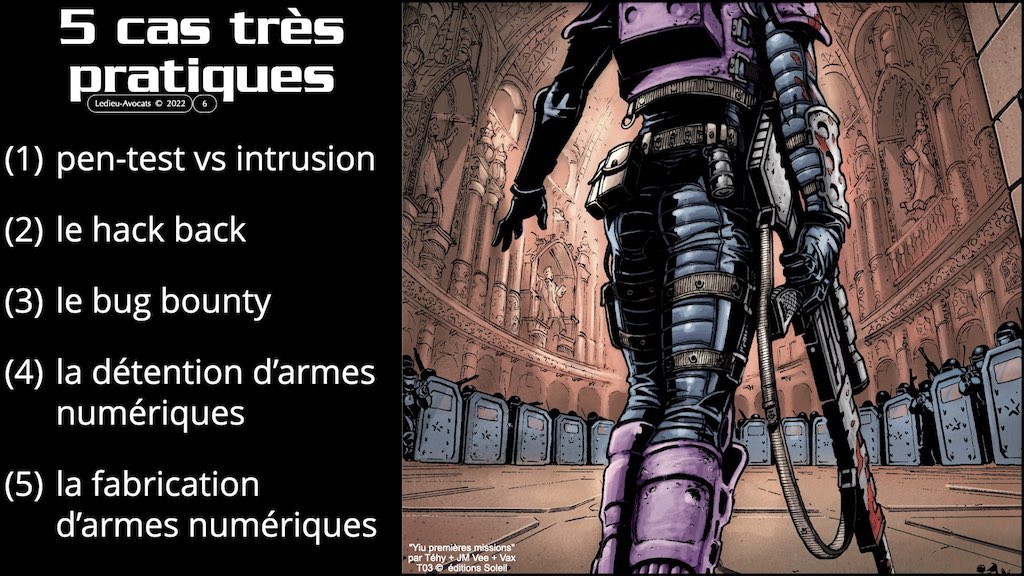

accès/maintien frauduleux ? légitime défense ? action offensive ? Vous préférez les cas pratiques ?

Vous avez raison, soyons pragmatiques !

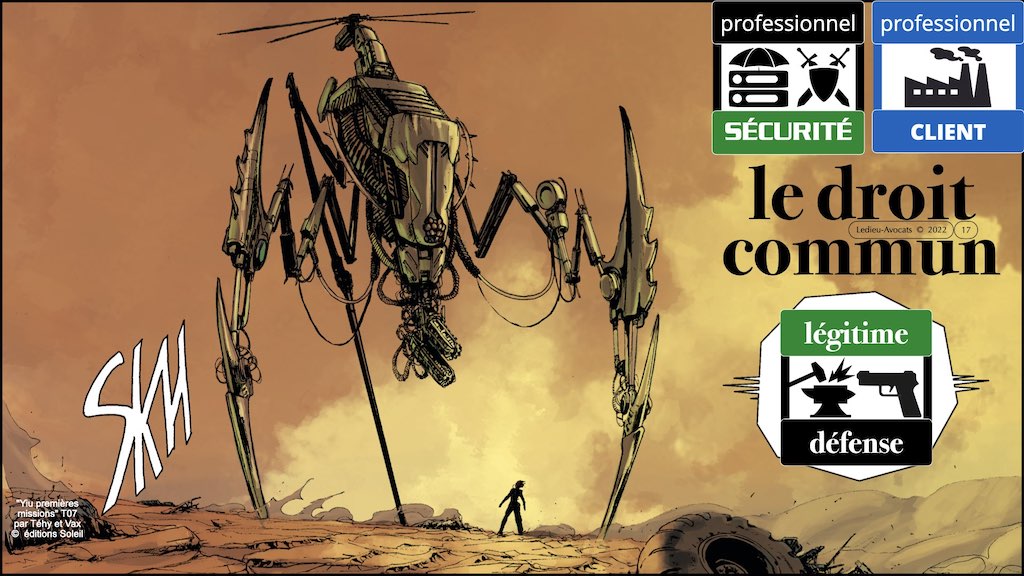

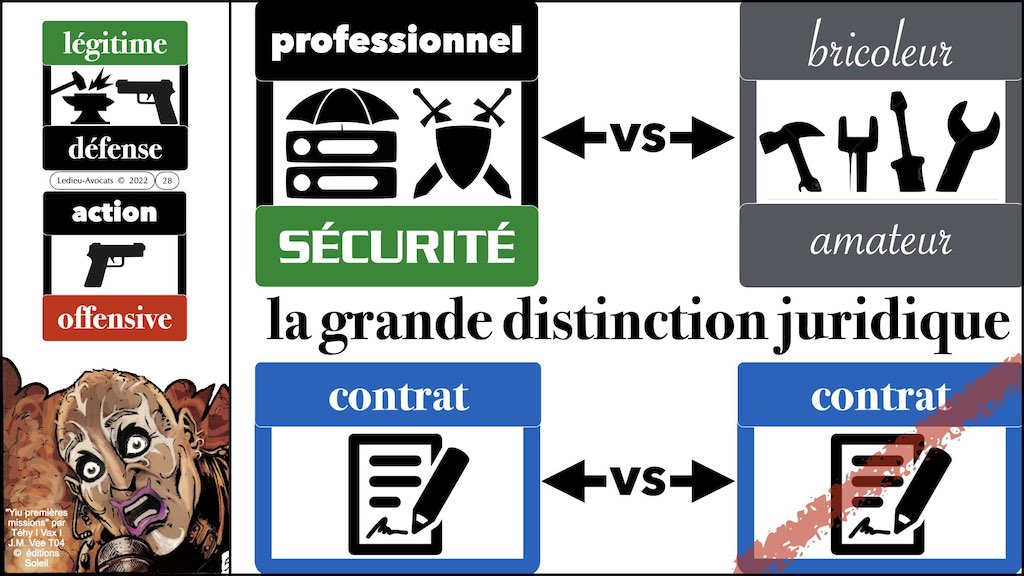

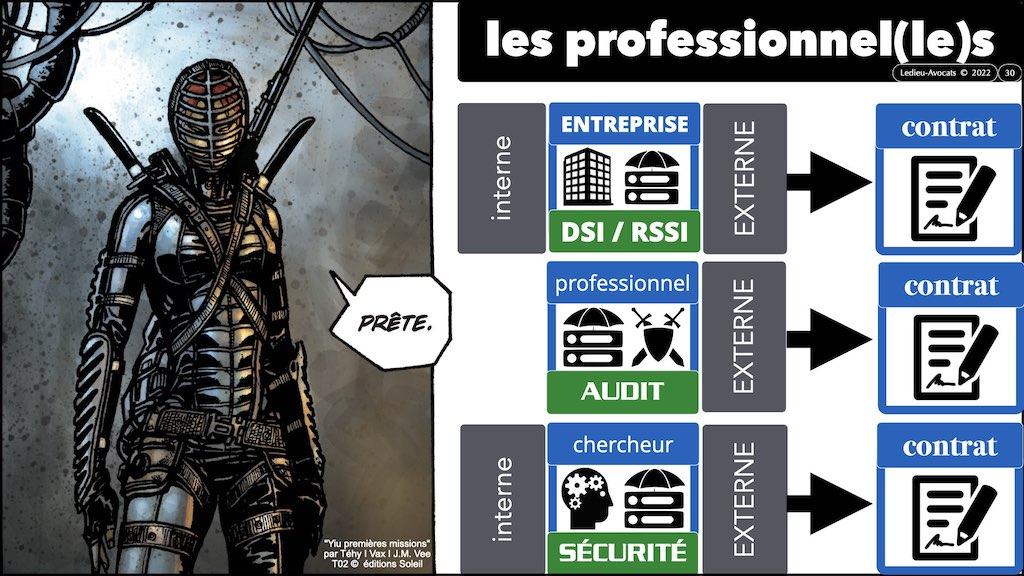

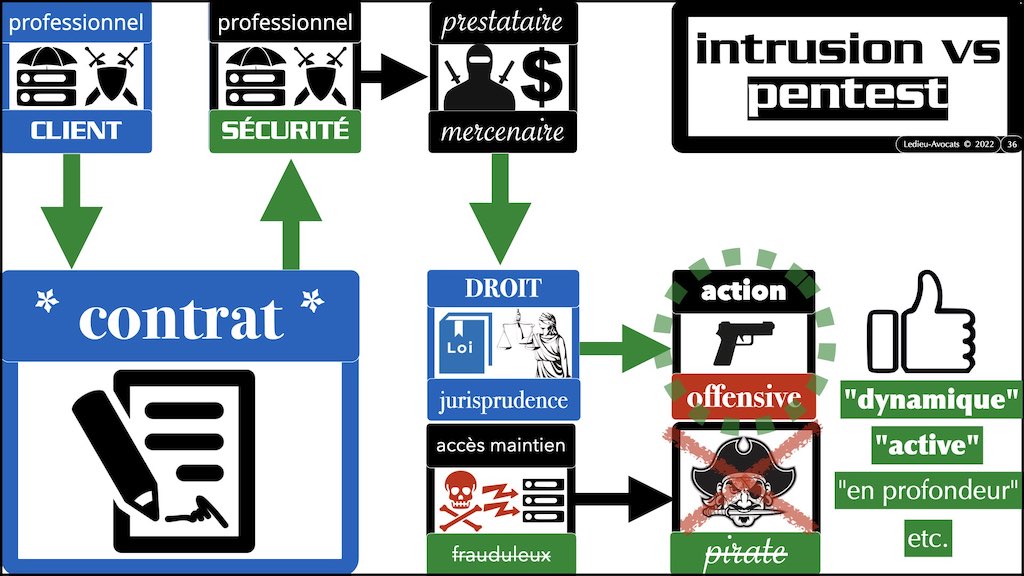

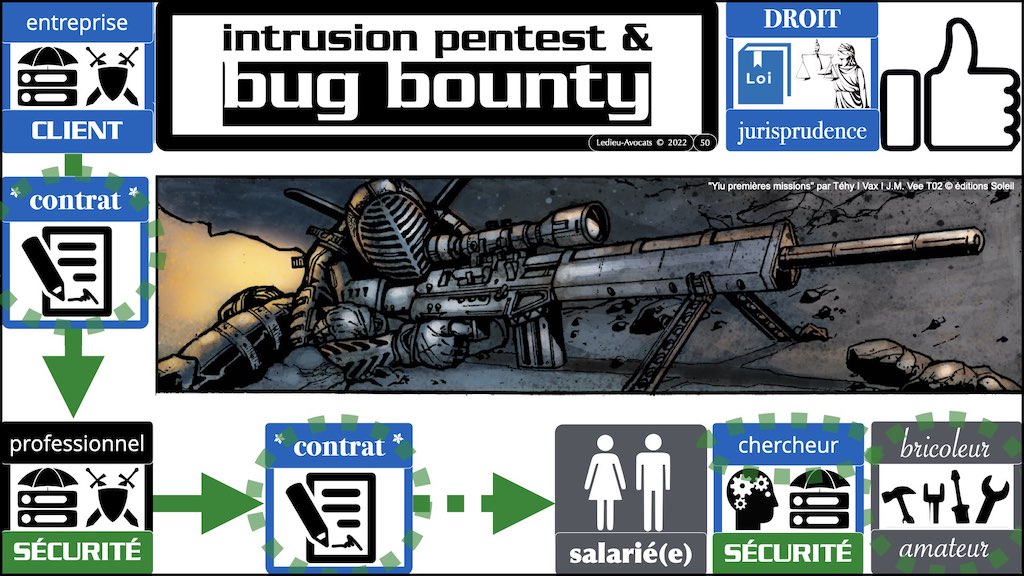

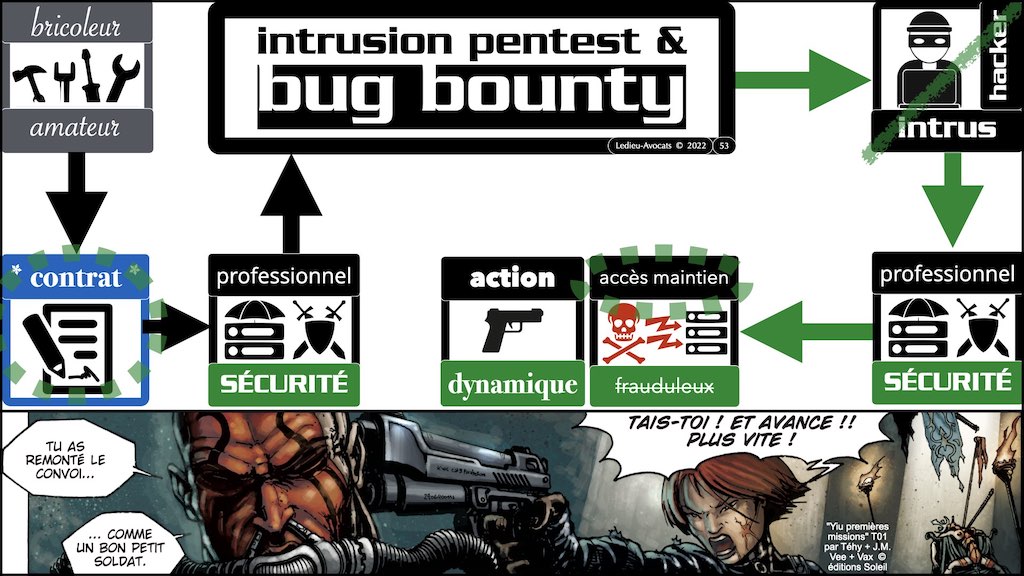

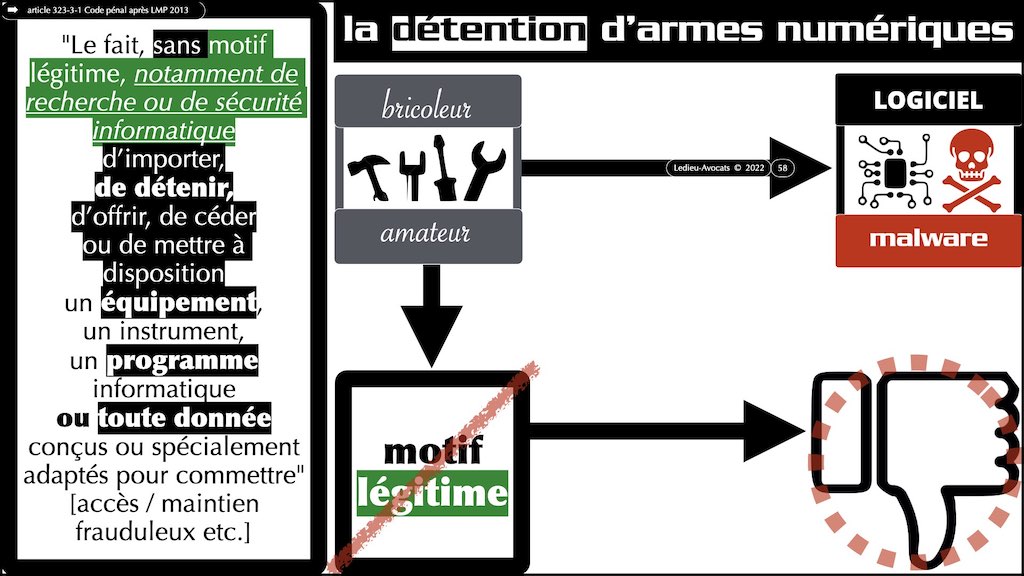

Alors, les juristes (eux aussi pragmatiques) feront une nette distinction en la matière entre (i) professionnel(le) et (ii) « bricoleur/amateur » .

Commençons rapidement par cette distinction essentielle. Vous devriez assez rapidement comprendre de quoi je parle…

PS : oui, c’est ici que je vais m’énerver à propos des bricoleurs amateurs qui s’auto-proclament « hacker éthique » …

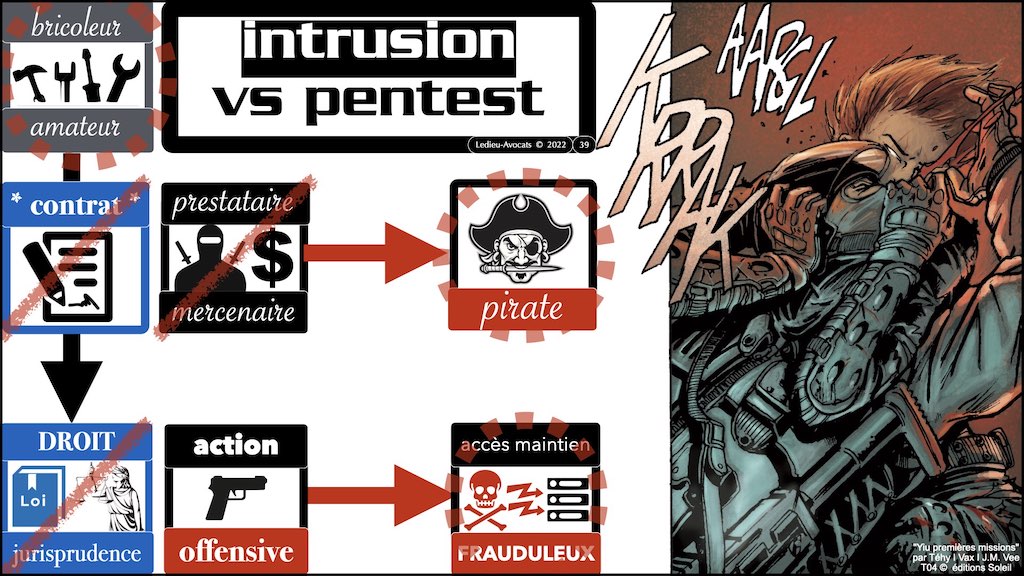

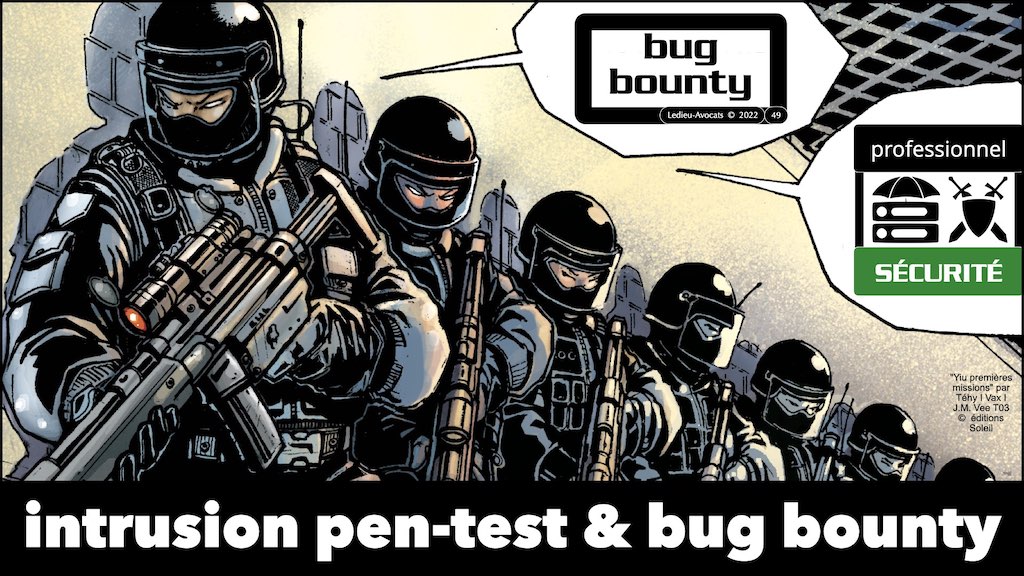

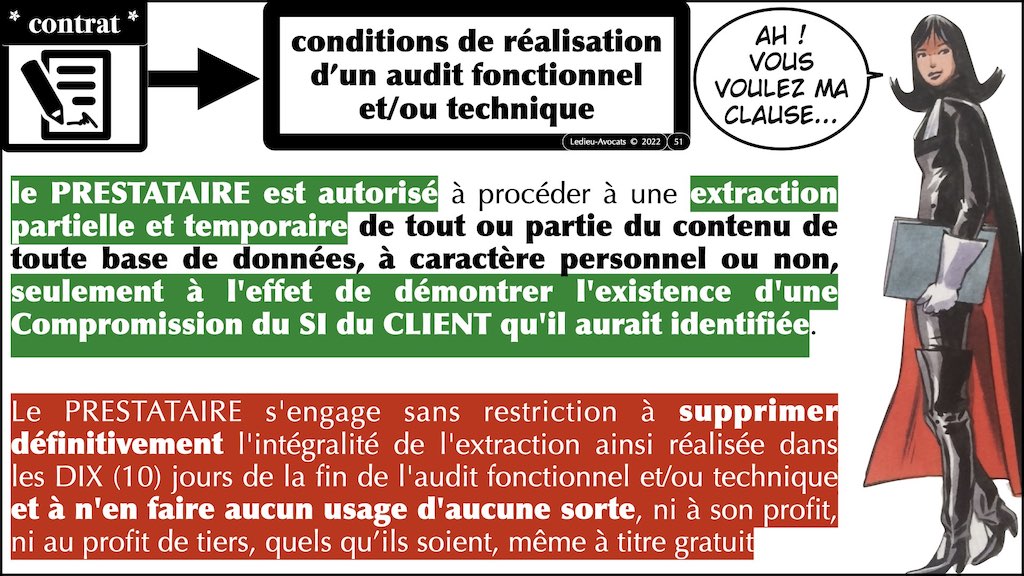

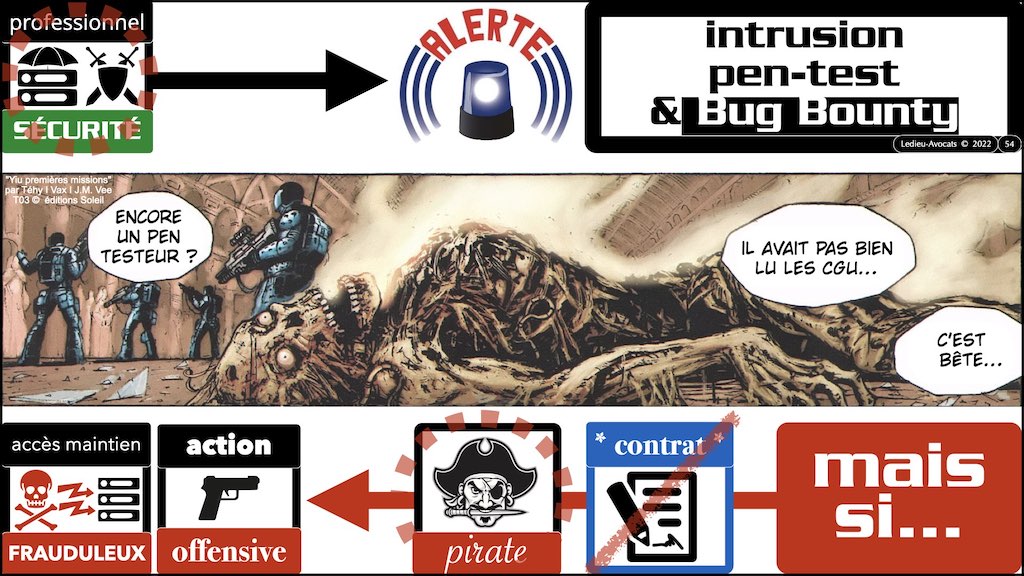

Commençons par le classique "intrusion" vs "audit" de sécurité (ou pen-test)

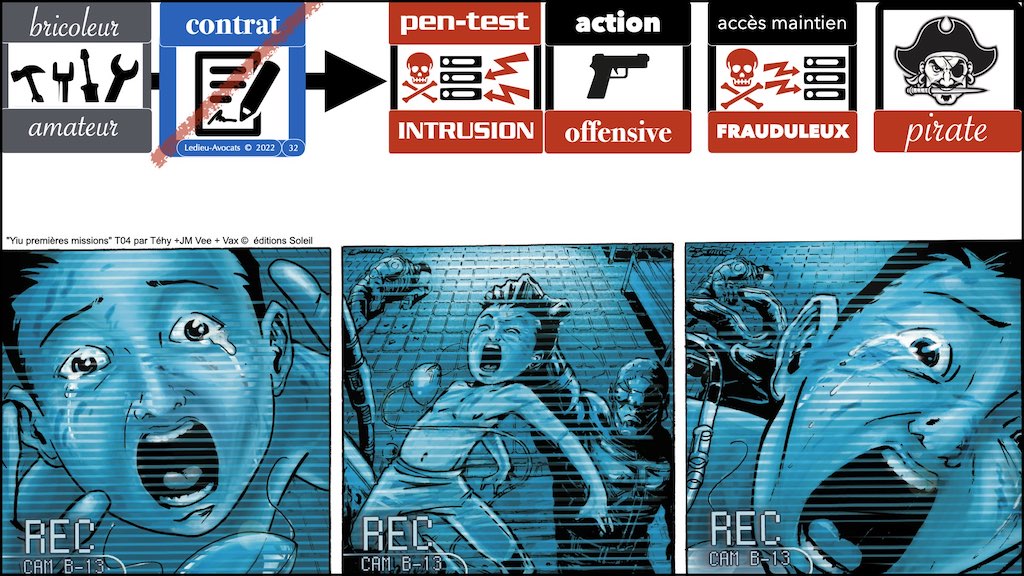

Un test d’intrusion sans contrat préalable ? (sans signature de conditions d’intervention, sous autorisation du pen-testé…).

C’est un accès frauduleux dans un système d’information.

C’est un délit pénal.

ça marche de la même manière, que l’intrusion soit le fait d’un bricoleur/amateur ou d’un professionnel.

Et attention, vous les pro, si vous avez conclu un contrat au préalable et que vous n’en respectez pas les termes…

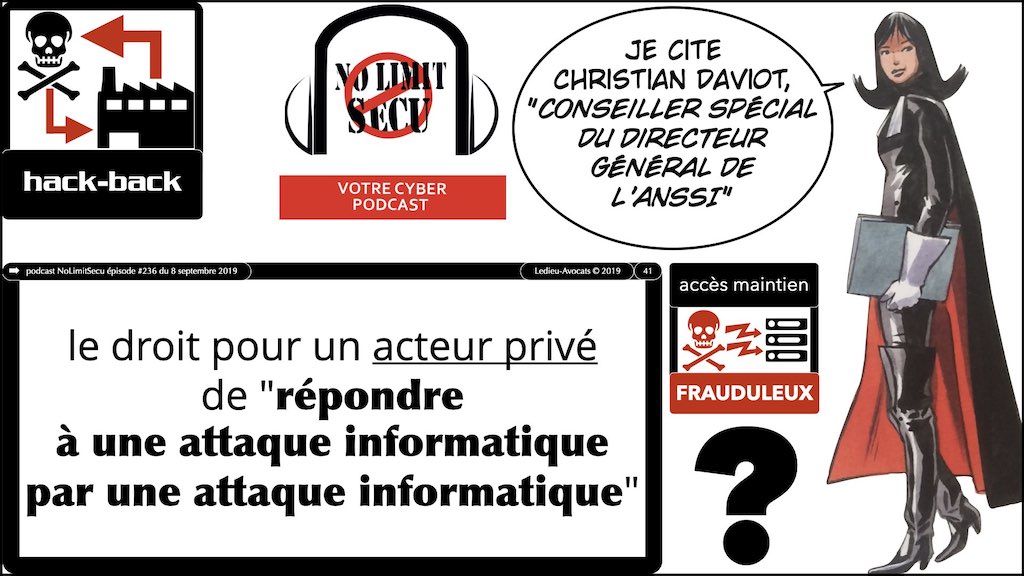

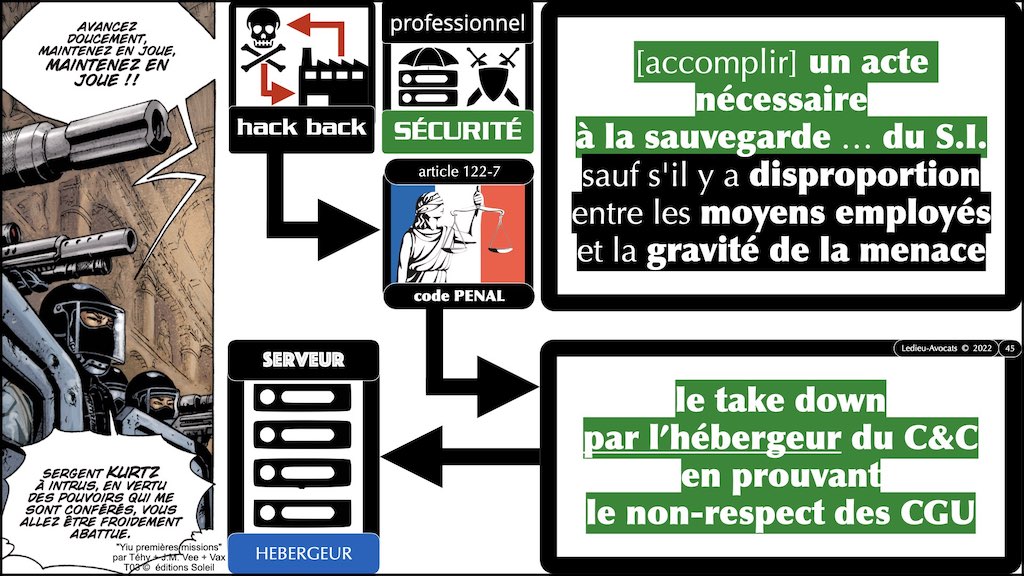

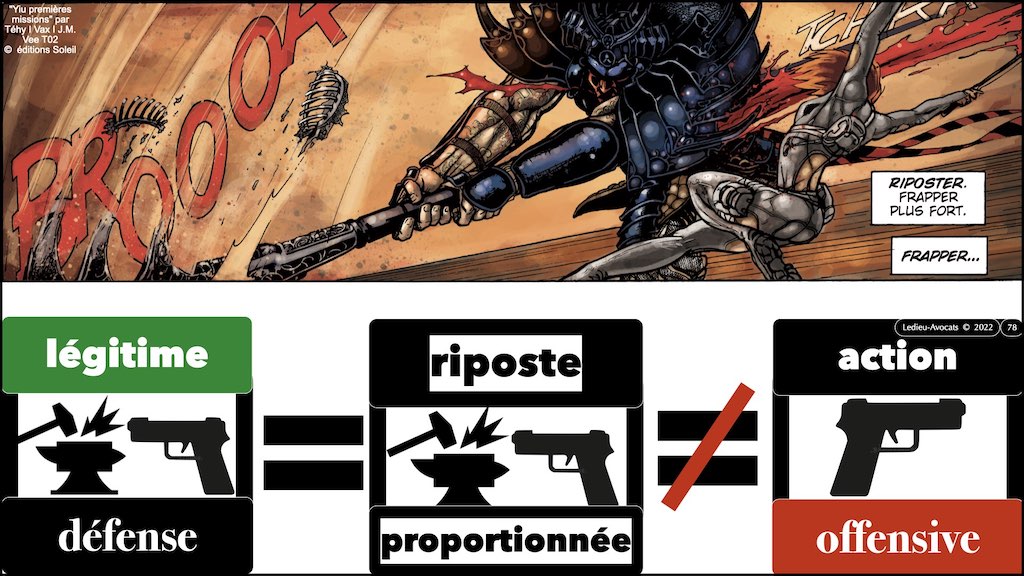

hack-back : dans quelle mesure votre réponse à incident reste-t-elle dans le cadre légal de la légitime défense ?

Vous n’êtes pas militaire ? Vous n’avez pas droit de faire de la Lutte Informatique Offensive (L.I.O.), ni de la Lutte Informatique Défensive (L.I.D.).

Vous n’êtes pas un agent de l’ANSSI opérant pour un OIV/OSE ? Vous êtes prestataire de « réponse à incident » ?

Vous n’avez droit d’agir QUE dans le cadre légal de la légitime défense !

Alors on (re)lit attentivement le texte de l’article 122-7 du Code pénal qui s’appliquent aux professionnel(le)s comme aux bricoleurs/amateurs.

accès/maintien frauduleux ? légitime défense ? action offensive ? intéressons-nous au bug bounty

Non, le Bug Bounty, ce n’est pas sale.

C’est – fort heureusement – tout à fait légal pour les entreprises qui y ont recours pour identifier des vulnérabilités dans leur système d’information, comme dans les logiciels ou services web qu’elles commercialisent.

Ici aussi, le contrat reste le maitre mot de la légalité de l’opération, pour l’entreprise « cible » comme pour ses prestataires.

C’est dans ce chapitre que les « bricoleurs/amateurs » qui acceptent en ligne les conditions de la plateforme de bug bounty découvrent qu’ils deviennent des professionnel(le)s de la cyber-sécurité. Hé oui !

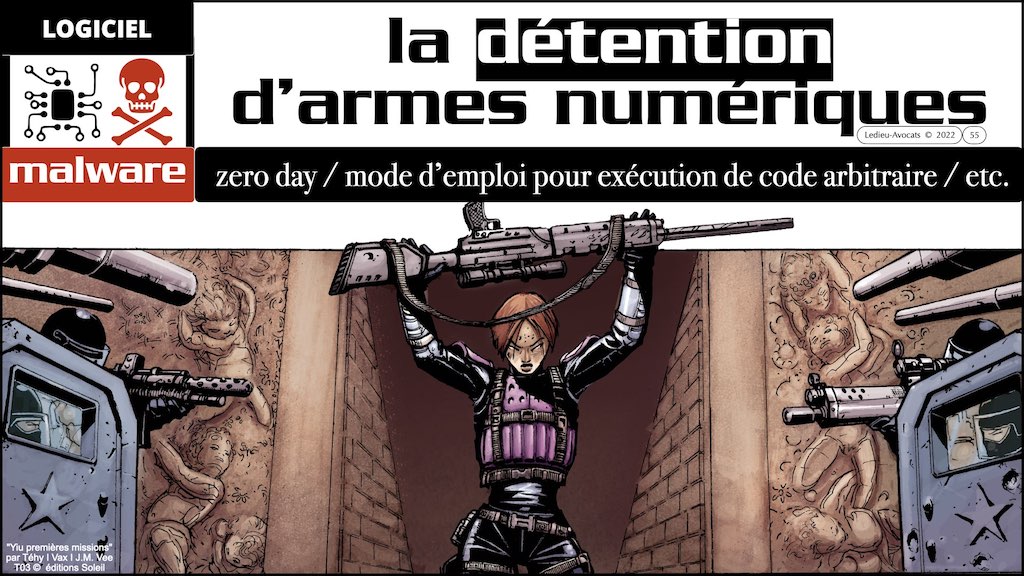

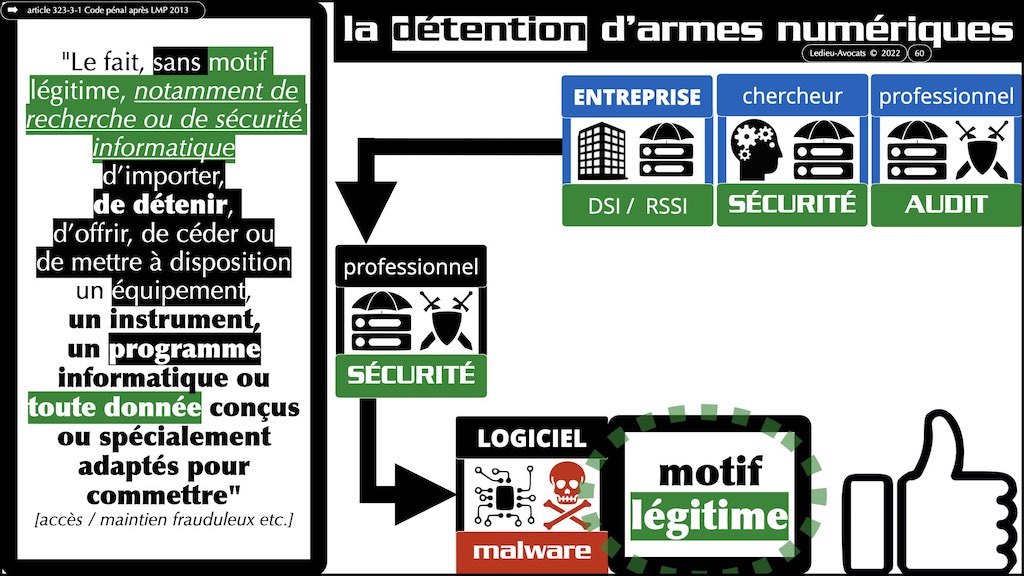

accès/maintien frauduleux ? légitime défense ? action offensive ? Peut-on librement détenir des malwares ?

Vous n’êtes ni militaire, ni policier/gendarme ? Vous n’êtes pas un agent de l’ANSSI ?

Pensez-vous avoir le droit de détenir une arme à feu chez vous, ou de la porter ?

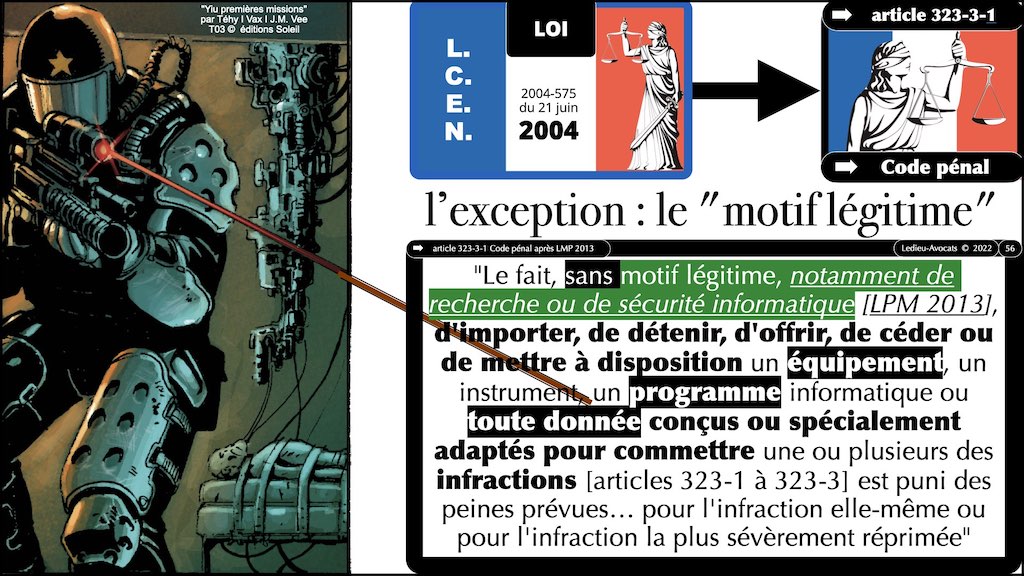

Pour les armes numériques, la règle est assez similaire, qu’il s’agisse d’un malware ou du mode d’emploi d’exécution de code arbitraire…

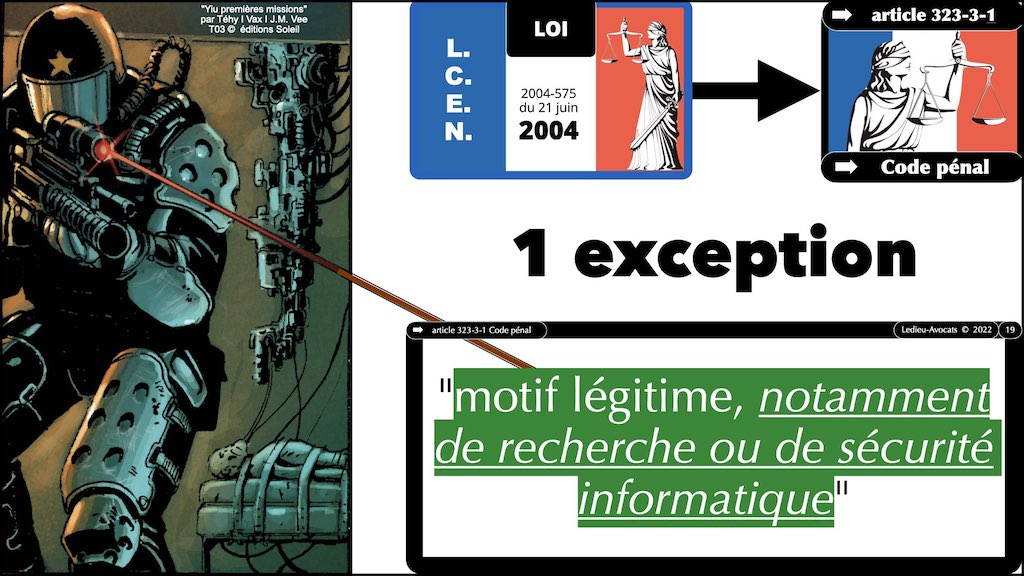

Sauf que pour les professionnel(le)s de la sécurité des système d’information en France, il existe une exception légale spécifique, grâce à la LCEN de 2004 (Loi pour la Confiance dans l’Economie Numérique) et à la LPM de 2013 (Loi de Programmation Militaire).

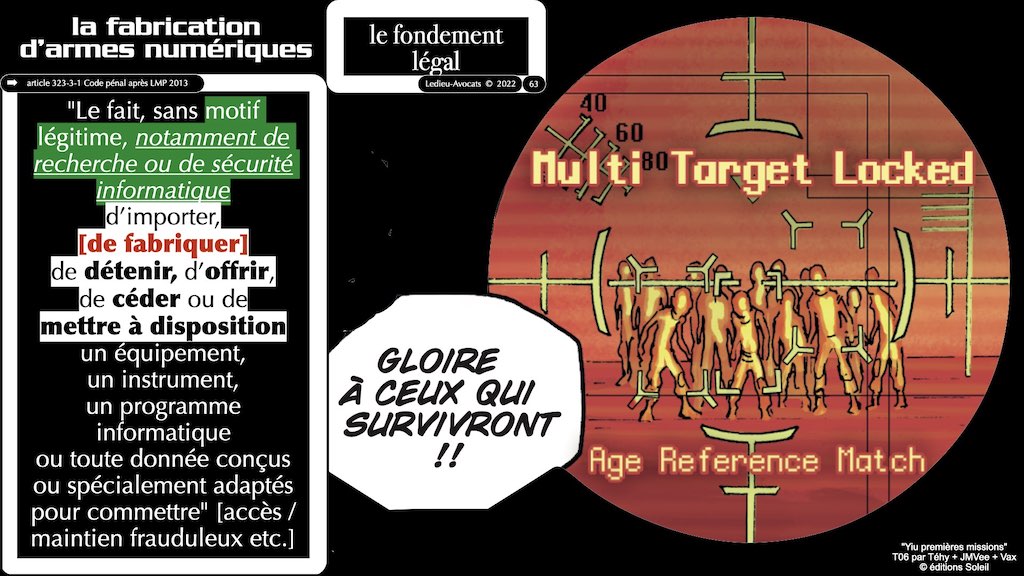

On jette un coup d’oeil sur l’article 323-3-1 du Code pénal ?

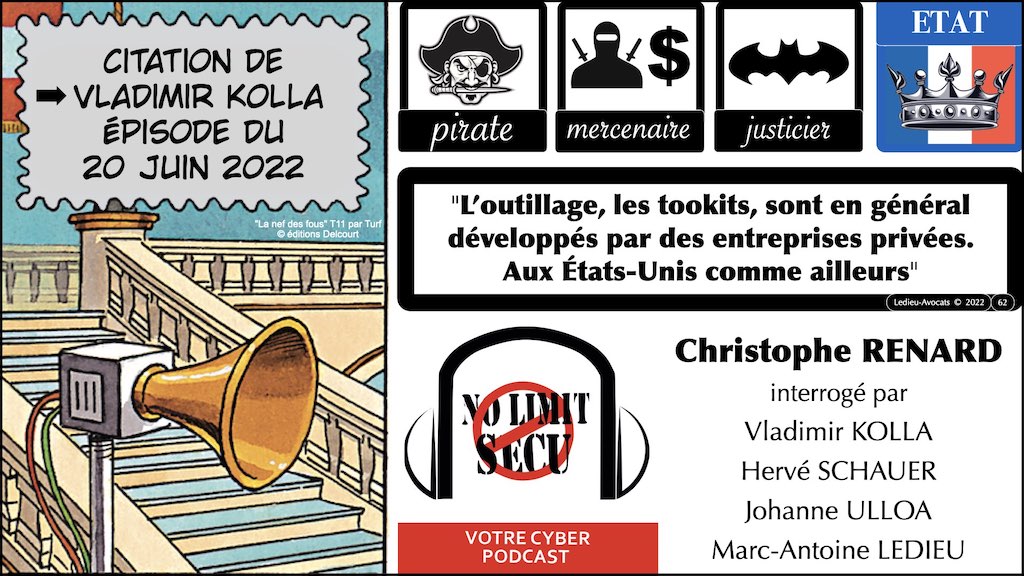

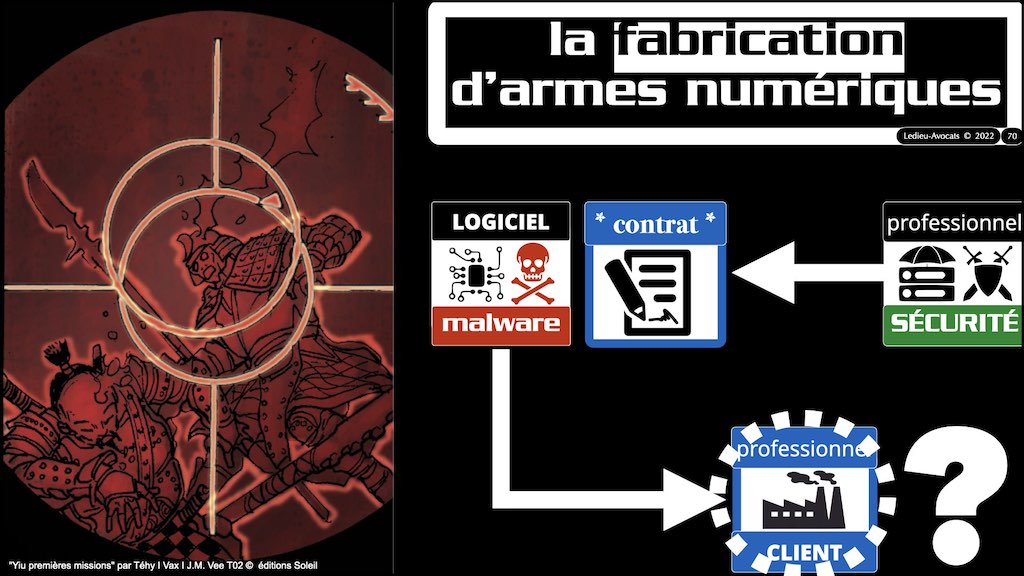

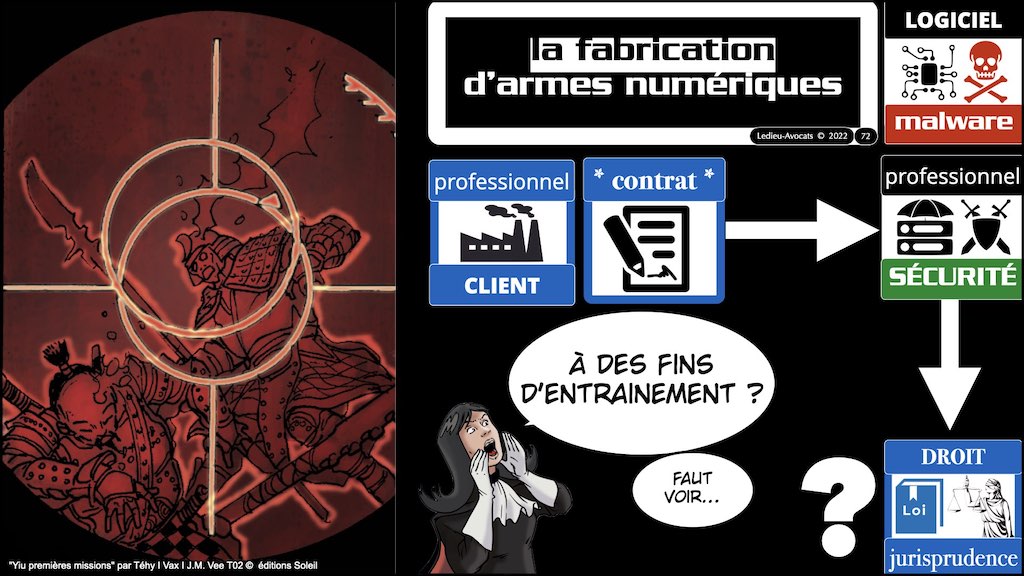

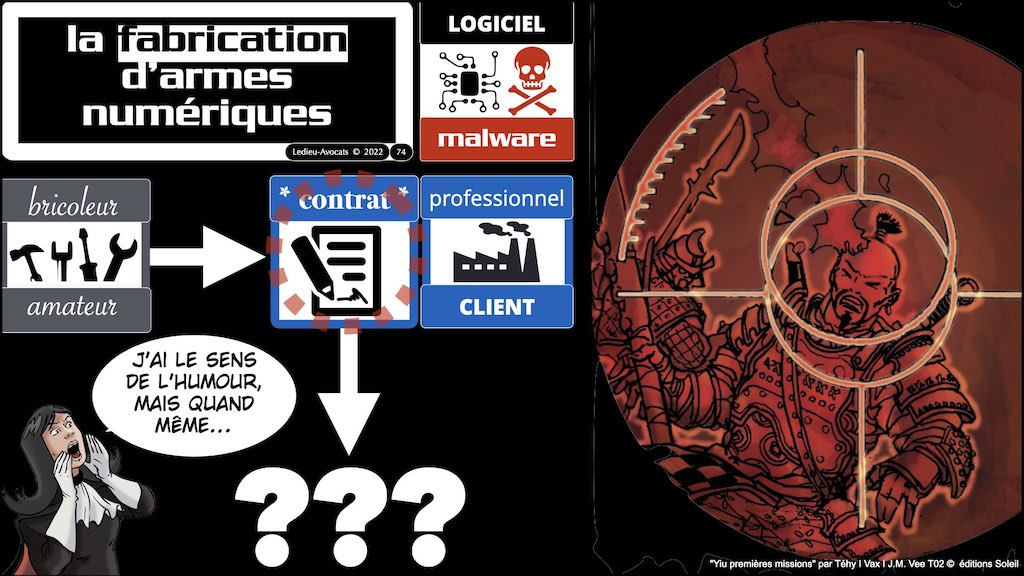

accès/maintien frauduleux ? légitime défense ? action offensive ? Peut-on librement FABRIQUER / VENDRE des armes numériques ?

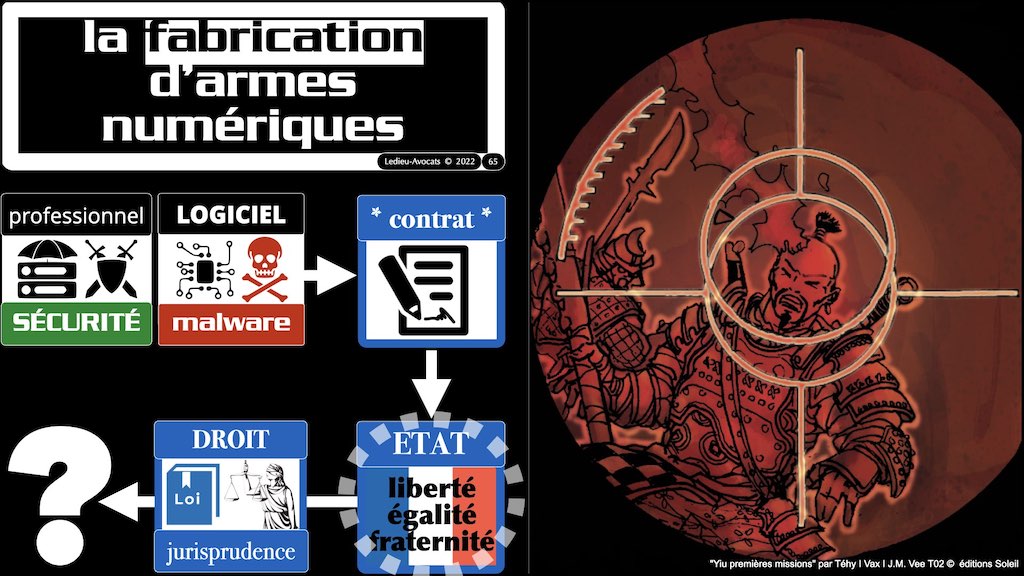

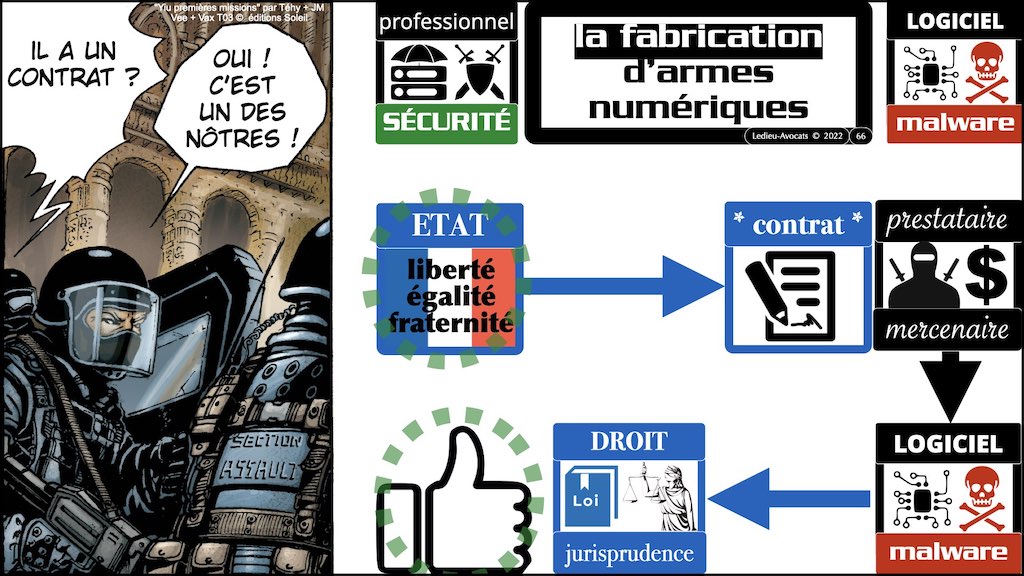

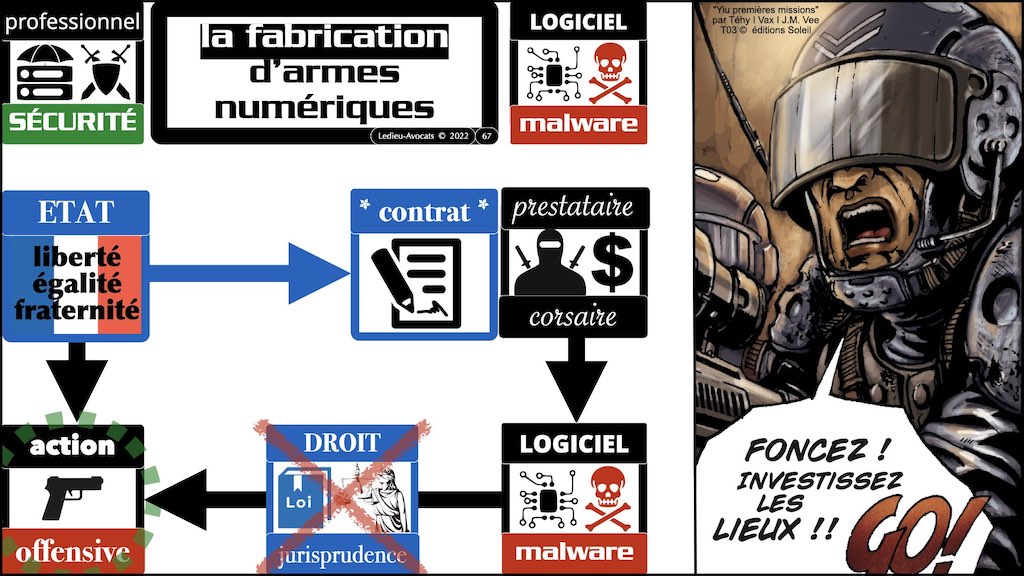

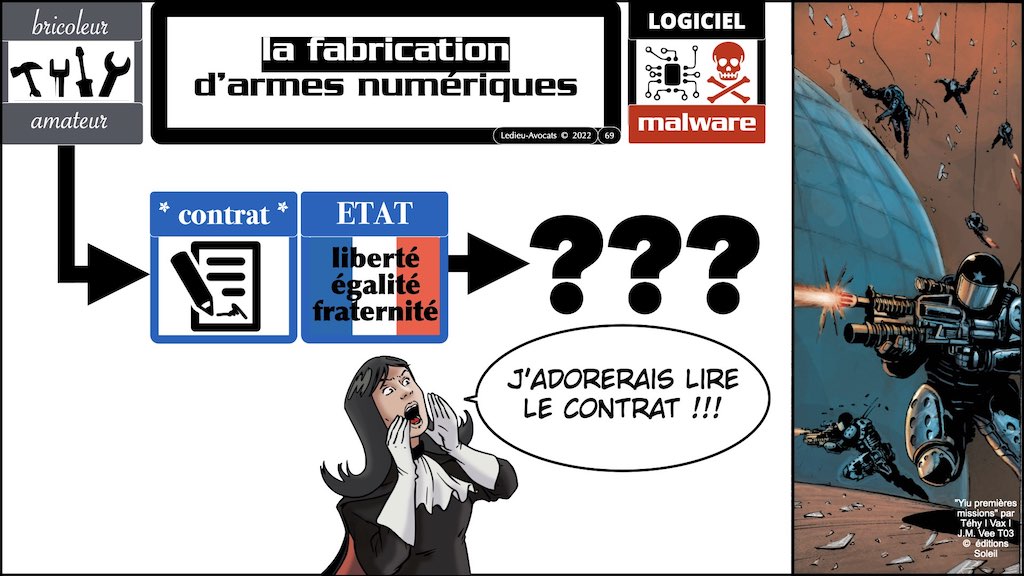

Si seul l’Etat a le droit de détenir des armes numériques offensives, l’Etat a donc le droit de « sous-traiter » cette fabrication à une entreprise privée.

Il semble d’ailleurs que ce soit le cas aux Etats-Unis comme en Europe d’ailleurs, d’après les propos de Vladimir Kolla dans un podcast NoLimitSecu de juin 2022.

Le vrai problème pour les juristes est celui de la commande par une entreprise privée de la fabrication d’une arme offensive à un prestataire privé.

Résumons le problème : une entreprise peut-elle faire fabriquer une arme offensive alors qu’elle est pénalement tenue à la seule légitime défense ?

accès/maintien frauduleux ? légitime défense ? action offensive ? CONCLUSION (et suggestions pratiques)

Si vous ne voulez pas finir sous le feu d’un tir de barrage judiciaire comme dans l’illustration ci-dessous, retenez le principe – en France – de l’interdiction des actions numériques offensives.

Sauf si vous avez – avant – conclu un contrat.

Et si vous avez un doute sur la légalité de votre « action » numérique, lors d’un pen-test ou d’une réponse à incident, posez la question AVANT de faire une bêtise (mot pudique pour qualifier une action probablement pénalement sanctionable).

Ah oui… Si vous commettez un délit pénal dans le cadre de votre contrat de travail, votre employeur sera pénalement responsable à votre place. Mais je ne donne pas cher de votre contrat de travail juste après…

Le générique des BD ayant servi d'illustration à cette présentation (et merci aux éditions Delcourt Soleil !)

Vous voulez en savoir plus sur les bandes dessinées utilisées pour illustrer cette présentation ? Cliquez sur le lien qui vous intéresse !!!

« Les 5 Terres » première série complète en 6 tomes par « Lewelyn » (David Chauvel, Andoryss et Patrick Wong) et Jérome Lereculey © éditions Delcourt 2019-2022

« Arctica » 12 tomes par Daniel Pecqueur et Boyan Kovačević © éditions Delcourt 2007-2022

« Au-delà des merveilles » série complète en 3 tomes par Yohann « Wyllow » Puaud © éditions Clair de Lune 2004-2022

« Badlands » série complète en 3 tomes par Eric Corbeyran et Piotr Kowalski © éditions Soleil 2014-2018

« Carmen mc Callum » 18 tomes (tome 1 par Fred Duval + Olivier Vatine + Fred Blanchard + Stéphane « Gess » et tomes 2 et 3 par Fred Duval et Stéphane « Gess ») © éditions Delcourt 1995-2020

« Le Crépuscule des Dieux » série complète en 9 tomes par Nicolas Jarry et Jean-François « Djief » © éditions Soleil 2007-2016

« lE dERNIER tROYEN » série complète en 6 tomes + 1 intégrale par Valérie Mangin et Thierry Démarez © éditions Soleil 2004-2012

« Excalibur-Chroniques » (époustouflante) série complète en 5 tomes + 1 intégrale par Jean-Luc Istin et Alain Brion © éditions Soleil 2012-2019

« Hercule » série complète en 3 tomes par Jean-David Morvan + Vivien « Looky » Chauvet + Olivier Thill © éditions Soleil 2012-2017

« Horologiom » série complète en 7 tomes + intégrale en 2 tomes par Stéphane Lebeault © éditions Delcourt 1994-2021

« Neandertal » série complète en 3 tomes par Emmanuel Roudier © éditions Delcourt 2007-2011

« La nef des Fous » 11 tomes + intégrale en 2 tomes + hors série par Bernard « Turf » © éditions Delcourt 1993-2021

« Odin » série complète en 2 tomes par Nicolas Jarry et Erwan Seure-Le Bihan © éditions Soleil 2010-2012

« L’Oeil de la Nuit » série complète en 3 tomes par Serge Lehman et Stéphane « Gess » © éditions Delcourt 2015-2016

« Olympus Mons » première série complète en 7 tomes par Christophe Bec et Stefano Raffaele © éditions Soleil 2017-2022

« Les portes de Shamballah » série complète en 4 tomes par Mazuer + Romano + Taranzano © éditions Clair de Lune 2007-2016

« Souvenirs de la Grande Armée » série complète en 4 tomes + 1 intégrale par Michel Dufranne et Vladimir « Alexander » © éditions Delcourt 2007-2018

« Sur les terres d’Horus » série complète en 8 tomes par Isabelle Dethan © éditions Delcourt 2001-2015

« Universal War One » série complète en 6 tomes (absolument remarquables) par Denis Bajram © éditions Soleil 1998-2006

« Yiu Premières missions » série complète en 7 tomes + intégrale en 2 tomes par Thierry « Téhy » + Jeanne « JM Vee » + Vincent « Vax » © éditions Soleil 2003-2010

![#574 DORA RTS ITS sensibilisation mise à jour pour les pro de CYBERZEN [24 juillet 2024] © Ledieu-Avocats 2024](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/07/574-DORA-RTS-ITS-sensibilisation-CYBERZEN-24-juillet-2024-©-Ledieu-Avocats-2024.001.jpeg)

![#573 La vulnérabilité regreSSHion du logiciel Open Source SSH [podcast NoLimitSecu du 22 juillet 2024]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/07/573-La-vulnerabilite-regreSSHion-du-logiciel-Open-Source-SSH-NoLimitSecu-22-juillet-2024-©-Ledieu-Avocats-22-07-2024.001.jpeg)