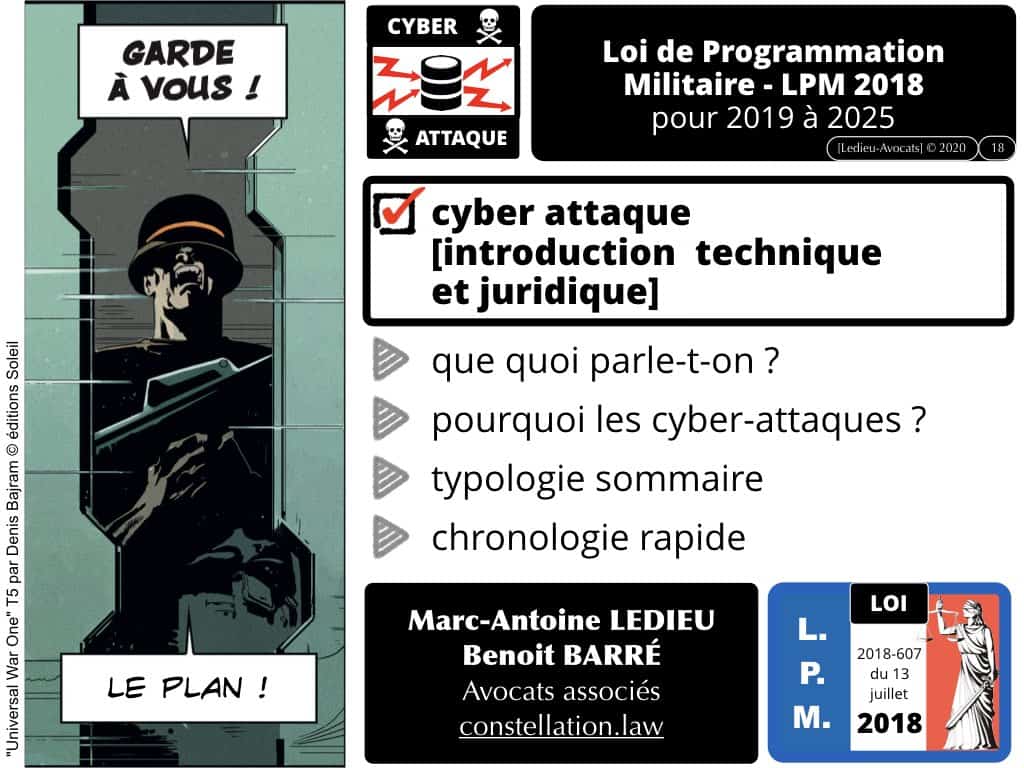

[mis à jour le 22/01/2021] Marqueurs techniques de cyber attaque ? LPM 2018 ? Pourquoi s’intéresser (encore) à la législation militaire sur la sécurité des systèmes d’information ?

– [mise à jour du 23 mars 2020] parce que cet épisode du podcast NoLimitSecu a été enregistré avant le confinement du pays et qu’en principe, vous devriez avoir le temps de l’écouter hors de vos temps habituels de transport…

– parce que cette législation est une des premières à imposer des règles élémentaires mais très précises en matière de sécurité des SI et de détection d’une menace qui ne cesse de grandir.

– enfin, parce que cette législation préfigure ce qui est en train d’arriver pour l’ensemble des professionnels qui utilisent un système d’information pour commercialiser leurs services ou leurs biens en ligne.

Mais surtout, il est intéressant d’étudier cette législation car elle impacte directement un grand nombre d’acteurs économiques qui n’ont pas de lien avec le monde militaire !

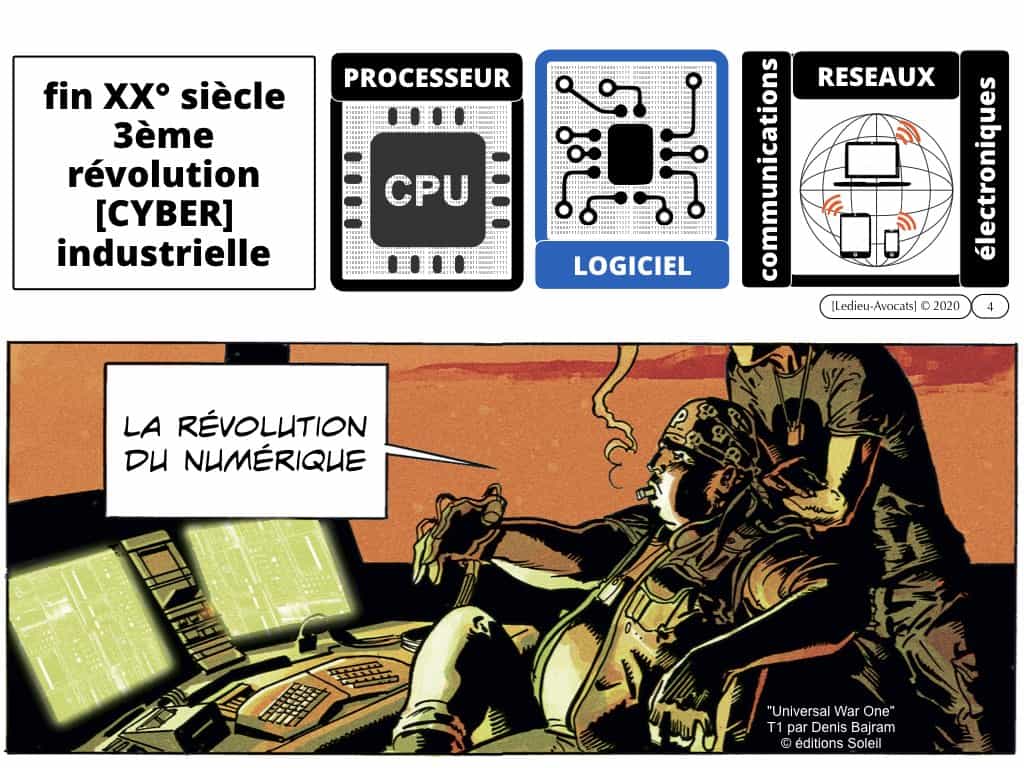

Commençons par remettre le sujet du jour en perspective. Remontons à 2013 ?

La LPM 2013 a fait l’objet d’un épisode de NoLimitSecu le 20 novembre 2016 et d’une série de présentations en BD sur ce blog. Nous nous y référerons sans entrer ici dans les détails.

ATTENTION : la présente page web est assez lourde (il y a beaucoup de slides en BD…) : laissez-lui le temps de se charger.

marqueurs techniques et cyber attaque : l'épisode du podcast NoLimitSecu

Cliquez sur ce lien pour accéder à l’épisode NLS #260 « marqueurs techniques de cyber attaque » dont l’invité est Mathieu Feuillet, sous-directeur adjoint opérations de l’ANSSI.

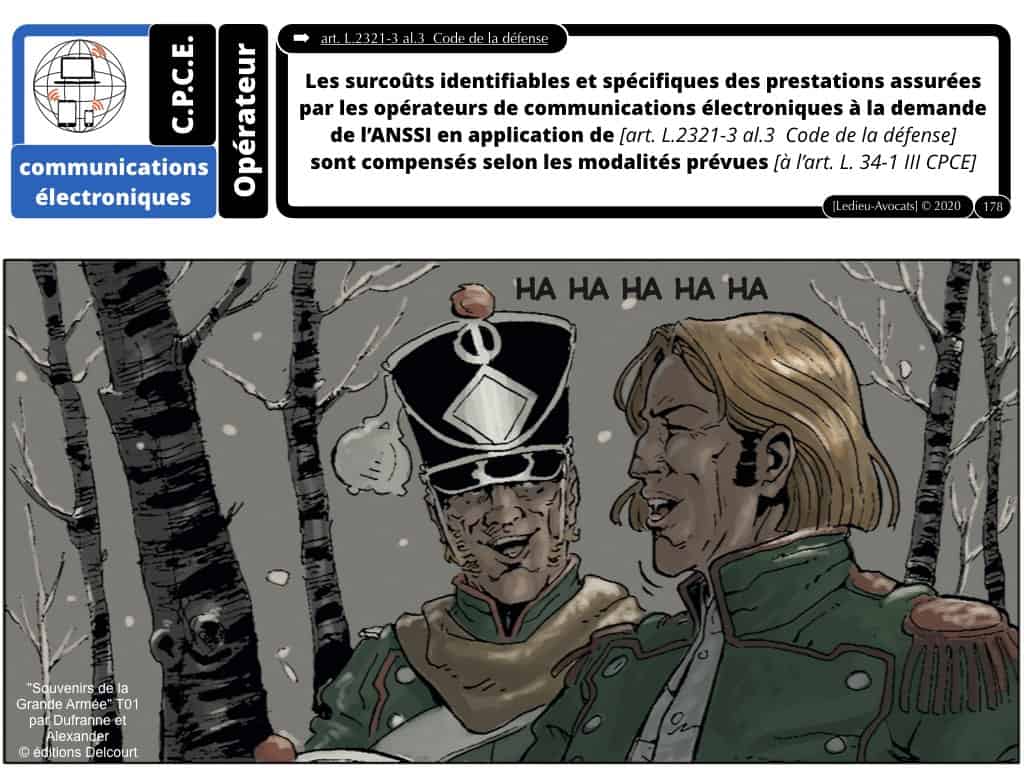

Depuis l’enregistrement de ce podcast, l’arrété du 18 février 2020 qui organise l’indemnisation des coûts engagés par ces nouvelles contraintes pour les opérateurs de communications électroniques (« OCE » pour les intimes) a été (enfin) publié (le 7 mars 2020).

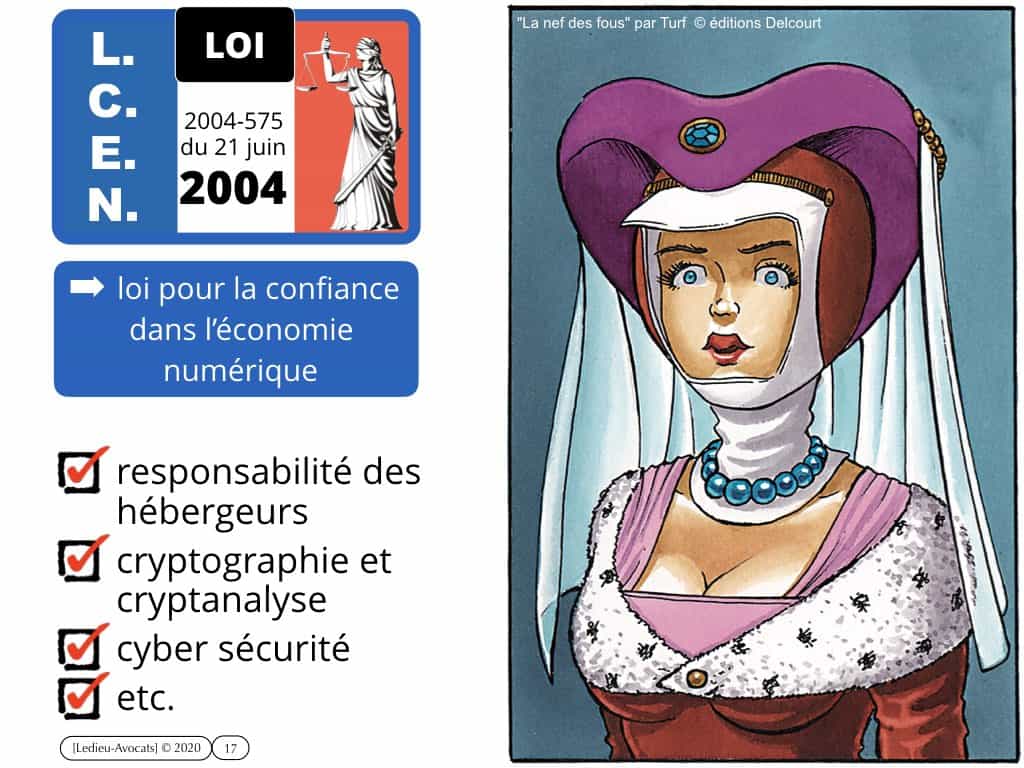

Je ne résiste pas au plaisir de partager son titre avec vous : « Arrêté pris en application de l’article R. 2321-1-5 du code de la défense fixant la tarification applicable aux prestations effectuées au titre de l’article L. 2321-2-1 du code de la défense par les opérateurs de communications électroniques et les personnes mentionnées aux 1 et 2 du I de l’article 6 de la loi n° 2004-575 du 21 juin 2004 pour la confiance dans l’économie numérique« .

marqueurs techniques de cyber attaque et LPM 2018 : synthèse pour les pressé(e)s

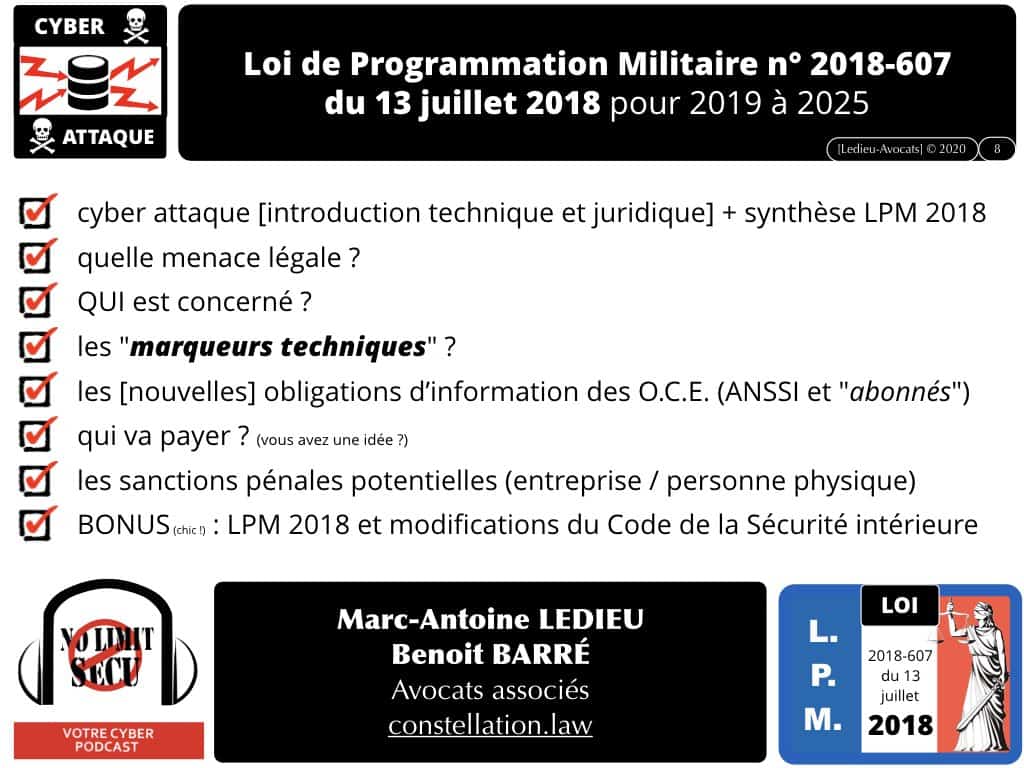

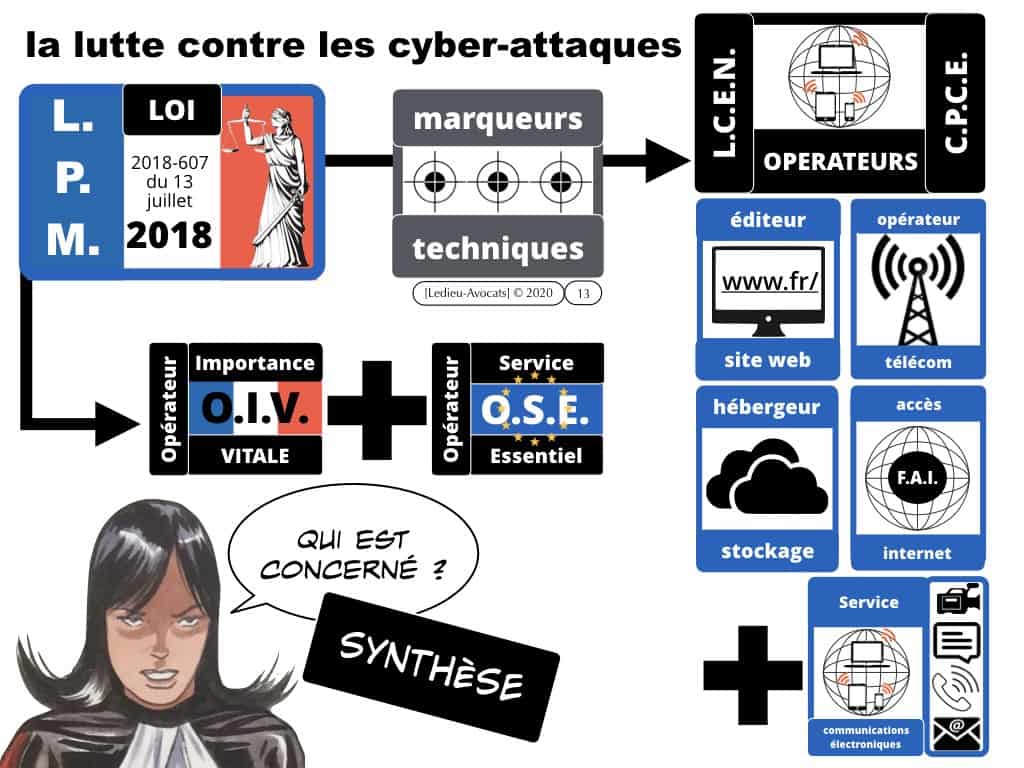

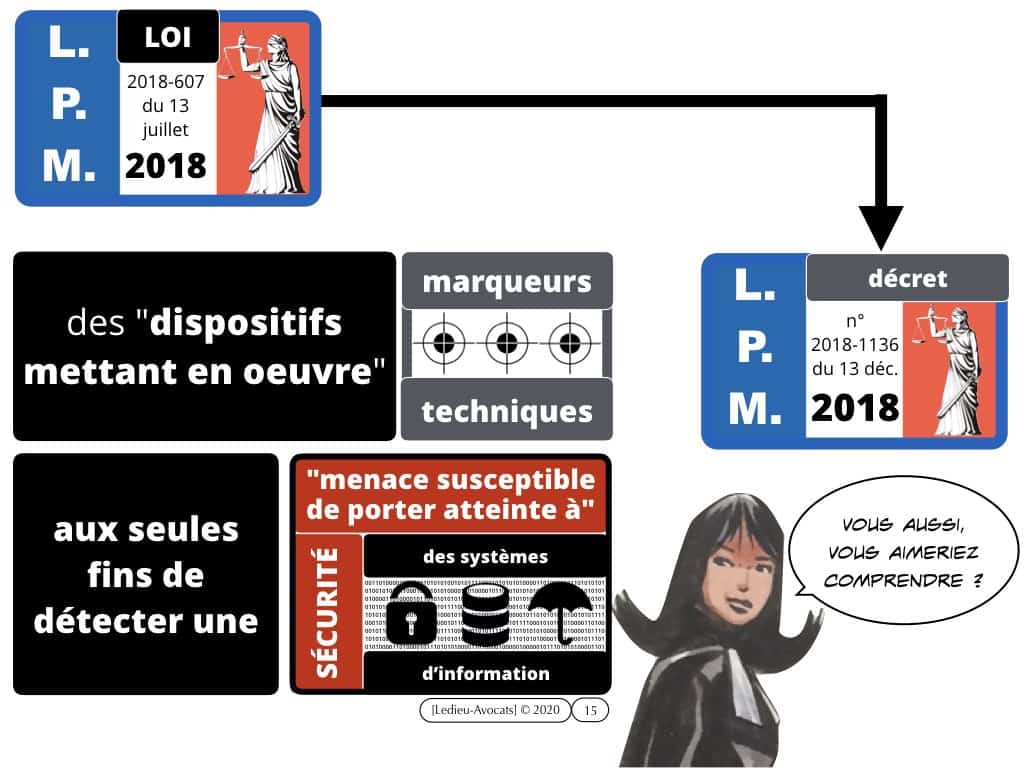

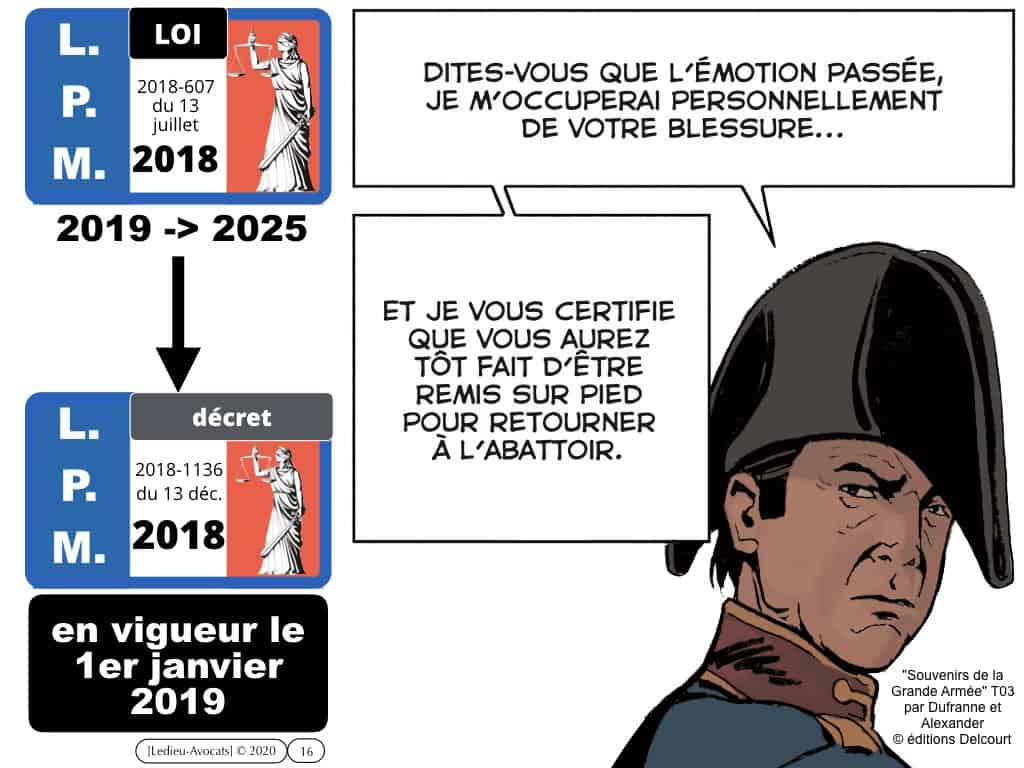

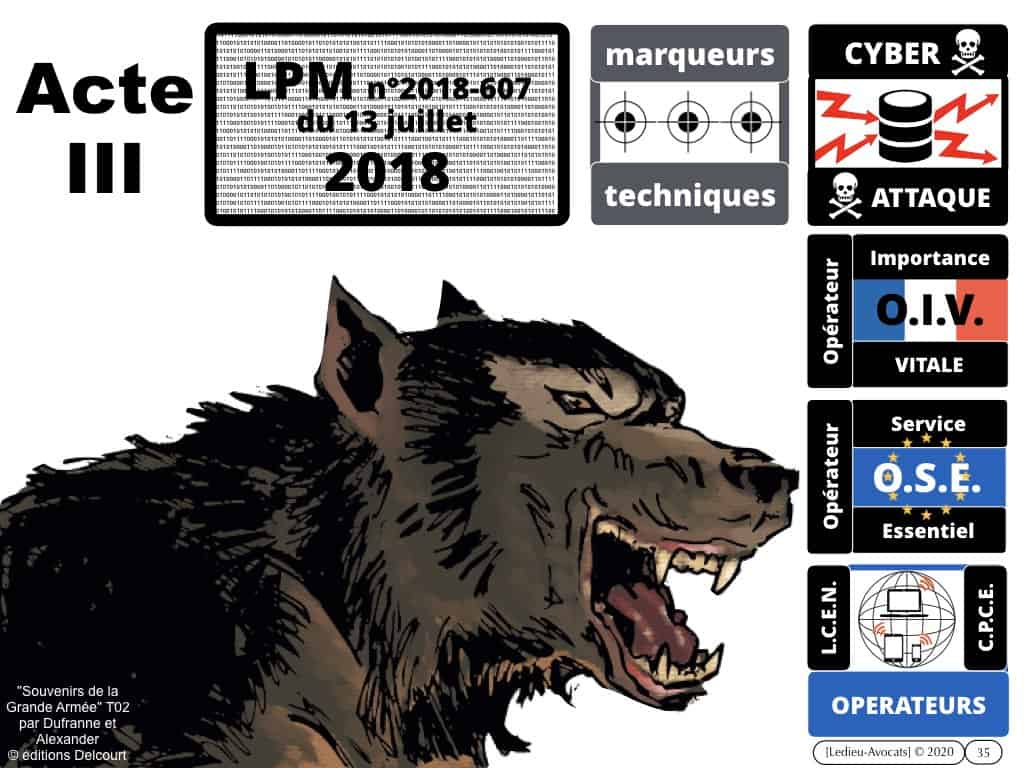

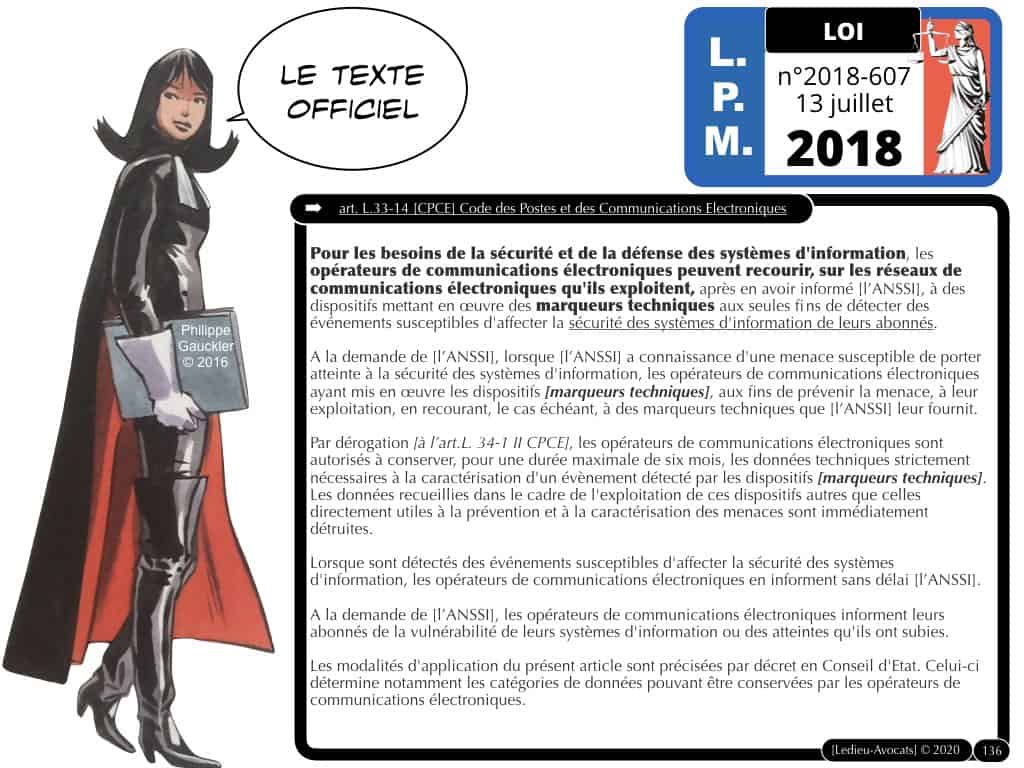

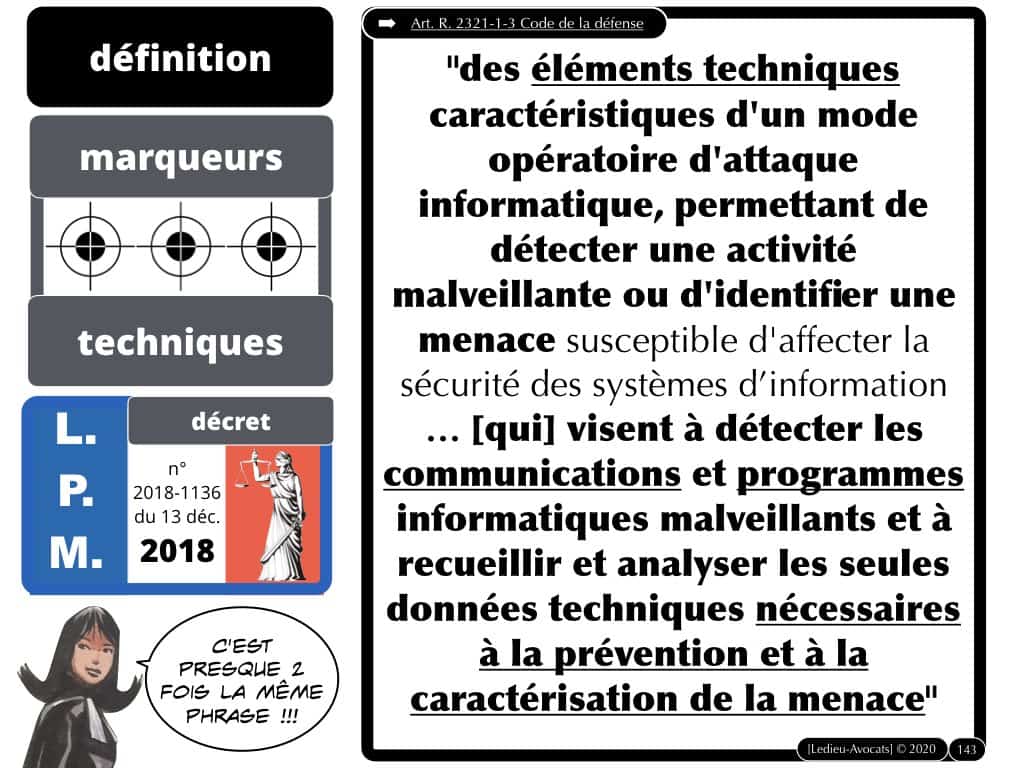

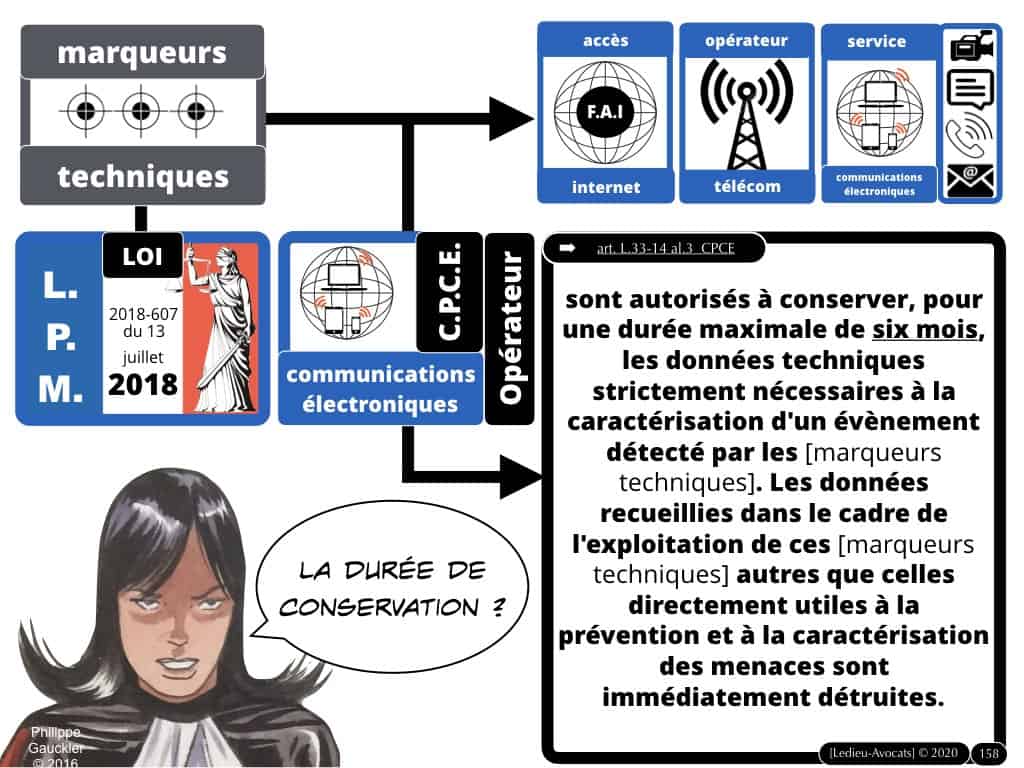

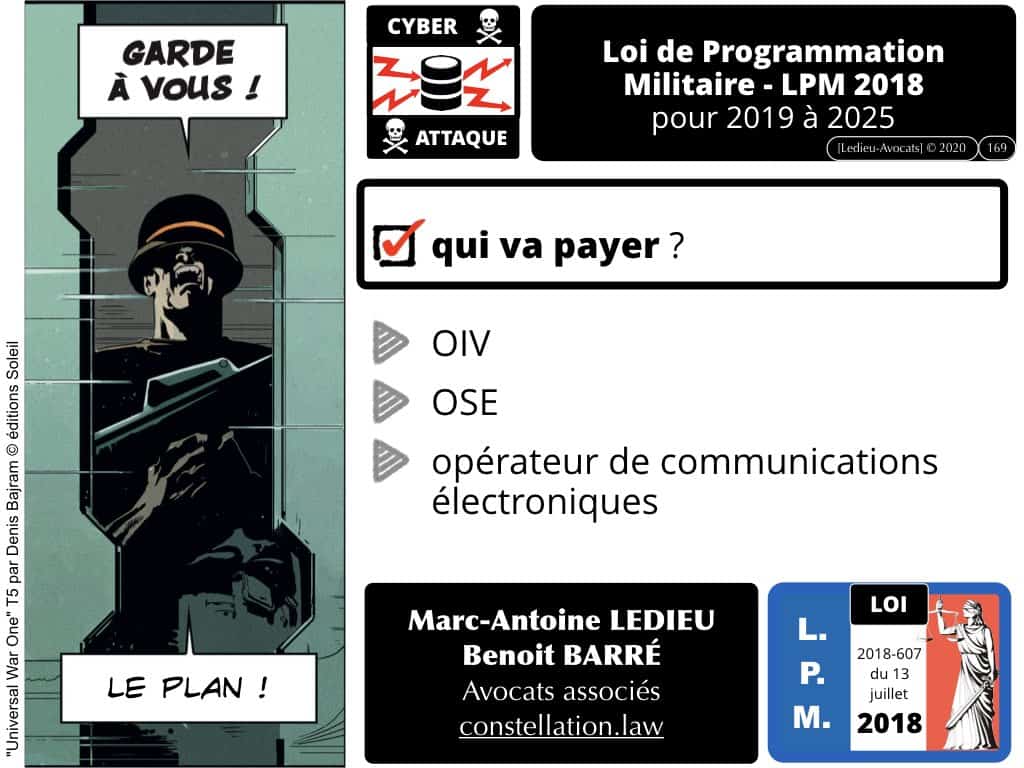

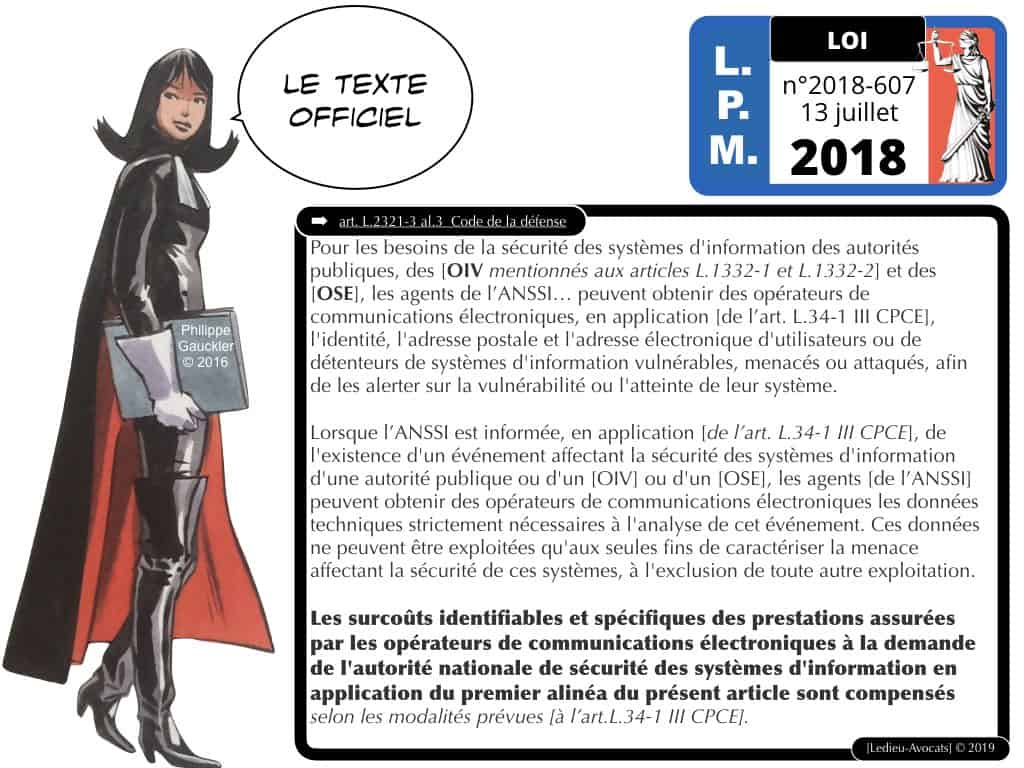

La LPM 2018 (loi n°2018-607 du 13 juillet 2018) – en synthèse – impose à plusieurs types d’opérateurs économiques l’obligation de déployer dans leur système d’information des « dispositifs mettant en oeuvre des marqueurs techniques« .

Ces « dispositifs » doivent permettre de prévenir les cyber-attaques en détectant les actions malveillantes déjà identifiées.

Je ne suis pas « tech » mais j’aime bien comprendre.

Alors, à l’invitation de Johanne Ulloa et des contributeurs de NoLimitSecu, j’ai préparé avant l’enregistrement une présentation en BD TRES (vraiment TRES) COMPLETE de cette LPM 2018.

Cette présentation devrait (j’espère) vous permettre de vous y retrouver dans ce maquis de textes législatifs et dans le jargon des pro.

Attention : cette LPM 2018 complète mais ne remplace en rien la LPM 2013.

marqueurs techniques de cyber attaque ?

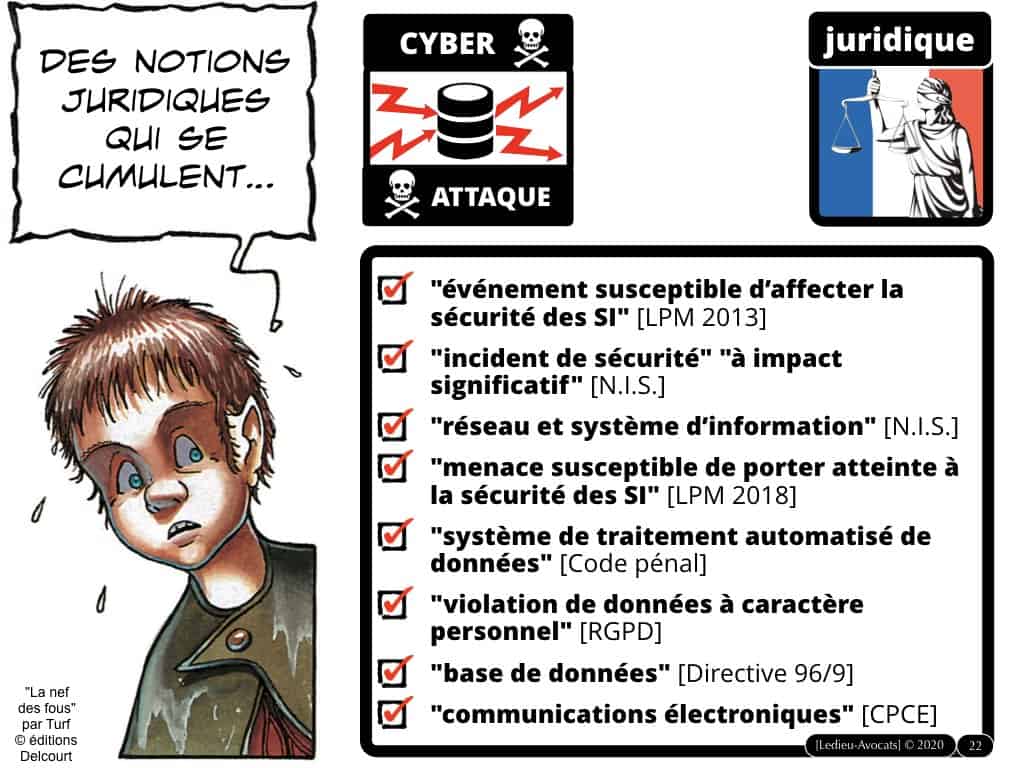

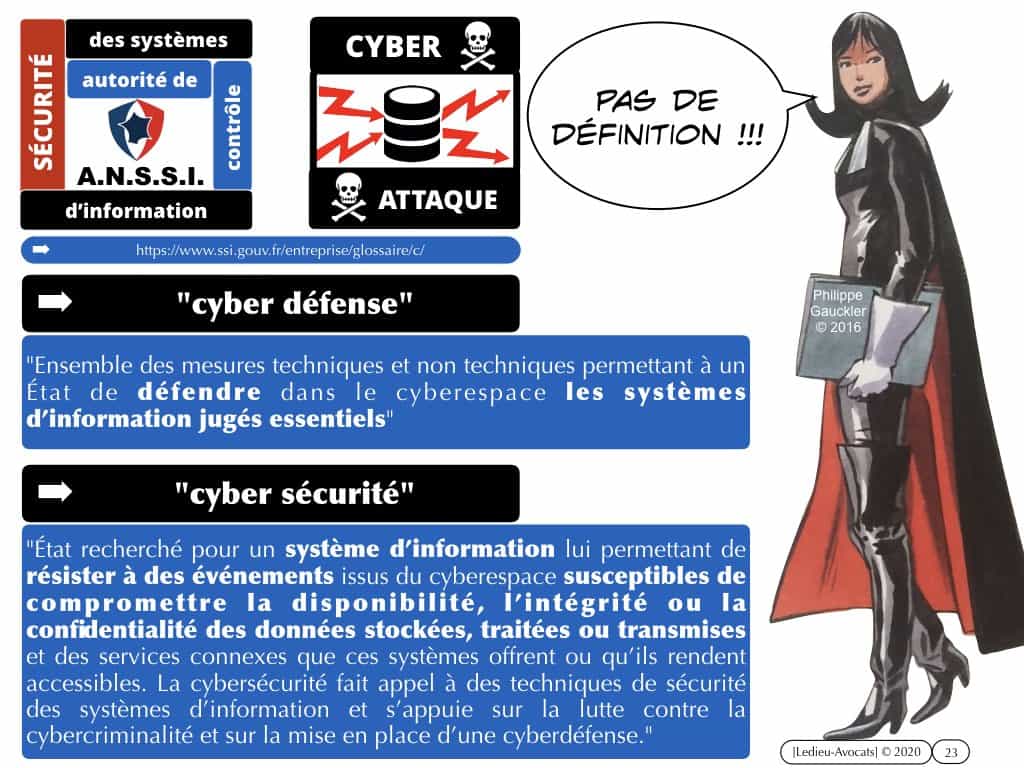

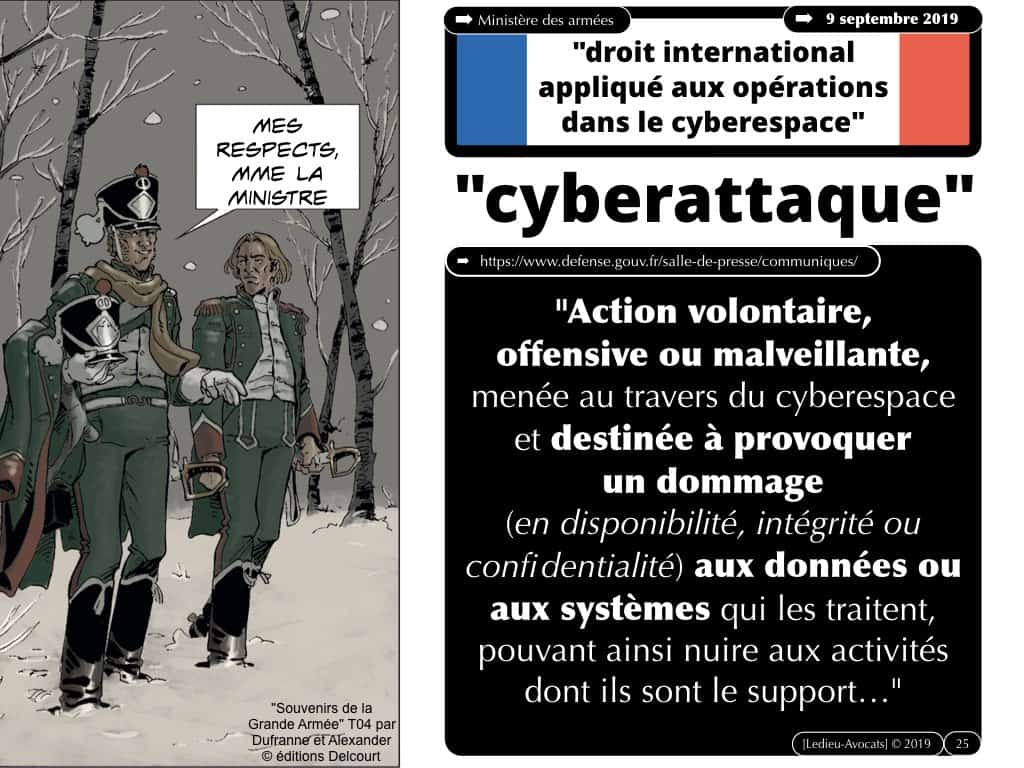

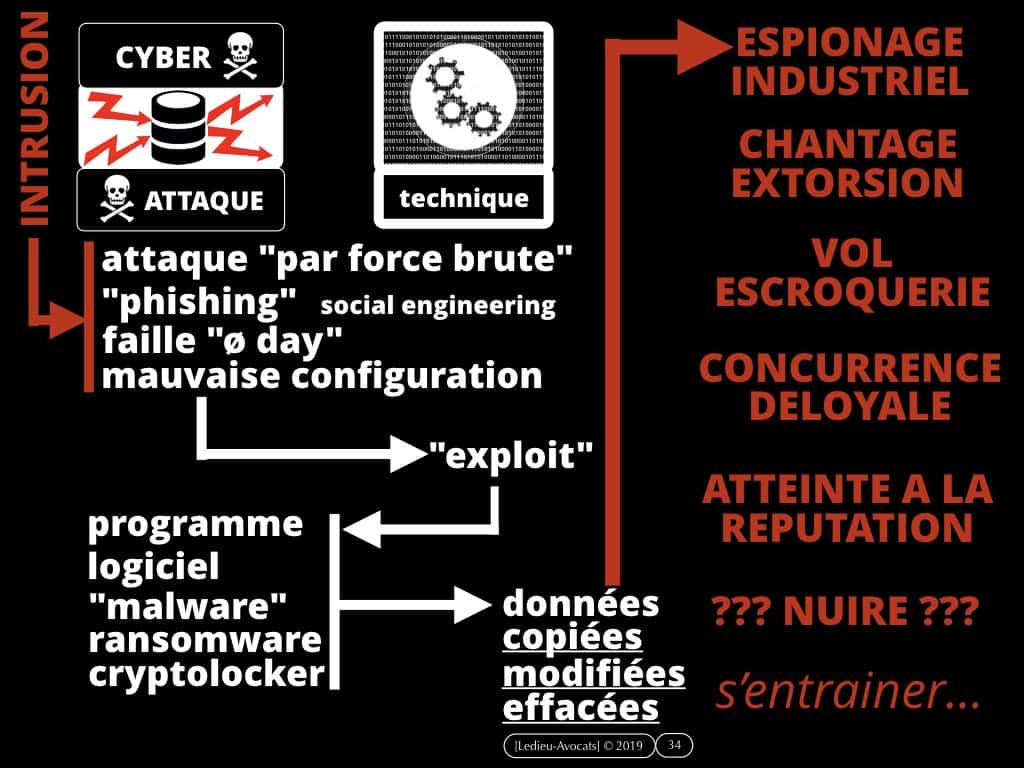

Commençons (en juriste diligent…) par quelques définitions.

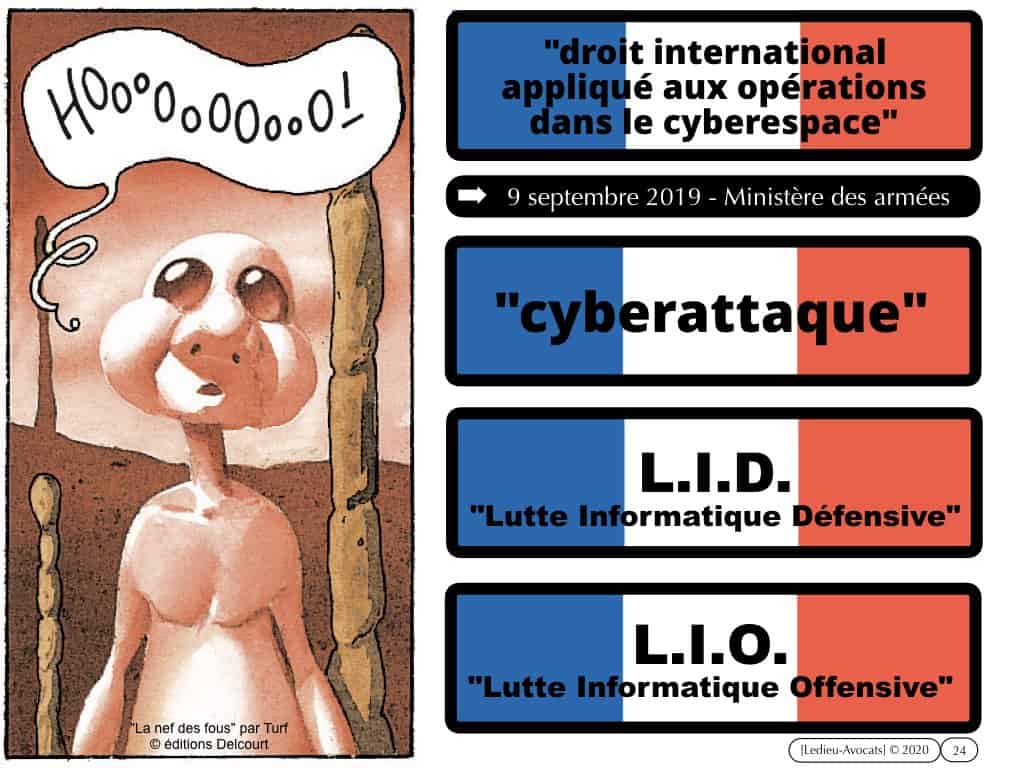

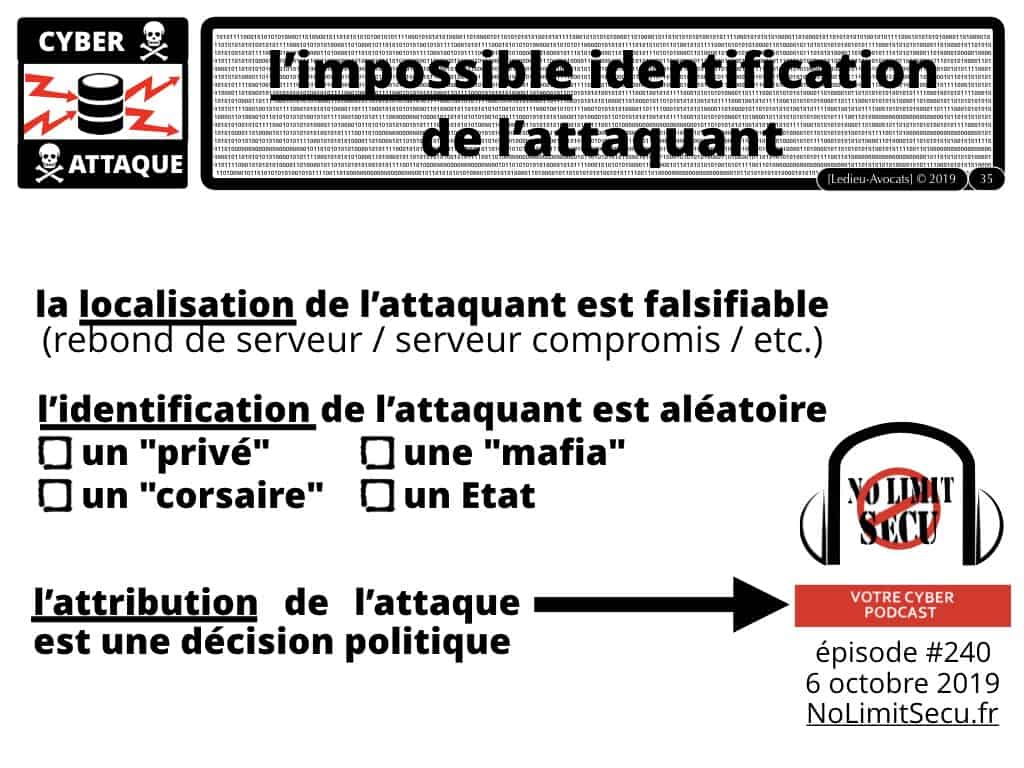

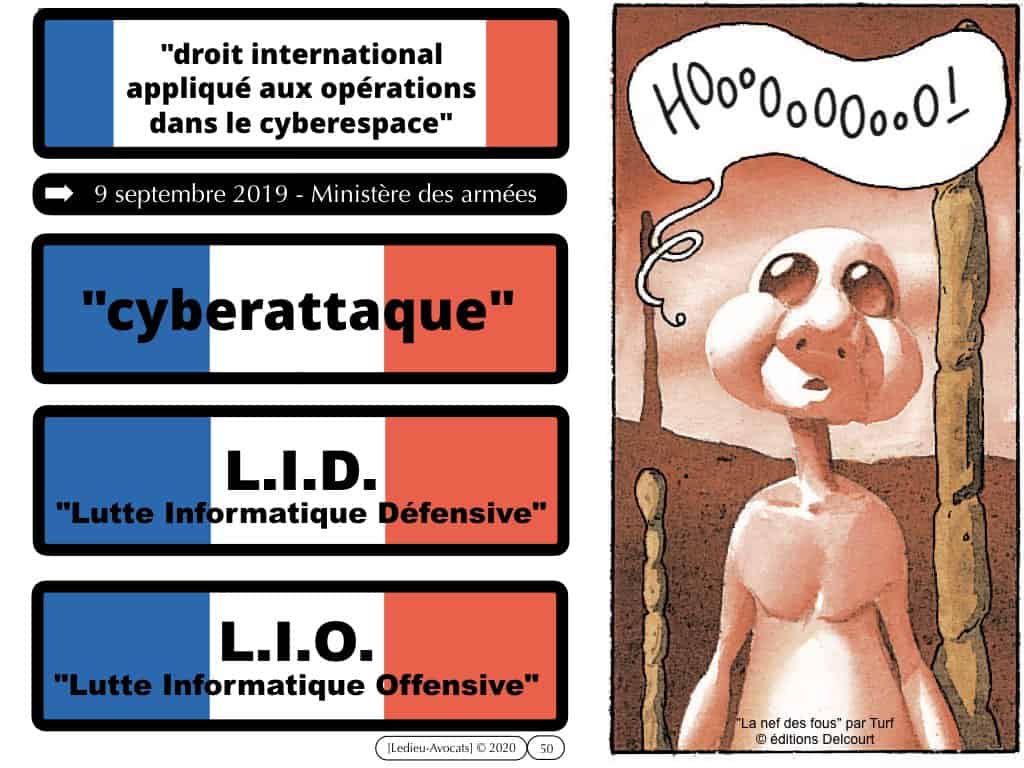

Cyber-attaque ? Pas de définition légale (officielle)…. sauf par le Ministère des Armées dont la Ministre avait officiellement annoncé le 18 janvier 2019 prévoir se doter de capacités cyber-offensives.

La doctrine d’emploi de l’arme cyber accessible en ligne depuis le 9 septembre 2019 a même fait l’objet d’une distinction entre « Lutte Informatique Offensive » (LIO) et « Lutte Informatique Défensive » (LID).

Mais bon… rien qui nous aide ici à comprendre la notion de marqueurs techniques de cyber attaque de cette LPM 2018.

Pourquoi imposer des marqueurs techniques de cyber attaque ?

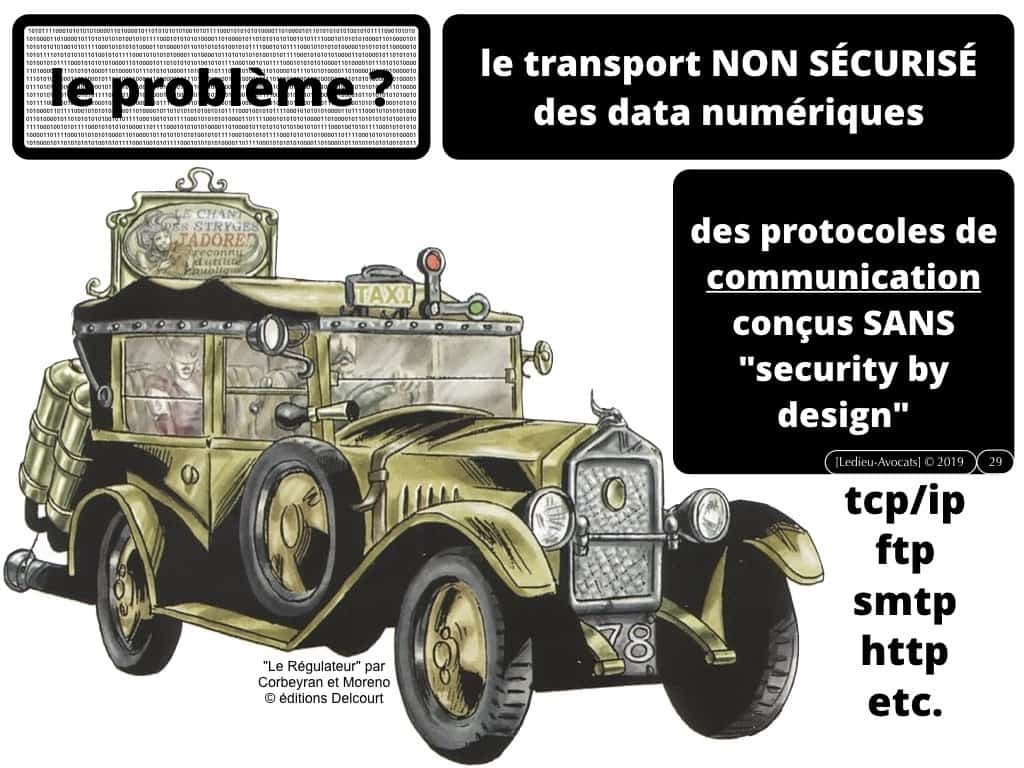

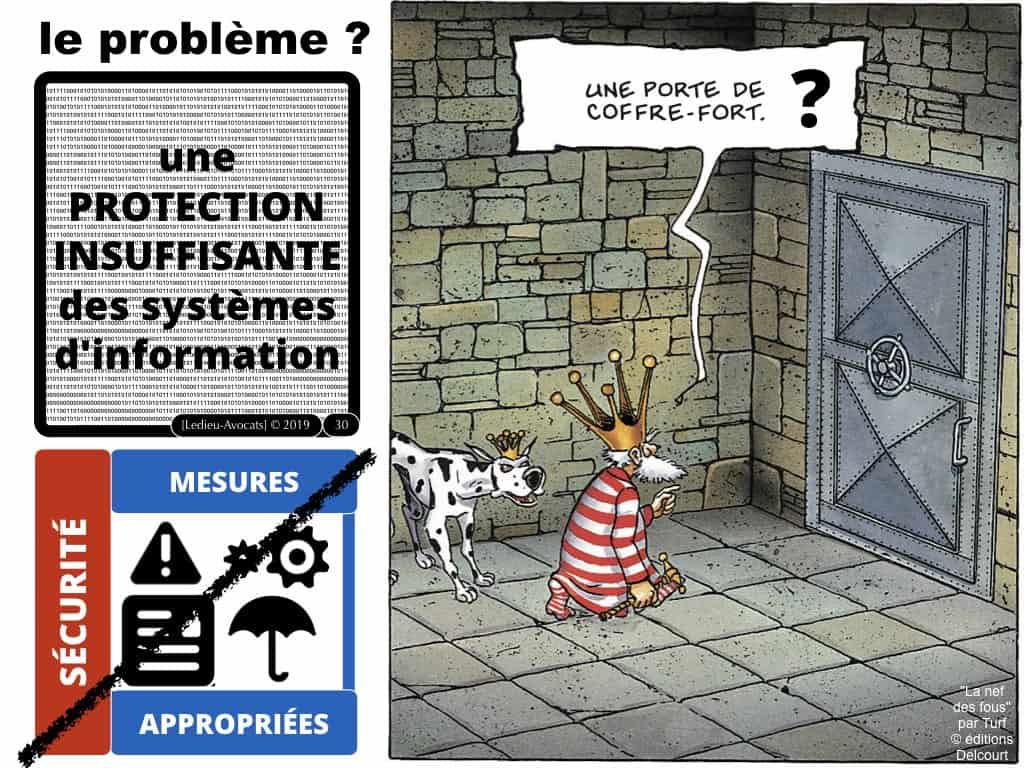

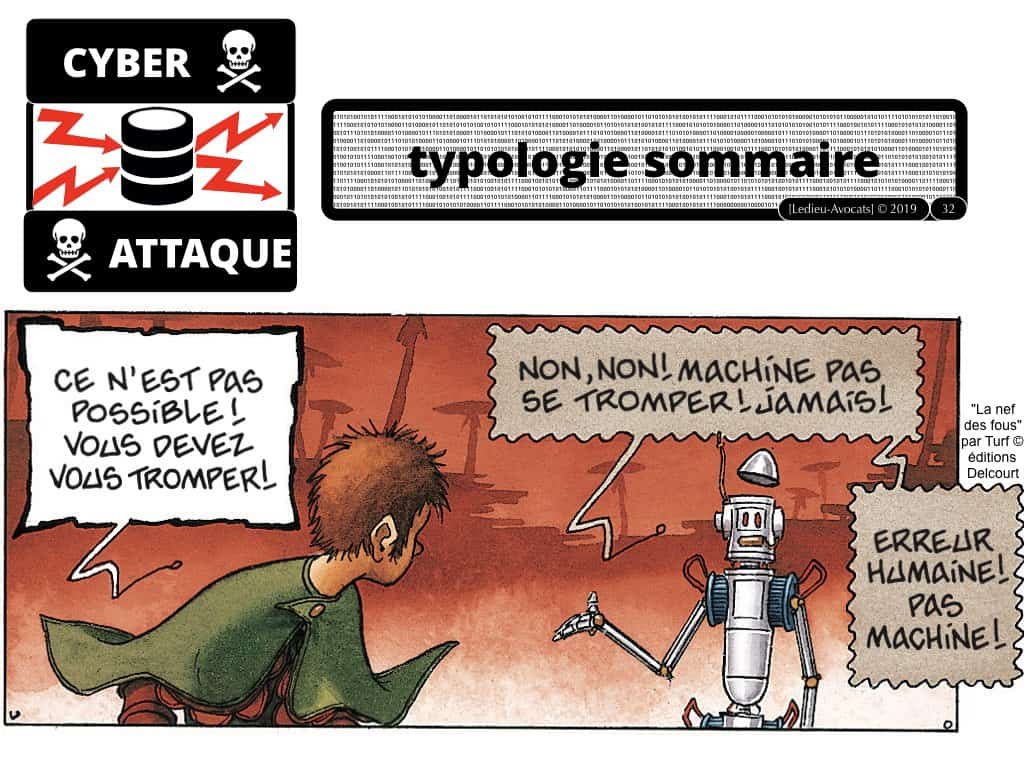

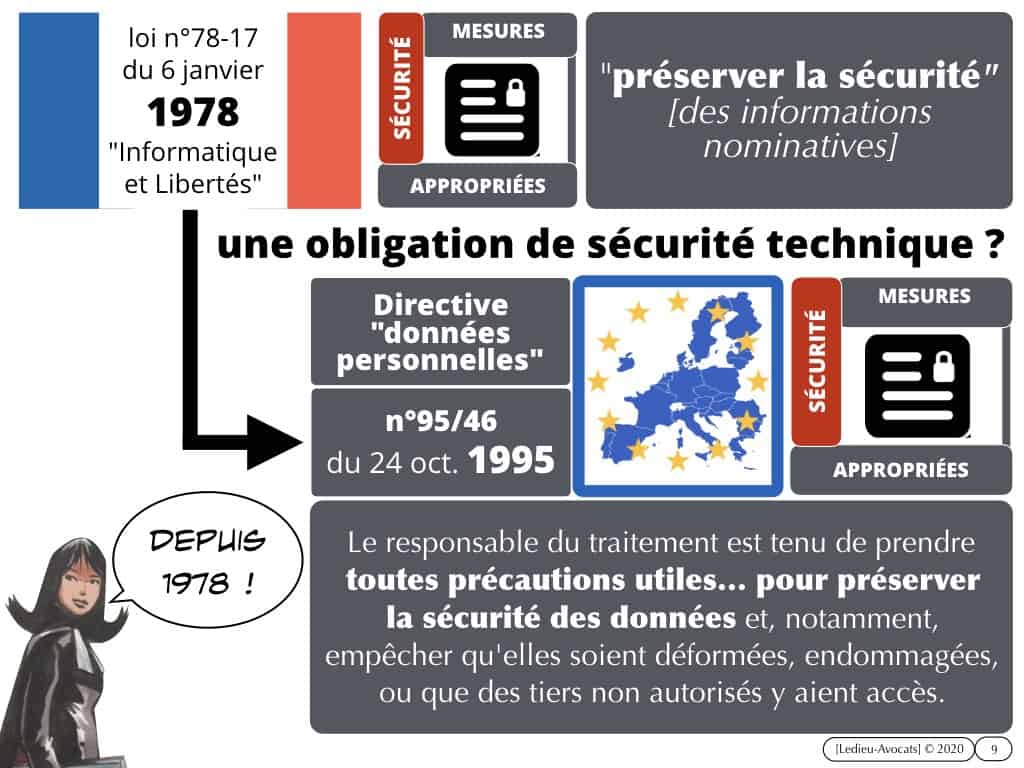

Pour résumer les données du problème actuel ? Les systèmes d’information et les protocoles de communication n’ont jamais été pensés en « security by design ».

Il s’agit donc aujourd’hui d’inverser la vapeur (et apparemment, y’a du boulot…).

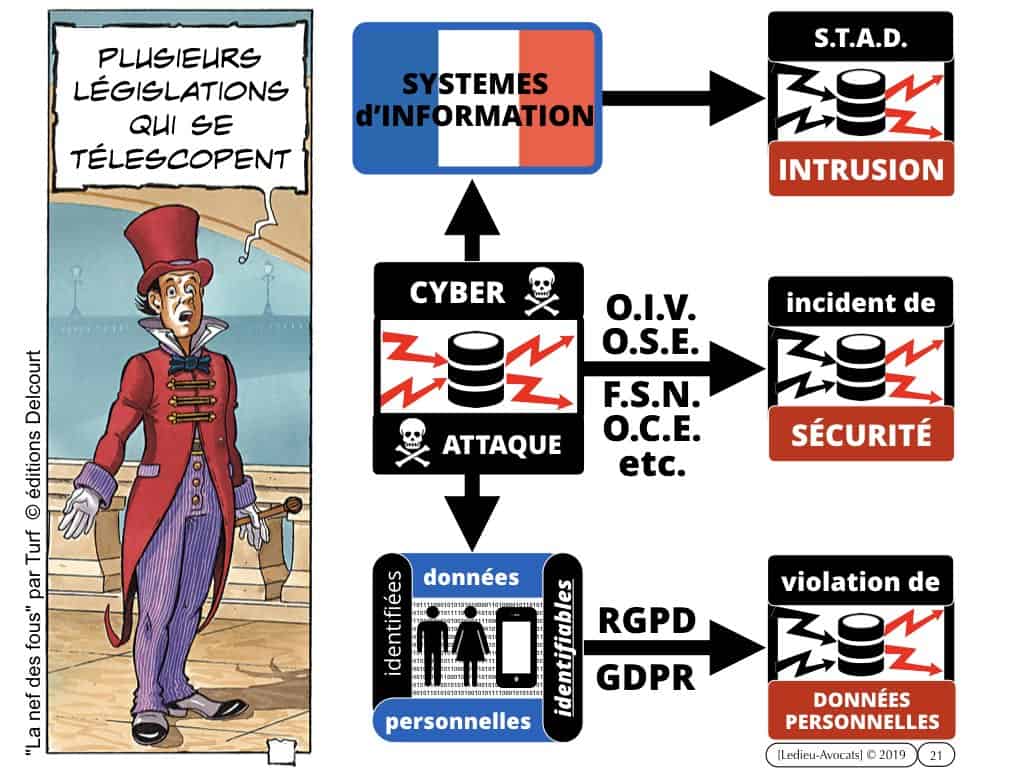

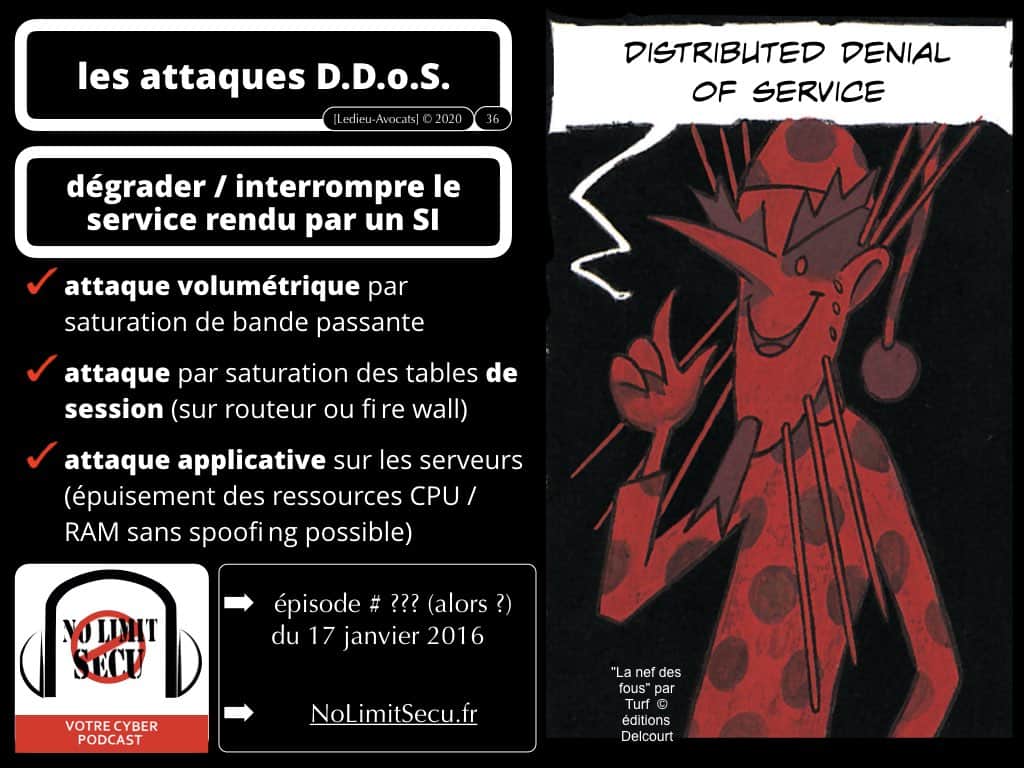

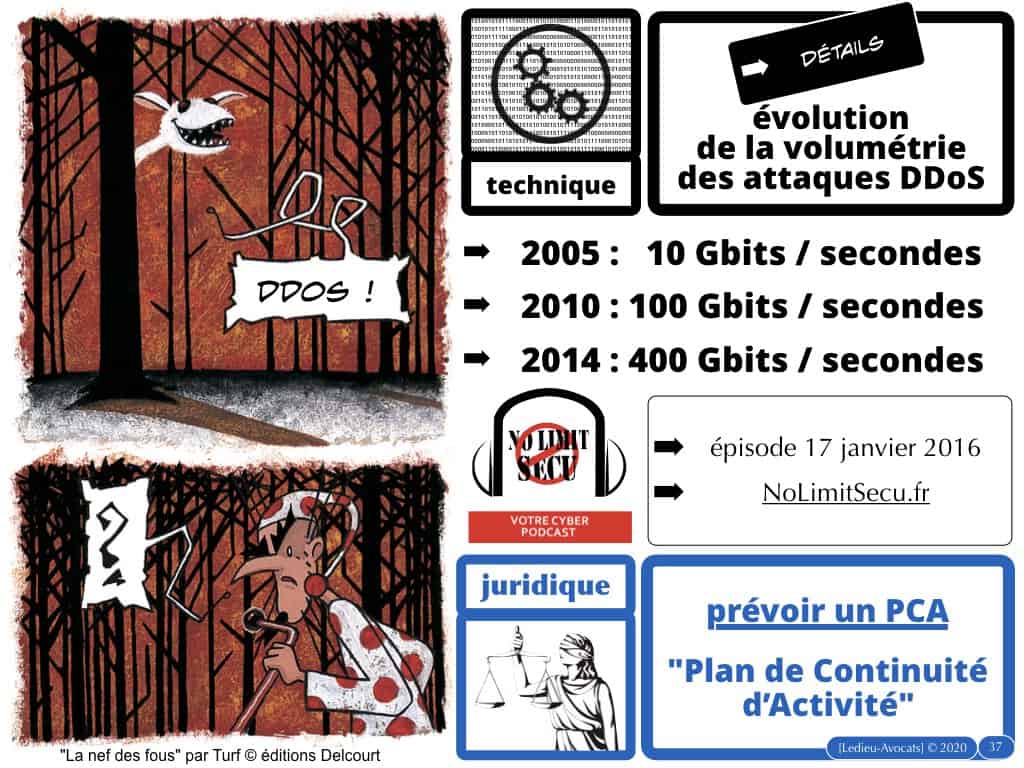

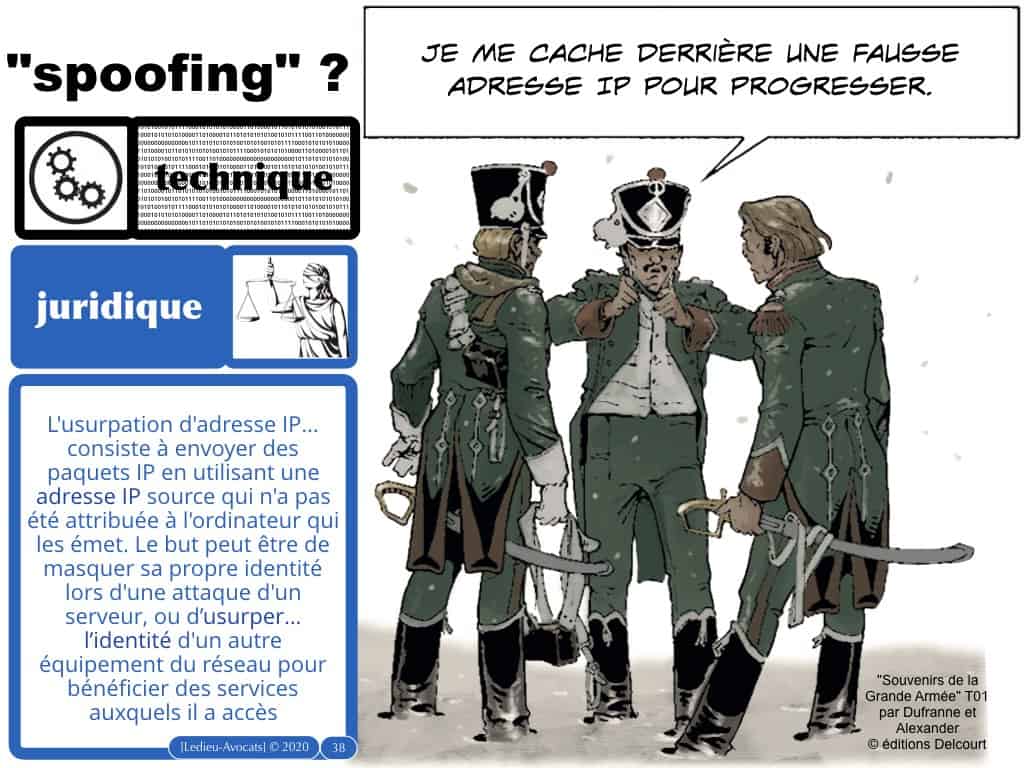

Ajoutons quelques slides pour tenter de mettre en parallèle les problèmes techniques et leur qualification juridique en France.

Le constat est simple : il faut aller piocher dans des tas de textes légaux pour s’y retrouver.

Bien entendu, ces textes ne sont pas cohérents entre eux puisqu’ils abordent tous le « problème » sous un angle différent (et pas toujours pertinent au final).

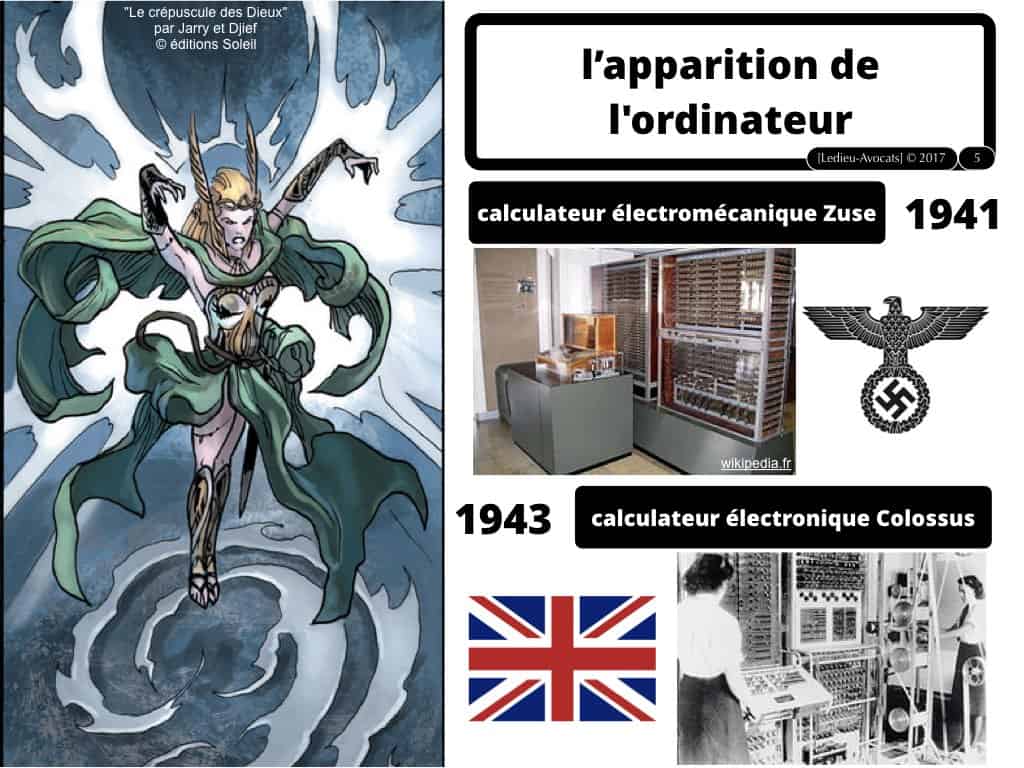

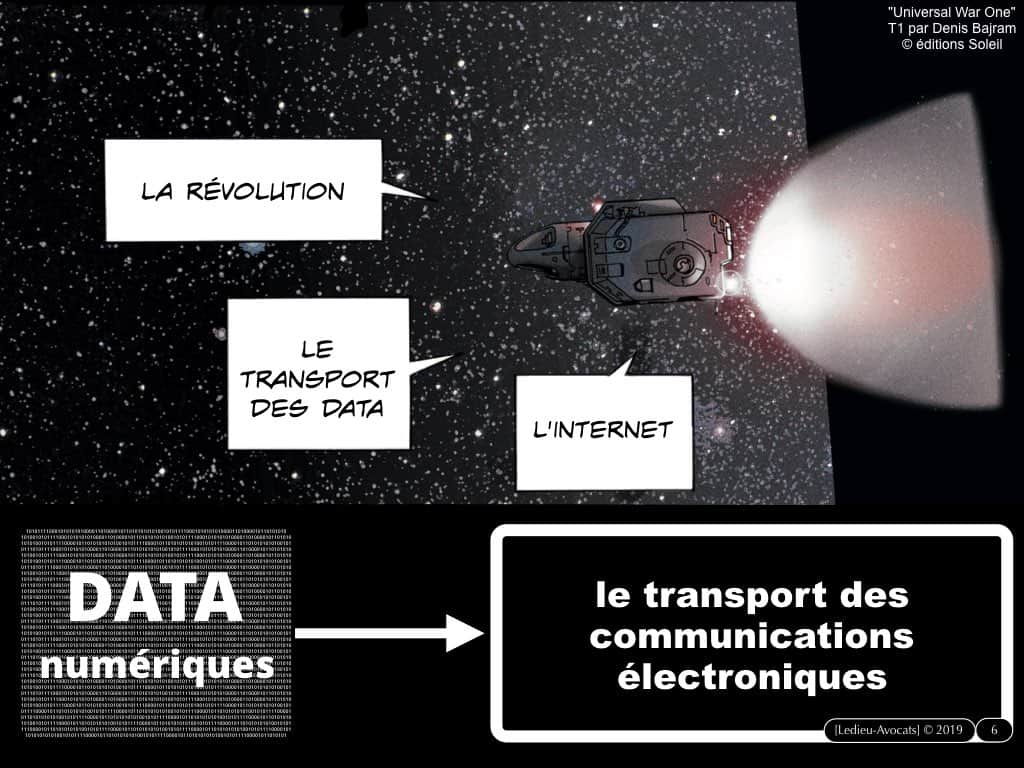

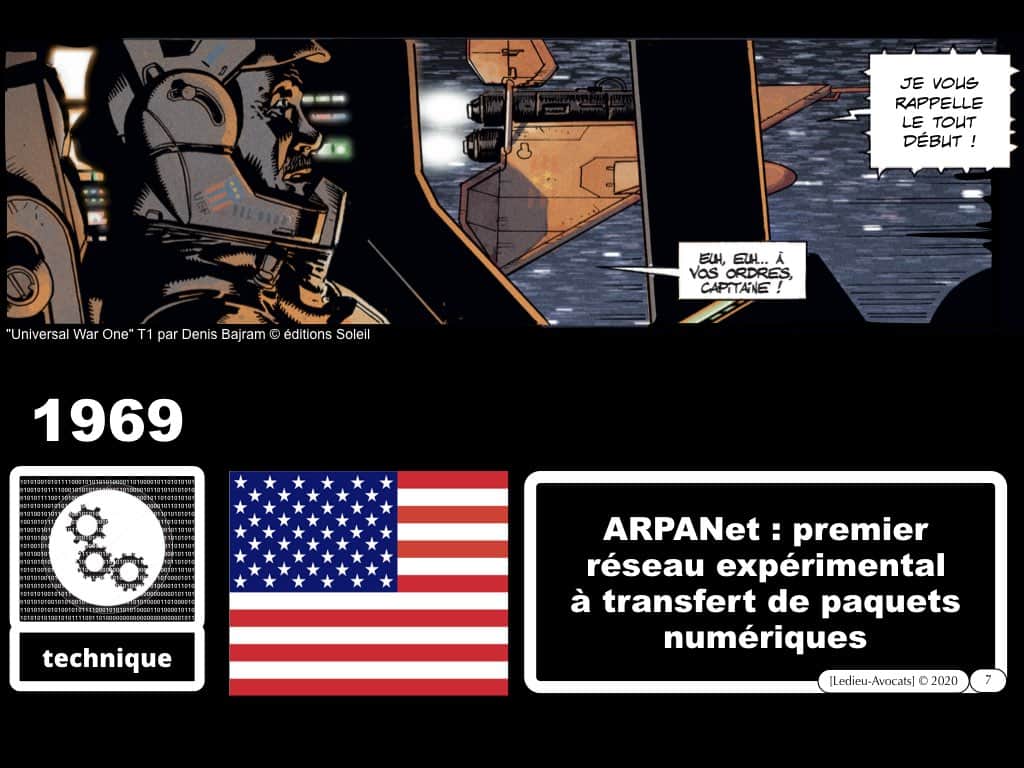

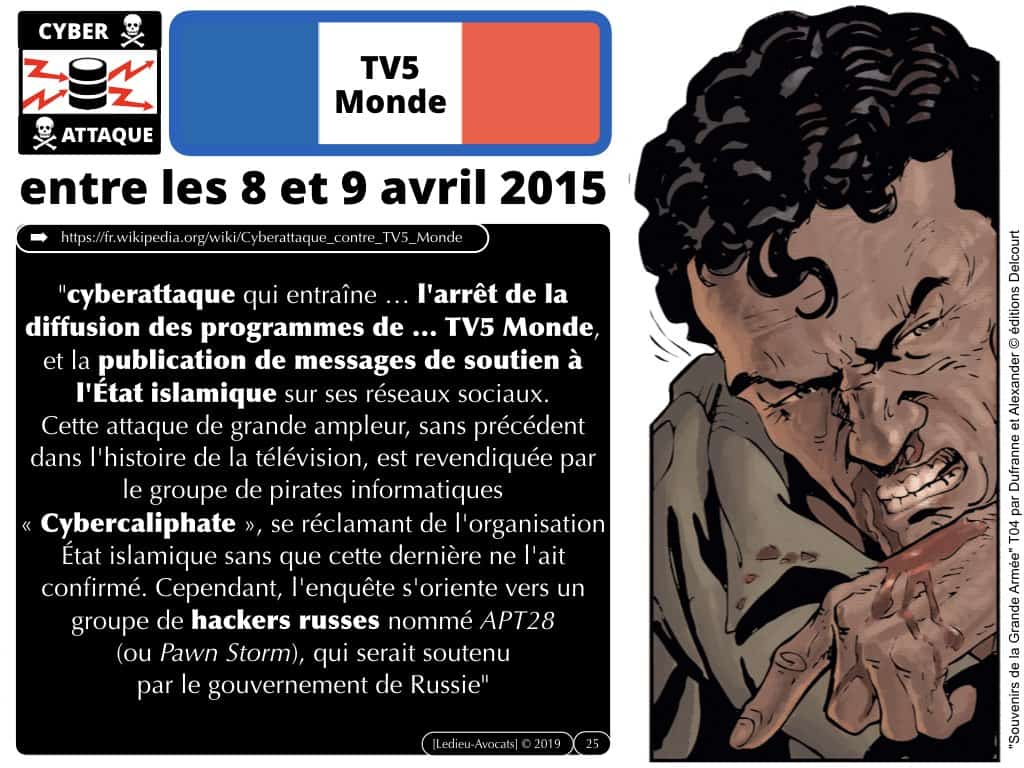

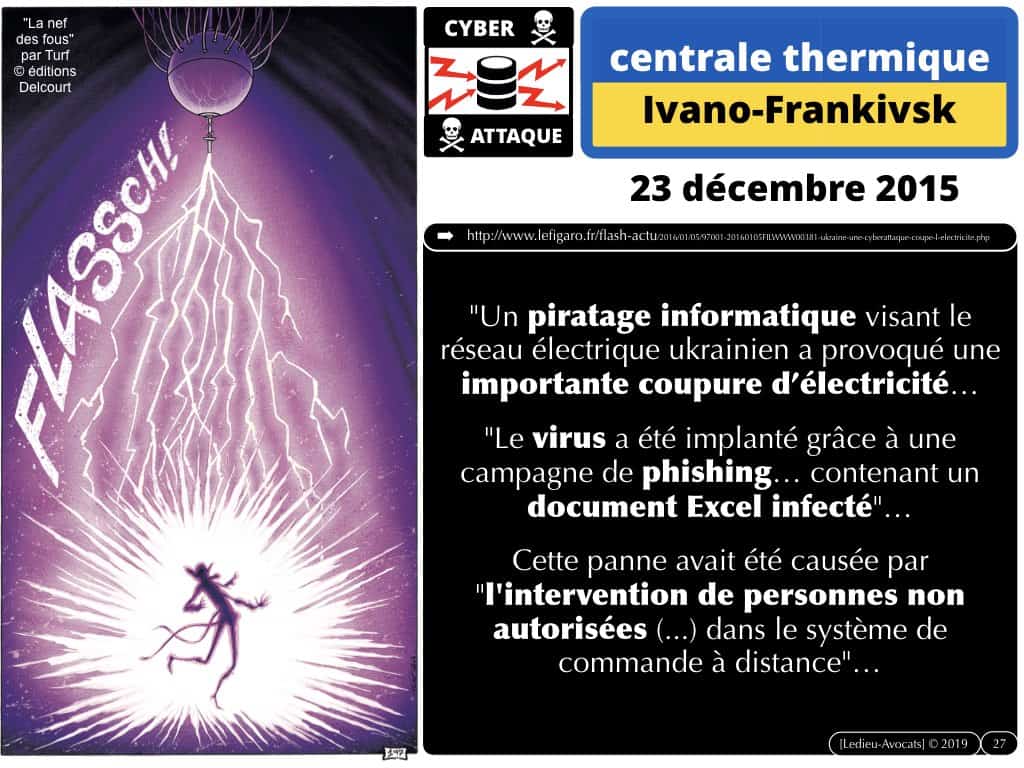

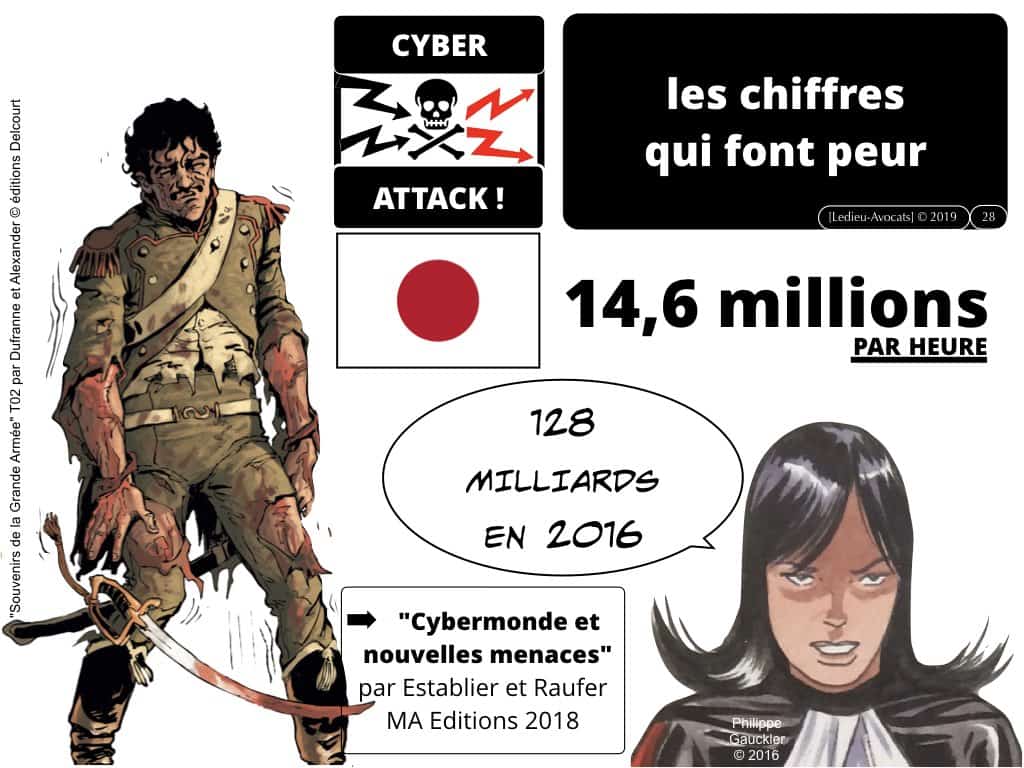

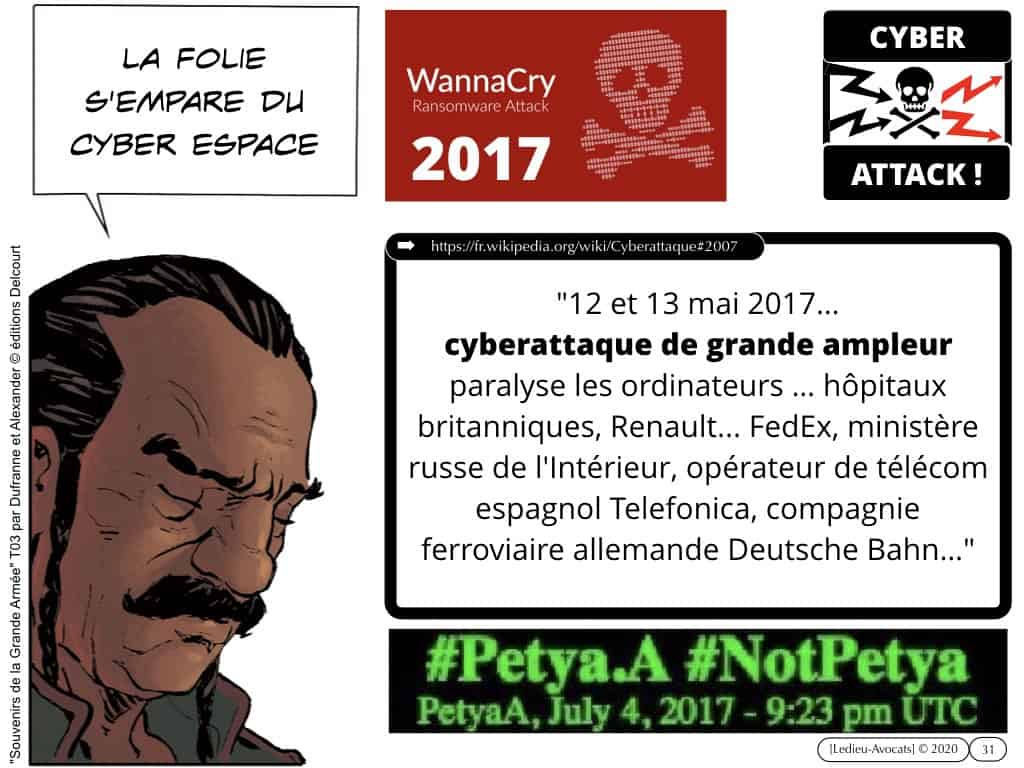

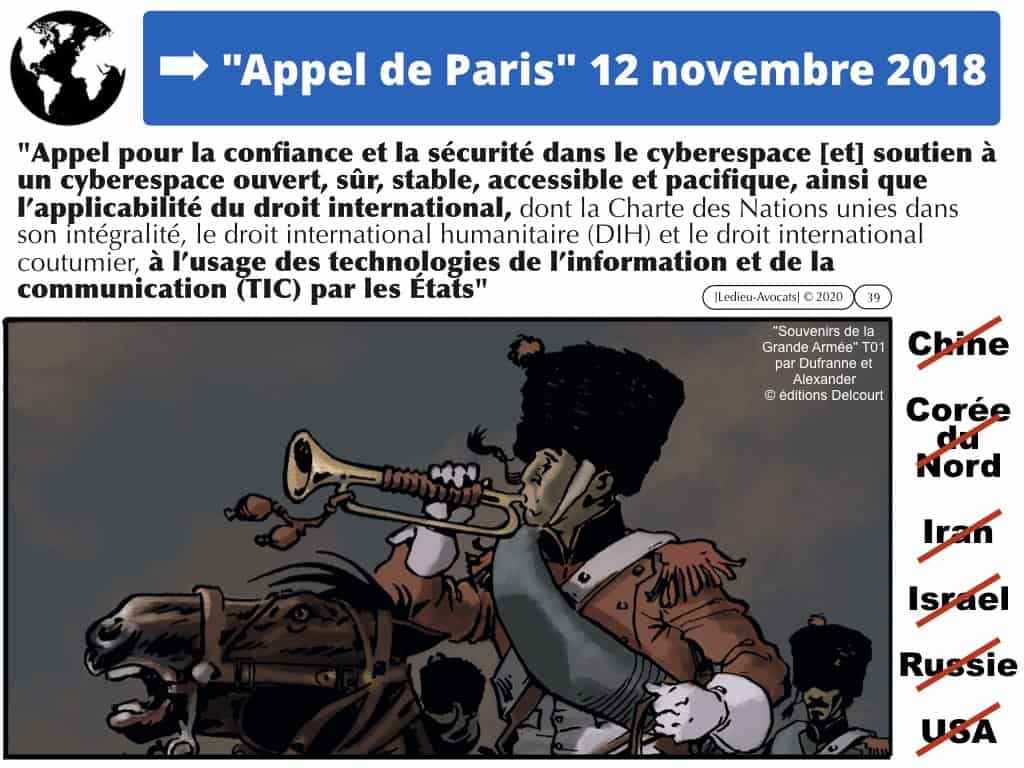

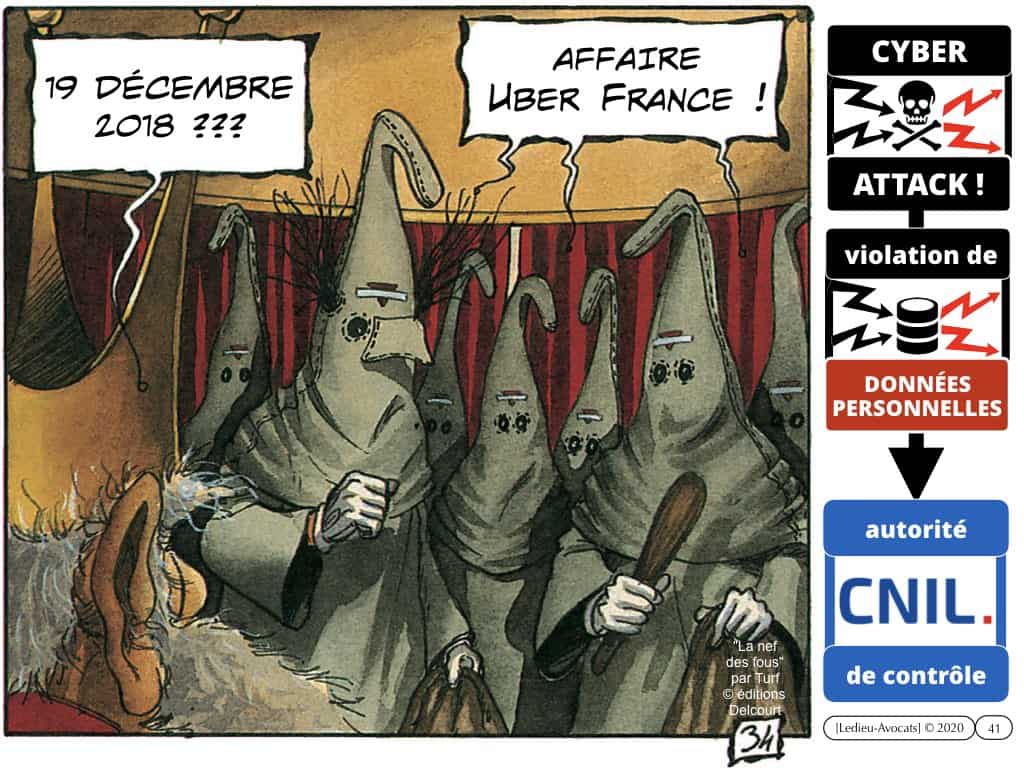

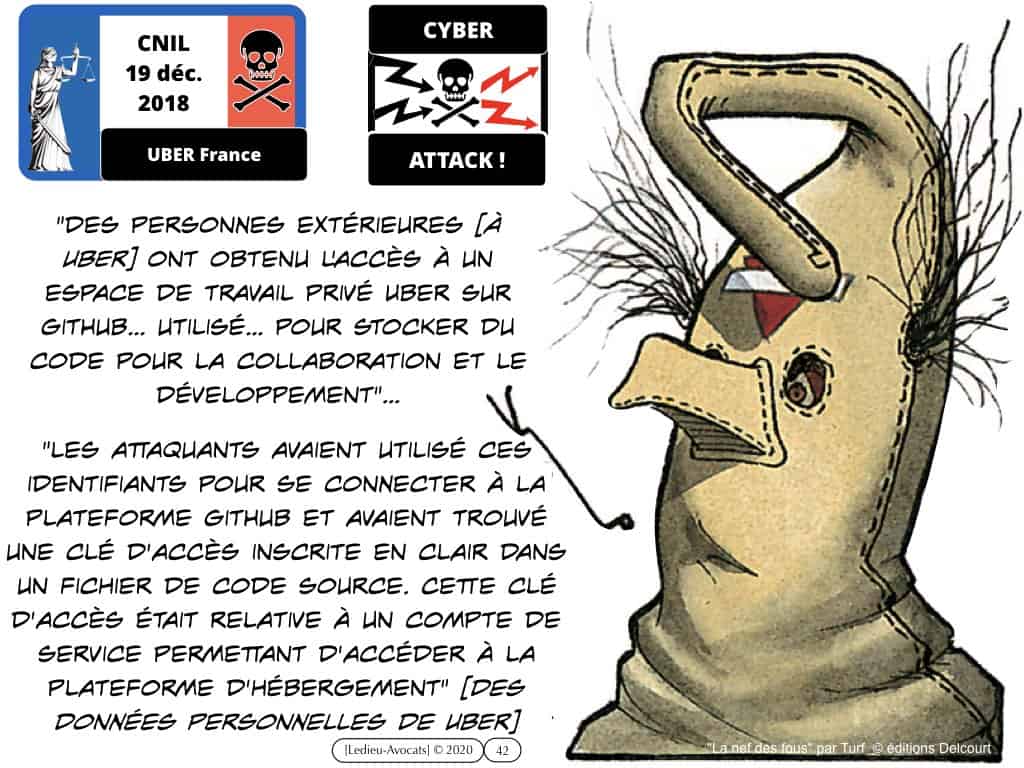

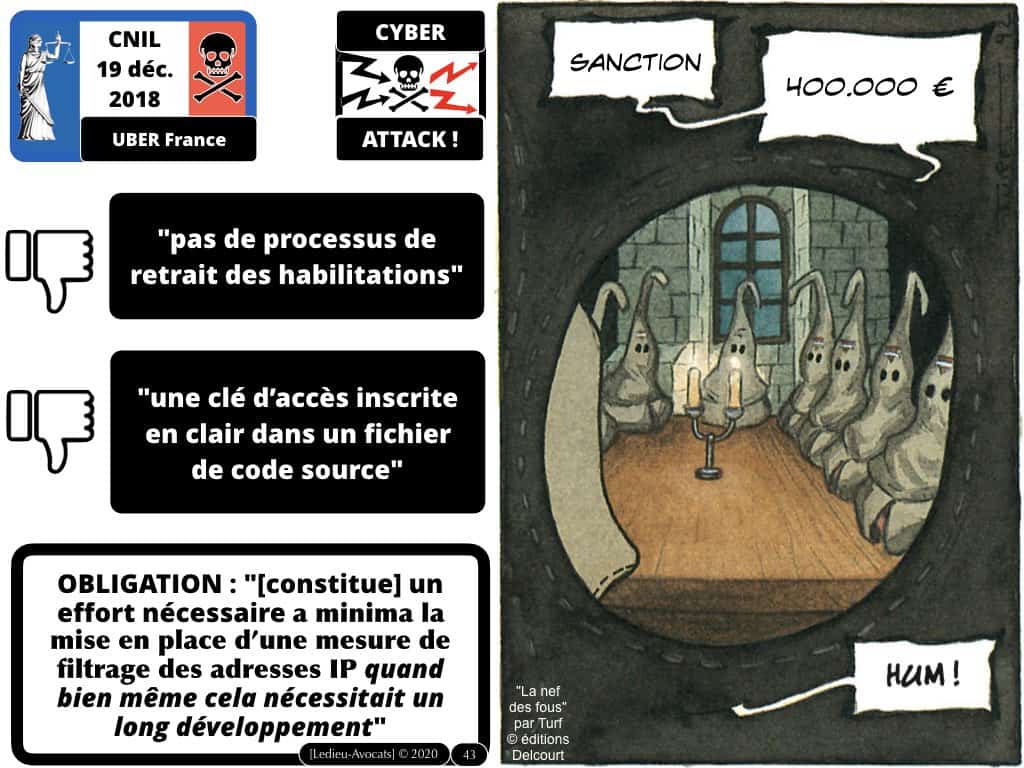

une (petite) chronologie des événements marquants en cyber sécurité ?

Cette étape de mise en perspective du phénomène des cyber attaques a été (faute de temps) zappée au cours de l’épisode.

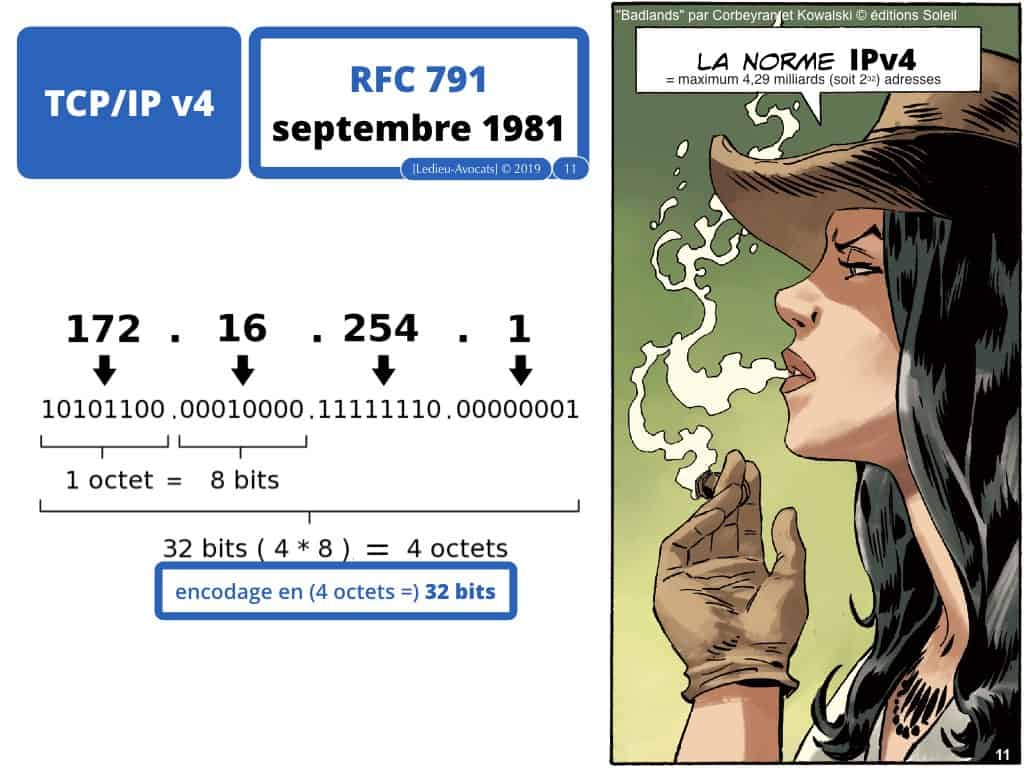

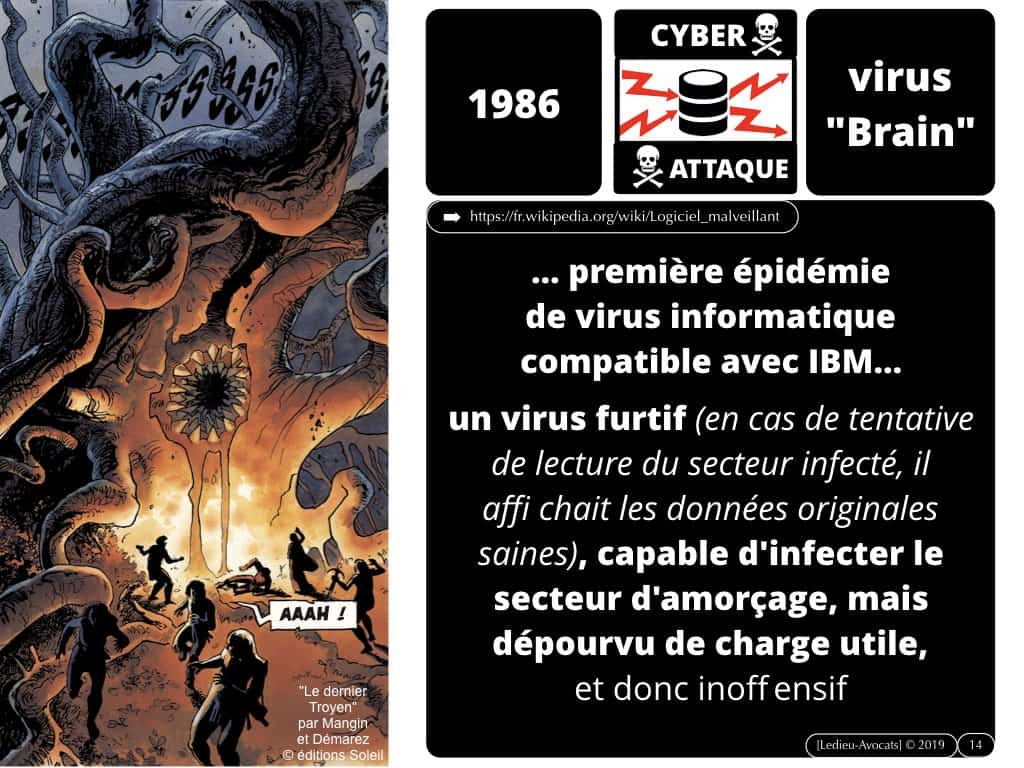

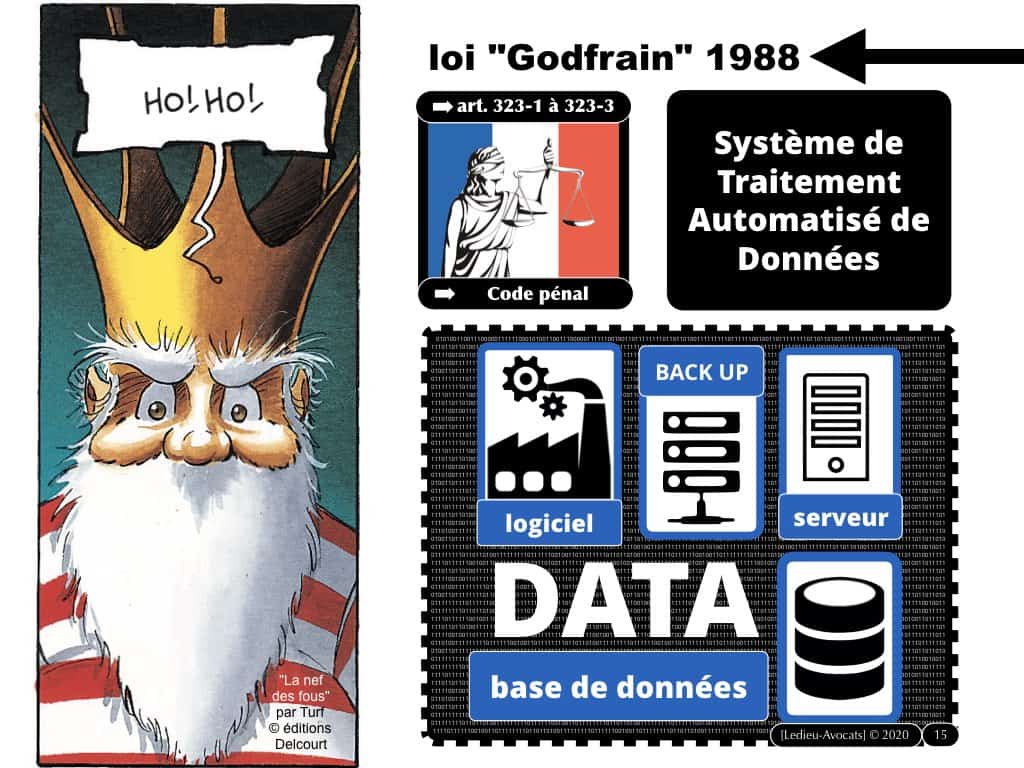

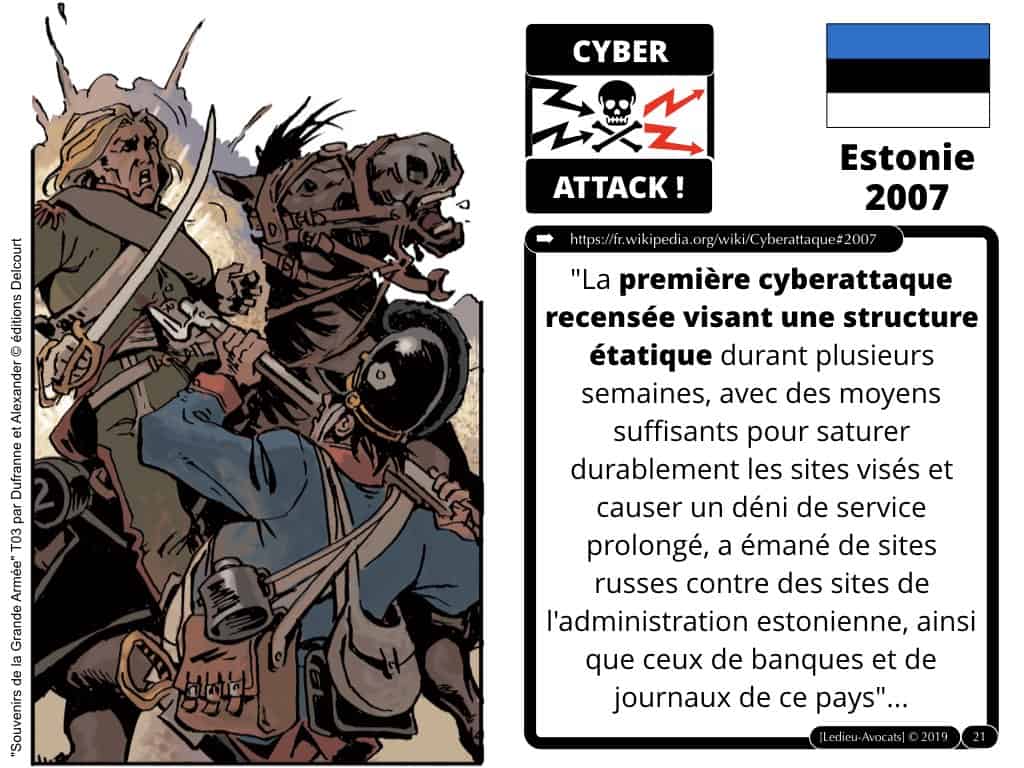

A l’échelle de l’histoire contemporaine, le phénomène est – somme toute – très récent : la norme TCP/IP v1 date de 1973, la première cyberattaque probable date de 1982 (l’affaire du gazoduc soviétique) ou, plus certainement, de 2007 (test « Aurora »).

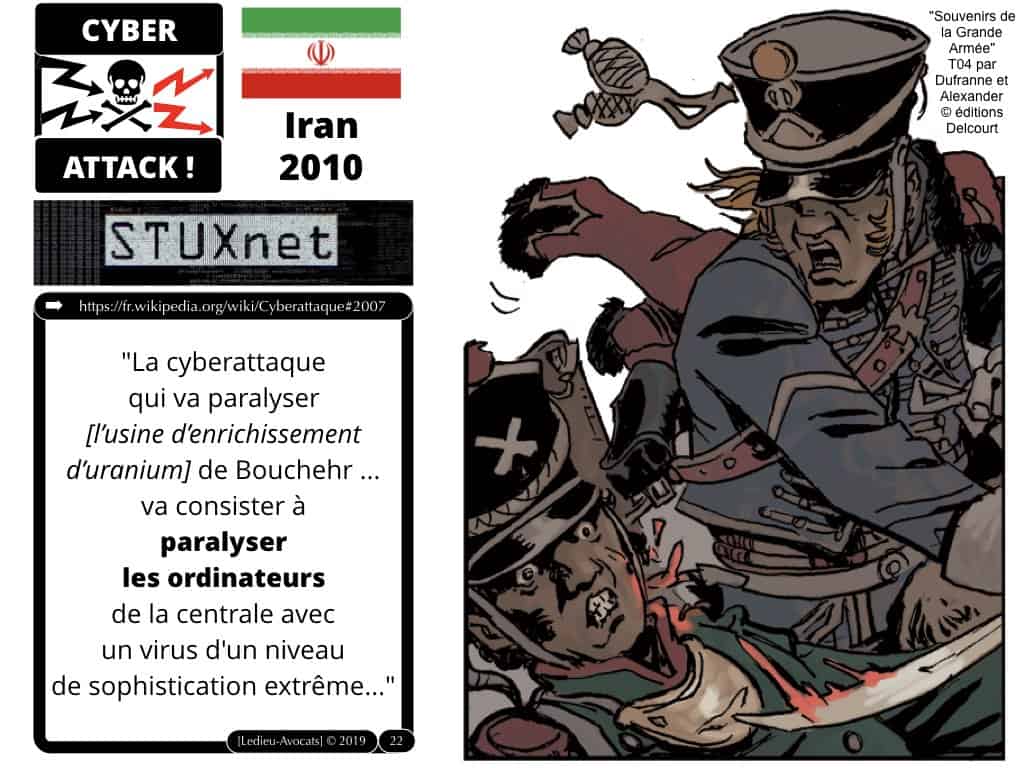

Le virus Stuxnet a été « découvert » en 2010 (attaque contre le système d’information pilotant les centrifugeuses de l’usine iraniennes de Natanz).

L’attaque qui a paralysé la centrale thermique d’Ivano-Frankivsk (Ukraine) date de 2015 seulement.

Pour celles est ceux qui veulent savoir quand le problème est apparu et à quel point nous en sommes aujourd’hui, je vous invite à parcourir le slider ci-dessous.

marqueurs techniques de cyber attaque : quelle(s) menace(s) "légale(s)" ?

Venons-en (enfin) au vif du sujet.

Pour comprendre pourquoi les marqueurs techniques de cyber attaque imposés par la LPM 2018, il faut remonter à la Loi n° 2005-1550 du 12 décembre 2005 « modifiant diverses dispositions relatives à la défense« .

La LPM 2005 imposait la sécurisation physique d’infrastructures, critiques pour la Nation française, de certains professionnels qualifiés (malgré eux) « d’Opérateurs d’Importance Vitale » (les fameux « OIV »).

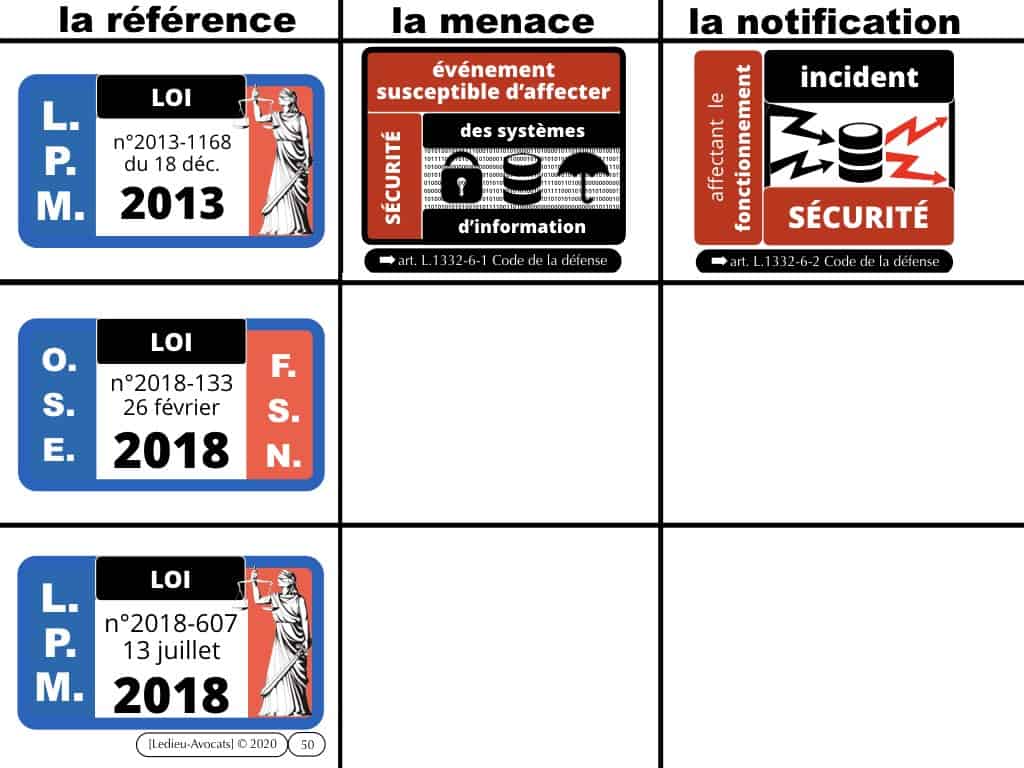

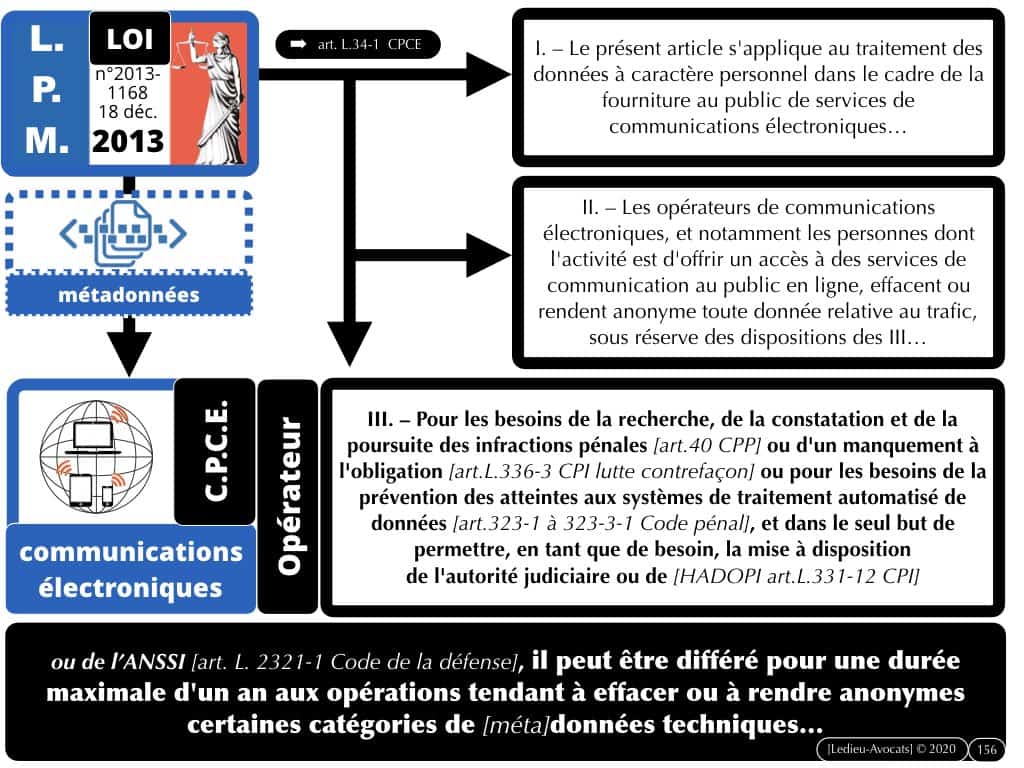

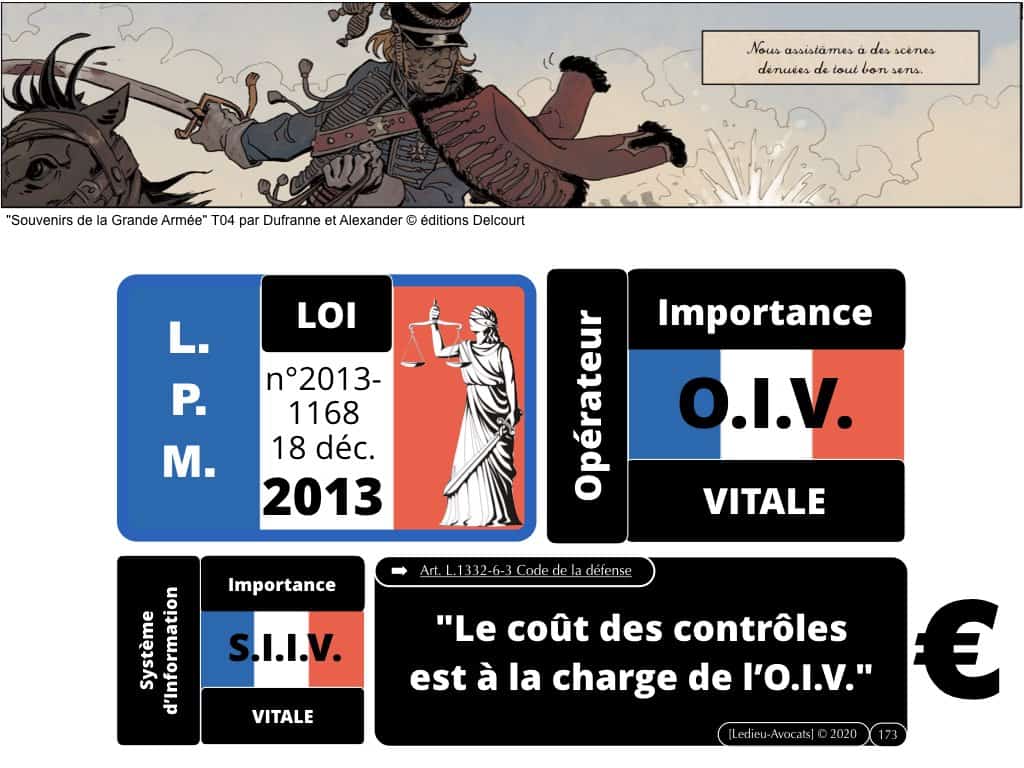

C’est la LPM n°2013-1168 du 18 décembre 2013 qui va imposer l’obligation de sécurisation d’une partie du système d’information des OIV (le « Système d’Information d’Importance Vitale » ou « S.I.I.V. » dont le descriptif est « secret-Défense »).

Je vous propose un petit rappel de l’encadrement légal des S.I.I.V. dans le slider ci-dessous.

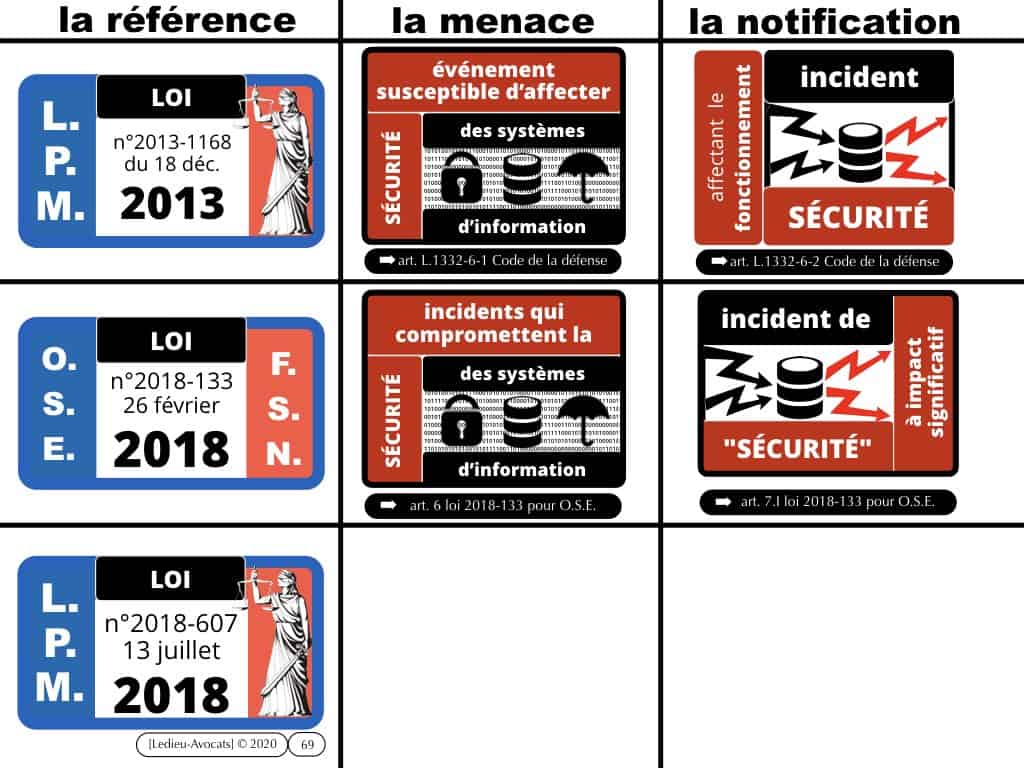

Et c’est ici que ça devient un peu compliqué, car il faut distinguer les « événements » de sécurité des « incidents » de sécurité (pour de la prose en Shakespeare dans le texte sur le sujet, cliquez ici et dites merci à Goupil).

La LPM 2013 impose aux OIV de se protéger contre les « évènements susceptibles d’impacter la sécurité » de leur S.I.I.V.

Lesquels OIV doivent déclarer à l’ANSSI les « évènements impactant la sécurité » de leur S.I.I.V.

Logique.

Evidemment, s’agissant d’une législation militaire, tout cela manque de définitions légales…

Allons-y pas à pas et voyons le détail de la « menace légale » qui va imposer l’utilisation de ces « marqueurs techniques de cyber attaque »…

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.040-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.041-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.042-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.043-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.044-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.045-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.046-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.047-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.048-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.049-2.jpeg)

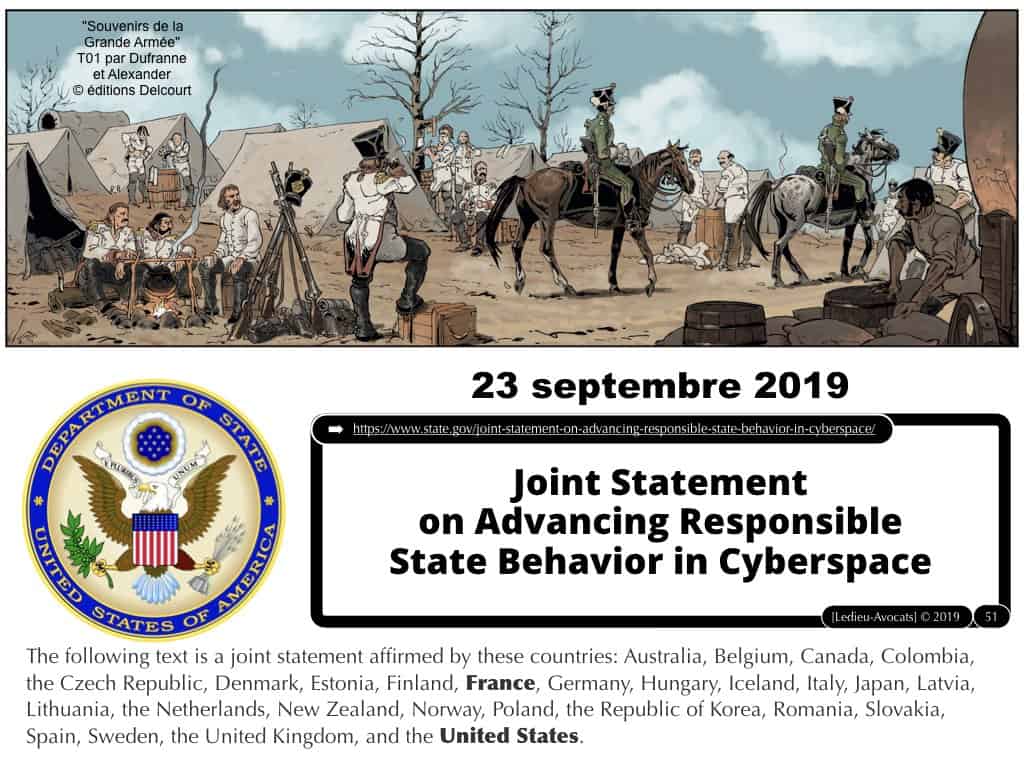

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.051-2.jpeg)

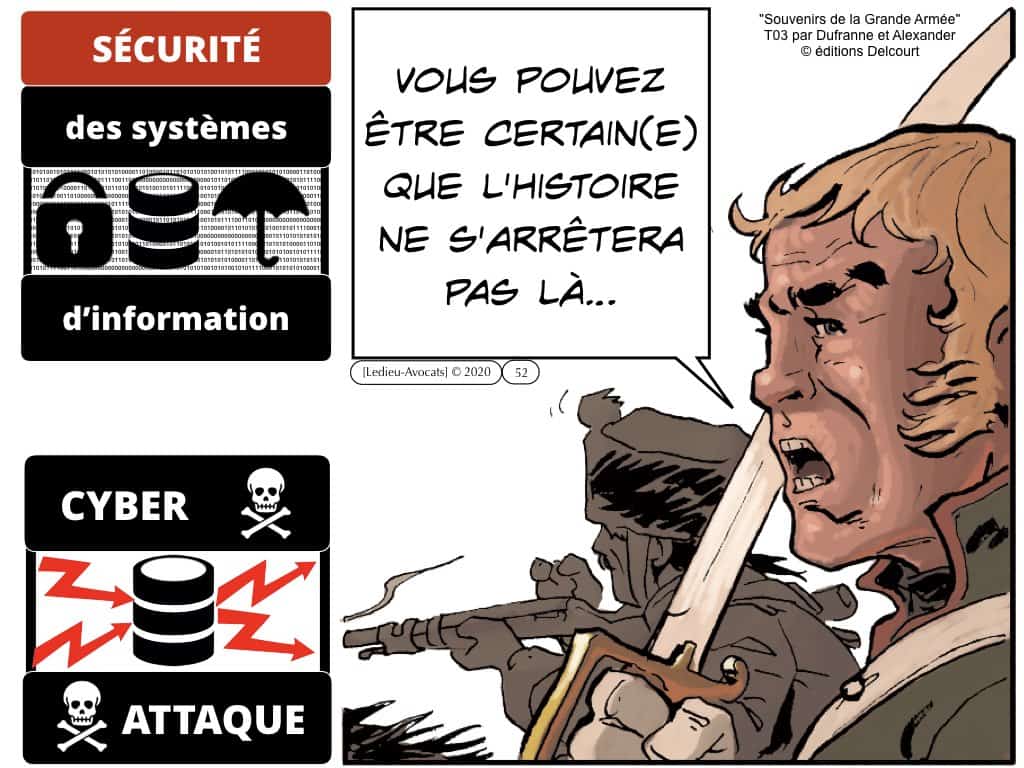

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.052-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.054-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.055-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.056-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.057-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.058-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.059-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.061-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.062-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.063-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.064-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.065-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.066-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.067-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.068-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.070-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.071-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.072-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.073-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.074-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.075-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.076-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.077-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.078-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.079-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.080-2.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.081-2.jpeg)

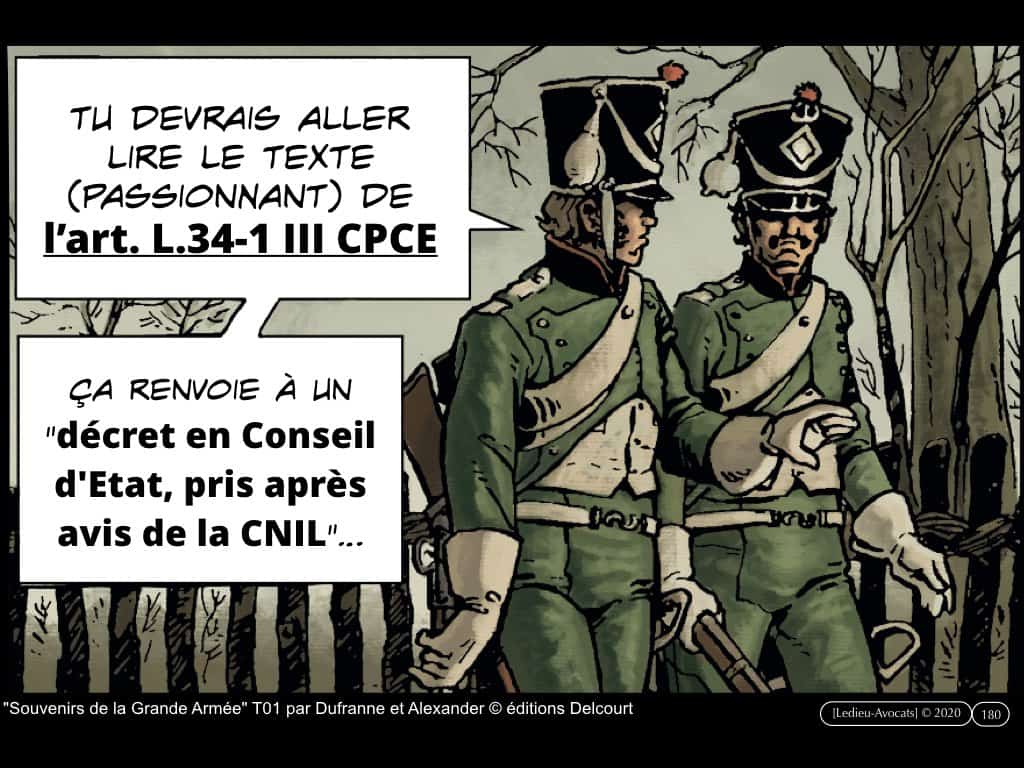

marqueurs techniques de cyber attaque: il faut aller lire les référentiels de l'ANSSI ???

oui… il faut aller chercher dans d’autres textes, par exemple dans les référentiels d’exigences P.R.I.S. V2 (2017) ou P.D.I.S. (2017) de l’ANSSI pour trouver quelques indices qui permettent de comprendre de quel type de menace on parle.

La page web du site de l’ANSSI consacrée à la déclaration des « évènement impactant la sécurité » est très éclairante, pour autant que l’on prenne le temps d’aller lire les notes de bas de page.

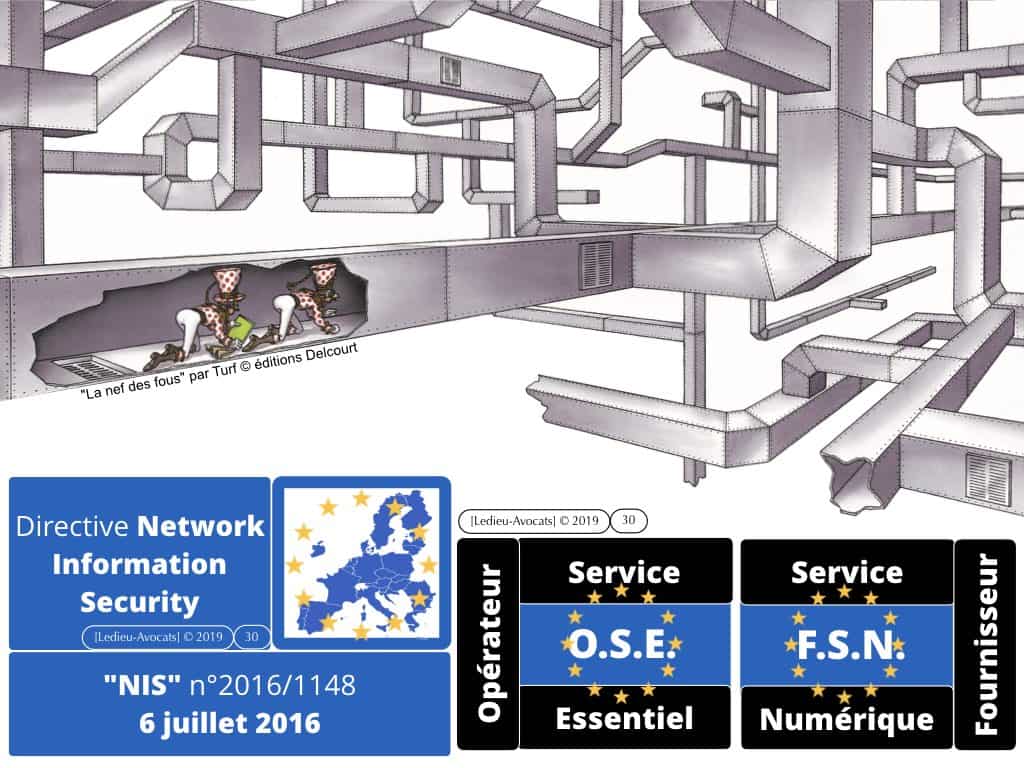

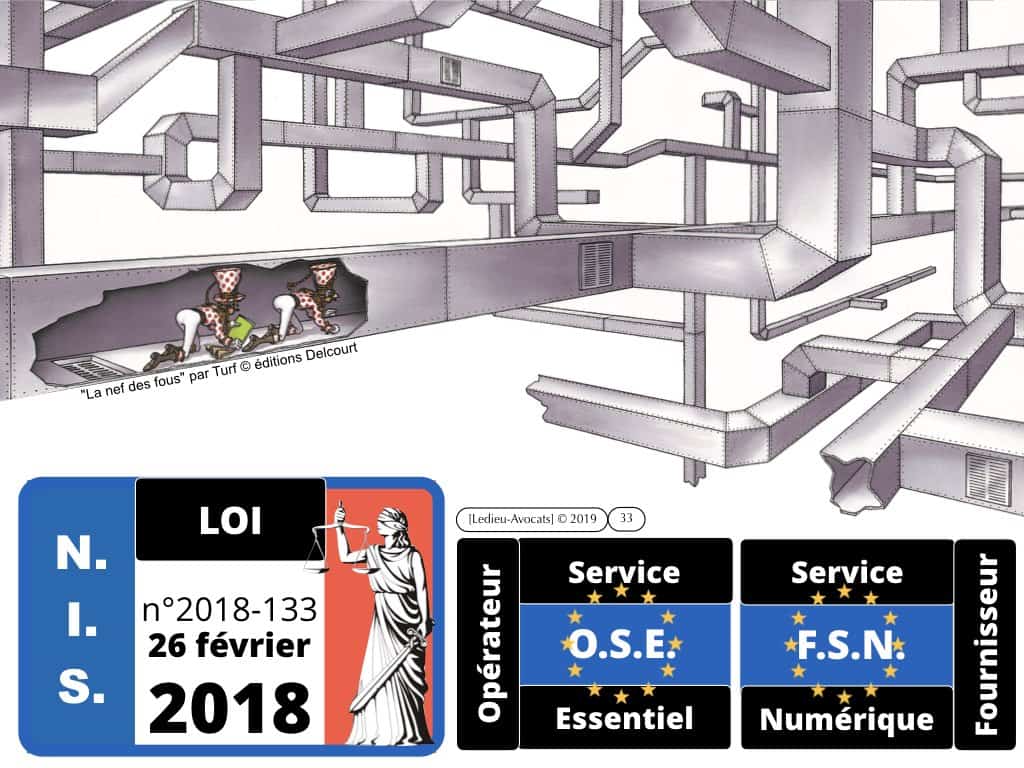

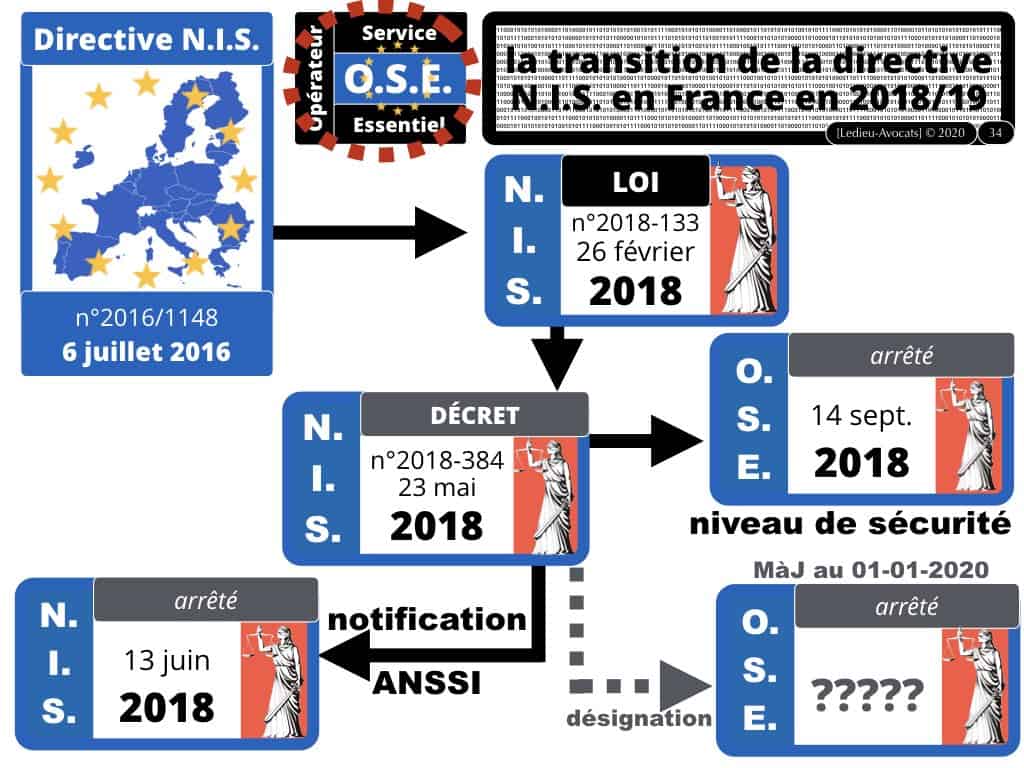

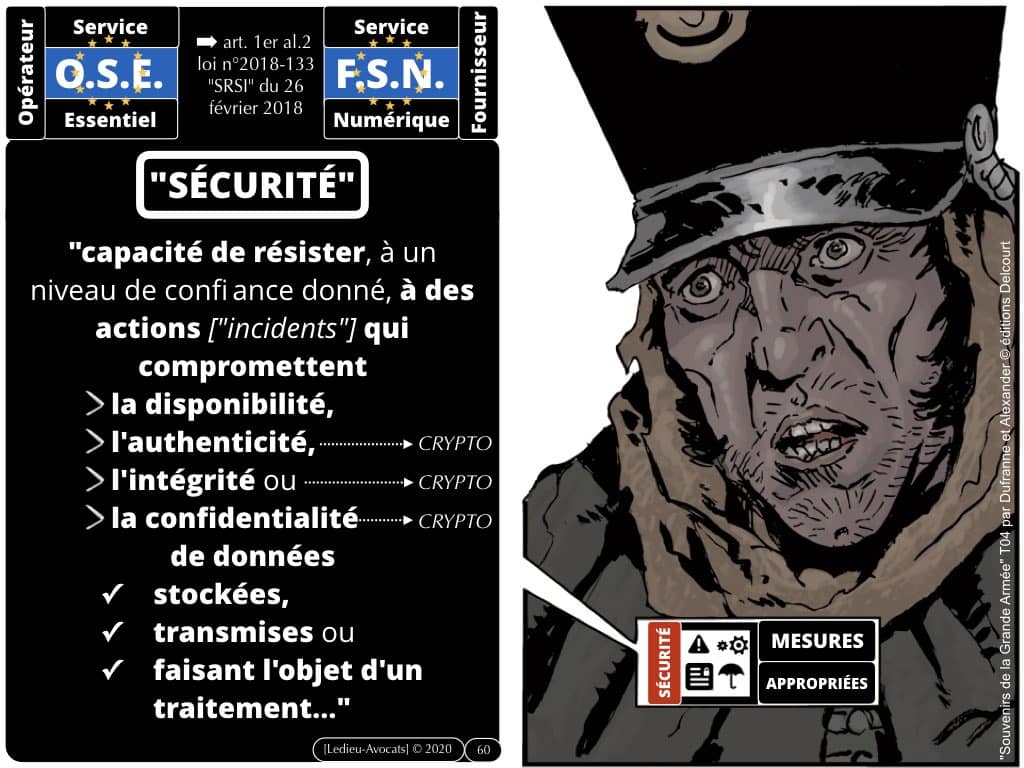

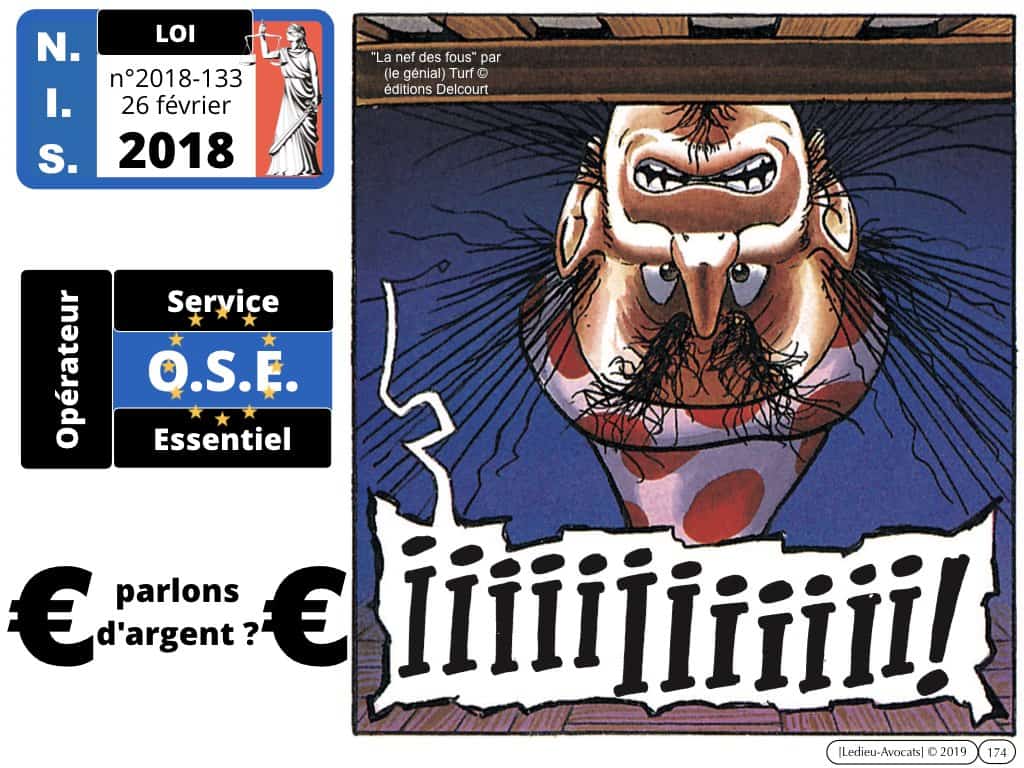

Il faut ensuite se pencher sur la Directive « N.I.S. » (Network Information Security) adoptée le 6 juillet 2016.

La France a transposé le texte de l’UE dans une loi n°2018-133 dite « S.R.S.I. » (ou « N.I.S. », comme vous voulez) le 26 février 2018.

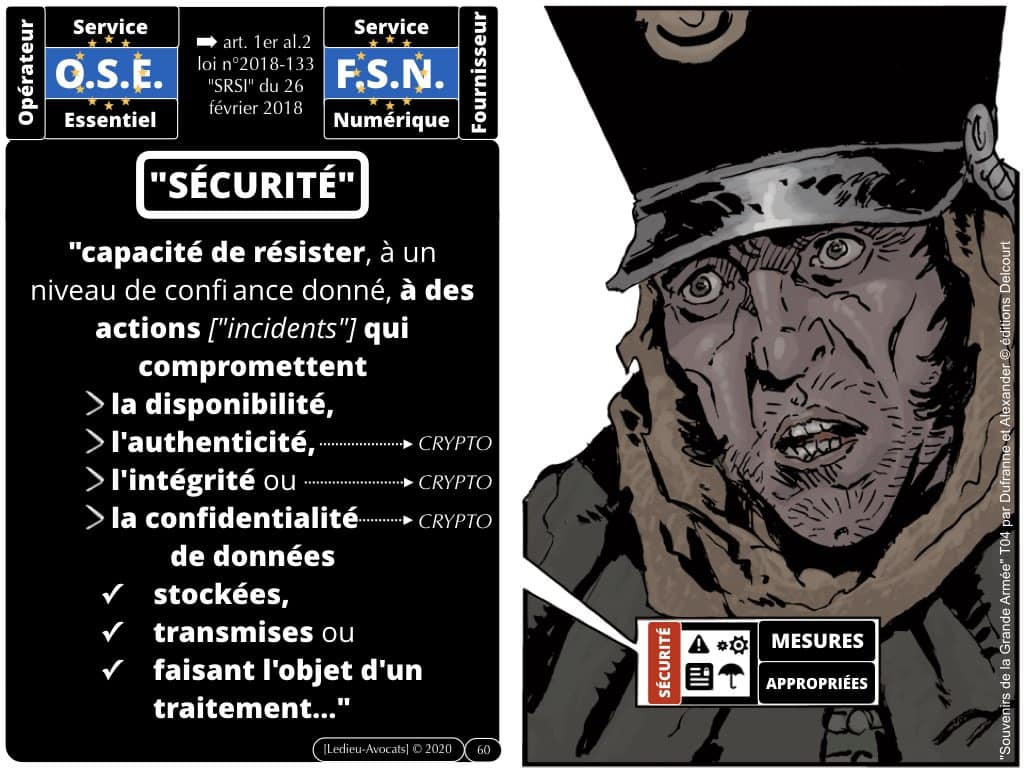

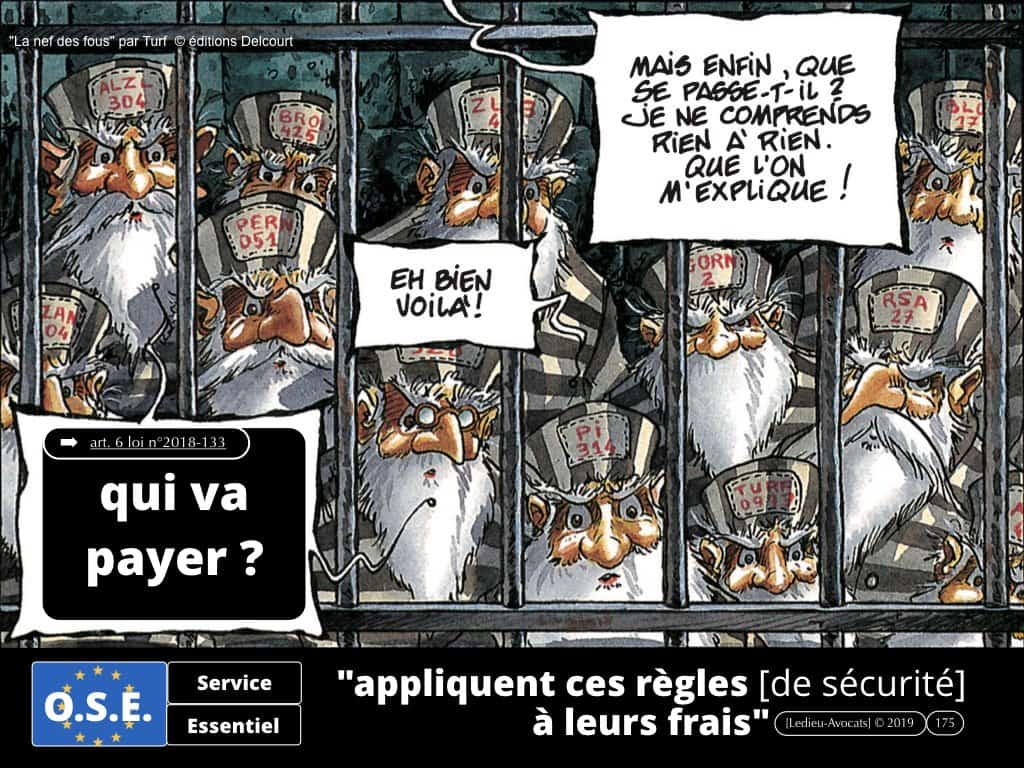

Evidemment, le « risque légal » n’est pas le même dans la loi NIS que celui de la LPM 2013 : les OSE (« Opérateurs de Service Essentiel ») et les FSN (« Fournisseur de Service Numérique ») sont tenus de se protéger contre les « incidents qui compromettent la sécurité » des Systèmes d’Information Essentiels (ou « SIE » pour les seuls OSE). [NDLR : oui, pour cette matière, il faut aimer les acronymes].

Attention avec la Directive NIS et la loi française NIS/SRSI de 2018, sont à déclarer à l’ANSSI les « incidents de sécurité » à « impact significatif« .

Ici, le « gap » de vocabulaire entre la menace légale et l’obligation de notification à l’ANSSI est très acceptable pour un juriste.

Seule bonne nouvelle à la lecture de la Directive/loi française N.I.S., si la notion d’incident ne fait l’objet d’aucune définition légale, celle de « sécurité » mérite d’être rappelée ici :

[NDLR : Hervé Schauer sera déçu de lire que « l’auditabilité » ne fait pas partie de la définition légale de la « sécurité » des système d’information mais devrait se réjouir que la notion « d’authentification » a été retenue].

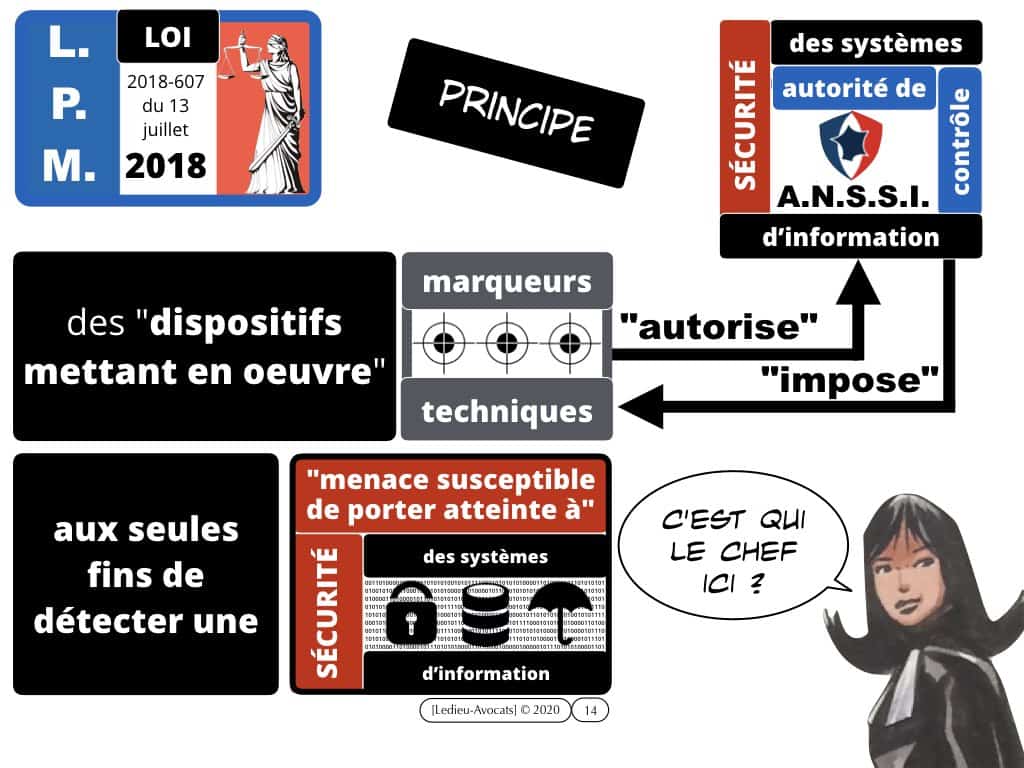

Il fallait ce rappel (pénible) pour en arriver à la LPM n°2018-607 du 13 juillet 2018 qui apporte un nouveau concept juridique : les « menaces susceptibles de porter atteinte » à la sécurité des systèmes d’information.

Bien entendu, ce critère n’est assorti d’aucune définition légale précise (législation militaire oblige…).

Alors, « évènements impactant la sécurité » = « incidents qui compromettent la sécurité » = « menaces susceptibles de porter atteinte à la sécurité » ?

Soyons fous et osons affirmer que oui !

Seule une question de degré de sensibilité distingue ces trois critères, qui, au fond, parlent tous de la même chose : la menace de cyber attaque.

Et comment on se protège à l’égard d’une menace déjà identifiée ? On utilise des marqueurs techniques de cyber attaque déjà identifiées !

marqueurs techniques de cyber attaque : QUI sont les professionnels concernés ?

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.083.jpeg)

Ici, c’est encore plus compliqué !!!

Les systèmes d’information à protéger contre la menace des cyber-attaques sont ceux des OIV (LPM de 2013) et des OSE (Directive 2016 + loi française NIS de 2018).

Jusqu’ici tout va bien…

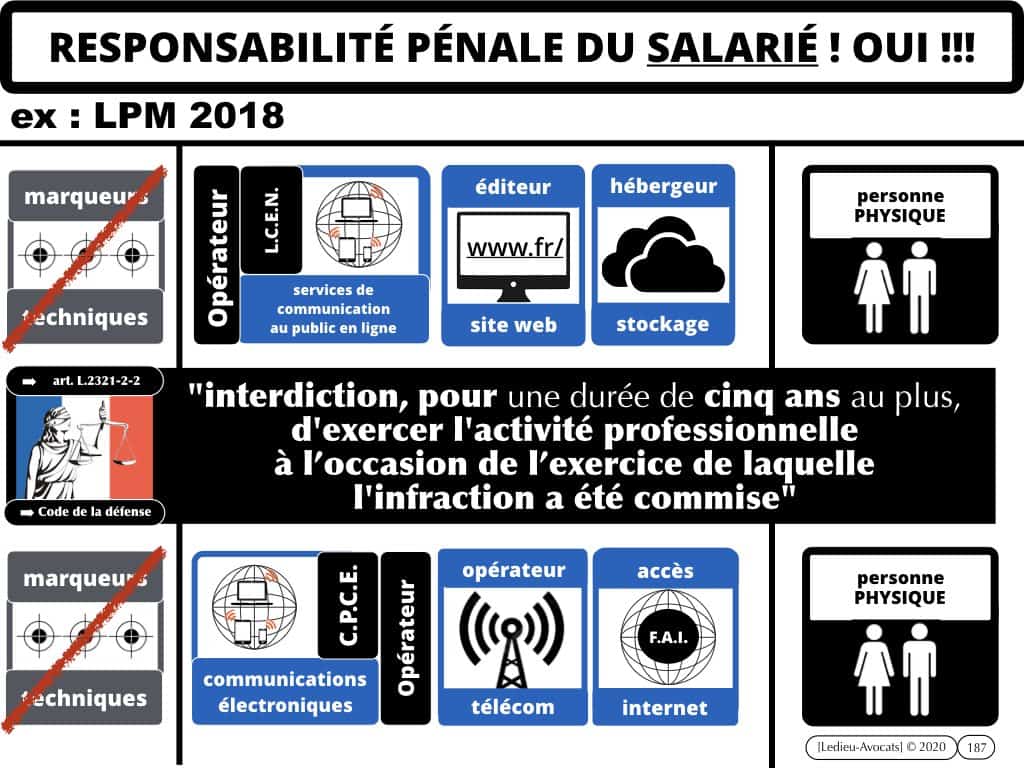

Mais l’obligation de déploiement de ces mystérieux « marqueurs techniques de cyber attaque » concerne deux types d’opérateurs, jusqu’ici épargnés par notre législation IOV/SIIV :

– les professionnels qui opèrent un « service de communication au public en ligne« . Le texte de référence est la Loi pour la Confiance dans l’Economie numérique du 21 juin 2004 dite « LCEN ». En clair, sont concernés les éditeurs de site web et (surtout) les hébergeurs.

– les « opérateurs de communications électroniques » (ou « OCE » pour faire simple).

Des marqueurs techniques de cyber attaque pour les opérateurs de communications électroniques ?

La définition « d’OCE » se trouve dans le « paquet Télécom » de l’UE du 7 mars 2002 (directive 2002/19, 2002/20, 2002/21 et pour finir 2002/22).

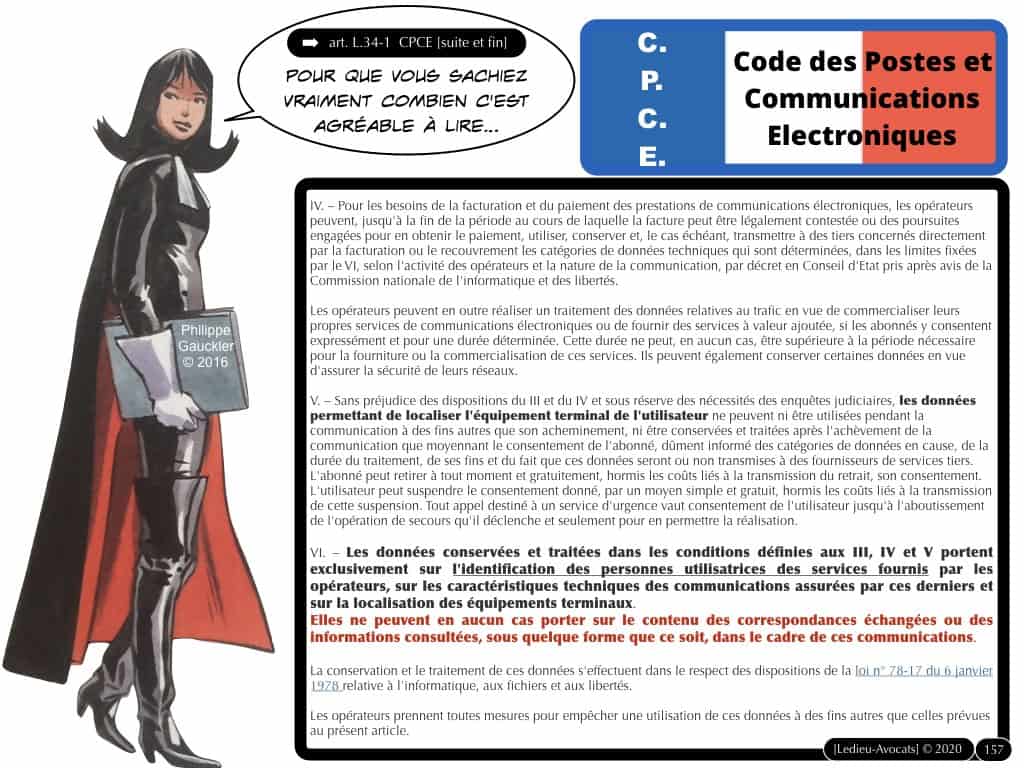

Cette législation est intégrée dans le Code des Postes et Communications électroniques (ou « CPCE » là aussi pour la faire courte).

Pour la définition française d’un « opérateur de communications électroniques« , cherchez le 15° de l’art. L.32 CPCE.

En synthèse, la notion d’OCE recouvre aujourd’hui (i) les opérateurs télécom (fixe et mobile) et (ii) les Fournisseurs d’Accès Internet (« F.A.I. » pour continuer avec les acronymes barbares…).

Mais…

opérateur de communications électroniques et jurisprudence 2019 de la CJUE

MAIS… la jurisprudence de la Cour de Justice de l’UE (la Cour Suprême de l’UE) a rendu deux décisions en 2019 qui nécessitent de faire évoluer notre compréhension habituelle de la notion d’OCE :

– la première a dit que SkypeOut est effectivement un OCE au sens du droit de l’UE;

– la seconde a retenu que le service Gmail de Google n’est pas un OCE.

ET… entre temps, a été adopté une Directive UE (n°2018/1972 du 11 décembre 2018) qui réforme les Directives 2002/19/20/21 et /22 et impose que les opérateurs de « Service de Communications Électroniques » (de type messagerie) soient retenus comme des OCE à compter de l’entrée en vigueur de cette Directive dite « Code des Communications Electroniques Européen ».

Alors, les marqueurs techniques de cyber attaque ? ça s’applique à qui ?

A TOUS les prestataires que je viens de citer.

Maintenant, le problème est de savoir lesquels vont tirer les conséquences légales de cet élargissement (notable) de la définition d’opérateur de communications électroniques…

Pour le dire autrement qu’en jargon juridique, attendons de voir si les « FaceTime » / « Skype » / « Google Meet » / « Zoom » / etc. mettront en oeuvre les marqueurs techniques de cyber attaque que pourrait leur imposer l’A.N.S.S.I.

marqueurs techniques de cyber attaque : le détail de "qui est concerné" dans le slider ci-dessous

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.083.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.084.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.085.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.086.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.087.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.088.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.089.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.090.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.091.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.092.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.093.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.094.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.095.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.096.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.097.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.098.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.099.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.100.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.101.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.102.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.103.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.104.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.105.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.106.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.107.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.108.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.109.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.110.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.111.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.112.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.113.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.114.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.115.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.116.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.117.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.118.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.119.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.120.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.121.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.122.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.123.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.124.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.125.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.126.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.127.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.128.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.129.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.130.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.131.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.132.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.133.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.134.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.135.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.137.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.138.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.139.jpeg)

![marqueurs techniques de cyber attaque [LMP 2018]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2020/03/2-LPM-2018-et-MARQUEURS-TECHNIQUES-NoLimitSecu-CYBER-attaque-OIV-OSE-Operateur-Communication-Electronique-CPCE-LCEN-Constellation©Ledieu-Avocats-02-01-2020.140.jpeg)

marqueurs techniques de cyber attaque ? au fait, c'est quoi, des "marqueurs techniques" ???

Si vous êtes un pro de la sécurité des systèmes d’information, la question « c’est quoi des marqueurs techniques de cyber attaque ? » vous paraitra (presque) idiote.

En revanche, si (comme moi) cette question ne vous semble pas idiote, les quelques lignes ci-dessous sont pour vous.

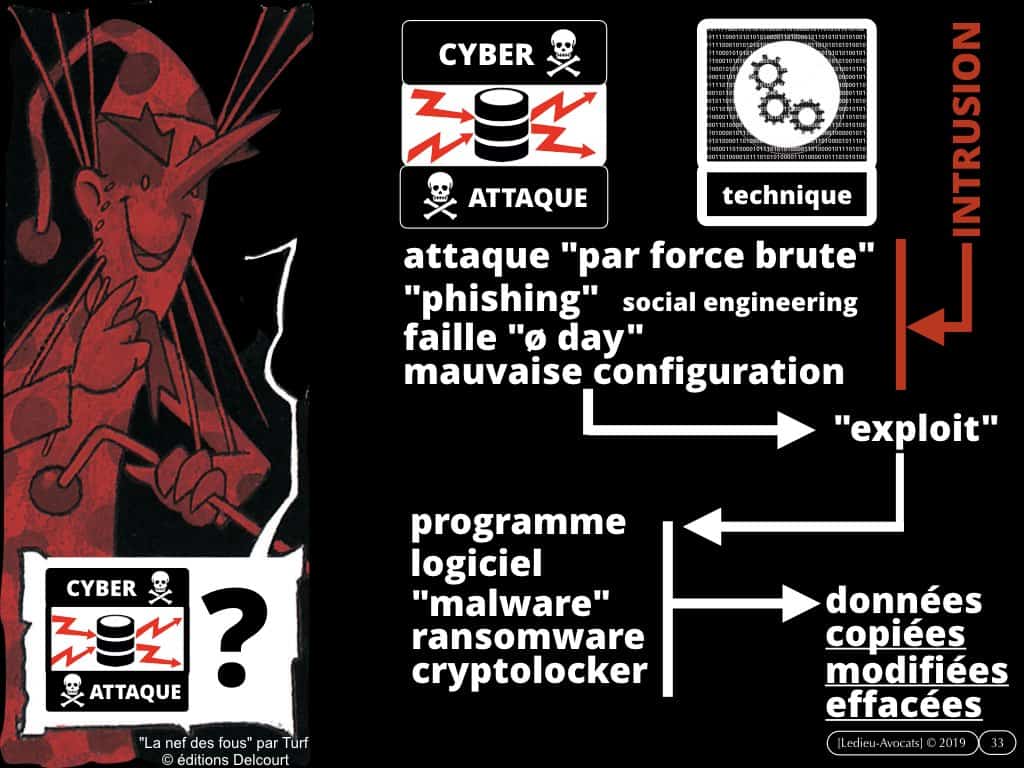

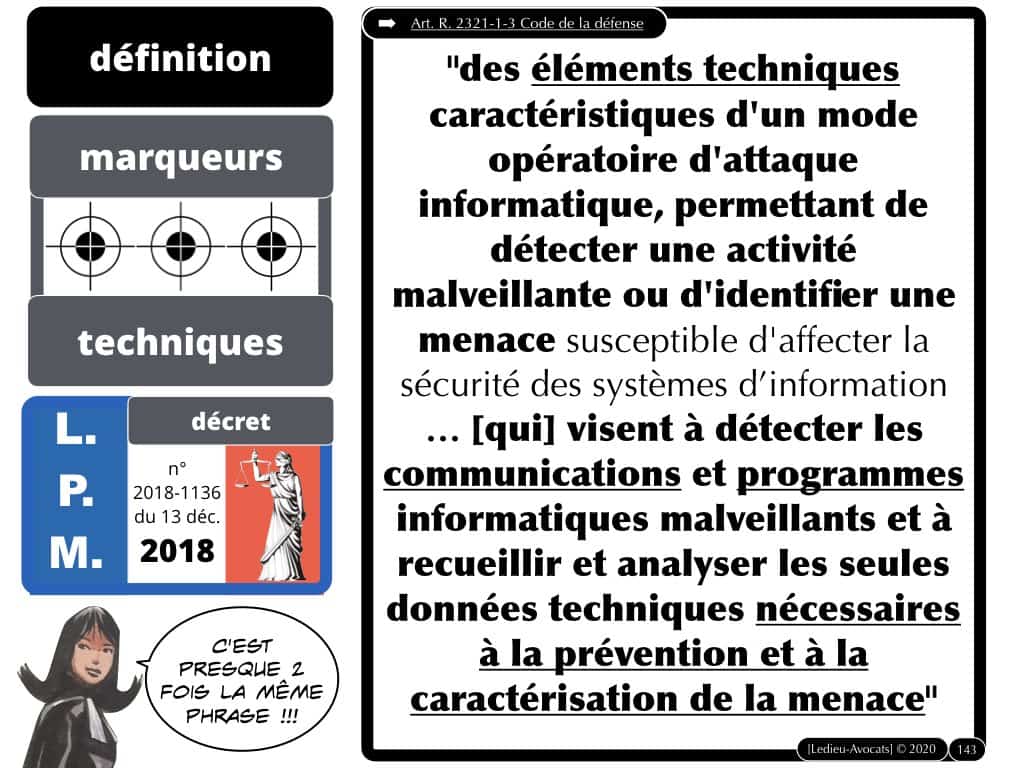

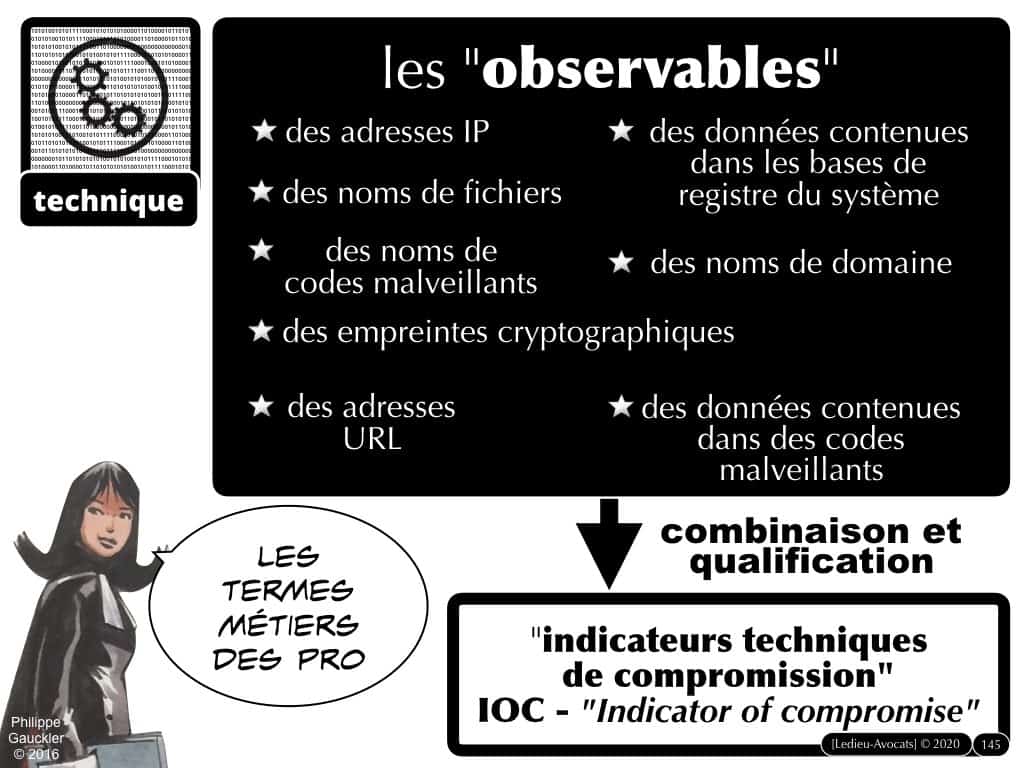

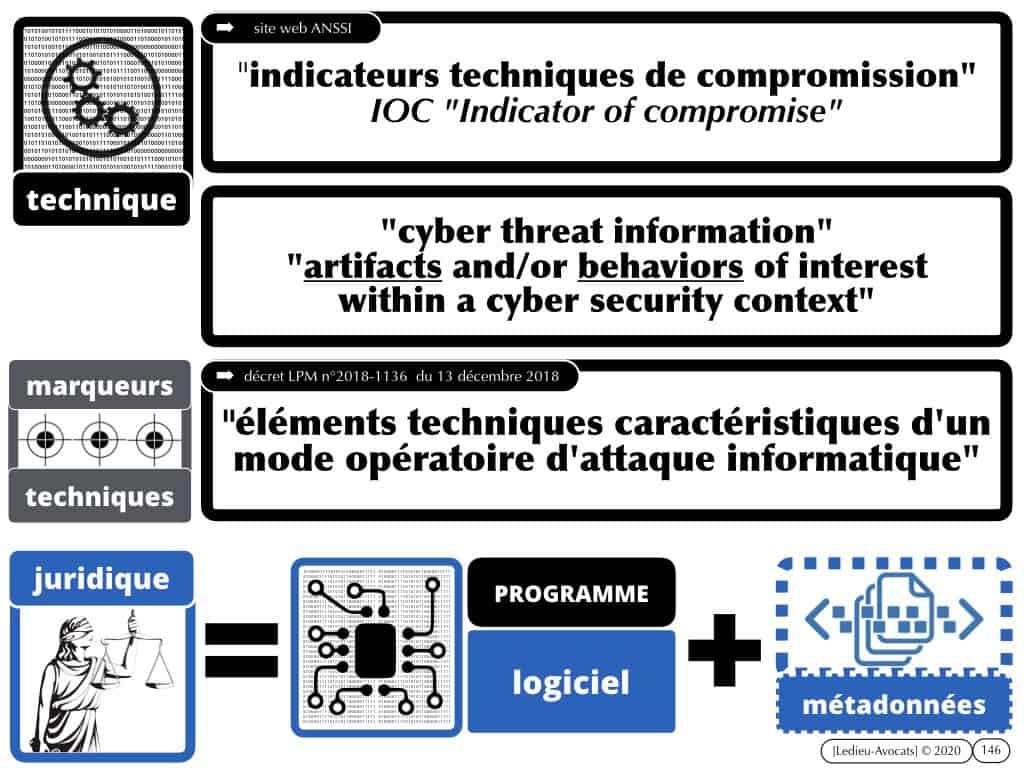

Les marqueurs techniques de cyber attaque sont des données techniques (dites observables) qui peuvent être collectées via un « dispositif » (matériel + logiciel) intégré dans un système d’information.

Ces observables combinés permettent d’identifier des « IOC » (Indicator Of Compromise) ou indicateur de compromission. C’est la base de la (cyber) threat Intelligence !

Si vous n’avez rien compris aux deux phrases précédentes (ce qui n’a rien d’anormal si vous êtes juriste comme moi), vous attendez sans doute des explications de la part des contributeurs de NoLimitSecu.

La « Cyber Threat Intelligence » (ou « CTI) ? C’est la science de l’analyse de la menace cyber… [mise à jour du 6 juillet 2020 : pour un épisode de NoLimit Secu sur CTI et géopolitique, cliquez sur ce lien]

marqueurs techniques de cyber attaque : comprendre la LPM 2018 grâce aux référentiels de l'ANSSI

En fait, si vous allez lire les référentiels d’exigence PRIS et PDIS de l’ANSSI que j’ai cité plus haut, vous aurez (plus qu’) un début d’explication.

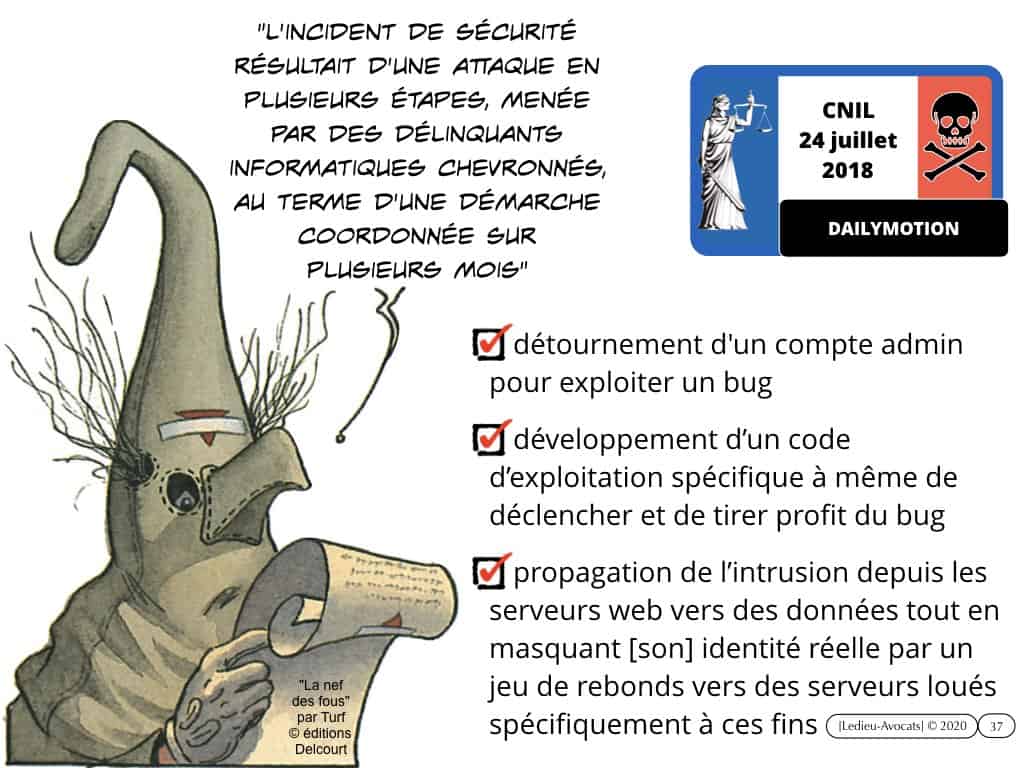

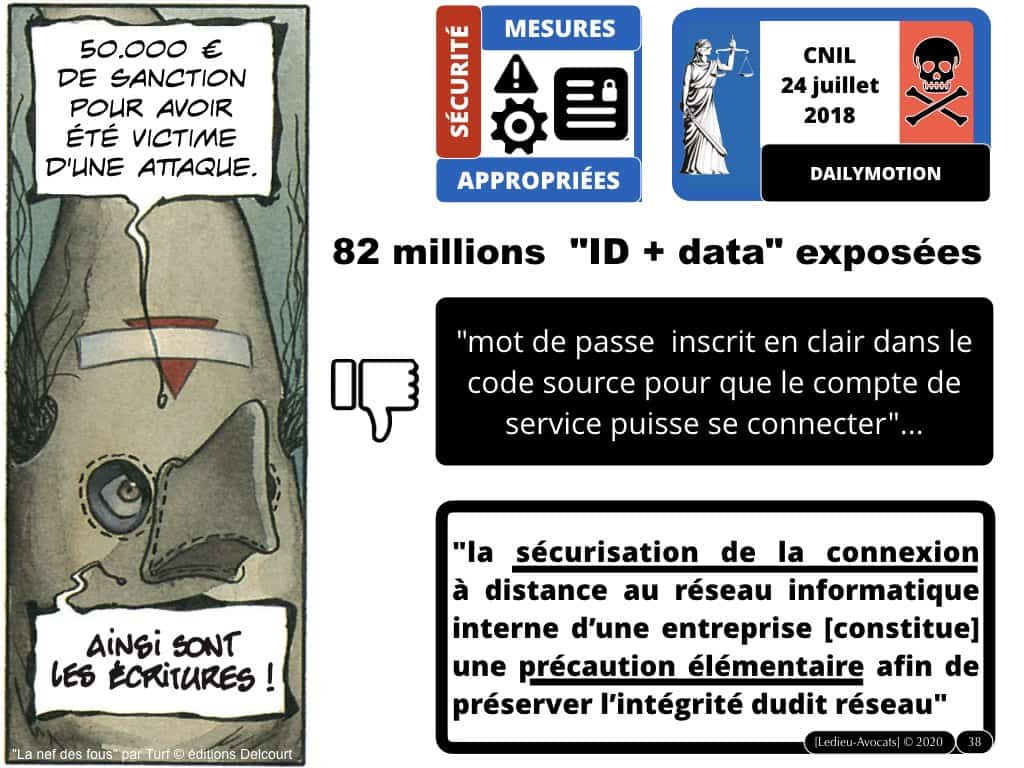

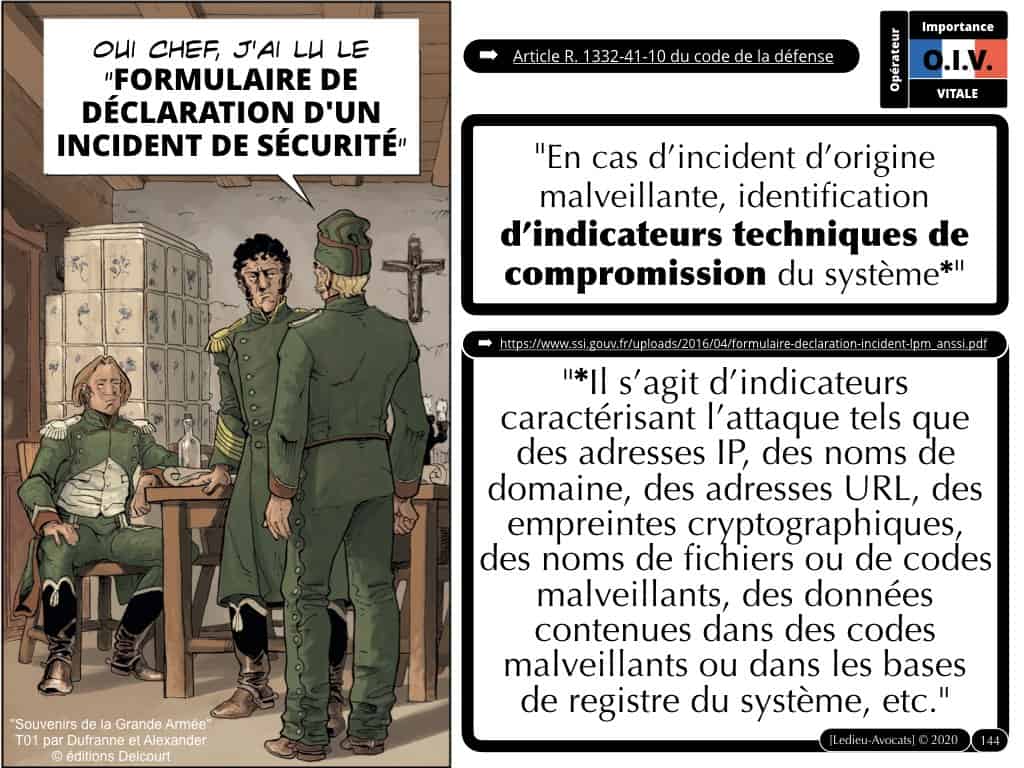

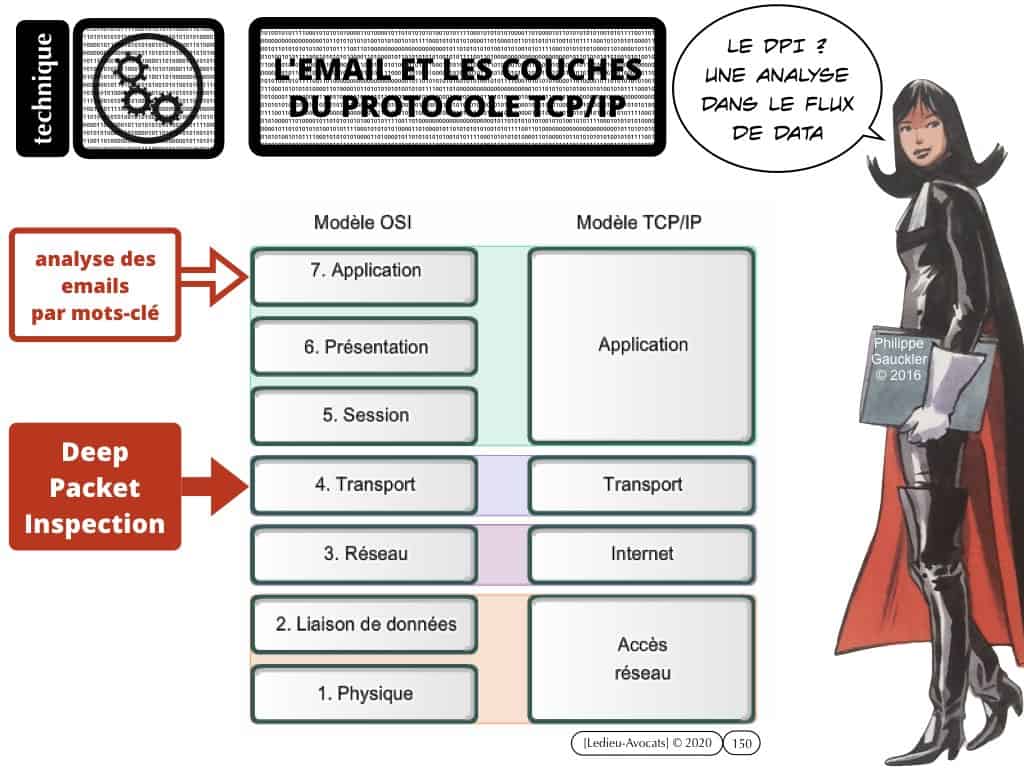

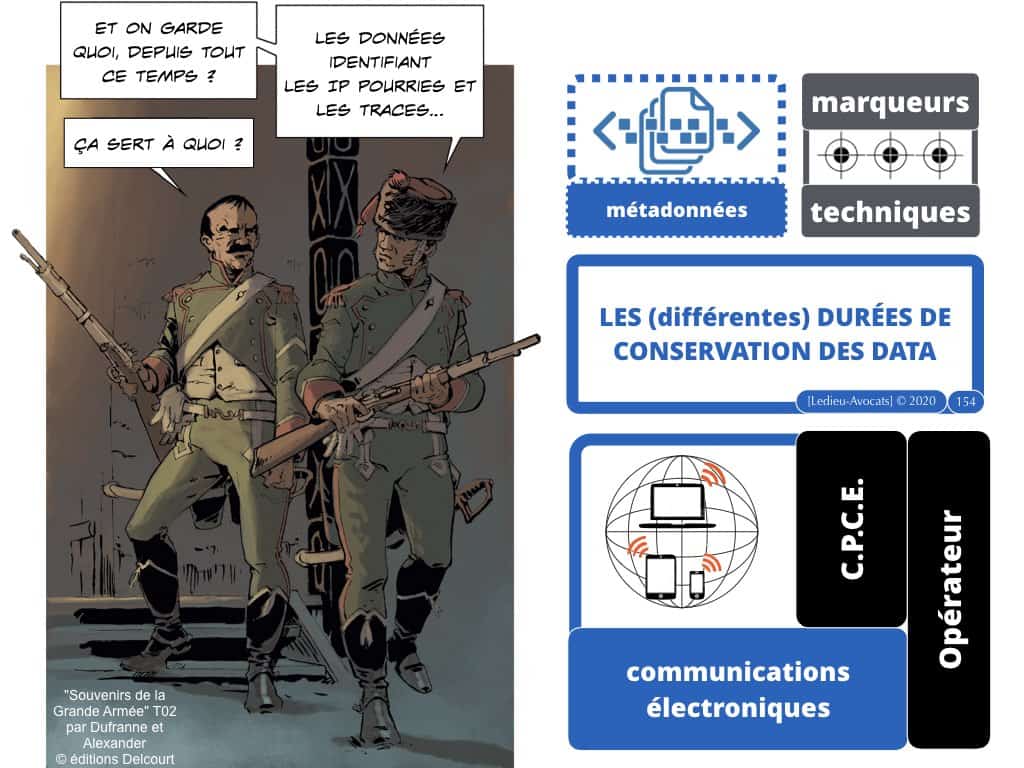

Pour résumer le débat, et afin d’identifier une cyber menace/attaque, l’ANSSI a besoin de collecter des éléments appelés observables (adresses IP, URL, empreintes cryptographiques, etc.).

Isolément, ces observables sont juste des éléments techniques qui permettent d’identifier un type de cyber attaque ou d’attaquant. Ce sont eux, les fameux « marqueurs techniques de cyber attaque ».

Combinés entre eux, certains observables constituent des menaces identifiées de cyber attaque et deviennent alors des « IOC » (i) dont les systèmes d’informations des OIV et des OSE doivent se prémunir et (ii) qui peuvent être identifiés par les opérateurs de communications électroniques, les FAI et les hébergeurs.

Juridiquement, les « dispositifs » mettant en oeuvre les « marqueurs techniques de cyber attaque » sont donc des logiciels installés sur des serveurs qui permettent de collecter des métadonnées [NDLR : ça sent la boite noire, comme dans la loi Renseignement, tout ça…].

Il m’a semblé utile de fournir ces explications avant de vous livrer la définition officielle des marqueurs techniques de cyber attaque en provenance du décret « LPM » n°2018-1136 du 13 décembre 2018 :

La mise en oeuvre de marqueurs techniques de cyber attaque peut avoir deux origines :

– soit elle est imposée par l’ANSSI à l’OCE ou à l’hébergeur;

– soit elle est demandée par l’OCE / l’hébergeur à l’ANSSI.

Le représentant de l’ANSSI invité du podcast vous expliquera mieux que moi la différence entre ces deux régimes (allez l’écouter !).

Marqueur technique de cyber attaque : et les libertés publiques dans tout ça ?

Des craintes (légitimes) ont surgi lors de l’adoption du texte par les parlementaires.

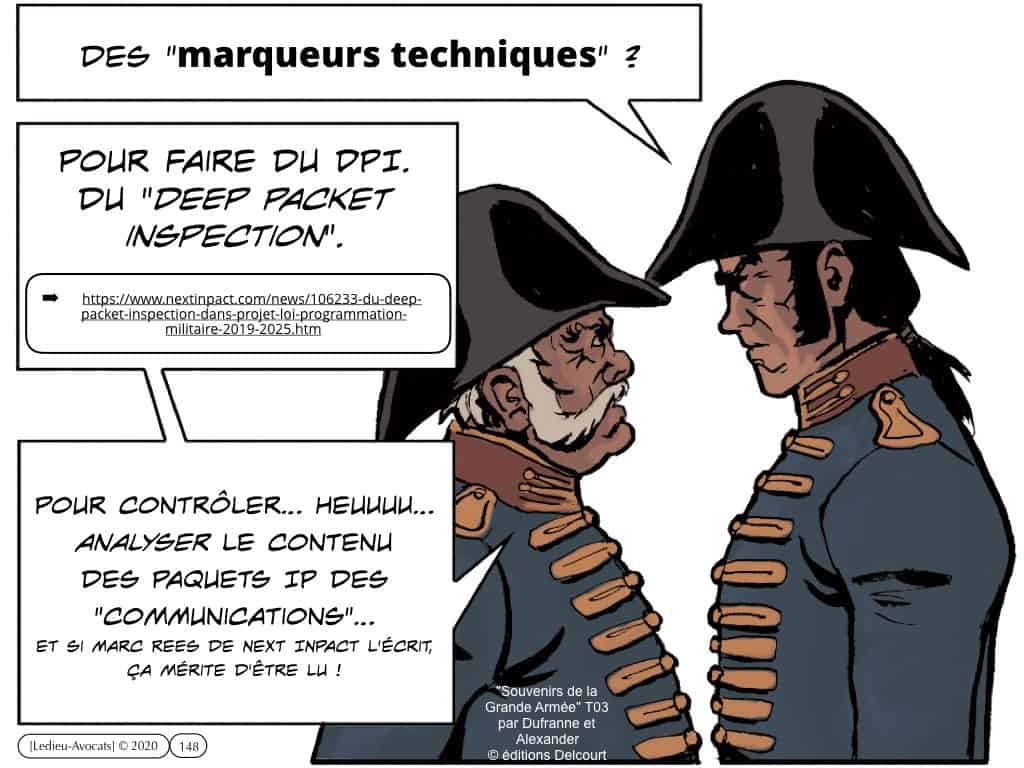

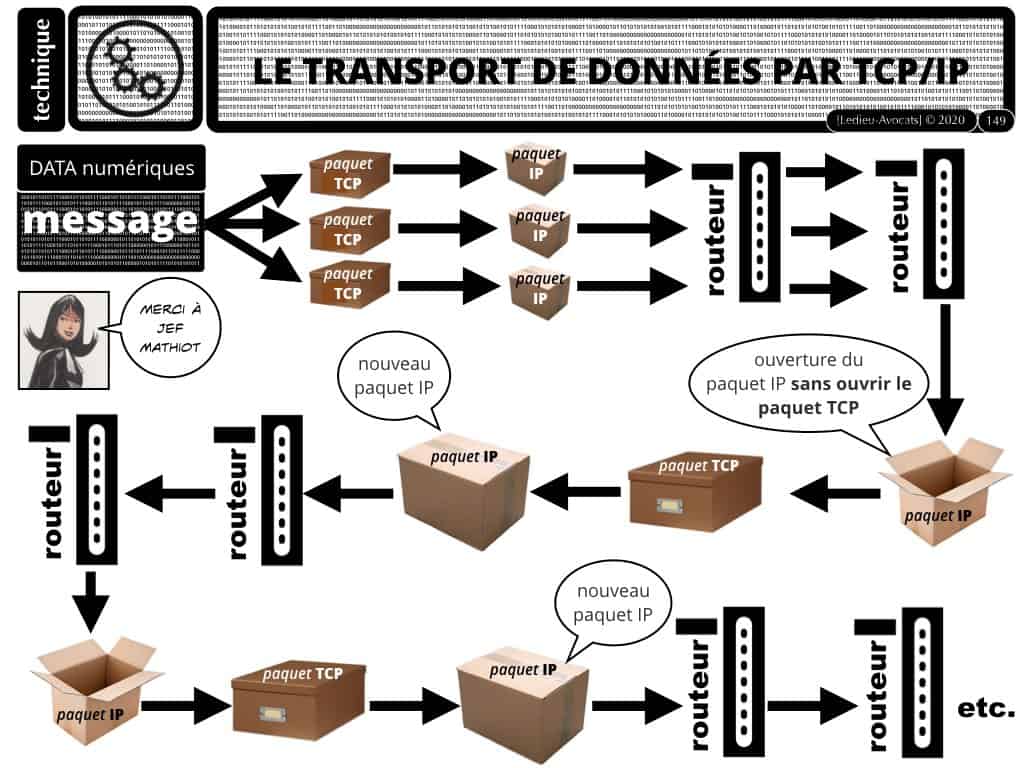

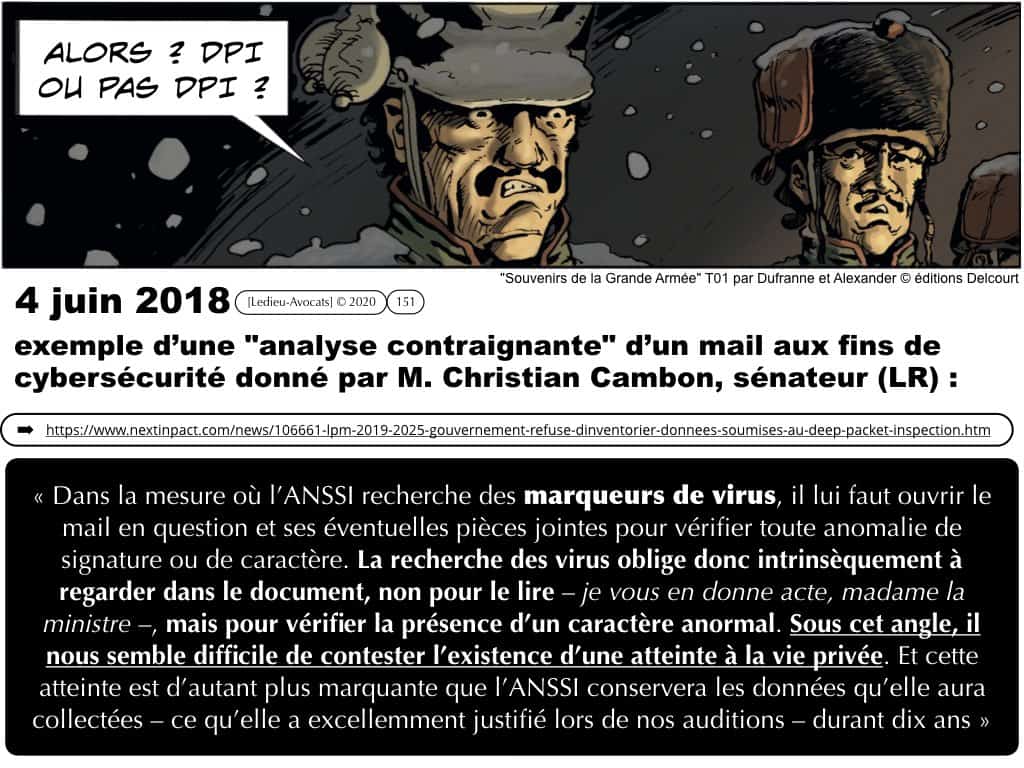

Apparemment, de l’avis même du Directeur Général de l’ANSSI, les dispositifs de collecte permettent de faire du Deep Packet Inspection et d’aller chercher des métadonnées directement dans le flux des données numériques en transit entre leur point de départ et leur point d’arrivée.

Et si vous voulez savoir ce qu’en pense la presse spécialisé (Marc Rees chez Next INpact) et nos parlementaires, allez lire les slides ci-dessous.

Néanmoins, précisons trois éléments importants de nature à rassurer les citoyens sur ce point :

– l’ANSSI n’est pas un des 7 « services spécialisés de renseignement » au sens de la loi « Renseignement » n°2015-912 du 24 juillet 2015 (voir le décret n°2015-1185 du 28 septembre 2015 « portant désignation des services spécialisés de renseignement »).

Entre temps, la DPSD est devenue la DRSD et depuis l’arrêté du 29 mai 2019, le Ministère de la Justice dispose lui aussi d’un service de renseignement à compétence nationale dénommé « Service national du renseignement pénitentiaire ». [mise à jour du 20/01/2020 : pour plus de détails sur ce point, allez voir notre VIDEO+BD sur le droit du renseignement]

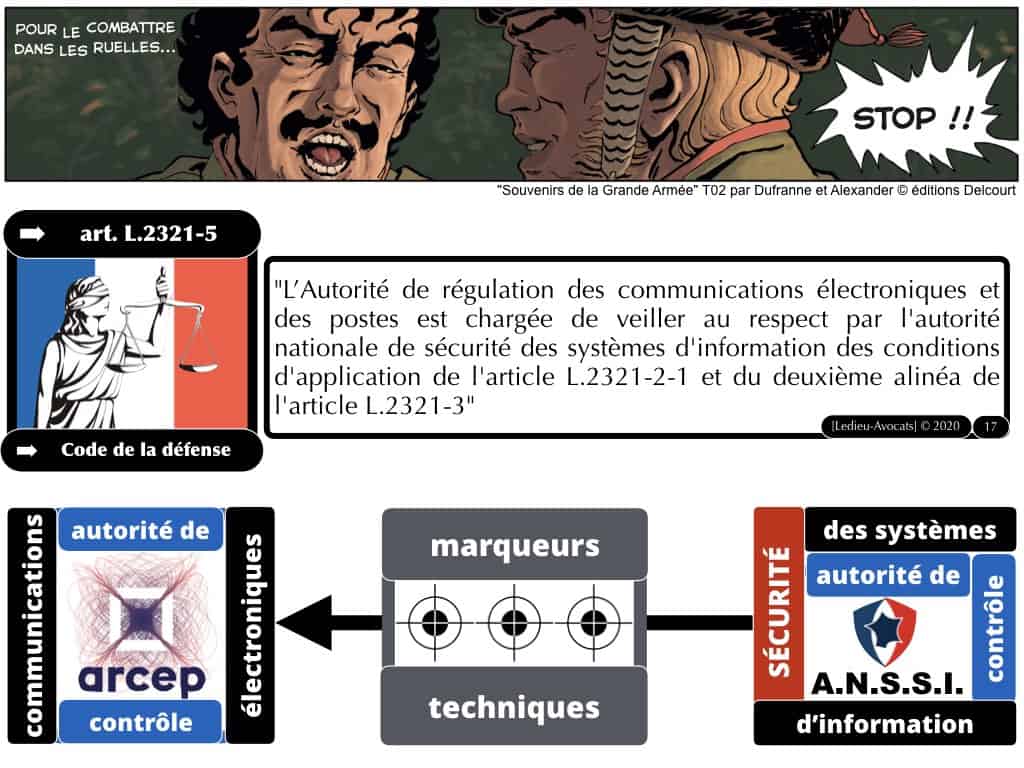

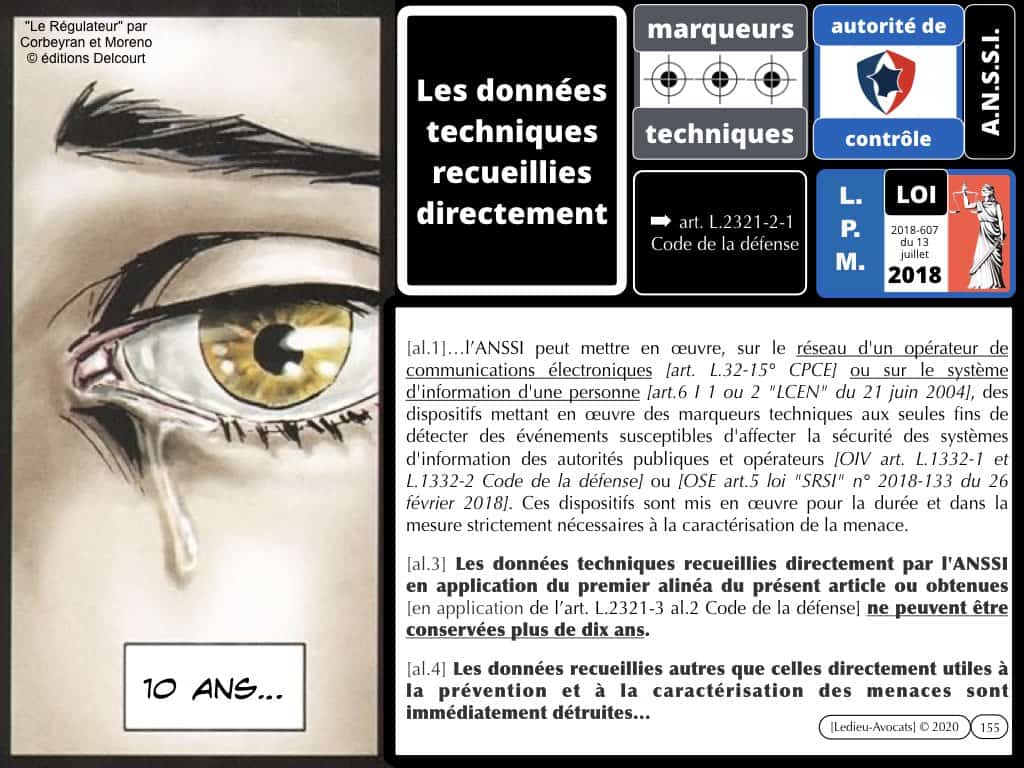

– l’ANSSI exerce son activité de déploiement des marqueurs techniques de cyber attaque sous le contrôle de l’ARCEP.

– le texte de la LPM 2018 est sans ambiguïté sur l’usage que peut faire l’ANSSI des observables issus des marqueurs techniques de cyber attaque : caractériser une menace cyber, à l’exclusion de tout autre usage.

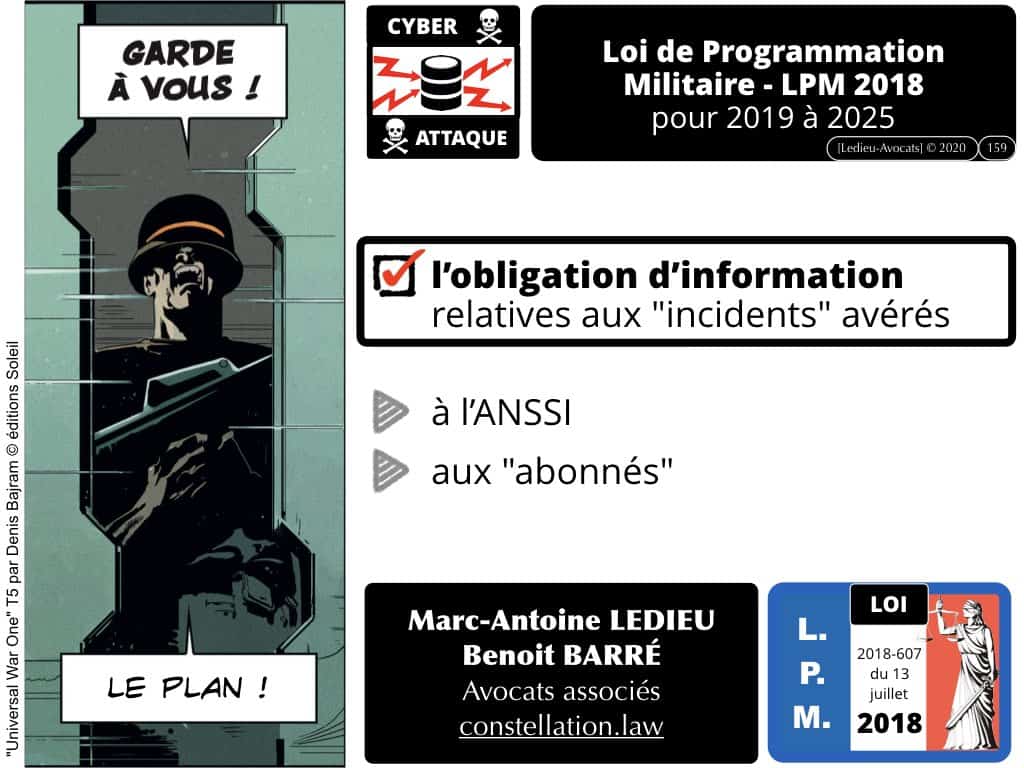

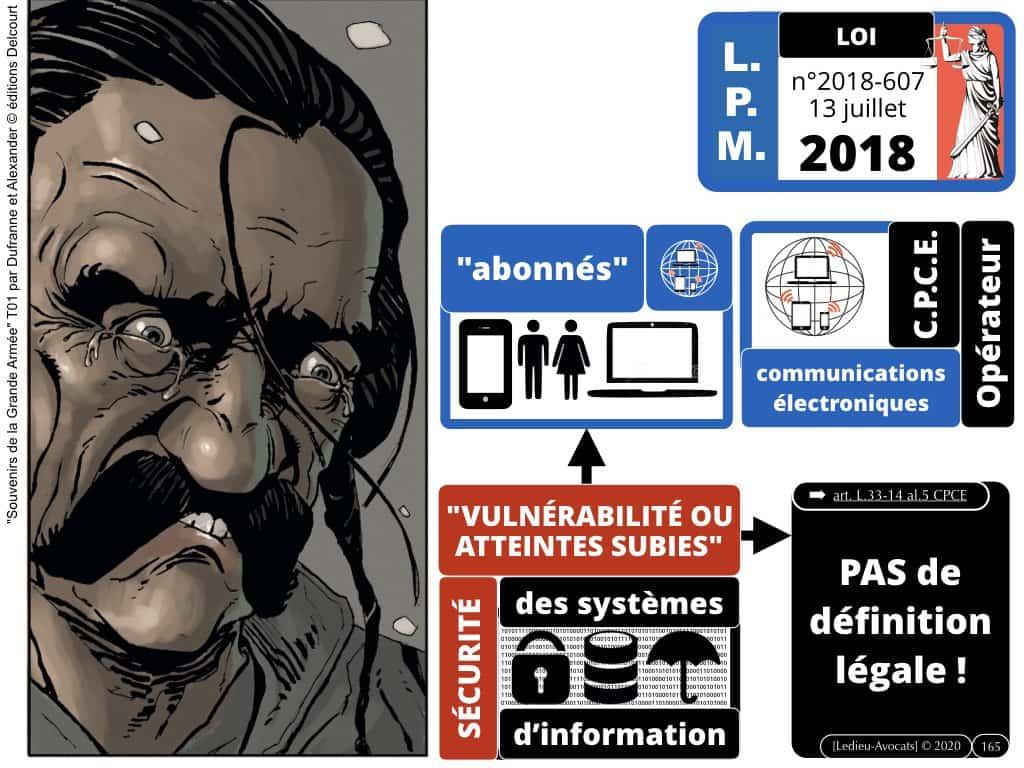

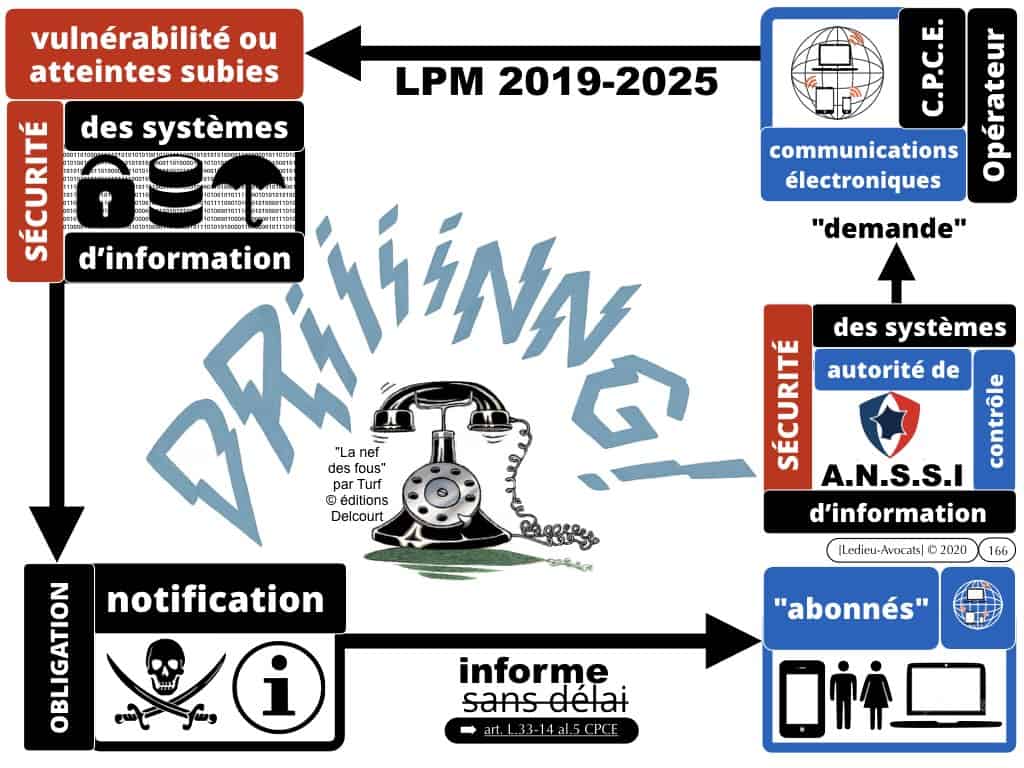

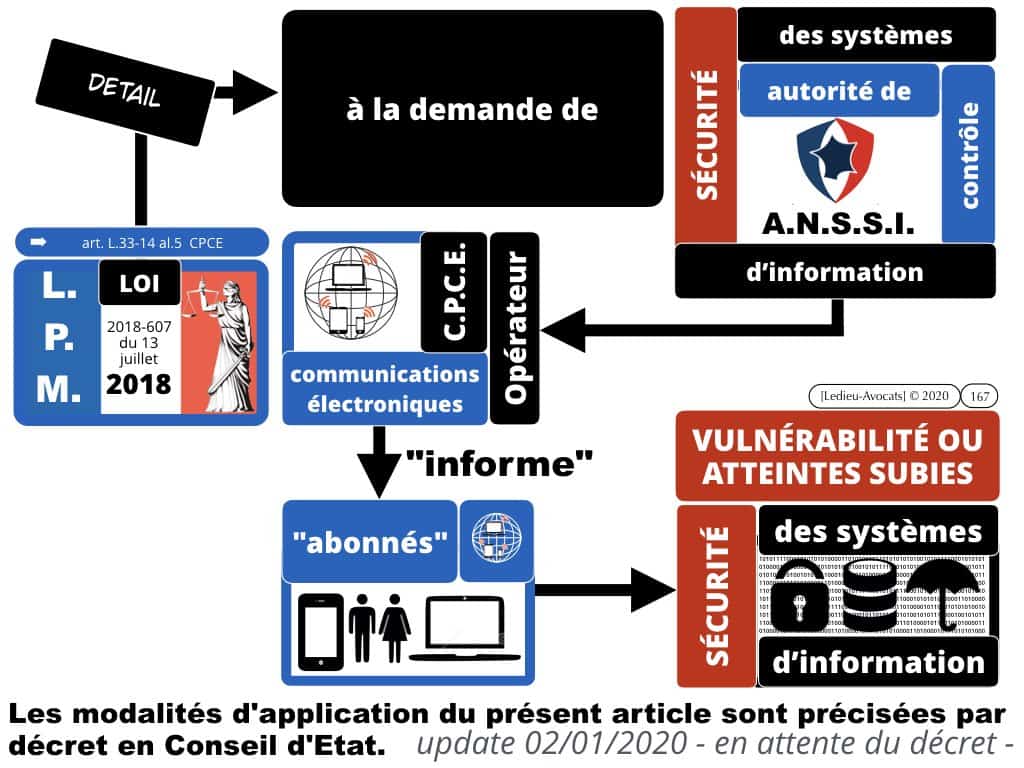

marqueur technique de cyber attaque et LPM 2018 : l'obligation de notification (ANSSI et "abonnés")

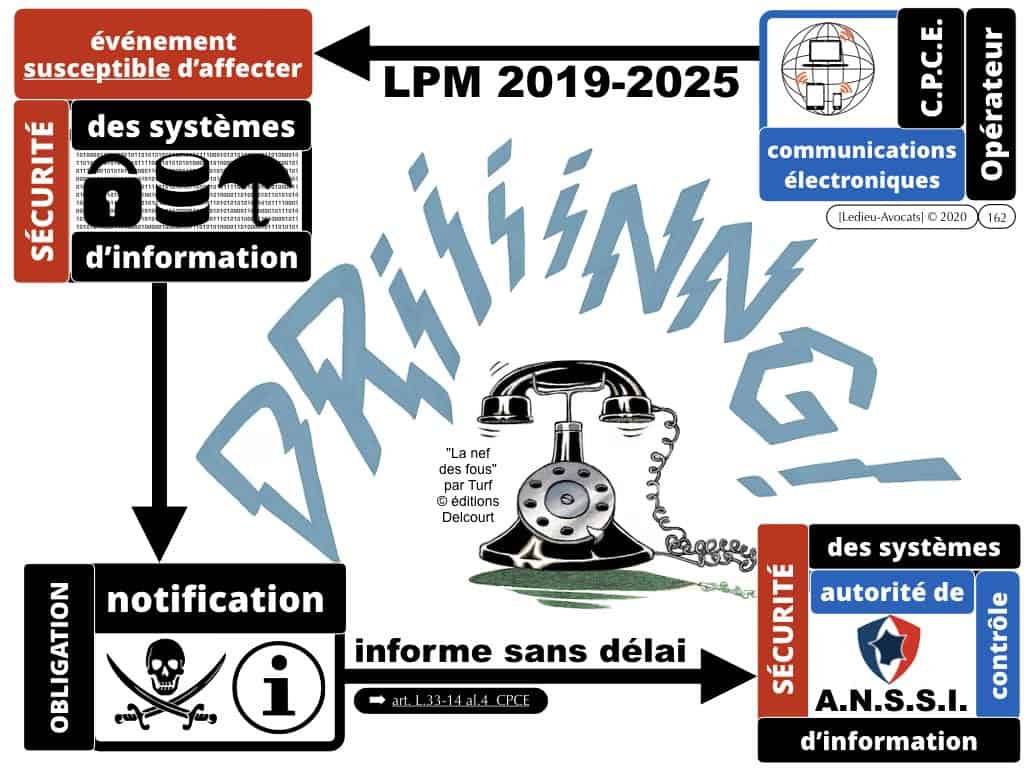

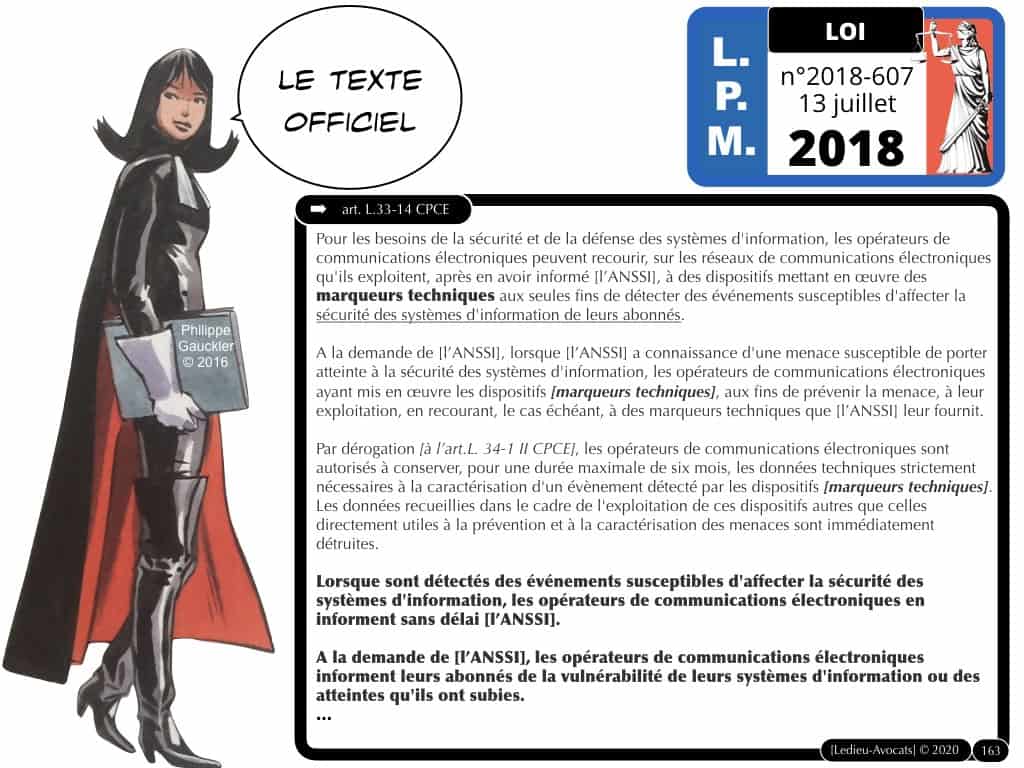

C’est une des grandes nouveautés de cette LPM 2018 : les OCE auront l’obligation de notifier à l’ANSSI tout « évènement susceptible d’affecter la sécurité » de leur SI.

Cette obligation ne concernait – en application de la LPM 2013 – que les OIV et – en application de la, loi NIS de 2018 – que les OSE et les FSN..

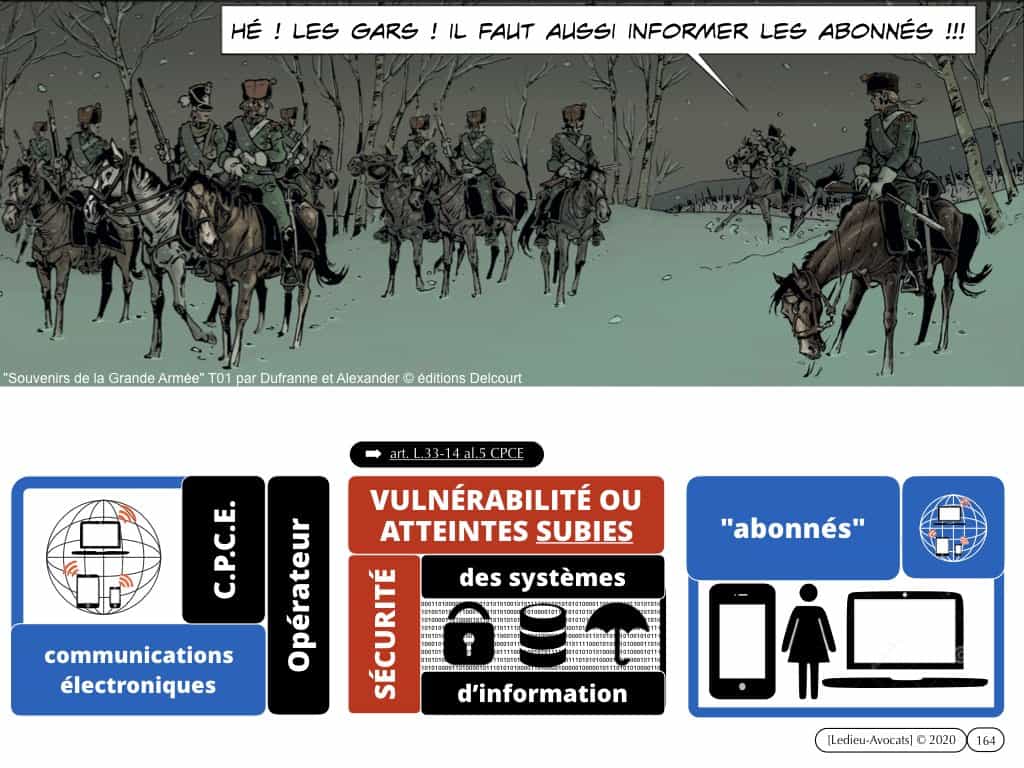

Ah oui, j’oubliais… en cas de « vulnérabilité » ou « d’atteinte subi » par le terminal des « abonnés », l’opérateur télécom / le FAI devra – si l’ANSSI l’impose -aussi en informer ses clients.

Bien entendu, même si ces deux termes ne font pas débat pour les professionnels, nous les juristes manquons de définition légale pour l’un et l’autre.

Pour la notion de « vulnérabilité », il est recommandé (tout de même) de se référer à la définition du glossaire de l’ANSSI :

« Faute, par malveillance ou maladresse, dans les spécifications, la conception, la réalisation, l’installation ou la configuration d’un système, ou dans la façon de l’utiliser. Remarques : Une vulnérabilité peut être utilisée par un code d’exploitation et conduire à une intrusion dans le système« .

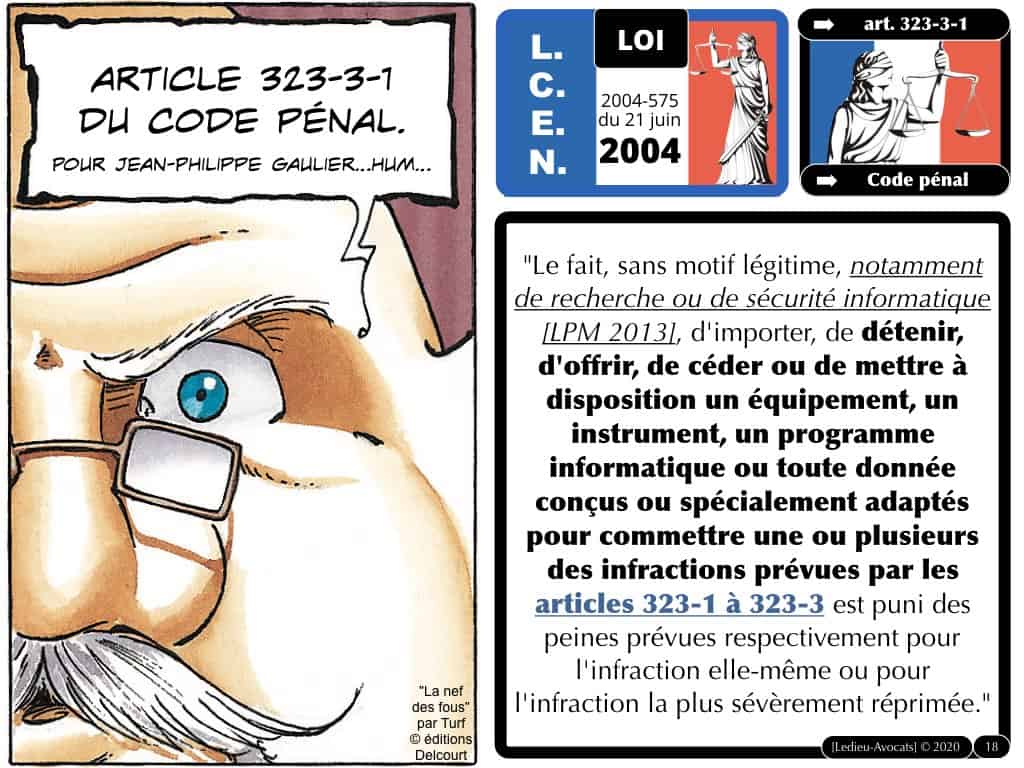

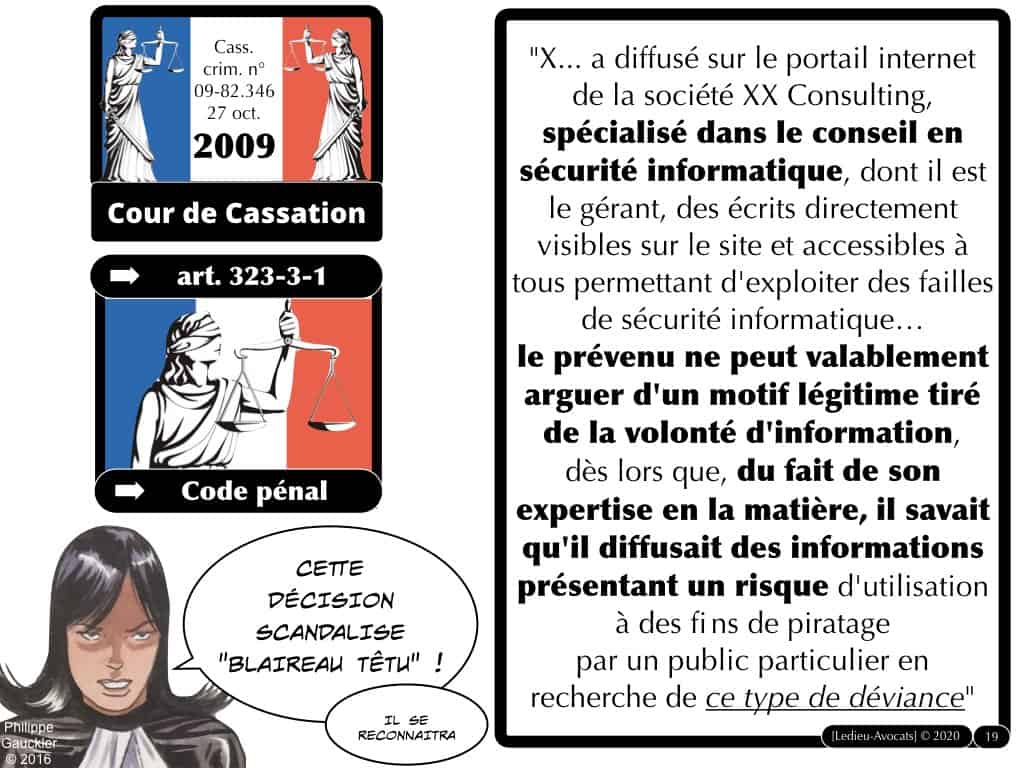

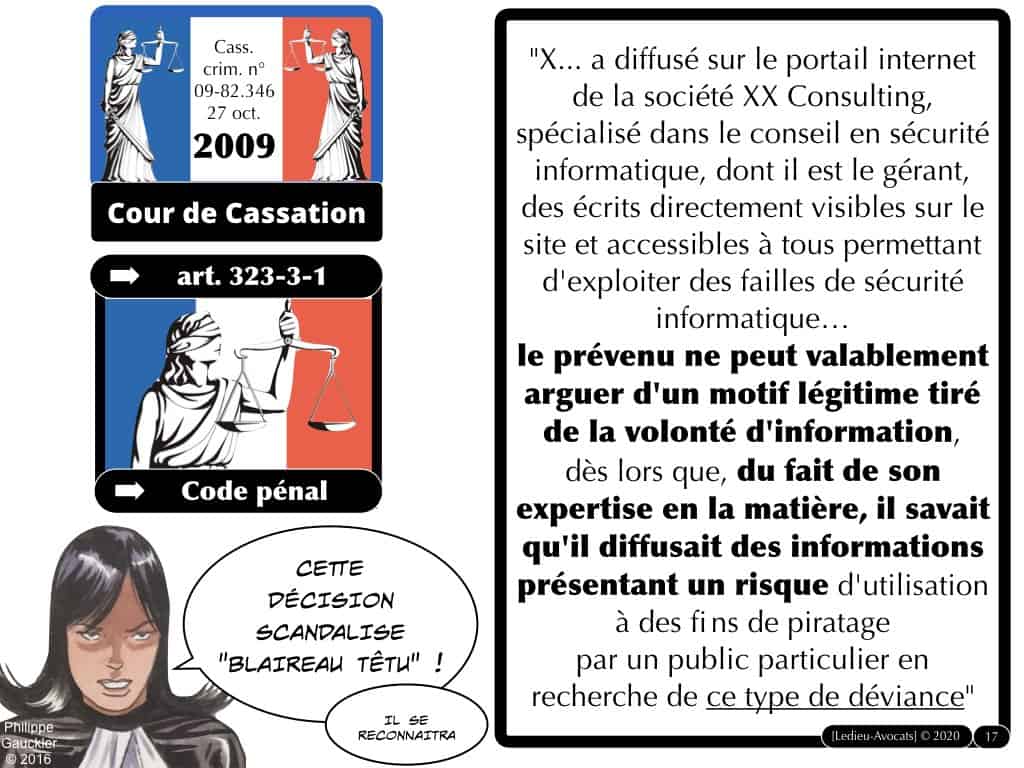

Pour la notion « d’atteinte subie », il me semble que le texte de référence soit les articles 323-1 à 323-3 du Code pénal (« atteinte à un système automatisé de données« ).

La définition « d’atteinte » ne relève pas du moyen utilisé mais de ses conséquences sur le système d’information attaqué.

Cette obligation d’information m’inspire deux commentaires (en plus de l’exemple des pharmacies donné par l’invité du podcast) :

– soit l’ANSSI anticipe déjà un problème majeur et veut disposer dès à présent d’un outil juridique pour obliger les OCE à communiquer de manière transparente…

– soit la situation en termes de sécurité des SI est plus grave encore que celle dont on nous parle hors statut « Confidentiel-Défense ».

Entre la peste et le choléra, j’avoue avoir des difficultés à trancher…

marqueurs techniques et cyber attaque : mais qui va payer pour la mise en conformité à la LPM 2018 ?

Je vous laisse deviner… ou vérifier dans les slides ci-dessous, fondement légal à l’appui (au cas où vous auriez des doutes…).

Le texte légal est donc l’arrété du 18 février 2020 d’indemnisation des coûts engagés par les Opérateurs de Communications Electroniques et les opérateurs « LCEN » (en clair, principalement les hébergeurs..

Je ne résiste pas au plaisir de partager son titre avec vous : « Arrêté pris en application de l’article R. 2321-1-5 du code de la défense fixant la tarification applicable aux prestations effectuées au titre de l’article L. 2321-2-1 du code de la défense par les opérateurs de communications électroniques et les personnes mentionnées aux 1 et 2 du I de l’article 6 de la loi n° 2004-575 du 21 juin 2004 pour la confiance dans l’économie numérique ».

Rassurez-vous, les opérateurs concernés ne vont pas gagner d’argent dans cette affaire : l’arrêté évoque une « compensations… après présentation d’une facture du montant de la prestation » sur la base d’un « tarif » figurant en annexe de l’arrêté…

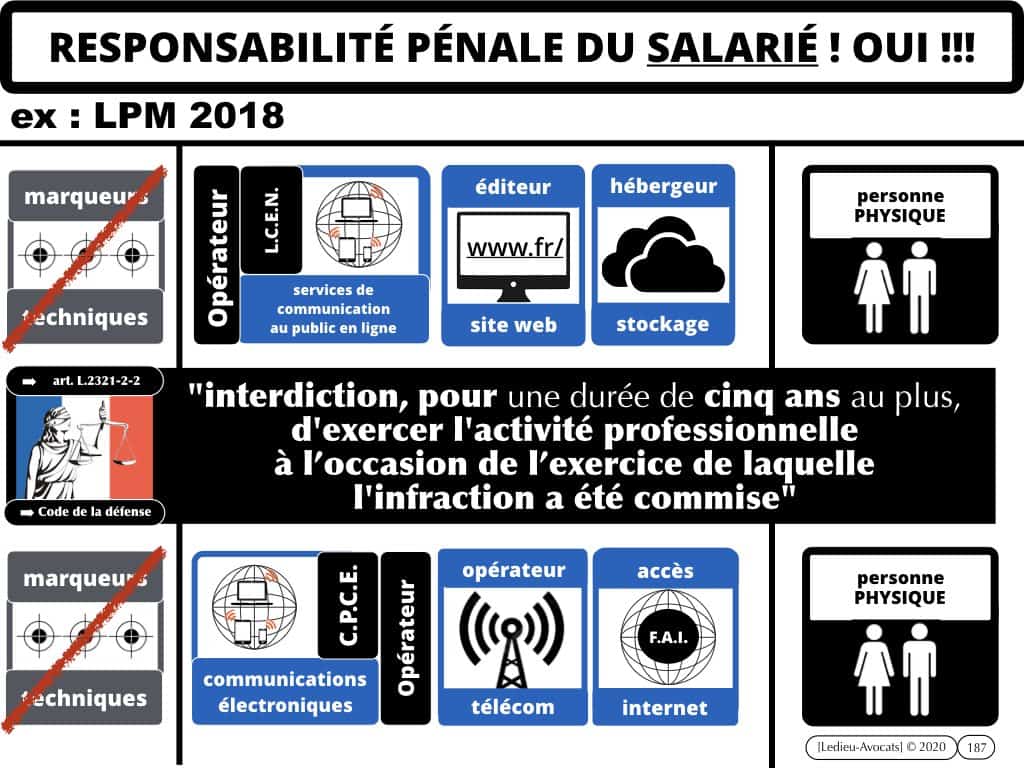

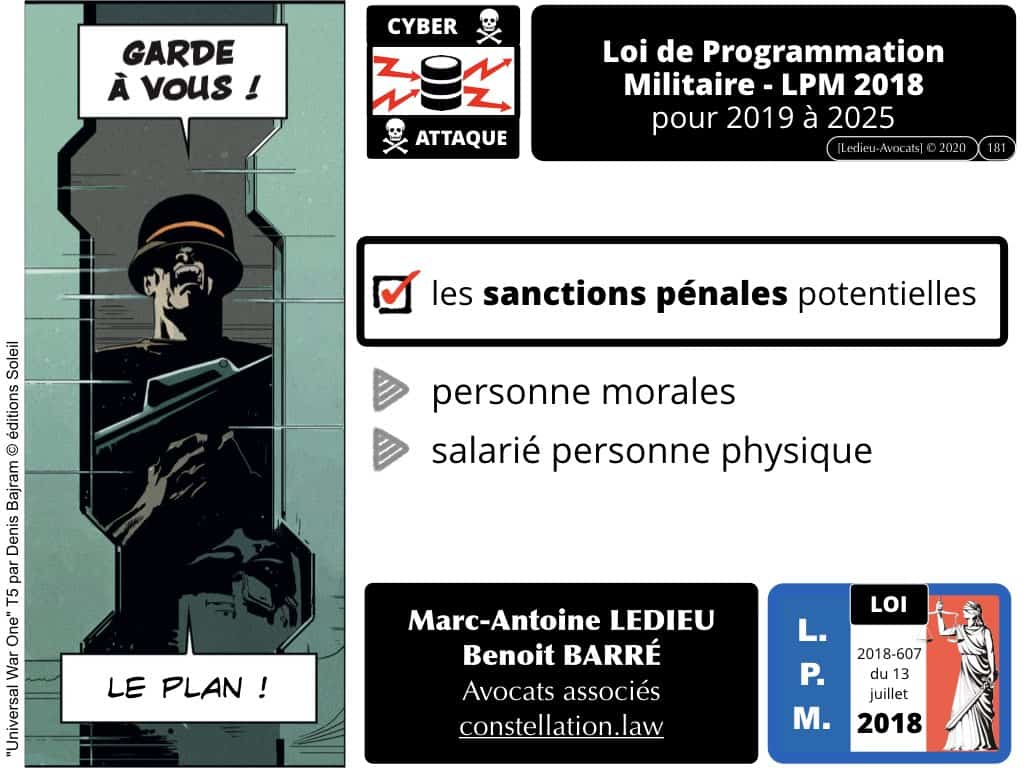

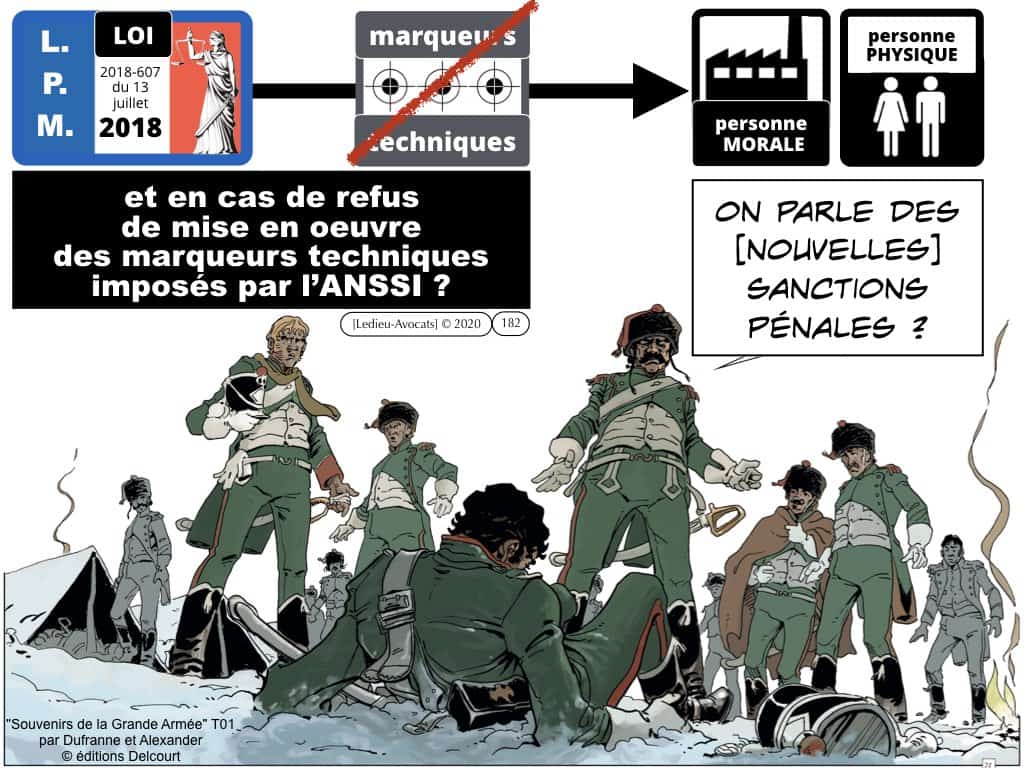

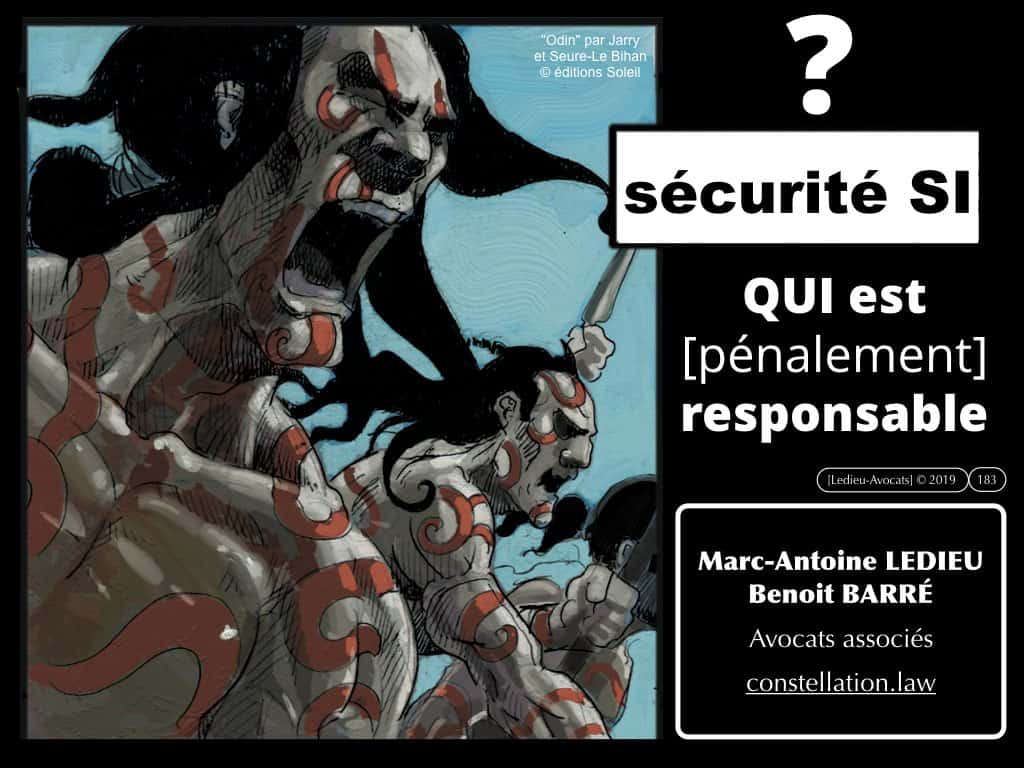

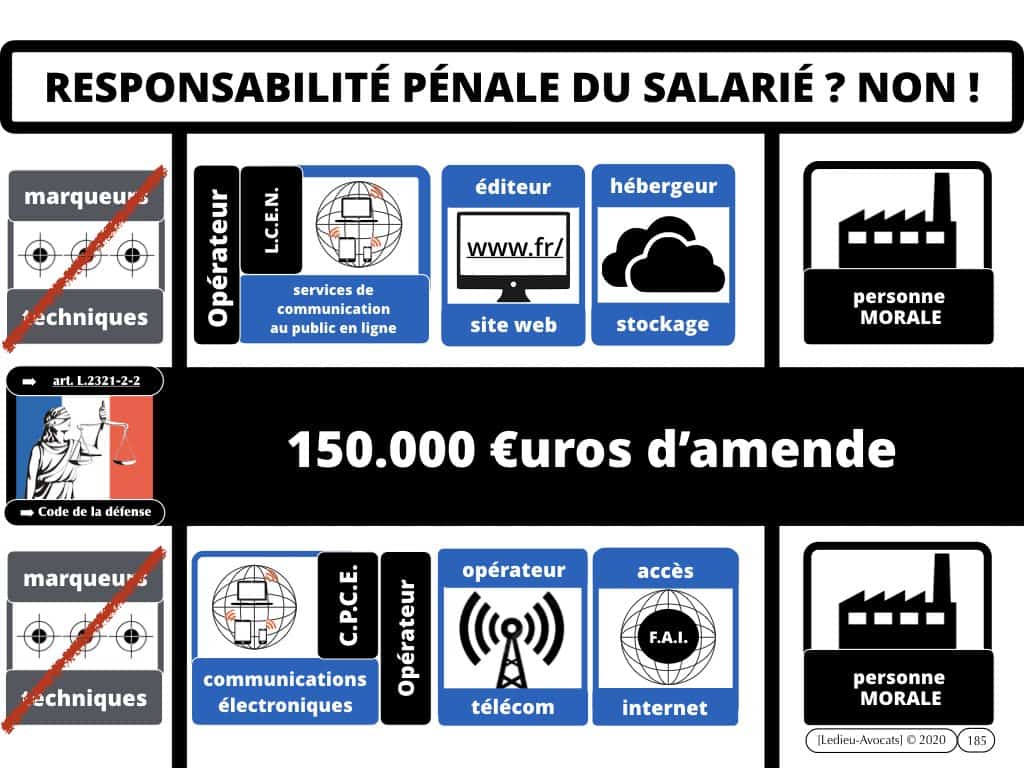

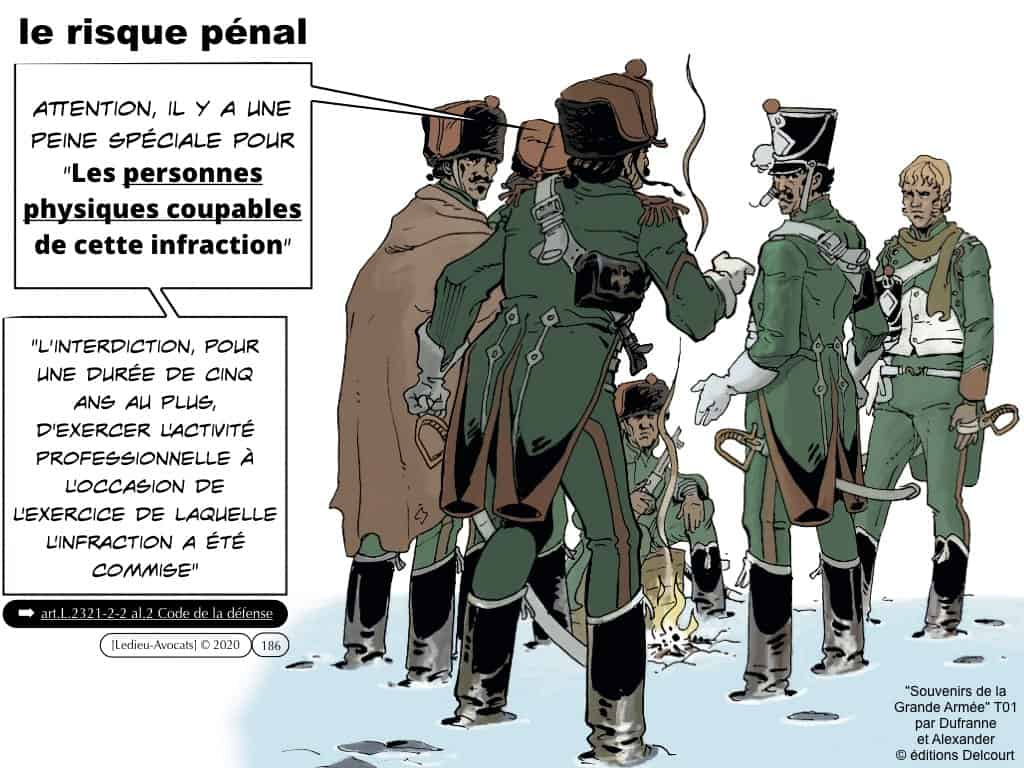

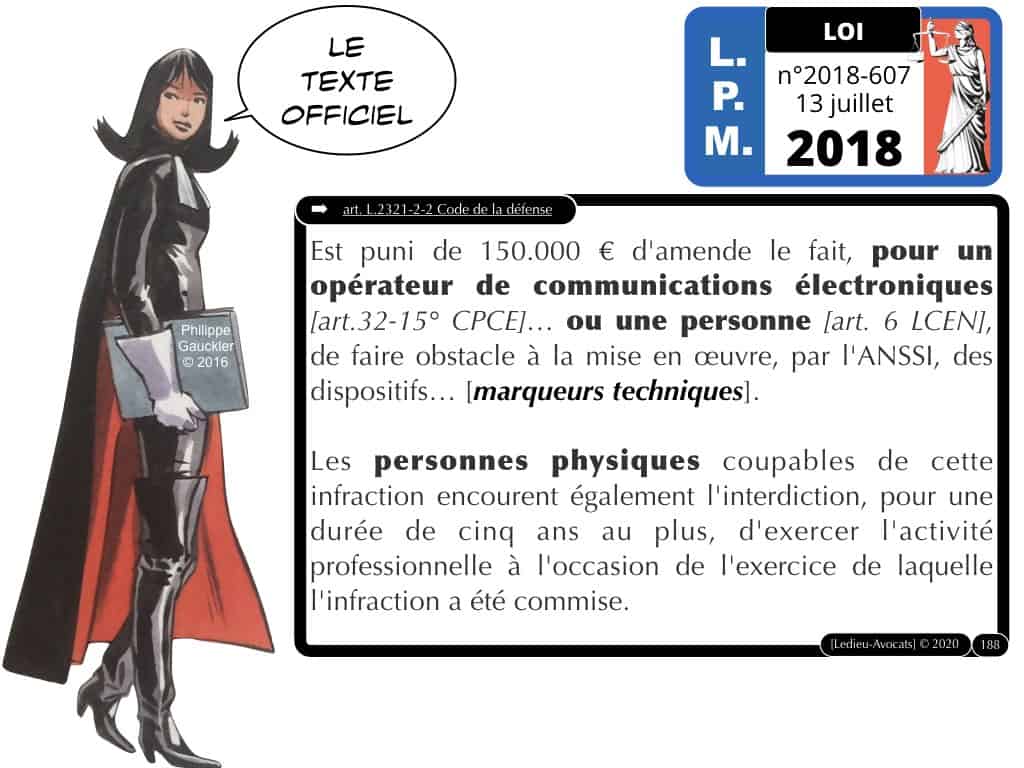

quid de la responsabilité pénale (salarié(e) personne physique et/ou personne morale) ???

Oui, je sens que le titre va attirer votre attention (enfin… pour celles et ceux qui ont survécu à la lourdeur des explications du jour…).

Pour nous, juristes, cette LPM 2018 intègre une véritable nouveauté en distinguant clairement entre responsabilité de la personne morale et celle du/de la salarié(e) personne physique.

Pour l’entreprise qui refuse d’appliquer les « marqueurs techniques« , c’est une amende pénale d’un montant allant jusqu’à 150.000 €uros.

Pour le/la salarié(e) personnellement coupable de ce refus, la loi permet de prononcer une peine personnelle d’interdiction d’exercice d’activité professionnelle !!!

Si vous, DSI / RSSI / etc. refusez de mettre en oeuvre les marqueurs techniques que l’ANSSI vous impose, vous pouvez officiellement – et avec mention au casier judiciaire – faire l’objet d’une interdiction d’exercer.

Si on veut bien voir cette mesure coté régulateur, il est vrai que le régime des sanctions prévues dans la LPM 2018 sera certainement bien plus efficace que celui de la loi NIS du 26 février 2018 qui prévoit une « amende » allant jusqu’à 125.000 €uros pour le « dirigeant » (notion non définie juridiquement).

Comme vous êtes plusieurs à nous demander un récapitulatif sur ces problématiques de sanction pénale potentielle, nous vous préparons une présentation spéciale sur le sujet…

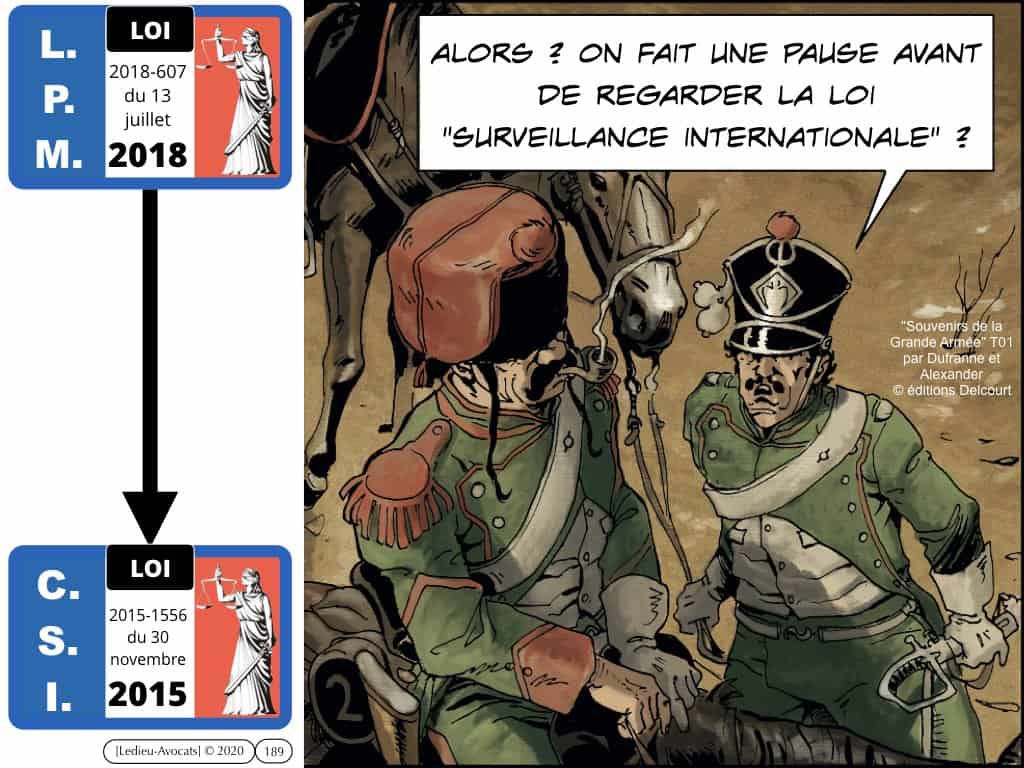

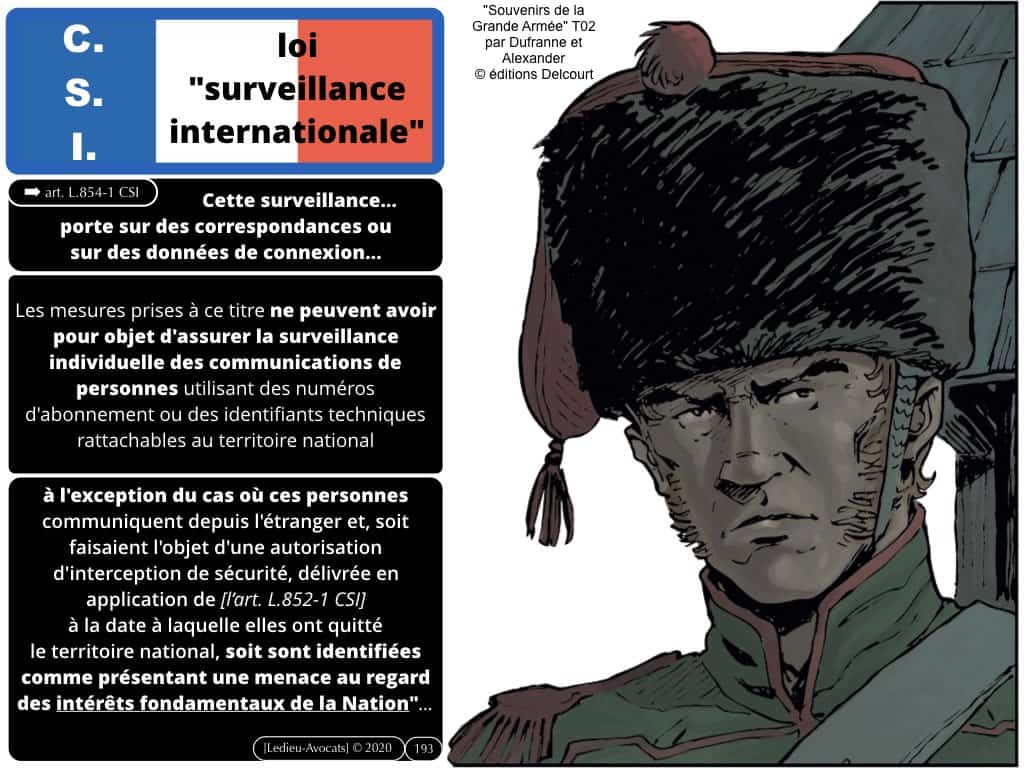

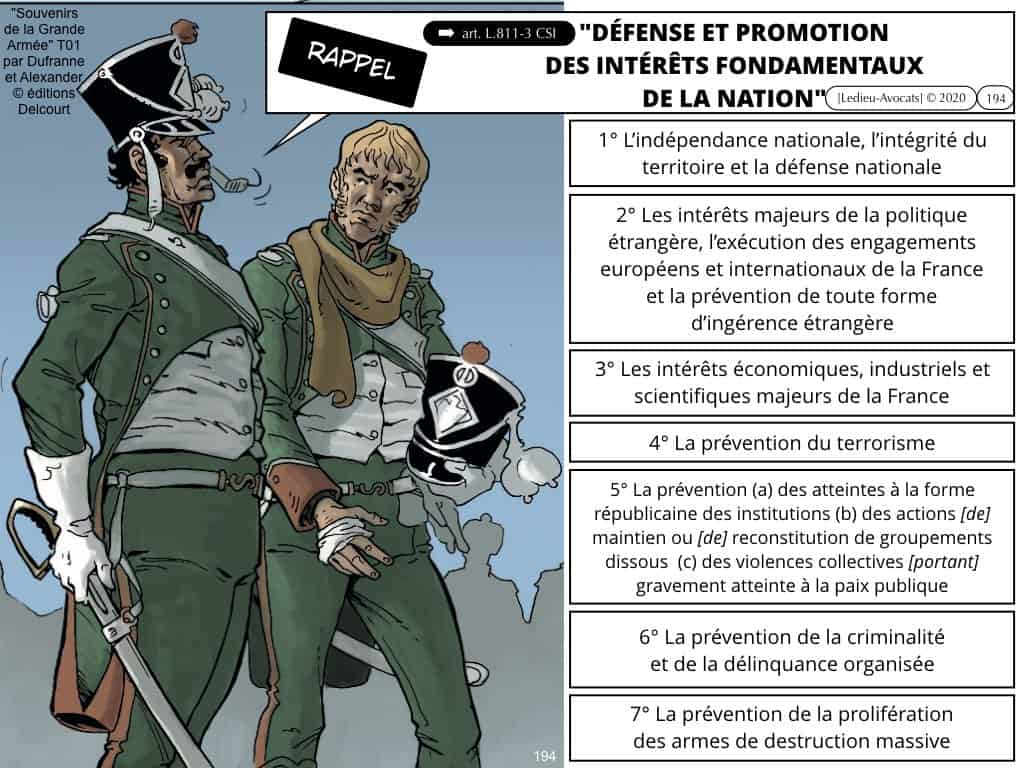

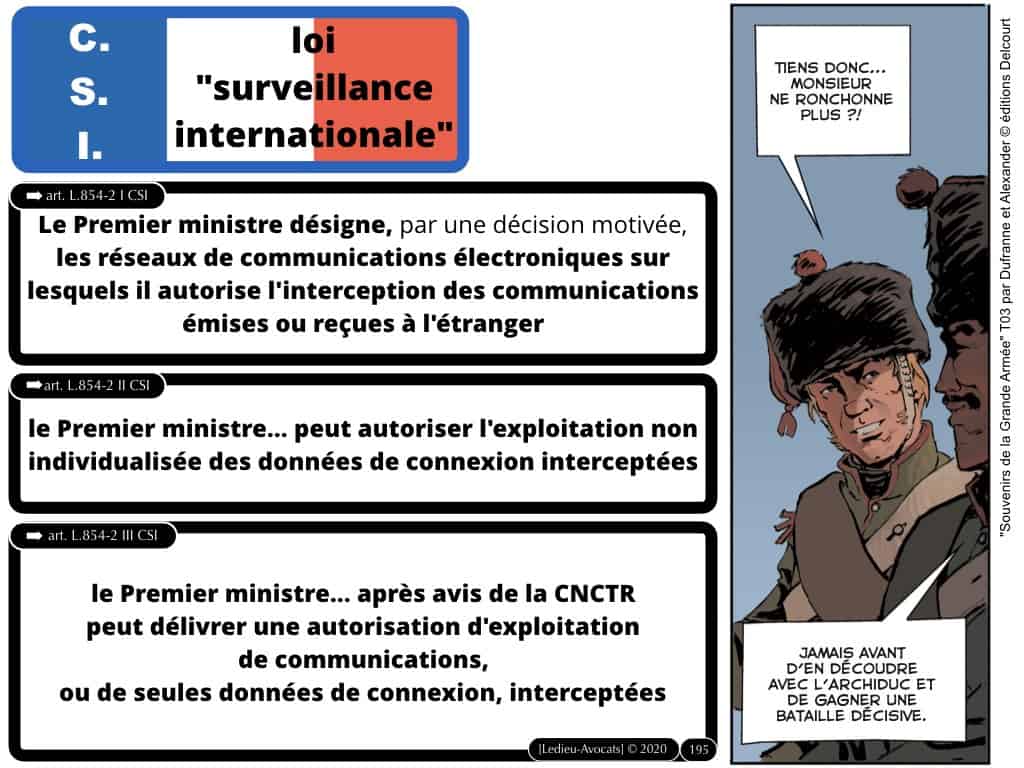

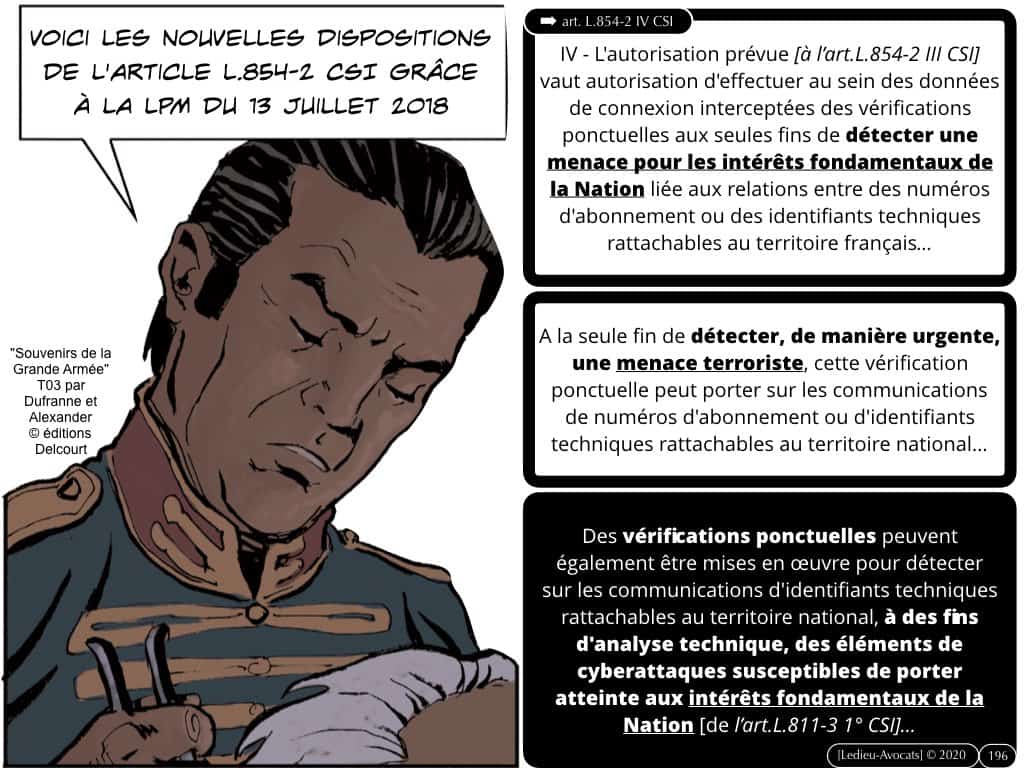

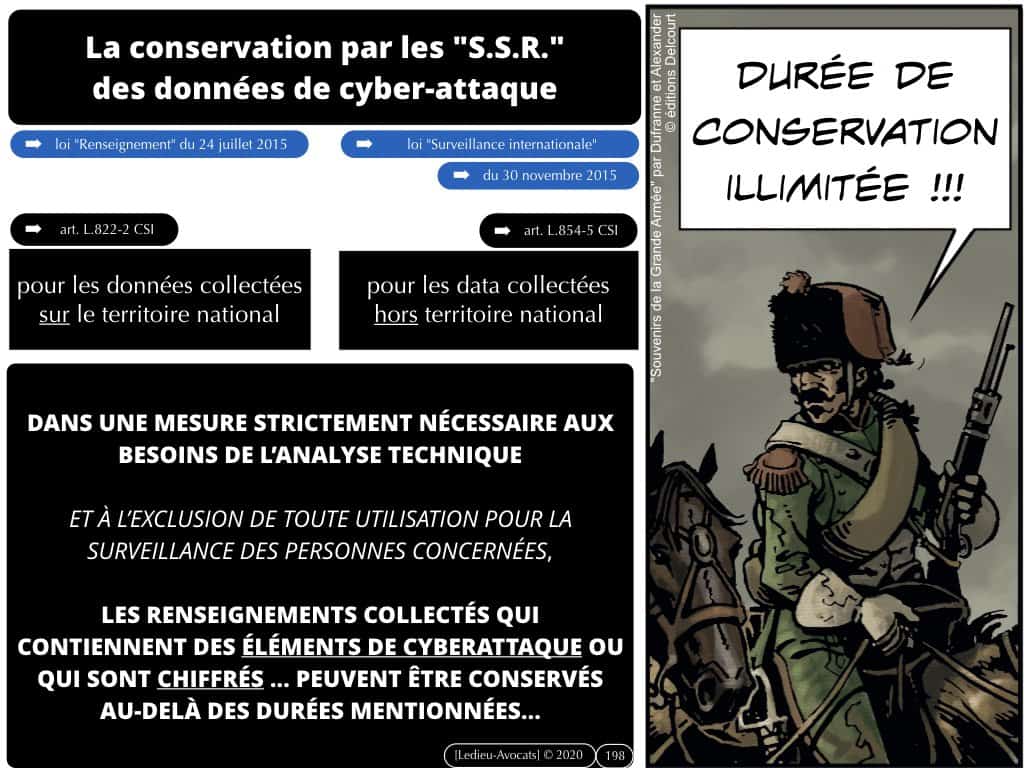

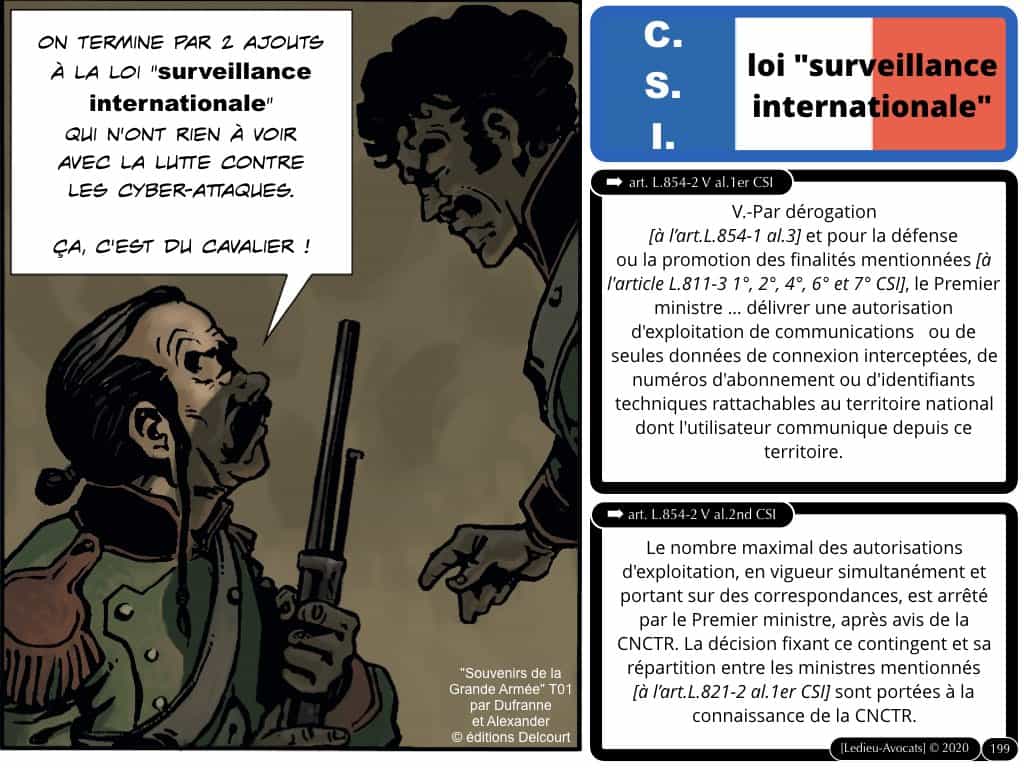

La LPM 2018 a aussi servi de cavalier législatif pour modifier (discrètement) la loi "surveillance internationale"...

Sous la présidence de François Hollande, le gouvernement Vals nous avait gratifié de deux lois relatives à la surveillance des communications électroniques :

– la loi « Renseignement« n°2015-912 du 24 juillet 2015 (amendée le 21 juillet 2016) et

– la loi dite « surveillance des communications électroniques internationales » n°2015-1556 du 30 novembre 2015.

Ces deux textes ont été intégrés dans le Code de la sécurité intérieure. C’est ce CSI qui fait l’objet de modifications discrètes par la LPM du 13 juillet 2018.

Vous noterez que l’effet de « discrétion » (recherché par tous les exécutifs successifs qui réforment la matière) a été obtenu : avez-vous jamais entendu qui que ce soit protester d’une manière ou d’une autre contre cette évolution législative ?

le générique en BD : merci aux éditions Delcourt / Soleil !

avec un merci tout particulier @FuraxFox pour sa patience et ses réponses très détaillées à mes messages Telegram, même le samedi !!!

![#133 Le droit du numérique ? un peu d'histoire ? [formation ISEP 13 octobre 2017]](https://constellation-avocats.fr/wp-content/uploads/2021/01/2803-LPM-2018-NoLimitSecu-GENERIQUE.006.jpeg)

BONUS (en BD) : tout ce que vous avez toujours voulu savoir sur l'équipe des contributeurs NoLimitSecu (sans jamais oser le demander...)

C’est un cadeau personnel pour toute l’équipe de NoLimitSecu.

Je précise que les contributeurs n’ont pas visionné ces slides avant l’enregistrement du podcast « marqueurs techniques de cyber attaque » (ils n’ont pas été consulté non plus, d’ailleurs !).

Il y aura des règlements de compte off line, je le sens…

Je précise enfin que les 9 tomes de « La Nef des Fous » de MONSIEUR TURF me paraissaient tout à fait appropriés pour illustrer ce bonus. Merci encore à Sébastien Le Foll et à Pauline Lamotte des Editions Delcourt !!!

![#574 DORA RTS ITS sensibilisation mise à jour pour les pro de CYBERZEN [24 juillet 2024] © Ledieu-Avocats 2024](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/07/574-DORA-RTS-ITS-sensibilisation-CYBERZEN-24-juillet-2024-©-Ledieu-Avocats-2024.001.jpeg)

![#573 La vulnérabilité regreSSHion du logiciel Open Source SSH [podcast NoLimitSecu du 22 juillet 2024]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/07/573-La-vulnerabilite-regreSSHion-du-logiciel-Open-Source-SSH-NoLimitSecu-22-juillet-2024-©-Ledieu-Avocats-22-07-2024.001.jpeg)