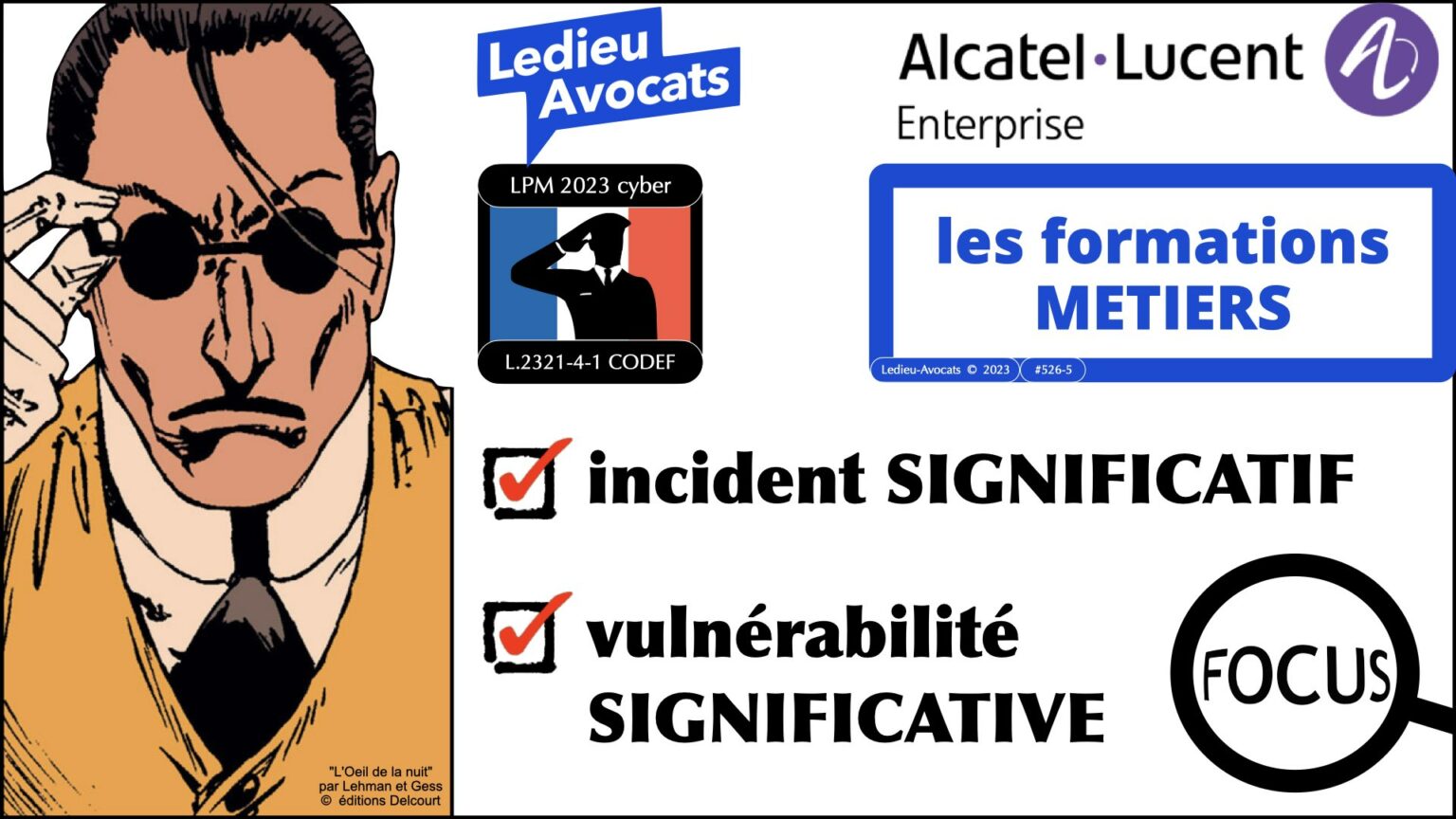

LPM 2023 notification des incidents et des vulnérabilités SIGNIFICATIFS

Loi de Programmation Militaire n°2023-703 du 1er aout 2023

Voici le lien pour accéder à la version JO de la LPM 2023 : https://www.legifrance.gouv.fr/jorf/id/JORFTEXT000047914986.

Voici le lien pour accéder à une version « aspects cyber » de cette LPM 20223 : https://technique-et-droit-du-numerique.fr/489-lpm-n2023-703-du-1er-aout-2023-aspects-cyber-jo-2-aout-2023

Pour une synthèse plus complete des aspects cyber de la LPM 2023, cliquez sur https://technique-et-droit-du-numerique.fr/la-lpm-2023-explique-a-lossir-grace-a-lanssi/

Vous trouverez ci-dessous les slides présentées le 19 décembre 2023

LPM 2023 notification des incidents et des vulnérabilités SIGNIFICATIFS

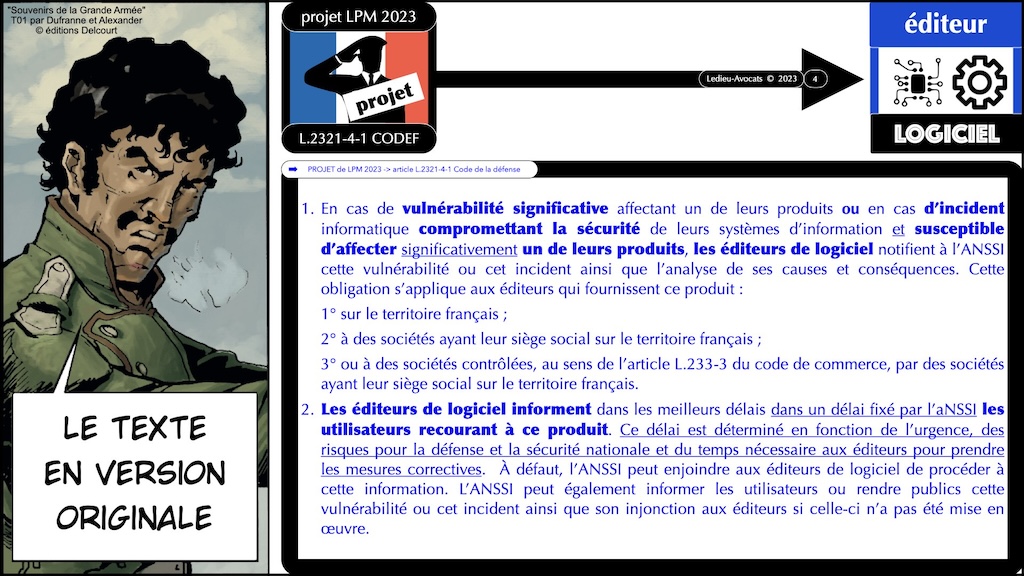

Et pour les littéraires, voici le texte en version originale :

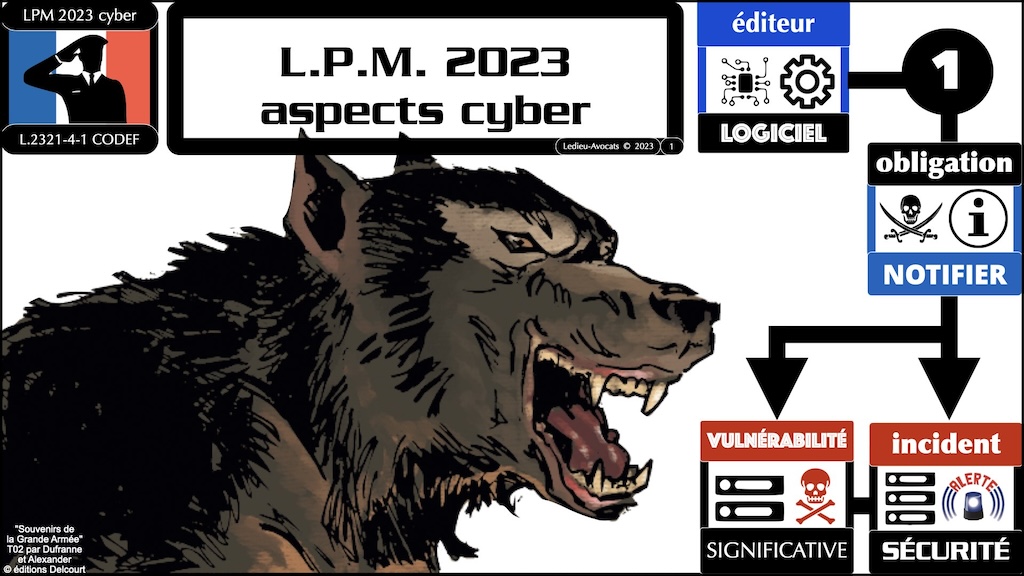

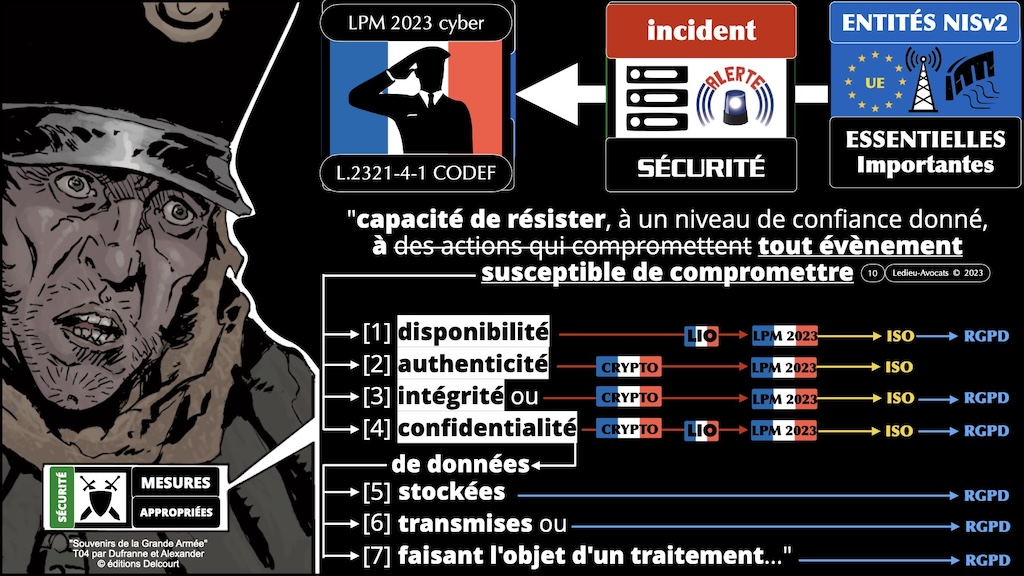

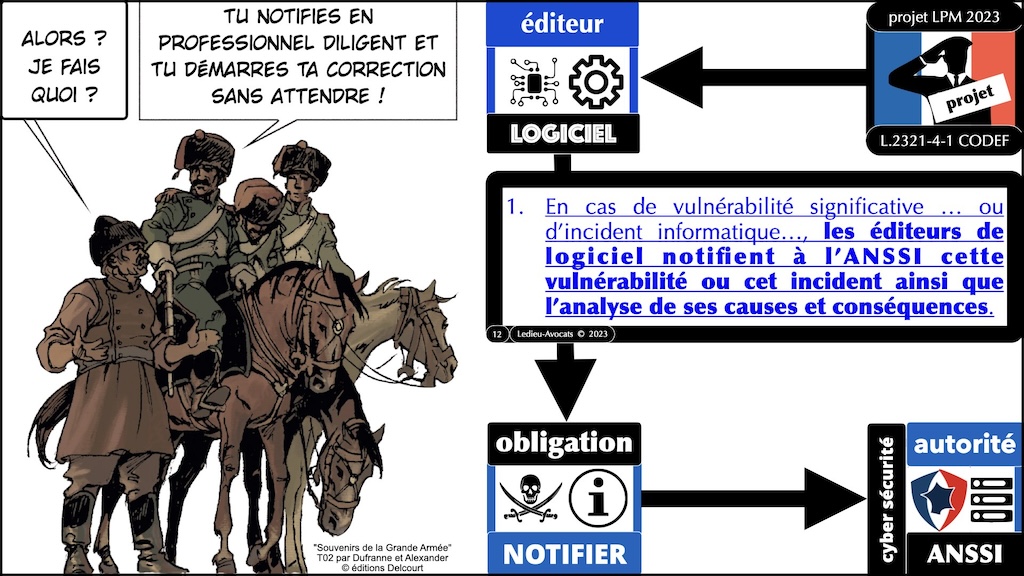

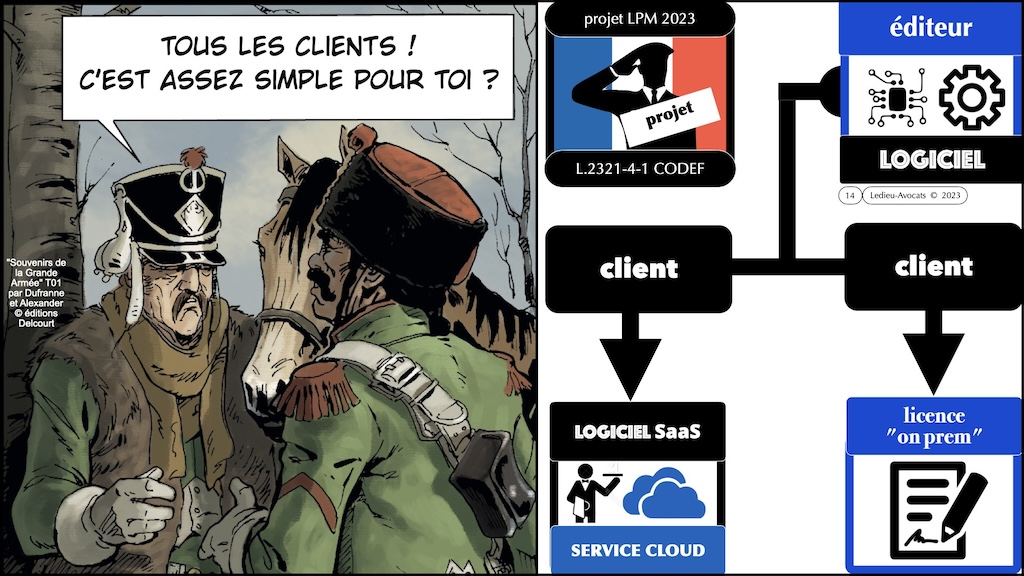

Article L.2321-4-1 Code de la défense

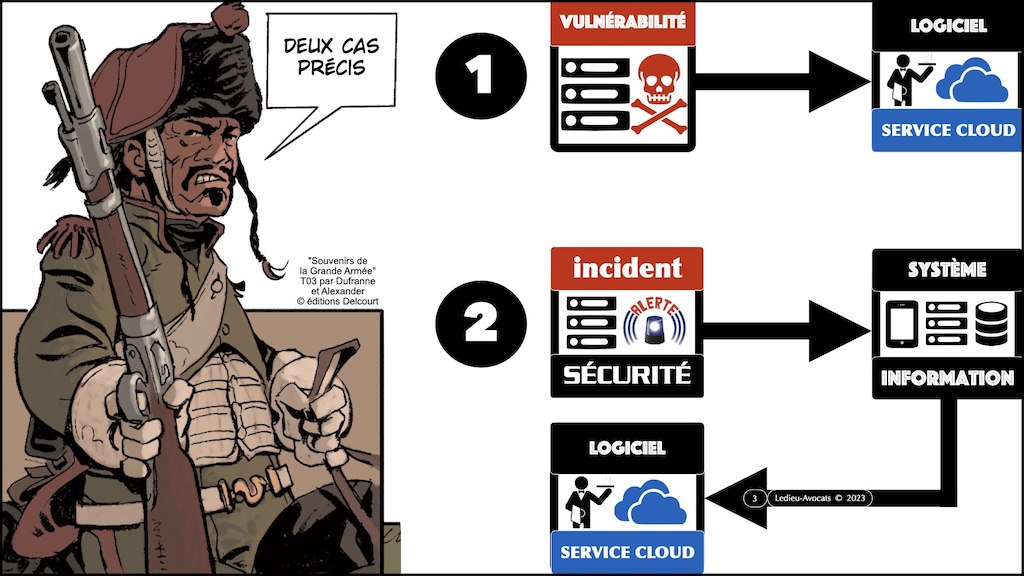

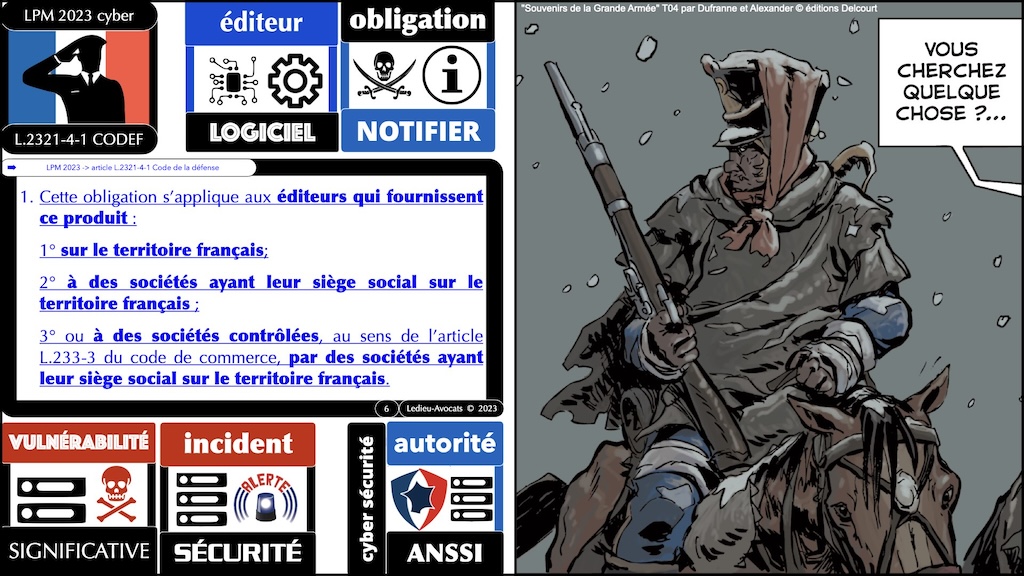

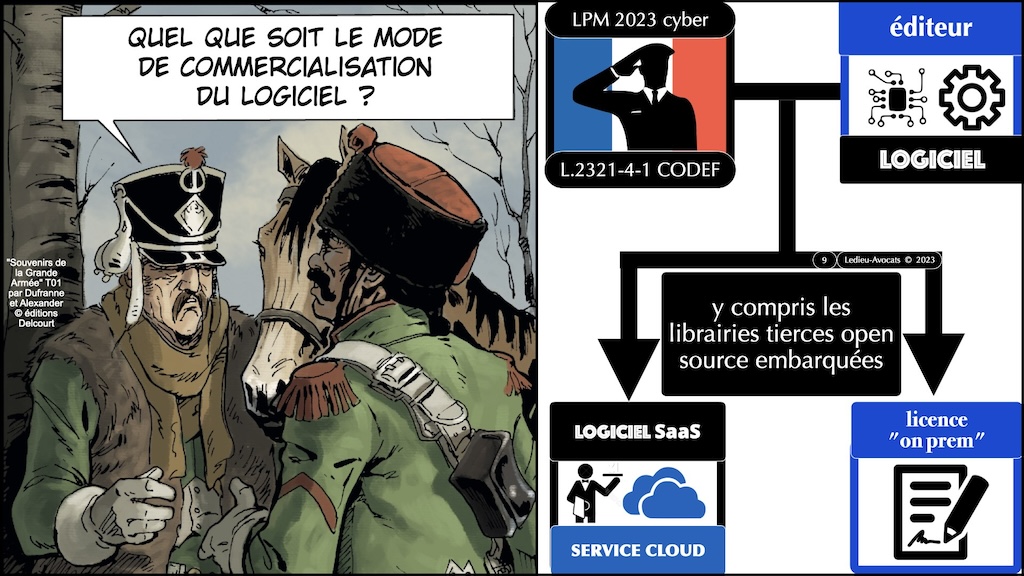

En cas de vulnérabilité significative affectant un de leurs produits ou en cas d’incident informatique compromettant la sécurité de leurs systèmes d’information et susceptible d’affecter significativement un de leurs produits, les éditeurs de logiciels notifient à l’autorité nationale de sécurité des systèmes d’information cette vulnérabilité ou cet incident ainsi que l’analyse de ses causes et de ses conséquences. Cette obligation s’applique aux éditeurs qui fournissent ce produit :

« 1° Sur le territoire français ;

« 2° A des sociétés ayant leur siège social sur le territoire français ;

« 3° Ou à des sociétés contrôlées, au sens de l’article L. 233-3 du code de commerce, par des sociétés ayant leur siège social sur le territoire français.

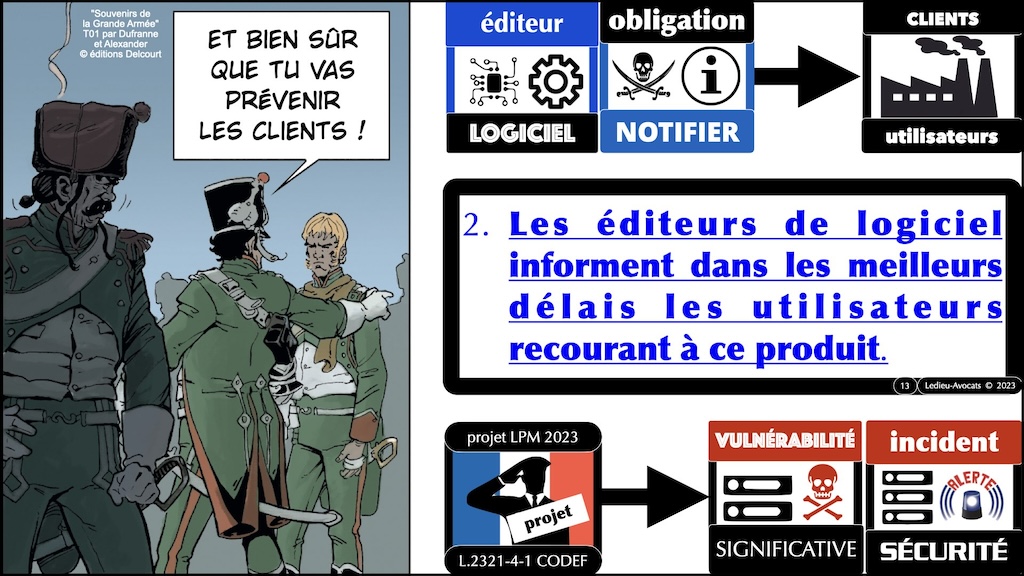

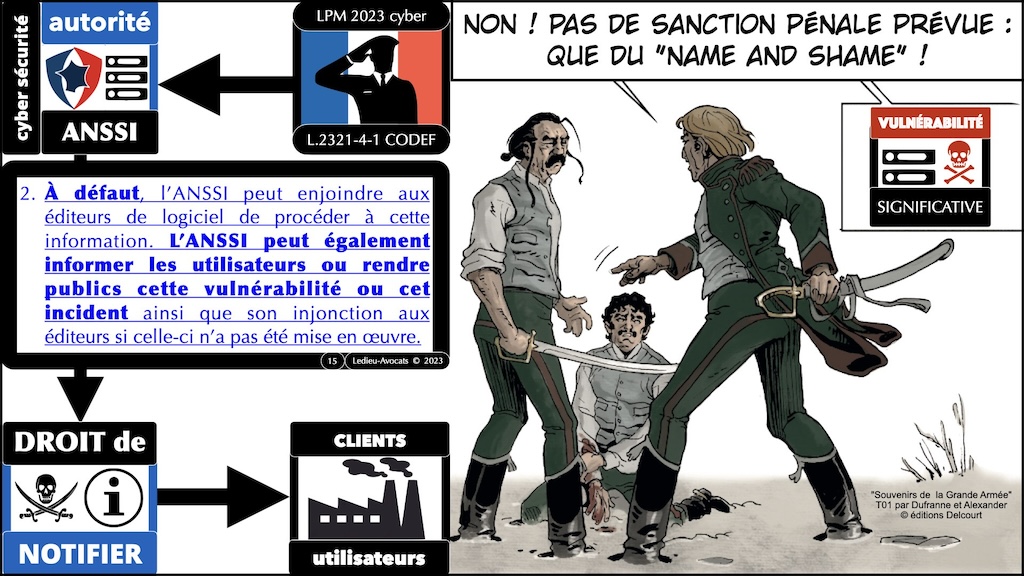

« Les éditeurs de logiciels informent les utilisateurs de ce produit, dans un délai fixé par l’autorité nationale de sécurité des systèmes d’information et déterminé en fonction de l’urgence, des risques pour la défense et la sécurité nationale et du temps nécessaire aux éditeurs pour prendre les mesures correctives. A défaut, l’autorité nationale de sécurité des systèmes d’information peut enjoindre aux éditeurs de logiciels de procéder à cette information. Elle peut également informer les utilisateurs ou rendre publics cette vulnérabilité ou cet incident ainsi que son injonction aux éditeurs si celle-ci n’a pas été mise en œuvre.

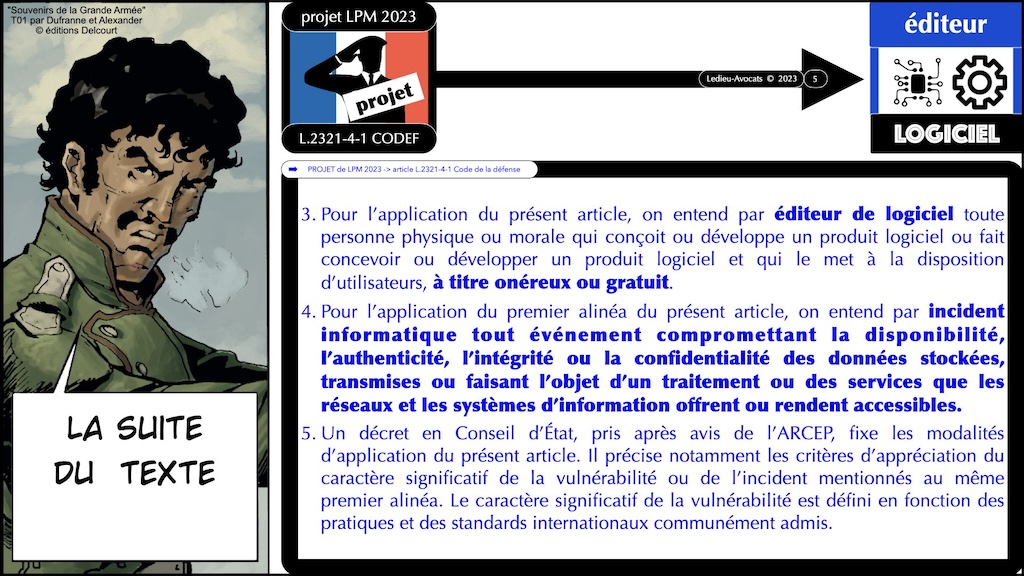

« Pour l’application du présent article, on entend par éditeur de logiciel toute personne physique ou morale qui conçoit ou développe un produit logiciel ou fait concevoir ou développer un produit logiciel et qui le met à la disposition d’utilisateurs, à titre onéreux ou gratuit.

« Pour l’application du premier alinéa, on entend par incident informatique tout événement compromettant la disponibilité, l’authenticité, l’intégrité ou la confidentialité des données stockées, transmises ou faisant l’objet d’un traitement ou des services que les réseaux et les systèmes d’information offrent ou rendent accessibles.

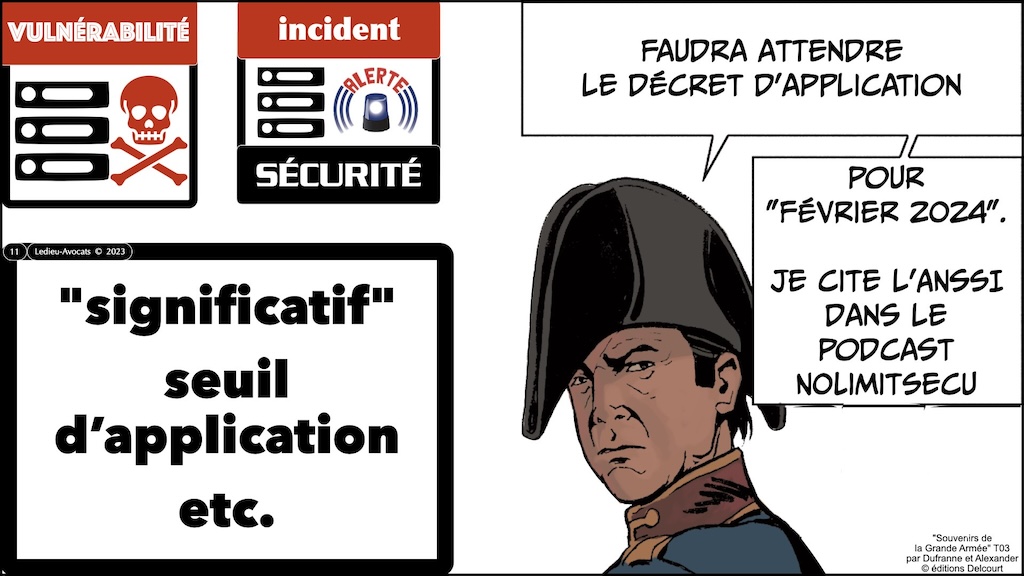

« Un décret en Conseil d’Etat, pris après avis de l’Autorité de régulation des communications électroniques, des postes et de la distribution de la presse, définit les modalités d’application du présent article. Il précise notamment les critères d’appréciation du caractère significatif de la vulnérabilité ou de l’incident mentionnés au premier alinéa. Le caractère significatif de la vulnérabilité est défini en fonction des pratiques et des standards internationaux communément admis.

Merci à Sébastien Le Foll et aux éditions Delcourt Soleil pour les illustrations en BD ayant servi pour cette présentation !

Vous voulez en savoir plus sur les bandes dessinées utilisées pour illustrer cette présentation ? Cliquez sur le lien qui vous intéresse !!!

« Souvenirs de la Grande Armée » série complète en 4 tomes + 1 intégrale par Michel Dufranne et Vladimir « Alexander » © éditions Delcourt 2007-2018 : en selle avec les Cavaliers du 2ème Régiment de Chasseurs à cheval et vive l’Empereur !

![Récapitulatif CRA nos épisodes en BD [Cyber Resilience Act]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2035/12/GENERIQUE-bandes-dessinees-BLOG-BD-technique-et-droit-du-numerique.fr-©-Ledieu-Avocats-05-01-2022.001.jpeg)

![Récapitulatif CRA nos épisodes en BD [Cyber Resilience Act]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2035/12/GENERIQUE-bandes-dessinees-BLOG-BD-technique-et-droit-du-numerique.fr-©-Ledieu-Avocats-05-01-2022.002.jpeg)

![Récapitulatif CRA nos épisodes en BD [Cyber Resilience Act]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2035/12/GENERIQUE-bandes-dessinees-BLOG-BD-technique-et-droit-du-numerique.fr-©-Ledieu-Avocats-05-01-2022.005.jpeg)