CYBERATTAQUE le prestataire responsable pour défaut de conseil ? OUI !

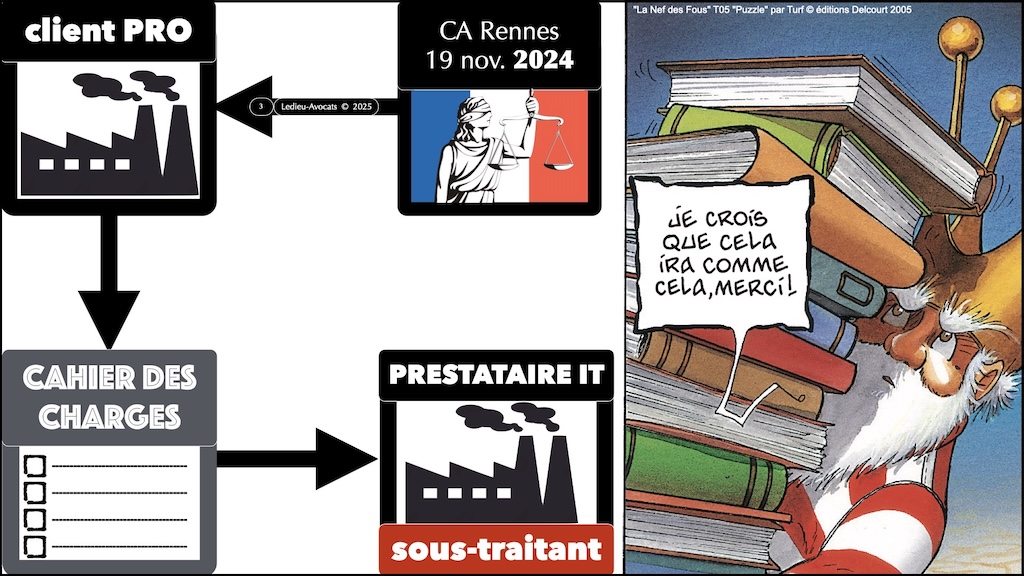

Les jurisprudences sur la responsabilité en cas de cyber-attaque sont (encore) rares et l’arrêt de la Cour d’appel de Rennes du 19 novembre 2024 mérite déjà, pour cette simple raison, une lecture attentive.

Nous en ferons volontairement de nombreuses citations, pour envisager dans quelle mesure la Cour (i) répond aux demandes d’une société cyber attaquée par la faute (?) de son prestataire et (ii) statue sur la demande d’indemnisation du préjudice subi.

par Marc-Antoine LEDIEU Avocat au barreau de Paris – Ledieu-Avocats et Jean-Nicolas ROBIN Avocat au barreau de Rennes – Avoxa Avocats

Des faits aujourd'hui tristement classiques…

La société [cyber-attaquée] « fabrique des portails » . « Elle n’est pas un professionnel de l’informatique » bien qu’elle dispose d’un « service informatique… constitué de trois personnes » .

En 2019, la société [cyber-attaquée] a « établi [un] projet de remplacement des serveurs et de la baie SAN » .

« Sur la base du cahier des charges… établi » [par la société future cyber-attaquée], le prestataire « qui s’affiche spécialiste en matière de cybersécurité » a « proposé le renouvellement [des] infrastructures » IT incluant une « phase de gestion de projet » et « la rédaction… d’un plan de sauvegarde » .

La proposition commerciale du prestataire comportait « un schéma des montages techniques nécessaires à l’installation d’une nouvelle architecture » [IT] qui « illustre la complexité informatique du projet » .

Point essentiel du litige à venir, les « travaux » du prestataire « ne comportaient pas l’installation de sauvegardes déconnectées » .

« L’offre de prix du 25 juillet 2019 » du prestataire s’élevait à 161.000 euros HT. La société [future cyber-attaquée] accepte l’offre, signe apparemment les « CGV » du prestataire et le prestataire installe le matériel en novembre 2019.

Le 25 février 2020, le prestataire transmet à la société [cyber-attaquée] un « projet de contrat d’assistance » (de gestion des sauvegardes des données ?) qui ne sera jamais formellement ni accepté, ni rejeté par la société [cyber-attaquée].

Suite à un « fishing » [sic] « durant la nuit du mercredi 17 juin 2020, [le fabricant de portails] a été victime d’une cyberattaque par rançongiciel. Les [attaquants] ont procédé au chiffrement complet de son système d’information, dont les systèmes de sauvegarde » .

« L’activité de la société [cyber-attaquée] a été intégralement à l’arrêt durant une semaine » .

Une rançon a-t-elle été demandée ? Payée ? L’arrêt n’évoque aucun de ces deux points.

Le 30 juillet 2020, la société [cyber-attaquée] met en demeure le prestataire pour indemnisation de son préjudice puis l’assigne sur le fondement de « manquements à son obligation d’information, de conseil… » .

Le 19 novembre 2024, la Cour d’appel de Rennes décide que « le [prestataire] a manqué à ses obligations en matière d’information et de conseils » et le condamne à indemniser son client cyber-attaqué.

CYBERATTAQUE le prestataire responsable pour défaut de conseil ?

Le "devoir d'information et de conseil" du prestataire : que nous dit le Code civil ?

Le devoir d’information et de conseil à la charge des prestataires informatiques fait l’objet de nombreuses jurisprudences depuis des années.

Depuis la réforme du Code civil de 2016, l’obligation de conseil des prestataires est un impératif légal imposé par l’article 1112-1.

Aucun prestataire ne peut s’exonérer de ce devoir, de quelque manière que ce soit.

Il s’agit d’une obligation « pré-contractuelle » nous précise une jurisprudence de 2022.

Dans un monde idéal, en cas de mise en chantier d’un projet de refonte de l’infrastructure IT d’une entreprise, cette entreprise doit d’abord rédiger un cahier des charges, ce qui est le cas de notre société cyber-attaquée.

Le prestataire pour sa part avait effectivement répondu aux demandes de son futur client, mais sans remettre en cause ni lui rappeler l’oubli des « sauvegardes non connectées » .

Or, la cyber-attaque au cryptolocker de juin 2020 avait chiffré tout le système d’information de la société cyber-attaquée, dont la totalité des sauvegardes qui étaient toutes connectées. Ne restait donc plus aucune donnée accessible à notre fabricant de portails.

Manifestement, le cahier des charges n’était pas pertinent sur ce point.

Et le prestataire n’avait rien écrit en ce sens à son client. Alors ?

cyberattaque le prestataire responsable : que disent les CGV du prestataire en matière de cyber-sécurité ? "les normes standards et les usages internationaux" (soupirs)

Le prestataire écrivait dans ses CGV « mettre en œuvre les mesures de sécurité techniques et d’organisation de systèmes de services [sic] » se conformant « aux normes standards et aux usages internationaux » . Difficile d’écrire une clause plus bidon que celle-ci !

La question qu’aurait dû se poser la Cour de Rennes est la suivante : ne proposer que des sauvegardes connectées est-il conforme « aux normes standards et aux usages internationaux » ? Et la réponse de la Cour aurait dû être « non » .

Tout juriste normalement consciencieux aurait dû vérifier ce point en recherchant les « normes standards et usages internationaux » en matière de cyber-sécurité connus à l’époque des faits :

(i) guide d’hygiène en 42 mesures de l’ANSSI (version 2.0 septembre 2017) et

(ii) la norme ISO 27001 version 2013.

Hélas, les normes ISO sont protégées par le droit d’auteur et il n’est pas possible d’y accéder librement, sauf à en payer une copie… https://www.iso.org/fr/standard/27001.

Le guide d’hygiène de l’ANSSI

Le guide d’hygiène de l’ANSSI est on-ne-peut-plus clair sur la nécessité de mettre en place des sauvegardes non-connectées : « Les données vitales au bon fonctionnement de l’entité que détiennent les postes utilisateurs et les serveurs doivent faire l’objet de sauvegardes régulières et stockées sur des équipements déconnectés, et leur restauration doit être vérifiée de manière périodique » (voir mesure renforcée n°14 « mettre en place un niveau de sécurité minimal sur l’ensemble du parc informatique » ANSSI Guide d’hygiène informatique).

Vous doutez encore ? La mesure 37 du même guide de l’ANSSI recommande de « formaliser une politique de sauvegarde régulièrement mise à jour » en y intégrant « au moins … les différents types de sauvegarde (par exemple le mode hors ligne) » .

Coupons – tout de suite – court à la remarque selon laquelle une « recommandation » (de l’ANSSI ou de la CNIL) « n’a pas de caractère normatif » (ne serait pas juridiquement obligatoire). Le rôle des autorités de contrôle est précisément de définir « l’état de l’art » .

C’est ce que rappelle systématiquement l’ANSSI dans ses « référentiels d’exigences » qui comportent aujourd’hui une définition de « l’état de l’art » : voir par exemple l’article I.3.2 du référentiel d’exigences ANSSI « PVID v1.1 » du 1er mars 2021 ou l’article 1.3.2 du référentiel d’exigences ANSSI « SecNumCloud v3.2 » du 8 mars 2022…

Pour le dire en mots simples, si c’est « recommandé » par l’ANSSI dans une publication officielle, c’est l’état de l’art DONC c’est obligatoire !

Les délibérations de la CNIL et l’état de l’art

La CNIL dit exactement la même chose sur l’état de l’art en matière de mot de passe :

« Les dispositions de cette recommandation, qui n’ont pas un caractère normatif, correspondent à l’état de l’art auquel tout responsable de traitement devrait se conformer, a minima » (voir l’article 1.5 Délibération [CNIL] n°2022-100 du 21 juillet 2022 portant adoption d’une recommandation relative aux mots de passe et autres secrets partagés).

Côté norme ISO27001 version 2013, les sauvegardes non-connectées ne sont pas évoquées du tout (ni dans la version 2022 d’ailleurs), ce qui conduit à s’interroger sur la pertinence de cette norme et des certifications délivrées mais c’est là un autre débat.

Au final, si un prestataire ne respecte pas les « normes standards et [les] usages internationaux » en matière de cyber-sécurité, ce prestataire est fautif par négligence au sens du Code civil ! Et qui dit négligence qui cause un dommage dit responsabilité.

Rappelons ici le texte de l’article 1241 du Code civil : « Chacun est responsable du dommage qu’il a causé non seulement par son fait, mais encore par sa négligence ou par son imprudence » .

Hélas, comme souvent, la Cour d’appel de Rennes n’évoque aucunement dans sa décision le manquement – pourtant évident – du prestataire aux règles de base de cyber-sécurité évoquées si pudiquement dans les « CGV » …

cyberattaque le prestataire responsable : le redimensionnement du "devoir de conseil"

En revanche et de manière très pragmatique, la Cour retient que « si le prestataire estimait que le [cahier des charges] transmis par la société [cyber-attaquée] n’était pas suffisamment précis sur la définition des attentes, le prestataire devait la solliciter pour faire préciser sa commande. Au besoin elle devait la conseiller sur l’architecture nécessaire à la sécurisation de ses données et lui signaler que ses travaux ne comportaient pas l’installation de sauvegardes déconnectées » .

Le prestataire ne doit donc pas se cantonner à insérer une clause franchement vague dans ses CGV ni à répondre par écrit point par point aux demandes exprimées par son client. Au contraire, le prestataire doit pousser son conseil jusqu’à remettre en cause les postulats techniques erronés ou incomplets retenus par son client, voire le conseiller de manière pro-active vers « l’état de l’art », en l’espèce, la mise en place en plus de sauvegardes non-connectées.

cyberattaque le prestataire responsable

A RETENIR : ce que doit prévoir en 2025 une politique de backup / sauvegarde

cyberattaque le prestataire responsable : les arguments de la défense judiciaire du prestataire

Voyons maintenant les arguments (infructueux) de la défense du prestataire devant la Cour d’appel (alors qu’il avait tout gagné devant le Tribunal de commerce de Nantes).

Le client disposait d’un service informatique : c’était donc à lui de prévoir ces sauvegardes déconnectées.

Non ! répond la Cour d’appel en précisant que la société [cyber-attaquée] « fabrique des portails » et n’est donc « pas un professionnel de l’informatique » bien qu’elle dispose d’un « service informatique… constitué de trois personnes » .

La Cour ajoute que ces trois personnes « ne peuvent se voir attribuer les mêmes compétences expertales que celles qui sont revendiquées par [le prestataire] » (ce qui paraît de bon sens).

La mission contractuelle du prestataire ne prévoyait pas de « maître d’œuvre pour piloter le projet » ?

Tant pis ! répond encore la Cour : vu le « coût de son intervention » , c’était au prestataire d’assumer ce rôle de maître d’œuvre.

Sur ce point, nous conclurons donc que, selon la Cour de Rennes, plus un projet est cher, plus le prestataire assure un rôle prépondérant de conseil à l’égard de son client, allant jusqu’à la maîtrise d’œuvre du projet dans son ensemble.

Voilà bien une décision qui devrait faire trembler les prestataires !

Autre argument du prestataire en défense : il avait proposé un « projet de contrat d’assistance » mais le client n’avait pas donné suite.

Si pas de contrat signé, pas d’obligation contractuelle ! Et la solution de sauvegardes déconnectées aurait, selon le prestataire, entraîné un coût supplémentaire à la charge du client. Donc le prestataire trouvait normal de n’avoir pas évoqué cette option avec son client.

cyberattaque le prestataire responsable : la charge de la preuve de la bonne exécution du devoir de conseil et ses conséquences

Alors, à qui la faute ? Qui doit prouver quoi pour l’emporter ?

La Cour d’appel tranche net ce point : « Le [prestataire] ne démontre pas [qu’il] a proposé cette solution à sa cliente [la société cyber-attaquée] ni que dans ce cas la société [cyber-attaquée] a refusé » .

Cette preuve incombe donc au prestataire.

Circonstance aggravante dans le défaut de conseil, notre prestataire s’affichait (apparemment publiquement) « spécialiste en matière de cybersécurité » !

Et, comme le relève la Cour dans une sorte de deuxième effet Kiss Cool, le « sinistre [la cyber-attaque] [n’avait] même pas été anticipé par le prestataire » …

Se pose alors la question : notre prestataire a-t-il agi en professionnel « raisonnable » ?

La "personne raisonnable" ?

L’article 1188 du Code civil version 2016 a remplacé la notion de « bon père de famille » (utilisée depuis 1804) par celle de « personne raisonnable » :

« Le contrat s’interprète d’après la commune intention des parties plutôt qu’en s’arrêtant au sens littéral de ses termes. Lorsque cette intention ne peut être décelée, le contrat s’interprète selon le sens que lui donnerait une personne raisonnable placée dans la même situation » .

Un prestataire est donc un professionnel « raisonnable » (comprendre « normalement compétent ») s’il agit de la même manière qu’un autre professionnel placé dans la même situation.

Dans notre hypothèse jugée à Rennes, notre prestataire est-il « raisonnable » lorsque qu’il n’anticipe pas un problème que tout professionnel « raisonnable » connaît ?

La Cour d’appel répond juste « non » .

cyberattaque le prestataire responsable :

la conclusion de la Cour d'appel sur le "devoir de conseil" du prestataire professionnel

Et la conclusion de la Cour tombe alors :

« Il est donc établi que le [prestataire] a manqué à ses obligations en matière d’information et de conseils vis à vis de la société [cyber-attaquée] » .

Et voici les conséquences pratiques que retient la Cour d’appel :

« En matière de prestations informatiques comprenant l’installation d’une nouvelle architecture, considérées comme un produit complexe, le [prestataire] a l’obligation de s’assurer que ses prestations répondent aux besoins de son client, qu’il aura analysés. Pour y parvenir [le prestataire] doit s’informer sur ses besoins pour lui présenter une proposition commerciale adaptée » .

En synthèse, le prestataire commet une faute pour ne pas avoir proposé à son client une option payante supplémentaire qui ne répondait à aucune demande du cahier des charges.

Si vous êtes prestataire, vous devriez jeter un coup d’œil sur ce que prévoient vos « CGV » / CGU / contrats, des fois que vos documents contractuels disent (comme par hasard) le contraire…

cyberattaque le prestataire responsable :

la disparition de l'argument de la "délivrance non conforme"

Devant le Tribunal de commerce de Nantes, la société cyber-attaquée avait soulevé l’argument de la « délivrance non conforme » des prestations livrées.

La Cour n’en dit pas un mot dans son arrêt, ce qui se comprend aisément.

Le défaut de délivrance conforme nécessite la démonstration d’engagements contractuels pris par le prestataire qui n’auraient pas été respectés.

Comme ni le cahier des charges, ni la proposition du prestataire n’évoquaient la délivrance de sauvegardes non-connectées, il est légitime de ne pas juger la prestation livrée « non-conforme » . L’argument ne pouvait donc pas prospérer.

cyberattaque le prestataire responsable :

la disparition de l'argument de la "faute lourde"

La Cour ne retient pas la faute lourde du prestataire pour manquement à ses obligations contractuelles. En réalité, l’arrêt n’en parle tout simplement pas !

Cette notion de faute « lourde » est pourtant explicitement prévue en matière contractuelle dans notre Code civil à l’article 1231-3 lorsque l’inexécution concerne une condition substantielle du contrat.

Si une « simple » faute permet de prononcer la résiliation d’un contrat, l’intérêt de la faute lourde est d’échapper aux clauses limitatives de responsabilité prévue au contrat, donc d’obtenir une plus large indemnisation du préjudice subi.

Hélas, plutôt que d’analyser contractuellement les obligations contractuelles des parties, sur ce point encore, la Cour botte en touche et ne répond que sur le fondement du devoir de conseil (pré-contractuel) qui auraît entrainé la « perte d’une chance d’éviter un sinistre » .

cyberattaque le prestataire responsable : la "perte d'une chance d'éviter un sinistre" ?

La jurisprudence de la Cour de cassation (1ère Civ., 8 mars 2012, n°11-14.234) retient que « seule constitue une perte de chance réparable, la disparition actuelle et certaine d’une éventualité favorable » qui cause un préjudice.

cyberattaque le prestataire responsable pour défaut de conseil cyber-sécurité ? OUI !!!

Sur le principe, la Cour de Rennes applique les critères classiques de la jurisprudence en la matière : le demandeur doit démontrer qu’une chance a été perdue (Cass. Crim. 25 octobre 2000, n°00-80.433), même si la chance perdue est statistiquement faible (Cass. Civ. 1re, 16 janvier 2013).

La Cour d’appel nous précise que « l’indemnité doit être mesurée à la chance perdue d’éviter le fishing [sic] mais ne peut être égale au dommage résultant de ce sinistre » , ce qui est parfaitement logique en droit.

Dans notre arrêt du 19 novembre 2024, selon la Cour, la perte d’une chance pour notre entreprise cyber-attaquée est la conséquence directe du manquement du prestataire à son devoir de conseil : si le client avait été mieux conseillé pour ses sauvegardes, il aurait eu la chance (???) de limiter les effets de la cyber-attaque.

Techniquement, l’argument de la Cour est bancal dans la mesure où l’origine de la cyber-attaque était un phishing.

Dans ce cas, les « credentials » (login + mot de passe) volées à l’insu du plein gré d’un(e) salarié(e) de l’entreprise cyber-attaquée ne sont pas la cause du chiffrement du système d’information, mais seulement un moyen pour l’attaquant d’y pénétrer.

Une fois le SI compromis, l’attaquant a eu beau jeu de chiffrer l’ensemble, sauvegardes connectées comprises.

Juridiquement, la chance perdue aurait dû être celle de restaurer les données du système d’information et de redémarrer rapidement (sans trop de dommages) le système d’information.

Mais on voit mal comment – comme le retient la Cour – le prestataire pourrait être tenu responsable du phishing initial ayant permis l’accès des attaquants au système d’information de l’attaquée : quel lien entre « phishing » et « accès au SI » puis « chiffrement / cryptolocker » puis « sauvegardes chiffrées » ET « pas de sauvegardes déconnectées » DONC « perte d’une chance » et « préjudice » ?

Alors, quelle indemnisation pour quels préjudices ?

Les juristes s’intéressent aux fondements légaux des décisions judiciaires (ici, le devoir de conseil) mais beaucoup plus rarement à la nature et à la preuve des préjudices indemnisables. C’est pourtant l’unique raison des actions judiciaires pour les justiciables, consommateurs comme professionnels.

Le sujet n’est pas drôle, mais il est central lorsqu’on vient à mener une action judiciaire : quels sont les principes permettant d’obtenir des dommages-intérêts ? Et que fournir à un tribunal pour justifier de ses demandes d’indemnisation en cas de dommages causés par une cyber-attaque ?

cyberattaque le prestataire responsable Les préjudices à indemniser, parents pauvres de l'arrêt du 19 novembre 2024

Les principes du Code civil sont inchangés depuis 1804 en France : ils sont tout entier contenus dans l’article 1231-2 du Code civil.

Pas besoin de faire de longues recherches de jurisprudence, la Cour de cassation a exposé publiquement sa doctrine (inchangée à ce jour) : Bulletin d’information de la Cour de cassation n°781 mai 2013 « Le préjudice économique des entreprises » .

Retenons-en deux citations :

#1/2 La perte éprouvée

#2/2 Le gain manqué

L’arrêt commence bien puisque la Cour d’appel relève que « la société [cyber attaquée] … a supporté des charges considérables liées à l’intervention de plusieurs prestataires extérieurs et au travail réalisé par ses salariés pour la récupération et la réorganisation des données nécessaires [à son] fonctionnement » .

Les choses se compliquent avec la démonstration de la réalité des préjudices.

Trois postes de préjudices sont allégués par l’entreprise cyber-attaquée :

(i) les coûts externes (la remise en état du système d’information),

(ii) les frais internes (le temps perdu des salariés) et

(iii) une atteinte à son image.

Sur les coûts externes de remise en état de fonctionnement du système d’information, la Cour d’appel constate la réalité du préjudice subi par la production des factures des prestataires intervenus post-attaque.

La somme totale de 62 680,03 € HT « est donc justifiée » précise la Cour au regard des diligences accomplies par ces prestataires.

Pourtant, dans son par ces motifs, la Cour « condamne le prestataire à verser à la société [cyber-attaquée] la somme de 50.000 euros » . Comprenne qui pourra…

Concernant les coûts internes, la société cyber-attaquée communique un tableau des heures passées par ses salarié(e)s pour la récupération des données perdues, tableau attesté par expert-comptable.

Concrètement, les salarié(e)s ont dû délaisser leurs tâches habituelles pour s’occuper exclusivement (on comprend bien pourquoi) de la récupération des données cryptolockées par l’attaquant.

Sur ce point, la Cour d’appel rejette d’un revers de main toute demande d’indemnisation fondée sur le paiement des salariés au motif « qu’il appartient à l’employeur de régler ses salariés » !

Les motivations de l’arrêt nous semblent particulièrement critiquables et l’envie nous prend de répliquer à la Cour « c’est un peu court, jeune homme » (acte Ier scène IV du « Cyrano de Bergerac » d’Edmond Rostand).

Refuser cette indemnisation nous paraît incohérent dès lors que les salarié(e)s de l’entreprise cyber-attaquée n’ont pas pu remplir leurs missions pendant toute la durée de l’interruption de fonctionnement du système d’information.

L’entreprise victime de la cyber-attaque n’avait pourtant d’autre solution que de mobiliser ses propres ressources humaines pour restaurer le fonctionnement normal de son système d’information.

L’arrêt est d’autant plus surprenant que la même Cour de Rennes avait jugé en 2023 « qu’il est acquis que lorsqu’une entreprise modifie son architecture informatique ses salariés consacrent du temps à l’appréhension des nouveaux systèmes. […] Ces salariés qui ont été employés à d’autres tâches liées aux dysfonctionnements du système informatique n’a pas permis que leur force de travail soit utilement utilisée pour augmenter les performances de l’entreprise » (Cour d’appel Rennes, 3e chambre commerciale, 19 Septembre 2023 RG 21/03352). Et la Cour d’accorder alors une indemnisation du préjudice subi par la victime.

De la même manière, la Cour d’appel de Lyon avait validé une demande d’indemnisation en décembre 2023 en précisant « qu’il n’apparaît cependant pas contestable que les difficultés connues avec le système informatique ont nécessairement mobilisé les salariés au delà de ce qu’aurait requis la mise en place d’un système adapté » (Cour d’appel Lyon, 3e chambre A, 7 Décembre 2023 n° 20/03688).

Il aurait fallu, prend le soin de préciser la Cour de Rennes en 2024, « que la société [cyber-attaquée] ait versé des salaires au titre d’heures supplémentaires et/ou fait appel à des recrutements dans le cadre de cette surcharge de travail » (voir sur ce point Cour d’appel de Versailles 13e chambre 26 juillet 2022 n° 21/03036) pour que la demande d’indemnisation de ce préjudice précis puisse prospérer.

La décision de la Cour de Rennes est d’autant plus paradoxale que le recours à des dispositifs alternatifs, tels que le chômage partiel imposé aux salarié(e)s, aurait très probablement conduit à une indemnisation de l’entreprise cyber-attaquée.

Cette décision semble donc ignorer la réalité des conséquences matérielles subies par notre entreprise cyber-attaquée.

L’atteinte à l’image de la société cyber-attaquée

Le dernier poste d’indemnisation examiné par la Cour de Rennes concerne l’atteinte à l’image de la société cyber-attaquée.

Ce point est traité de manière expéditive par la Cour, qui reconnaît toutefois – à juste titre – que « la société [cyber-attaquée] n’a pas été en mesure de répondre dans les délais à ses partenaires » .

« Sa réputation a donc été ternie » retient sobrement la Cour, qui (au doigt mouillé ?) accorde à notre entreprise cyber-attaquée la somme de 5.000 euros de dommages-intérêts.

Que retenir de cet arrêt si ce n’est le caractère parfaitement arbitraire (et largement sous-évalué) de la somme attribuée ? Pas grand chose…

cyberattaque le prestataire responsable ? EN CONCLUSION : que retenir de l'arrêt de la Cour de Rennes du 19 novembre 2024 ?

Premier constat : plutôt que de faire une analyse contractuelle et argumentée des manquements du prestataire, la Cour a préféré fonder sa décision sur cette notion fluctuante de devoir de conseil.

Sur ce point, l’arrêt du 19 novembre 2024 est pour les « prestataires informatiques » un véritable tremblement de terre (i) qui élargit considérablement leur obligation en cas de réponse à appel d’offres et (ii) qu’il sera extrêmement difficile d’encadrer contractuellement.

En matière de cyber-sécurité, chaque proposition de réponse à un appel d’offres avec cahier des charges devrait prévoir un engagement clair du prestataire à assistance à maîtrise d’œuvre du projet du maître d’ouvrage (le client) comportant (i) analyse (pour de vrai…) du cahier des charges et des demandes du client et (ii) engagement de compléter, même avec des options payantes supplémentaires, l’ensemble des problématiques relevant de l’état de l’art (par exemple: des sauvegardes déconnectées).

Ce qui est certain, à l’avenir, notamment en matière de conseil en cyber-sécurité, c’est qu’il ne suffira pas à un prestataire de simplement répondre point par point à un cahier des charges pour prétendre « avoir fait le job » .

Il est dorénavant nécessaire, pour qui se prétend prestataire « professionnel » , de faire une lecture « intelligente » des appels d’offres reçus, au point d’avoir le devoir légal d’en critiquer par écrit les manquements / oublis / erreurs…

Chers prestataires, vous devriez aussi arrêter de vous prétendre professionnels ou « spécialistes de la cyber-sécurité » (dans vos contrats, dans vos propositions commerciales, dans votre marketing…) lorsque vous ne l’êtes pas : votre responsabilité sera alors aggravée comme le retient la Cour d’appel de Rennes.

Le second constat est relatif à l’indemnisation judiciaire du préjudice.

Les plaideurs et leurs conseils ont tendance à espérer beaucoup et au final à n’obtenir que bien peu.

Le plus souvent, la preuve des préjudices est oubliée, voire bâclée (car l’argent, c’est sale ?).

Parfois, comme c’est le cas de cet arrêt, ce sont les juges qui semblent voir les choses d’un peu loin et ne pas comprendre la réalité économique des situations qui leur sont soumises.

A retenir pour celles et ceux qui placent leurs espoirs dans une décision de justice : faire un procès, c’est bien. Obtenir une réelle indemnisation de son préjudice, c’est tout de même mieux.

Et – regrettons le – nos juges sont rarement sensibles à cette logique économique, qui est pourtant la raison d’être de la procédure judiciaire menée ici par notre entreprise cyber-attaquée.

Merci à Sébastien Le Foll et aux éditions Delcourt Soleil pour les illustrations en BD de cette présentation !

Vous voulez en savoir plus sur les bandes dessinées utilisées pour illustrer cette présentation ? Cliquez sur le lien qui vous intéresse !

« espion de César (L’) » série complète en 3 tomes par « Maitre » Jean-Pierre Pécau au scénario et (Max von) Fafner au dessin © éditions Delcourt 2020-2022 : les guerres de César comme jamais vous ne les avais lues avec une histoire de vengeance qui vous fera tenir les 3 tomes !

« Excalibur-Chroniques » (époustouflante) série complète en 5 tomes par Jean-Luc Istin et Alain Brion © éditions Soleil 2012-2019

« Fléau des dieux (Le) » série EX-CEP-TION-NELLE en 6 tomes par Valérie Mangin et Aleksa Gajic (dessinateur et coloriste de génie) © éditions Soleil 2000-2006

« Guerres & Dragons » excellente série B sur le thème des dragons

– tome 1 « La bataille d’Angleterre » par Nicolas Jarry (scénario) + Vincent « Vax » Cara (dessins) © éditions Soleil 2024

– tome 2 « L’escadrille Lafayette » par Nicolas Jarry (scénario) + Emanuela Negrin et Luciano « Lucio » Leoni (dessins) © éditions Soleil 2024

– tome 3 « Le Kongamato » par Nicolas Jarry (scénario) + Paolo Antiga (dessin) © éditions Soleil 2024

« Hercule » série complète (et proprement remarquable) en 3 tomes par Jean-David Morvan + Vivien « Looky » Chauvet + Olivier Thill © éditions Soleil 2012-2017

« homme gribouillé (L’) » one shot en noir et blanc de 326 pages (!) par Serge Lehman au scénario et Frederik Peeters au dessin : un conte fantastique (dans tous les sens du terme)

« Milady 3000 » one shot © [le Grand] Magnus 1985 © éditions Ansaldi Bruxelles (et publié dans Métal Hurlant entre 1980 et 1981 : c’est ma madeleine de Proust)

« Nef des Fous (La) » 13 tomes tous plus délirants les uns que les autres par Bernard « Turf » © éditions Delcourt 1993-2024

« Oeil de la Nuit (L’) » série complète en 3 tomes par (les deux génies de la BD que sont) Serge Lehman et Stéphane « Gess » © éditions Delcourt 2015-2016

« Saint-Elme » série complète vraiment remarquable en 5 tomes par Serge Lehman (scénario diabolique) et Frederik Peeters (dessin et couleurs géniales) © éditions Delcourt 2021-2024

« Serpent et la Lance (Le) » série en cours en 3 tomes par Hub © éditions Delcourt 2019 – 2024 : bienvenu dans l’Empire aztèque en 1454 (c’est une merveille graphique, en plus d’une intrigue captivante)

« Souvenirs de la Grande Armée » série complète en 4 tomes par Michel Dufranne et Vladimir « Alexander » © éditions Delcourt 2007-2018 : en selle avec les Cavaliers du 2ème Régiment de Chasseurs à cheval et vive l’Empereur !

« Ténèbres » série complète en 5 tomes par Christophe Bec et Giuseppe « Iko » Ricciardi © éditions Soleil 2009-2018 : une excellente série B pleine de princes, de princesses et de terribles dragons qui conduisent l’humanité vers les ténèbres…

« Yiu Premières missions » série complète en 7 tomes qui déchirent par Thierry « Téhy » + Jeanne « JM Vee » + Vincent « Vax » © éditions Soleil 2003-2010 (SF d’action dans un univers post-apocalyptique)