Directive NIS2 : quelles mesures techniques de cyber sécurité ?

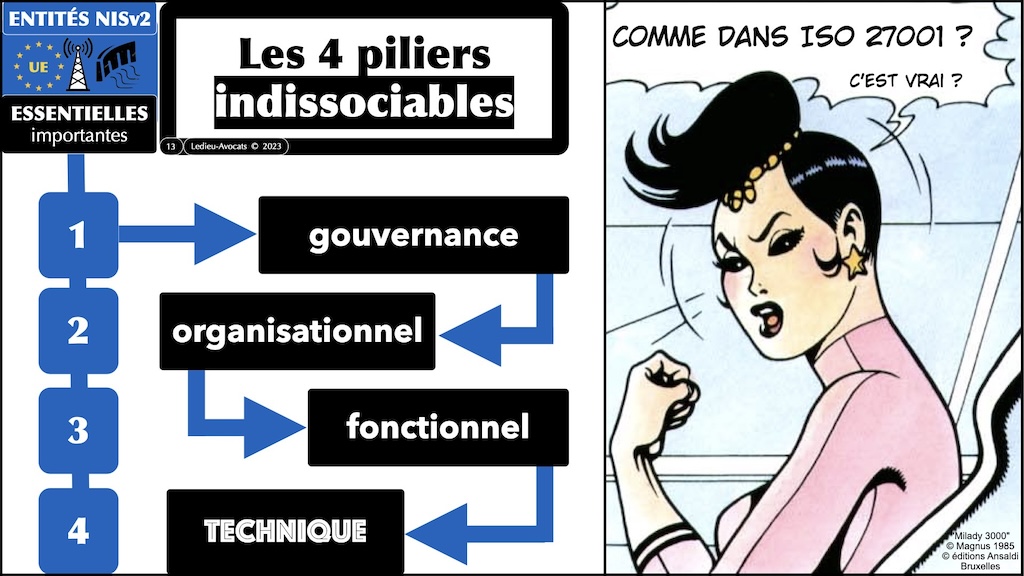

Si vous vous intéressez à ISO27001, vous allez vous régaler !!!

présentation (rapide) de votre intervenant sur ce sujet éminemment technique

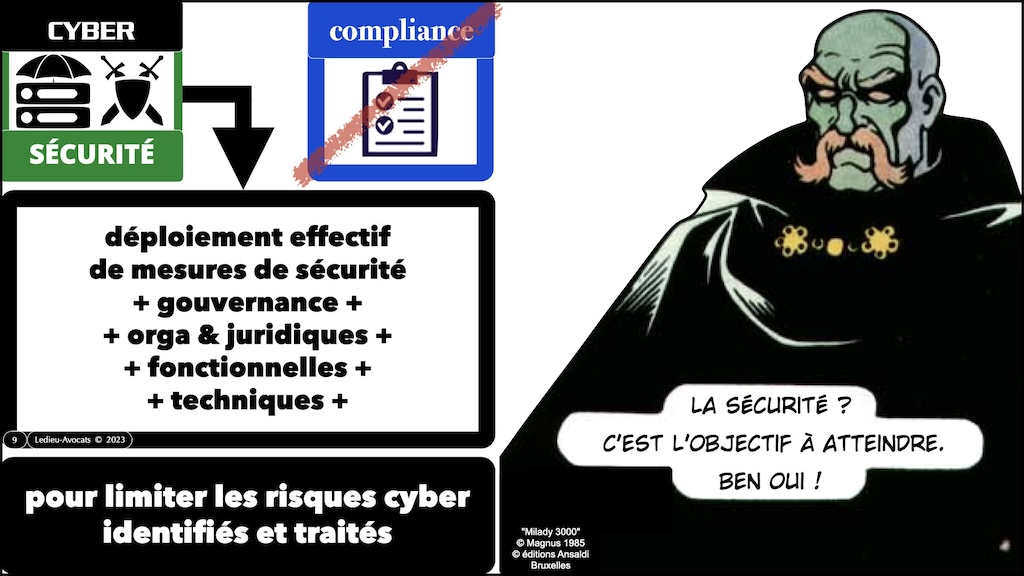

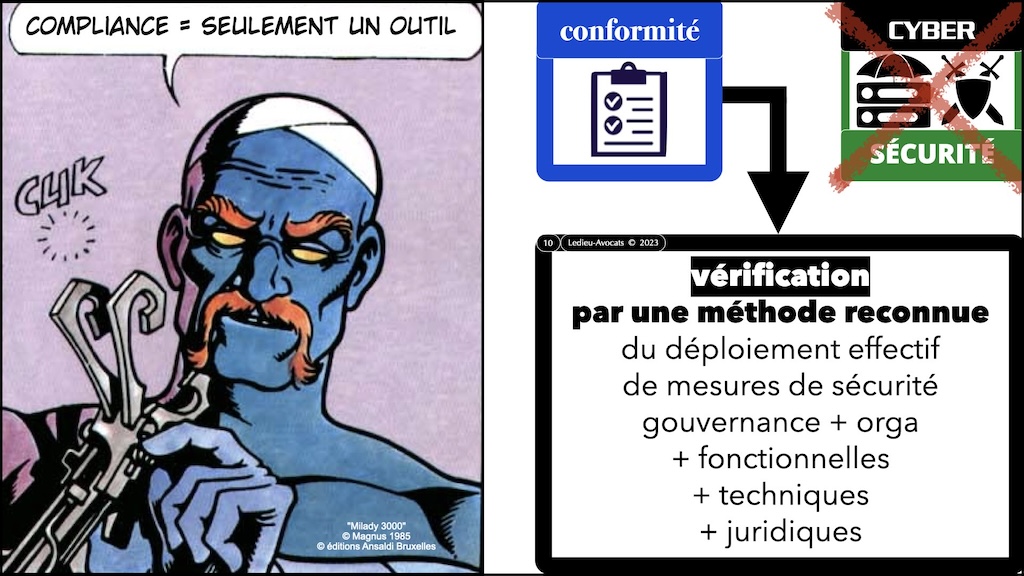

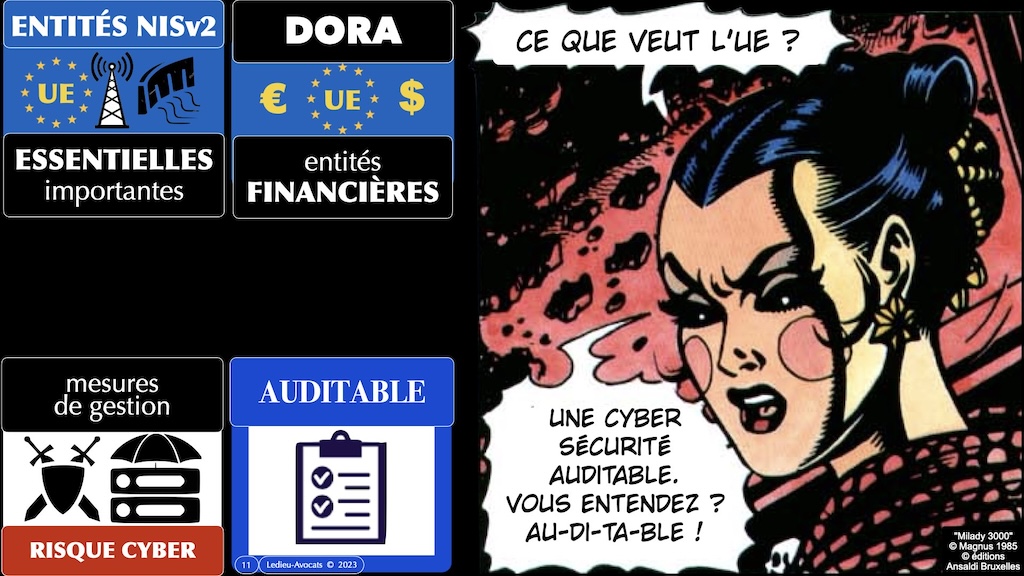

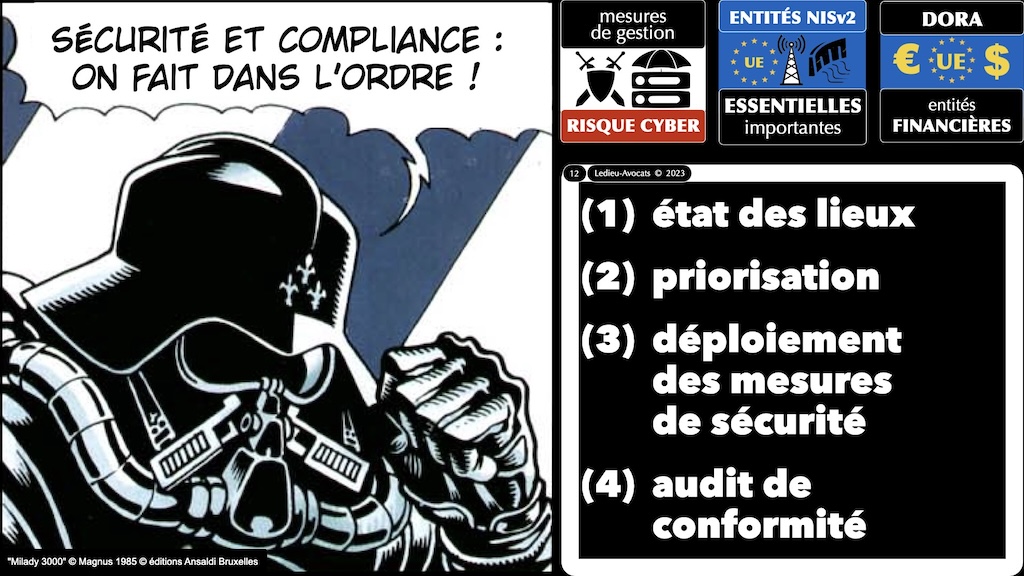

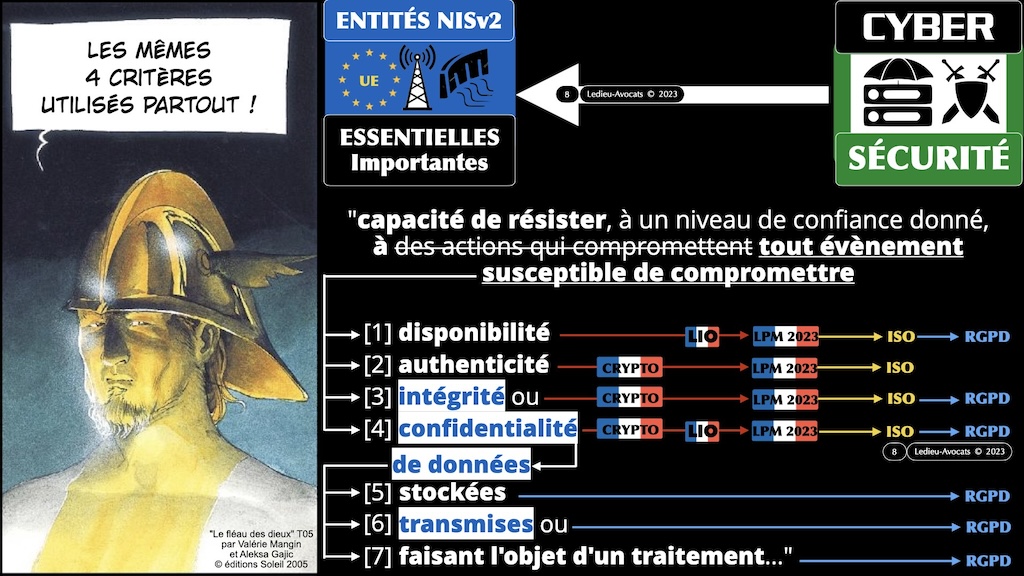

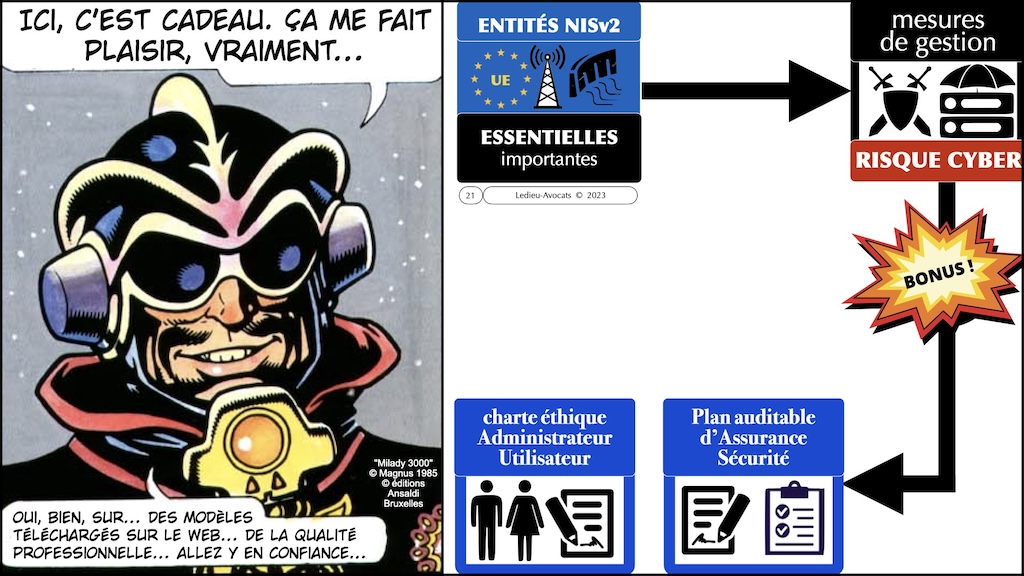

Directive NIS2 : quelles mesures techniques de cyber sécurité ? petit rappel sur la distinction entre "faire de la cyber sécurité" et la compliance...

Allez, démarrons et allons "droit au but" : rien que la première slide devrait faire plaisir aux membres du club ISO 27001 !

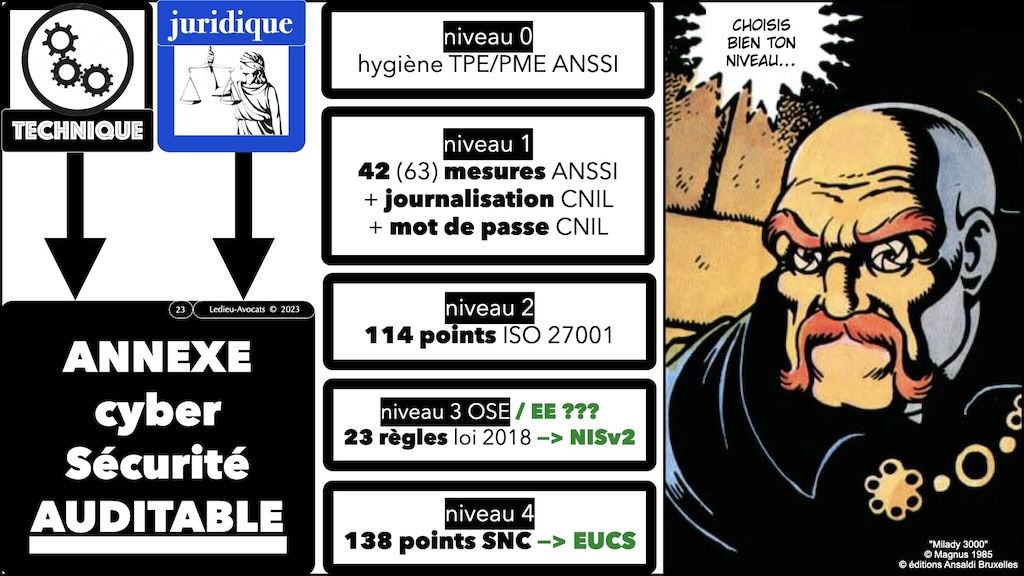

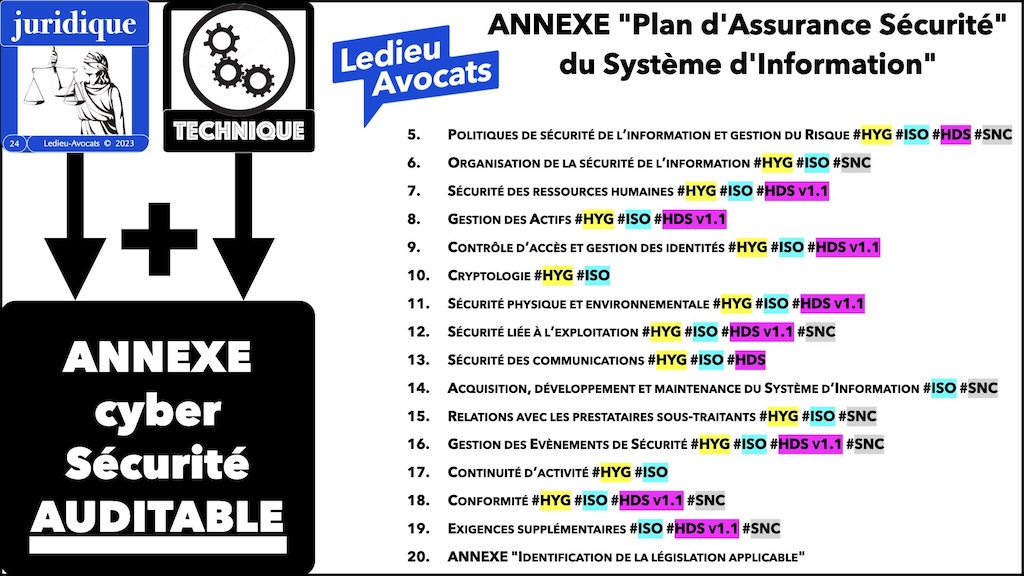

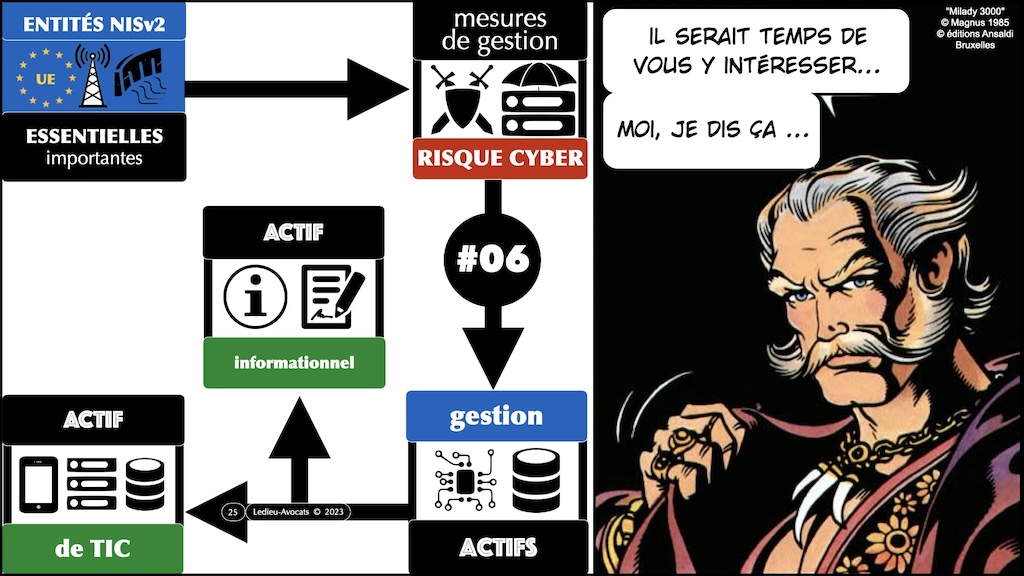

Directive NIS2 : quelles mesures techniques de cyber sécurité ? le détail des mesures OBLIGATOIRES ! (des fois que vous ayez un doute...)

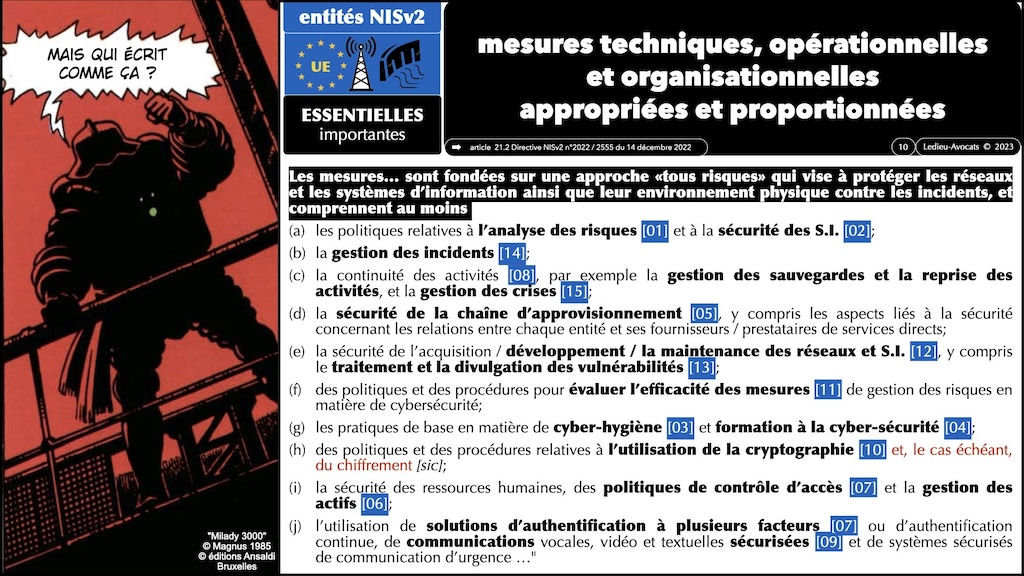

Voici le texte exact (avant de passer à la même chose en BD) :

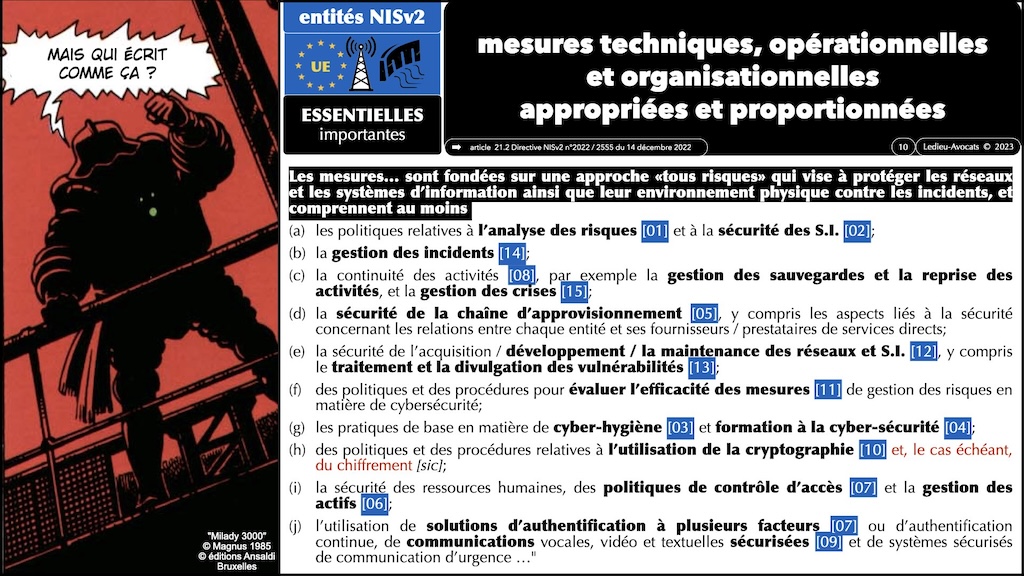

article 21.2. « détail des mesures [de gestion des] risques cyber »

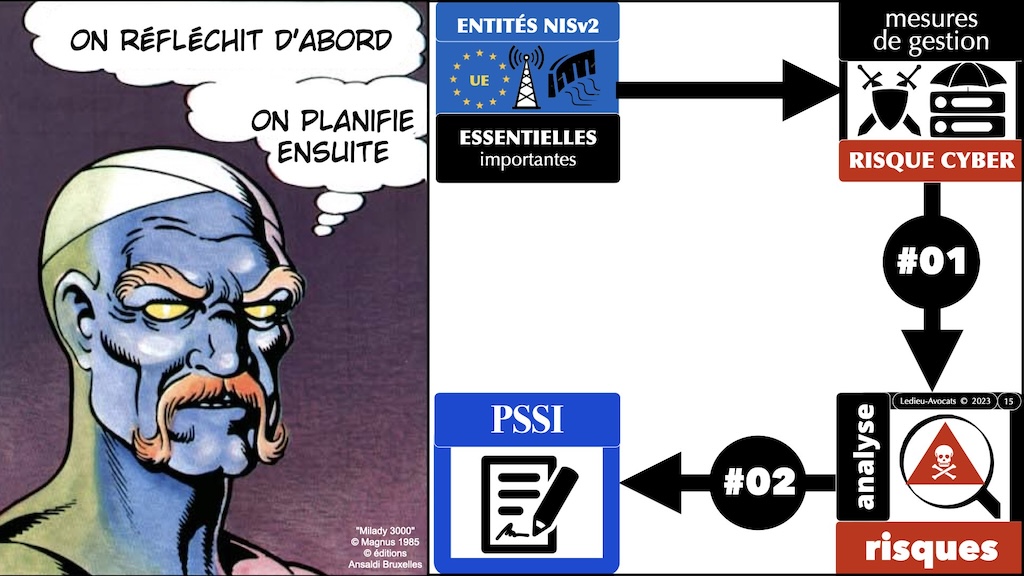

21.2. Les mesures visées au § 21.1. « mesures techniques [de gestion des] risques cyber » sont fondées sur une approche «tous risques» qui vise à protéger les réseaux et les systèmes d’information ainsi que leur environnement physique contre les incidents, et elles comprennent au moins:

21.2.a) les politiques relatives à l’analyse des risques et à la sécurité des systèmes d’information;

21.2.b) la gestion des incidents;

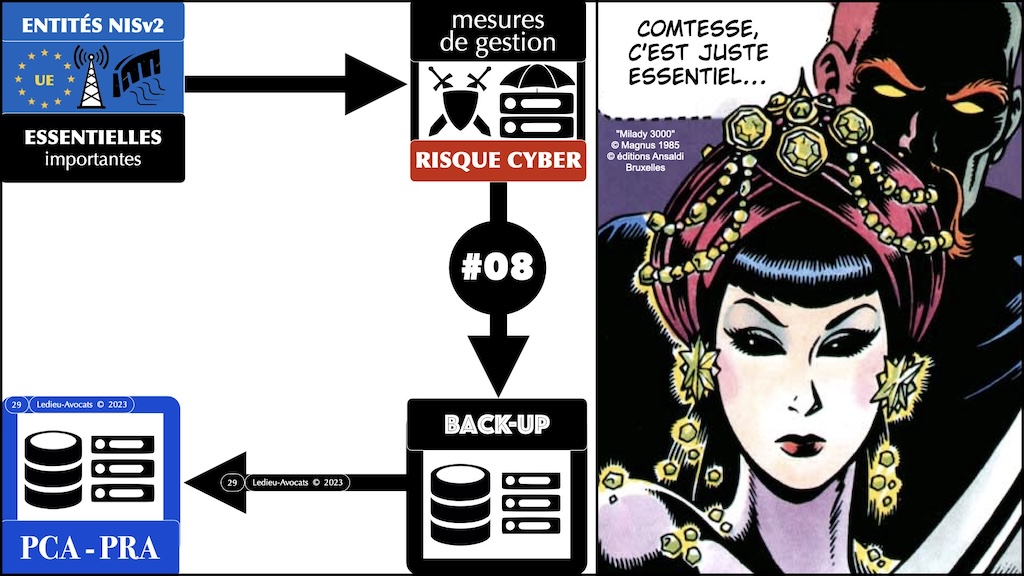

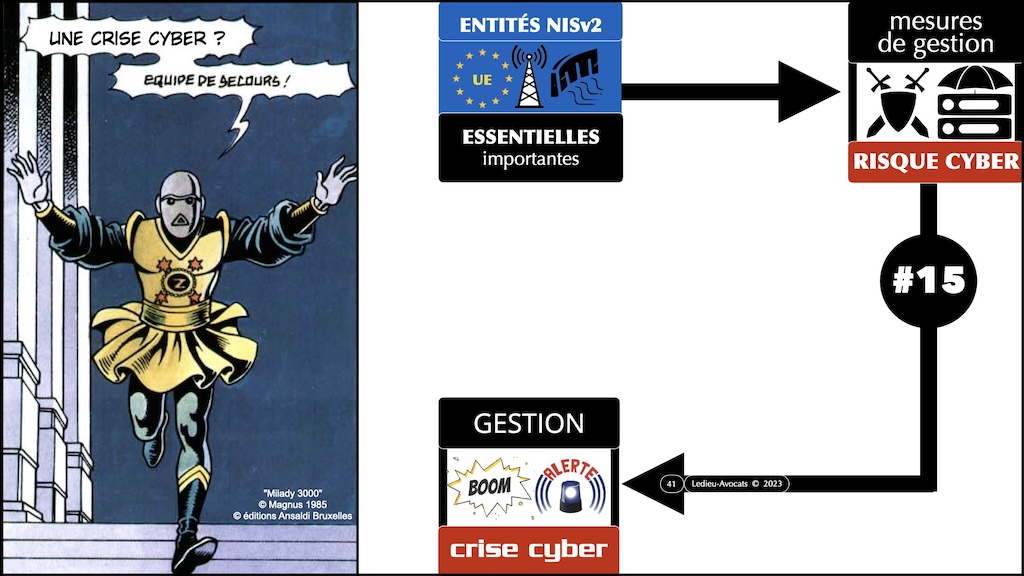

21.2.c) la continuité des activités, par exemple la gestion des sauvegardes et la reprise des activités, et la gestion des crises;

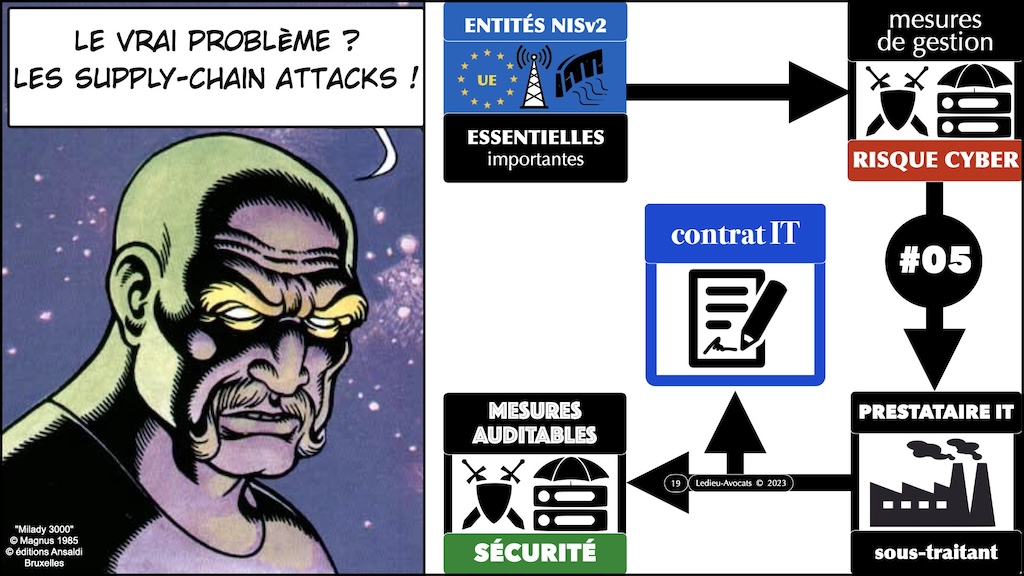

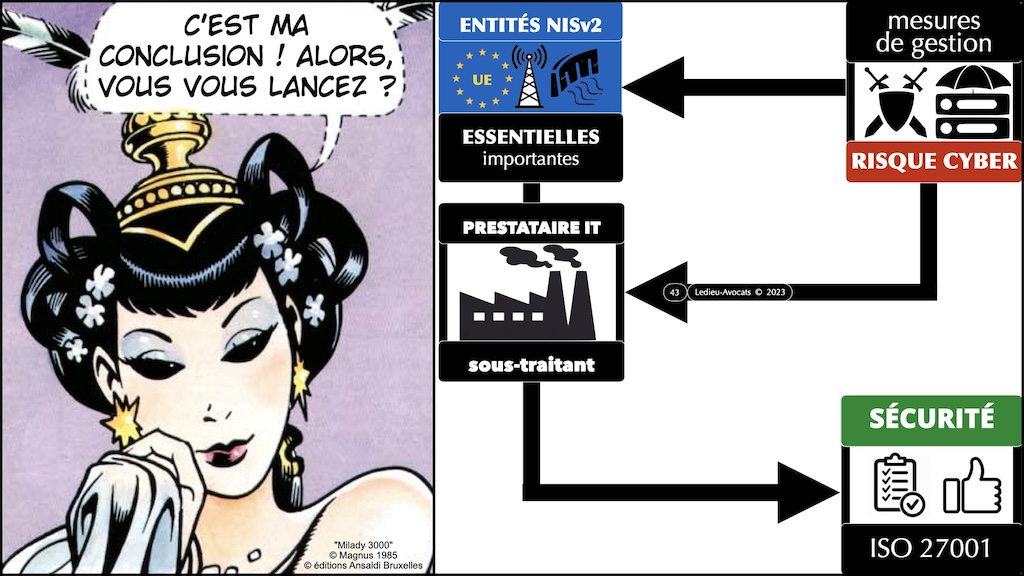

21.2.d) la sécurité de la chaîne d’approvisionnement, y compris les aspects liés à la sécurité concernant les relations entre chaque entité et ses fournisseurs ou prestataires de services directs;

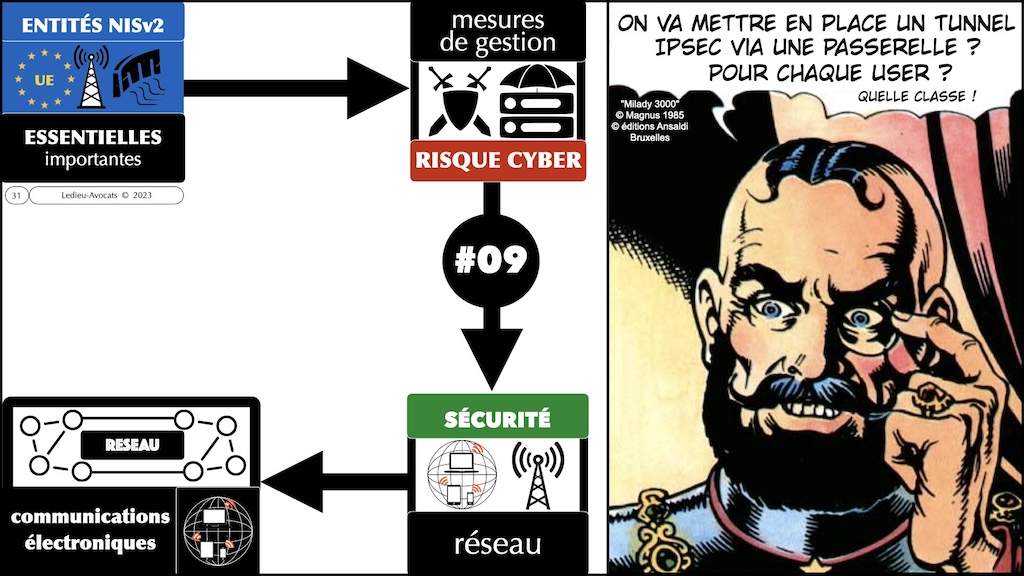

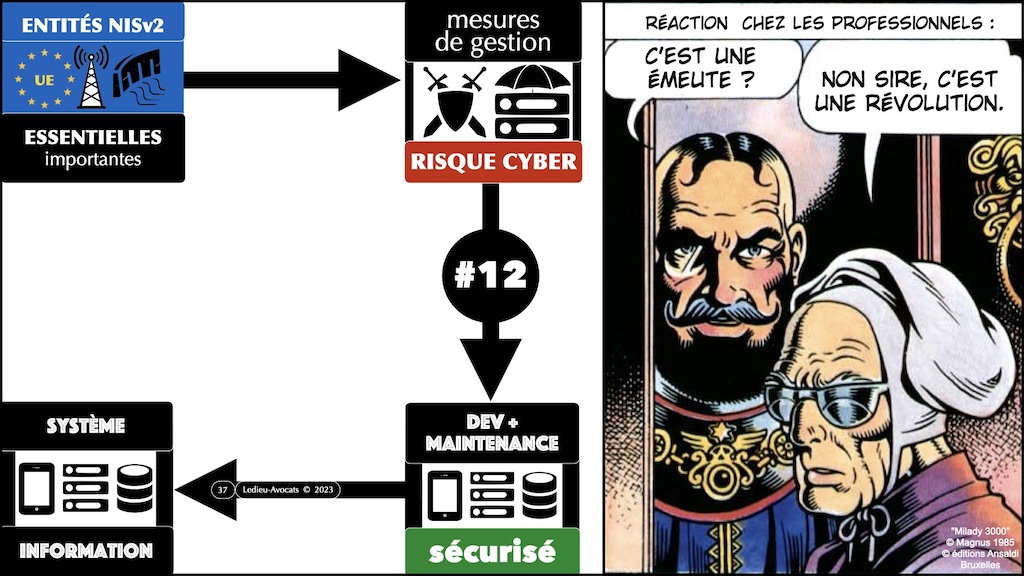

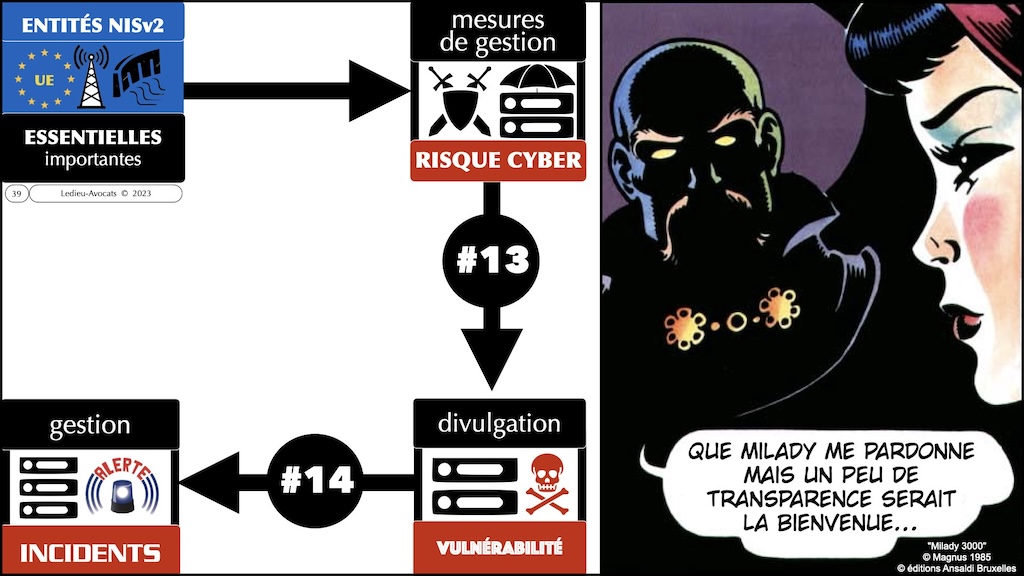

21.2.e) la sécurité de l’acquisition, du développement et de la maintenance des réseaux et des systèmes d’information, y compris le traitement et la divulgation des vulnérabilités;

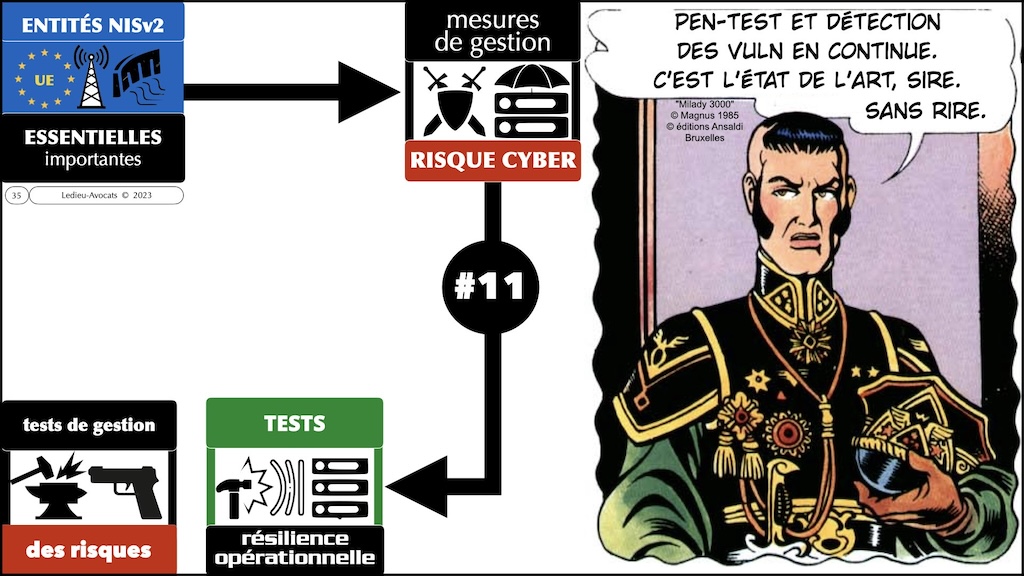

21.2.f) des politiques et des procédures pour évaluer l’efficacité des mesures de gestion des risques [cyber];

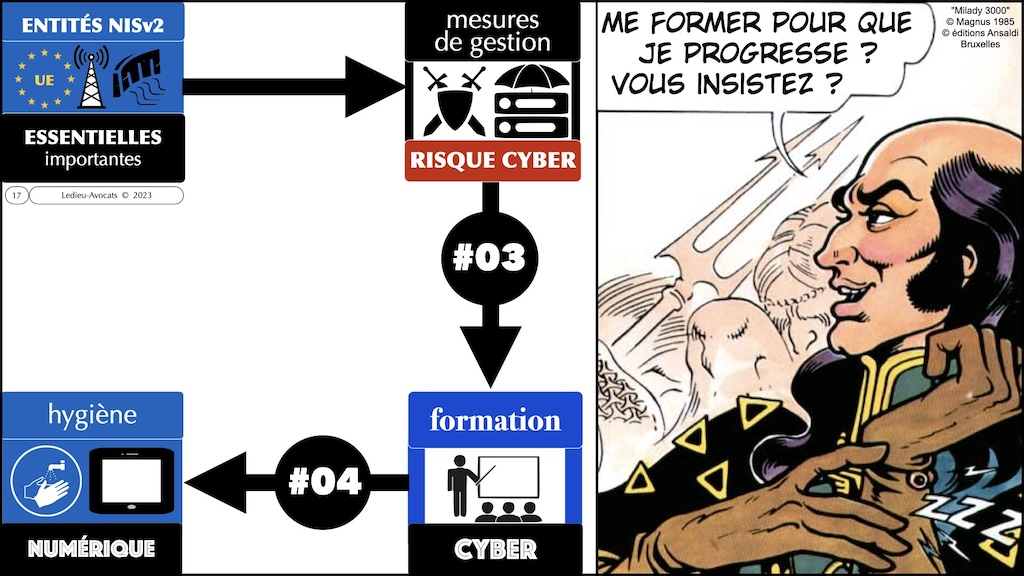

21.2.g) les pratiques de base en matière de cyber-hygiène et la formation à la cyber-sécurité;

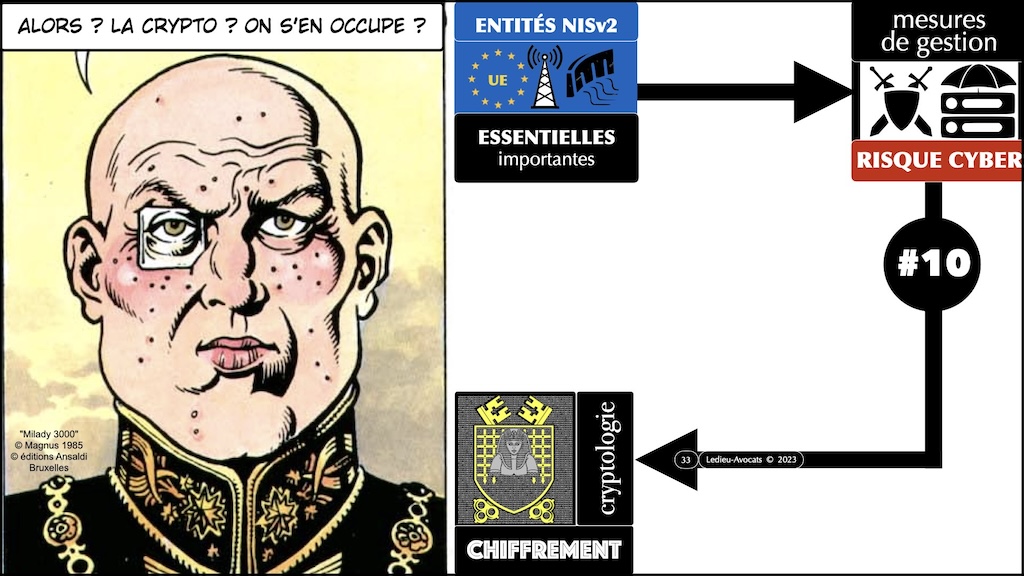

21.2.h) des politiques et des procédures relatives à l’utilisation de la cryptographie et, le cas échéant, du chiffrement;

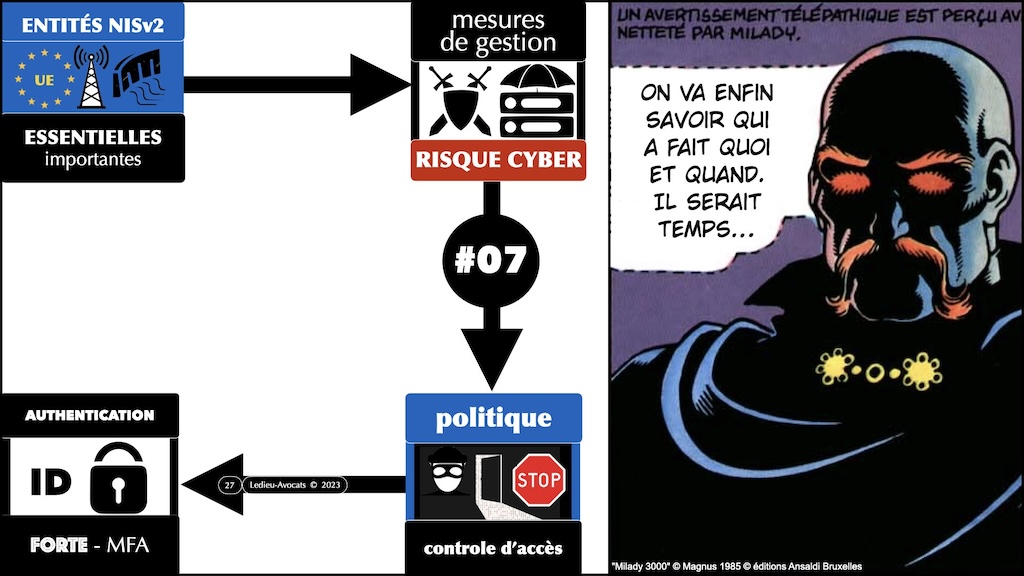

21.2.i) la sécurité des ressources humaines, des politiques de contrôle d’accès et la gestion des actifs;

21.2.j) l’utilisation de solutions d’authentification à plusieurs facteurs ou d’authentification continue, de communications vocales, vidéo et textuelles sécurisées et de systèmes sécurisés de communication d’urgence au sein de l’entité, selon les besoins.

je n'ai rien à proposer de plus que ce que vous dit (l'odieu) personnage de la slide ci-dessous !!!

Merci à Sébastien Le Foll et aux éditions Delcourt Soleil pour les illustrations en BD ayant servi pour cette présentation !

Vous voulez en savoir plus sur les bandes dessinées utilisées pour illustrer cette présentation ? Cliquez sur le lien qui vous intéresse !!!

« Fléau des dieux (Le) » série EX-CEP-TION-NELLE en 6 tomes par Valérie Mangin et Aleksa Gajic (dessinateur et coloriste de génie) © éditions Soleil 2000-2006

« Milady 3000 » one shot © [le Grand] Magnus 1985 © éditions Ansaldi Bruxelles

![#574 DORA RTS ITS sensibilisation mise à jour pour les pro de CYBERZEN [24 juillet 2024] © Ledieu-Avocats 2024](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/07/574-DORA-RTS-ITS-sensibilisation-CYBERZEN-24-juillet-2024-©-Ledieu-Avocats-2024.001.jpeg)

![#573 La vulnérabilité regreSSHion du logiciel Open Source SSH [podcast NoLimitSecu du 22 juillet 2024]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/07/573-La-vulnerabilite-regreSSHion-du-logiciel-Open-Source-SSH-NoLimitSecu-22-juillet-2024-©-Ledieu-Avocats-22-07-2024.001.jpeg)