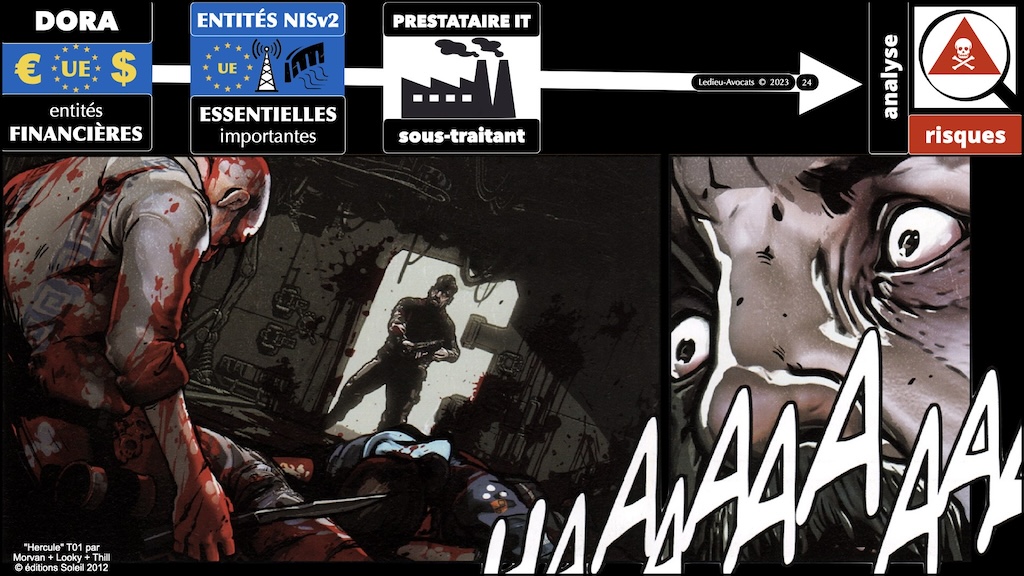

En synthèse, le Règlement DORA va imposer aux entités financières de l’UE d’organiser leur résilience face aux risques de panne informatique et de cyber attaque.

Pour déchiffrer DORA et savoir ce qu’il va falloir faire, concrètement, posons-nous un instant et voyons ce que signifient le terme « risque » et la notion d’ « analyse des risques » .

L’épisode #02 de cette série n’est pas anodin, dans la mesure où beaucoup de professionnel(le)s, notamment de l’informatique, de la banque ou de l’assurance, voient relativement bien ce que sont les risques qui pèsent sur leur métiers respectifs.

Le problème, ce sont les juristes, qui ne savent pas ce que signifie un « risque » en droit, ni surtout comment le « traiter » .

Comprenons-nous bien : nous, les juristes, avons été nourris avec la dichotomie « obligation de moyens » vs « obligation de résultat » . Et sur ce point, nous en sommes toujours à une conception de type Code Napoléon version 1804, car la réforme de 2016 du droit des contrats n’a rien changé (soupir).

Un professionnel qui souscrit une obligation contractuelle de « moyens » s’engage à faire de son mieux pour accomplir la prestation à sa charge. S’il y a risque que la prestation soit mal rendue, c’est au client, bénéficiaire de la prestation, de prouver que le prestataire professionnel n’a pas « fait le job ». Le risque pèse donc sur le client.

A l’inverse, le professionnel qui souscrit une obligation contractuelle « de résultat » DOIT accomplir ce qui est prévu, quels que soient les aléas rencontrés (ce qui est extrêmement risqué). Le simple constat de la non-perfection de l’accomplissement d’une prestation rend donc le prestataire coupable / fautif / etc. C’est donc lui qui supporte les risques de réalisation imparfaite de la prestation.

Hélas, de nos jours, surtout en matière informatique, les choses ne peuvent plus se penser ainsi, en tout cas « dans la vraie vie » . Pour DORA, comme en application de NISv2 ou du RGPD, l’obligation consiste à être à « l’état de l’art » . [mise à jour du 24/10/2023 : et ce qui se rapproche le plus juridiquement de cette notion d’état de l’art, c’est l’obligation de moyens renforcée, avec charge de la preuve positive et documentée sur le prestataire / débiteur de l’obligation].

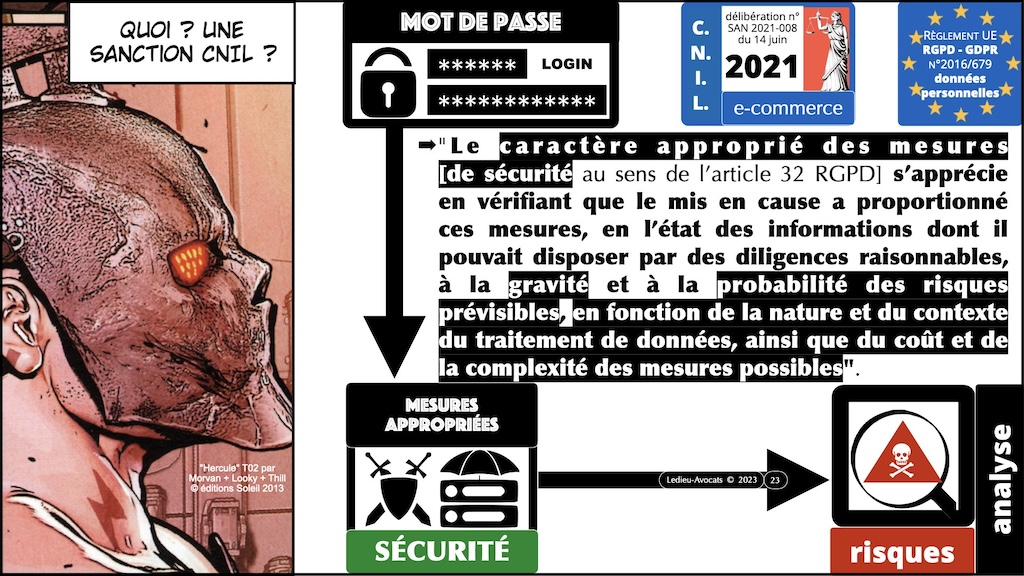

Et cet état de l’art s’apprécie au cas par cas, selon que les risques identifiés ont été correctement « traités » (ou pas).

Pour le dire autrement, être à l’état de l’art signifie que l’on n’a pas été négligent, par exemple dans le déploiement de mesures techniques de sécurité numérique. Et cette négligence est appréciée concrètement, là encore au cas par cas, par les autorités de contrôle (ANSSI, CNIL, APCR, AMF, etc.).

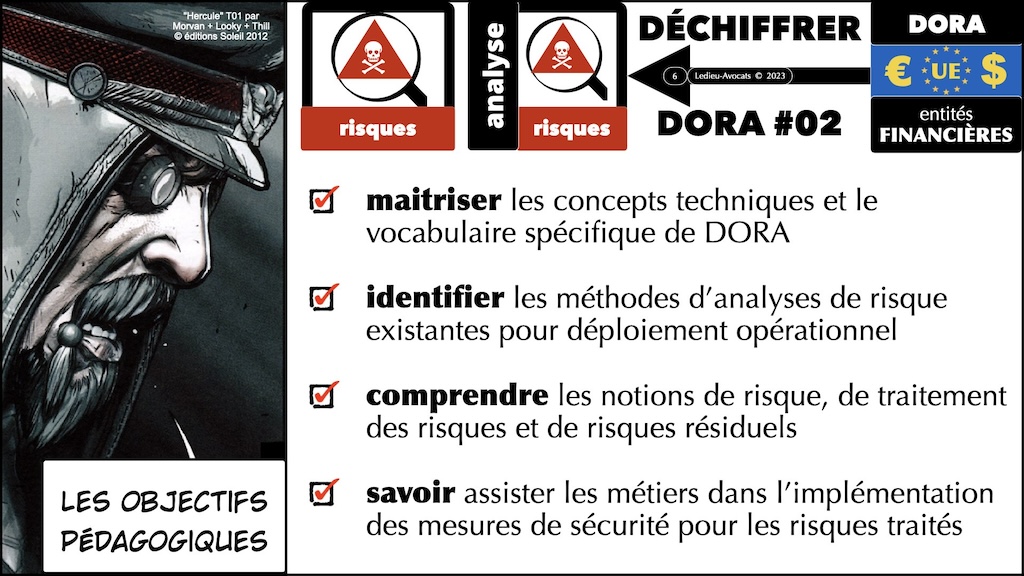

Cette compréhension, forcément sommaire, des notions de « risque » et d’ « analyse de risques » nous parait essentielle pour celles et ceux qui vont avoir la charge de concevoir les politiques de sécurité imposées par DORA, ainsi que pour celles et ceux qui devront implémenter l’ensemble des mesures de sécurité ou rédiger les contrats avec les prestataires sous-traitants.

D’ailleurs, dans notre épisode « déchiffrer DORA #01« , la protection des « Actifs de TIC » et des « Actifs Informationnels » s’entend « après analyse des risques » qui pèsent sur eux…

QUI pourrait trouver un intérêt à suivre ces explications autour du risque et de l'analyse des risques ?

Il n’est pas question ici de gloser à propos de la philosophie qui a conduit à la rédaction de DORA ni d’en répéter les dispositions essentielles (les grands cabinets de conseil font ça très bien en ce moment…).

Avec Hélène DUFOUR de Metametris, nous avons privilégié une approche pragmatique des notions essentielles qu’induit DORA pour les professionnel(le)s des entreprises du secteur financier qui seront régulées. Sans oublier les prestataires IT de ces mêmes entreprises qui devront déployer un dispositif opérationnel, organisationnel, technique et juridique, absolument identique !

Alors, en 1 slide, voila ce que nous vous proposons de retenir avec cet épisode #02.

et pour en savoir plus sur Metametris et Ledieu-Avocats, vous pouvez consulter le contenu du slider ci-dessous

Déchiffrer DORA épisode #02 : qu'est-ce qu'un "risque" ?

Intuitivement, nous savons toutes et tous ce qu’est un risque.

Mais… commençons par un petit rappel d’un dictionnaire.

Puis, voyons ce que signifie un risque en matière d’assurance puis pour le secteur financier.

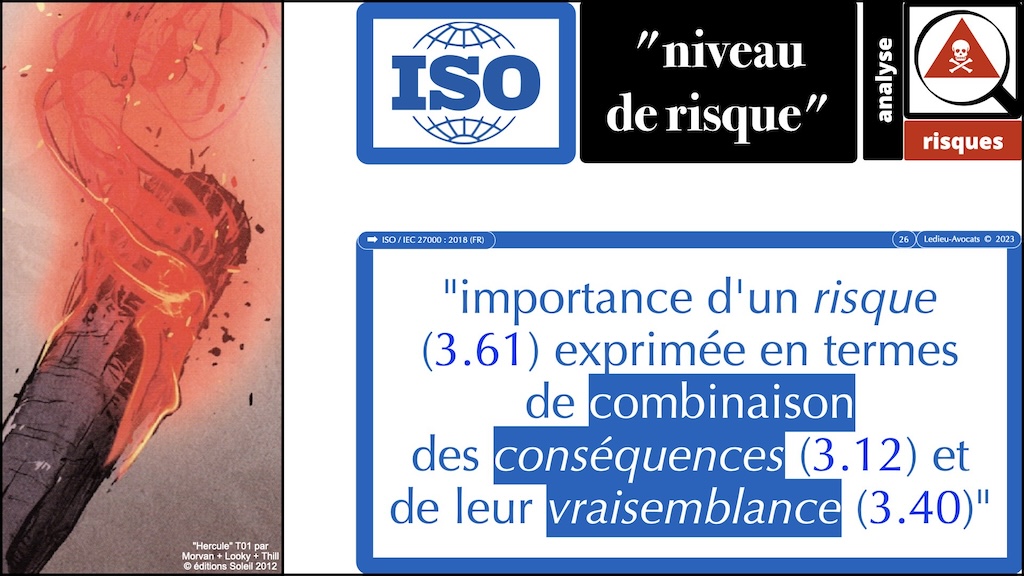

Voyons ensuite comment la norme ISO 27000 définit la notion de risque.

Et puisque l’on traite ici de DORA, voyons enfin en 1 slide la définition posée par le projet initial de DORA en 2020 pour nous arrêter sur la définition officielle des « risques liés aux TIC » dans la version officielle de DORA du 14 décembre 2022.

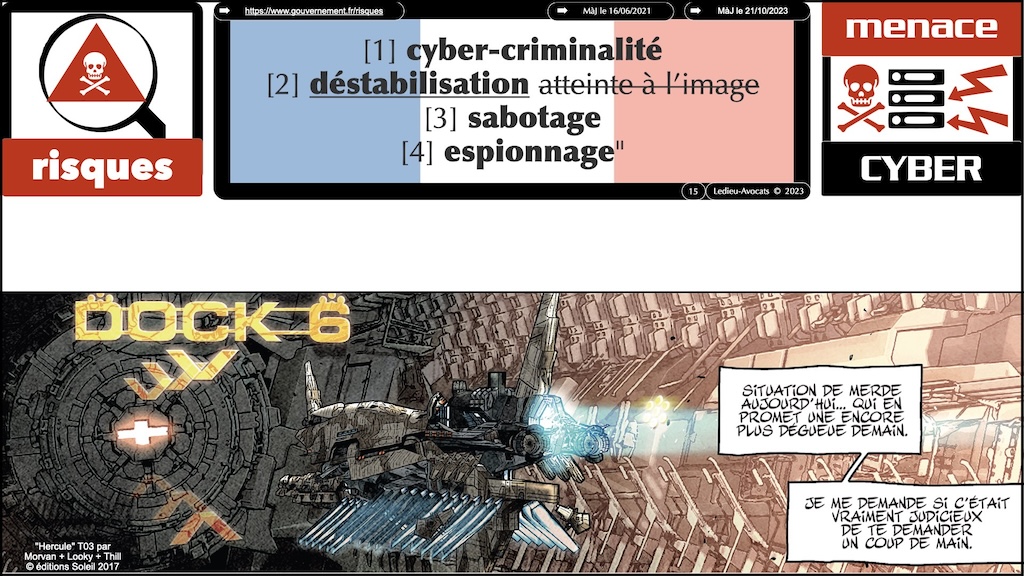

risque ? menace ? menace cyber ? de quoi parle-t-on ?

Si vous prenez 2 minutes pour parcourir les quelques slides ci-dessous, vous découvrirez que le Gouvernement français nous propose une définition officielle de la menace cyber !

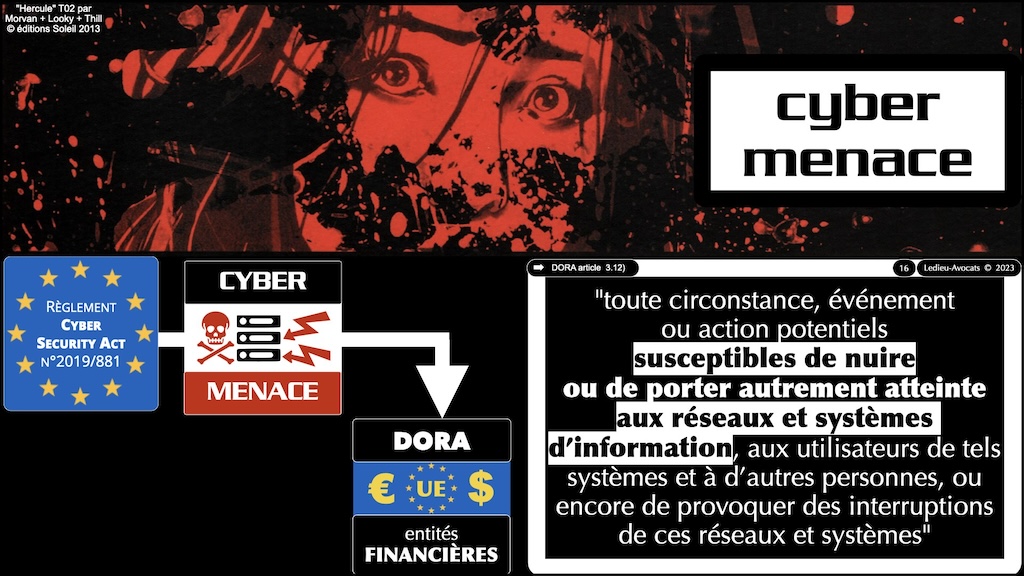

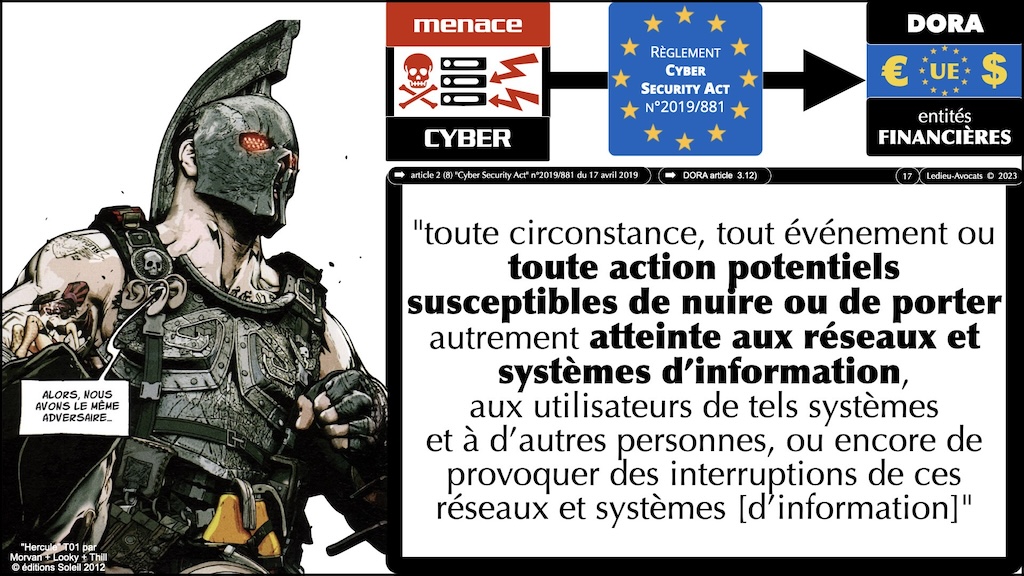

Mais surtout, puisqu’il s’agit de parler en DORA dans le texte, évoquons rapidement la définition officielle de DORA pour la « menace cyber » , par renvoi à une définition dans le Règlement UE (oui, encore un…) « Cyber Security Act » n°2019/881 du 17 avril 2019.

Le tout en moins de 5 slides !

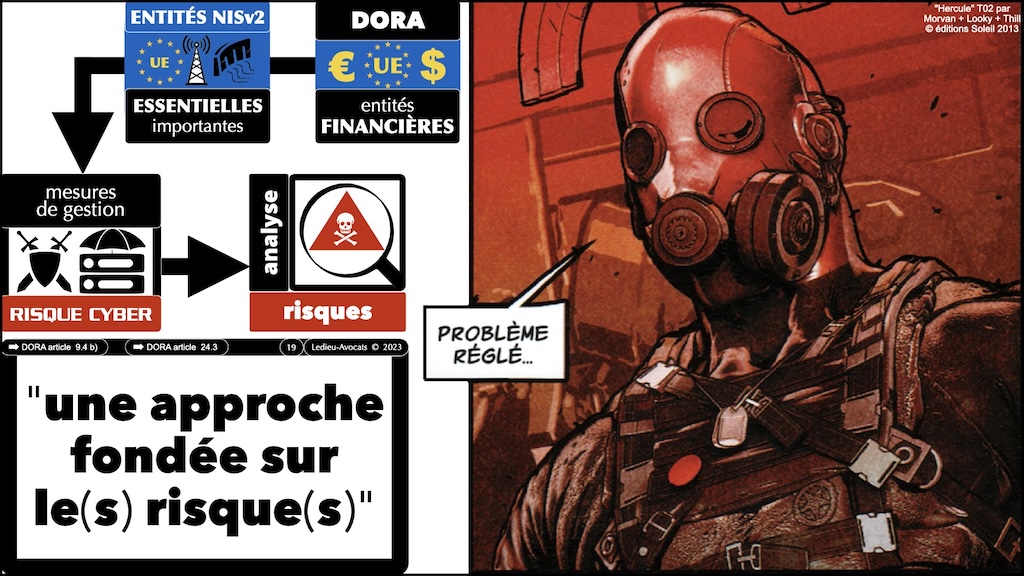

OK... passons au concret : DORA impose très clairement - sans aucune ambiguïté - une approche du traitement de la menace cyber "par les risques"

Les quelques slides ci-dessous seront un rappel des dispositions z’appropriées de DORA.

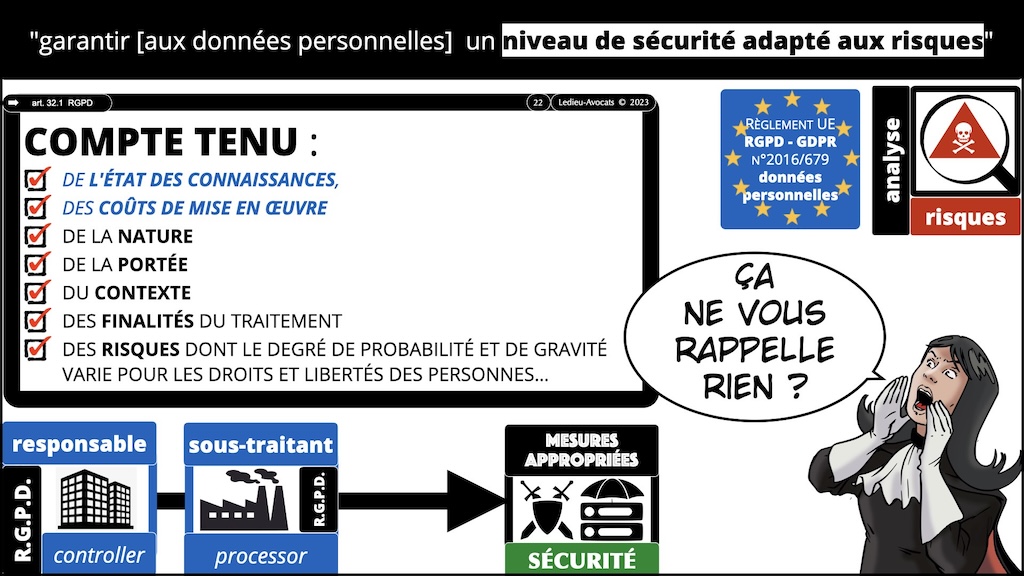

Pour les juristes et les DPO les plus pointu(e)s, nous en profiterons pour faire un rappel sur la notion de risque dans le RGPD et sur la jurisprudence de la CNIL sur ce point spécifique.

Oui, Mesdames et Messieurs les DPO, le RGPD est conçu tout entier autour de la notion de risque : relisez l’article 32.1 qui commence par « compte tenu… » !

Et bien, DORA, c’est tout pareil !!!

PS pour mes ami(e)s DPO : protéger les données personnelles au sens de l’article 32 RGPD, ce n’est pas « faire de la cyber sécurité » . La cyber sécurité, c’est protéger les réseaux et systèmes d’information d’une organisation, y compris les actifs informationnels et les données personnelles qui y sont traités. Que le RGPD ne soit pas l’arbre qui vous cache la foret des obligations de cyber sécurité.

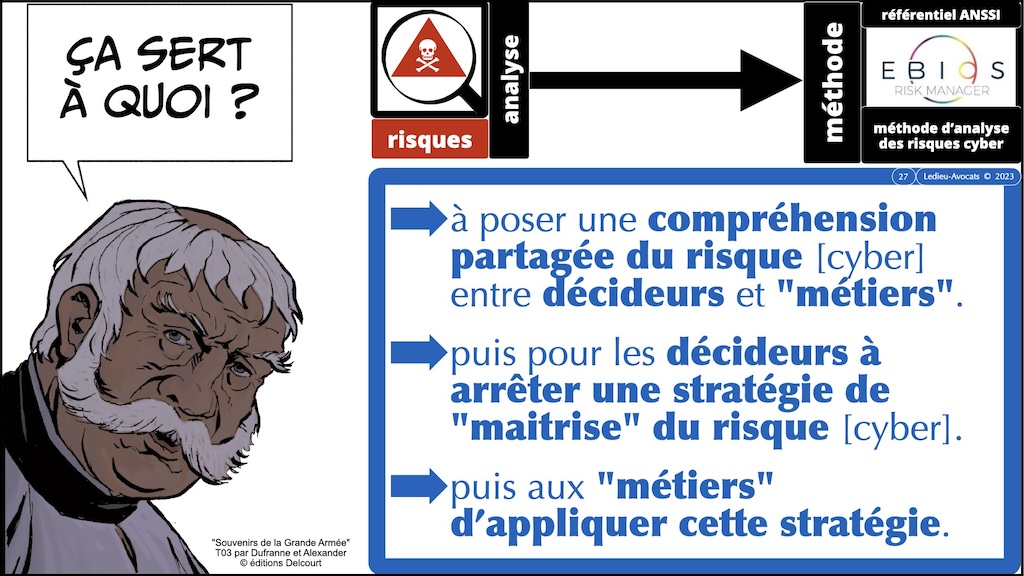

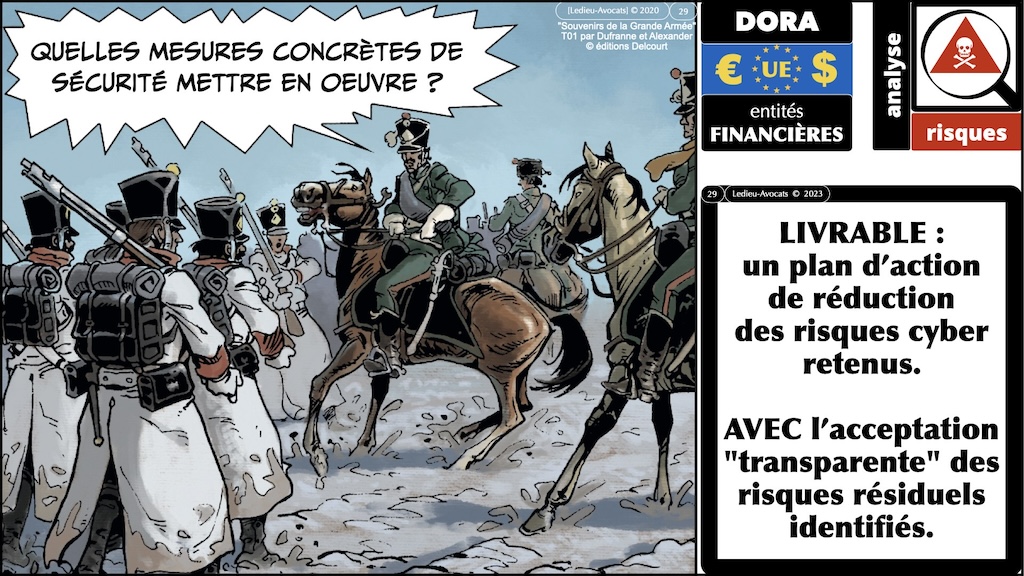

une approche par les risques, d'accord, mais selon quelle méthode ? et avec quel livrable au final ?

Si l’objectif pour implémenter DORA est d’utiliser une approche par les risques, autant utiliser une méthode d’analyse des risques. Surtout si au final, le « livrable » doit être auditable.

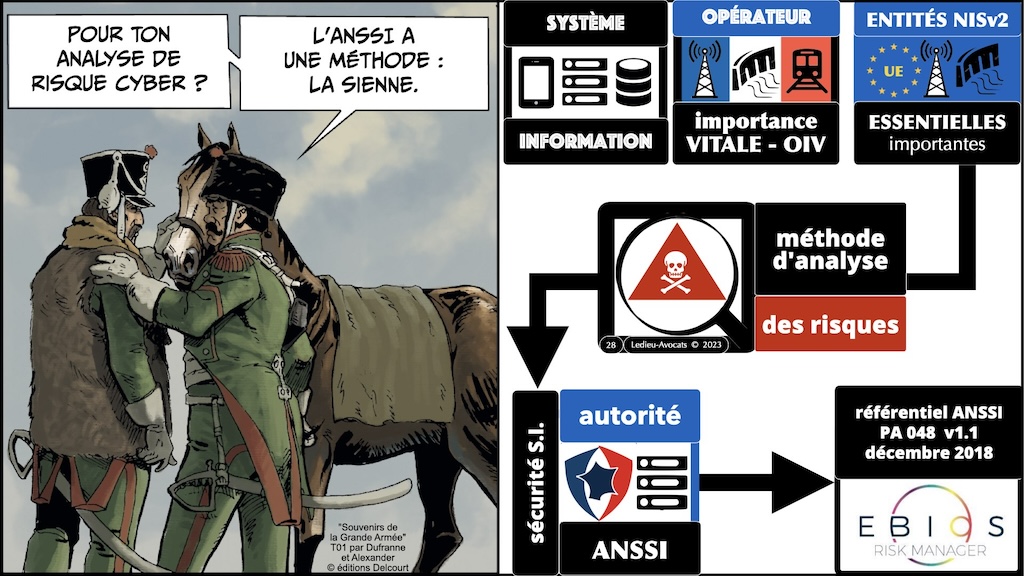

Et il existe plusieurs méthodes reconnues.

En France, pour les opérateurs d’importance vitale et les opérateurs « NISv1 » , l’ANSSI a créé une méthode fondée sur les scénarios d’attaque. Cette méthode s’appelle EBIOS RM.

Cliquez sur le lien pour une présentation en BD de EBIOS RM, élaborée avec l’un de ses concepteurs !

Si vous appréciez les podcasts, je vous recommande l’épisode EBIOS RM de NoLimitSecu du 17 novembre 2019 avec Fabien Caparros, à l’époque chef de division à l’ANSSI.

Oui, il existe d’autres méthodes d’analyse des risques cyber : par exemple la norme ISO 27005:2022 « Préconisations pour la gestion des risques liés à la sécurité de l’information » .

Et si vous vous intéressez concrètement à l’analyse des risques qui pèsent sur les entités financières, cliquez sur ce lien et lisez l’article d’Hélène DUFOUR du 10 octobre 2023 intitulé « Le règlement DORA change-t-il la donne en matière de gouvernance des risques » . Vous y lirez comment – concrètement – une entité financière peut gérer ses « risques TIC » .

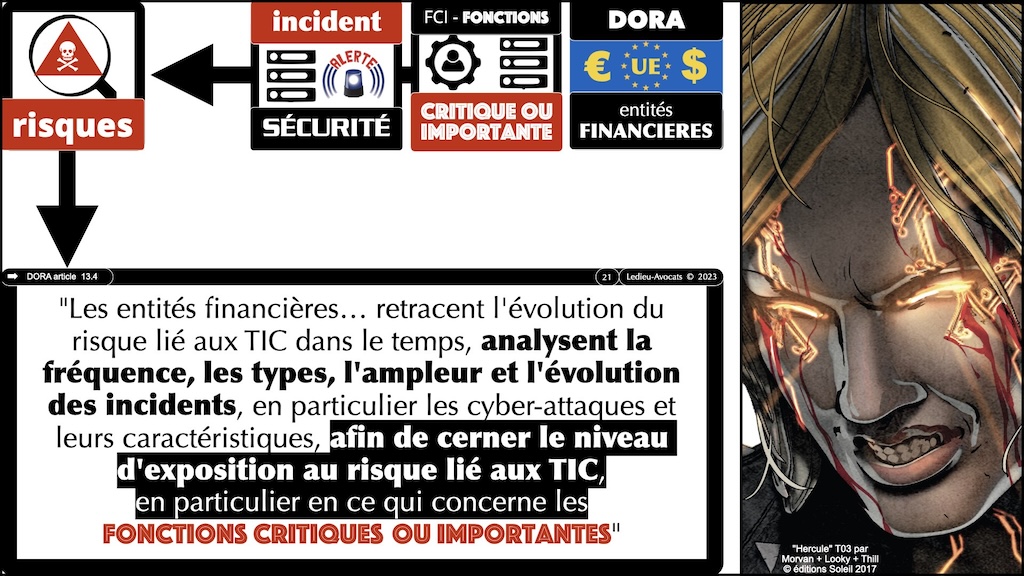

Que retenir au final, si ce n’est que l’analyse des risques est un livrable ! Cette analyse doit identifier les risques, les prioriser, pour permettre aux décideurs de retenir les risques qui seront « traités » (ceux qui feront l’objet de mesures techniques) et ceux définis comme « résiduels » (dont l’entité choisit de ne pas s’occuper).

C’est donc cette analyse des risques qui constitue le fondement de toute politique de sécurité (PSSI pour les intimes ou PSI pour les DORA-maniaques).

Voilà, vous savez l’essentiel. C’est tout résumé dans les slides ci-dessous.

la traditionnelle TO DO LIST de cet épisode #02 "déchiffrer DORA"

et la non moins traditionnelle question :

Et si la mise en conformité DORA de votre "entité" pèse sur vos épaules, nous vous rappelons que...

Merci à Sébastien Le Foll et aux éditions Delcourt Soleil pour les illustrations en BD ayant servi pour cette présentation !

Vous voulez en savoir plus sur les bandes dessinées utilisées pour illustrer cette présentation ? Cliquez sur le lien qui vous intéresse !!!

« 5 Terres (Les) » première série complète en 6 tomes par « Lewelyn » (David Chauvel, Andoryss et Patrick Wong) et Jérome Lereculey © éditions Delcourt 2019-2022 – une des plus belles séries en BD avec des animaux humanisés (et une intrigue diabolique)

« Fléau des dieux (Le) » série EX-CEP-TION-NELLE en 6 tomes par Valérie Mangin et Aleksa Gajic (dessinateur et coloriste de génie) © éditions Soleil 2000-2006

« Hercule » série complète (et proprement remarquable) en 3 tomes par Jean-David Morvan + Vivien « Looky » Chauvet + Olivier Thill © éditions Soleil 2012-2017

« Nef des Fous (La) » 12 tomes absolument géniaux + intégrale en 2 tomes + hors série par Bernard « Turf » © éditions Delcourt 1993-2023

« Souvenirs de la Grande Armée » série complète en 4 tomes + 1 intégrale par Michel Dufranne et Vladimir « Alexander » © éditions Delcourt 2007-2018 : en selle avec les Cavaliers du 2ème Régiment de Chasseurs à cheval et vive l’Empereur !

![Ordre des Avocats de Paris PSSI et analyse des risques ISO 27001 [11 avril 2024]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/04/547-Ordre-des-Avocats-de-Paris-PSSI-et-analyse-des-risques-ISO-27001-11-avril-2024-©-Ledieu-Avocats-2024.001.jpeg)