Blockchain et token expliqués au M2 Droit du Numérique : qu'est-ce que c'est ? Comment ça marche ? A quoi ça sert ?

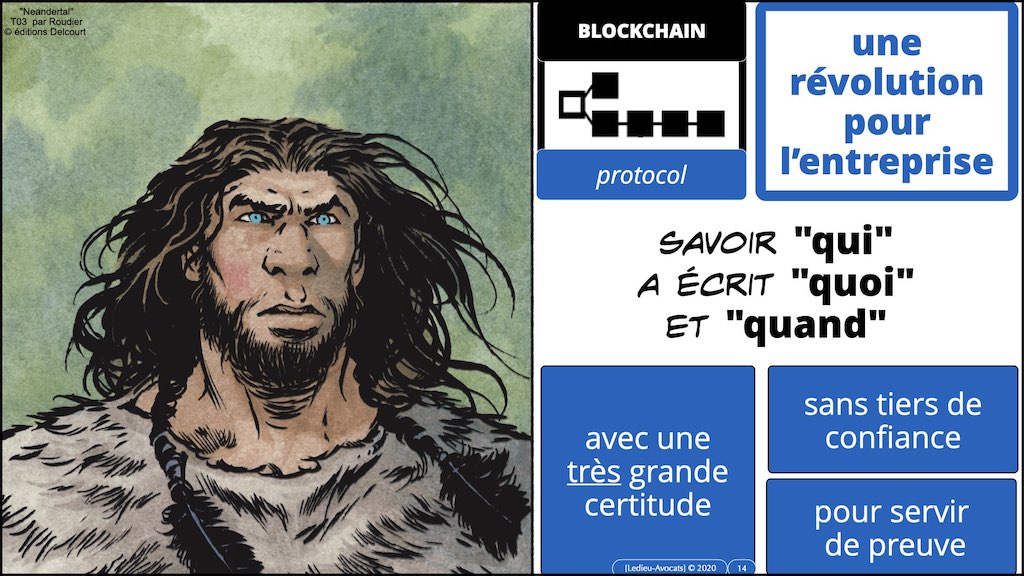

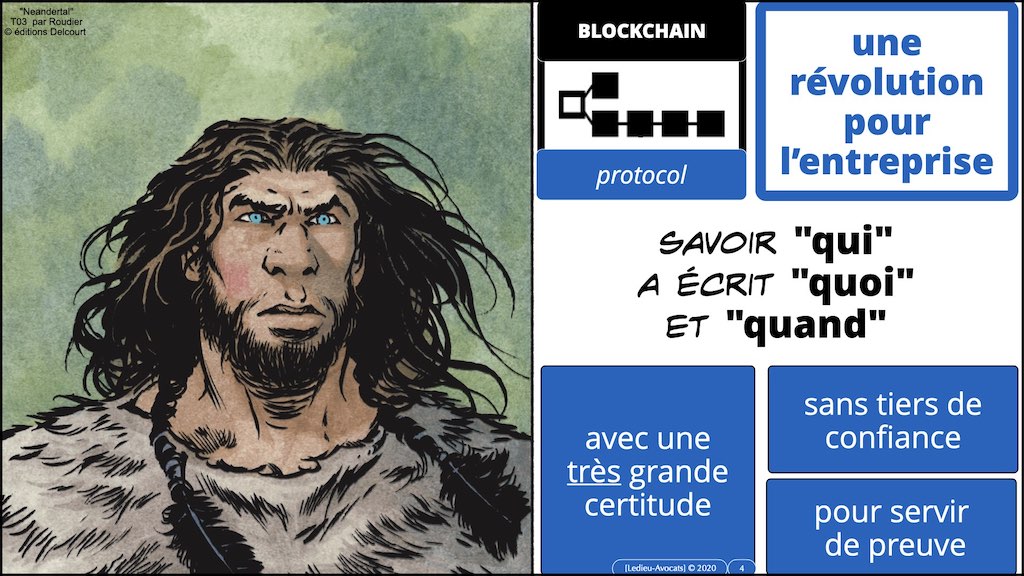

Pour comprendre la révolution blockchain (car c’en est une !), il faut faire fi des idées reçues et des platitudes véhiculées par les médias.

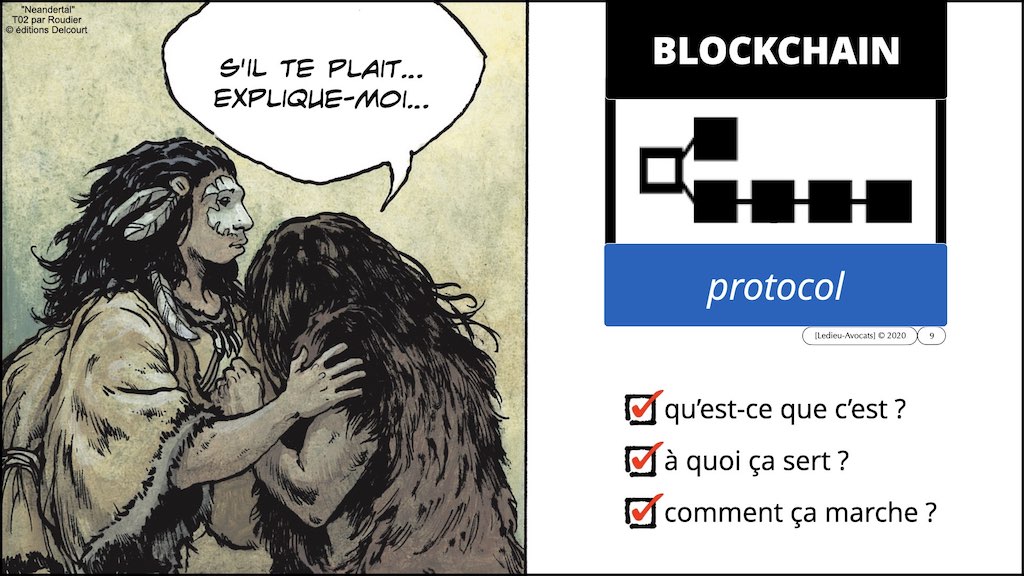

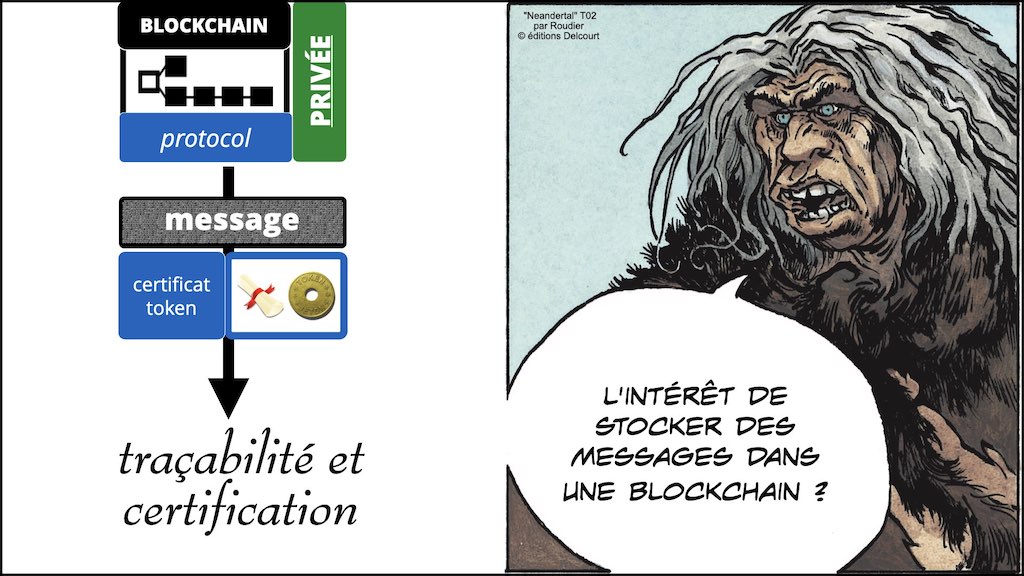

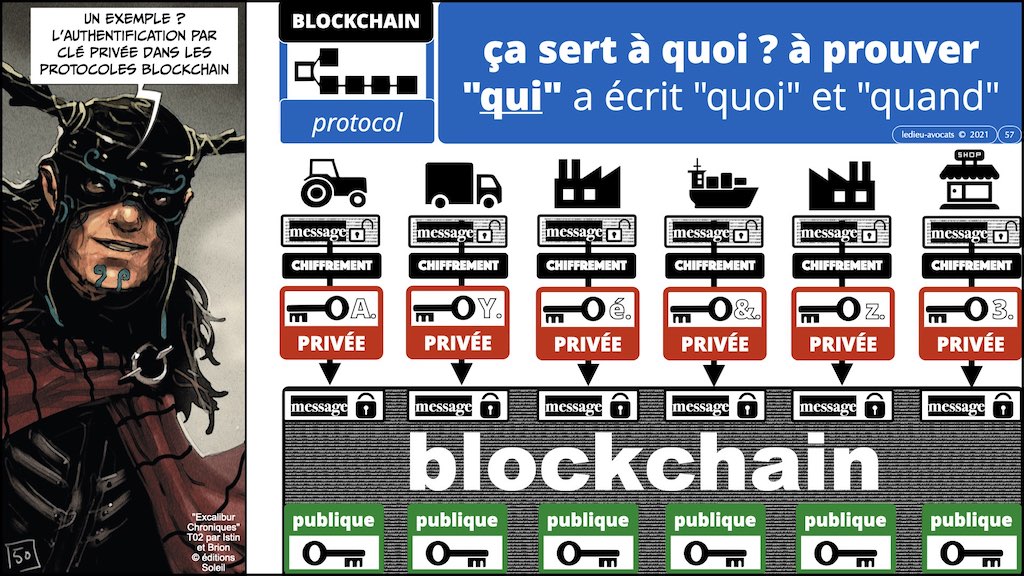

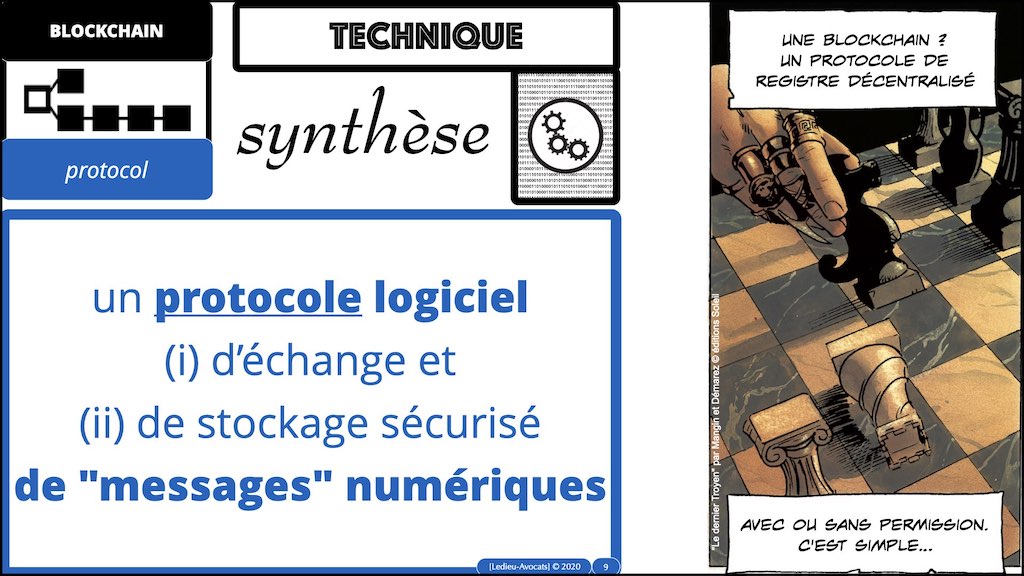

Pour comprendre la révolution blockchain, il faut d’abord s’intéresser à ce qu’est, techniquement, un « protocole blockchain ».

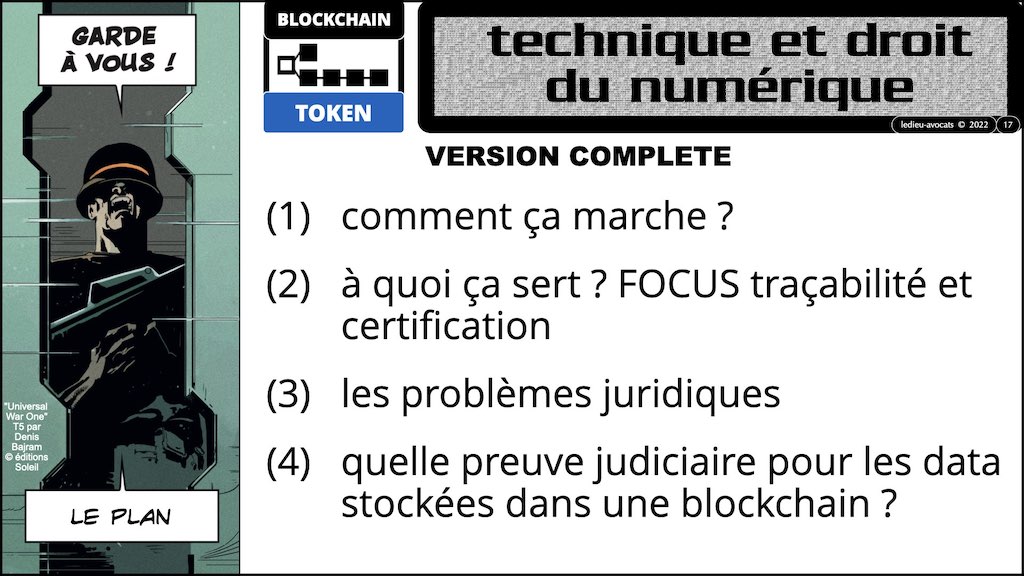

Nous avons 3 heures ce jeudi 18 novembre 2021 pour obtenir des réponses. C’est court.

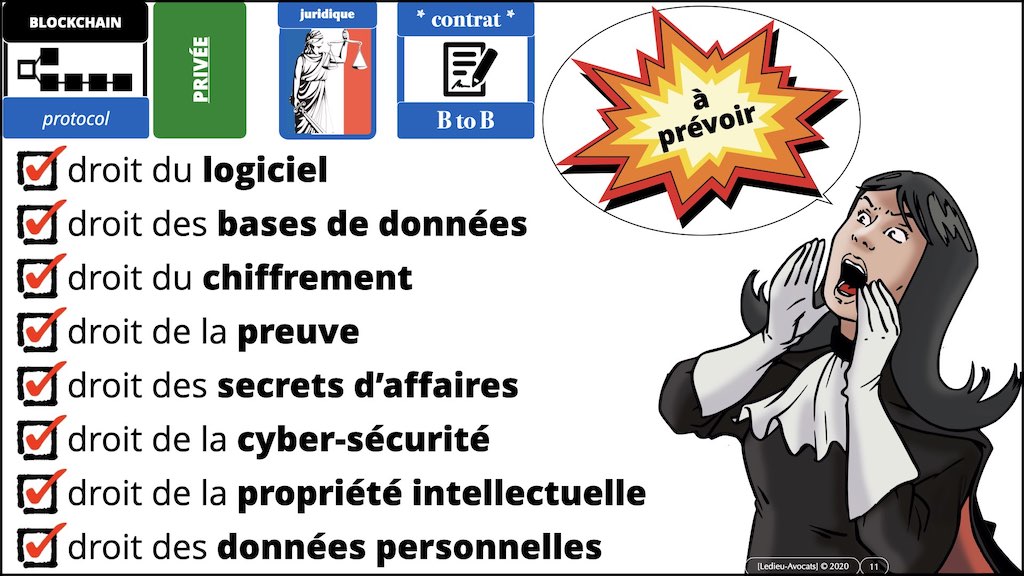

Nous ferons 3 heures (de plus) rien que pour évoquer les problèmes que posent les protocoles blockchain et les tokens en droit français.

Blockchain ? Oui, c’est une révolution numérique !

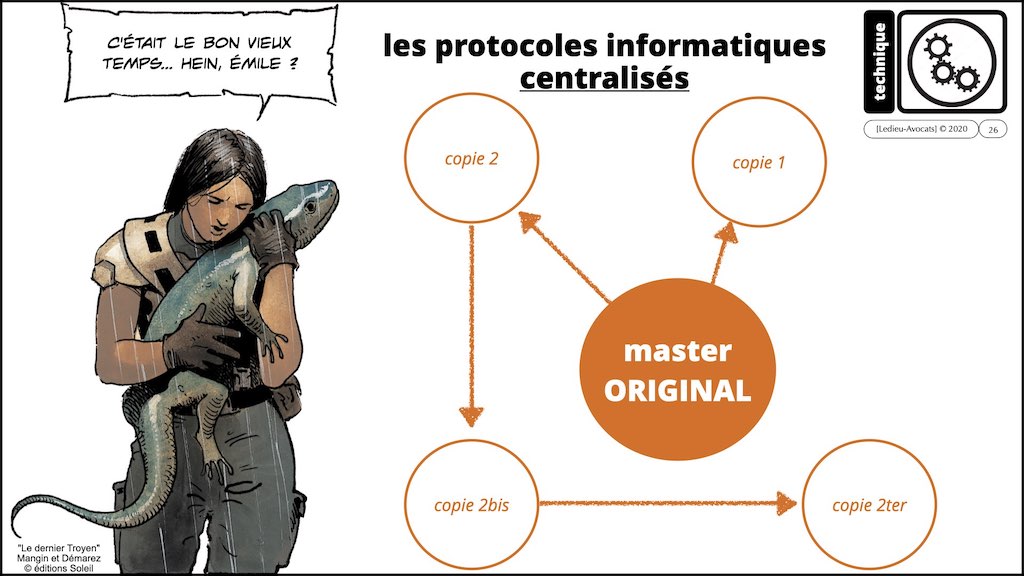

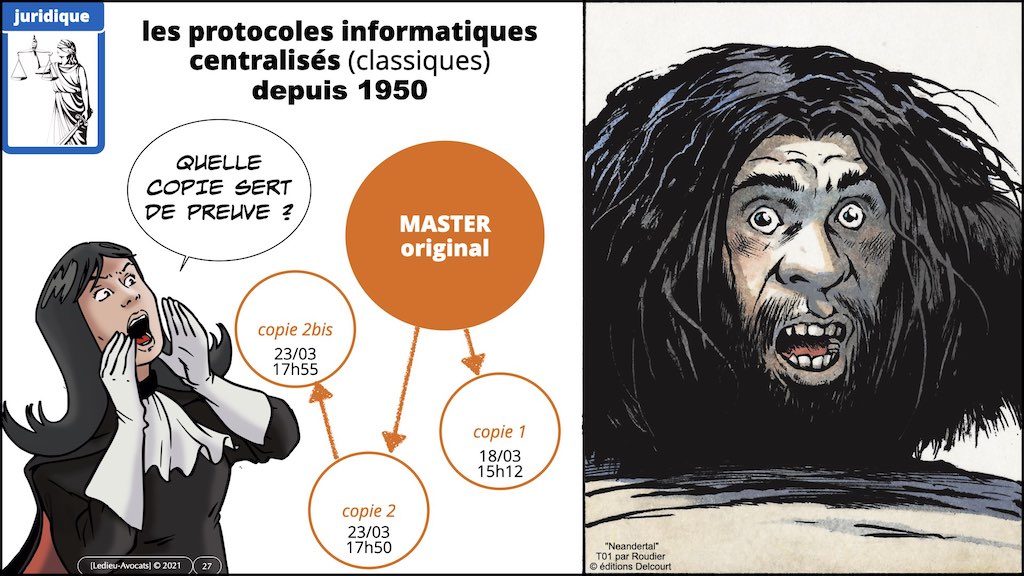

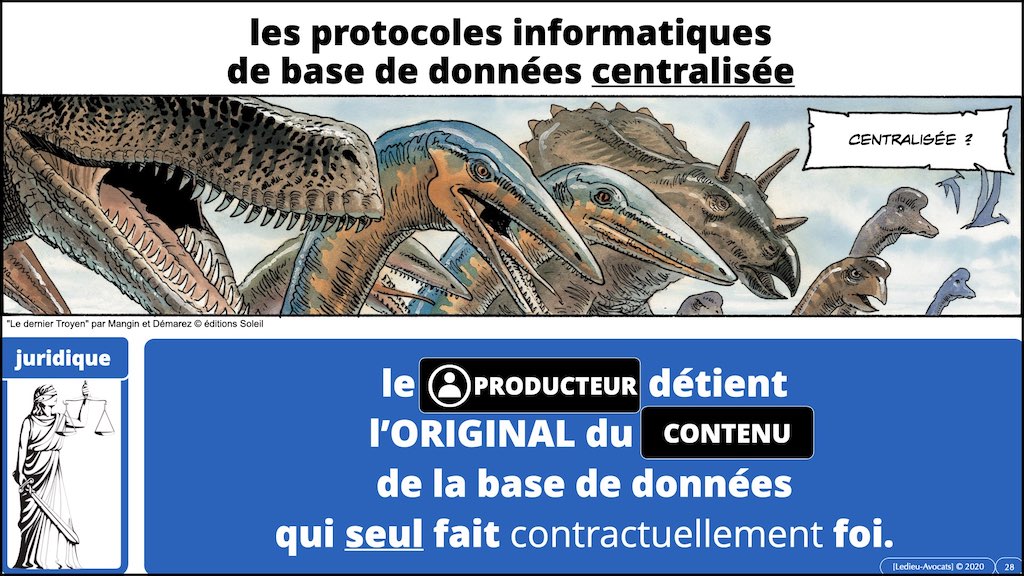

Pour comprendre la révolution blockchain, il faut repartir de la notion traditionnelle d’ « original » (de « master » pour tout type d’enregistrement de données numériques).

Depuis l’apparition de l’informatique (dans les années 1950), le master est la base de données qui fait foi entre les parties, au sens juridique du terme.

La « copie » d’un « master » n’a bien évidemment pas la force probante du master lui-même.

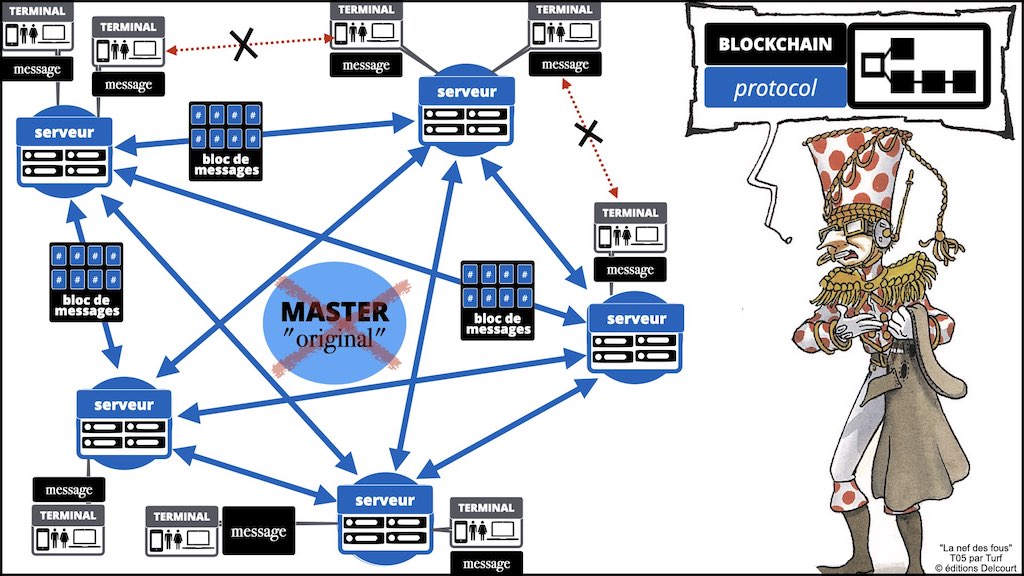

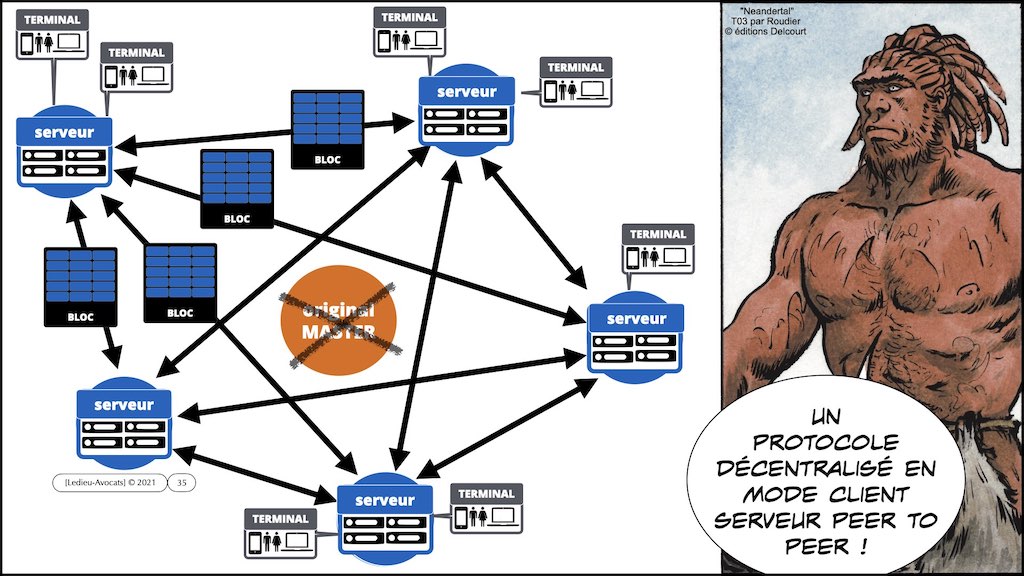

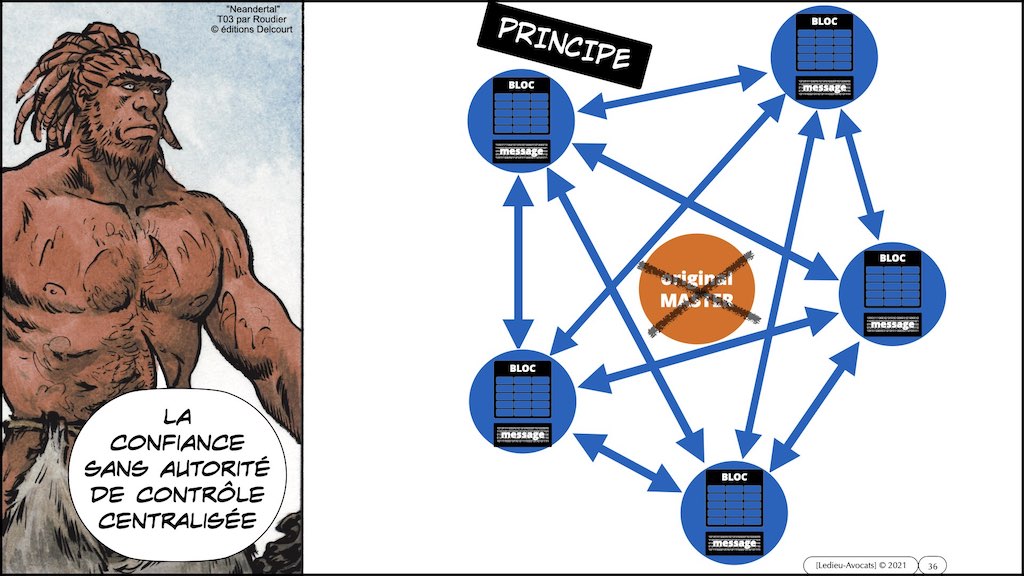

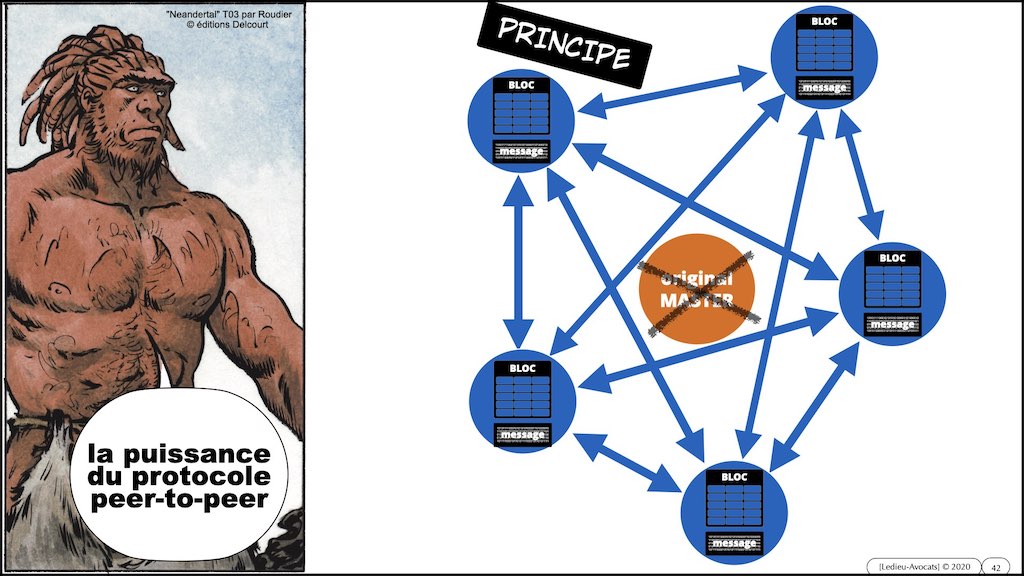

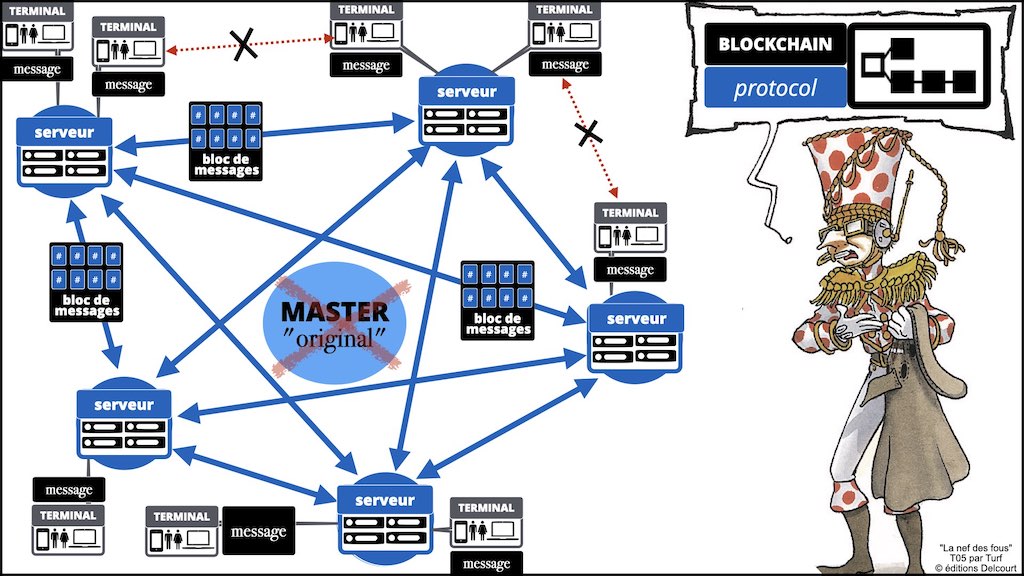

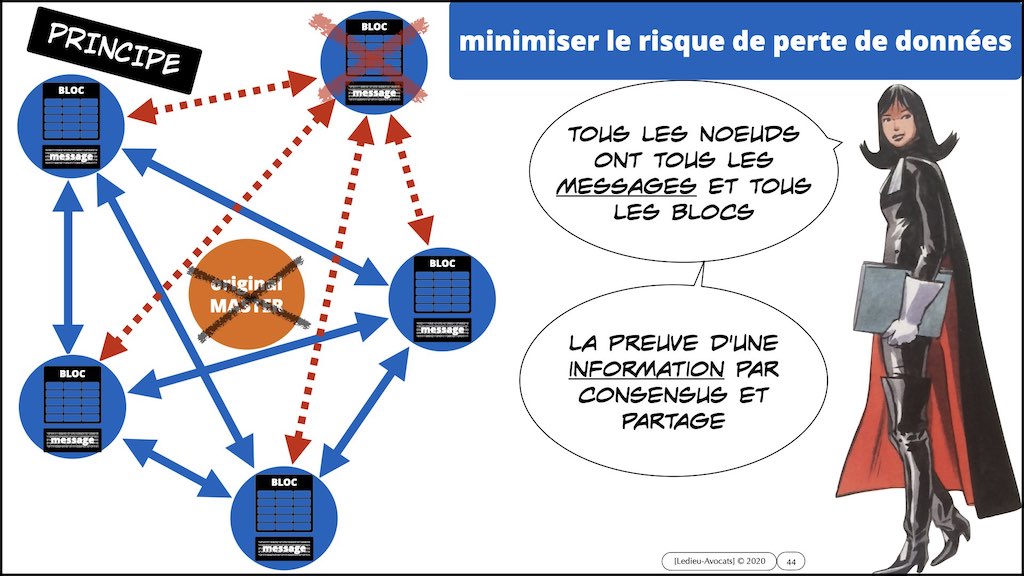

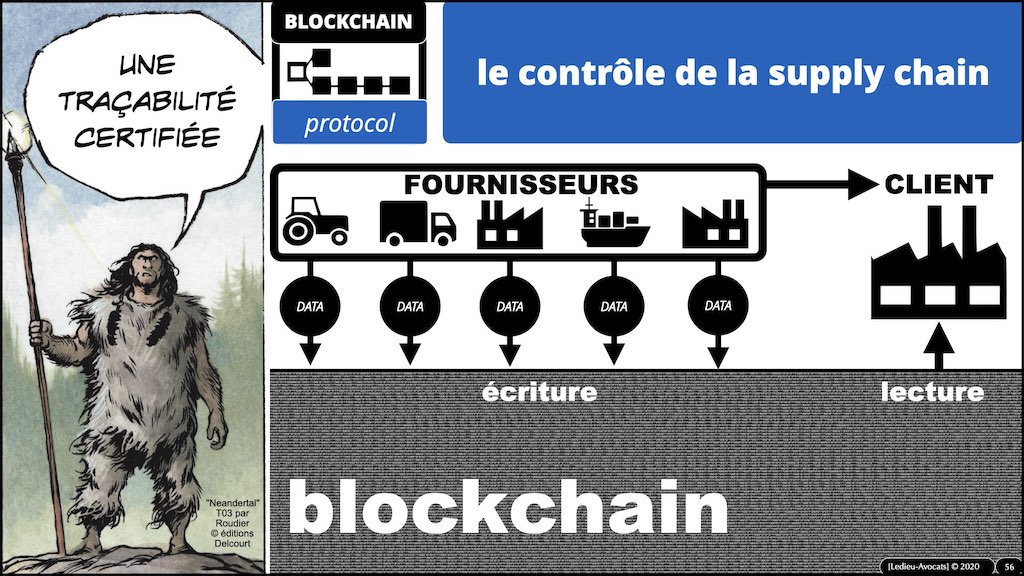

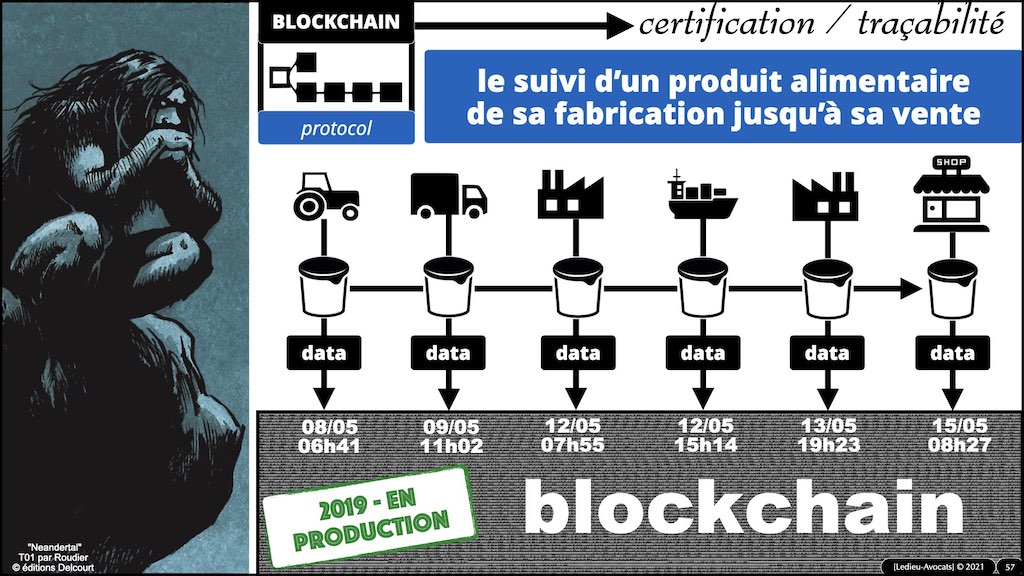

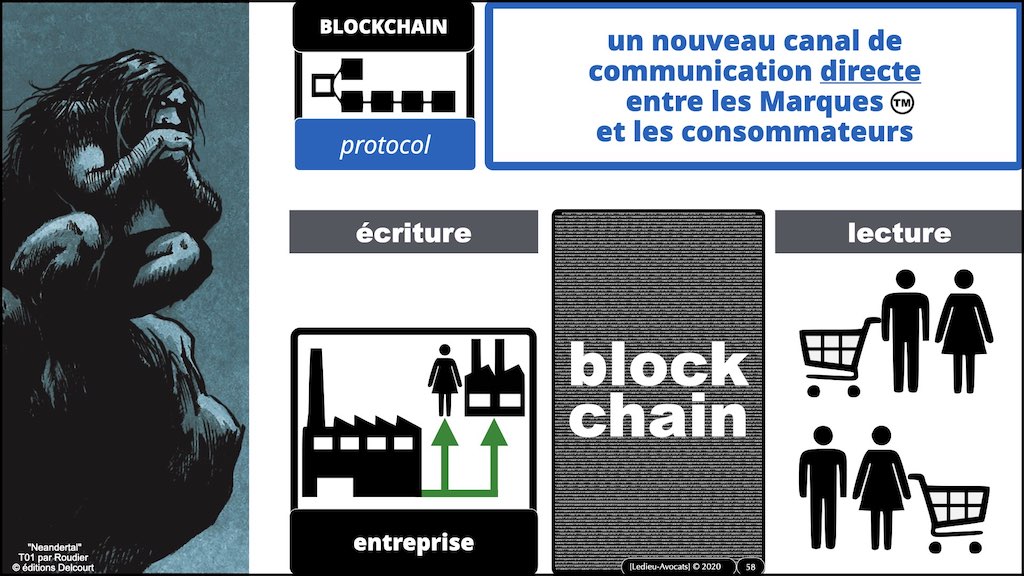

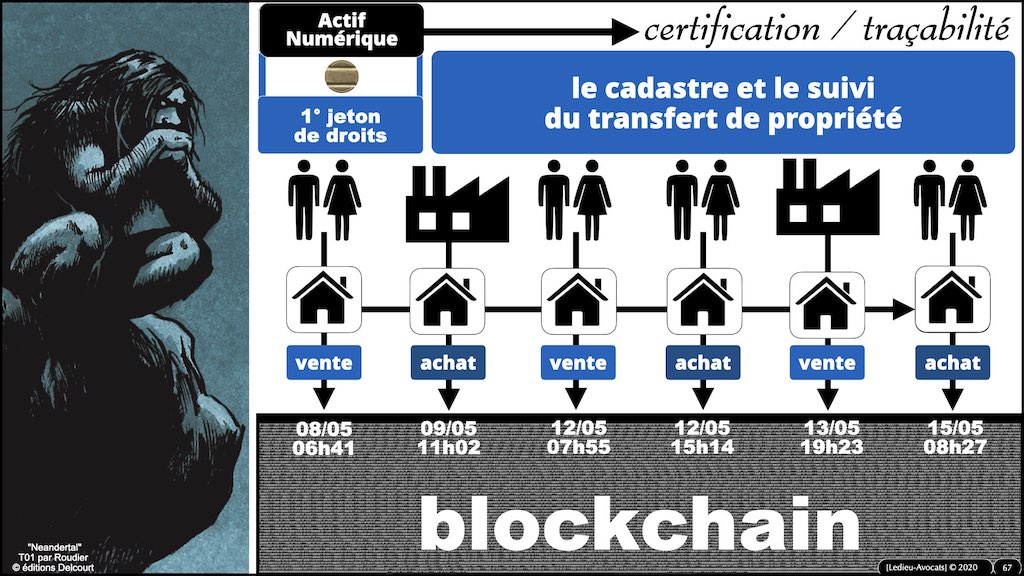

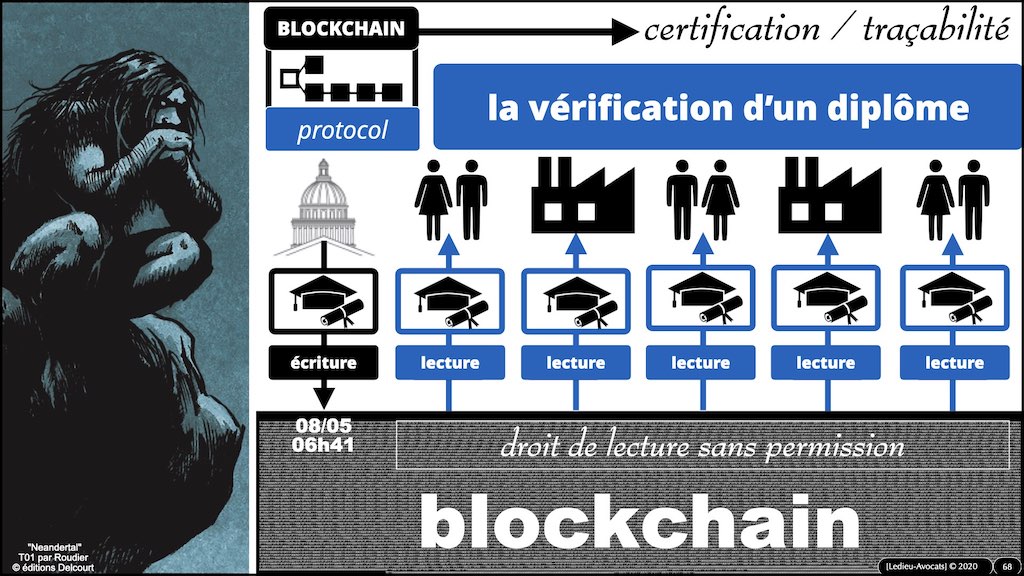

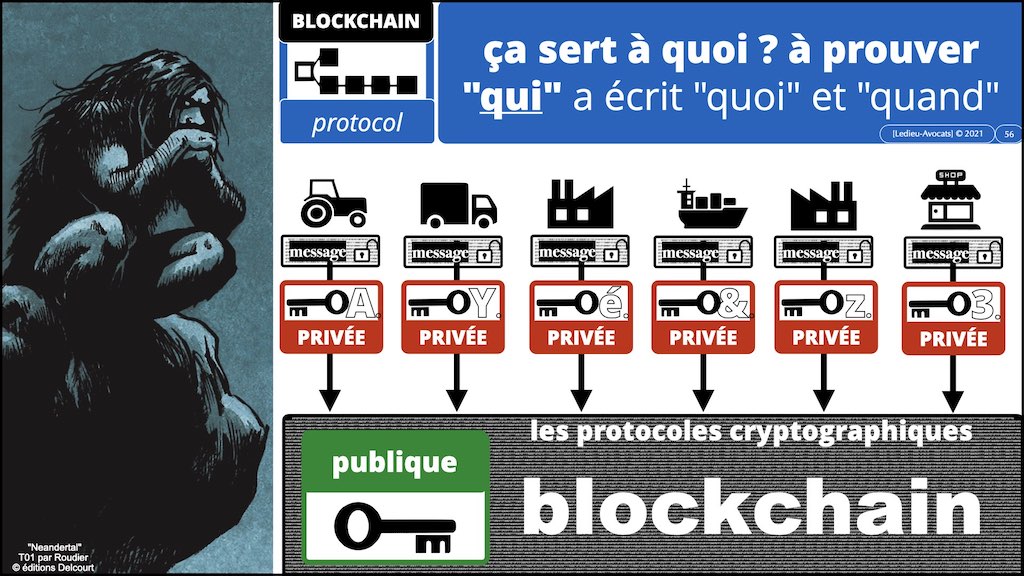

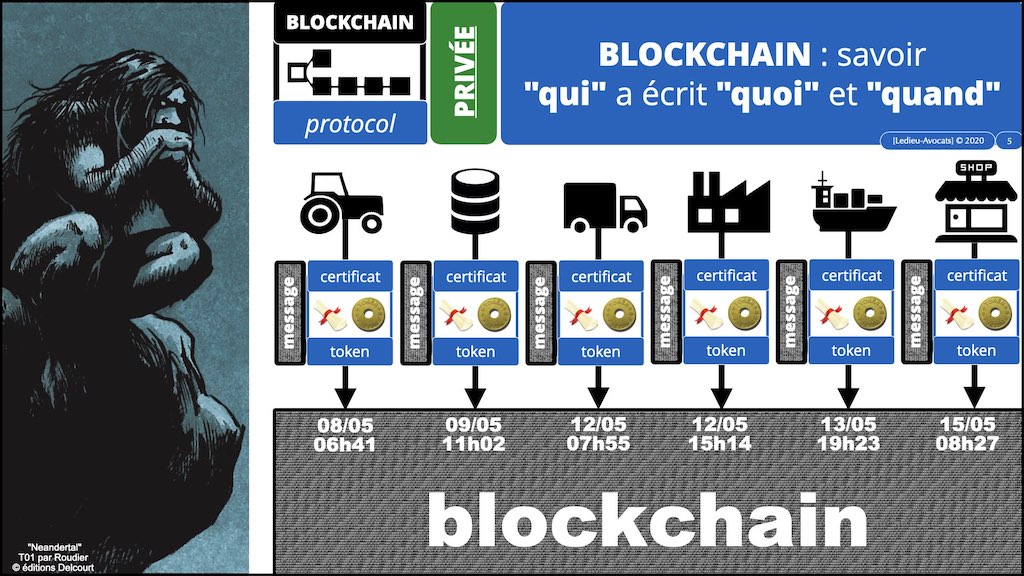

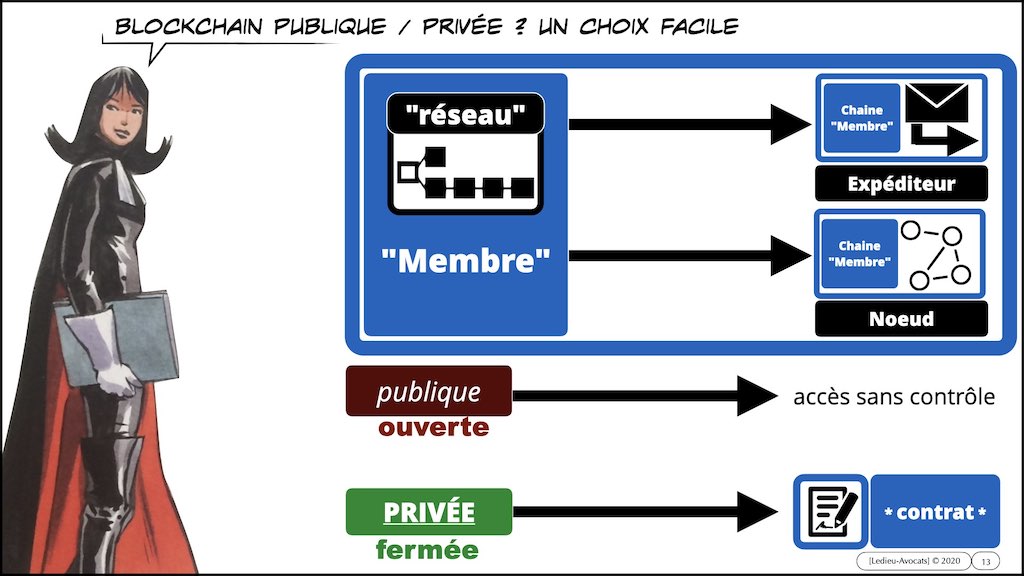

C’est en cela que les protocoles blockchain sont une révolution : des parties décident de partager des informations, sans « master », aussi appelé « tiers de confiance« .

Il faut donc organiser, avec des logiciels, un échange de données numériques via un réseau de communications électroniques (au hasard, l’Internet…).

Cliquez sur le lien pour voir comment wikipédia vous explique la chose (bonne et agréable lecture…).

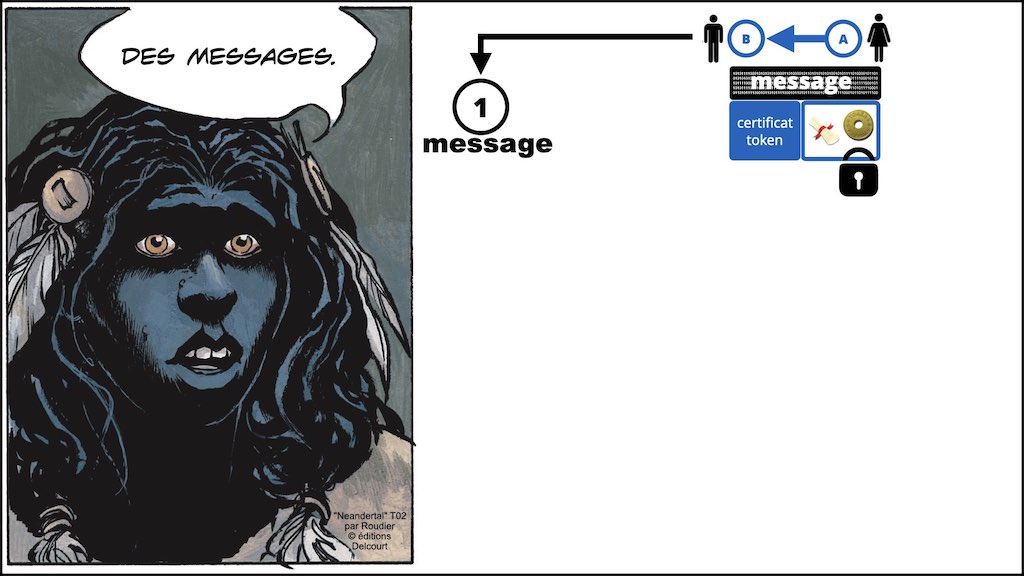

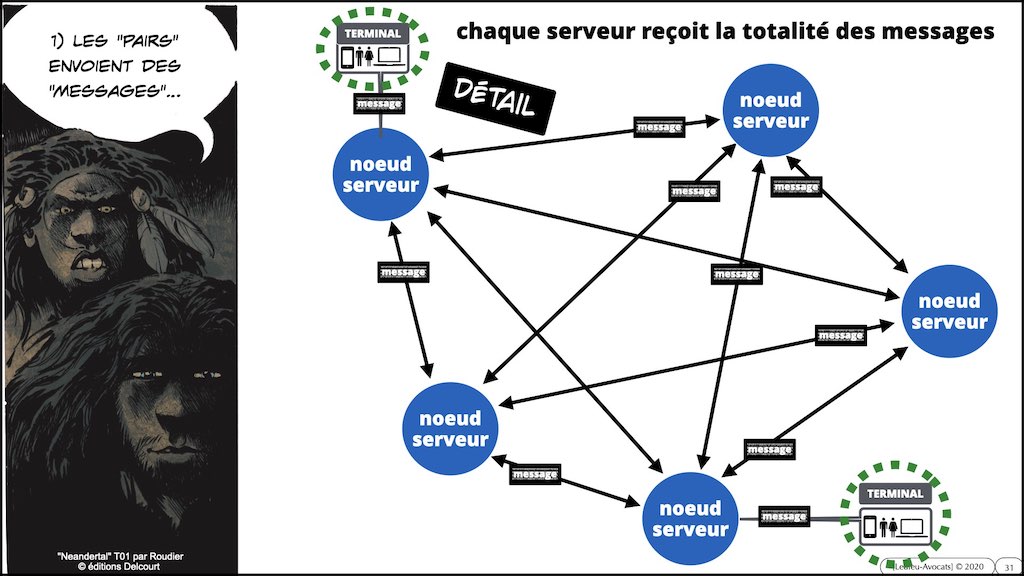

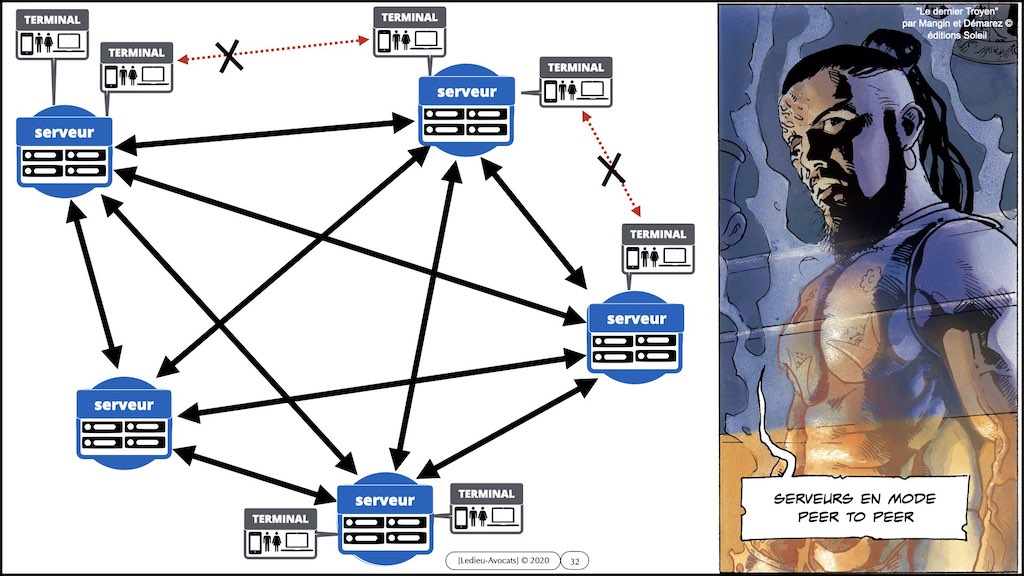

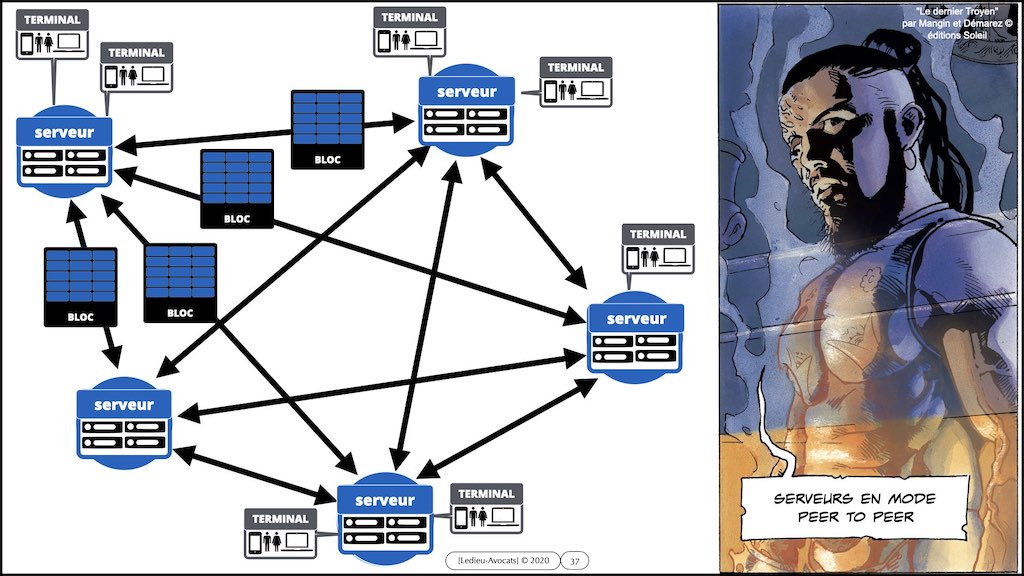

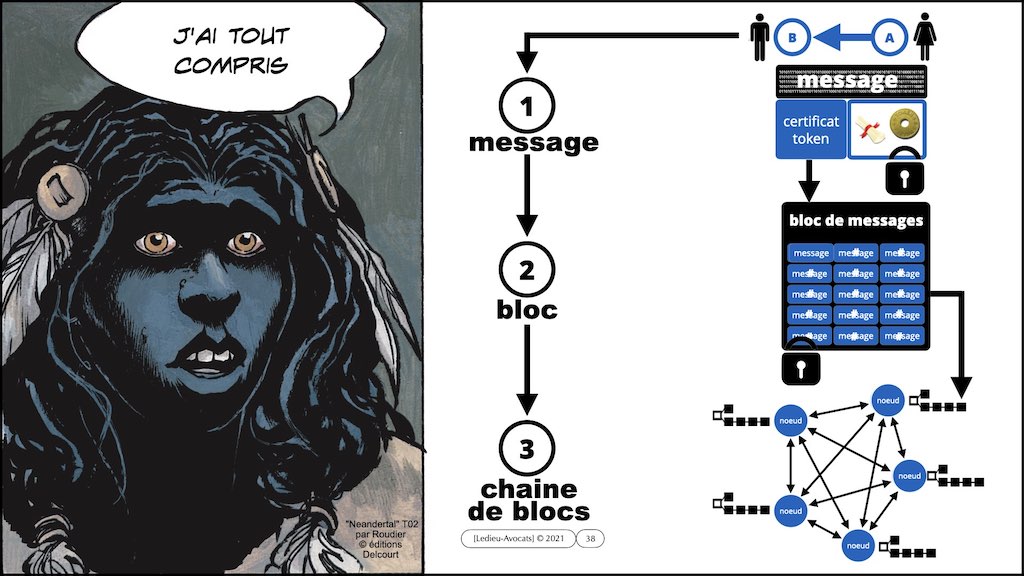

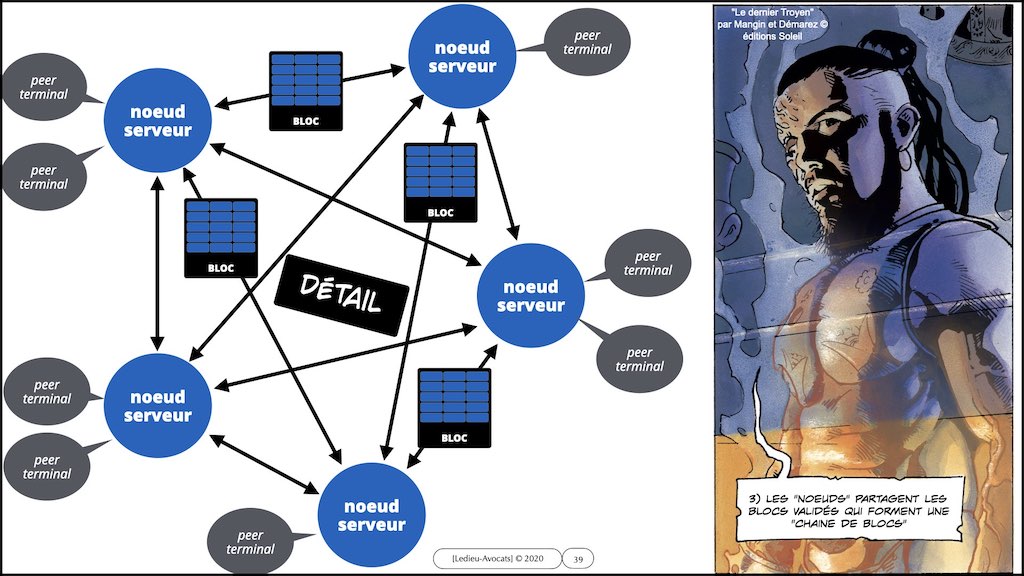

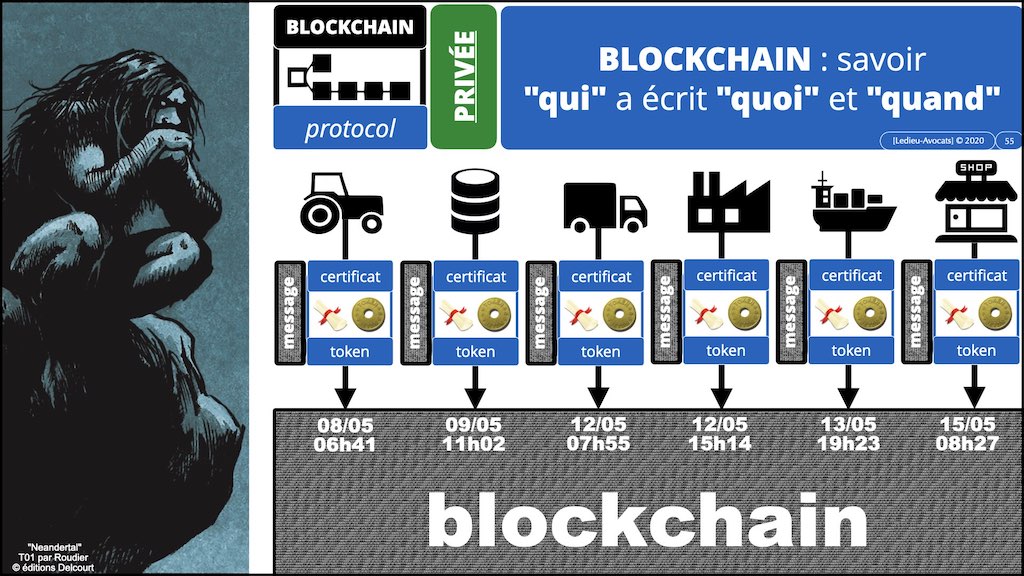

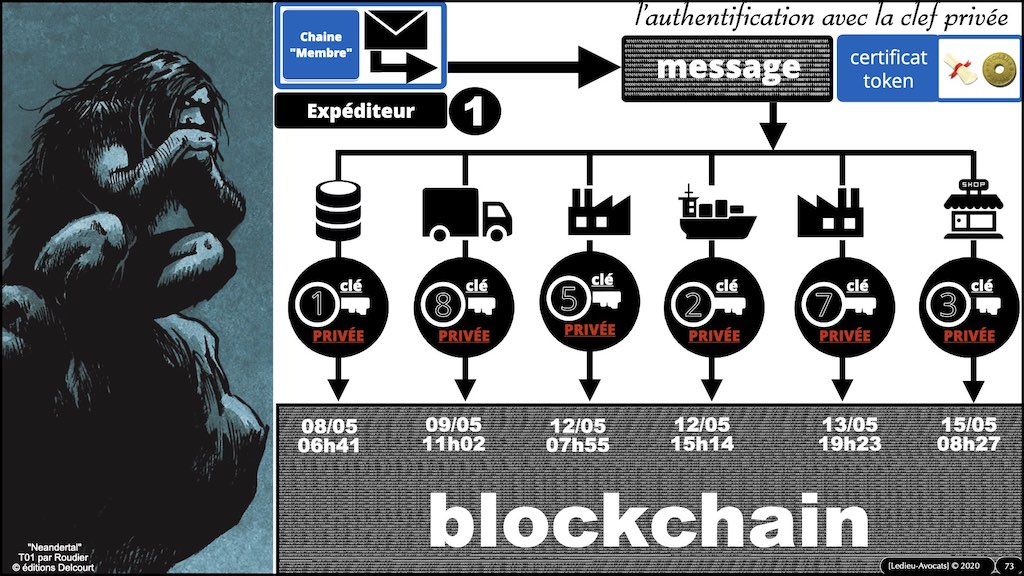

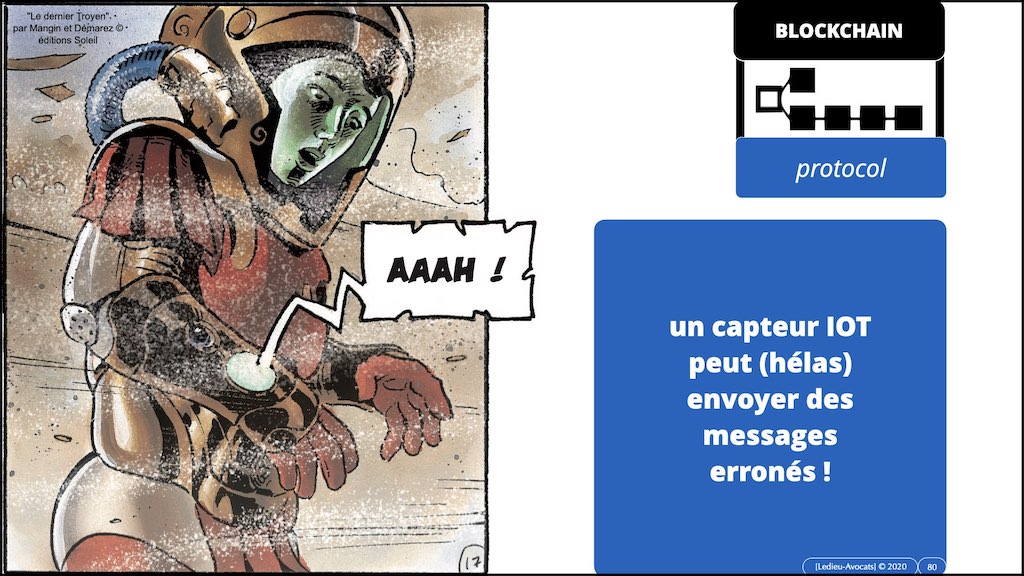

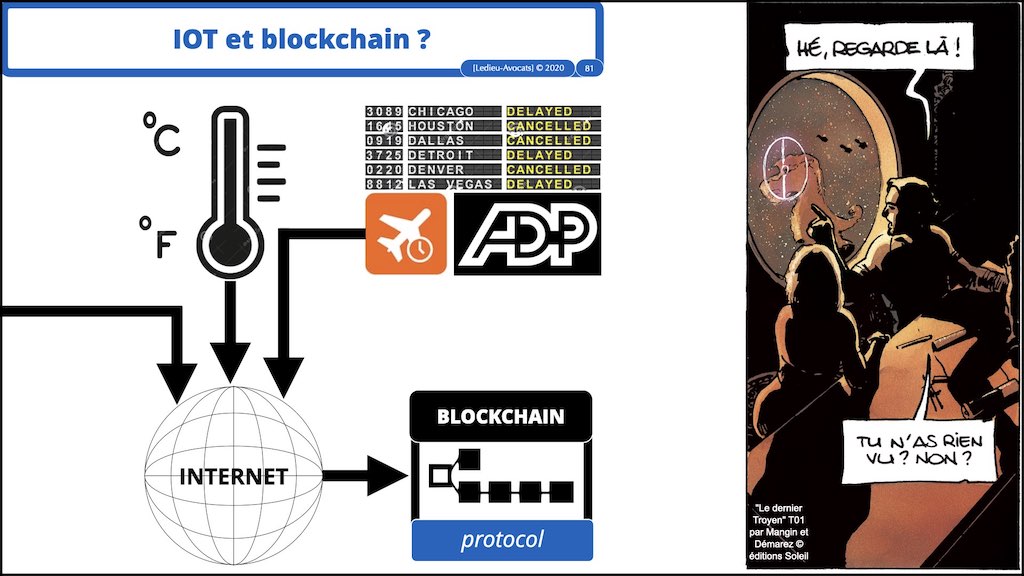

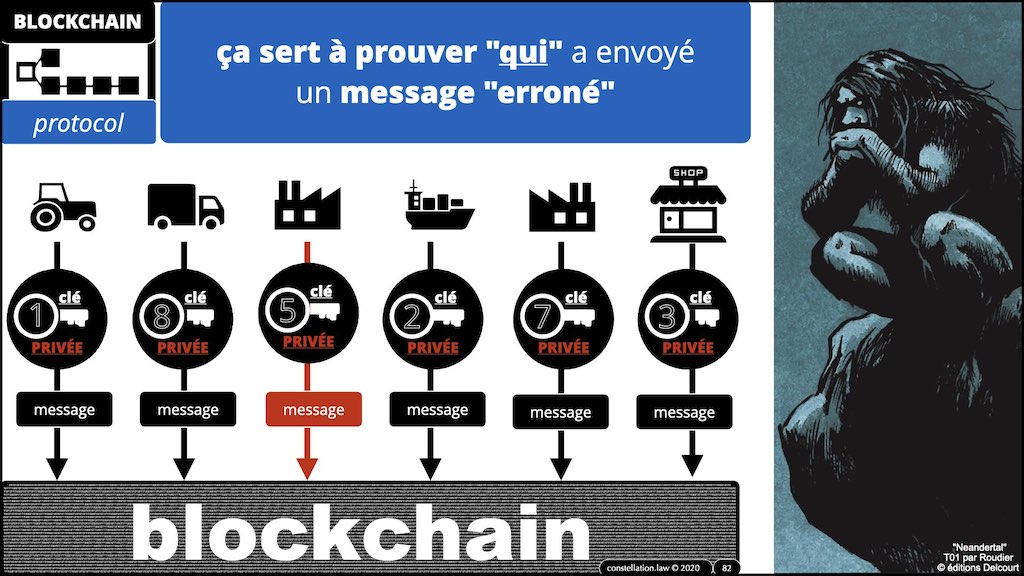

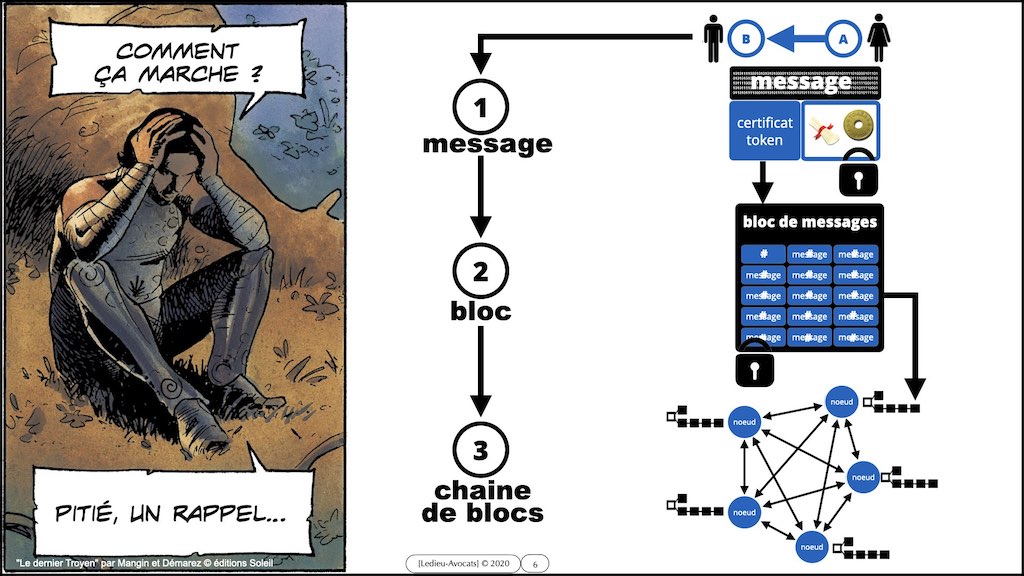

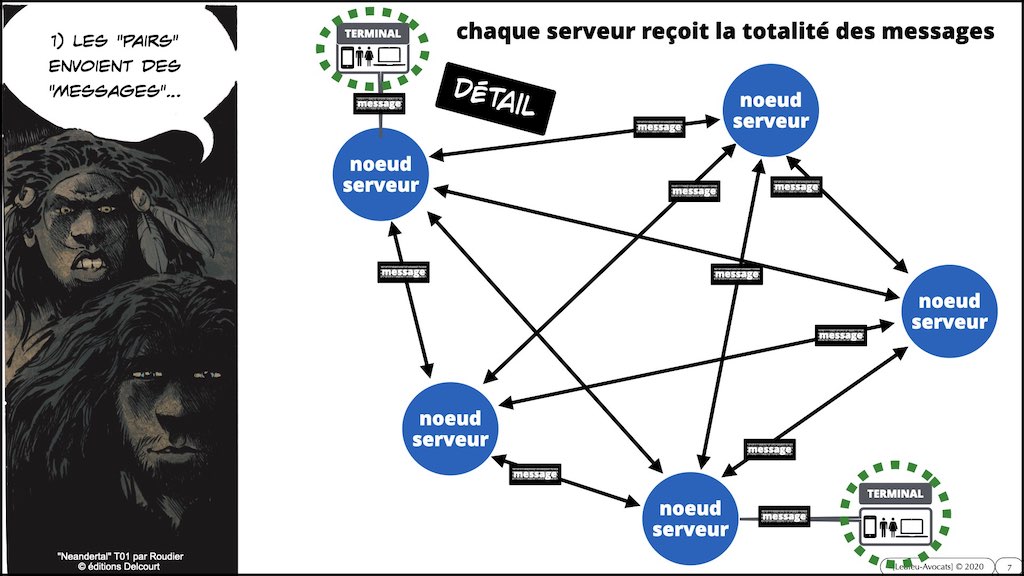

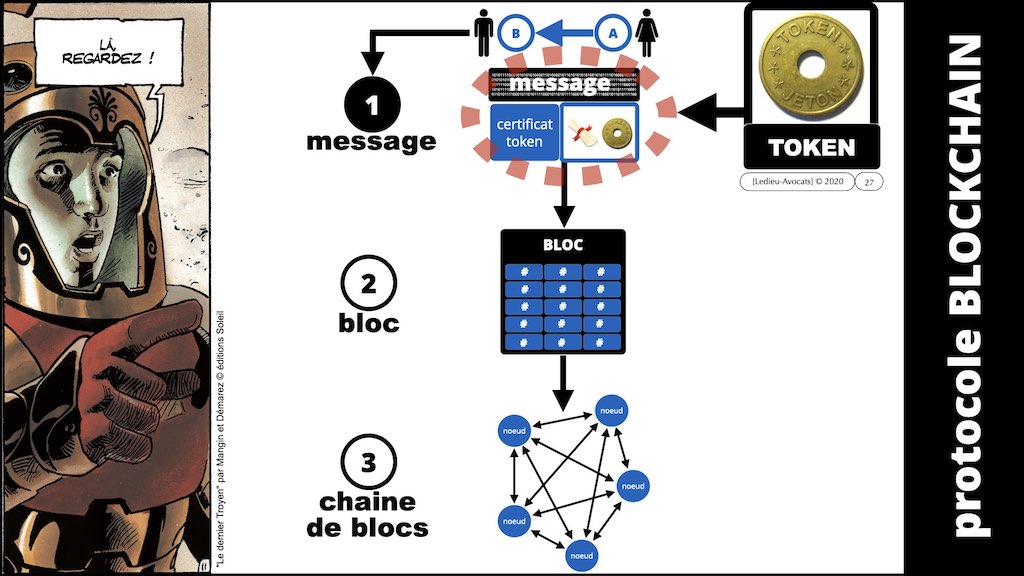

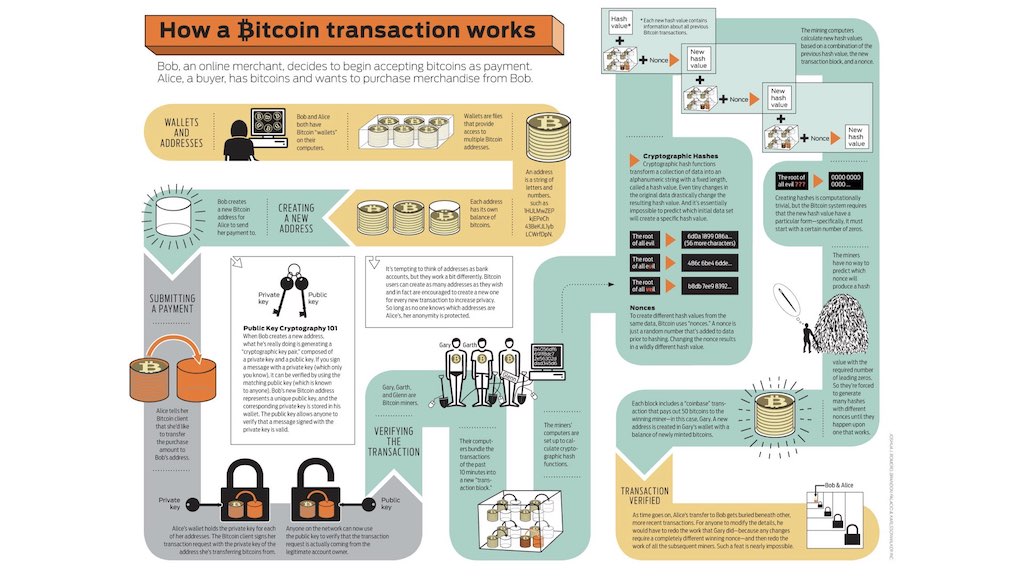

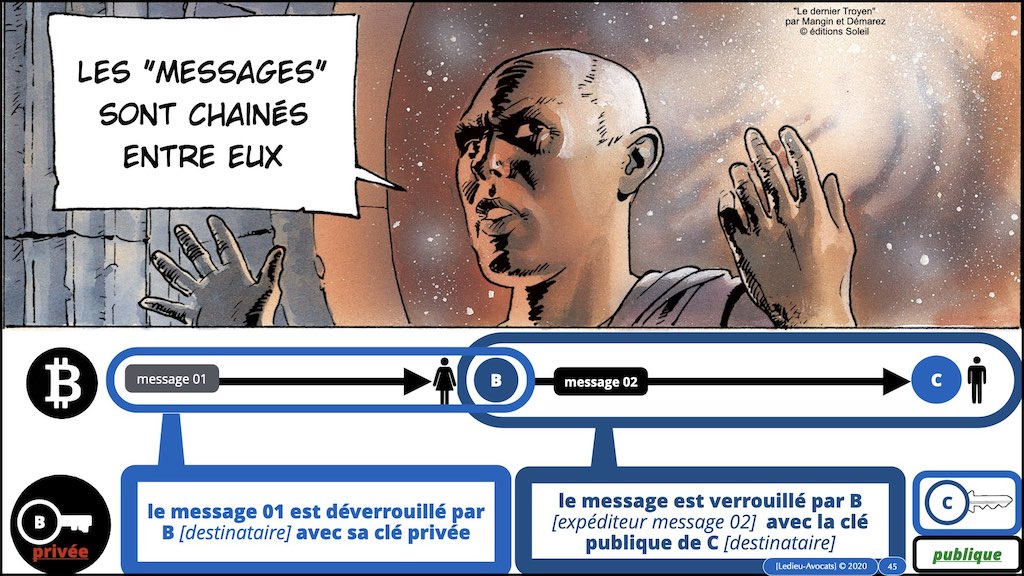

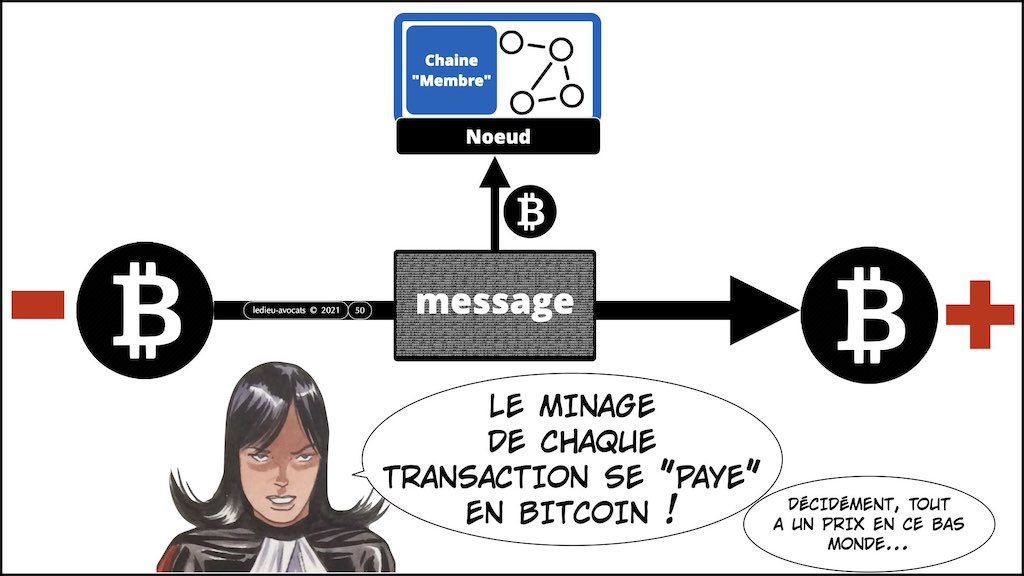

Des terminaux appelés « pairs » (peer en anglais) envoient des « messages » à des serveurs appelés « noeuds » (ou node en anglais).

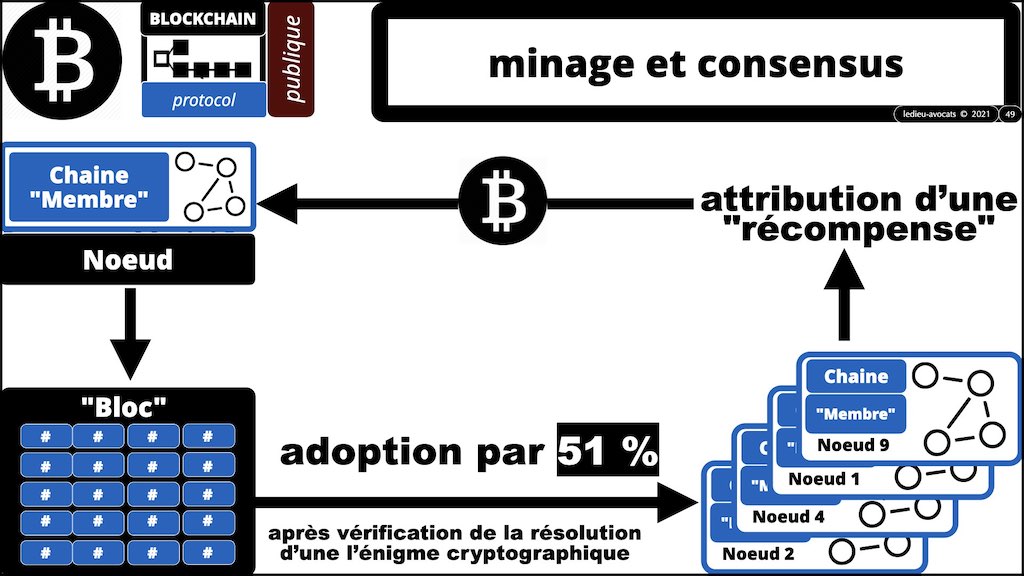

Chacun des noeuds partage la totalité des messages reçus avec la totalité des autres noeuds.

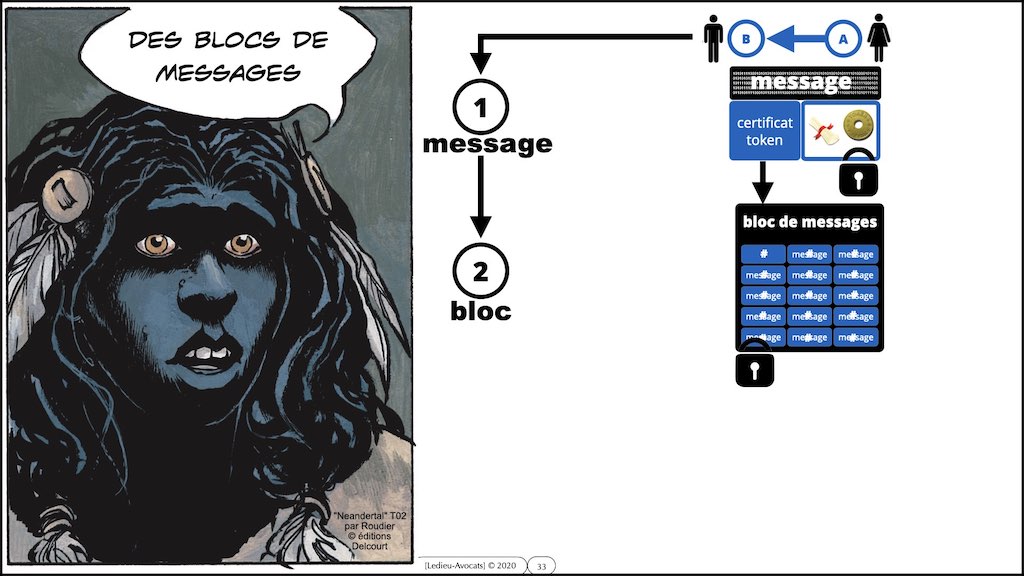

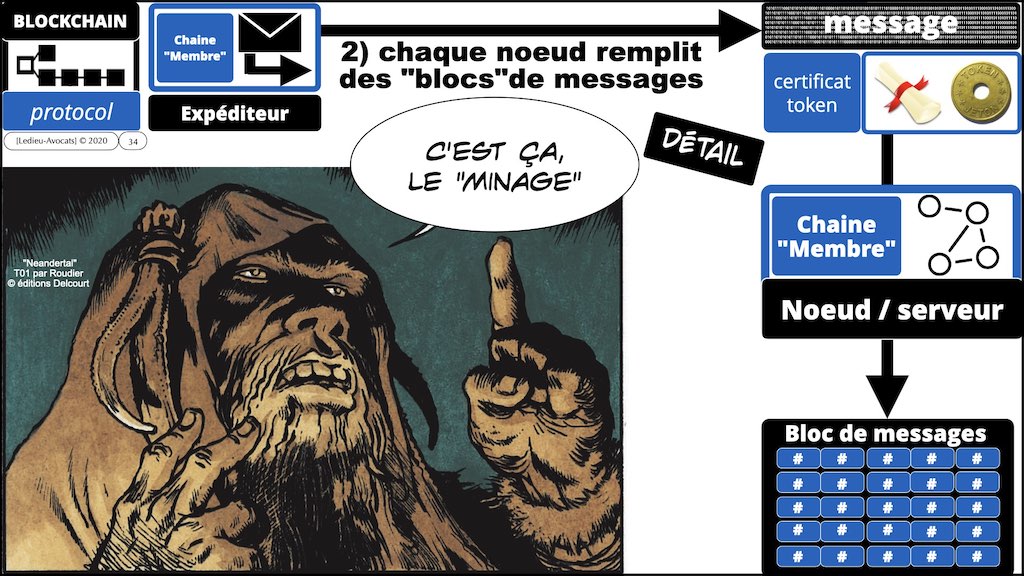

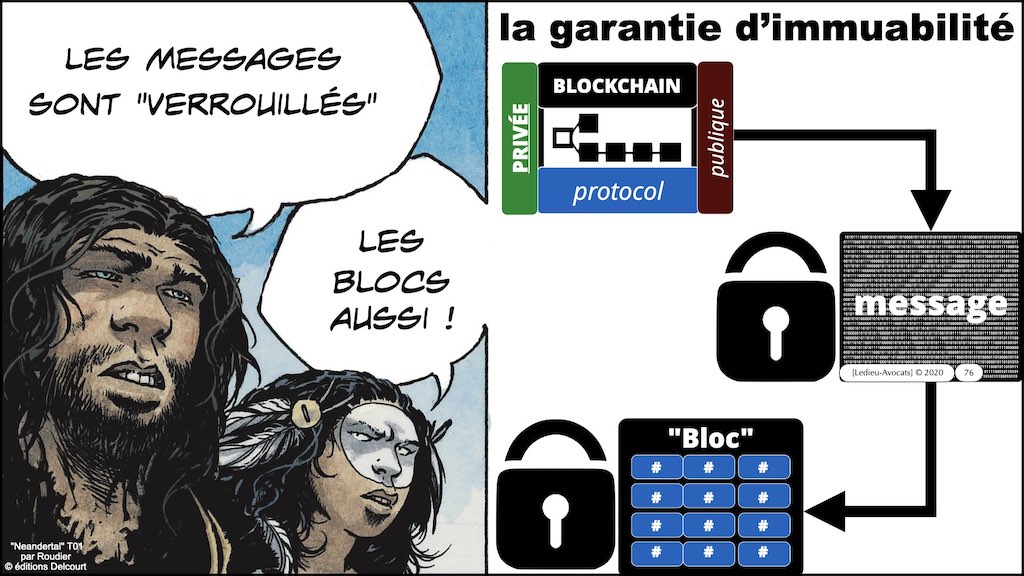

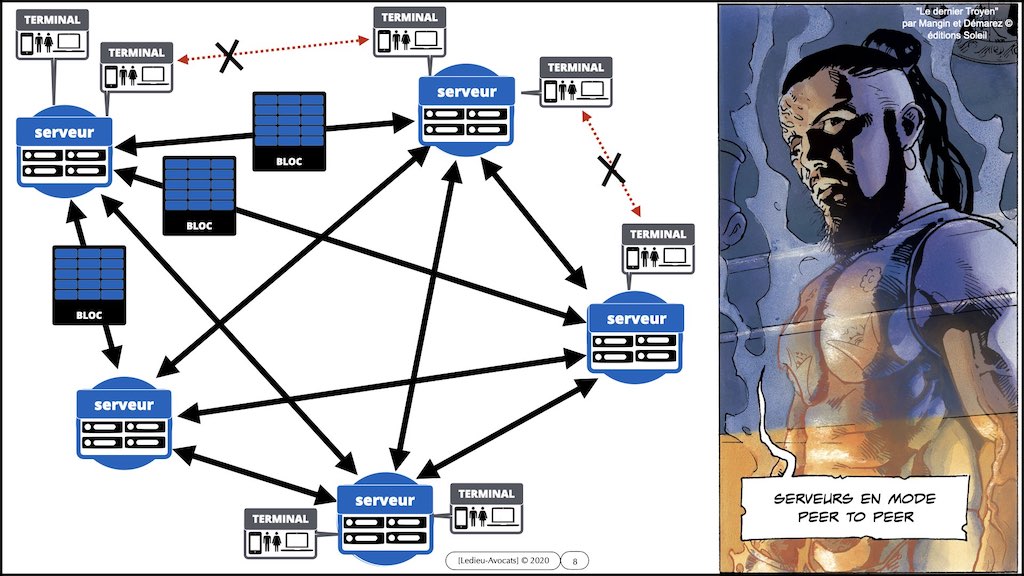

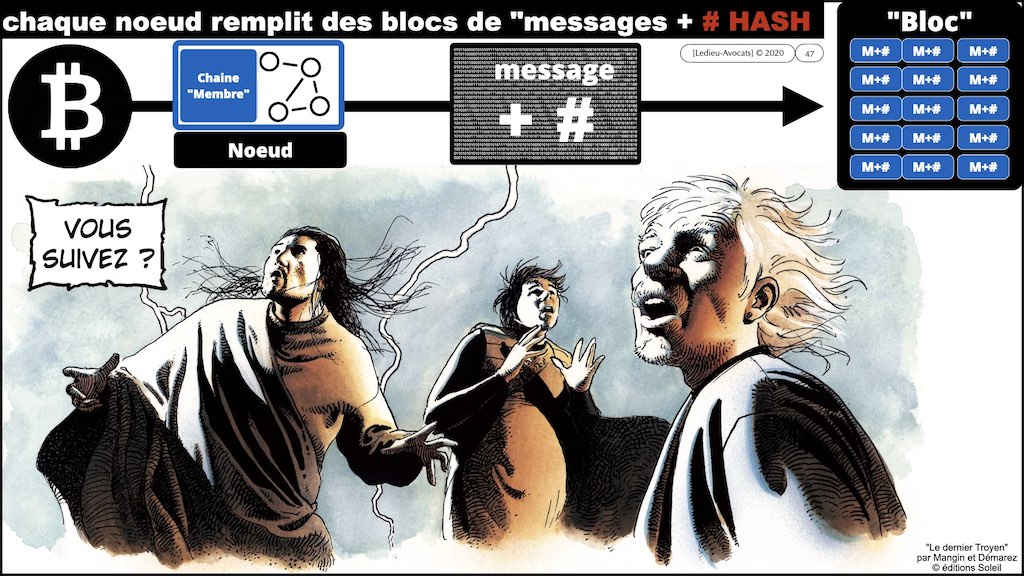

Chaque noeud remplit des « blocs » avec les messages qu’il reçoit, soit des terminaux qui lui sont rattachés, soit des terminaux rattachés aux autres noeuds.

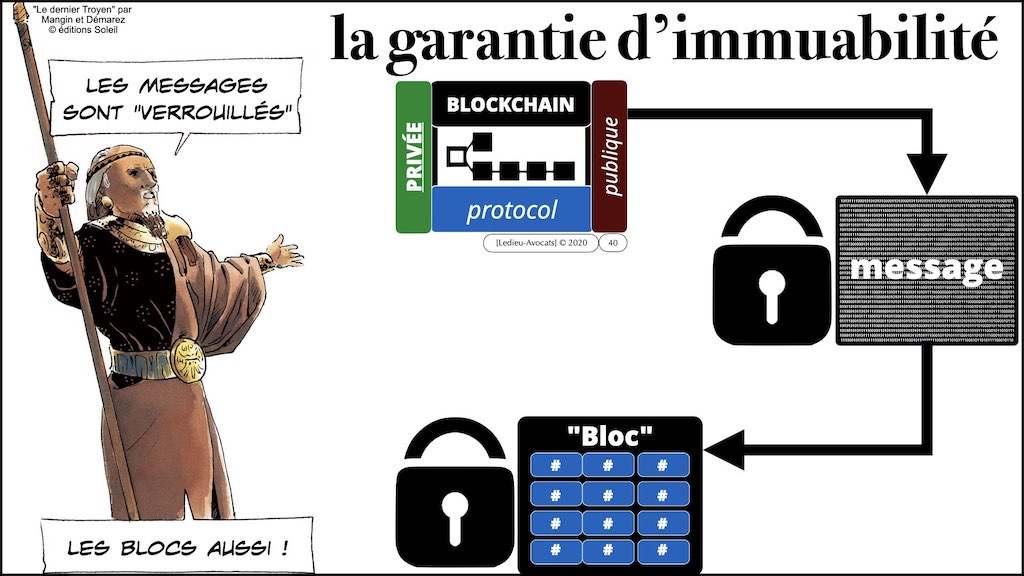

Lorsqu’un noeud a rempli un bloc (avec des messages – vous suivez ce que je dis ?-), le noeud « verrouille » le bloc et envoie le bloc verrouillé à l’ensemble des autres noeuds.

Une fois que tous les noeuds disposent du dernier bloc verrouillé, chacun de ces noeuds ajoute ce bloc à la suite des blocs précédents dont il garde une copie. Laquelle copie est donc strictement identique à celles détenues par chacun des autres noeuds.

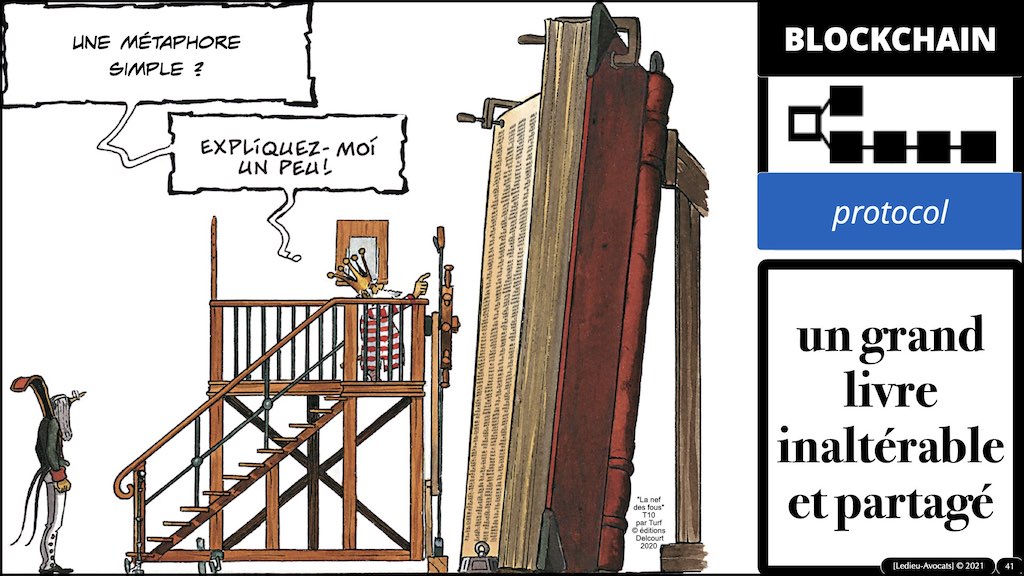

Chaque noeud dispose donc d’une chaîne de blocs, tous strictement identiques. En anglais, on appelle ça une « blockchain ».

Vous avez tout compris ?

Maintenant que vous avez compris le principe technique (merci Monsieur Satochi Nagamoto), reste à voir à quoi ça sert…

Vous trouverez toutes ces explications illustrées en bande dessinée dans les slides ci-dessous.

Blockchain et token expliqués au M2 Droit du Numérique : comprendre le chiffrement pour comprendre comment fonctionne un protocole blockchain

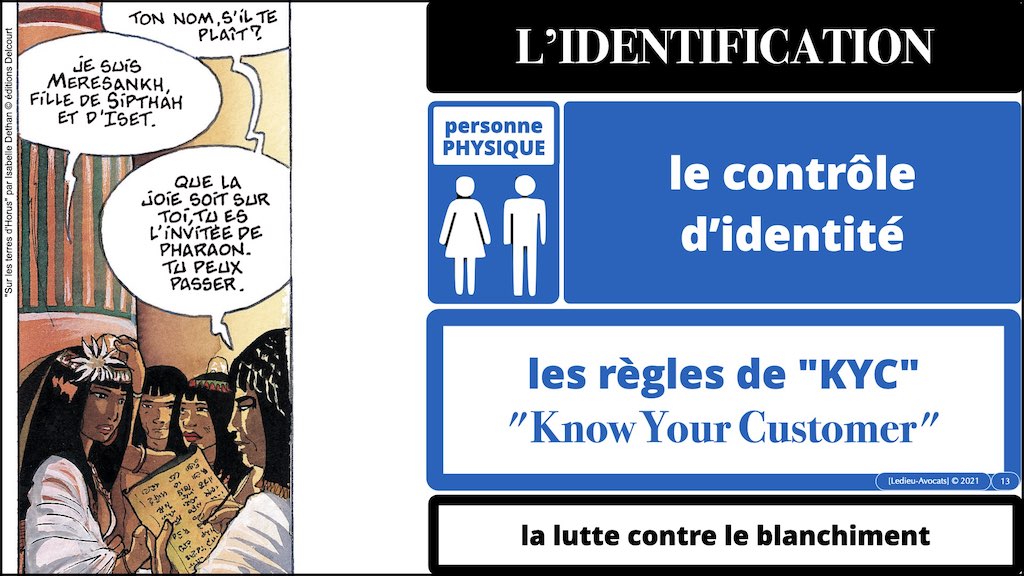

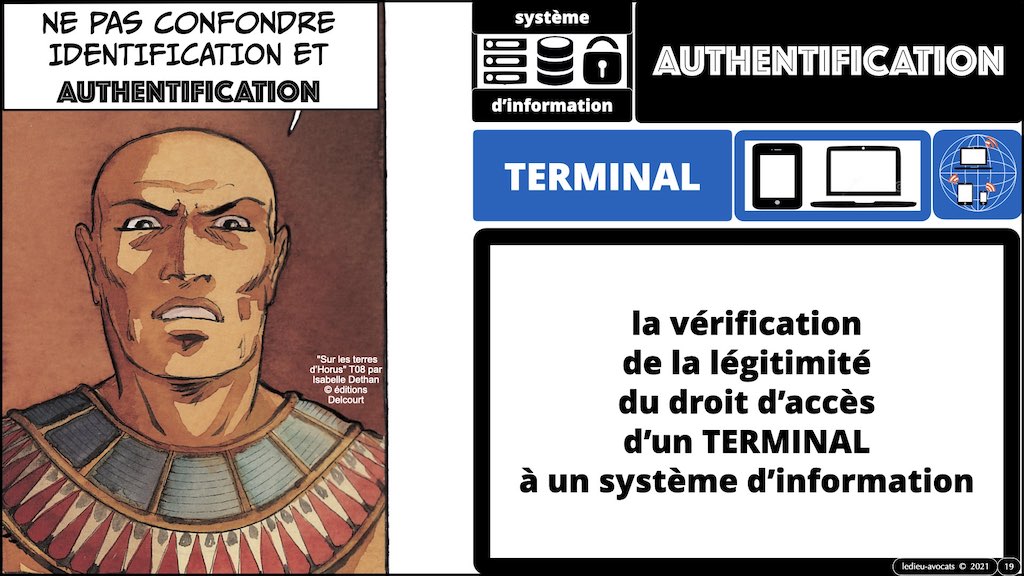

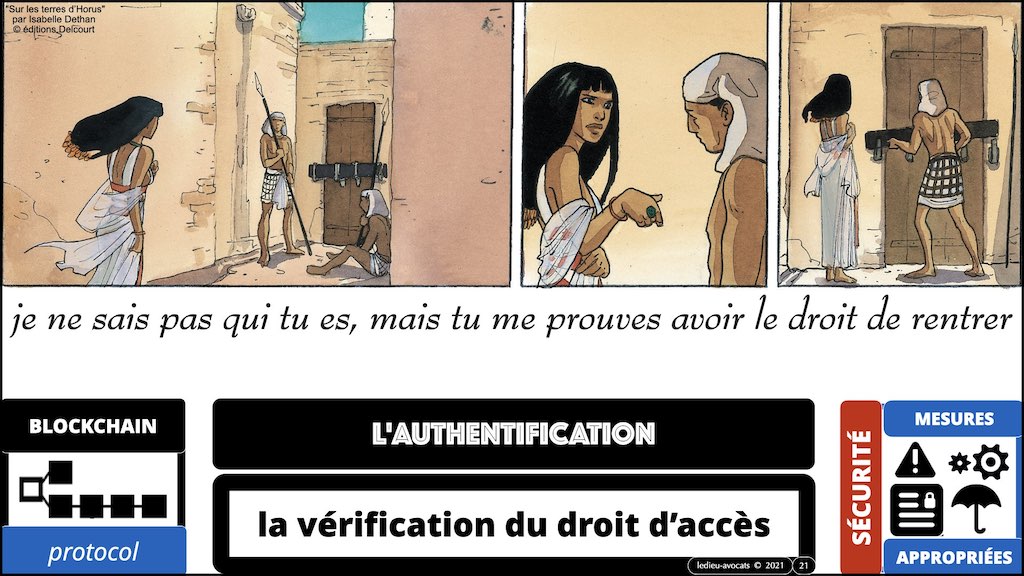

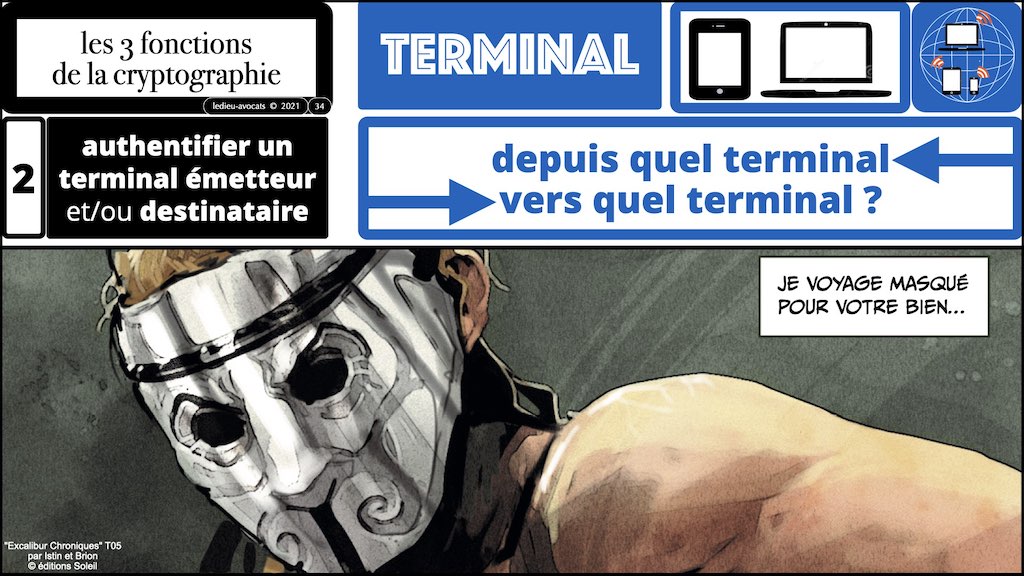

Avant de partir dans des explications – certes un peu techniques – liées à cette science occulte qu’est la cryptographie, commençons par faire la distinction essentielle, en droit comme en technique, entre les notions d’ « identification » (une personne) et d’ « authentification » (un terminal manipulé par une personne).

Alors, le chiffrement, qu’est-ce que c’est ?

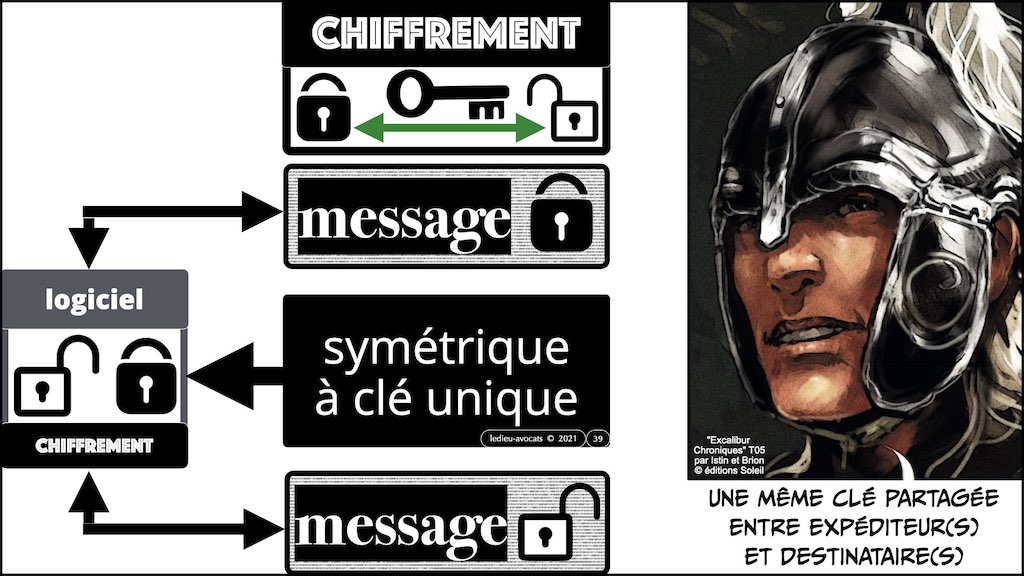

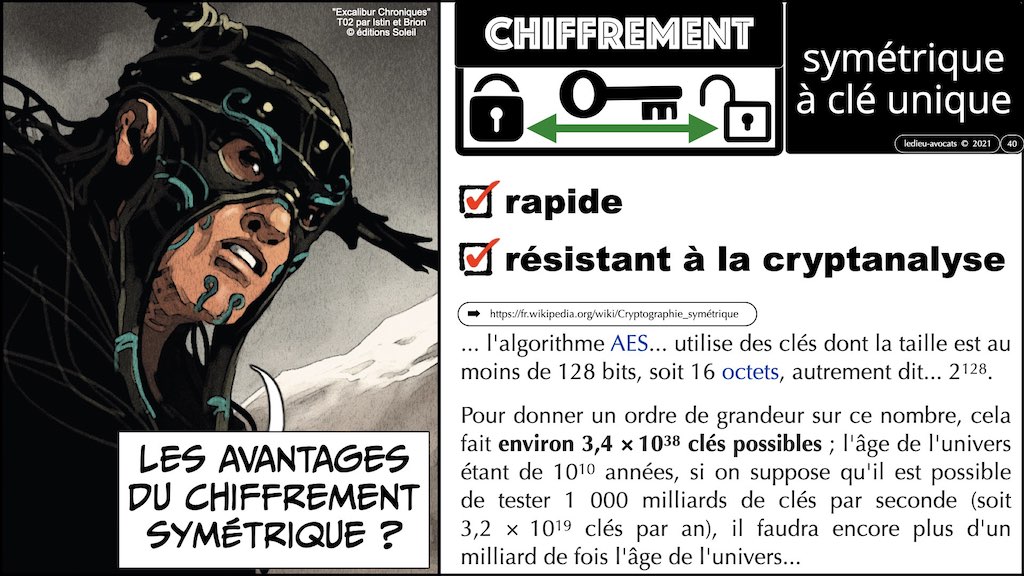

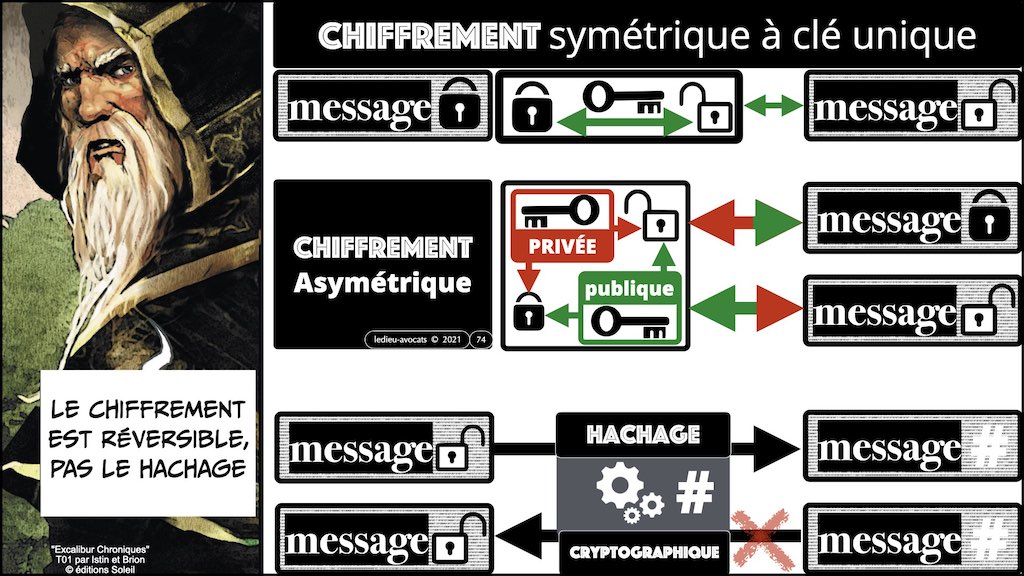

Lorsqu’on utilise une technique de chiffrement symétrique, l’expéditeur et le destinataire d’un message doivent échanger une clé unique (de chiffrement, donc) qui leur permet de « brouiller » les messages qu’ils s’échangent, de manière à ce que personne d’autre ne puisse avoir accès aux informations contenues dans ces messages.

De manière traditionnelle (depuis Jules César), le chiffrement symétrique (à clé unique) est utilisé pour sa fonction de confidentialité.

NOTE 1 à destination des acharné(e)s : allez écouter le super épisode « l’univers des codes secrets » du podcast NoLimitSecu. Je vous confirme que l’édition papier contient des exercices !

Bref… Dans les années 70′ est apparu un concept technique tout à fait novateur : la cryptographie asymétrique dite « à clé privée et clé publique« .

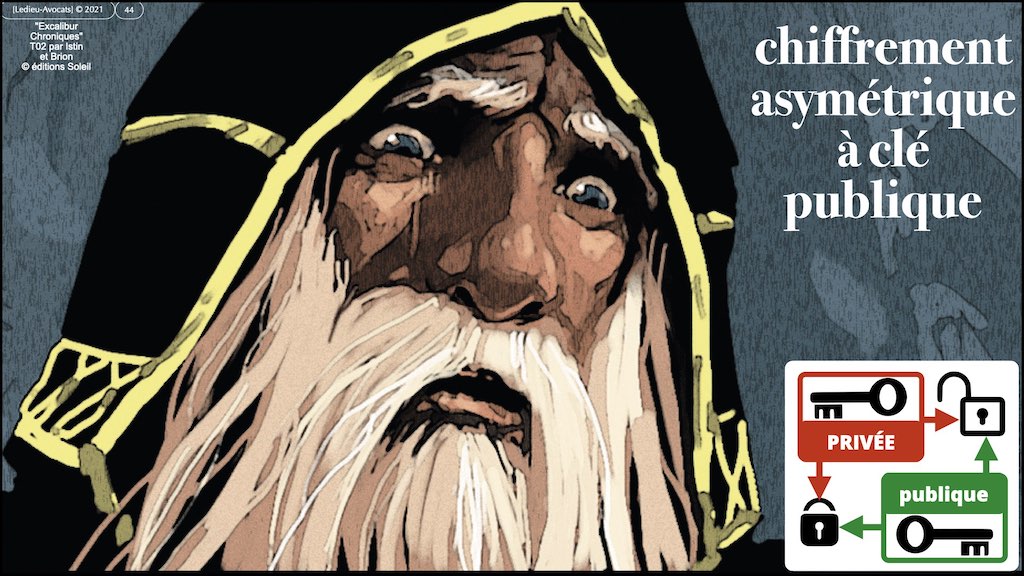

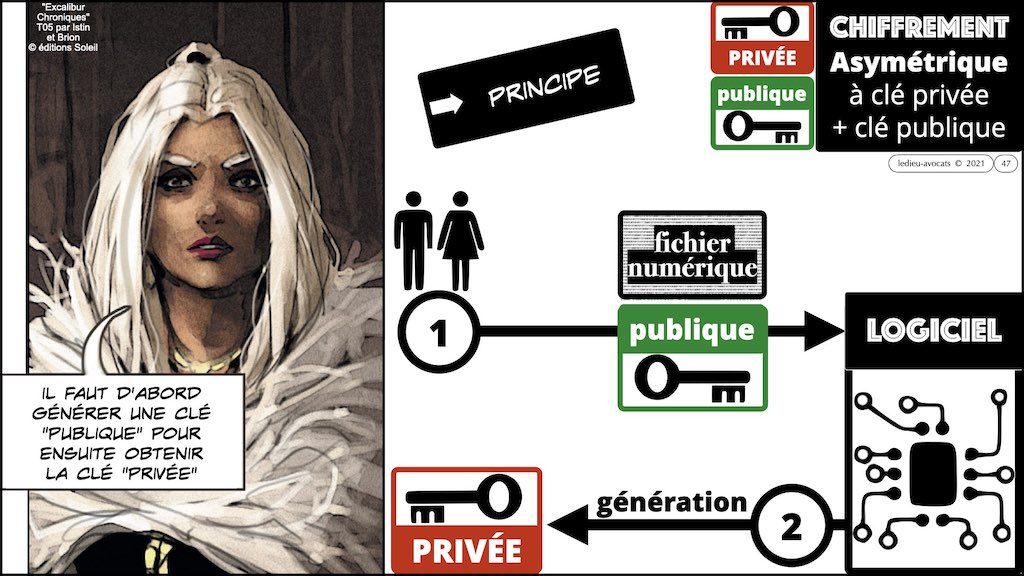

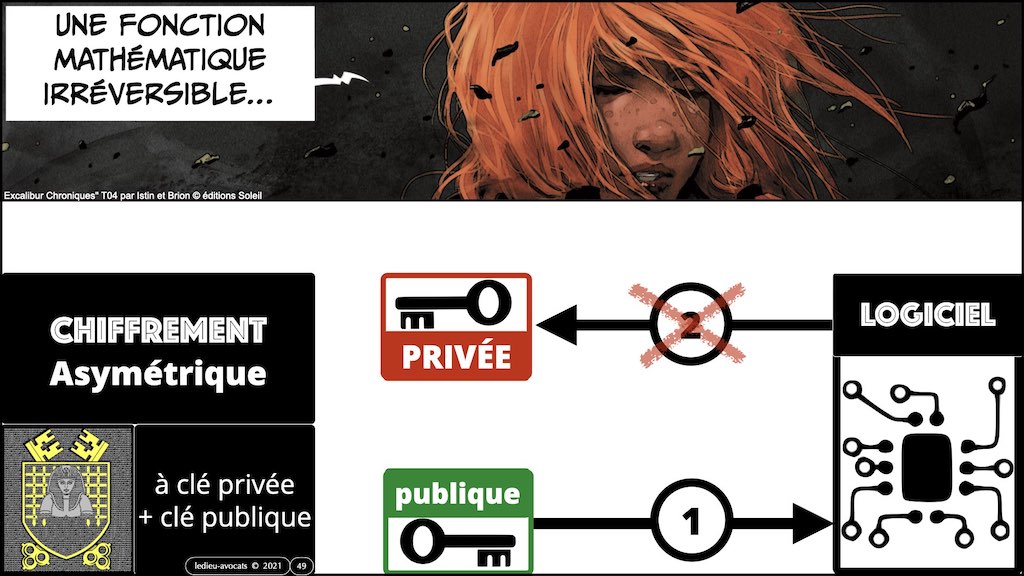

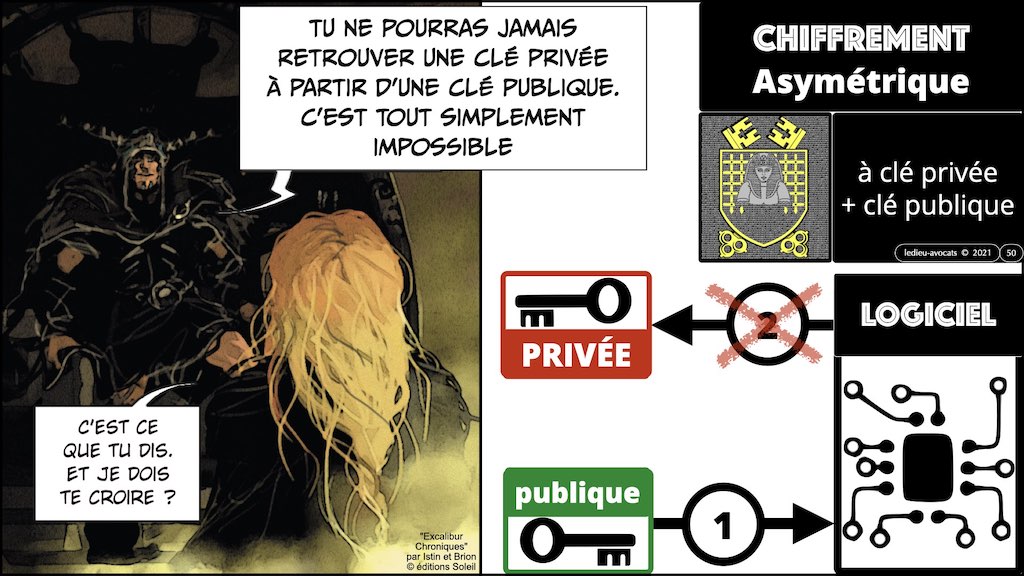

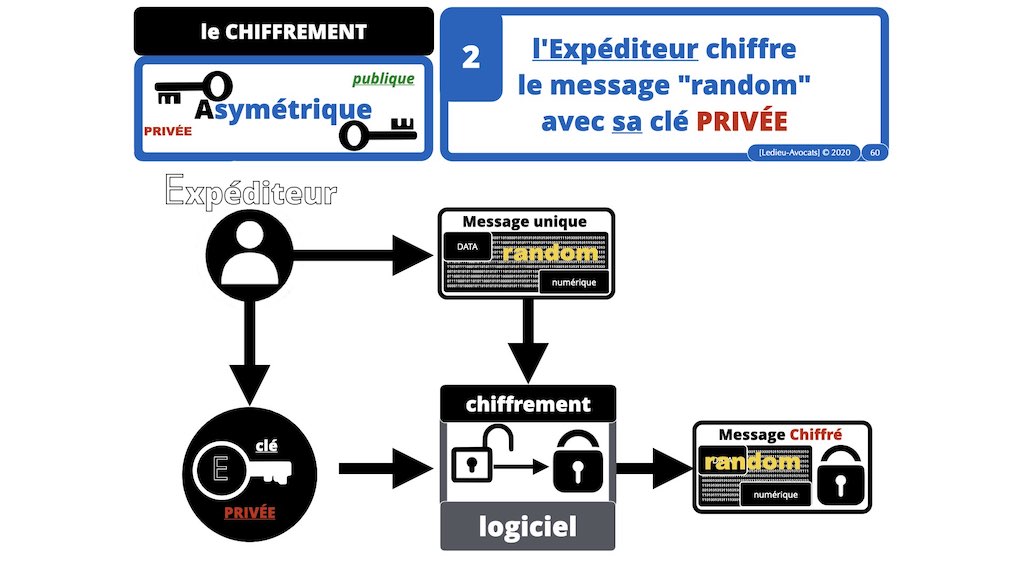

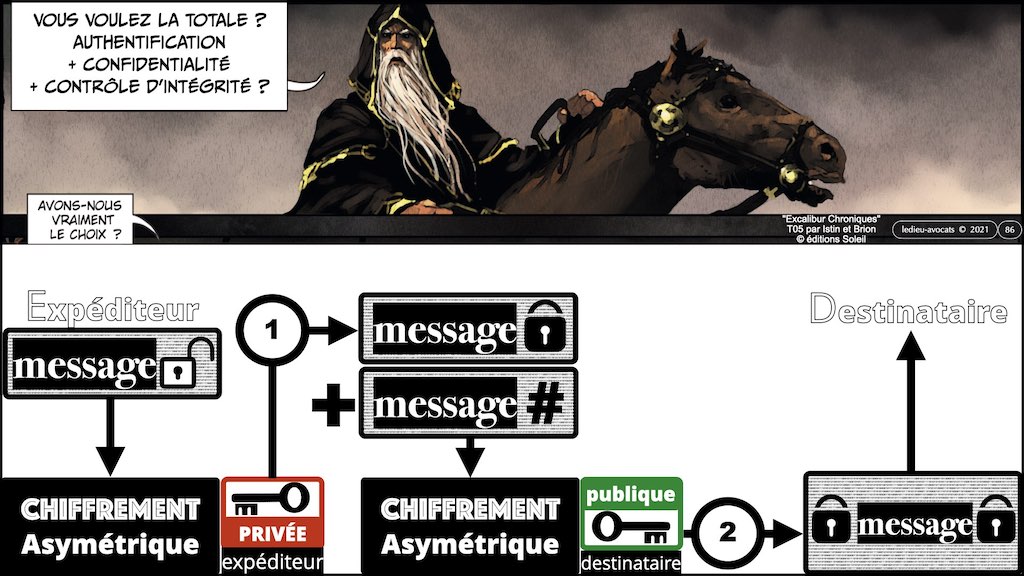

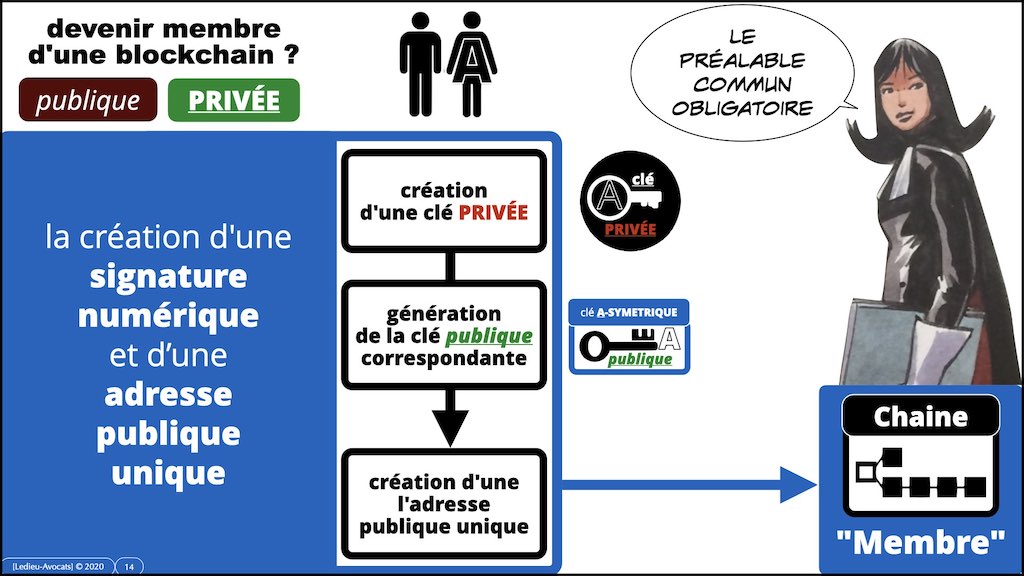

Le concept est le suivant : une personne crée une clé privée, un fichier numérique quelconque (qu’elle conserve pour elle). A partir de cette clé, un logiciel va générer une clé publique qui lui est « mécaniquement » liée.

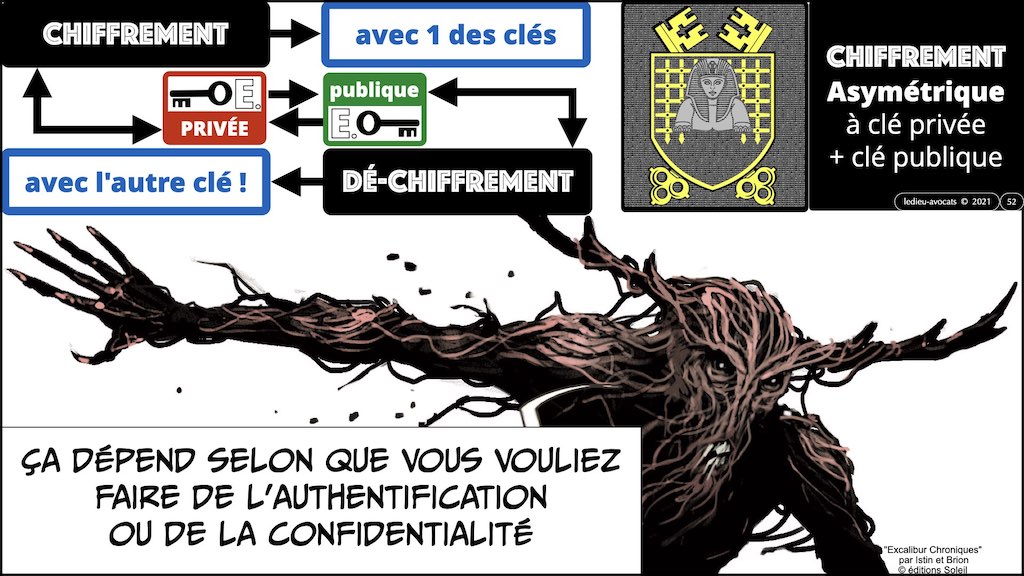

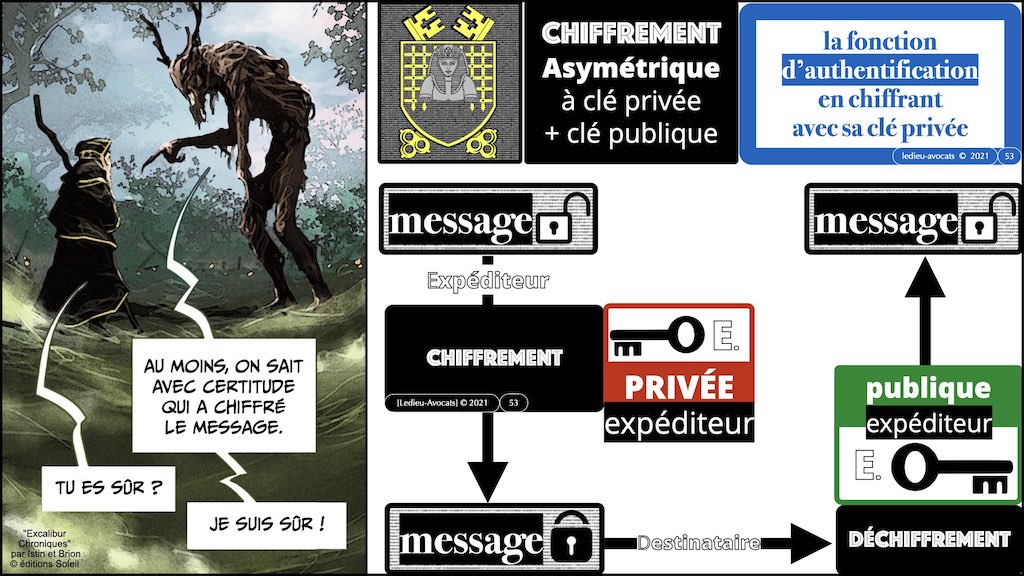

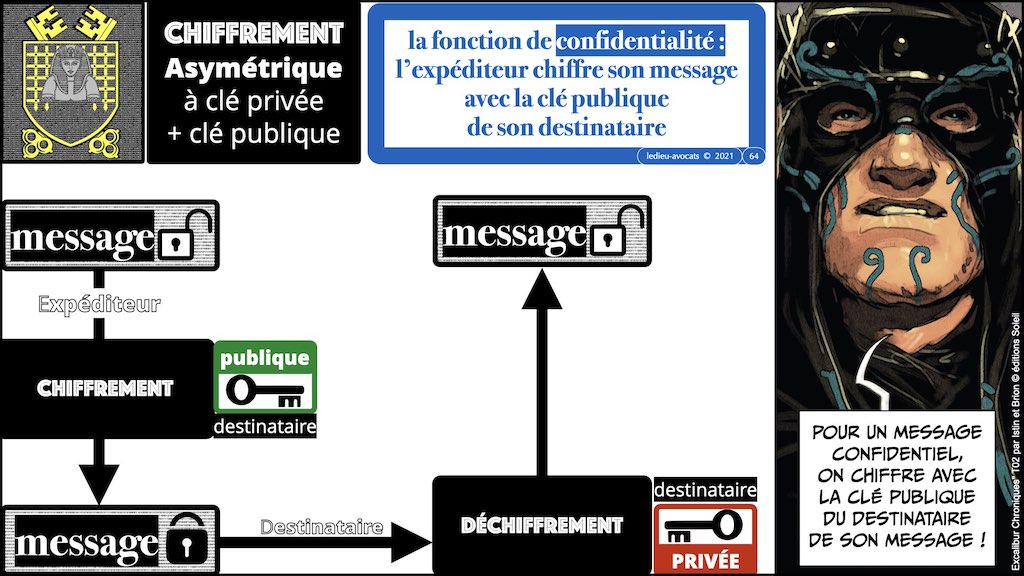

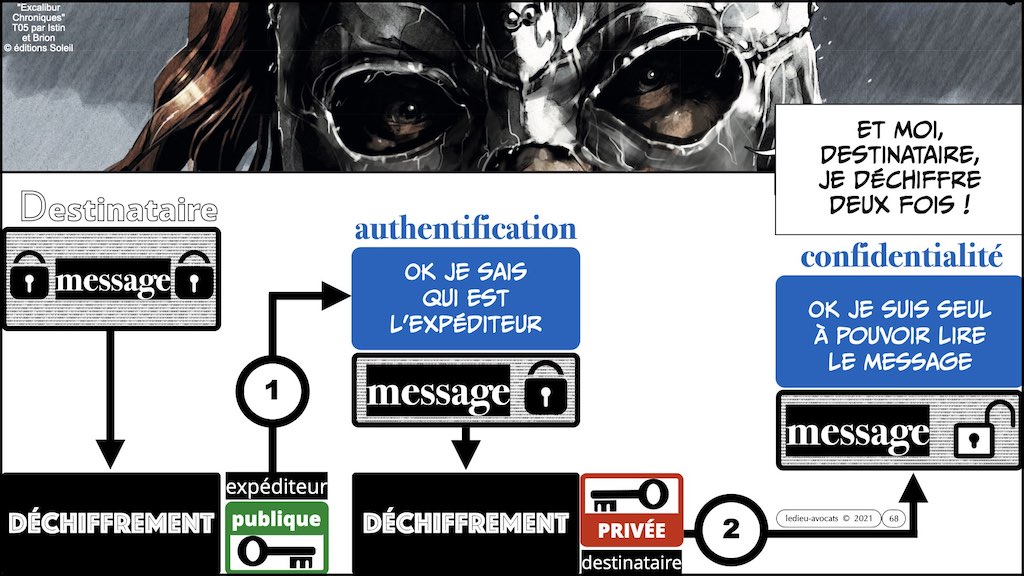

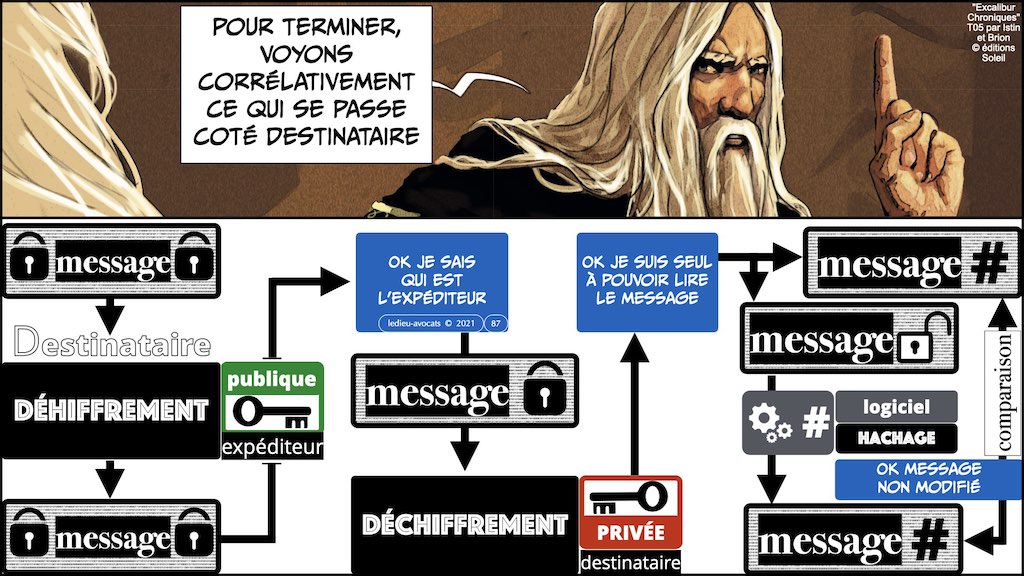

La clé privée permet de déchiffrer un message chiffré avec la clé publique correspondante. Ne vous poser pas de question, prenez ça pour un fait acquis (ou faites un M1 de crypto, au choix)

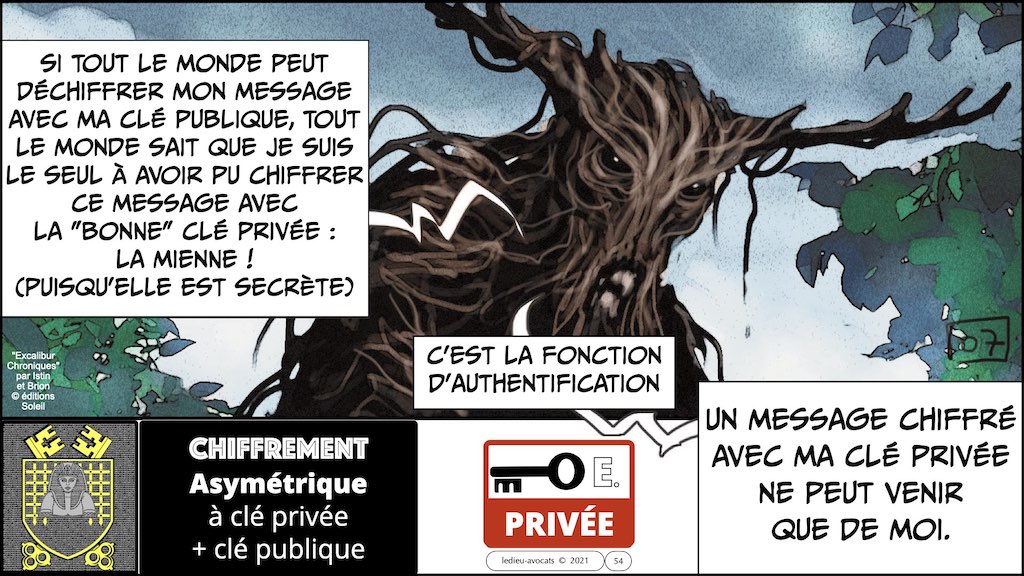

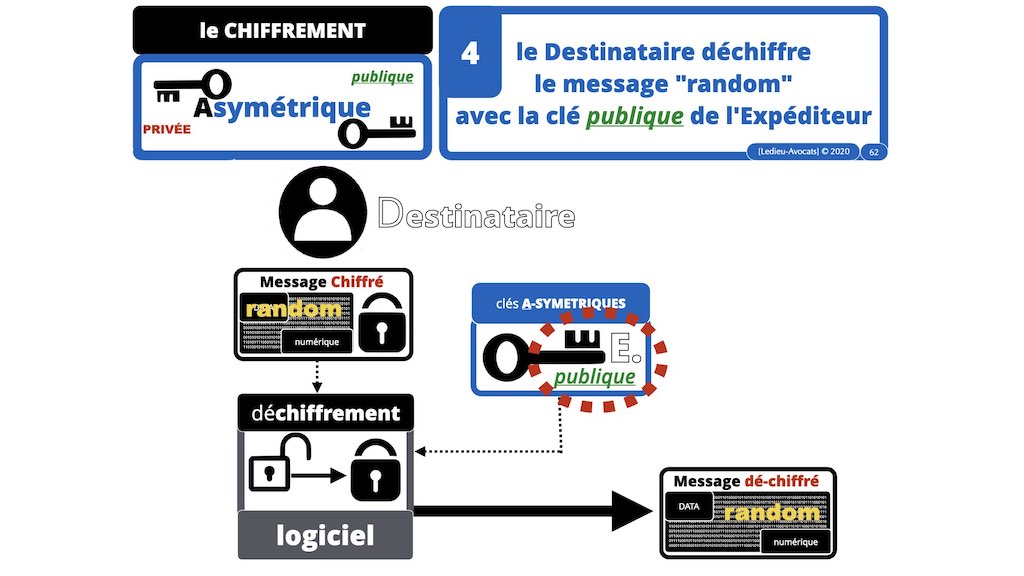

Et en sens inverse, la clé publique permet de déchiffrer un message chiffré avec la clé privée correspondante.

Non, s’il vous plait, e me demandez pas comment cela fonctionne en termes mathématiques ou techniques, interrogez plutôt un professionnel du numérique…

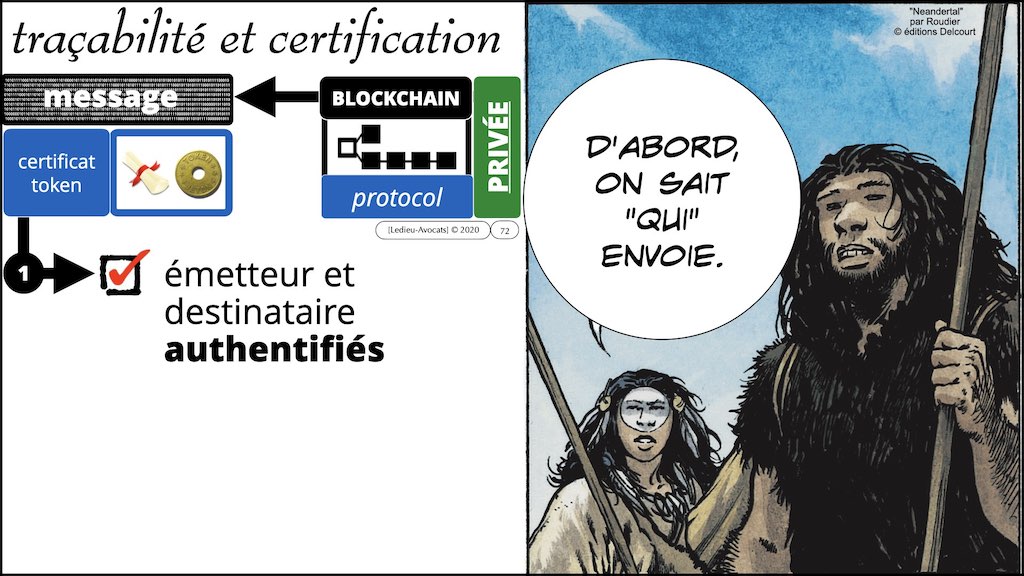

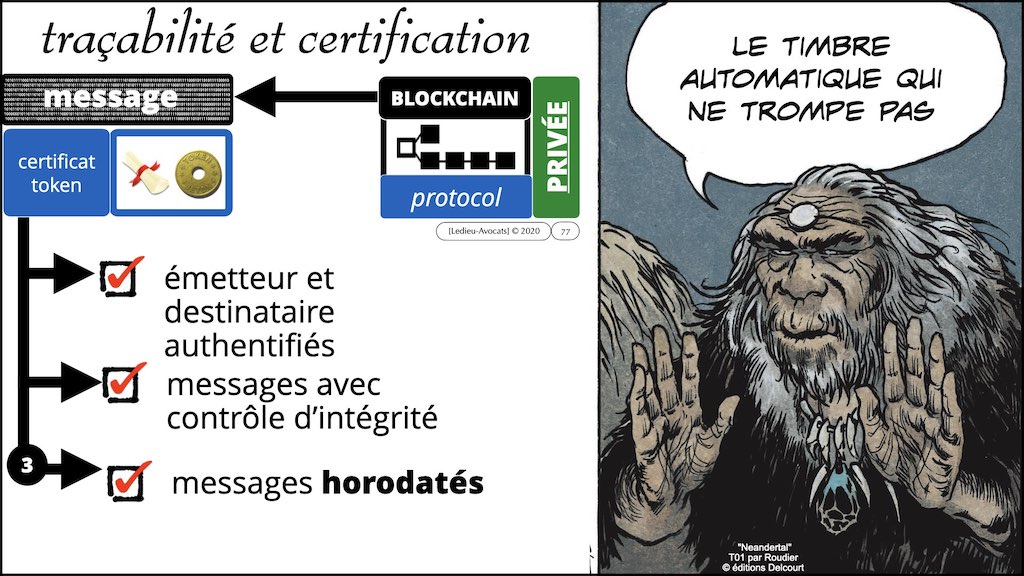

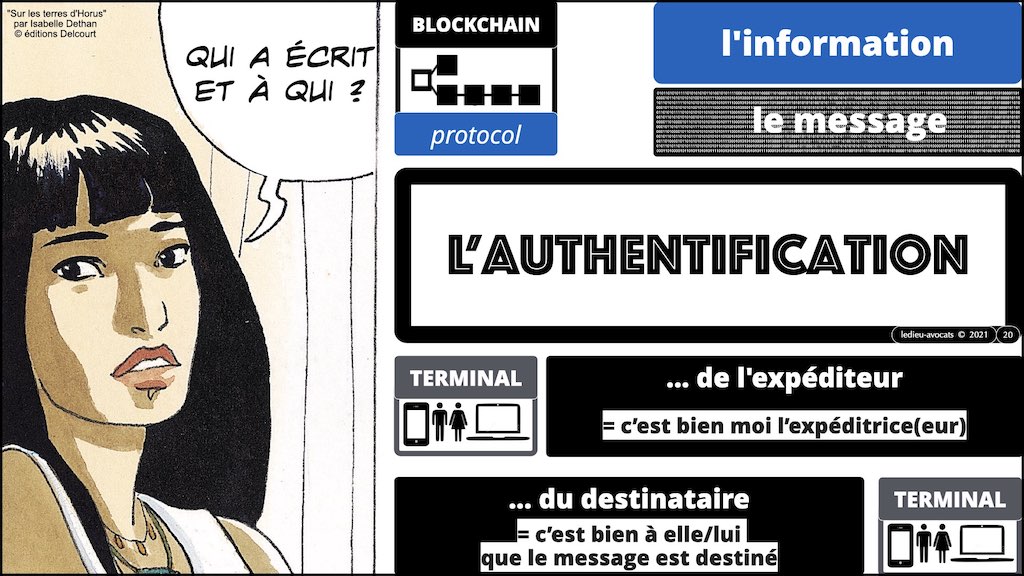

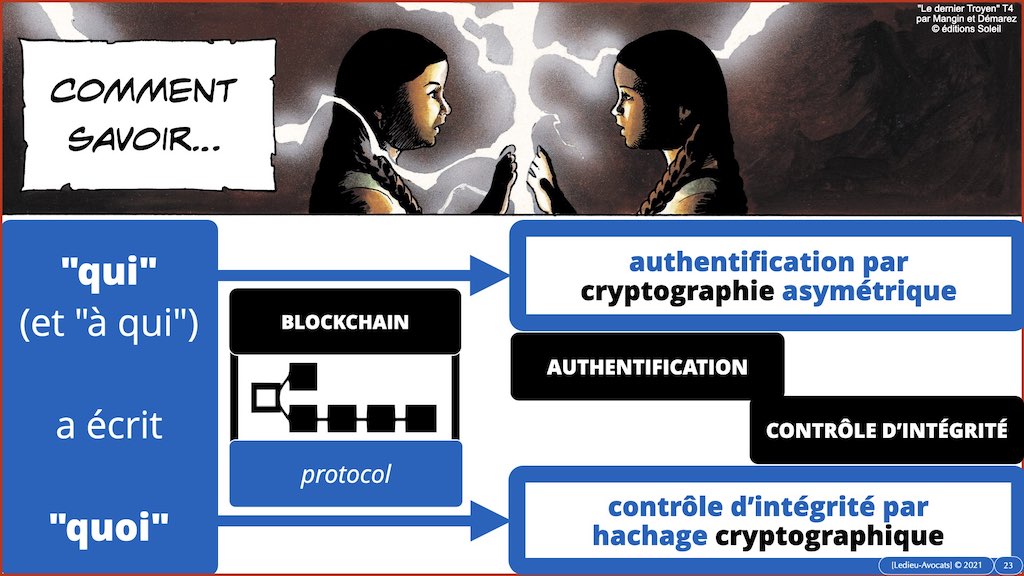

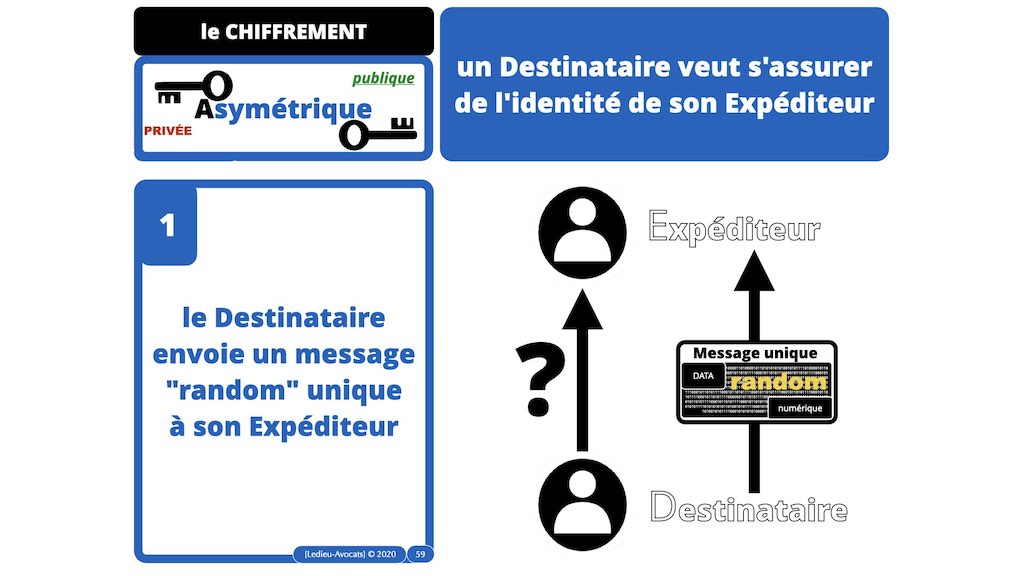

L’intérêt de la crypto asymétrique est de permettre d’assurer l’authentification de l’expéditeur ou du destinataire d’un message.

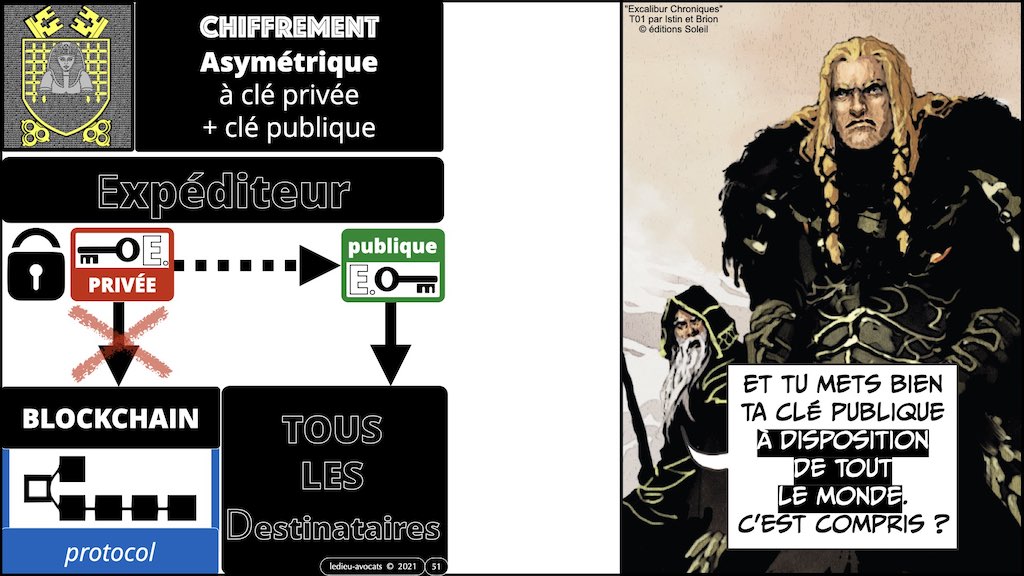

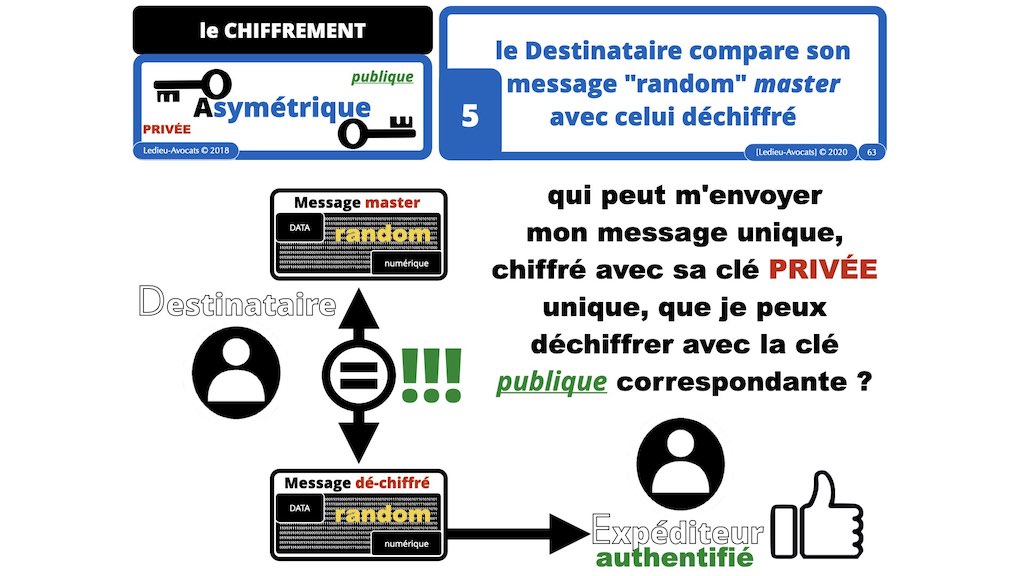

Prenons un exemple simple (regards médusés dans la salle…) : vous souhaitez écrire à un destinataire de votre choix ? Vous voudriez que seule cette personne sache que le message vient bien de vous. Vous allez chiffrer votre message avec votre clé privée. De la sorte, votre destinataire utilisera votre clé publique (qui porte bien son nom, puisqu’elle est à disposition de tout le monde) pour déchiffrer votre message.

Comme seul votre message chiffré (un « chiffré ») avec votre clé privée (« signé ») peut être déchiffré avec votre clé publique, votre destinataire sera certain que c’est bien vous qui lui aurez envoyé ce message.

Cette utilisation de la cryptographie asymétrique correspond à la fonction d’authentification. C’est ça, la « signature électronique« .

Le hachage cryptographique

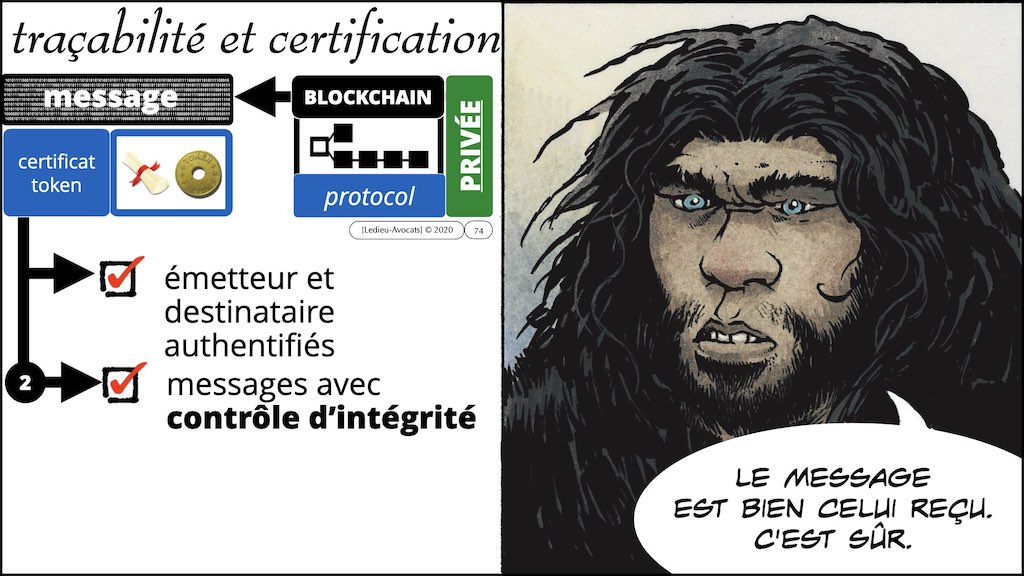

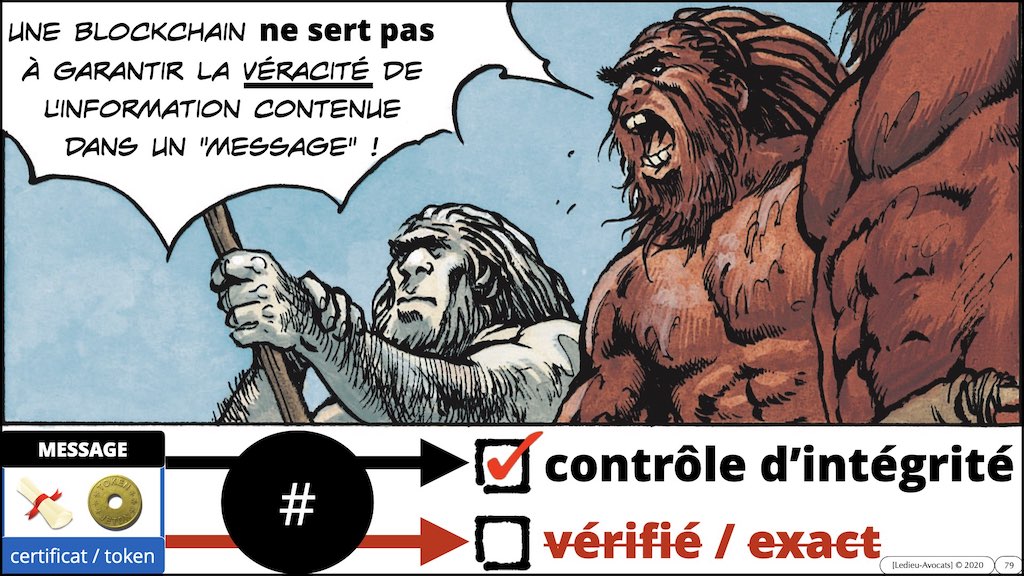

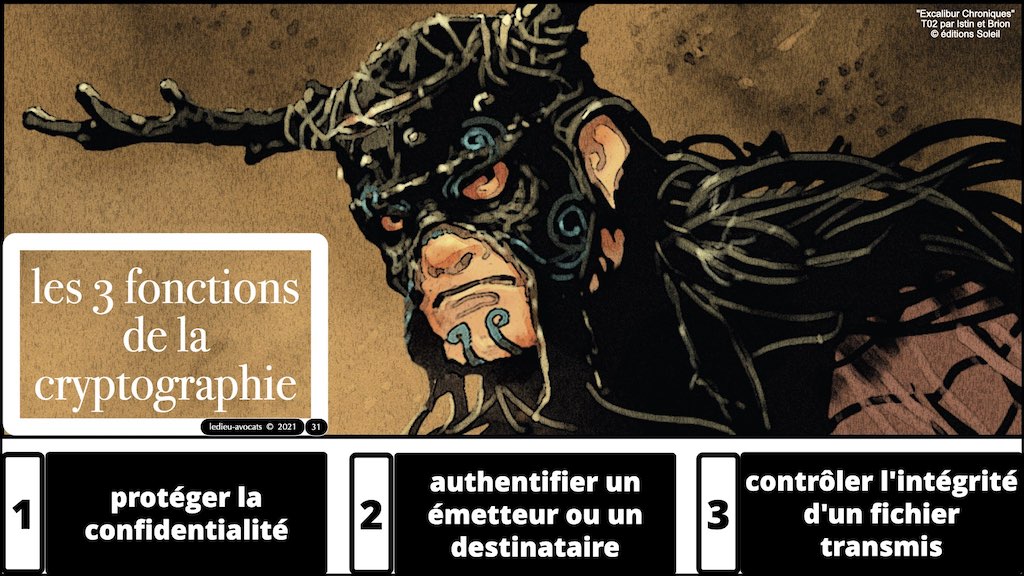

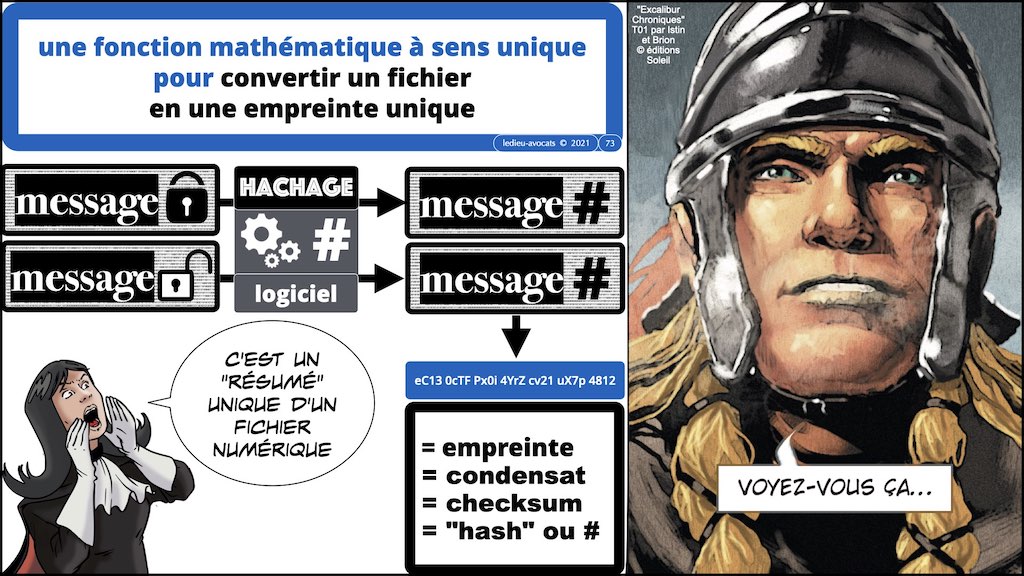

Juste un mot sur la troisième (et dernière – ouffff) fonction de la cryptographie : le hachage à fin de contrôle d’intégrité.

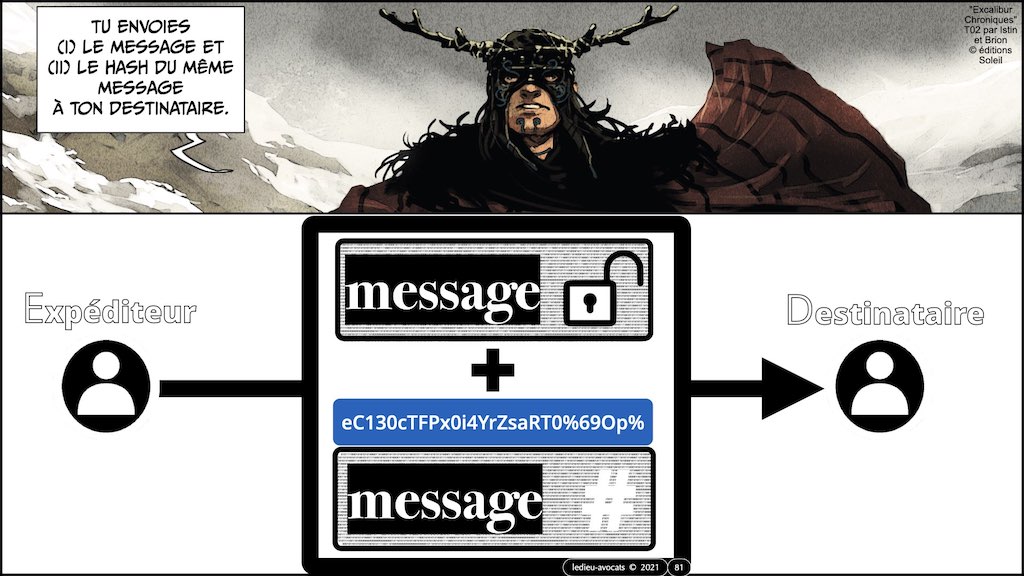

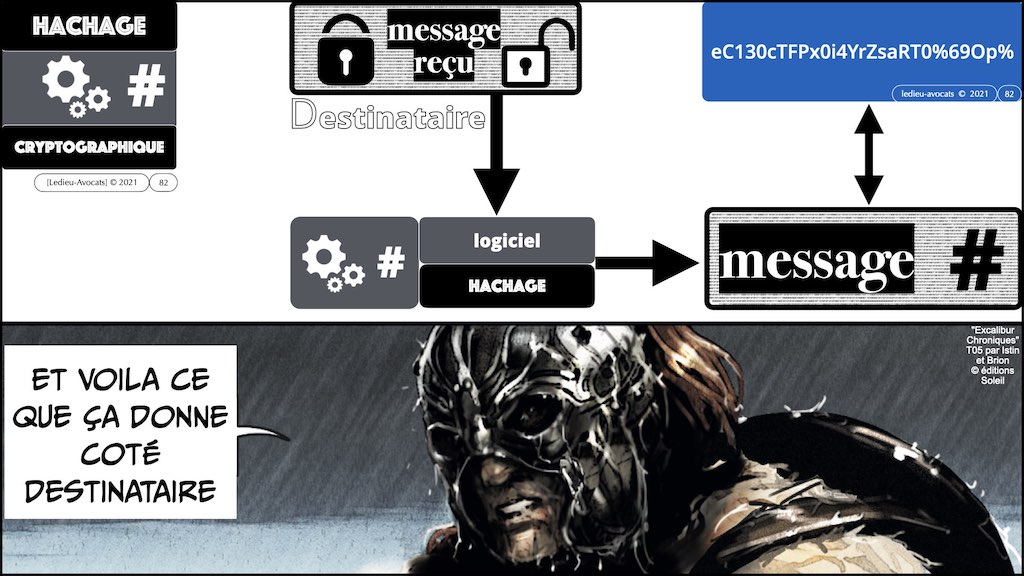

Comment s’assurer qu’un message numérique n’a pas été modifié entre votre terminal d’expédition et le terminal de réception de votre destinataire ?

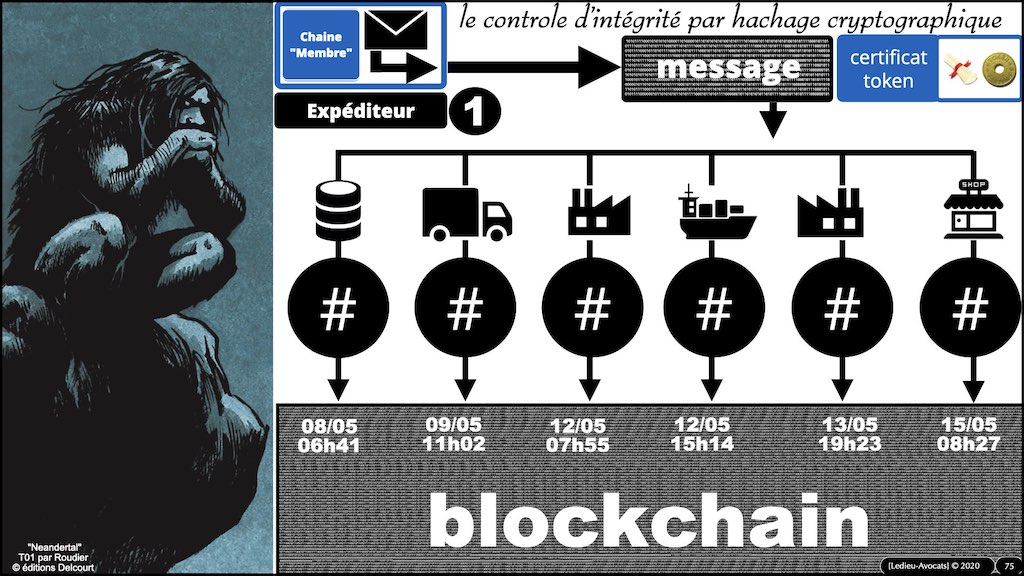

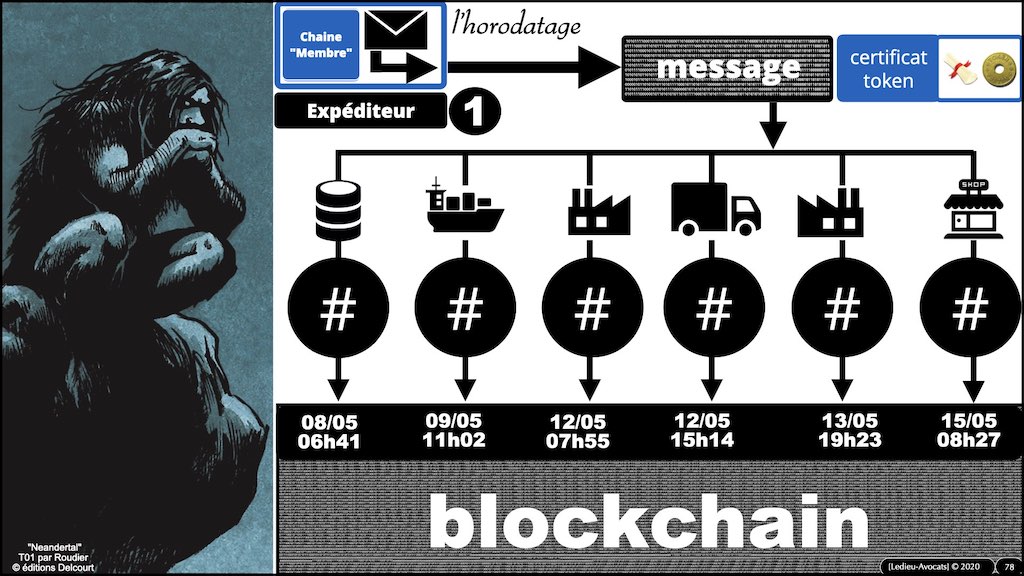

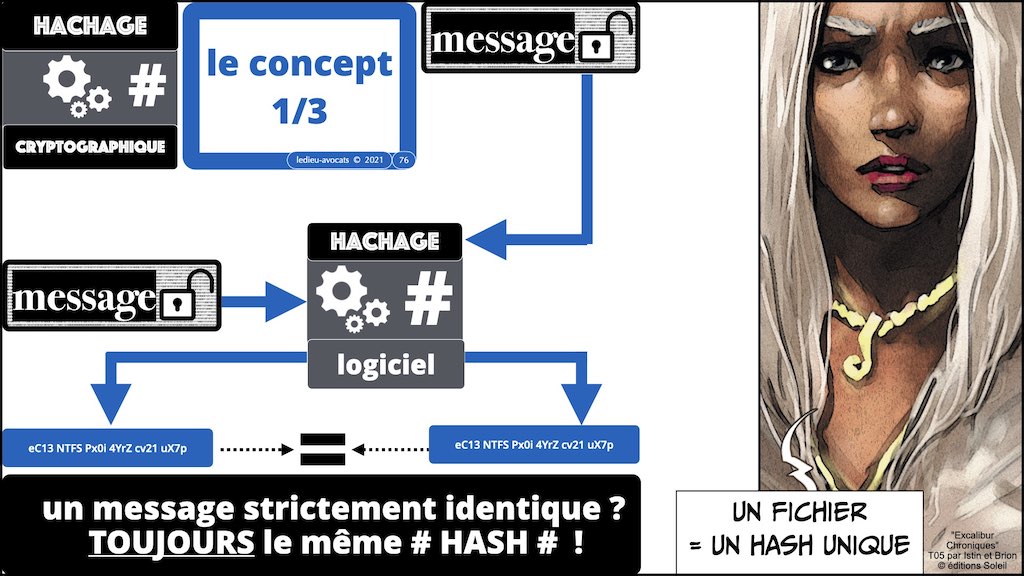

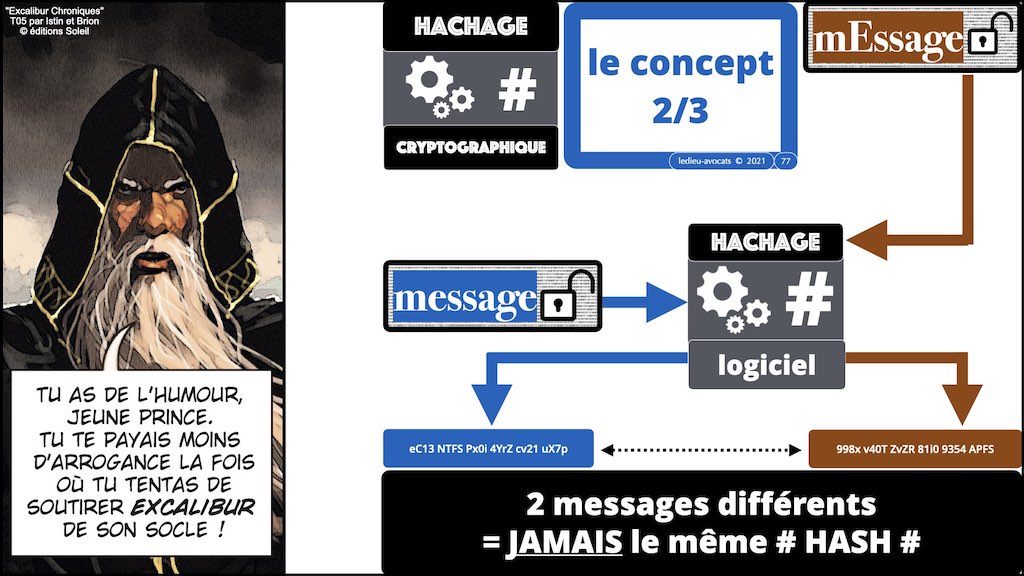

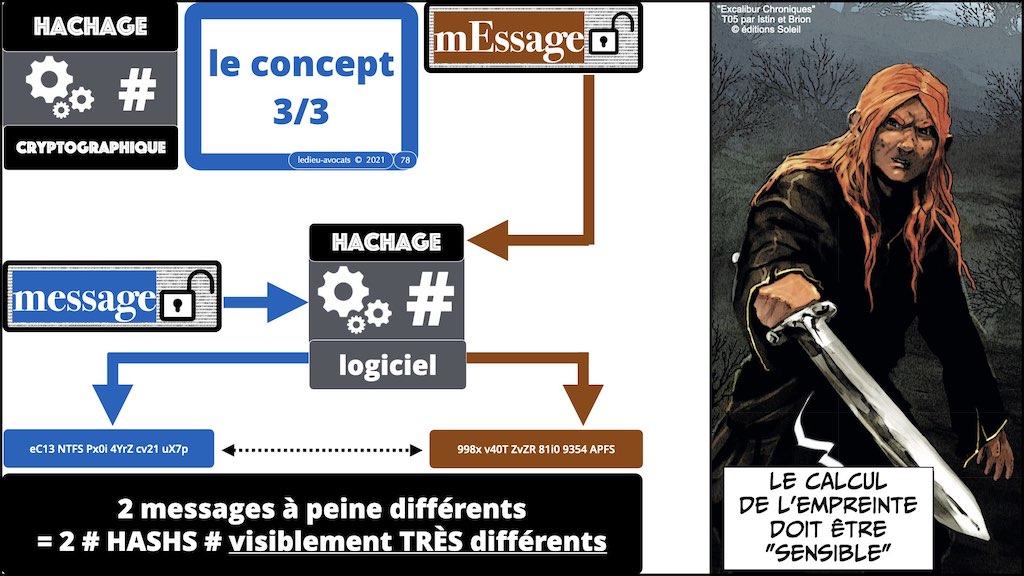

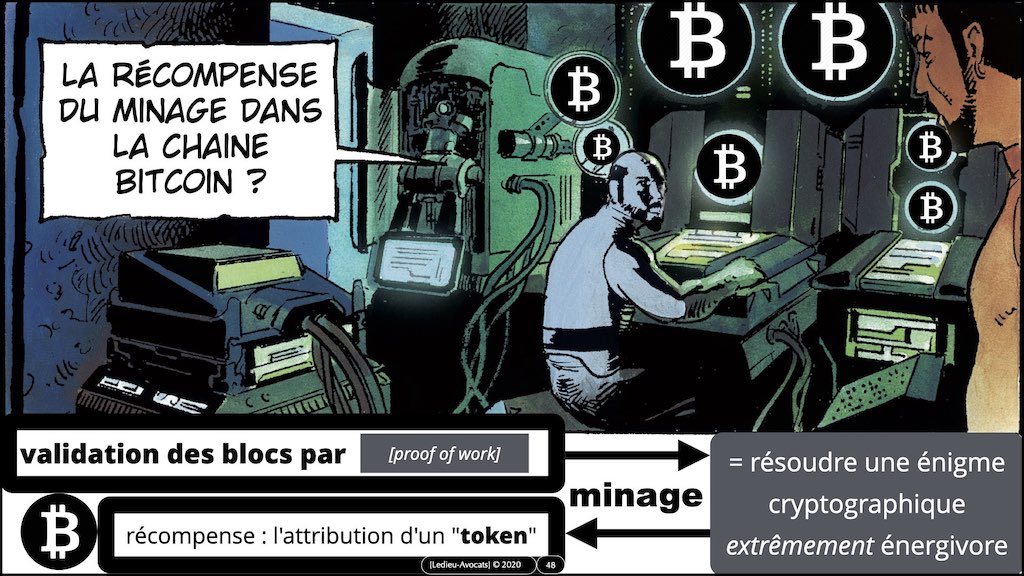

Le concept est le suivant : avec un logiciel, vous convertissez n’importe quel type de fichier numérique, quelle qu’en soit la taille, en un numéro unique appelé « hash » ou « # » ou « condensat » ou « checksum »…

Cette fonction de conversion est mathématiquement irréversible. Un même fichier, strictement identique (à 100%) converti en hash avec le même logiciel (les mêmes « primitives cryptographique » diraient les professionnels dans la matière) donnera toujours le même hash.

Un seul octet modifié dans un fichier donnera mécaniquement un hash totalement différent.

Si vous comparez le hash d’un message envoyé avec le hash du message reçu, vous pouvez vous assurer de toute éventuelle modification, malveillante ou non, de votre message pendant son transport sur les réseaux de communications électroniques.

Bienvenue dans l’univers (un peu mystérieux) de la cryptographie symétrique, de la cryptographie à clé publique et du hachage cryptographique.

Ces trois fonctions de la crypto sont toutes utilisées, à des étapes diverses, dans tous les protocoles blockchain.

Ne pas comprendre la science du chiffrement vous empêchera de comprendre le fonctionnement des protocoles blockchain.

Vous allez voir, en prenant votre temps, vous allez y arriver (comme moi qui ne suis, pas plus que vous, ingénieur informatique).

Vous allez voir, c’est illustré pour la première fois avec les 5 tomes tout à fait remarquables du « Excalibur chroniques » d’Alain Brion. Merci qui ? Merci les éditions Soleil !

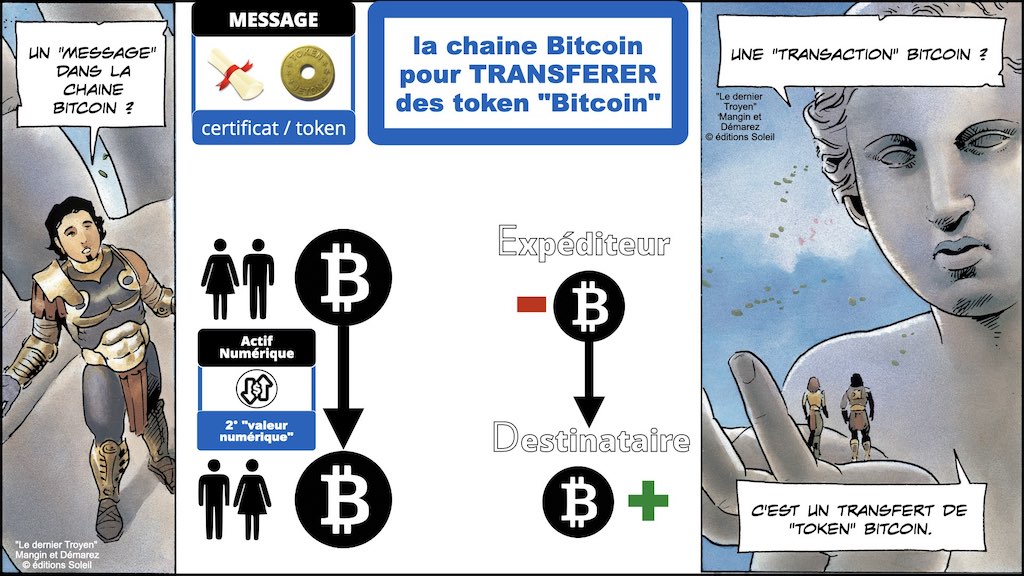

Blockchain et token expliqués au M2 Droit du Numérique : token ? bitcoin ? Ça fait peur ?

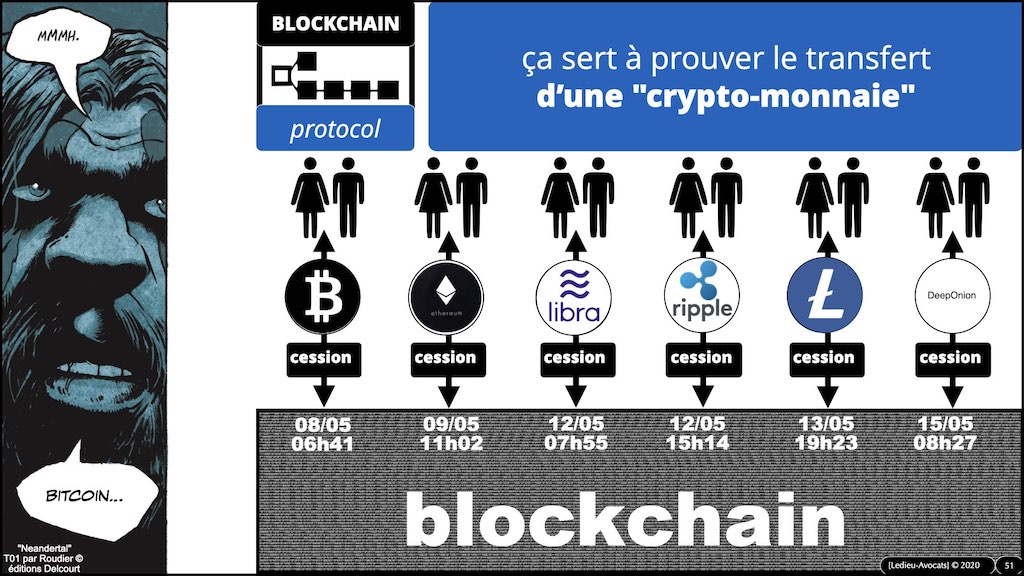

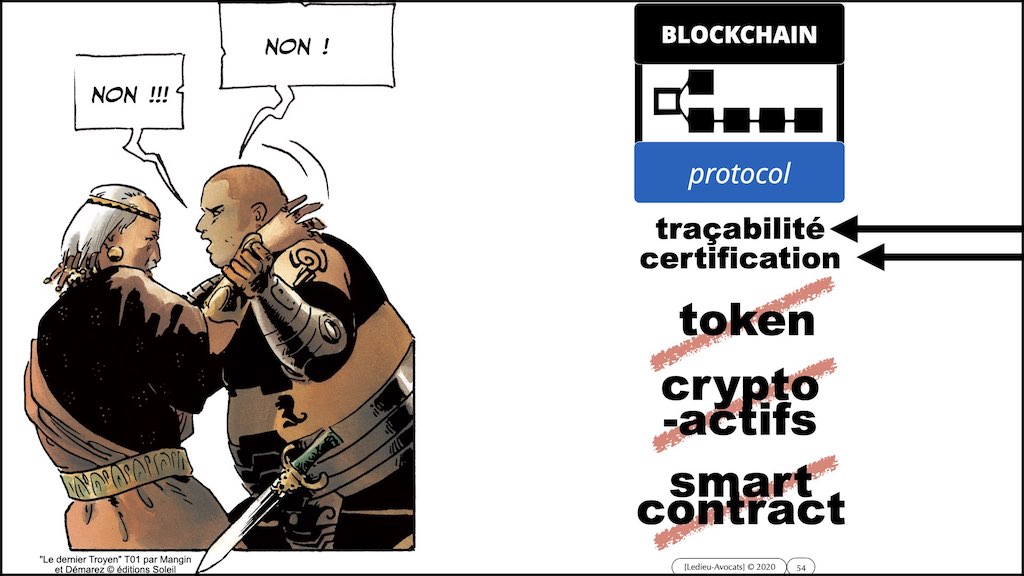

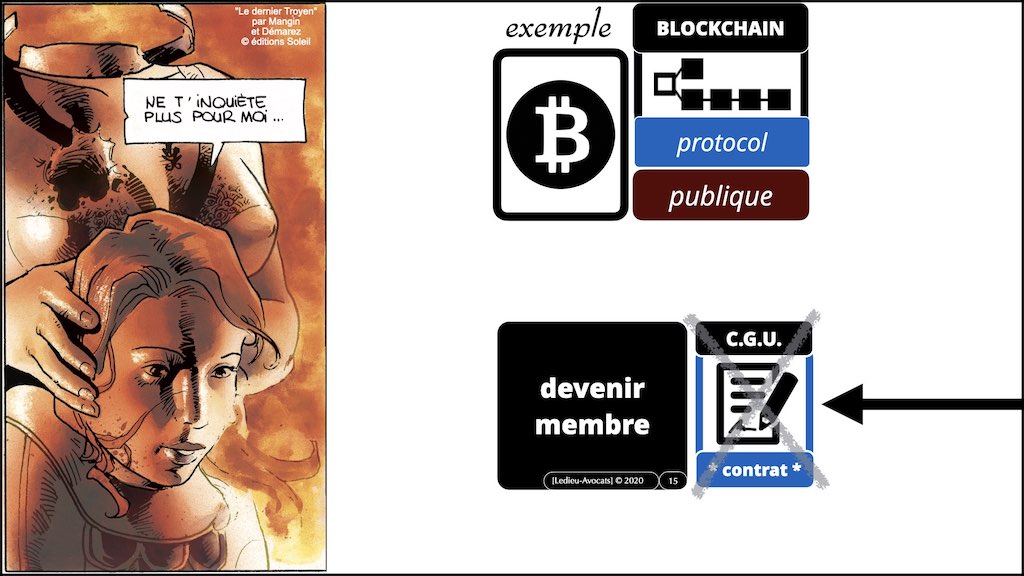

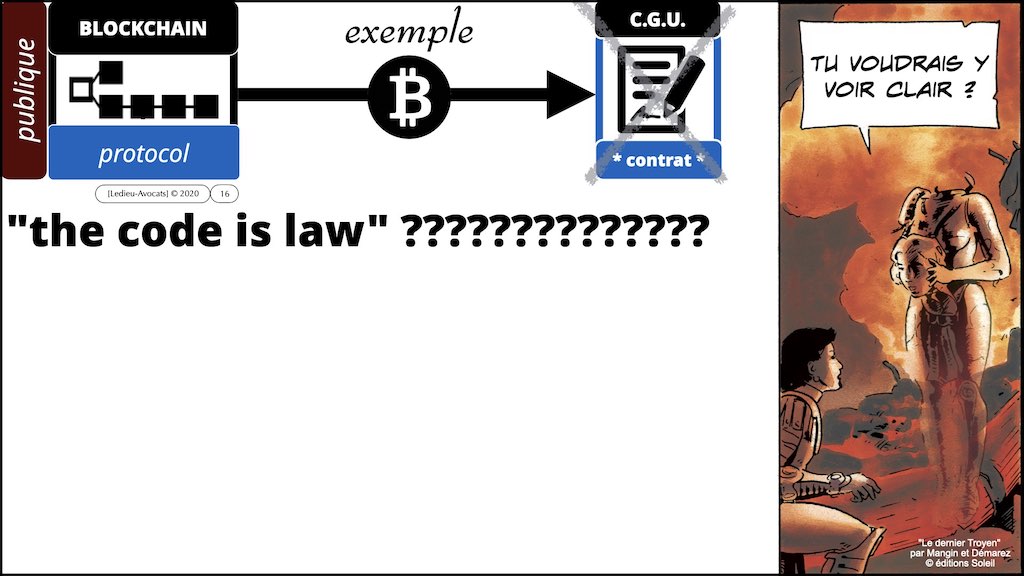

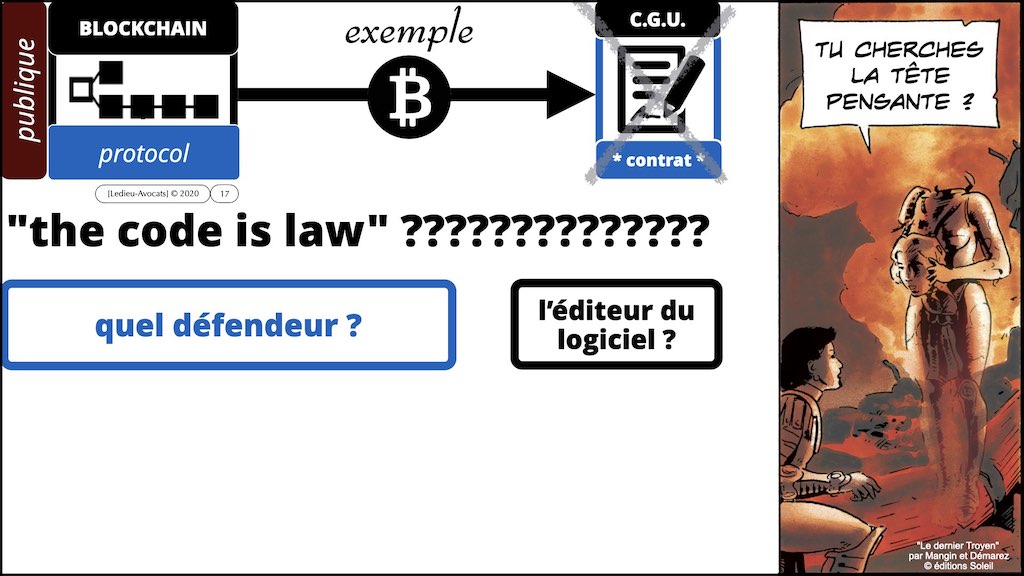

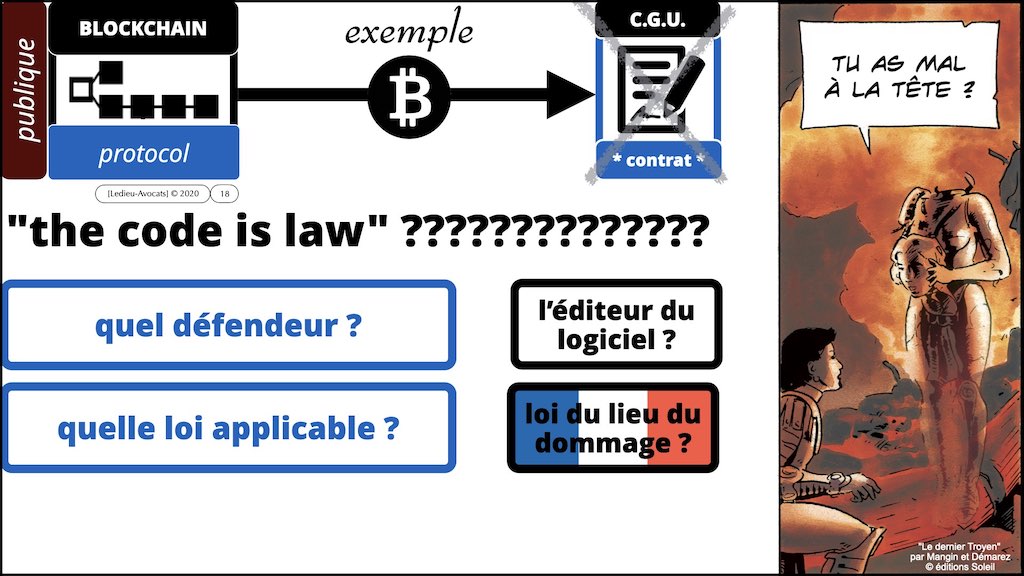

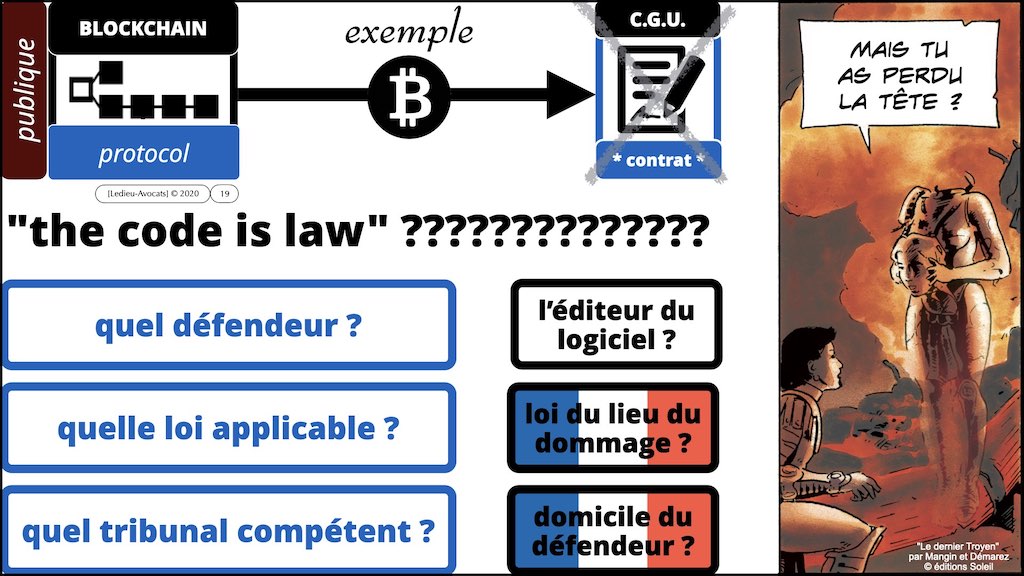

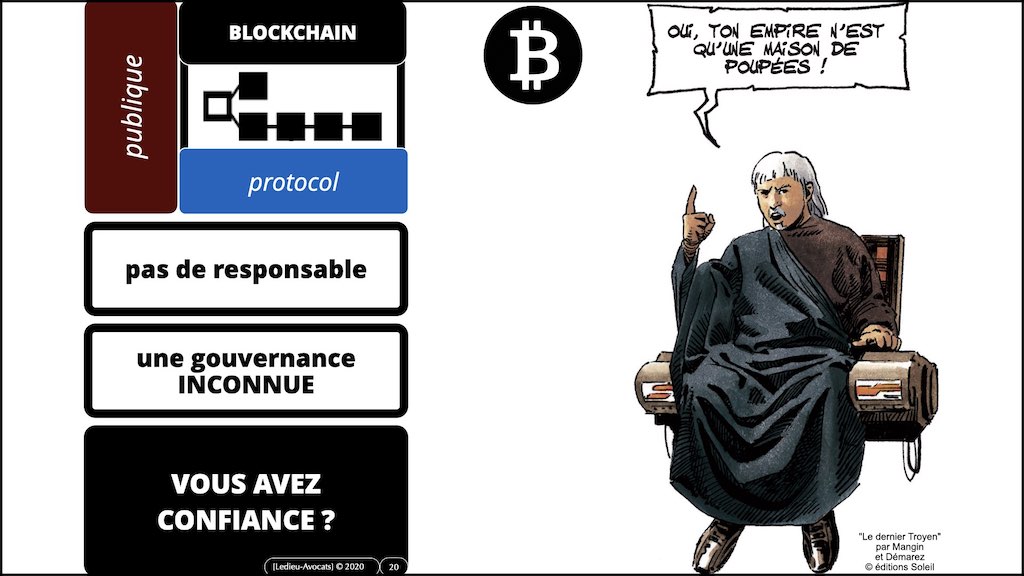

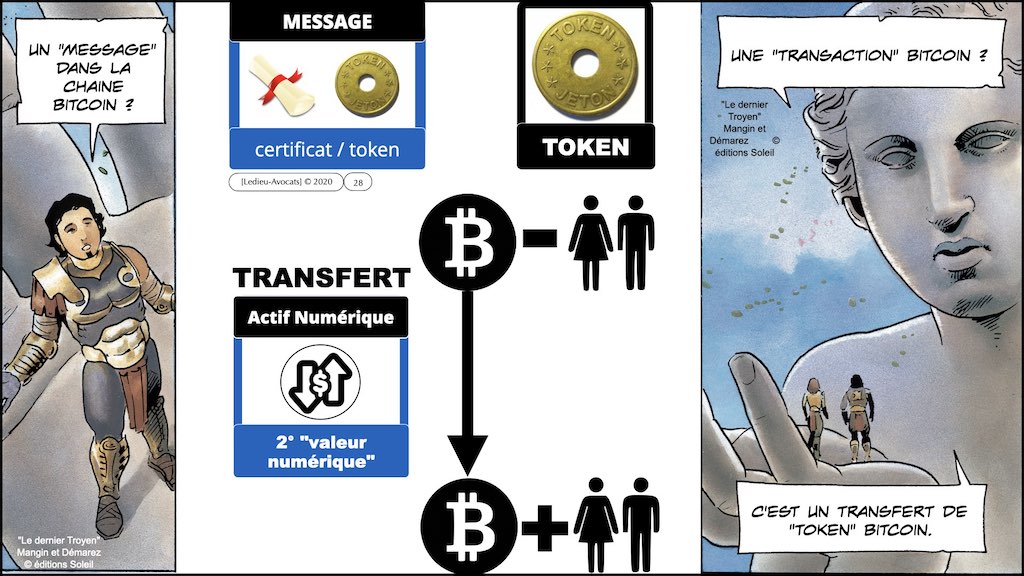

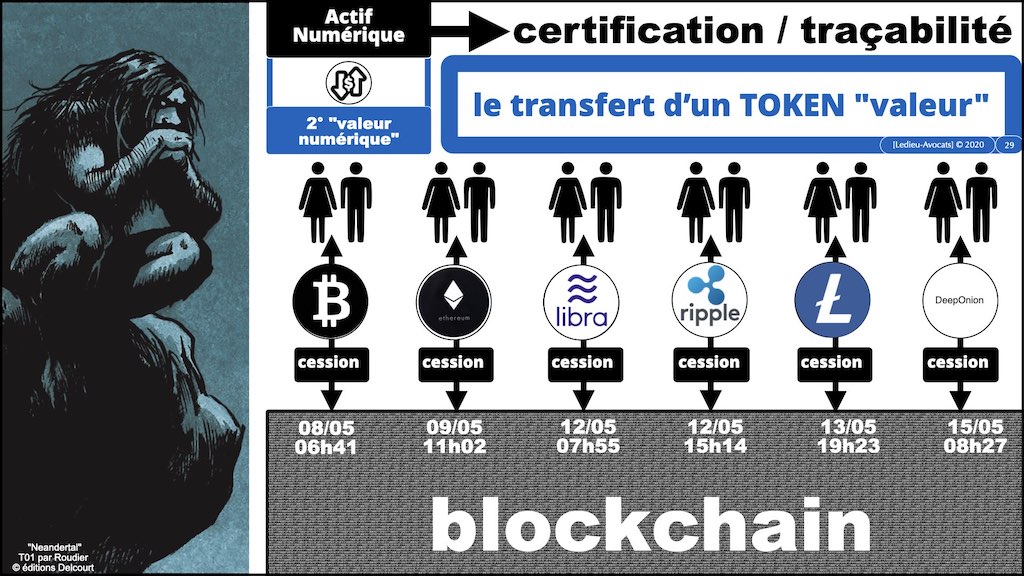

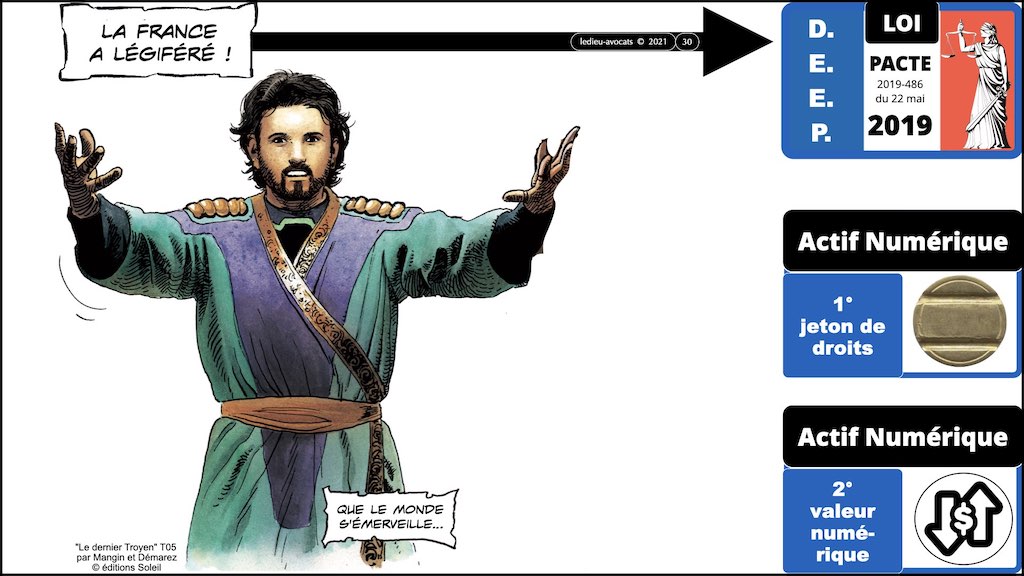

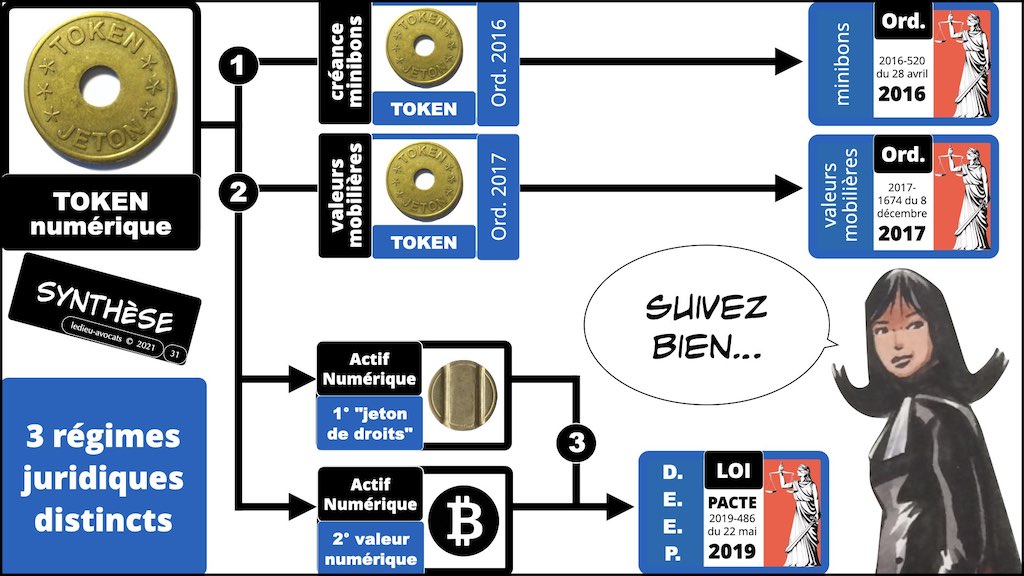

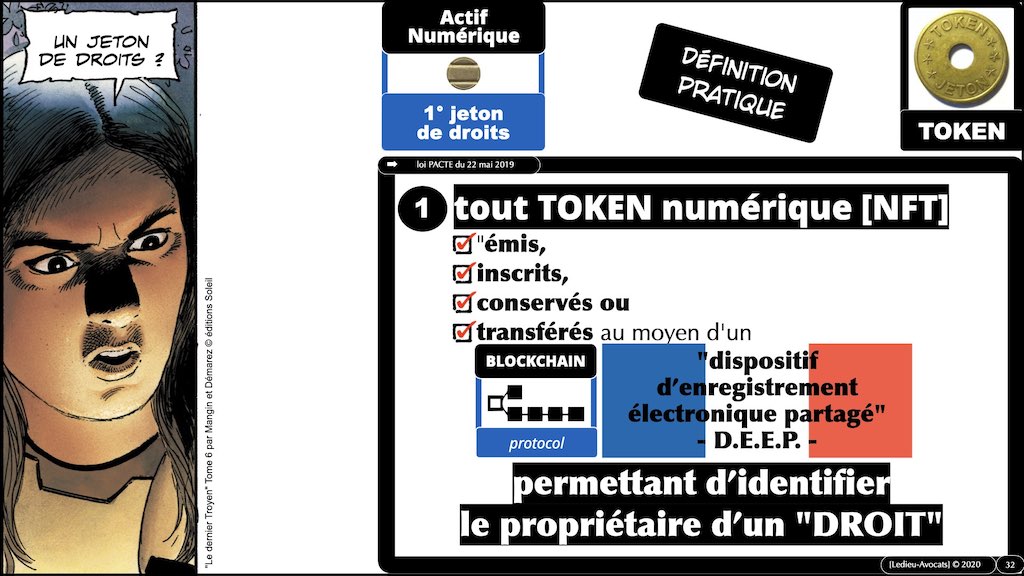

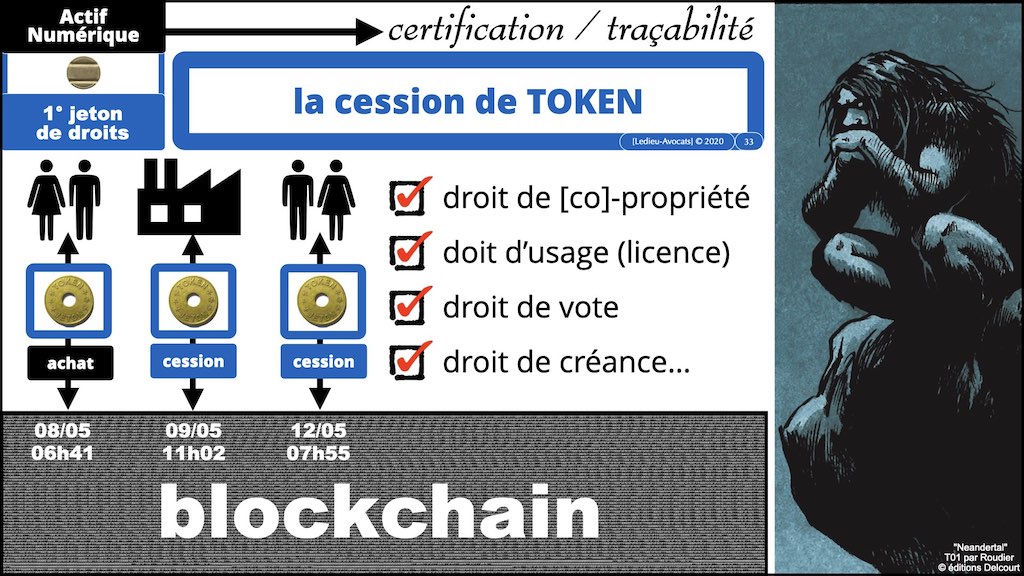

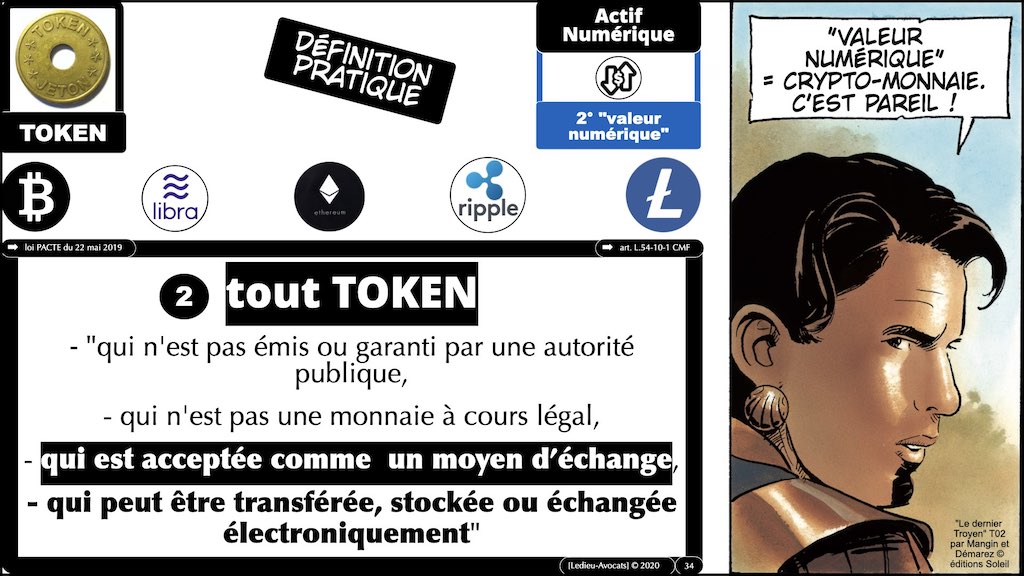

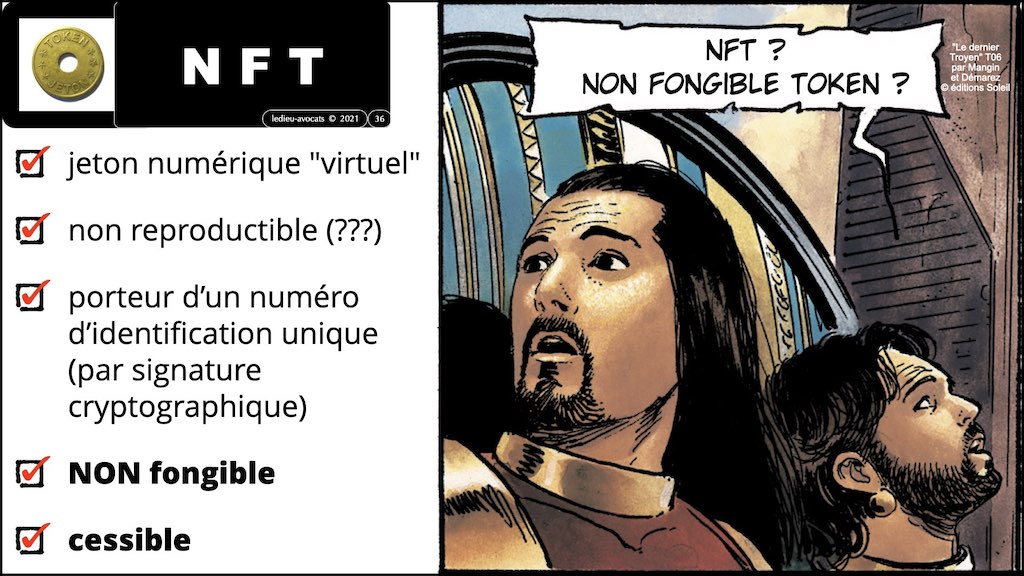

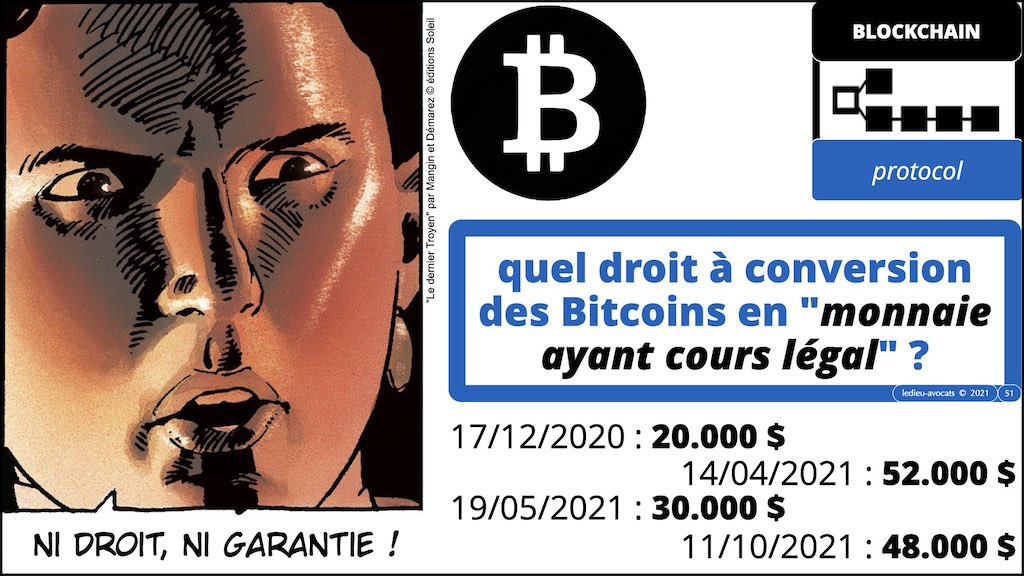

Avec les quelques slides que vous trouverez ci-dessous, vous devriez être en mesure de bien distinguer le fonctionnement du protocole blockchain « bitcoin » et des tokens dont les transferts sont enregistrés via ce même protocole (lesquels tokens sont également appelés « bitcoin »).

Bienvenue dans l’univers des cryptomonnaies et des tokens. Dans un dernier séminaire (de 3 heures, donc), nous envisagerons l’ensemble des problématiques juridiques que posent les protocoles blockchain d’une part, et les tokens d’autre part. ça va être sympa…

Le générique des BD ayant servi d'illustration à cette présentation spéciale pour les étudiant(e)s du Master 2 pro Droit du Numérique

![#574 DORA RTS ITS sensibilisation mise à jour pour les pro de CYBERZEN [24 juillet 2024] © Ledieu-Avocats 2024](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/07/574-DORA-RTS-ITS-sensibilisation-CYBERZEN-24-juillet-2024-©-Ledieu-Avocats-2024.001.jpeg)

![#573 La vulnérabilité regreSSHion du logiciel Open Source SSH [podcast NoLimitSecu du 22 juillet 2024]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/07/573-La-vulnerabilite-regreSSHion-du-logiciel-Open-Source-SSH-NoLimitSecu-22-juillet-2024-©-Ledieu-Avocats-22-07-2024.001.jpeg)