C’est un honneur que de venir expliquer aux décideurs des Cercles de Progrès du Maroc, à Casablanca ce 14 octobre 2021, le phénomène (inquiétant) des cyber attaques.

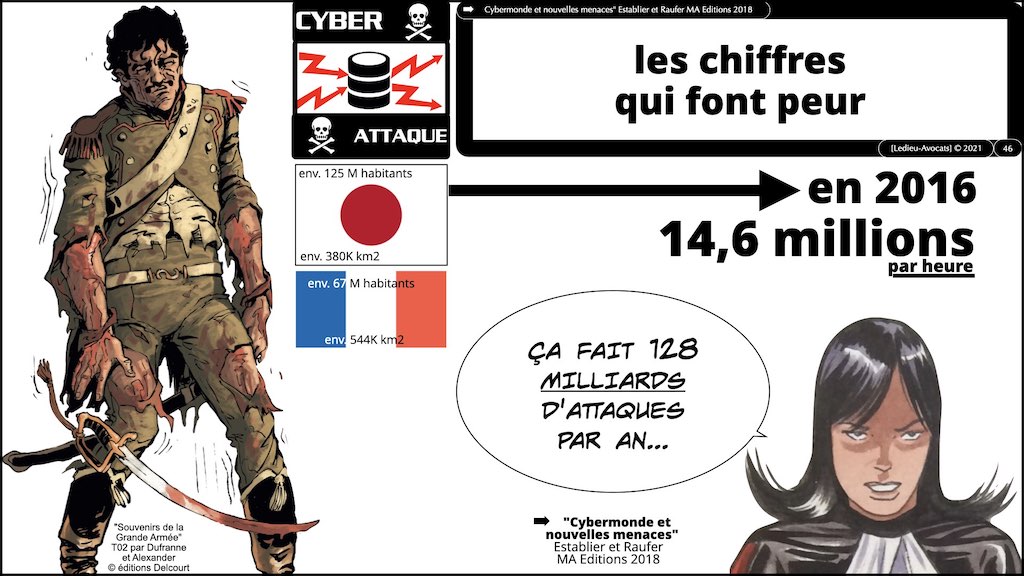

Oui, en 2021, les cyber attaques méritent d’être expliquées tant ce fléau parait technique et, surtout, tout à fait nouveau.

Comment évoquer ce problème – mondial – de manière la moins rébarbative possible ?

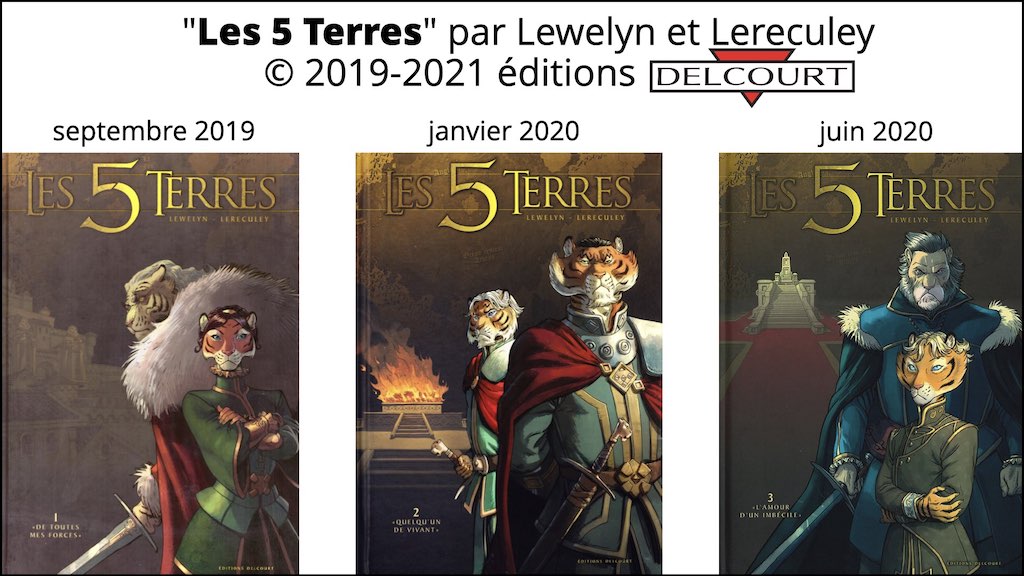

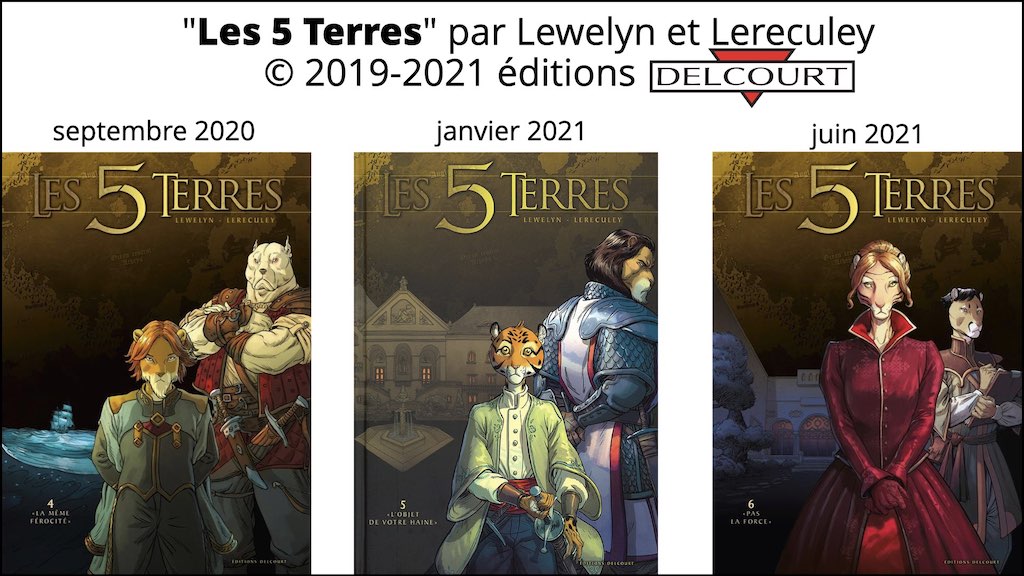

J’ai choisi d’illustrer l’ensemble de mes propos en bandes dessinées, de manière à donner un peu de vie à mes propos là où toutes et tous ne voyons (à juste titre) que danger…

Comme disait Abraham Lincoln, « vous trouvez que la formation coute cher ? Essayez l’ignorance« .

les cyber attaques expliquées aux décideurs des Cercles de Progrès : présentation de la journée

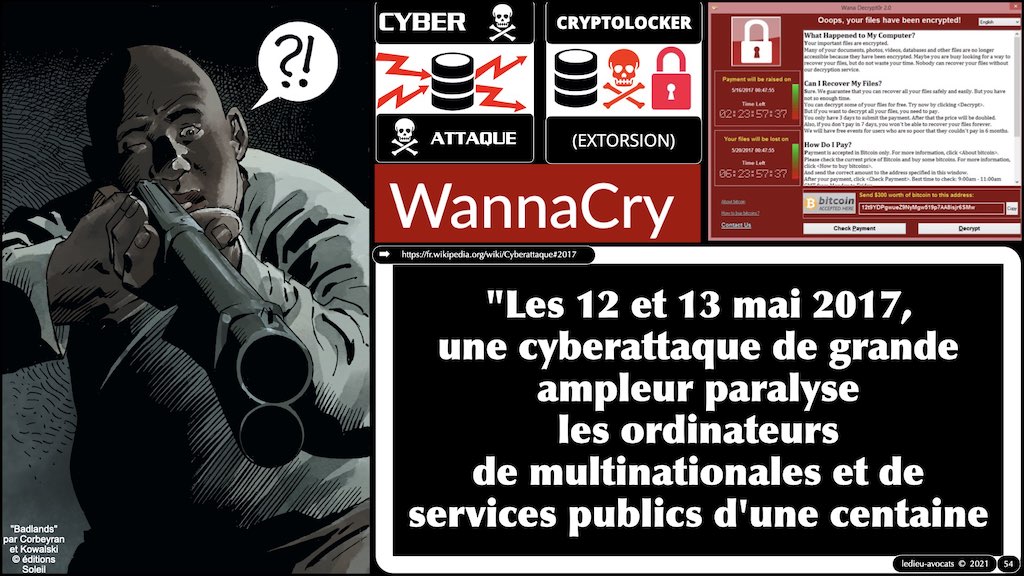

les cyber attaques expliquées aux décideurs des Cercles de Progrès : la chronologie des cyber attaques 1945 -> 2021

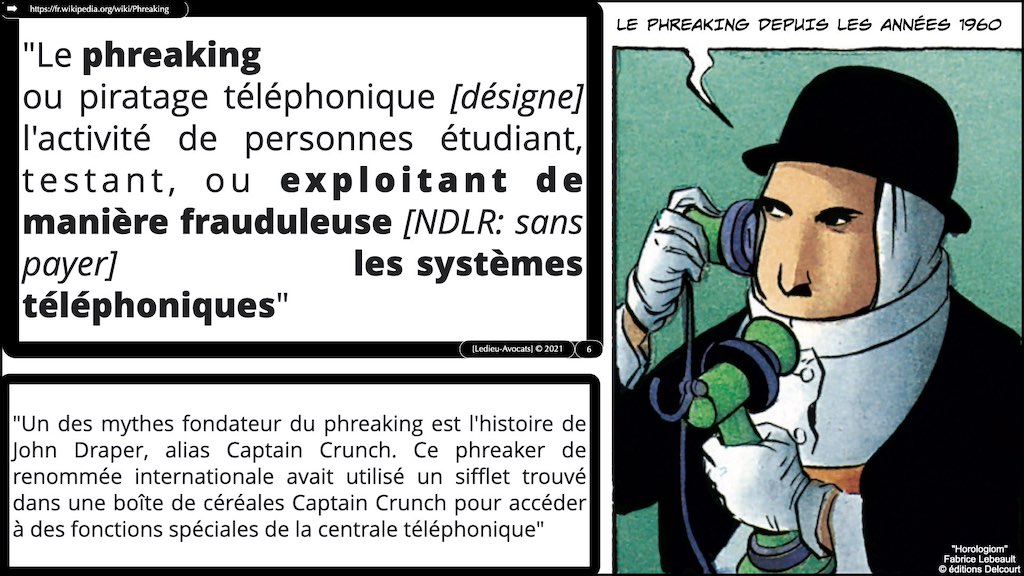

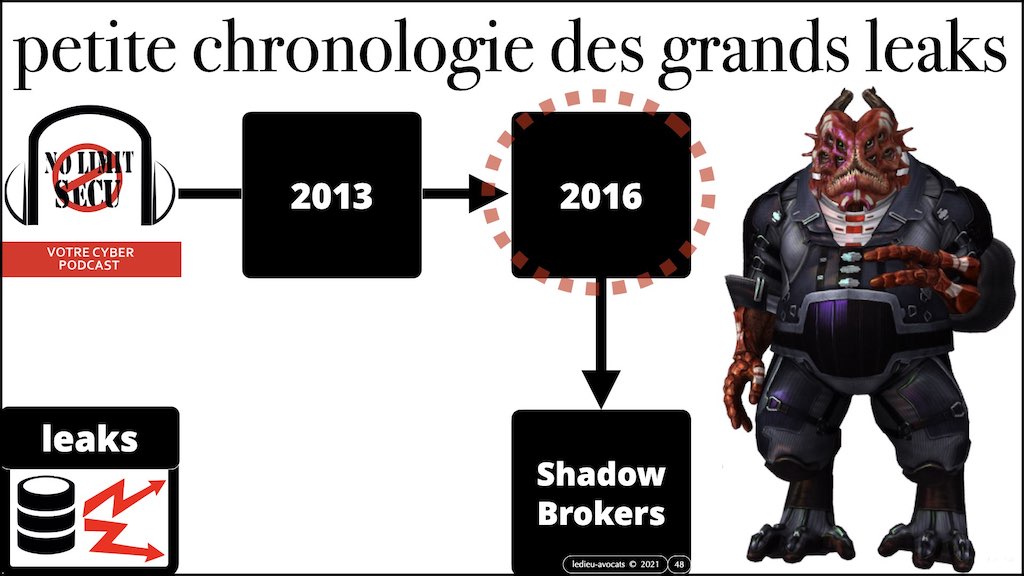

Il faut faire un peu d’Histoire pour appréhender le phénomène des cyber attaques à sa juste valeur.

Tout commence par l’invention de l’ordinateur vers 1943, fruit d’un programme de guerre pour déchiffrer les communications du III° Reich.

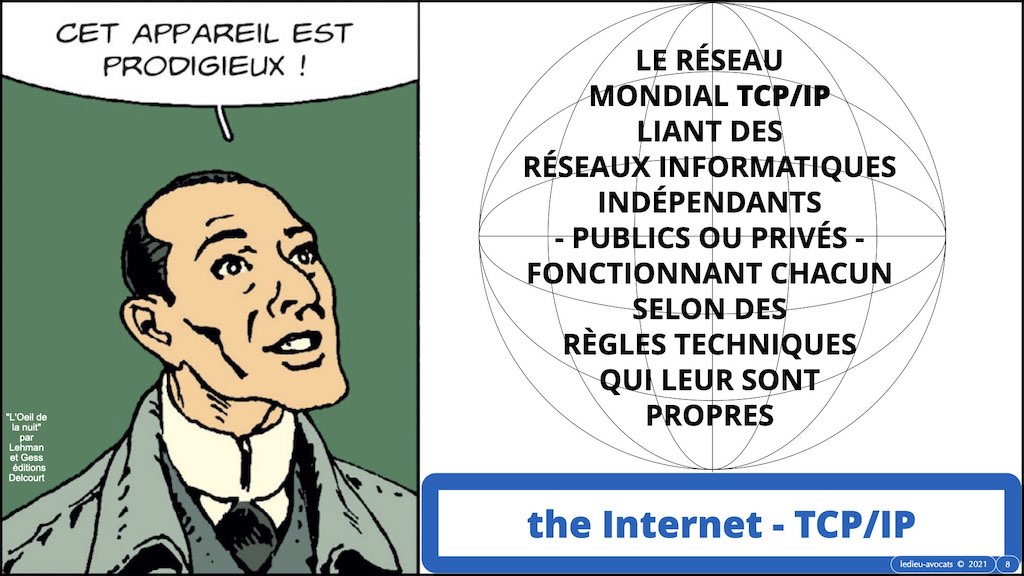

Et tout s’accélère avec l’invention de l’Internet en 1969.

Le reste n’est que la conséquence logique d’une technique développée sans conscience.

Rabelais – pourtant – nous le disait dès le XVIème siècle : « science sans conscience n’est que ruine de l’âme« .

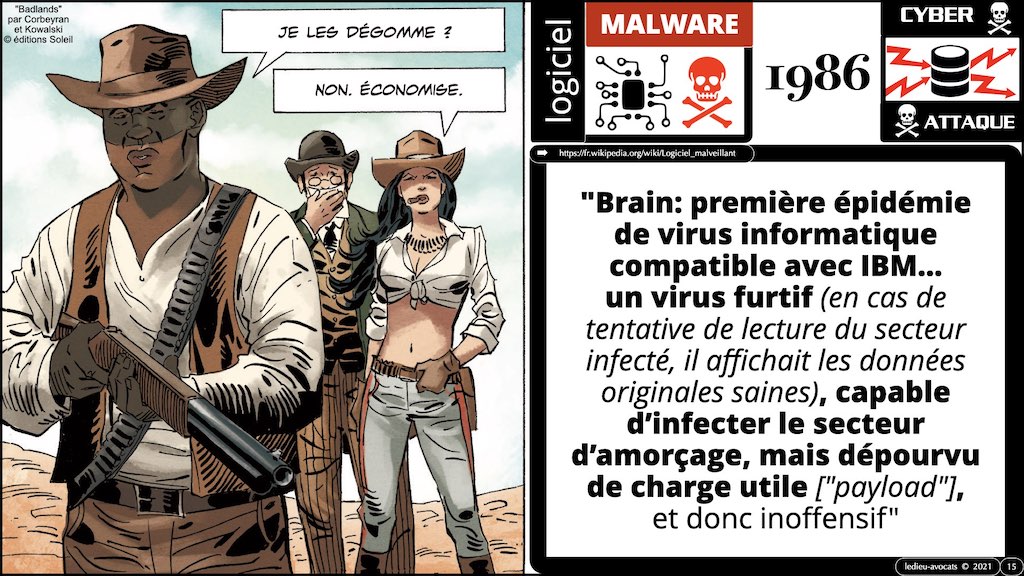

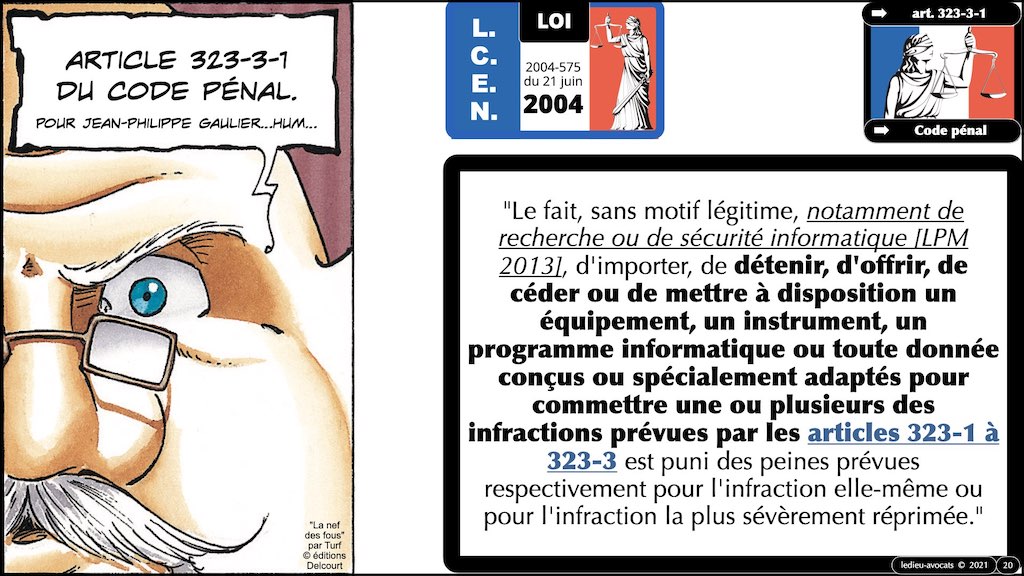

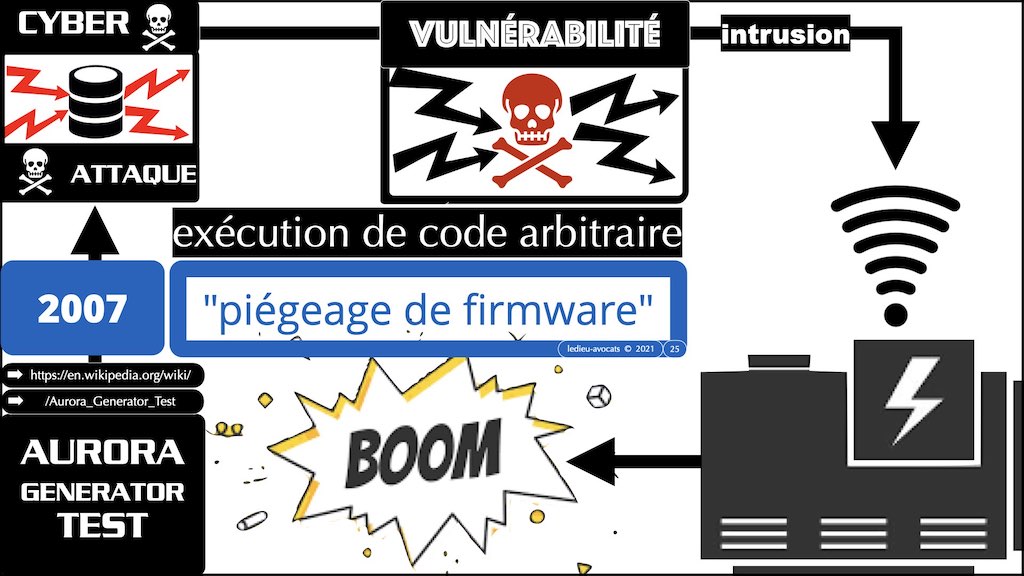

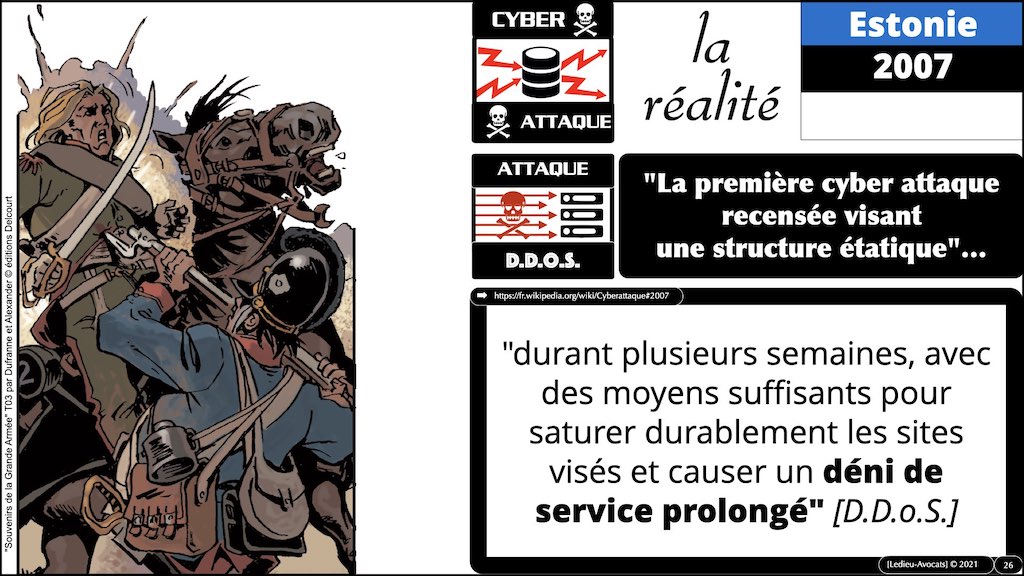

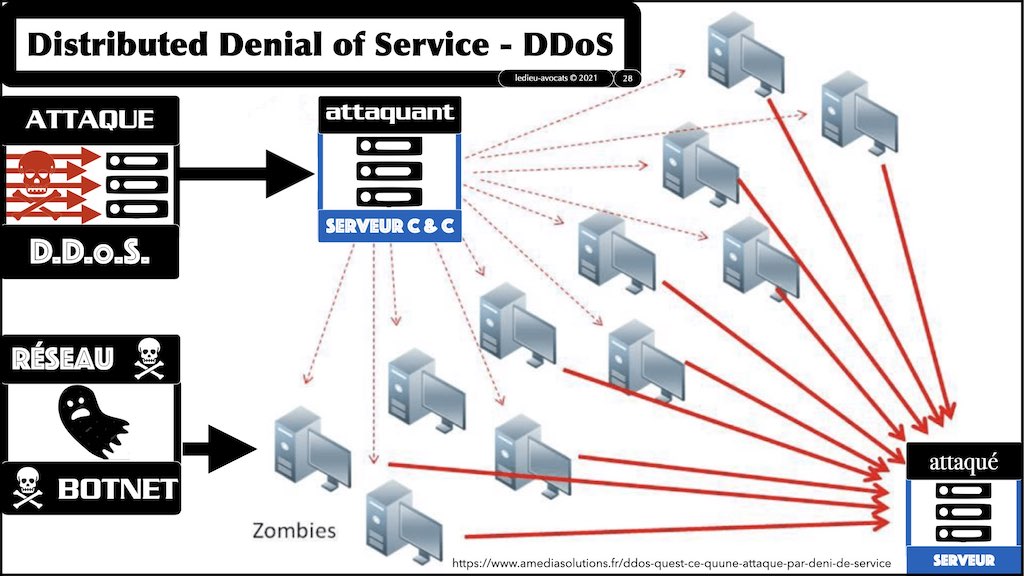

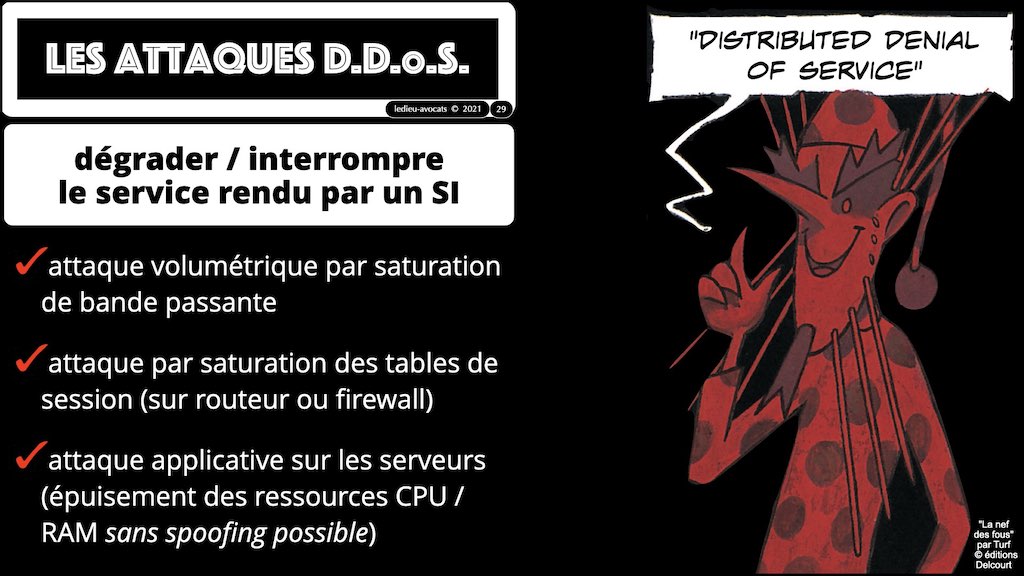

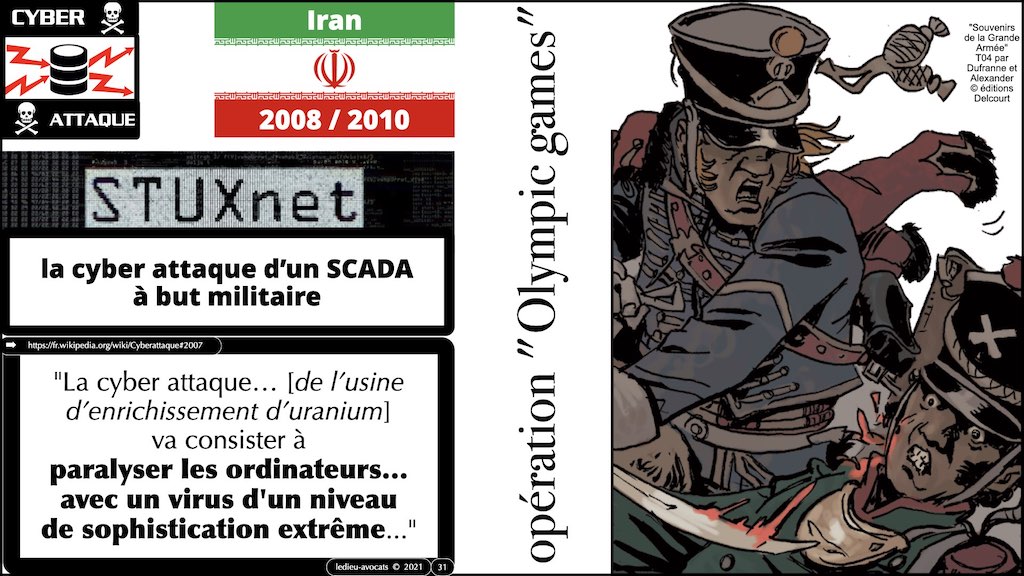

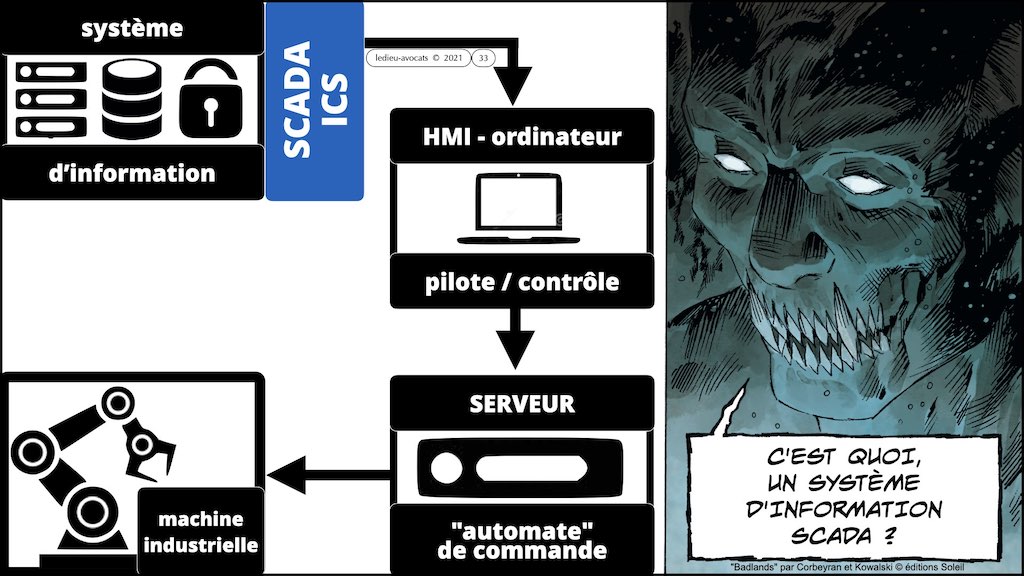

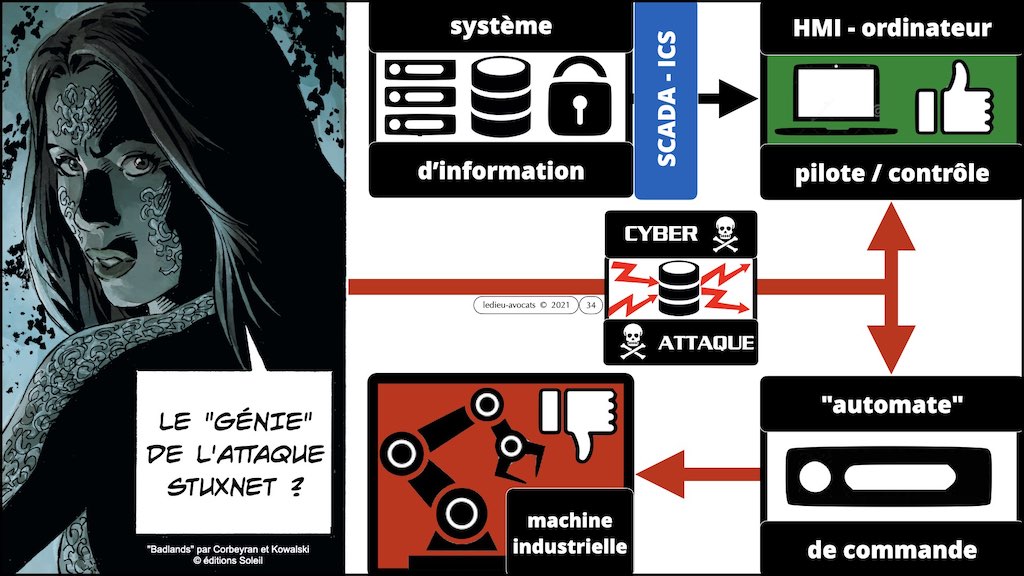

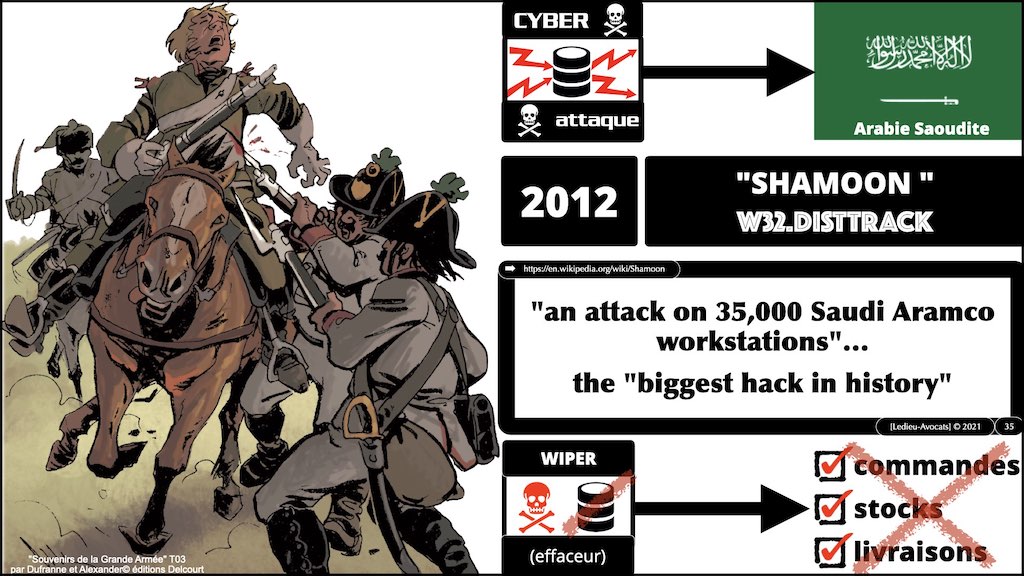

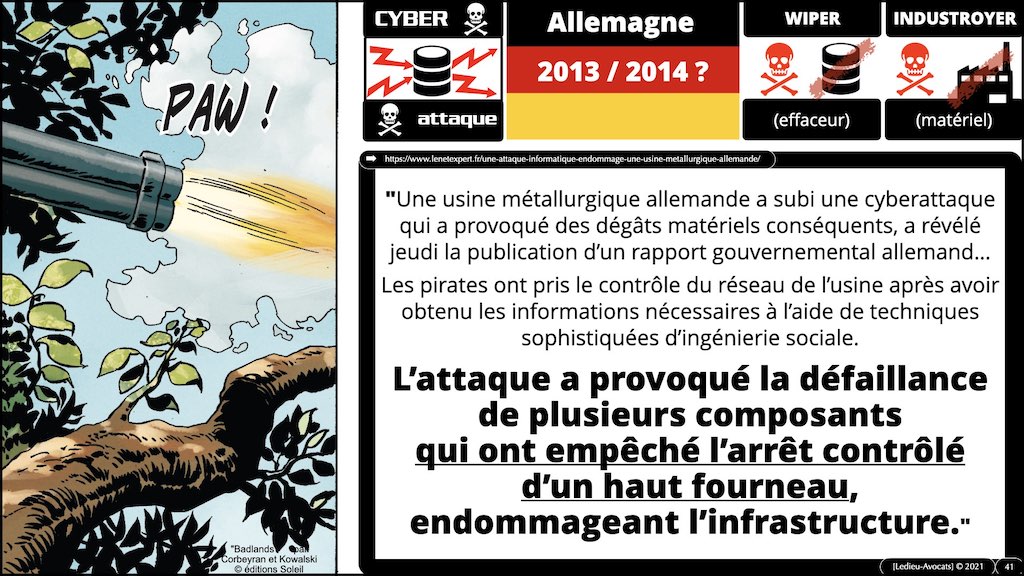

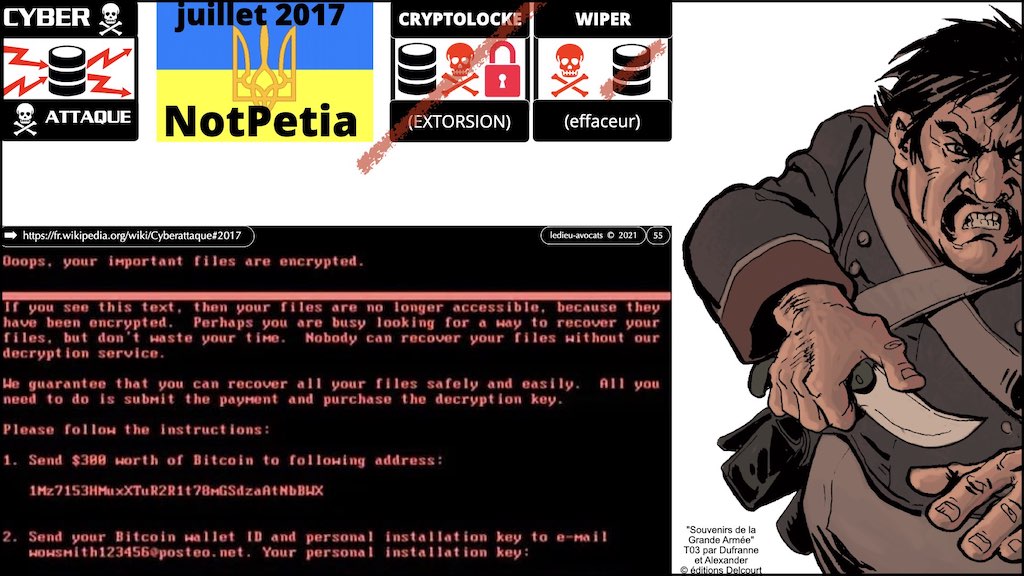

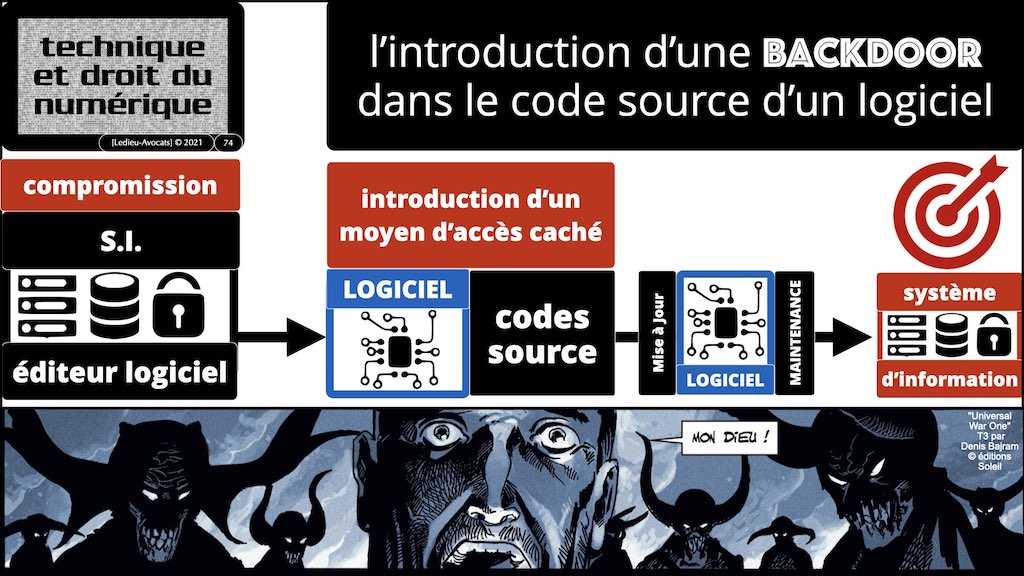

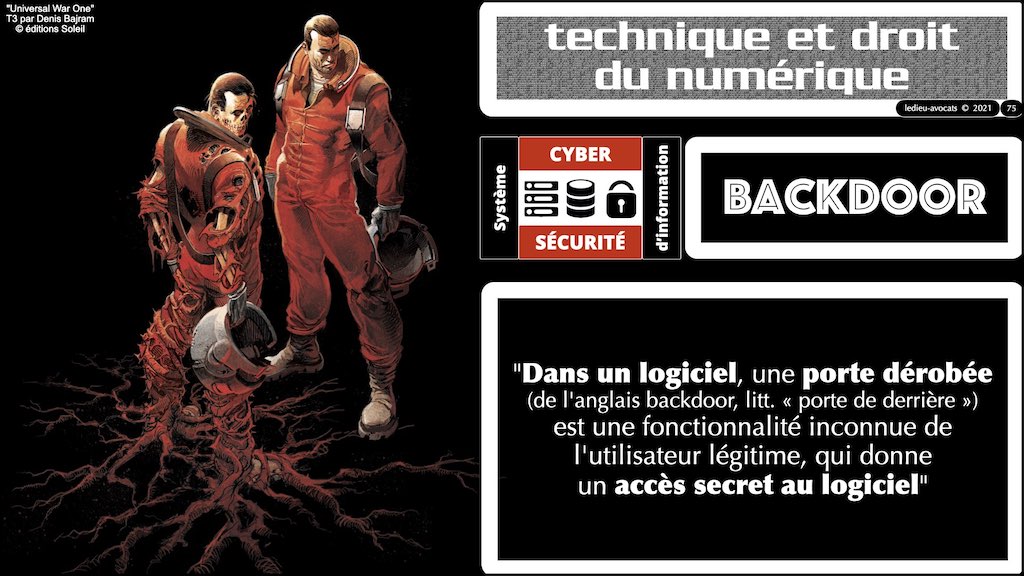

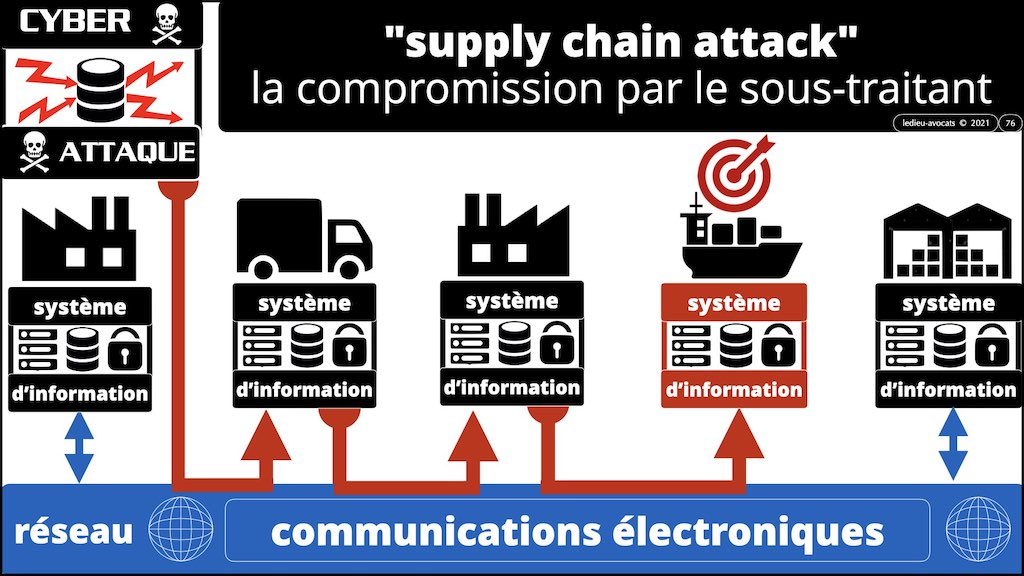

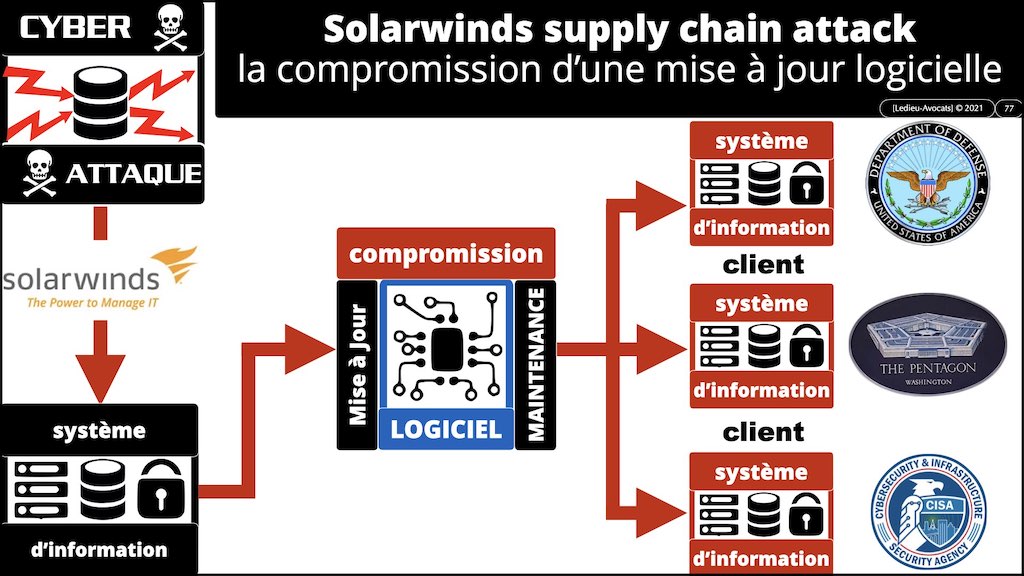

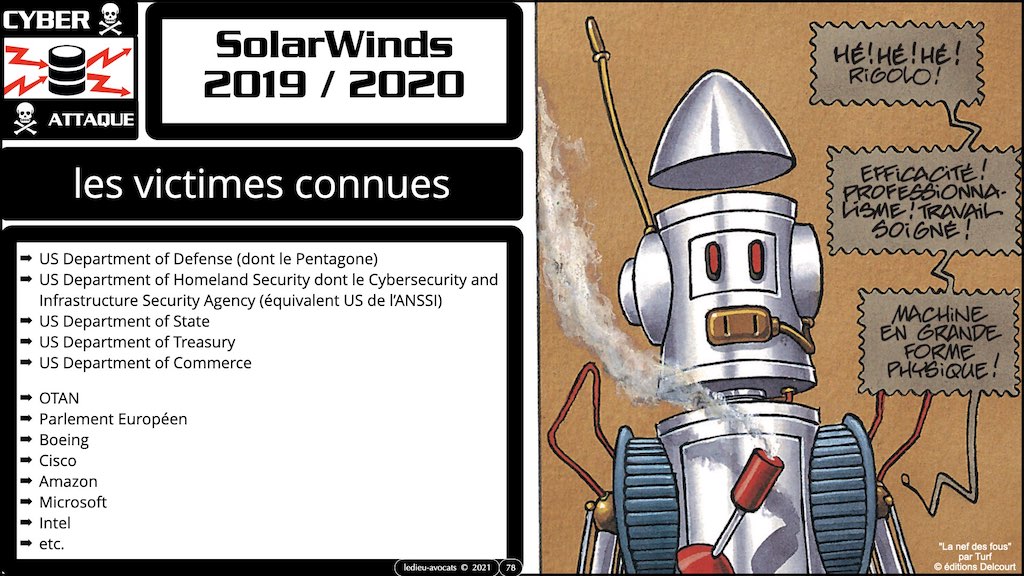

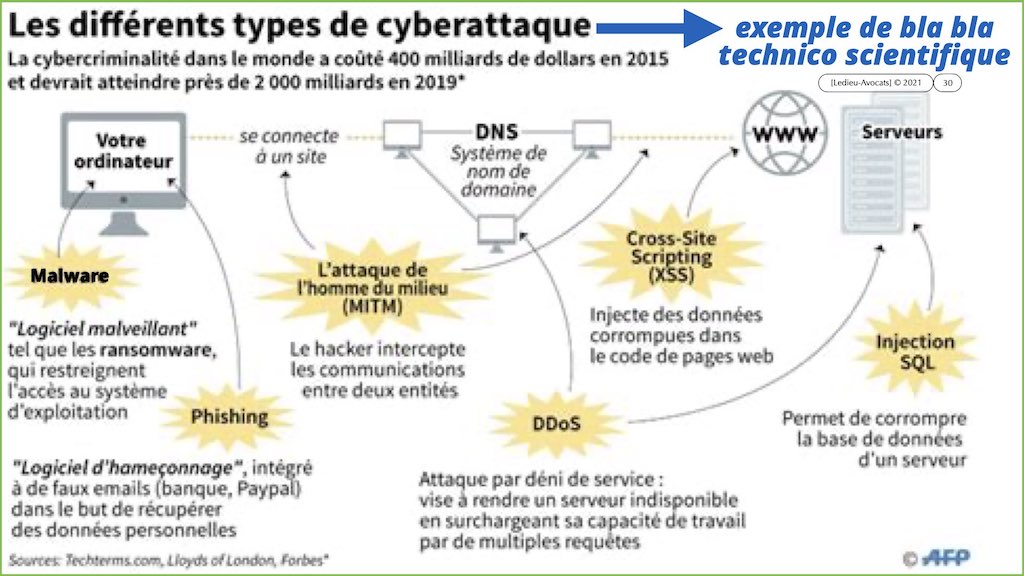

Je profiterai de ce parcours historique pour expliquer quelques concepts techniques propres aux cyber attaques, tels que les D.D.o.S., les supply chain attaques ou les systèmes informatiques dits « SCADA« …

Pour celles et ceux qui préféreraient un rappel plus « interactif » que les illustrations dans le slider ci-dessous, vous pouvez cliquer sur ce lien et accéder à ma conférence (en format vidéo) du 11 mars 2021 sur ce sujet précis.

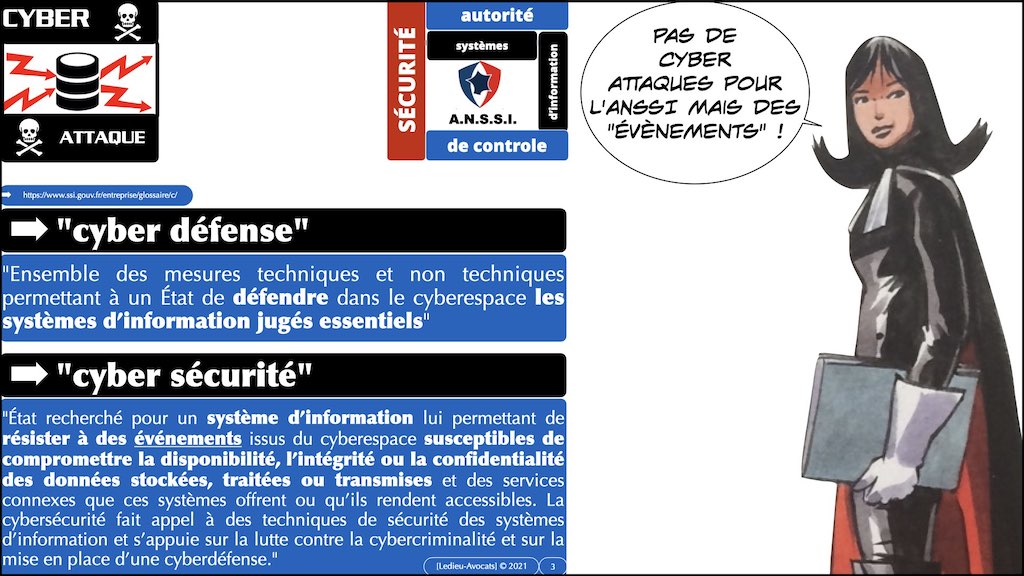

les cyber attaques expliquées aux décideurs des Cercles de Progrès : quelques explications techniques pour comprendre de quoi il s'agit

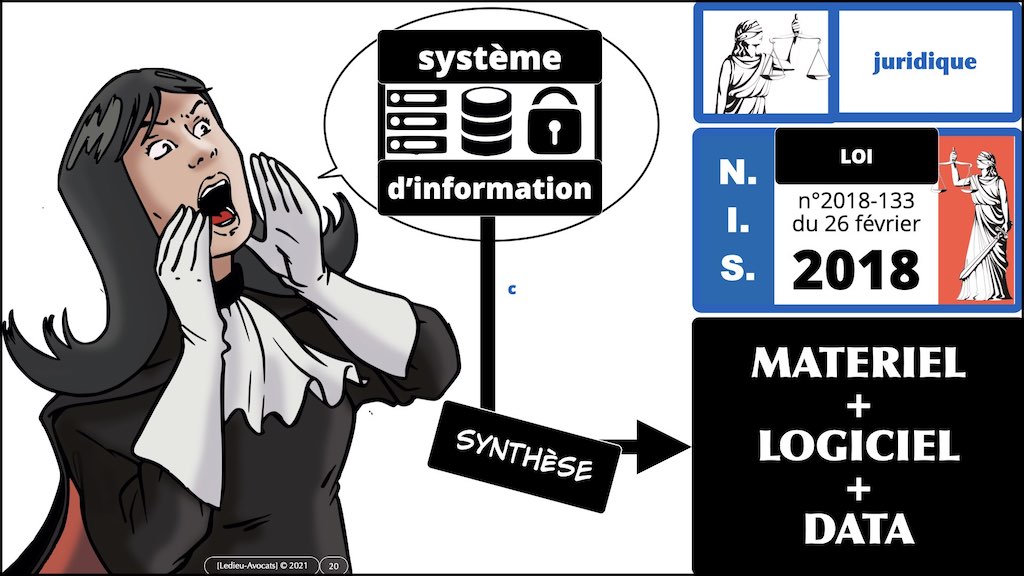

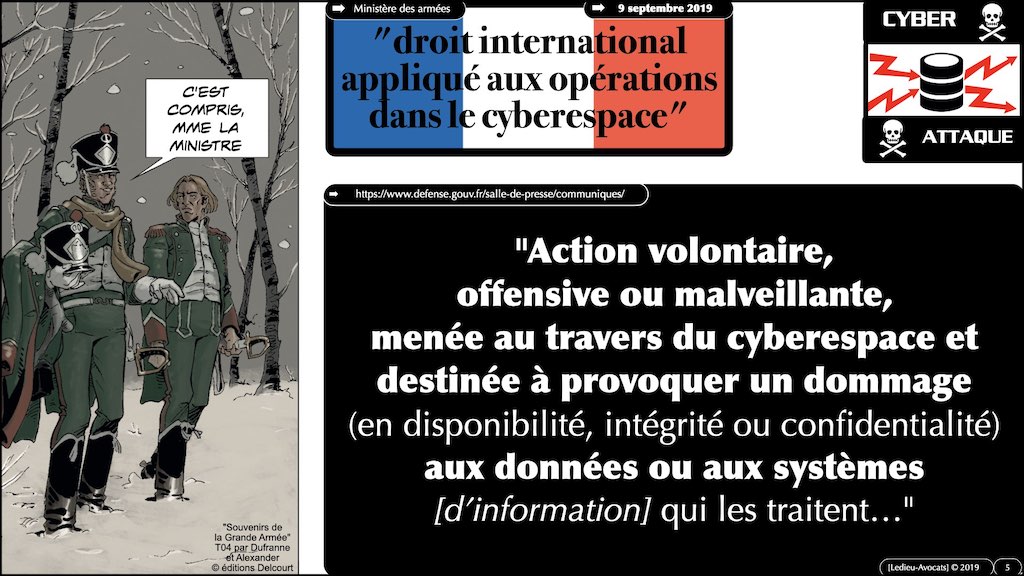

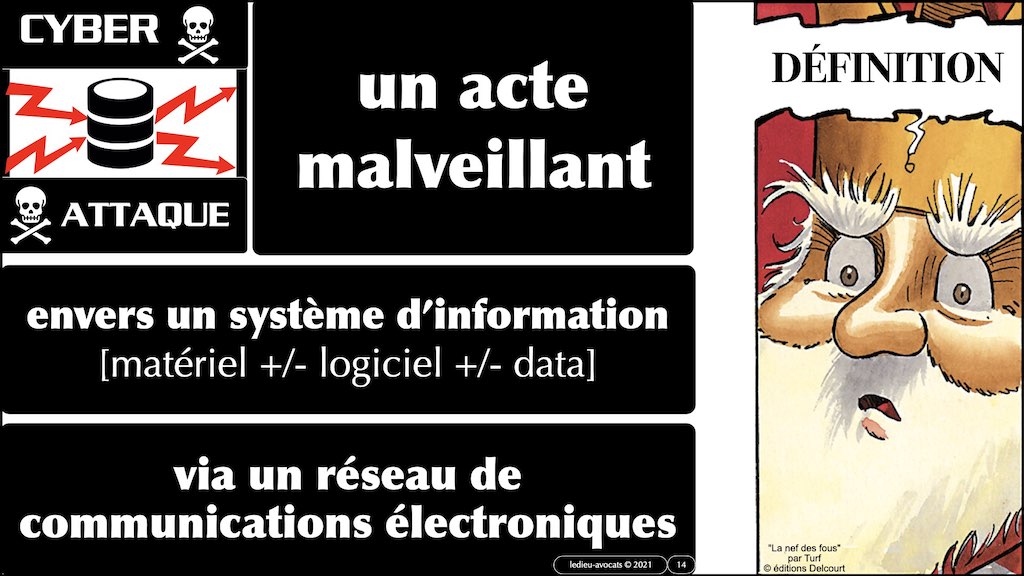

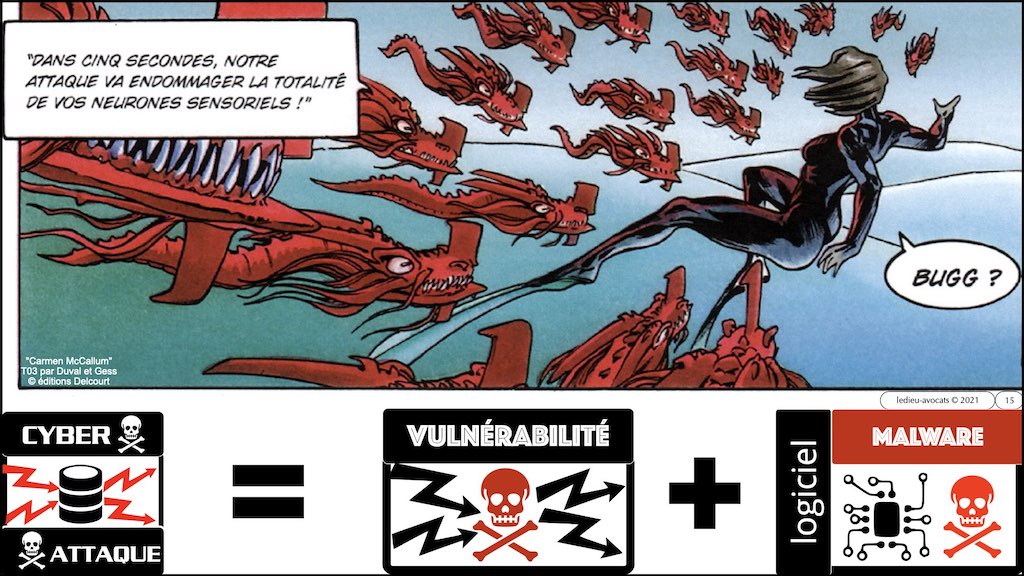

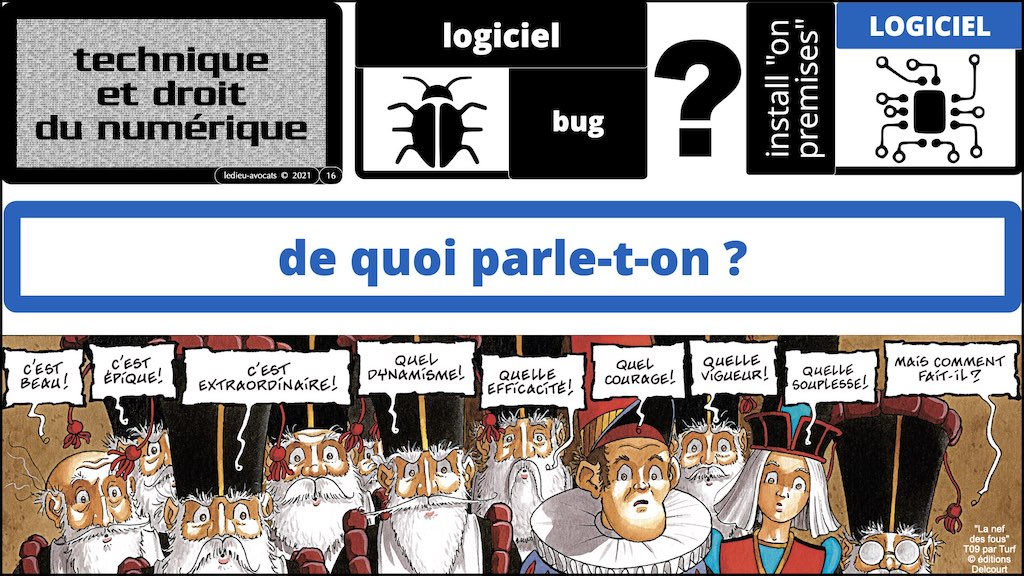

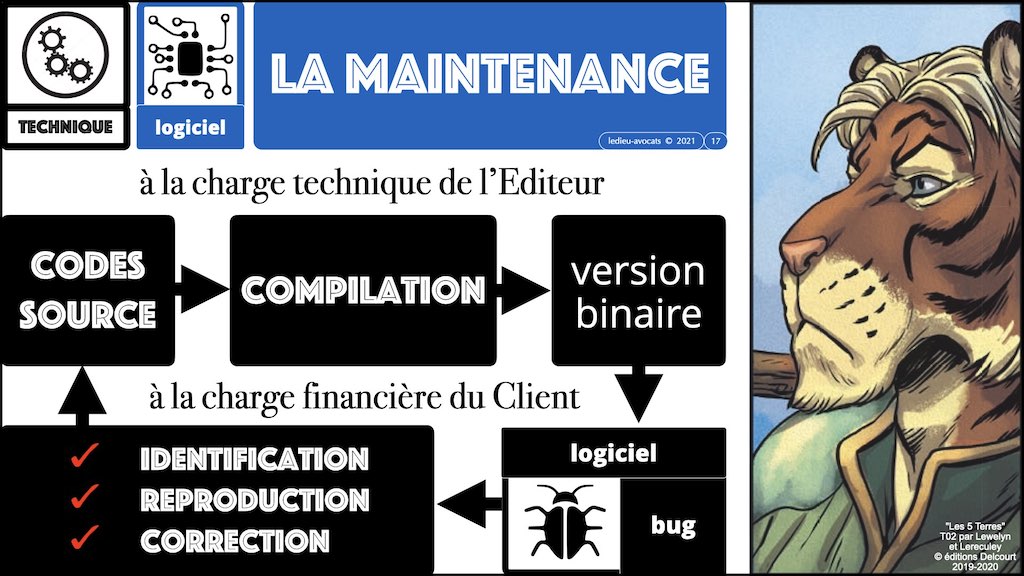

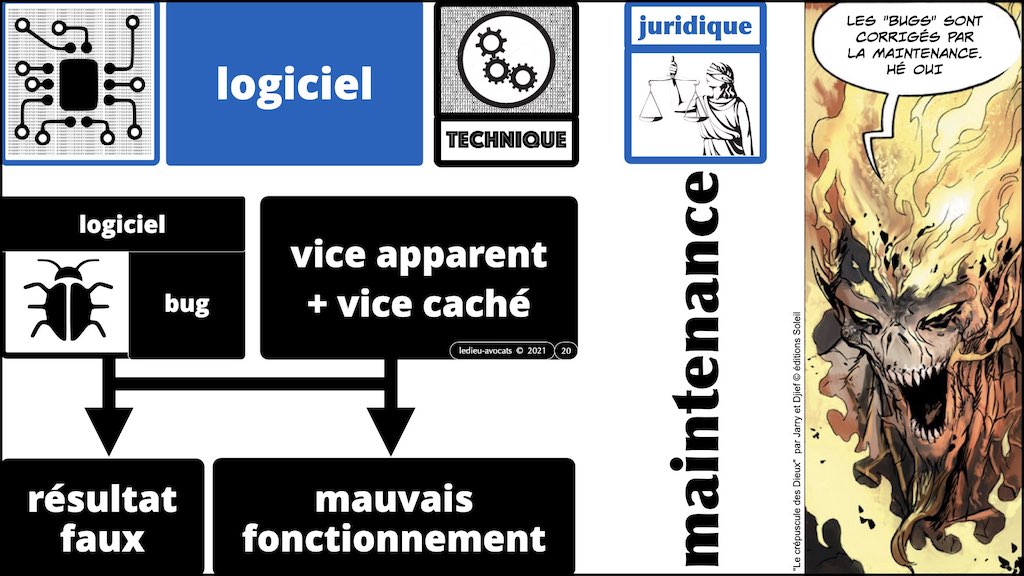

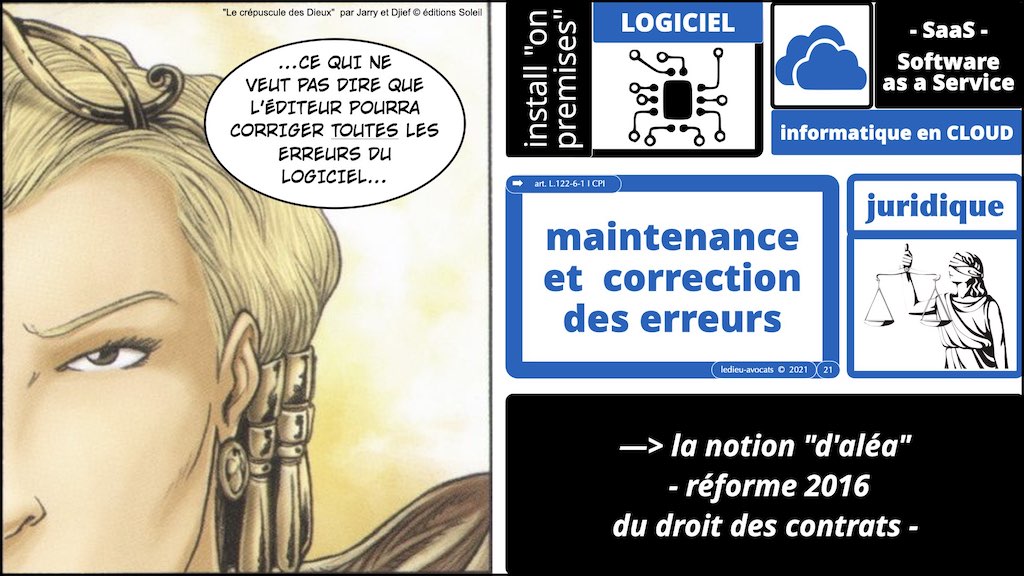

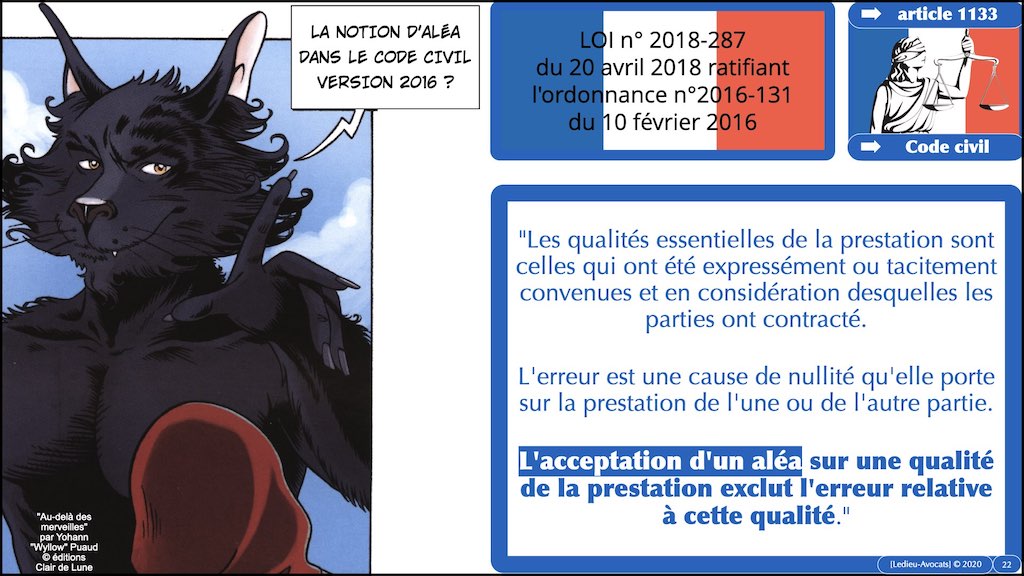

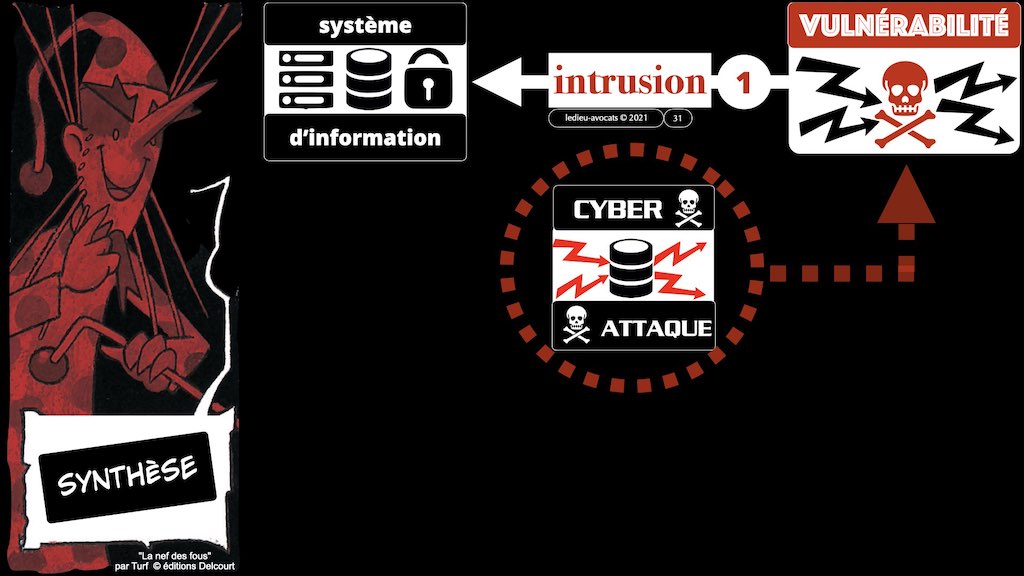

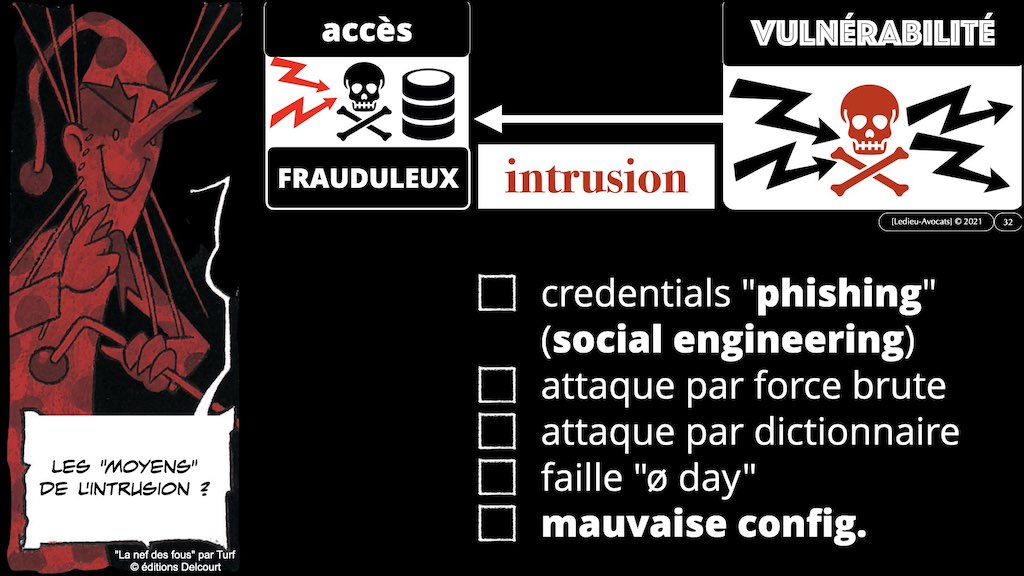

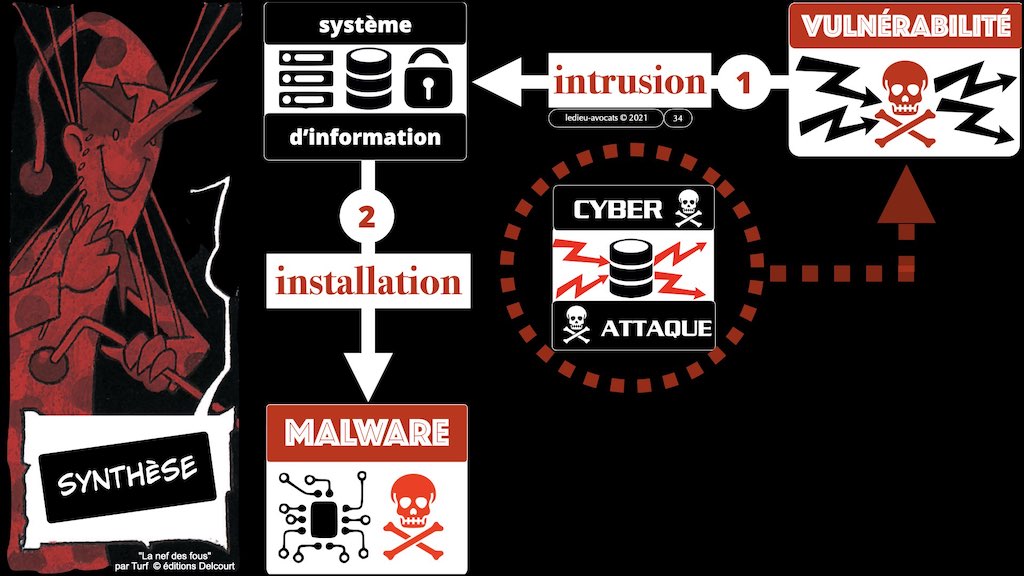

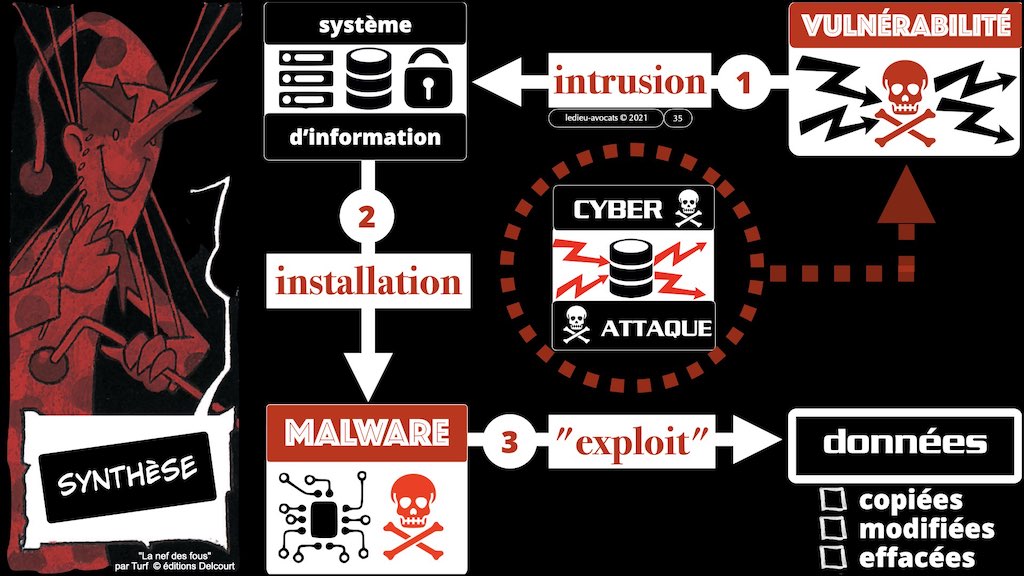

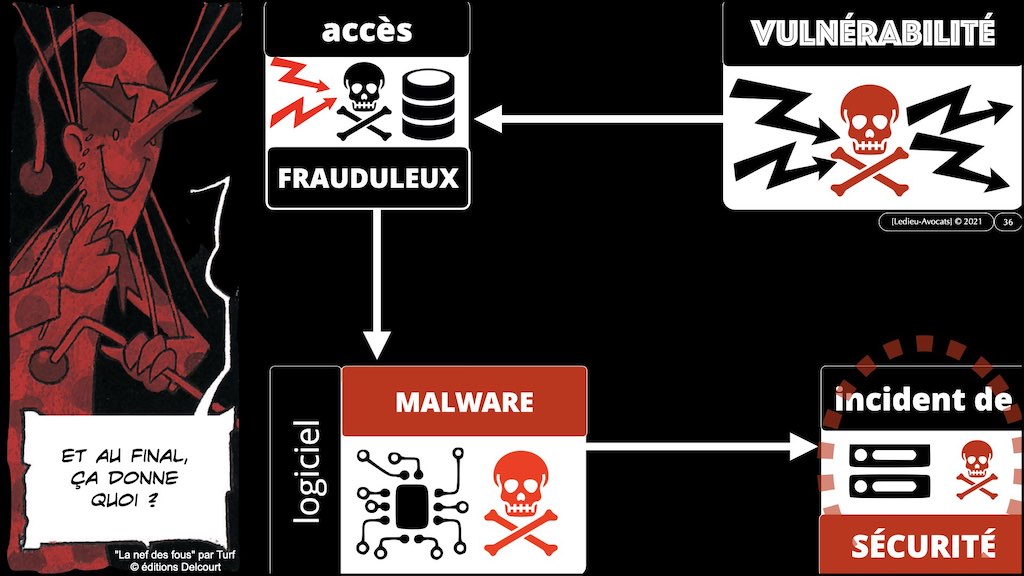

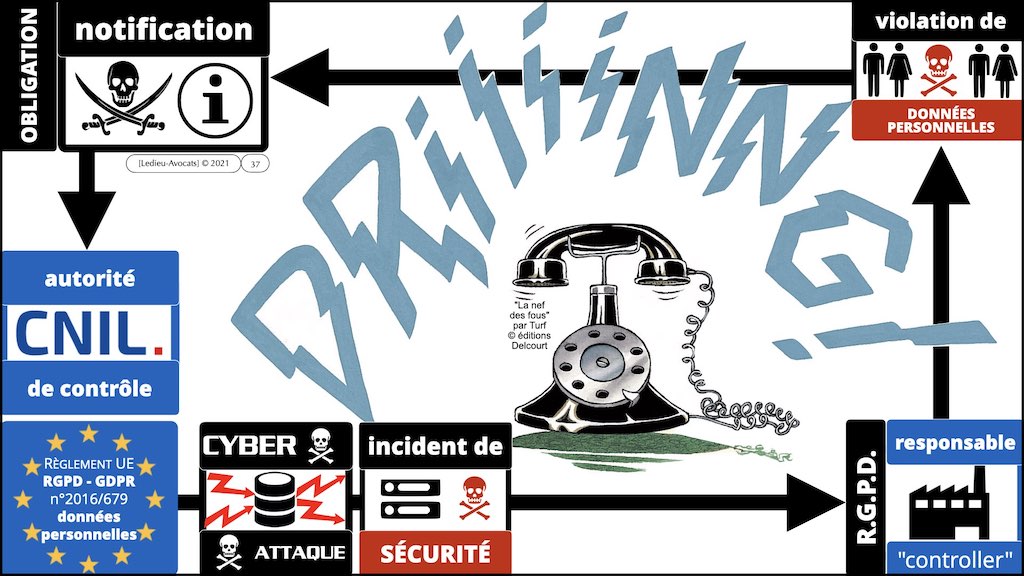

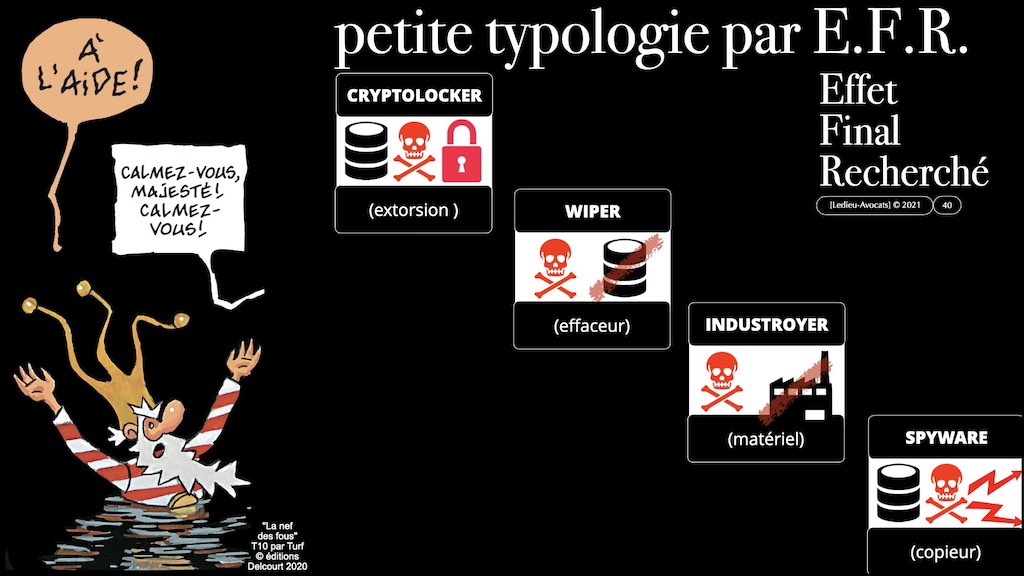

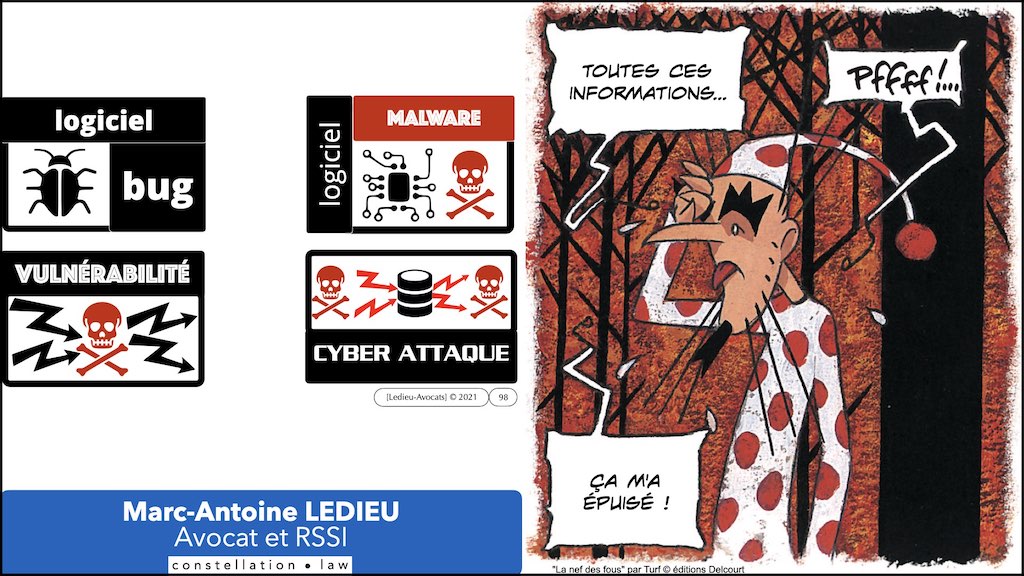

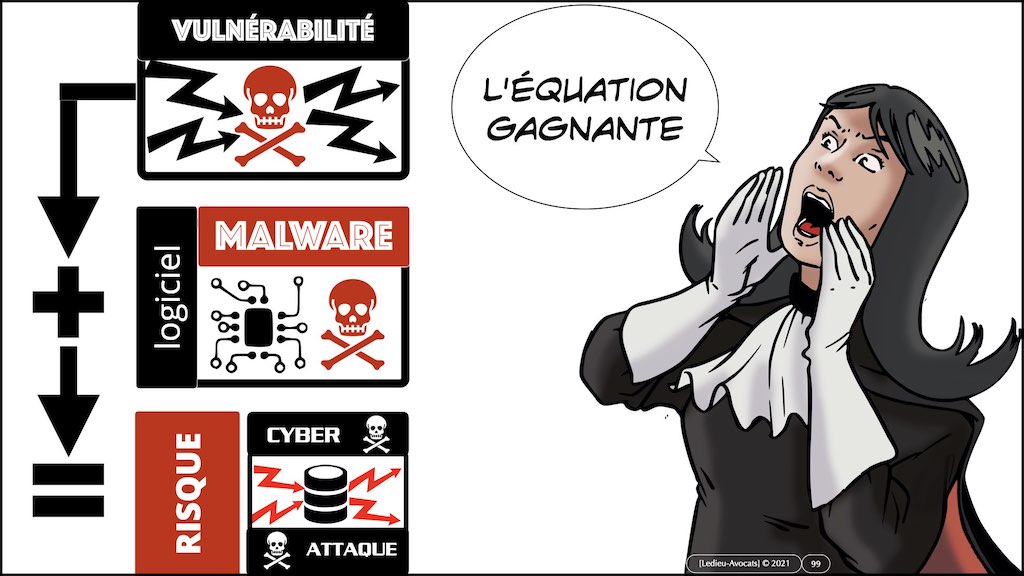

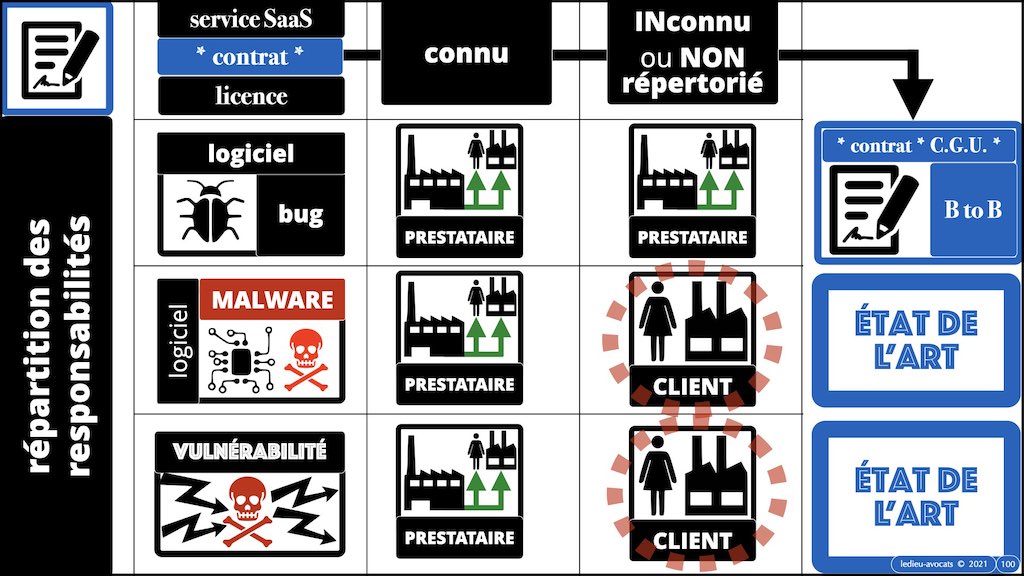

Nous allons commencer par quelques définitions pour maitriser ce qu’est un système d’information (la cible), un bug logiciel, un malware et une vulnérabilité (les causes techniques).

Ceci dit, nous verrons ensuite le déroulement type d’une cyber attaque.

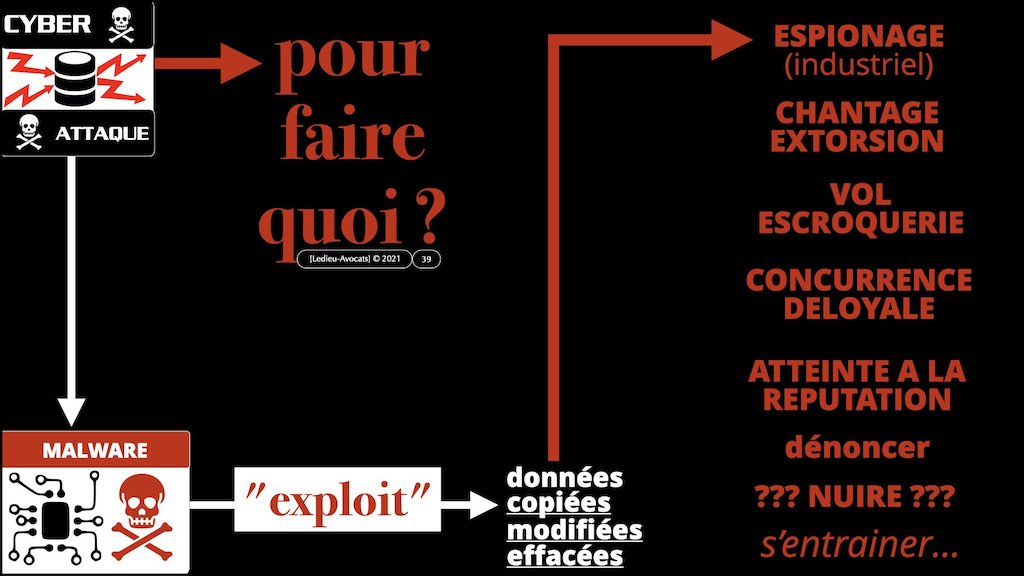

Enfin, nous verrons le « pourquoi« , c’est-à-dire ce qui motive les cyber attaquants.

Les slides de ces différentes explications se trouvent dans le carrousel d’images ci-dessous.

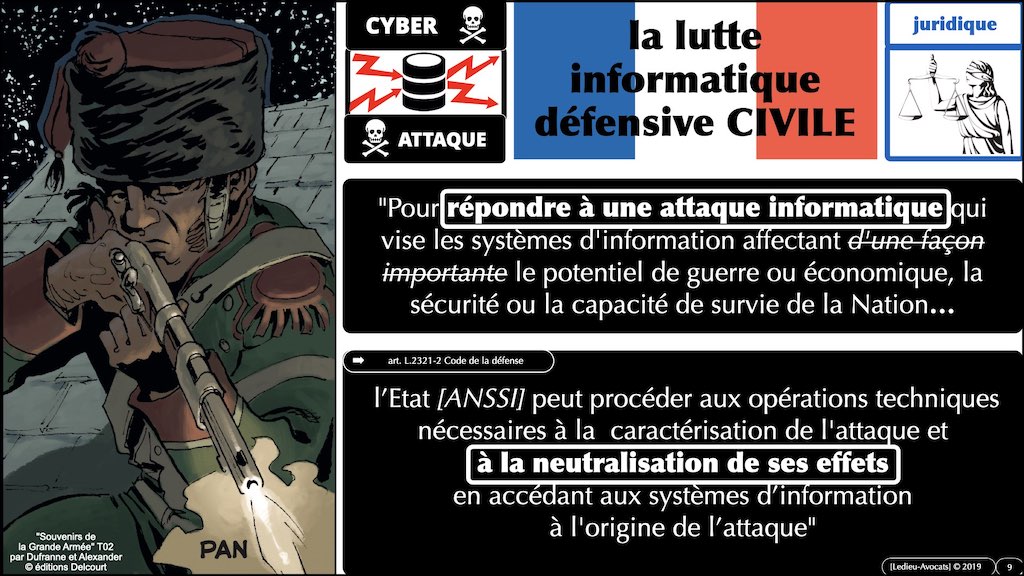

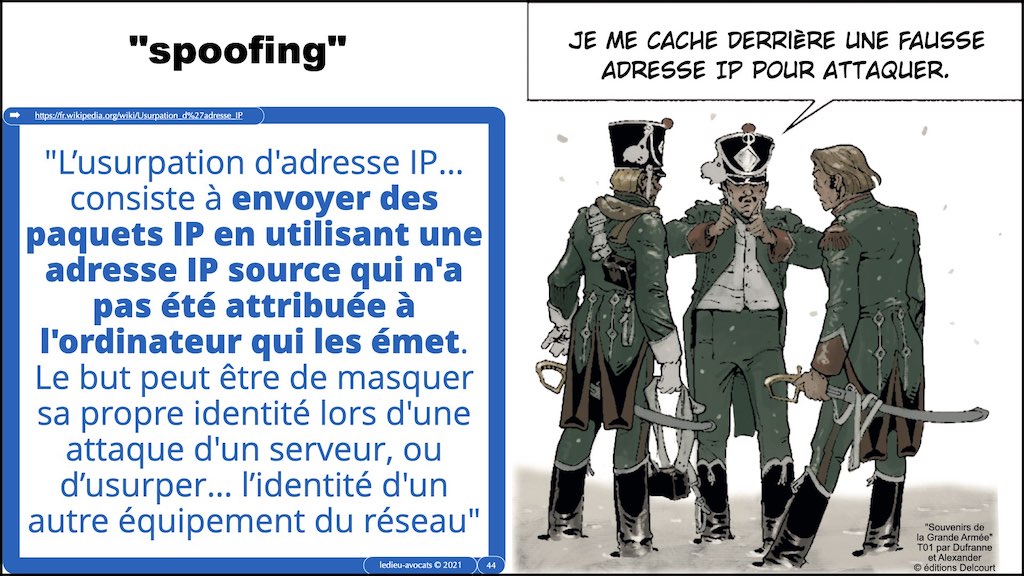

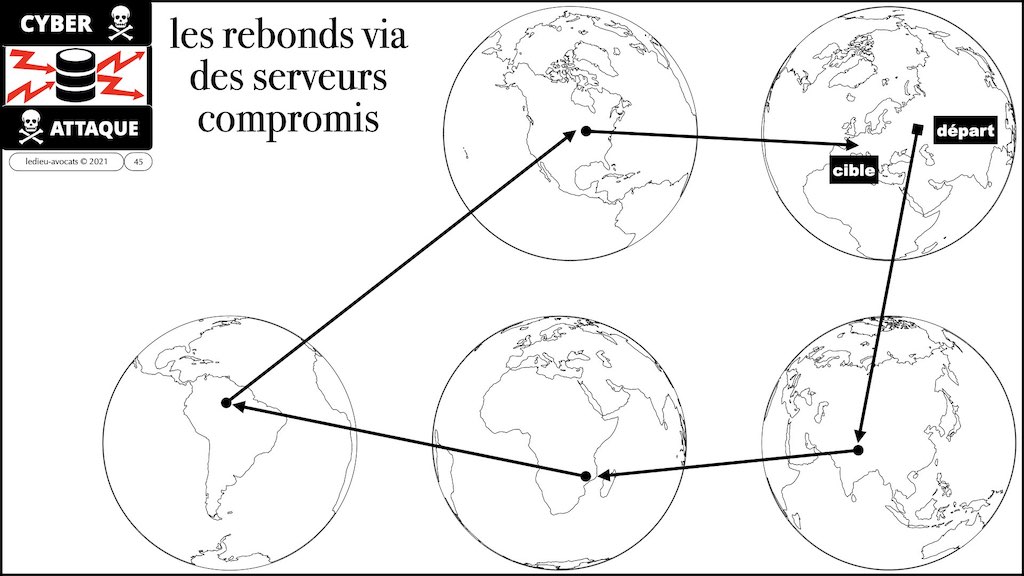

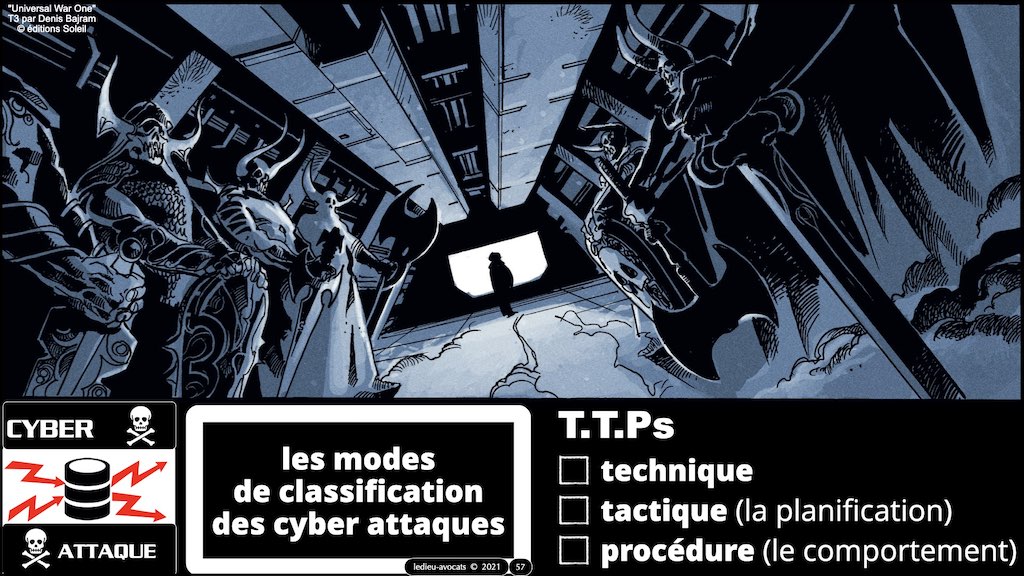

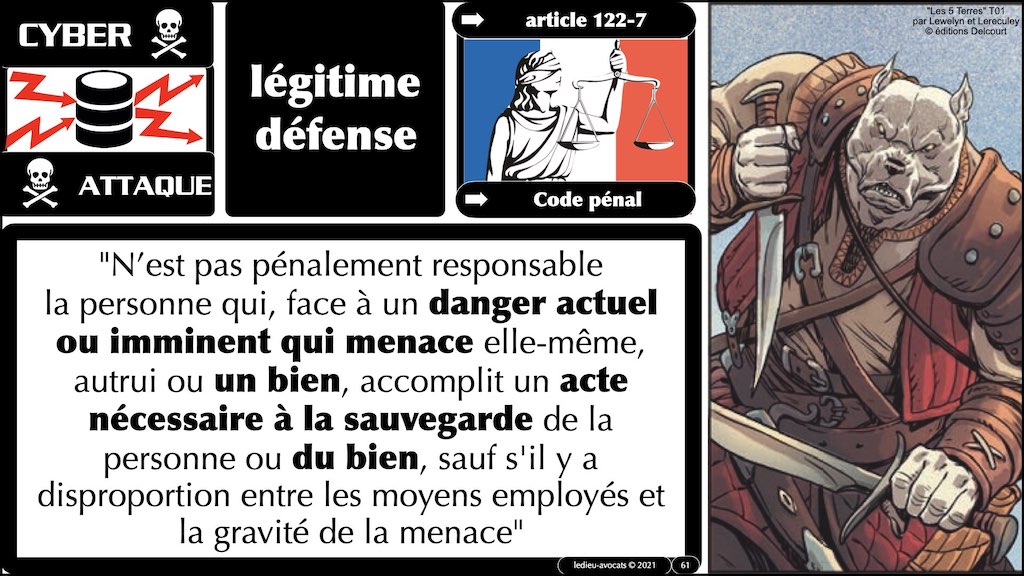

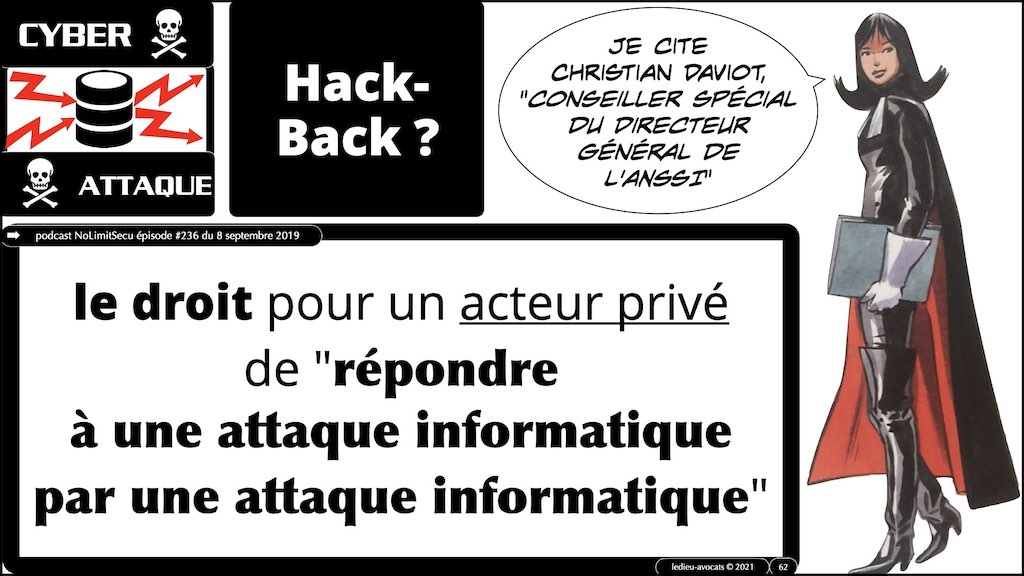

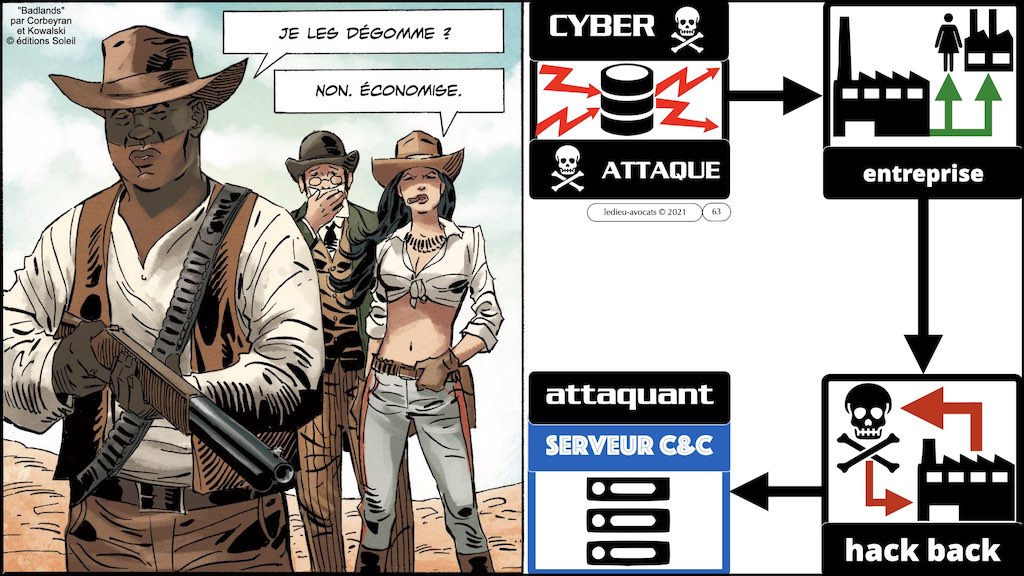

les cyber attaques expliquées aux décideurs des Cercles de Progrès : l'impossible identification des attaquants et le problème de la légitime défense numérique

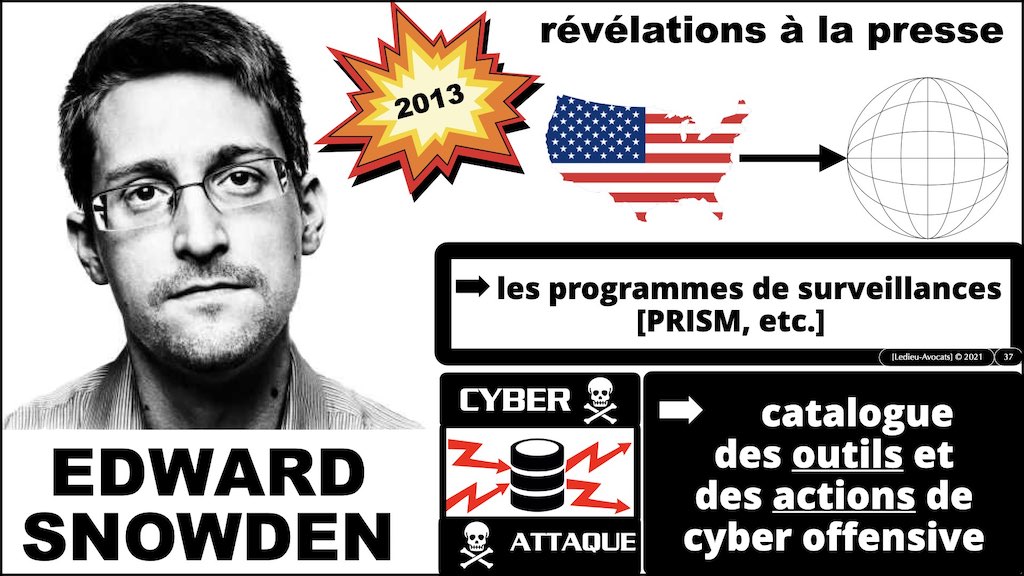

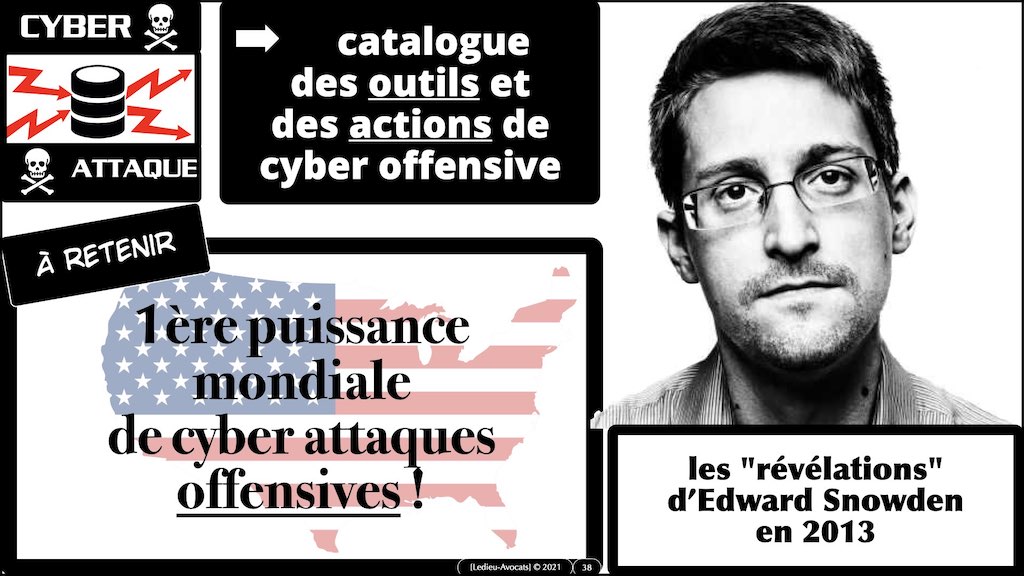

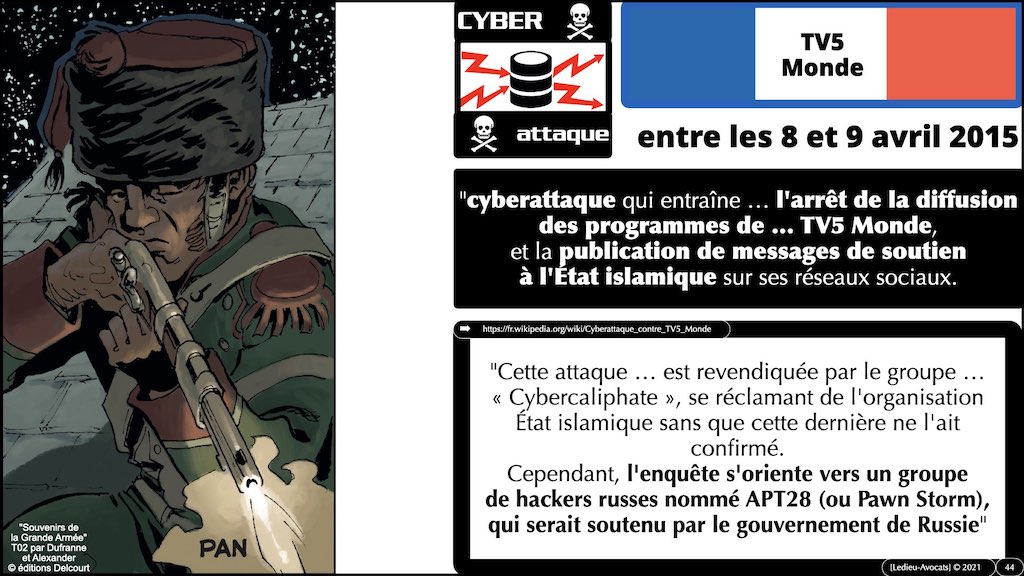

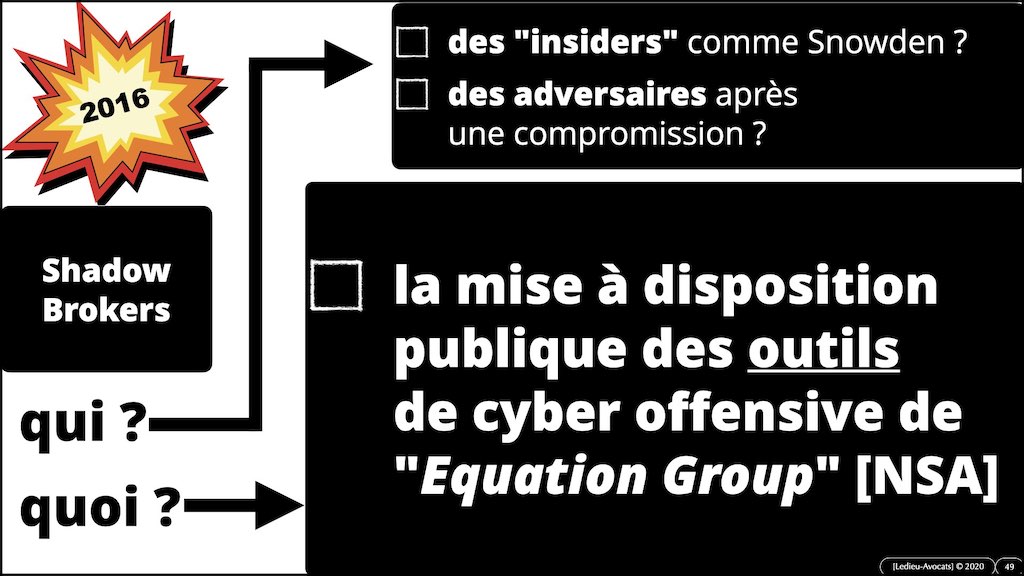

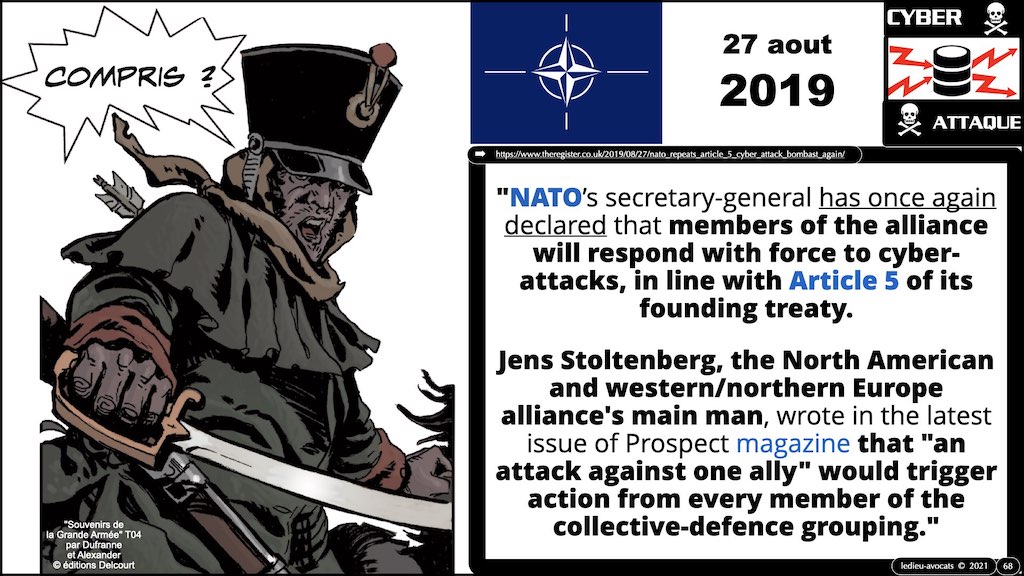

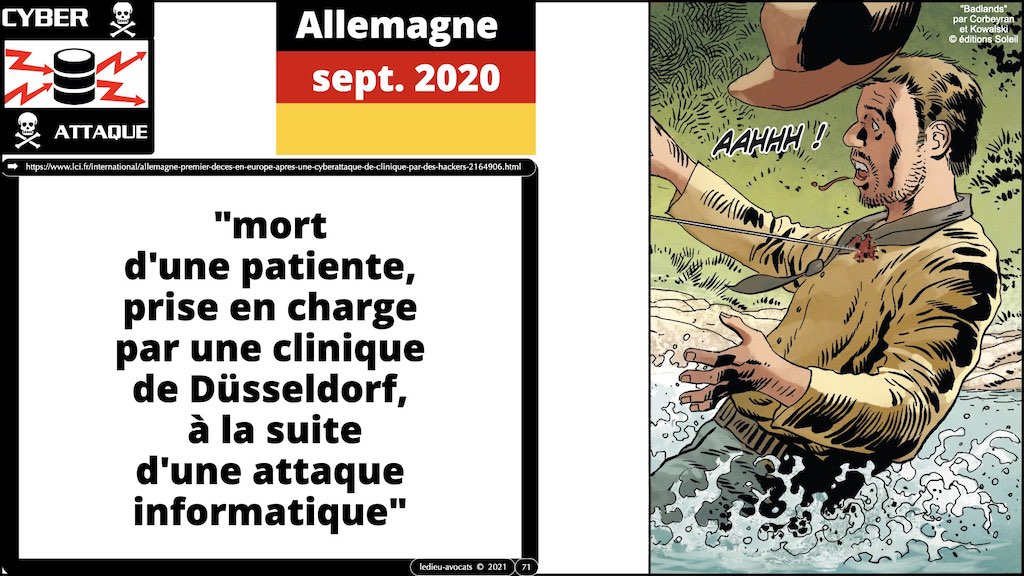

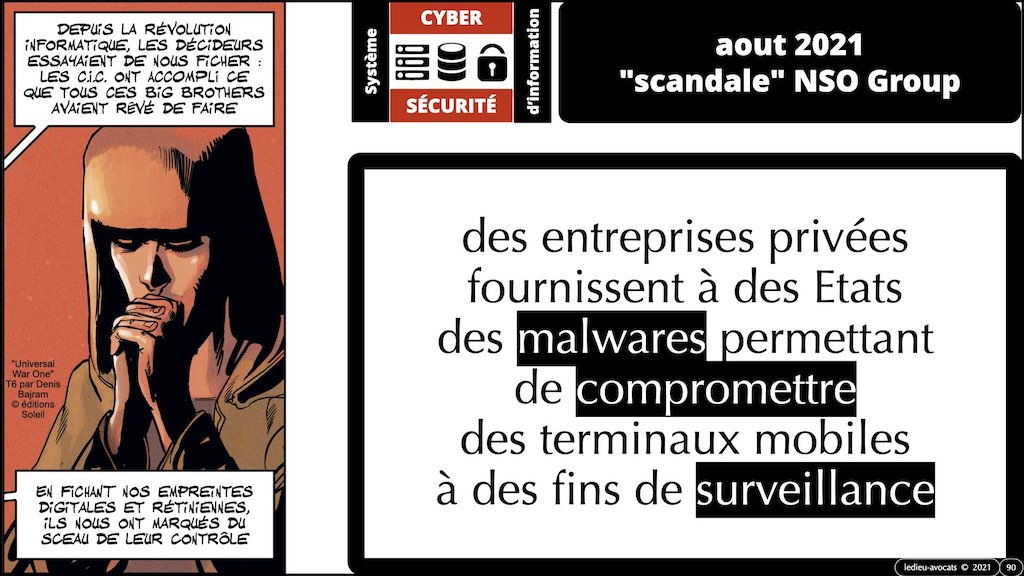

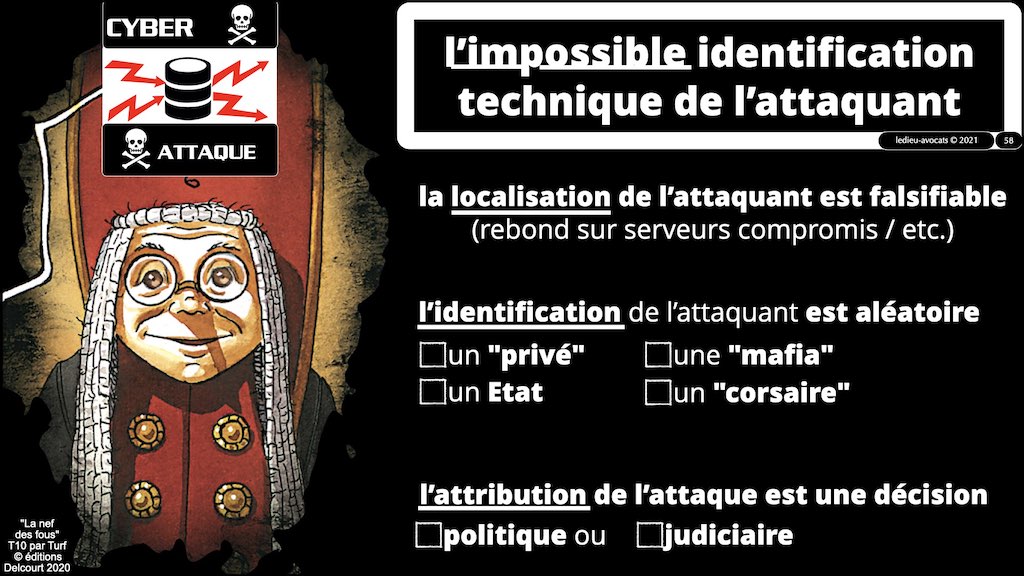

Si, déjà, il semble très, très difficile de tenter d’endiguer le phénomène des cyber attaques, qu’elles soient le fait de mafias organisées, ou d’Etats qui y trouvent une nouvelle manière de mener des guerres secrètes (et pas froides du tout), reste à identifier les attaquants.

Et là, encore, nouveau problème, purement technique et lié à la conception même de l’Internet : l’identification des attaquants est extrêmement difficile, voire aléatoire…

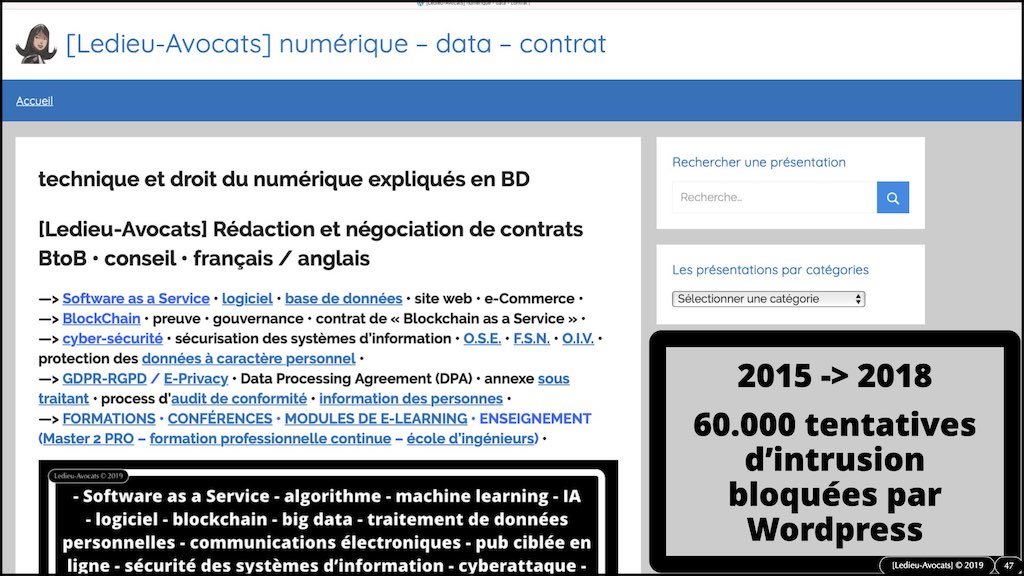

Pour varier les plaisir, sur ce sujet précis, je vous invite à écouter un podcast audio, facile d’accès et gratuit, organisé par des professionnels de la cyber sécurité. Merci NoLimitSecu, premier podcast francophone dédié à la cyber sécurité. Attention, c’est assez technique…

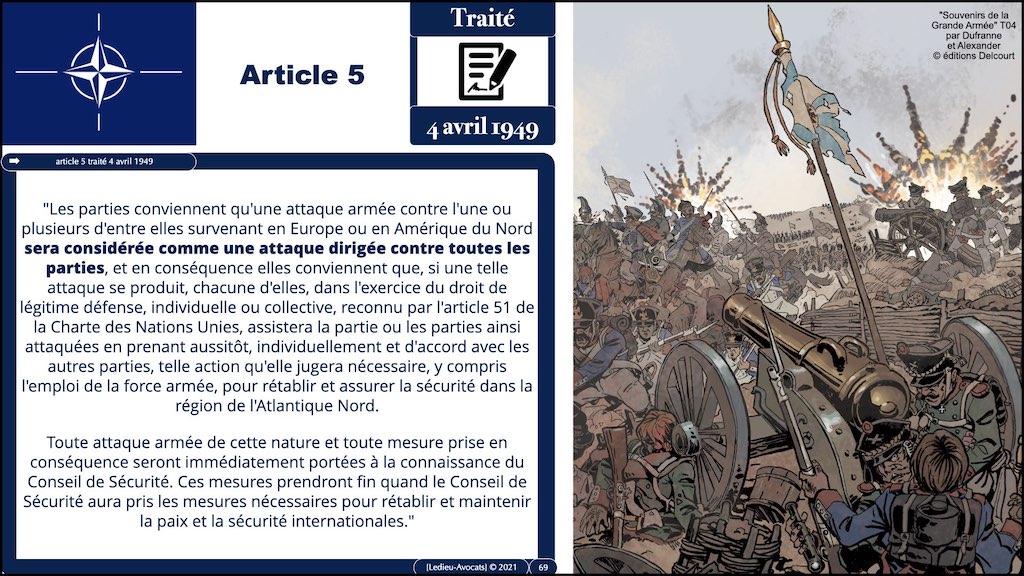

Or, à vouloir appliquer la traditionnelle Loi du Talion, comment riposter contre un adversaire non identifié, voire caché ?

C’est le problème – majeure – de la riposte numérique, tant techniquement que juridiquement.

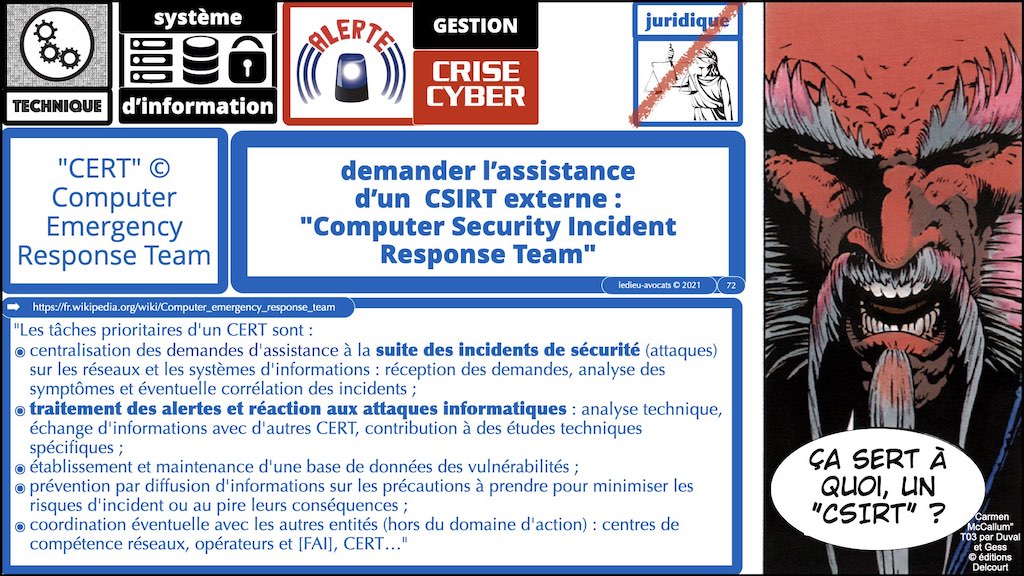

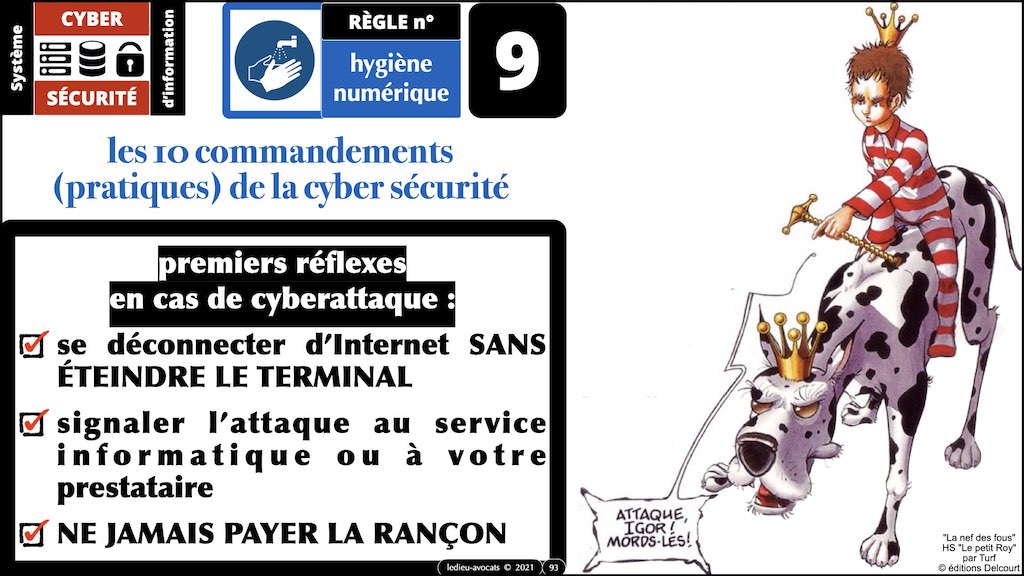

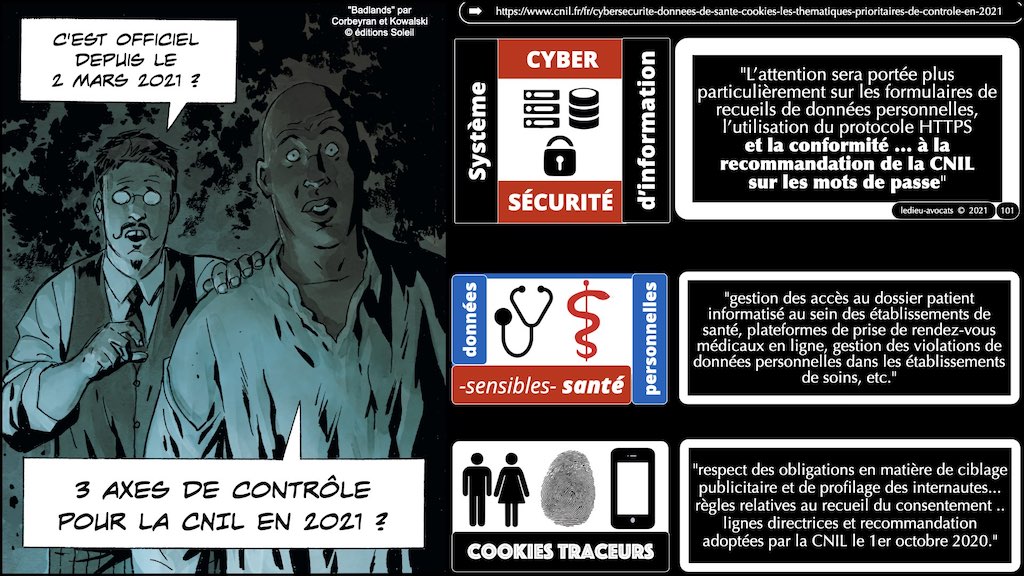

les cyber attaques expliquées aux décideurs des Cercles de Progrès : comment réagir en cas de cyber attaque ? quelles sont les règles élémentaires de cyber hygiène ?

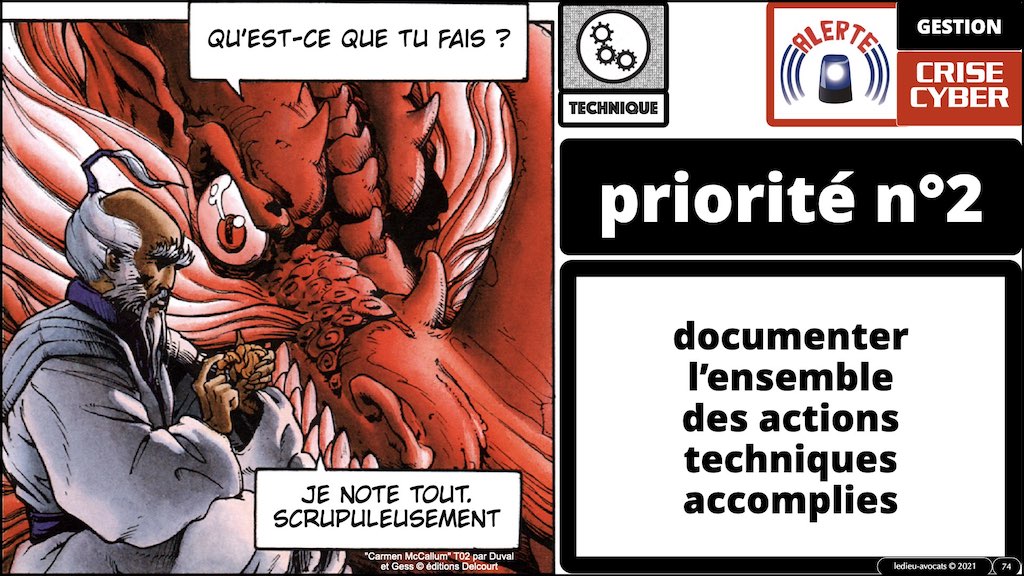

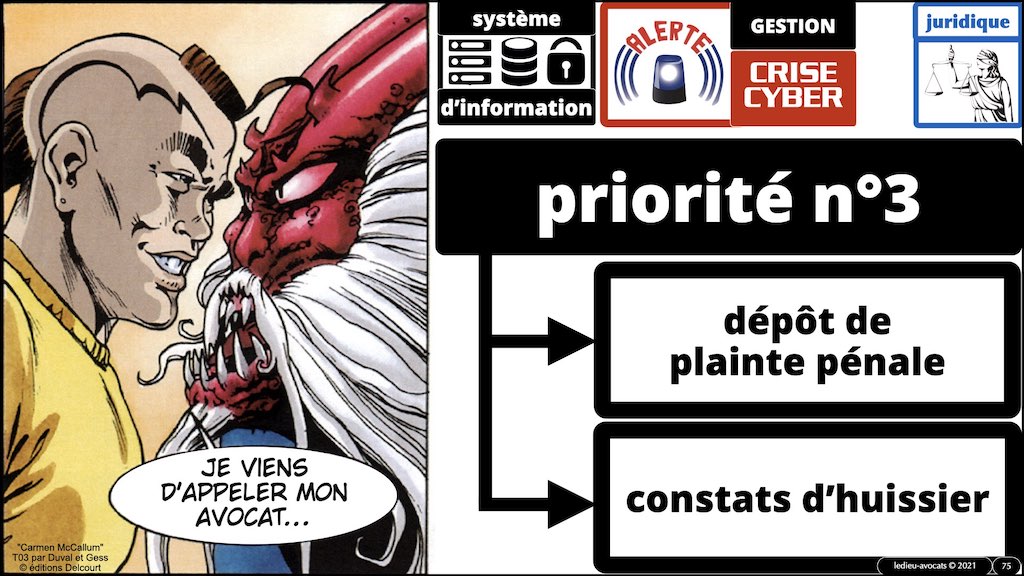

Puisque le problème est posé, voyons maintenant, de manière positive, comment affronter une attaque (lorsque l’on s’en rend compte…).

Car, devant l’urgence, il n’est pas évident pour des décideurs, de savoir comment prendre ce taureau furieux par les cornes…

Et, restons positifs : s’il est quasi impossible de se prémunir techniquement contre ce type d’attaques, il est cependant nécessaire de faire un peu de pédagogie et de former ses collaborateurs, sa famille, etc. à quelques règles d’hygiène numérique.

Oui, nous en sommes là, nous, les professionnels, en 2021… Hélas…

les cyber attaques expliquées aux décideurs des Cercles de Progrès : une triste (mais réaliste) conclusion ?

Il fut un temps où l’on trucidait le messager, porteur de mauvaises nouvelles.

Qu’il me soit permis d’échapper à ce triste sort, bien que ma conclusion ne soit guère porteuse d’espoir à court (ni à moyen) terme…

Le générique des BD ayant servi à illustrer "les cyber attaques expliquées aux décideurs des Cercles de Progrès du Maroc" : merci et merci aux éditions Delcourt / Soleil !!!

![Ordre des Avocats de Paris PSSI et analyse des risques ISO 27001 [11 avril 2024]](https://technique-et-droit-du-numerique.fr/wp-content/uploads/2025/04/547-Ordre-des-Avocats-de-Paris-PSSI-et-analyse-des-risques-ISO-27001-11-avril-2024-©-Ledieu-Avocats-2024.001.jpeg)